| .. | ||

| dnscat-exfiltration.md | ||

| README.md | ||

| usb-keyboard-pcap-analysis.md | ||

| usb-keystrokes.md | ||

| wifi-pcap-analysis.md | ||

| wireshark-tricks.md | ||

Pcap検査

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

RootedCONは、スペインで最も関連性の高いサイバーセキュリティイベントであり、ヨーロッパでも最も重要なイベントの一つです。技術的な知識を促進することを目的として、この会議はあらゆる分野の技術とサイバーセキュリティの専門家のための活気ある交流の場です。

{% embed url="https://www.rootedcon.com/" %}

{% hint style="info" %} PCAP vs PCAPNGについての注意事項:PCAPファイル形式には2つのバージョンがあります。PCAPNGは新しいバージョンであり、すべてのツールでサポートされていません。他のツールで使用するために、Wiresharkなどの互換性のあるツールを使用して、PCAPNGファイルをPCAPに変換する必要がある場合があります。 {% endhint %}

PCAPのためのオンラインツール

- もしPCAPのヘッダーが壊れている場合は、http://f00l.de/hacking/pcapfix.phpを使用して修正してみてください。

- PacketTotalでPCAP内の情報を抽出し、マルウェアを検索します。

- www.virustotal.comとwww.hybrid-analysis.comを使用して、悪意のある活動を検索します。

情報の抽出

以下のツールは、統計情報やファイルなどを抽出するのに役立ちます。

Wireshark

{% hint style="info" %} PCAPを分析する場合、基本的にはWiresharkの使用方法を知っている必要があります {% endhint %}

Wiresharkのトリックは次の場所で見つけることができます:

{% content-ref url="wireshark-tricks.md" %} wireshark-tricks.md {% endcontent-ref %}

Xplico Framework

Xplico _(Linuxのみ)_は、pcapを分析し、情報を抽出することができます。例えば、pcapファイルからXplicoは、各メール(POP、IMAP、SMTPプロトコル)、すべてのHTTPコンテンツ、各VoIP通話(SIP)、FTP、TFTPなどを抽出します。

インストール

sudo bash -c 'echo "deb http://repo.xplico.org/ $(lsb_release -s -c) main" /etc/apt/sources.list'

sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 791C25CE

sudo apt-get update

sudo apt-get install xplico

実行

/etc/init.d/apache2 restart

/etc/init.d/xplico start

_127.0.0.1:9876_の資格情報は xplico:xplico でアクセスしてください。

次に、新しいケースを作成し、ケース内に新しいセッションを作成し、pcapファイルをアップロードしてください。

NetworkMiner

Xplicoと同様に、pcapからオブジェクトを分析および抽出するためのツールです。こちらから無料版をダウンロードできます。Windowsで動作します。

このツールは、パケットから他の情報を分析して、より迅速に何が起こっていたのかを知るためにも役立ちます。

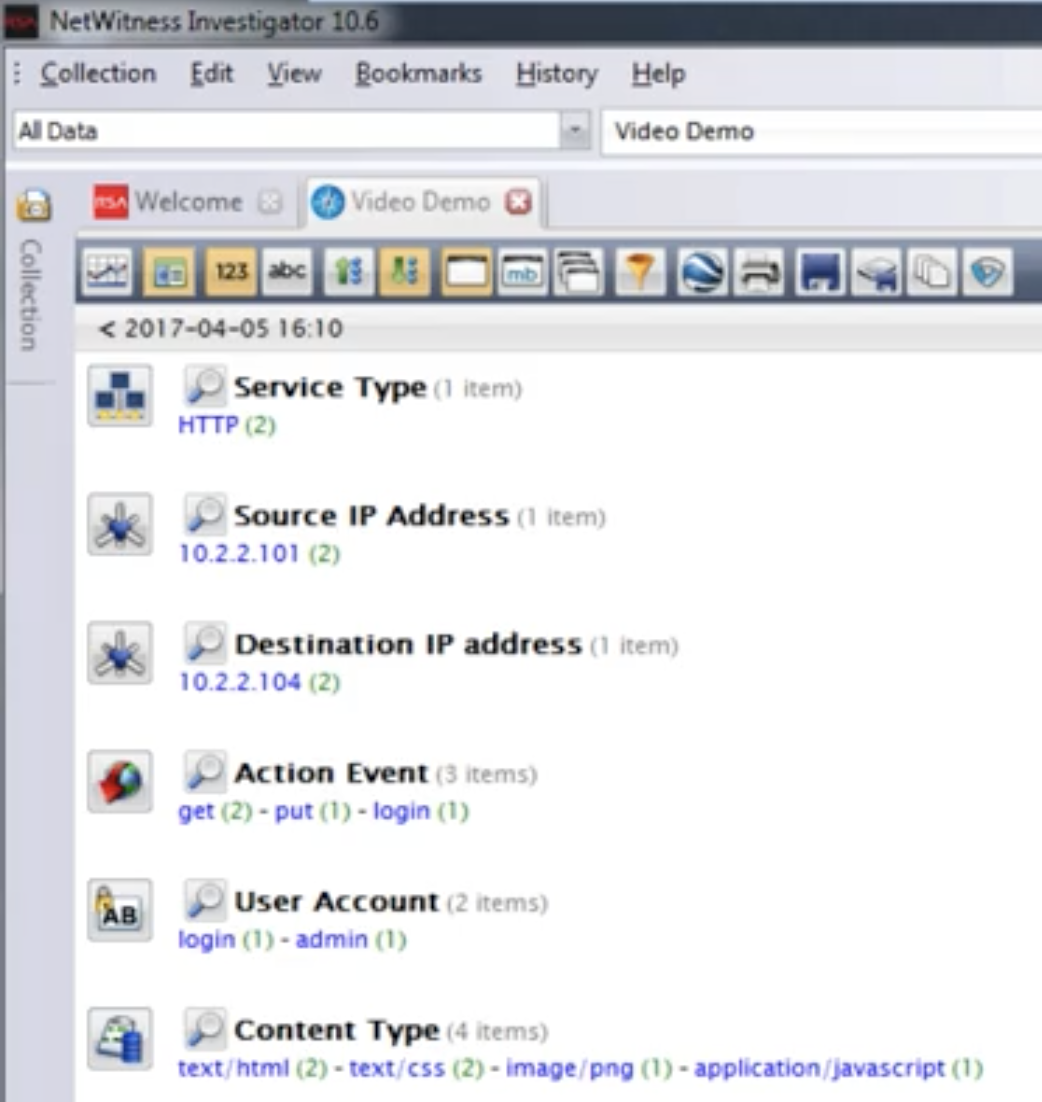

NetWitness Investigator

こちらからNetWitness Investigatorをダウンロードできます(Windowsで動作します)。

これは、パケットを分析し、情報を有用な方法で整理して、内部で何が起こっているかを把握するのに役立つ別の便利なツールです。

BruteShark

- ユーザー名とパスワードの抽出とエンコード(HTTP、FTP、Telnet、IMAP、SMTP...)

- 認証ハッシュの抽出とHashcatを使用してクラック(Kerberos、NTLM、CRAM-MD5、HTTP-Digest...)

- ビジュアルネットワークダイアグラムの作成(ネットワークノードとユーザー)

- DNSクエリの抽出

- すべてのTCPおよびUDPセッションの再構築

- ファイルの抽出

Capinfos

capinfos capture.pcap

Ngrep

もし pcap 内で何かを探している場合は、ngrep を使用することができます。以下は、主なフィルタを使用した例です:

ngrep -I packets.pcap "^GET" "port 80 and tcp and host 192.168 and dst host 192.168 and src host 192.168"

カービング

一般的なカービング技術を使用すると、pcapからファイルや情報を抽出するのに役立ちます。

{% content-ref url="../partitions-file-systems-carving/file-data-carving-recovery-tools.md" %} file-data-carving-recovery-tools.md {% endcontent-ref %}

資格情報のキャプチャ

https://github.com/lgandx/PCredzのようなツールを使用して、pcapまたはライブインターフェースから資格情報を解析することができます。

RootedCONは、スペインで最も関連性の高いサイバーセキュリティイベントであり、ヨーロッパでも最も重要なイベントの一つです。技術的な知識の促進を使命として、この会議はあらゆる分野の技術とサイバーセキュリティの専門家の熱い交流の場です。

{% embed url="https://www.rootedcon.com/" %}

Exploits/Malwareのチェック

Suricata

インストールとセットアップ

apt-get install suricata

apt-get install oinkmaster

echo "url = http://rules.emergingthreats.net/open/suricata/emerging.rules.tar.gz" >> /etc/oinkmaster.conf

oinkmaster -C /etc/oinkmaster.conf -o /etc/suricata/rules

pcapの確認

To analyze network traffic, you can use a packet capture (pcap) file. This file contains recorded network packets that can be inspected to gather information about network communications. The pcap file can be obtained from various sources, such as network monitoring tools or packet sniffers.

To check a pcap file, you can use tools like Wireshark or tcpdump. These tools allow you to open the pcap file and view the captured packets. You can analyze the packet headers, payload, and other relevant information.

When inspecting a pcap file, you should look for any suspicious or abnormal network activity. This can include unusual traffic patterns, unexpected connections, or any signs of malicious activity. By carefully examining the packets, you can identify potential security issues or vulnerabilities in the network.

It is important to note that analyzing pcap files requires some level of expertise in network protocols and packet analysis. It is recommended to have a good understanding of networking concepts and security principles before diving into pcap inspection.

Overall, checking pcap files is an essential part of forensic analysis and can provide valuable insights into network behavior and potential security threats.

suricata -r packets.pcap -c /etc/suricata/suricata.yaml -k none -v -l log

YaraPcap

YaraPCAPは、次の機能を持つツールです。

- PCAPファイルを読み込み、HTTPストリームを抽出します。

- 圧縮されたストリームをgzipで解凍します。

- 各ファイルをYaraでスキャンします。

- report.txtを作成します。

- 必要に応じて一致するファイルをディレクトリに保存します。

マルウェア解析

既知のマルウェアのフィンガープリントを見つけることができるかどうかを確認してください。

{% content-ref url="../malware-analysis.md" %} malware-analysis.md {% endcontent-ref %}

Zeek

Zeekは、パッシブなオープンソースのネットワークトラフィックアナライザーです。多くのオペレーターは、Zeekをネットワークセキュリティモニター(NSM)として使用し、不審または悪意のある活動の調査をサポートしています。Zeekは、セキュリティドメインを超えたさまざまなトラフィック分析タスクもサポートしており、パフォーマンス測定やトラブルシューティングなどがあります。

基本的に、zeekによって作成されるログはpcapではありません。そのため、pcapに関する情報を解析するためには、他のツールを使用する必要があります。

接続情報

#Get info about longest connections (add "grep udp" to see only udp traffic)

#The longest connection might be of malware (constant reverse shell?)

cat conn.log | zeek-cut id.orig_h id.orig_p id.resp_h id.resp_p proto service duration | sort -nrk 7 | head -n 10

10.55.100.100 49778 65.52.108.225 443 tcp - 86222.365445

10.55.100.107 56099 111.221.29.113 443 tcp - 86220.126151

10.55.100.110 60168 40.77.229.82 443 tcp - 86160.119664

#Improve the metrics by summing up the total duration time for connections that have the same destination IP and Port.

cat conn.log | zeek-cut id.orig_h id.resp_h id.resp_p proto duration | awk 'BEGIN{ FS="\t" } { arr[$1 FS $2 FS $3 FS $4] += $5 } END{ for (key in arr) printf "%s%s%s\n", key, FS, arr[key] }' | sort -nrk 5 | head -n 10

10.55.100.100 65.52.108.225 443 tcp 86222.4

10.55.100.107 111.221.29.113 443 tcp 86220.1

10.55.100.110 40.77.229.82 443 tcp 86160.1

#Get the number of connections summed up per each line

cat conn.log | zeek-cut id.orig_h id.resp_h duration | awk 'BEGIN{ FS="\t" } { arr[$1 FS $2] += $3; count[$1 FS $2] += 1 } END{ for (key in arr) printf "%s%s%s%s%s\n", key, FS, count[key], FS, arr[key] }' | sort -nrk 4 | head -n 10

10.55.100.100 65.52.108.225 1 86222.4

10.55.100.107 111.221.29.113 1 86220.1

10.55.100.110 40.77.229.82 134 86160.1

#Check if any IP is connecting to 1.1.1.1

cat conn.log | zeek-cut id.orig_h id.resp_h id.resp_p proto service | grep '1.1.1.1' | sort | uniq -c

#Get number of connections per source IP, dest IP and dest Port

cat conn.log | zeek-cut id.orig_h id.resp_h id.resp_p proto | awk 'BEGIN{ FS="\t" } { arr[$1 FS $2 FS $3 FS $4] += 1 } END{ for (key in arr) printf "%s%s%s\n", key, FS, arr[key] }' | sort -nrk 5 | head -n 10

# RITA

#Something similar can be done with the tool rita

rita show-long-connections -H --limit 10 zeek_logs

+---------------+----------------+--------------------------+----------------+

| SOURCE IP | DESTINATION IP | DSTPORT:PROTOCOL:SERVICE | DURATION |

+---------------+----------------+--------------------------+----------------+

| 10.55.100.100 | 65.52.108.225 | 443:tcp:- | 23h57m2.3655s |

| 10.55.100.107 | 111.221.29.113 | 443:tcp:- | 23h57m0.1262s |

| 10.55.100.110 | 40.77.229.82 | 443:tcp:- | 23h56m0.1197s |

#Get connections info from rita

rita show-beacons zeek_logs | head -n 10

Score,Source IP,Destination IP,Connections,Avg Bytes,Intvl Range,Size Range,Top Intvl,Top Size,Top Intvl Count,Top Size Count,Intvl Skew,Size Skew,Intvl Dispersion,Size Dispersion

1,192.168.88.2,165.227.88.15,108858,197,860,182,1,89,53341,108319,0,0,0,0

1,10.55.100.111,165.227.216.194,20054,92,29,52,1,52,7774,20053,0,0,0,0

0.838,10.55.200.10,205.251.194.64,210,69,29398,4,300,70,109,205,0,0,0,0

DNS情報

DNS(Domain Name System)は、インターネット上のドメイン名とIPアドレスの対応関係を管理するシステムです。DNS情報は、ネットワークトラフィックの中に含まれており、パケットキャプチャ(PCAP)ファイルを調査することで取得できます。

PCAPファイルを調査する際には、以下の手順に従うことが一般的です。

- PCAPファイルを開きます。

- DNSトラフィックを特定します。

- DNSクエリとDNSレスポンスを分析します。

- ドメイン名と関連するIPアドレスを特定します。

DNS情報の分析により、ネットワーク上で行われた通信の詳細を把握することができます。これにより、不正なアクティビティやセキュリティ上の問題を特定することができます。

#Get info about each DNS request performed

cat dns.log | zeek-cut -c id.orig_h query qtype_name answers

#Get the number of times each domain was requested and get the top 10

cat dns.log | zeek-cut query | sort | uniq | rev | cut -d '.' -f 1-2 | rev | sort | uniq -c | sort -nr | head -n 10

#Get all the IPs

cat dns.log | zeek-cut id.orig_h query | grep 'example\.com' | cut -f 1 | sort | uniq -c

#Sort the most common DNS record request (should be A)

cat dns.log | zeek-cut qtype_name | sort | uniq -c | sort -nr

#See top DNS domain requested with rita

rita show-exploded-dns -H --limit 10 zeek_logs

その他のpcap分析のトリック

{% content-ref url="dnscat-exfiltration.md" %} dnscat-exfiltration.md {% endcontent-ref %}

{% content-ref url="wifi-pcap-analysis.md" %} wifi-pcap-analysis.md {% endcontent-ref %}

{% content-ref url="usb-keystrokes.md" %} usb-keystrokes.md {% endcontent-ref %}

RootedCONは、スペインで最も関連性の高いサイバーセキュリティイベントであり、ヨーロッパでも最も重要なイベントの一つです。技術的な知識の促進を使命として、この会議は、あらゆる分野の技術とサイバーセキュリティの専門家のための活気ある交流の場です。

{% embed url="https://www.rootedcon.com/" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、最新バージョンのPEASSにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう、私たちの独占的なNFTのコレクション

- 公式のPEASS&HackTricksのグッズを手に入れましょう

- 💬 Discordグループまたはtelegramグループに参加するか、Twitter 🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。