| .. | ||

| drupal-rce.md | ||

| README.md | ||

Drupal

{% hint style="success" %}

Вивчайте та практикуйте AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Вивчайте та практикуйте GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Підтримайте HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи Telegram або слідкуйте за нами в Twitter 🐦 @hacktricks_live.

- Діліться хакерськими трюками, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на GitHub.

{% embed url="https://websec.nl/" %}

Discovery

- Перевірте meta

curl https://www.drupal.org/ | grep 'content="Drupal'

- Вузол: Drupal індексує свій контент за допомогою вузлів. Вузол може містити що завгодно, наприклад, допис у блозі, опитування, статтю тощо. URI сторінок зазвичай мають форму

/node/<nodeid>.

curl drupal-site.com/node/1

Enumeration

Drupal підтримує три типи користувачів за замовчуванням:

Administrator: Цей користувач має повний контроль над веб-сайтом Drupal.Authenticated User: Ці користувачі можуть увійти на веб-сайт і виконувати операції, такі як додавання та редагування статей, залежно від їхніх прав.Anonymous: Усі відвідувачі веб-сайту вважаються анонімними. За замовчуванням цим користувачам дозволено лише читати публікації.

Version

- Перевірте

/CHANGELOG.txt

curl -s http://drupal-site.local/CHANGELOG.txt | grep -m2 ""

Drupal 7.57, 2018-02-21

{% hint style="info" %}

Нові установки Drupal за замовчуванням блокують доступ до файлів CHANGELOG.txt та README.txt.

{% endhint %}

Перерахування імен користувачів

Реєстрація

У /user/register просто спробуйте створити ім'я користувача, і якщо ім'я вже зайняте, вам буде про це повідомлено:

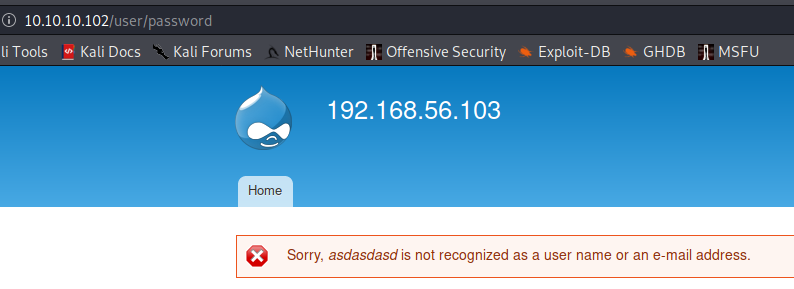

Запит нового пароля

Якщо ви запитуєте новий пароль для існуючого імені користувача:

Якщо ви запитуєте новий пароль для неіснуючого імені користувача:

Отримати кількість користувачів

Доступаючи /user/<number>, ви можете побачити кількість існуючих користувачів, у цьому випадку їх 2, оскільки /users/3 повертає помилку "не знайдено":

Сховані сторінки

Fuzz /node/$, де $ - це число (від 1 до 500, наприклад).

Ви можете знайти сховані сторінки (тестові, розробницькі), які не згадуються пошуковими системами.

Інформація про встановлені модулі

#From https://twitter.com/intigriti/status/1439192489093644292/photo/1

#Get info on installed modules

curl https://example.com/config/sync/core.extension.yml

curl https://example.com/core/core.services.yml

# Download content from files exposed in the previous step

curl https://example.com/config/sync/swiftmailer.transport.yml

Автоматичний

droopescan scan drupal -u http://drupal-site.local

RCE

Якщо у вас є доступ до веб-консолі Drupal, перевірте ці параметри, щоб отримати RCE:

{% content-ref url="drupal-rce.md" %} drupal-rce.md {% endcontent-ref %}

Від XSS до RCE

- Drupalwned: Скрипт експлуатації Drupal, який підвищує XSS до RCE або інших критичних вразливостей. Для отримання додаткової інформації перегляньте цей пост. Він забезпечує підтримку версій Drupal 7.X.X, 8.X.X, 9.X.X та 10.X.X, і дозволяє:

- Підвищення привілеїв: Створює адміністративного користувача в Drupal.

- (RCE) Завантажити шаблон: Завантажити користувацькі шаблони з бекдором до Drupal.

Після експлуатації

Прочитати settings.php

find / -name settings.php -exec grep "drupal_hash_salt\|'database'\|'username'\|'password'\|'host'\|'port'\|'driver'\|'prefix'" {} \; 2>/dev/null

Витягти користувачів з БД

mysql -u drupaluser --password='2r9u8hu23t532erew' -e 'use drupal; select * from users'

References

{% embed url="https://websec.nl/" %}

{% hint style="success" %}

Вивчайте та практикуйте AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Вивчайте та практикуйте GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Підтримайте HackTricks

- Перевірте плани підписки!

- Приєднуйтесь до 💬 групи Discord або групи telegram або слідкуйте за нами в Twitter 🐦 @hacktricks_live.

- Діліться хакерськими трюками, надсилаючи PR до HackTricks та HackTricks Cloud репозиторіїв на github.