| .. | ||

| macos-bundles.md | ||

| macos-installers-abuse.md | ||

| macos-memory-dumping.md | ||

| macos-sensitive-locations.md | ||

| README.md | ||

| universal-binaries-and-mach-o-format.md | ||

macOS ファイル、フォルダ、バイナリ&メモリ

{% hint style="success" %}

AWSハッキングの学習と実践: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCPハッキングの学習と実践: HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricksのサポート

- サブスクリプションプランをチェック!

- 💬 Discordグループに参加するか、telegramグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローしてください。

- HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出して、ハッキングトリックを共有してください。

ファイル階層レイアウト

- /Applications: インストールされたアプリはここにあります。すべてのユーザがアクセスできます。

- /bin: コマンドラインバイナリ

- /cores: 存在する場合、コアダンプを保存するために使用されます

- /dev: すべてがファイルとして扱われるため、ここにハードウェアデバイスが保存されていることがあります。

- /etc: 設定ファイル

- /Library: 好み、キャッシュ、ログに関連する多くのサブディレクトリとファイルがここに見つかります。ルートと各ユーザのディレクトリにLibraryフォルダが存在します。

- /private: 文書化されていませんが、言及されている多くのフォルダはprivateディレクトリへのシンボリックリンクです。

- /sbin: システムの重要なバイナリ(管理に関連する)

- /System: OS Xを実行するためのファイル。ここには主にApple固有のファイルのみがあります(サードパーティ製ではありません)。

- /tmp: ファイルは3日後に削除されます(/private/tmpへのソフトリンクです)

- /Users: ユーザーのホームディレクトリ。

- /usr: 構成とシステムバイナリ

- /var: ログファイル

- /Volumes: マウントされたドライブはここに表示されます。

- /.vol:

stat a.txtを実行すると、16777223 7545753 -rw-r--r-- 1 username wheel ...のようなものが得られます。最初の数値はファイルが存在するボリュームのID番号であり、2番目の数値はinode番号です。この情報を使用して、cat /.vol/16777223/7545753を実行してこのファイルの内容にアクセスできます。

アプリケーションフォルダ

- システムアプリケーションは

/System/Applicationsにあります。 - インストールされたアプリケーションは通常、

/Applicationsまたは~/Applicationsにインストールされます。 - アプリケーションデータは、ルートとして実行されるアプリケーションの場合は

/Library/Application Support、ユーザーとして実行されるアプリケーションの場合は~/Library/Application Supportにあります。 - ルートとして実行する必要があるサードパーティアプリケーションのデーモンは通常

/Library/PrivilegedHelperTools/にあります。 - サンドボックス化されたアプリケーションは

~/Library/Containersフォルダにマップされます。各アプリには、アプリケーションのバンドルIDに従って名前が付けられたフォルダがあります(com.apple.Safari)。 - カーネルは

/System/Library/Kernels/kernelにあります。 - Appleのカーネル拡張は

/System/Library/Extensionsにあります。 - サードパーティのカーネル拡張は

/Library/Extensionsに保存されます。

機密情報を含むファイル

MacOSは、パスワードなどの情報をいくつかの場所に保存します:

{% content-ref url="macos-sensitive-locations.md" %} macos-sensitive-locations.md {% endcontent-ref %}

脆弱なpkgインストーラ

{% content-ref url="macos-installers-abuse.md" %} macos-installers-abuse.md {% endcontent-ref %}

OS X固有の拡張子

.dmg: Apple Disk Imageファイルはインストーラーで非常に頻繁に使用されます。.kext: 特定の構造に従う必要があり、ドライバーのOS Xバージョンです(バンドルです)。.plist: プロパティリストとしても知られ、情報をXMLまたはバイナリ形式で保存します。- XMLまたはバイナリになります。バイナリの場合は次のように読み取れます:

defaults read config.plist/usr/libexec/PlistBuddy -c print config.plsitplutil -p ~/Library/Preferences/com.apple.screensaver.plistplutil -convert xml1 ~/Library/Preferences/com.apple.screensaver.plist -o -plutil -convert json ~/Library/Preferences/com.apple.screensaver.plist -o -.app: ディレクトリ構造に従うAppleアプリケーション(バンドル)です。.dylib: ダイナミックライブラリ(WindowsのDLLファイルのようなもの).pkg: xar(eXtensible Archive形式)と同じです。これらのファイルの内容をインストールするには、installerコマンドを使用できます。.DS_Store: このファイルは各ディレクトリにあり、ディレクトリの属性とカスタマイズを保存します。.Spotlight-V100: このフォルダはシステムのすべてのボリュームのルートディレクトリに表示されます。.metadata_never_index: このファイルがボリュームのルートにある場合、Spotlightはそのボリュームをインデックスしません。.noindex: この拡張子を持つファイルやフォルダはSpotlightによってインデックスされません。.sdef: AppleScriptからアプリケーションとのやり取りが可能であるかどうかを指定するバンドル内のファイル。

macOSバンドル

バンドルは、Finderのオブジェクトのように見えるディレクトリです(バンドルの例は*.appファイルです)。

{% content-ref url="macos-bundles.md" %} macos-bundles.md {% endcontent-ref %}

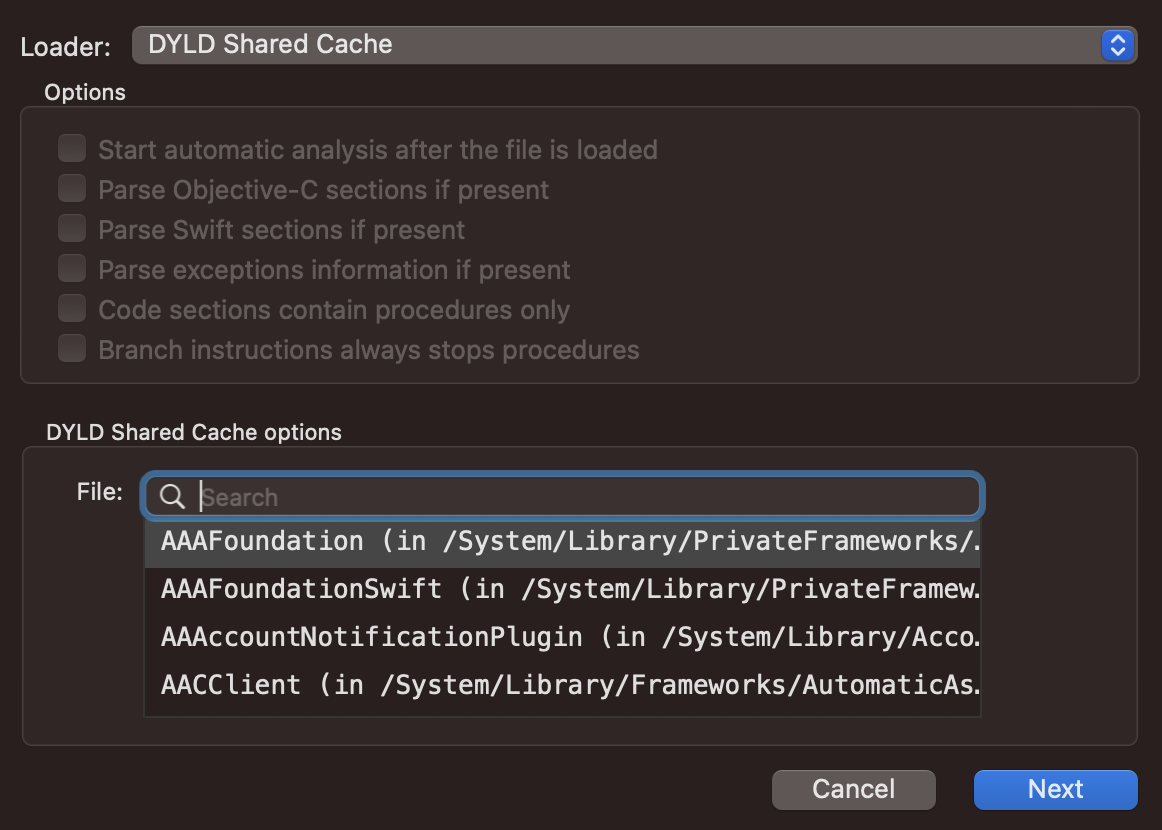

Dyld共有ライブラリキャッシュ(SLC)

macOS(およびiOS)では、フレームワークやdylibなどのすべてのシステム共有ライブラリが1つのファイルに結合され、dyld共有キャッシュと呼ばれます。これにより、コードを高速に読み込むことができ、パフォーマンスが向上します。

これはmacOSでは/System/Volumes/Preboot/Cryptexes/OS/System/Library/dyld/にあり、古いバージョンでは共有キャッシュを**/System/Library/dyld/に見つけることができるかもしれません。

iOSでは、これらを/System/Library/Caches/com.apple.dyld/**に見つけることができます。

dyld共有キャッシュと同様に、カーネルとカーネル拡張もカーネルキャッシュにコンパイルされ、起動時にロードされます。

単一ファイルdylib共有キャッシュからライブラリを抽出するために、以前はバイナリdyld_shared_cache_utilを使用できましたが、現在は機能しないかもしれませんが、dyldextractorを使用することもできます:

{% code overflow="wrap" %}

# dyld_shared_cache_util

dyld_shared_cache_util -extract ~/shared_cache/ /System/Volumes/Preboot/Cryptexes/OS/System/Library/dyld/dyld_shared_cache_arm64e

# dyldextractor

dyldex -l [dyld_shared_cache_path] # List libraries

dyldex_all [dyld_shared_cache_path] # Extract all

# More options inside the readme

{% endcode %}

{% hint style="success" %}

dyld_shared_cache_util ツールが機能しなくても、共有 dyld バイナリを Hopper に渡すことで、Hopper がすべてのライブラリを識別し、調査したいものを選択できます。

{% endhint %}

一部のエクストラクタは、dylibs がハードコードされたアドレスで prelink されているため、動作しない場合があり、そのため、未知のアドレスにジャンプする可能性があります。

{% hint style="success" %}

Xcode のエミュレータを使用して、macOS の他の *OS デバイスの Shared Library Cache をダウンロードすることも可能です。これらは次の場所にダウンロードされます:$HOME/Library/Developer/Xcode/<*>OS\ DeviceSupport/<version>/Symbols/System/Library/Caches/com.apple.dyld/、例:$HOME/Library/Developer/Xcode/iOS\ DeviceSupport/14.1\ (18A8395)/Symbols/System/Library/Caches/com.apple.dyld/dyld_shared_cache_arm64

{% endhint %}

SLC のマッピング

dyld は、SLC がマップされたかどうかを知るためにシスコール shared_region_check_np を使用し(アドレスを返す)、SLC をマップするために shared_region_map_and_slide_np を使用します。

SLC が最初に使用されるとスライドされていても、すべてのプロセスが同じコピーを使用するため、攻撃者がシステム内でプロセスを実行できた場合、ASLR 保護が無効化されます。これは実際に過去に悪用され、共有リージョンページャで修正されました。

ブランチプールは、イメージマッピング間に小さなスペースを作成する小さな Mach-O dylibs であり、関数を介入不可能にします。

SLC のオーバーライド

環境変数を使用して:

DYLD_DHARED_REGION=private DYLD_SHARED_CACHE_DIR=</path/dir> DYLD_SHARED_CACHE_DONT_VALIDATE=1-> これにより、新しい共有ライブラリキャッシュをロードできますDYLD_SHARED_CACHE_DIR=avoidおよびライブラリを実際のものにシンボリックリンクで置き換える(これらを抽出する必要があります)

特別なファイル権限

フォルダの権限

フォルダにおいて、読み取りはリスト化を可能にし、書き込みは削除およびファイルの書き込みを可能にし、実行はディレクトリをトラバースすることを可能にします。したがって、たとえば、ユーザーが実行権限を持たないディレクトリ内のファイルに読み取り権限を持っている場合、そのユーザーはファイルを読むことができません。

フラグ修飾子

ファイルに設定されるいくつかのフラグがあり、ファイルの動作を異なるものにします。ls -lO /path/directory でディレクトリ内のファイルのフラグを確認できます。

uchg:uchange フラグとして知られ、ファイルの変更や削除を防止します。これを設定するには:chflags uchg file.txt- ルートユーザーはフラグを削除してファイルを変更できます

restricted:このフラグはファイルを SIP で保護します(このフラグをファイルに追加することはできません)。Sticky bit:スティッキービットが設定されたディレクトリの場合、ディレクトリの所有者または root のみがファイルの名前を変更したり削除したりできます。通常、これは /tmp ディレクトリに設定され、通常のユーザーが他のユーザーのファイルを削除したり移動したりするのを防ぎます。

すべてのフラグはファイル sys/stat.h に見つけることができ(mdfind stat.h | grep stat.h を使用して検索します)、次のとおりです:

UF_SETTABLE0x0000ffff: オーナー変更可能フラグのマスク。UF_NODUMP0x00000001: ファイルをダンプしない。UF_IMMUTABLE0x00000002: ファイルを変更できません。UF_APPEND0x00000004: ファイルへの書き込みは追記のみ可能です。UF_OPAQUE0x00000008: ディレクトリは union に対して不透明です。UF_COMPRESSED0x00000020: ファイルは圧縮されています(一部のファイルシステム)。UF_TRACKED0x00000040: これが設定されているファイルの削除/名前変更に対する通知はありません。UF_DATAVAULT0x00000080: 読み取りおよび書き込みには権限が必要です。UF_HIDDEN0x00008000: このアイテムは GUI に表示されないべきであることのヒント。SF_SUPPORTED0x009f0000: スーパーユーザーがサポートするフラグのマスク。SF_SETTABLE0x3fff0000: スーパーユーザーが変更可能なフラグのマスク。SF_SYNTHETIC0xc0000000: システム読み取り専用合成フラグのマスク。SF_ARCHIVED0x00010000: ファイルがアーカイブされています。SF_IMMUTABLE0x00020000: ファイルを変更できません。SF_APPEND0x00040000: ファイルへの書き込みは追記のみ可能です。SF_RESTRICTED0x00080000: 書き込みには権限が必要です。SF_NOUNLINK0x00100000: アイテムは削除、名前変更、またはマウントできません。SF_FIRMLINK0x00800000: ファイルは firmlink です。SF_DATALESS0x40000000: ファイルはデータレスオブジェクトです。

ファイル ACL

ファイルの ACL には、異なるユーザーによってより 細かい権限 が割り当てられる ACE(アクセス制御エントリ)が含まれています。

これらの権限をディレクトリに付与することが可能です:list、search、add_file、add_subdirectory、delete_child、delete_child。

およびファイルに対して:read、write、append、execute。

ファイルに ACL が含まれている場合、アクセス許可をリスト表示する際に + が見つかります。

ls -ld Movies

drwx------+ 7 username staff 224 15 Apr 19:42 Movies

ファイルのACLを次のようにして読むことができます:

ls -lde Movies

drwx------+ 7 username staff 224 15 Apr 19:42 Movies

0: group:everyone deny delete

次のコマンドを使用して、すべてのACLを持つファイルを見つけることができます(これは非常に遅いです):

ls -RAle / 2>/dev/null | grep -E -B1 "\d: "

拡張属性

拡張属性には名前と任意の値があり、ls -@を使用して表示し、xattrコマンドを使用して操作できます。一般的な拡張属性には次のものがあります:

com.apple.resourceFork: リソースフォークの互換性。filename/..namedfork/rsrcとしても表示されますcom.apple.quarantine: MacOS: Gatekeeperの隔離メカニズム (III/6)metadata:*: MacOS:_backup_excludeItemやkMD*などのさまざまなメタデータcom.apple.lastuseddate(#PS): 最終ファイル使用日com.apple.FinderInfo: MacOS: ファインダー情報 (例: カラータグ)com.apple.TextEncoding: ASCIIテキストファイルのテキストエンコーディングを指定しますcom.apple.logd.metadata:/var/db/diagnostics内のファイルでlogdによって使用されますcom.apple.genstore.*: 世代ストレージ (/.DocumentRevisions-V100はファイルシステムのルートにあります)com.apple.rootless: MacOS: システムインテグリティ保護によってファイルにラベル付けされます (III/10)com.apple.uuidb.boot-uuid: ブートエポックのlogdマーキングと一意のUUIDcom.apple.decmpfs: MacOS: 透過的なファイル圧縮 (II/7)com.apple.cprotect: *OS: ファイルごとの暗号化データ (III/11)com.apple.installd.*: *OS: installdによって使用されるメタデータ、例:installType、uniqueInstallID

リソースフォーク | macOS ADS

これはMacOSマシンでAlternate Data Streamsを取得する方法です。ファイル内のcom.apple.ResourceForkという拡張属性にコンテンツを保存することができます。保存する場合はfile/..namedfork/rsrcに保存します。

echo "Hello" > a.txt

echo "Hello Mac ADS" > a.txt/..namedfork/rsrc

xattr -l a.txt #Read extended attributes

com.apple.ResourceFork: Hello Mac ADS

ls -l a.txt #The file length is still q

-rw-r--r--@ 1 username wheel 6 17 Jul 01:15 a.txt

次のコマンドを使用して、この拡張属性を含むすべてのファイルを見つけることができます:

{% code overflow="wrap" %}

find / -type f -exec ls -ld {} \; 2>/dev/null | grep -E "[x\-]@ " | awk '{printf $9; printf "\n"}' | xargs -I {} xattr -lv {} | grep "com.apple.ResourceFork"

{% endcode %}

decmpfs

拡張属性com.apple.decmpfsはファイルが暗号化されて保存されていることを示します。ls -lはサイズが0と報告し、圧縮されたデータはこの属性の中にあります。ファイルにアクセスするたびに、メモリ内で復号化されます。

この属性はls -lOで見ることができ、圧縮されたものはUF_COMPRESSEDフラグでタグ付けされています。圧縮されたファイルが削除されると、chflags nocompressed </path/to/file>でこのフラグを削除すると、システムはファイルが圧縮されていたことを知らなくなり、データにアクセスできなくなります(実際には空であると思います)。

ツールafscexpandを使用してファイルを強制的に展開することができます。

Universal binaries & Mach-o Format

Mac OSのバイナリは通常、universal binariesとしてコンパイルされます。Universal binaryは同じファイル内で複数のアーキテクチャをサポートできます。

{% content-ref url="universal-binaries-and-mach-o-format.md" %} universal-binaries-and-mach-o-format.md {% endcontent-ref %}

macOS プロセスメモリ

macOS メモリダンピング

{% content-ref url="macos-memory-dumping.md" %} macos-memory-dumping.md {% endcontent-ref %}

リスクカテゴリファイル Mac OS

ディレクトリ/System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/Systemには、異なるファイル拡張子に関連するリスクに関する情報が格納されています。このディレクトリはファイルをさまざまなリスクレベルに分類し、Safariがこれらのファイルをダウンロード後にどのように処理するかに影響を与えます。カテゴリは次のとおりです:

- LSRiskCategorySafe:このカテゴリのファイルは完全に安全と見なされます。Safariはこれらのファイルを自動的にダウンロード後に開きます。

- LSRiskCategoryNeutral:これらのファイルには警告がなく、Safariによって自動的に開かれません。

- LSRiskCategoryUnsafeExecutable:このカテゴリのファイルは、そのファイルがアプリケーションであることを示す警告をトリガーします。これはユーザーに警告するセキュリティ対策となります。

- LSRiskCategoryMayContainUnsafeExecutable:このカテゴリは、アーカイブなどの実行可能ファイルを含む可能性があるファイル用です。Safariは、すべての内容が安全または中立であることを検証できない限り、警告をトリガーします。

ログファイル

$HOME/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV2:ダウンロードされたファイルに関する情報が含まれています。ダウンロード元のURLなどが含まれます。/var/log/system.log:OSXシステムのメインログ。com.apple.syslogd.plistはsysloggingの実行を担当しています(launchctl listで"com.apple.syslogd"を検索して無効になっていないか確認できます)。/private/var/log/asl/*.asl:これらはApple System Logsで、興味深い情報が含まれている可能性があります。$HOME/Library/Preferences/com.apple.recentitems.plist:最近アクセスしたファイルやFinderを介してアクセスしたアプリケーションが格納されています。$HOME/Library/Preferences/com.apple.loginitems.plsit:システム起動時に起動するアイテムが格納されています。$HOME/Library/Logs/DiskUtility.log:DiskUtility Appのログファイル(USBを含むドライブに関する情報が含まれています)。/Library/Preferences/SystemConfiguration/com.apple.airport.preferences.plist:ワイヤレスアクセスポイントに関するデータ。/private/var/db/launchd.db/com.apple.launchd/overrides.plist:無効になっているデーモンのリスト。

{% hint style="success" %}

AWSハッキングの学習と実践: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

GCPハッキングの学習と実践:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

HackTricksのサポート

- サブスクリプションプランをチェック!

- 💬 Discordグループやtelegramグループに参加またはTwitter 🐦 @hacktricks_liveをフォローしてください。

- HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出してハッキングトリックを共有してください。