Impara l'hacking AWS da zero a eroe conhtARTE (Esperto Red Team AWS di HackTricks)!

Altri modi per supportare HackTricks:

* Se desideri vedere la **tua azienda pubblicizzata su HackTricks** o **scaricare HackTricks in PDF** Controlla i [**PIANI DI ABBONAMENTO**](https://github.com/sponsors/carlospolop)!

* Ottieni il [**merchandising ufficiale di PEASS & HackTricks**](https://peass.creator-spring.com)

* Scopri [**La Famiglia PEASS**](https://opensea.io/collection/the-peass-family), la nostra collezione di [**NFT esclusivi**](https://opensea.io/collection/the-peass-family)

* **Unisciti al** 💬 [**gruppo Discord**](https://discord.gg/hRep4RUj7f) o al [**gruppo telegram**](https://t.me/peass) o **seguici** su **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

* **Condividi i tuoi trucchi di hacking inviando PR a** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repos di github.

**Try Hard Security Group**

{% embed url="https://discord.gg/tryhardsecurity" %}

***

Alcune applicazioni non accettano certificati scaricati dall'utente, quindi per ispezionare il traffico web di alcune app dobbiamo effettivamente decompilare l'applicazione e aggiungere alcune cose e ricompilarla.

# Automatico

Lo strumento [**https://github.com/shroudedcode/apk-mitm**](https://github.com/shroudedcode/apk-mitm) **apporterà automaticamente** le modifiche necessarie all'applicazione per iniziare a catturare le richieste e disabilitare anche il pinning del certificato (se presente).

# Manuale

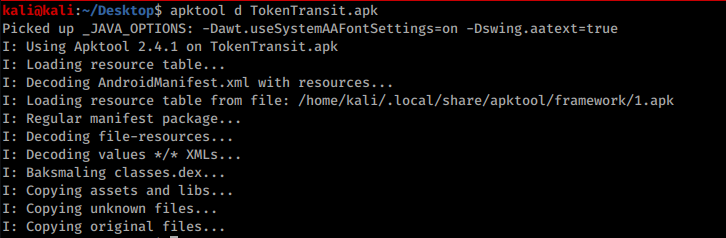

Prima decompiliamo l'app: `apktool d *nome-file*.apk`

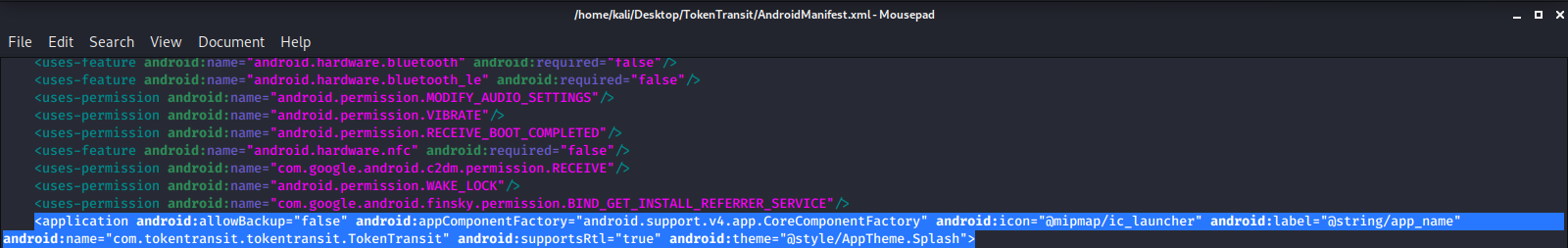

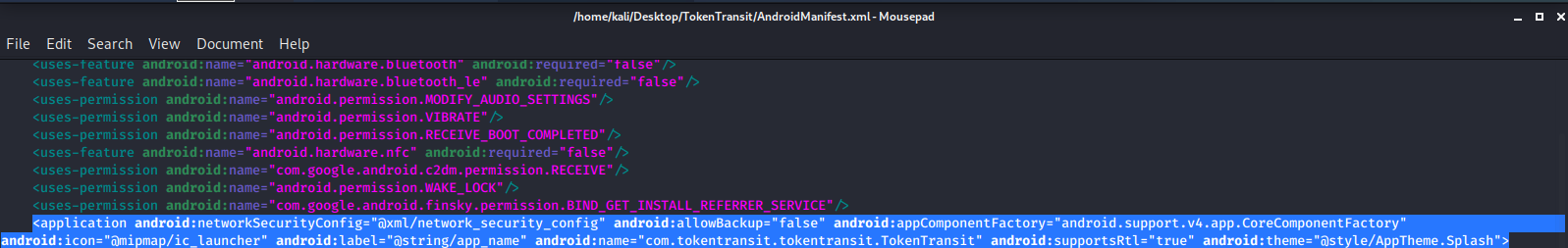

Poi andiamo nel file **Manifest.xml** e scorriamo fino al tag `<\application android>` e aggiungiamo la seguente riga se non è già presente:

`android:networkSecurityConfig="@xml/network_security_config`

Prima dell'aggiunta:

Dopo l'aggiunta:

Ora vai nella cartella **res/xml** e crea/modifica un file chiamato network\_security\_config.xml con i seguenti contenuti:

```markup

```

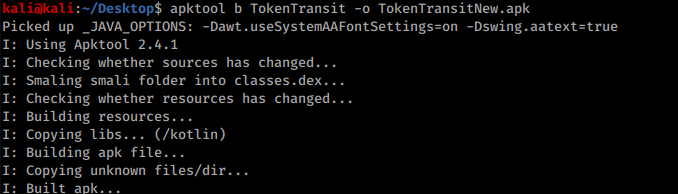

Quindi salva il file e esci da tutte le directory e ricostruisci l'APK con il seguente comando: `apktool b *nome-cartella/* -o *file-output.apk*`

Infine, devi solo **firmare la nuova applicazione**. [Leggi questa sezione della pagina Smali - Decompilazione/\[Modifica\]/Compilazione per imparare come firmarla](smali-changes.md#sing-the-new-apk).

**Try Hard Security Group**

{% embed url="https://discord.gg/tryhardsecurity" %}

Impara l'hacking di AWS da zero a eroe conhtARTE (HackTricks AWS Red Team Expert)!

Altri modi per supportare HackTricks:

* Se vuoi vedere la tua **azienda pubblicizzata in HackTricks** o **scaricare HackTricks in PDF** Controlla i [**PIANI DI ABBONAMENTO**](https://github.com/sponsors/carlospolop)!

* Ottieni il [**merchandising ufficiale PEASS & HackTricks**](https://peass.creator-spring.com)

* Scopri [**The PEASS Family**](https://opensea.io/collection/the-peass-family), la nostra collezione di [**NFT esclusivi**](https://opensea.io/collection/the-peass-family)

* **Unisciti al** 💬 [**gruppo Discord**](https://discord.gg/hRep4RUj7f) o al [**gruppo telegram**](https://t.me/peass) o **seguici** su **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

* **Condividi i tuoi trucchi di hacking inviando PR ai** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repository di Github.