#include "myipcUser.h"

int main() {

// Lookup the receiver port using the bootstrap server.

mach_port_t port;

kern_return_t kr = bootstrap_look_up(bootstrap_port, "xyz.hacktricks.mig", &port);

if (kr != KERN_SUCCESS) {

printf("bootstrap_look_up() failed with code 0x%x\n", kr);

return 1;

}

printf("Port right name %d\n", port);

USERPREFSubtract(port, 40, 2);

}

```

## 二进制分析

由于许多二进制文件现在使用MIG来公开mach端口,了解如何**识别使用了MIG**以及每个消息ID执行的**MIG函数**是很有趣的。

[**jtool2**](../../macos-apps-inspecting-debugging-and-fuzzing/#jtool2)可以解析Mach-O二进制文件中的MIG信息,指示消息ID并识别要执行的函数:

```bash

jtool2 -d __DATA.__const myipc_server | grep MIG

```

先前提到,负责根据接收到的消息ID调用正确函数的函数是`myipc_server`。然而,通常你不会有二进制文件的符号(没有函数名),所以了解反编译后的函数是什么样子很有意思,因为它们总是非常相似(该函数的代码与暴露的函数无关):

{% tabs %}

{% tab title="myipc_server反编译 1" %}

int _myipc_server(int arg0, int arg1) {

var_10 = arg0;

var_18 = arg1;

// 初始指令以找到正确的函数指针

*(int32_t *)var_18 = *(int32_t *)var_10 & 0x1f;

*(int32_t *)(var_18 + 0x8) = *(int32_t *)(var_10 + 0x8);

*(int32_t *)(var_18 + 0x4) = 0x24;

*(int32_t *)(var_18 + 0xc) = 0x0;

*(int32_t *)(var_18 + 0x14) = *(int32_t *)(var_10 + 0x14) + 0x64;

*(int32_t *)(var_18 + 0x10) = 0x0;

if (*(int32_t *)(var_10 + 0x14) <= 0x1f4 && *(int32_t *)(var_10 + 0x14) >= 0x1f4) {

rax = *(int32_t *)(var_10 + 0x14);

// 调用sign_extend_64函数,有助于识别该函数

// 这将在rax中存储需要调用的调用的指针

// 检查地址0x100004040的使用(函数地址数组)

// 0x1f4 = 500(起始ID)

rax = *(sign_extend_64(rax - 0x1f4) * 0x28 + 0x100004040);

var_20 = rax;

// 如果-否,则if返回false,而else调用正确的函数并返回true

if (rax == 0x0) {

*(var_18 + 0x18) = **_NDR_record;

*(int32_t *)(var_18 + 0x20) = 0xfffffffffffffed1;

var_4 = 0x0;

}

else {

// 计算的地址调用具有2个参数的正确函数

(var_20)(var_10, var_18);

var_4 = 0x1;

}

}

else {

*(var_18 + 0x18) = **_NDR_record;

*(int32_t *)(var_18 + 0x20) = 0xfffffffffffffed1;

var_4 = 0x0;

}

rax = var_4;

return rax;

}

{% endtab %}

{% tab title="myipc_server反编译 2" %}

这是在不同版本的Hopper free中反编译的相同函数:

int _myipc_server(int arg0, int arg1) {

r31 = r31 - 0x40;

saved_fp = r29;

stack[-8] = r30;

var_10 = arg0;

var_18 = arg1;

// 初始指令以找到正确的函数指针

*(int32_t *)var_18 = *(int32_t *)var_10 & 0x1f | 0x0;

*(int32_t *)(var_18 + 0x8) = *(int32_t *)(var_10 + 0x8);

*(int32_t *)(var_18 + 0x4) = 0x24;

*(int32_t *)(var_18 + 0xc) = 0x0;

*(int32_t *)(var_18 + 0x14) = *(int32_t *)(var_10 + 0x14) + 0x64;

*(int32_t *)(var_18 + 0x10) = 0x0;

r8 = *(int32_t *)(var_10 + 0x14);

r8 = r8 - 0x1f4;

if (r8 > 0x0) {

if (CPU_FLAGS & G) {

r8 = 0x1;

}

}

if ((r8 & 0x1) == 0x0) {

r8 = *(int32_t *)(var_10 + 0x14);

r8 = r8 - 0x1f4;

if (r8 < 0x0) {

if (CPU_FLAGS & L) {

r8 = 0x1;

}

}

if ((r8 & 0x1) == 0x0) {

r8 = *(int32_t *)(var_10 + 0x14);

// 0x1f4 = 500(起始ID)

r8 = r8 - 0x1f4;

asm { smaddl x8, w8, w9, x10 };

r8 = *(r8 + 0x8);

var_20 = r8;

r8 = r8 - 0x0;

if (r8 != 0x0) {

if (CPU_FLAGS & NE) {

r8 = 0x1;

}

}

// 与上一个版本相同的if else

// 检查地址0x100004040的使用(函数地址数组)

if ((r8 & 0x1) == 0x0) {

*(var_18 + 0x18) = **0x100004000;

*(int32_t *)(var_18 + 0x20) = 0xfffffed1;

var_4 = 0x0;

}

else {

// 调用计算的地址,该地址应该是函数

(var_20)(var_10, var_18);

var_4 = 0x1;

}

}

else {

*(var_18 + 0x18) = **0x100004000;

*(int32_t *)(var_18 + 0x20) = 0xfffffed1;

var_4 = 0x0;

}

}

else {

*(var_18 + 0x18) = **0x100004000;

*(int32_t *)(var_18 + 0x20) = 0xfffffed1;

var_4 = 0x0;

}

r0 = var_4;

return r0;

}

{% endtab %}

{% endtabs %}

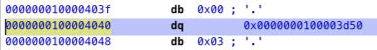

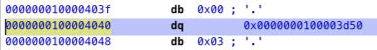

实际上,如果你转到函数**`0x100004000`**,你会找到**`routine_descriptor`**结构体的数组,结构体的第一个元素是函数实现的地址,**结构体占用0x28字节**,所以每0x28字节(从字节0开始)你可以得到8字节,那就是将要调用的**函数的地址**:

.png) 可以使用[**这个Hopper脚本**](https://github.com/knightsc/hopper/blob/master/scripts/MIG%20Detect.py)提取这些数据。

## 参考资料

* [https://docs.darlinghq.org/internals/macos-specifics/mach-ports.html](https://docs.darlinghq.org/internals/macos-specifics/mach-ports.html)

* [https://knight.sc/malware/2019/03/15/code-injection-on-macos.html](https://knight.sc/malware/2019/03/15/code-injection-on-macos.html)

* [https://gist.github.com/knightsc/45edfc4903a9d2fa9f5905f60b02ce5a](https://gist.github.com/knightsc/45edfc4903a9d2fa9f5905f60b02ce5a)

可以使用[**这个Hopper脚本**](https://github.com/knightsc/hopper/blob/master/scripts/MIG%20Detect.py)提取这些数据。

## 参考资料

* [https://docs.darlinghq.org/internals/macos-specifics/mach-ports.html](https://docs.darlinghq.org/internals/macos-specifics/mach-ports.html)

* [https://knight.sc/malware/2019/03/15/code-injection-on-macos.html](https://knight.sc/malware/2019/03/15/code-injection-on-macos.html)

* [https://gist.github.com/knightsc/45edfc4903a9d2fa9f5905f60b02ce5a](https://gist.github.com/knightsc/45edfc4903a9d2fa9f5905f60b02ce5a)

☁️ HackTricks 云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

* 你在一家**网络安全公司**工作吗?想要在 HackTricks 中**宣传你的公司**吗?或者想要**获取 PEASS 的最新版本或下载 HackTricks 的 PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

* 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

* 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**。**

* **通过向**[**hacktricks 仓库**](https://github.com/carlospolop/hacktricks) **和**[**hacktricks-cloud 仓库**](https://github.com/carlospolop/hacktricks-cloud) **提交 PR 来分享你的黑客技巧。**

.png)