`,以**隐藏**一些**用户**或**计算机**的**可识别**信息。但是,可以**安装证书来公开此信息**。请按照[**此处**](https://superuser.com/questions/1532031/how-to-show-private-data-in-macos-unified-log)的说明进行操作。

### Hopper

#### 左侧面板

在hopper的左侧面板中,可以看到二进制文件的符号(**标签**),过程和函数的列表(**Proc**)以及字符串(**Str**)。这些不是所有的字符串,而是在Mac-O文件的几个部分中定义的(如_cstring或`objc_methname`)。

#### 中间面板

在中间面板中,您可以看到**反汇编代码**。您可以通过单击相应的图标,以**原始**反汇编、**图形**、**反编译**和**二进制**的形式查看它:

(6).png) 右键单击代码对象,可以查看对该对象的**引用/来自**,甚至更改其名称(在反编译的伪代码中无效):

右键单击代码对象,可以查看对该对象的**引用/来自**,甚至更改其名称(在反编译的伪代码中无效):

(1) (2).png) 此外,在**中间下方,您可以编写Python命令**。

#### 右侧面板

在右侧面板中,您可以查看有趣的信息,例如**导航历史记录**(以便了解您如何到达当前情况)、**调用图**(您可以查看所有调用此函数的函数以及此函数调用的所有函数)和**局部变量**信息。

### dtruss

```bash

dtruss -c ls #Get syscalls of ls

dtruss -c -p 1000 #get syscalls of PID 1000

```

### ktrace

即使启用了**SIP**,您仍然可以使用此方法。

```bash

ktrace trace -s -S -t c -c ls | grep "ls("

```

### dtrace

它允许用户以极低的级别访问应用程序,并提供了一种追踪程序甚至更改其执行流程的方式。Dtrace使用**探针**,这些探针**分布在内核的各个位置**,例如系统调用的开始和结束位置。

DTrace使用**`dtrace_probe_create`**函数为每个系统调用创建一个探针。这些探针可以在每个系统调用的**入口和出口点**触发。与DTrace的交互通过/dev/dtrace进行,该设备仅对root用户可用。

可以使用以下命令获取dtrace的可用探针:

```bash

dtrace -l | head

ID PROVIDER MODULE FUNCTION NAME

1 dtrace BEGIN

2 dtrace END

3 dtrace ERROR

43 profile profile-97

44 profile profile-199

```

探针名称由四个部分组成:提供者、模块、函数和名称(`fbt:mach_kernel:ptrace:entry`)。如果您没有指定名称的某个部分,Dtrace将将该部分视为通配符。

要配置DTrace以激活探针并指定它们触发时要执行的操作,我们需要使用D语言。

更详细的解释和更多示例可以在[https://illumos.org/books/dtrace/chp-intro.html](https://illumos.org/books/dtrace/chp-intro.html)中找到。

#### 示例

运行`man -k dtrace`以列出可用的**DTrace脚本**。示例:`sudo dtruss -n binary`

* 在行中

```bash

#Count the number of syscalls of each running process

sudo dtrace -n 'syscall:::entry {@[execname] = count()}'

```

* 脚本

```bash

syscall:::entry

/pid == $1/

{

}

#Log every syscall of a PID

sudo dtrace -s script.d 1234

```

```bash

syscall::open:entry

{

printf("%s(%s)", probefunc, copyinstr(arg0));

}

syscall::close:entry

{

printf("%s(%d)\n", probefunc, arg0);

}

#Log files opened and closed by a process

sudo dtrace -s b.d -c "cat /etc/hosts"

```

```bash

syscall:::entry

{

;

}

syscall:::return

{

printf("=%d\n", arg1);

}

#Log sys calls with values

sudo dtrace -s syscalls_info.d -c "cat /etc/hosts"

```

### ProcessMonitor

[**ProcessMonitor**](https://objective-see.com/products/utilities.html#ProcessMonitor) 是一个非常有用的工具,用于检查进程执行的与进程相关的操作(例如,监视进程创建的新进程)。

### FileMonitor

[**FileMonitor**](https://objective-see.com/products/utilities.html#FileMonitor) 允许监视文件事件(如创建、修改和删除),并提供有关这些事件的详细信息。

### fs\_usage

允许跟踪进程执行的操作:

```bash

fs_usage -w -f filesys ls #This tracks filesystem actions of proccess names containing ls

fs_usage -w -f network curl #This tracks network actions

```

### TaskExplorer

[**Taskexplorer**](https://objective-see.com/products/taskexplorer.html) 是一个有用的工具,可以查看二进制文件使用的**库**,它正在使用的**文件**以及**网络**连接。\

它还会对二进制进程进行**virustotal**检查,并显示有关二进制文件的信息。

## PT\_DENY\_ATTACH

在[**这篇博文**](https://knight.sc/debugging/2019/06/03/debugging-apple-binaries-that-use-pt-deny-attach.html)中,您可以找到一个关于如何**调试正在运行的守护进程**的示例,该守护进程使用**`PT_DENY_ATTACH`**来防止调试,即使SIP已禁用。

### lldb

**lldb** 是用于**macOS**二进制文件**调试**的事实上的工具。

```bash

lldb ./malware.bin

lldb -p 1122

lldb -n malware.bin

lldb -n malware.bin --waitfor

```

| **(lldb) 命令** | **描述** |

| ----------------------------- | ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- |

| **run (r)** | 开始执行,直到遇到断点或进程终止。 |

| **continue (c)** | 继续执行被调试进程。 |

| **nexti (n / ni)** | 执行下一条指令。该命令会跳过函数调用。 |

| **stepi (s / si)** | 执行下一条指令。与nexti命令不同,该命令会进入函数调用。 |

| **finish (f)** | 执行当前函数(“frame”)中剩余的指令,然后返回并停止。 |

| **control + c** | 暂停执行。如果进程已经运行(r)或继续(c),这将导致进程在当前执行位置停止。 |

| **breakpoint (b)** |

此外,在**中间下方,您可以编写Python命令**。

#### 右侧面板

在右侧面板中,您可以查看有趣的信息,例如**导航历史记录**(以便了解您如何到达当前情况)、**调用图**(您可以查看所有调用此函数的函数以及此函数调用的所有函数)和**局部变量**信息。

### dtruss

```bash

dtruss -c ls #Get syscalls of ls

dtruss -c -p 1000 #get syscalls of PID 1000

```

### ktrace

即使启用了**SIP**,您仍然可以使用此方法。

```bash

ktrace trace -s -S -t c -c ls | grep "ls("

```

### dtrace

它允许用户以极低的级别访问应用程序,并提供了一种追踪程序甚至更改其执行流程的方式。Dtrace使用**探针**,这些探针**分布在内核的各个位置**,例如系统调用的开始和结束位置。

DTrace使用**`dtrace_probe_create`**函数为每个系统调用创建一个探针。这些探针可以在每个系统调用的**入口和出口点**触发。与DTrace的交互通过/dev/dtrace进行,该设备仅对root用户可用。

可以使用以下命令获取dtrace的可用探针:

```bash

dtrace -l | head

ID PROVIDER MODULE FUNCTION NAME

1 dtrace BEGIN

2 dtrace END

3 dtrace ERROR

43 profile profile-97

44 profile profile-199

```

探针名称由四个部分组成:提供者、模块、函数和名称(`fbt:mach_kernel:ptrace:entry`)。如果您没有指定名称的某个部分,Dtrace将将该部分视为通配符。

要配置DTrace以激活探针并指定它们触发时要执行的操作,我们需要使用D语言。

更详细的解释和更多示例可以在[https://illumos.org/books/dtrace/chp-intro.html](https://illumos.org/books/dtrace/chp-intro.html)中找到。

#### 示例

运行`man -k dtrace`以列出可用的**DTrace脚本**。示例:`sudo dtruss -n binary`

* 在行中

```bash

#Count the number of syscalls of each running process

sudo dtrace -n 'syscall:::entry {@[execname] = count()}'

```

* 脚本

```bash

syscall:::entry

/pid == $1/

{

}

#Log every syscall of a PID

sudo dtrace -s script.d 1234

```

```bash

syscall::open:entry

{

printf("%s(%s)", probefunc, copyinstr(arg0));

}

syscall::close:entry

{

printf("%s(%d)\n", probefunc, arg0);

}

#Log files opened and closed by a process

sudo dtrace -s b.d -c "cat /etc/hosts"

```

```bash

syscall:::entry

{

;

}

syscall:::return

{

printf("=%d\n", arg1);

}

#Log sys calls with values

sudo dtrace -s syscalls_info.d -c "cat /etc/hosts"

```

### ProcessMonitor

[**ProcessMonitor**](https://objective-see.com/products/utilities.html#ProcessMonitor) 是一个非常有用的工具,用于检查进程执行的与进程相关的操作(例如,监视进程创建的新进程)。

### FileMonitor

[**FileMonitor**](https://objective-see.com/products/utilities.html#FileMonitor) 允许监视文件事件(如创建、修改和删除),并提供有关这些事件的详细信息。

### fs\_usage

允许跟踪进程执行的操作:

```bash

fs_usage -w -f filesys ls #This tracks filesystem actions of proccess names containing ls

fs_usage -w -f network curl #This tracks network actions

```

### TaskExplorer

[**Taskexplorer**](https://objective-see.com/products/taskexplorer.html) 是一个有用的工具,可以查看二进制文件使用的**库**,它正在使用的**文件**以及**网络**连接。\

它还会对二进制进程进行**virustotal**检查,并显示有关二进制文件的信息。

## PT\_DENY\_ATTACH

在[**这篇博文**](https://knight.sc/debugging/2019/06/03/debugging-apple-binaries-that-use-pt-deny-attach.html)中,您可以找到一个关于如何**调试正在运行的守护进程**的示例,该守护进程使用**`PT_DENY_ATTACH`**来防止调试,即使SIP已禁用。

### lldb

**lldb** 是用于**macOS**二进制文件**调试**的事实上的工具。

```bash

lldb ./malware.bin

lldb -p 1122

lldb -n malware.bin

lldb -n malware.bin --waitfor

```

| **(lldb) 命令** | **描述** |

| ----------------------------- | ----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------- |

| **run (r)** | 开始执行,直到遇到断点或进程终止。 |

| **continue (c)** | 继续执行被调试进程。 |

| **nexti (n / ni)** | 执行下一条指令。该命令会跳过函数调用。 |

| **stepi (s / si)** | 执行下一条指令。与nexti命令不同,该命令会进入函数调用。 |

| **finish (f)** | 执行当前函数(“frame”)中剩余的指令,然后返回并停止。 |

| **control + c** | 暂停执行。如果进程已经运行(r)或继续(c),这将导致进程在当前执行位置停止。 |

| **breakpoint (b)** | b main

b -[NSDictionary objectForKey:]

b 0x0000000100004bd9

br l #断点列表

br e/dis <num> #启用/禁用断点

breakpoint delete <num>

b set -n main --shlib <lib_name>

|

| **help** | help breakpoint #获取断点命令的帮助

help memory write #获取写入内存的帮助

|

| **reg** | reg read

reg read $rax

reg write $rip 0x100035cc0

|

| **x/s \** | 显示内存作为以空字符结尾的字符串。 |

| **x/i \** | 显示内存作为汇编指令。 |

| **x/b \** | 显示内存作为字节。 |

| **print object (po)** | 这将打印参数引用的对象

po $raw

{

dnsChanger = {

"affiliate" = "";

"blacklist_dns" = ();

x/b |

| **memory** | memory read 0x000....

memory read $x0+0xf2a

memory write 0x100600000 -s 4 0x41414141 #在该地址中写入AAAA

memory write -f s $rip+0x11f+7 "AAAA" #在该地址中写入AAAA

|

| **disassembly** | dis #反汇编当前函数

dis -c 6 #反汇编6行

dis -c 0x100003764 -e 0x100003768 #从一个地址到另一个地址

dis -p -c 4 #从当前地址开始反汇编

|

| **parray** | parray 3 (char \*\*)$x1 #检查x1寄存器中的3个组件的数组 |

{% hint style="info" %}

在调用**`objc_sendMsg`**函数时,**rsi**寄存器保存方法的名称,作为以空字符结尾的(“C”)字符串。要通过lldb打印名称,请执行以下操作:

`(lldb) x/s $rsi: 0x1000f1576: "startMiningWithPort:password:coreCount:slowMemory:currency:"`

`(lldb) print (char*)$rsi:`\

`(char *) $1 = 0x00000001000f1576 "startMiningWithPort:password:coreCount:slowMemory:currency:"`

`(lldb) reg read $rsi: rsi = 0x00000001000f1576 "startMiningWithPort:password:coreCount:slowMemory:currency:"`

{% endhint %}

### 反动态分析

#### 虚拟机检测

* 命令**`sysctl hw.model`**在主机是MacOS时返回"Mac",而在虚拟机上返回其他值。

* 通过调整**`hw.logicalcpu`**和**`hw.physicalcpu`**的值,一些恶意软件尝试检测是否为虚拟机。

* 一些恶意软件还可以根据MAC地址(00:50:56)判断机器是否为VMware。

* 还可以使用简单的代码来检测进程是否正在被调试:

* `if(P_TRACED == (info.kp_proc.p_flag & P_TRACED)){ //process being debugged }`

* 还可以使用**`ptrace`**系统调用以**`PT_DENY_ATTACH`**标志调用。这可以防止调试器附加和跟踪。

* 您可以检查是否导入了**`sysctl`**或**`ptrace`**函数(但恶意软件可能会动态导入它们)

* 如在此文档中所述:“[Defeating Anti-Debug Techniques: macOS ptrace variants](https://alexomara.com/blog/defeating-anti-debug-techniques-macos-ptrace-variants/)”:\

“_消息“Process # exited with **status = 45 (0x0000002d)**”通常是调试目标正在使用**PT\_DENY\_ATTACH**的明显迹象_”

## 模糊测试

### [ReportCrash](https://ss64.com/osx/reportcrash.html)

ReportCrash **分析崩溃的进程并将崩溃报告保存到磁盘**。崩溃报告包含的信息可以帮助开发人员诊断崩溃的原因。\

对于在每个用户的launchd上下文中运行的应用程序和其他进程,ReportCrash作为LaunchAgent运行,并将崩溃报告保存在用户的`~/Library/Logs/DiagnosticReports/`中。\

对于守护进程、在系统launchd上下文中运行的其他进程和其他特权进程,ReportCrash作为LaunchDaemon运行,并将崩溃报告保存在系统的`/Library/Logs/DiagnosticReports`中。

如果您担心崩溃报告被发送到Apple,您可以禁用它们。否则,崩溃报告可以帮助您弄清楚服务器崩溃的原因。

```bash

#To disable crash reporting:

launchctl unload -w /System/Library/LaunchAgents/com.apple.ReportCrash.plist

sudo launchctl unload -w /System/Library/LaunchDaemons/com.apple.ReportCrash.Root.plist

#To re-enable crash reporting:

launchctl load -w /System/Library/LaunchAgents/com.apple.ReportCrash.plist

sudo launchctl load -w /System/Library/LaunchDaemons/com.apple.ReportCrash.Root.plist

```

### 睡眠

在进行MacOS模糊测试时,不允许Mac进入睡眠状态非常重要:

* systemsetup -setsleep Never

* pmset,系统偏好设置

* [KeepingYouAwake](https://github.com/newmarcel/KeepingYouAwake)

#### SSH断开连接

如果您通过SSH连接进行模糊测试,确保会话不会断开非常重要。因此,请更改sshd\_config文件:

* TCPKeepAlive Yes

* ClientAliveInterval 0

* ClientAliveCountMax 0

```bash

sudo launchctl unload /System/Library/LaunchDaemons/ssh.plist

sudo launchctl load -w /System/Library/LaunchDaemons/ssh.plist

```

### 内部处理程序

**查看以下页面**以了解如何找到负责**处理指定方案或协议的应用程序:**

{% content-ref url="../macos-file-extension-apps.md" %}

[macos-file-extension-apps.md](../macos-file-extension-apps.md)

{% endcontent-ref %}

### 枚举网络进程

这是一个有趣的方法,可以找到管理网络数据的进程:

```bash

dtrace -n 'syscall::recv*:entry { printf("-> %s (pid=%d)", execname, pid); }' >> recv.log

#wait some time

sort -u recv.log > procs.txt

cat procs.txt

```

或者使用`netstat`或`lsof`

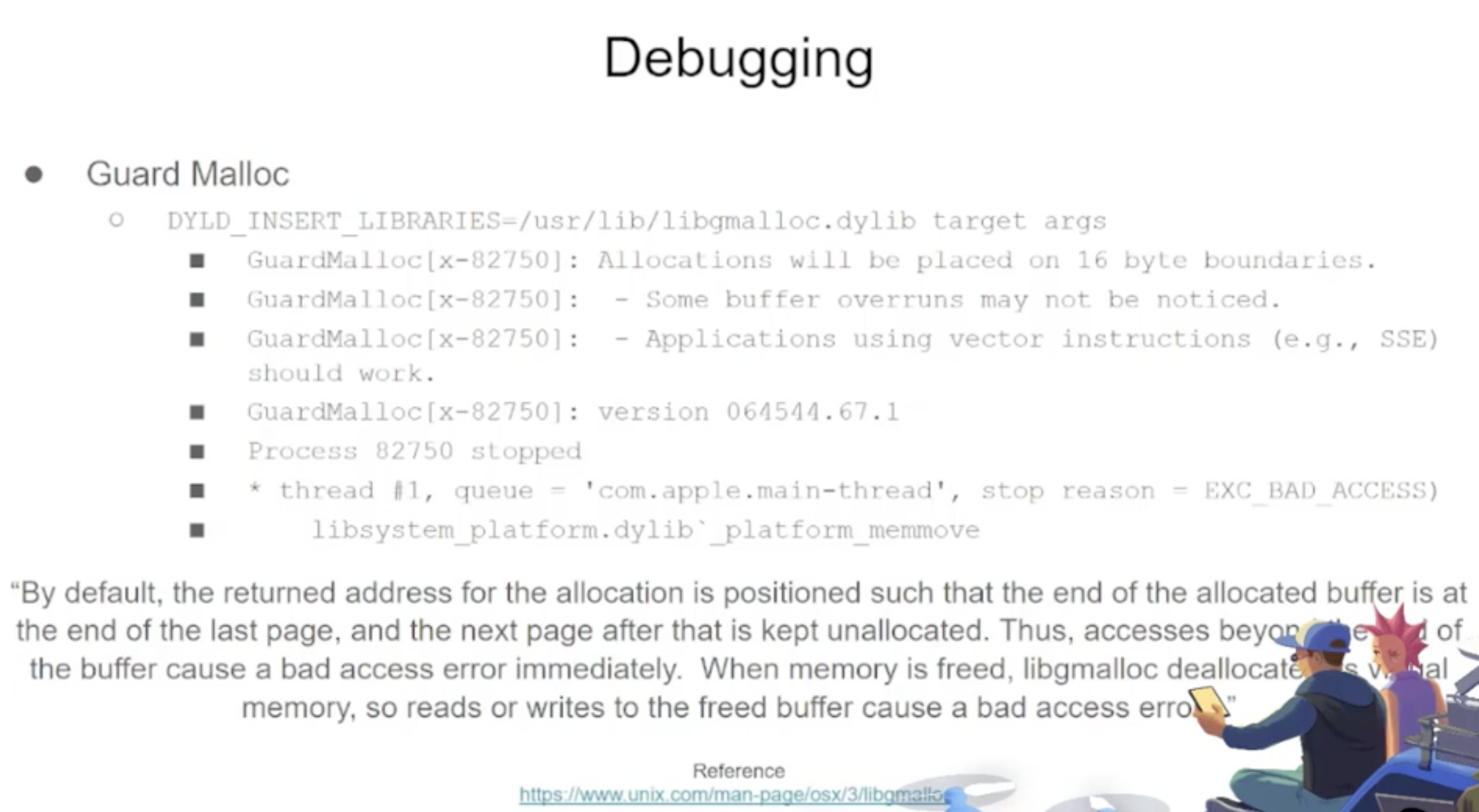

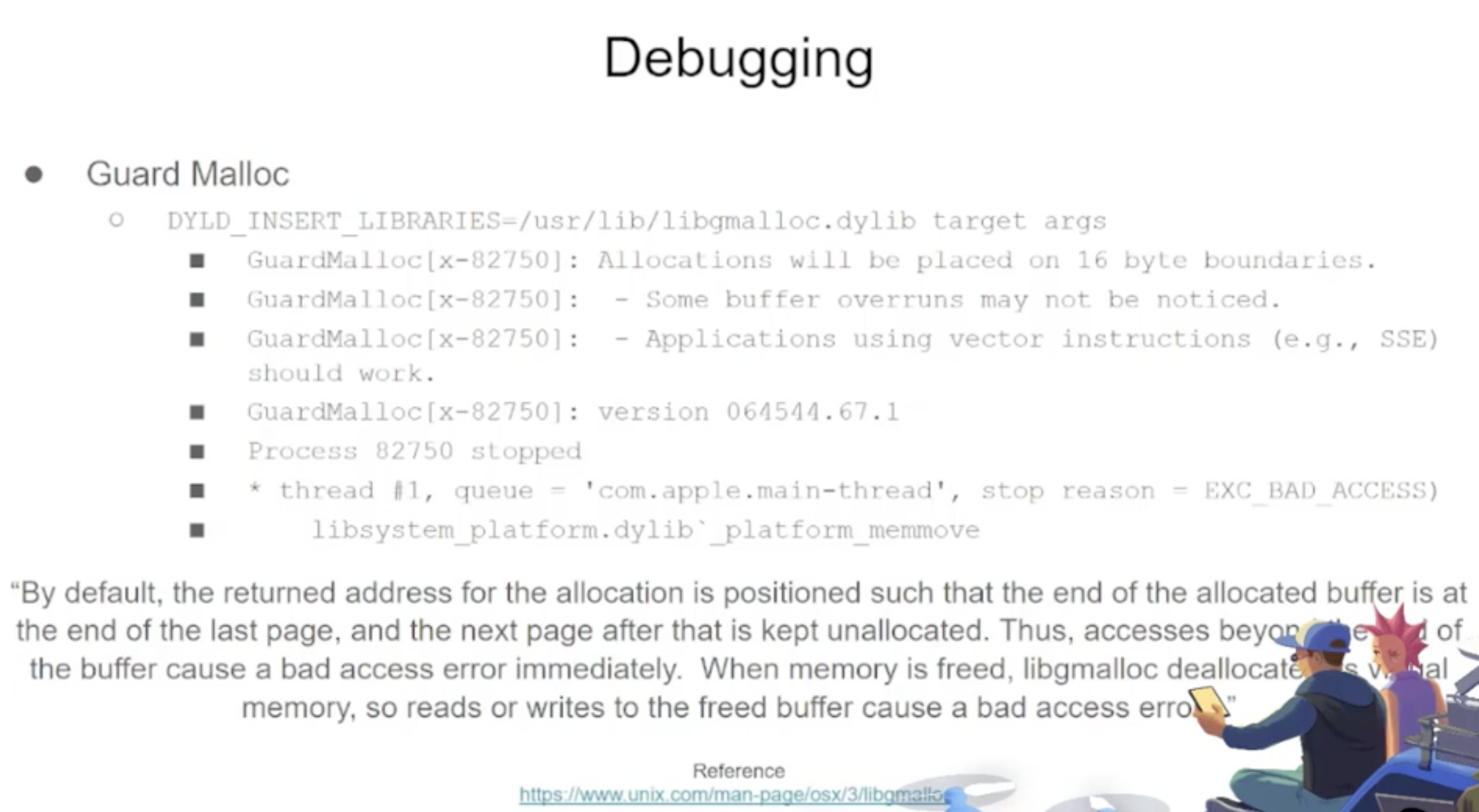

### Libgmalloc

{% code overflow="wrap" %}

```bash

lldb -o "target create `which some-binary`" -o "settings set target.env-vars DYLD_INSERT_LIBRARIES=/usr/lib/libgmalloc.dylib" -o "run arg1 arg2" -o "bt" -o "reg read" -o "dis -s \$pc-32 -c 24 -m -F intel" -o "quit"

```

{% endcode %}

### Fuzzers

#### [AFL++](https://github.com/AFLplusplus/AFLplusplus)

适用于CLI工具

#### [Litefuzz](https://github.com/sec-tools/litefuzz)

它可以与macOS的GUI工具一起 "**just works"**。请注意,一些macOS应用程序具有一些特定要求,例如唯一的文件名,正确的扩展名,需要从沙盒(`~/Library/Containers/com.apple.Safari/Data`)读取文件...

一些例子:

{% code overflow="wrap" %}

```bash

# iBooks

litefuzz -l -c "/System/Applications/Books.app/Contents/MacOS/Books FUZZ" -i files/epub -o crashes/ibooks -t /Users/test/Library/Containers/com.apple.iBooksX/Data/tmp -x 10 -n 100000 -ez

# -l : Local

# -c : cmdline with FUZZ word (if not stdin is used)

# -i : input directory or file

# -o : Dir to output crashes

# -t : Dir to output runtime fuzzing artifacts

# -x : Tmeout for the run (default is 1)

# -n : Num of fuzzing iterations (default is 1)

# -e : enable second round fuzzing where any crashes found are reused as inputs

# -z : enable malloc debug helpers

# Font Book

litefuzz -l -c "/System/Applications/Font Book.app/Contents/MacOS/Font Book FUZZ" -i input/fonts -o crashes/font-book -x 2 -n 500000 -ez

# smbutil (using pcap capture)

litefuzz -lk -c "smbutil view smb://localhost:4455" -a tcp://localhost:4455 -i input/mac-smb-resp -p -n 100000 -z

# screensharingd (using pcap capture)

litefuzz -s -a tcp://localhost:5900 -i input/screenshared-session --reportcrash screensharingd -p -n 100000

```

### 更多关于Fuzzing MacOS的信息

* [https://www.youtube.com/watch?v=T5xfL9tEg44](https://www.youtube.com/watch?v=T5xfL9tEg44)

* [https://github.com/bnagy/slides/blob/master/OSXScale.pdf](https://github.com/bnagy/slides/blob/master/OSXScale.pdf)

* [https://github.com/bnagy/francis/tree/master/exploitaben](https://github.com/bnagy/francis/tree/master/exploitaben)

* [https://github.com/ant4g0nist/crashwrangler](https://github.com/ant4g0nist/crashwrangler)

## 参考资料

* [**OS X事件响应:脚本和分析**](https://www.amazon.com/OS-Incident-Response-Scripting-Analysis-ebook/dp/B01FHOHHVS)

* [**https://www.youtube.com/watch?v=T5xfL9tEg44**](https://www.youtube.com/watch?v=T5xfL9tEg44)

* [**https://taomm.org/vol1/analysis.html**](https://taomm.org/vol1/analysis.html)

{% code overflow="wrap" %}

```bash

lldb -o "target create `which some-binary`" -o "settings set target.env-vars DYLD_INSERT_LIBRARIES=/usr/lib/libgmalloc.dylib" -o "run arg1 arg2" -o "bt" -o "reg read" -o "dis -s \$pc-32 -c 24 -m -F intel" -o "quit"

```

{% endcode %}

### Fuzzers

#### [AFL++](https://github.com/AFLplusplus/AFLplusplus)

适用于CLI工具

#### [Litefuzz](https://github.com/sec-tools/litefuzz)

它可以与macOS的GUI工具一起 "**just works"**。请注意,一些macOS应用程序具有一些特定要求,例如唯一的文件名,正确的扩展名,需要从沙盒(`~/Library/Containers/com.apple.Safari/Data`)读取文件...

一些例子:

{% code overflow="wrap" %}

```bash

# iBooks

litefuzz -l -c "/System/Applications/Books.app/Contents/MacOS/Books FUZZ" -i files/epub -o crashes/ibooks -t /Users/test/Library/Containers/com.apple.iBooksX/Data/tmp -x 10 -n 100000 -ez

# -l : Local

# -c : cmdline with FUZZ word (if not stdin is used)

# -i : input directory or file

# -o : Dir to output crashes

# -t : Dir to output runtime fuzzing artifacts

# -x : Tmeout for the run (default is 1)

# -n : Num of fuzzing iterations (default is 1)

# -e : enable second round fuzzing where any crashes found are reused as inputs

# -z : enable malloc debug helpers

# Font Book

litefuzz -l -c "/System/Applications/Font Book.app/Contents/MacOS/Font Book FUZZ" -i input/fonts -o crashes/font-book -x 2 -n 500000 -ez

# smbutil (using pcap capture)

litefuzz -lk -c "smbutil view smb://localhost:4455" -a tcp://localhost:4455 -i input/mac-smb-resp -p -n 100000 -z

# screensharingd (using pcap capture)

litefuzz -s -a tcp://localhost:5900 -i input/screenshared-session --reportcrash screensharingd -p -n 100000

```

### 更多关于Fuzzing MacOS的信息

* [https://www.youtube.com/watch?v=T5xfL9tEg44](https://www.youtube.com/watch?v=T5xfL9tEg44)

* [https://github.com/bnagy/slides/blob/master/OSXScale.pdf](https://github.com/bnagy/slides/blob/master/OSXScale.pdf)

* [https://github.com/bnagy/francis/tree/master/exploitaben](https://github.com/bnagy/francis/tree/master/exploitaben)

* [https://github.com/ant4g0nist/crashwrangler](https://github.com/ant4g0nist/crashwrangler)

## 参考资料

* [**OS X事件响应:脚本和分析**](https://www.amazon.com/OS-Incident-Response-Scripting-Analysis-ebook/dp/B01FHOHHVS)

* [**https://www.youtube.com/watch?v=T5xfL9tEg44**](https://www.youtube.com/watch?v=T5xfL9tEg44)

* [**https://taomm.org/vol1/analysis.html**](https://taomm.org/vol1/analysis.html)

☁️ HackTricks云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

* 你在一家**网络安全公司**工作吗?想要在HackTricks中**宣传你的公司**吗?或者想要**获取PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

* 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

* 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**。**

* **通过向**[**hacktricks repo**](https://github.com/carlospolop/hacktricks) **和**[**hacktricks-cloud repo**](https://github.com/carlospolop/hacktricks-cloud) **提交PR来分享你的黑客技巧。**

(6).png)

(1) (2).png)