mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-24 05:33:33 +00:00

Translated ['macos-hardening/macos-security-and-privilege-escalation/mac

This commit is contained in:

parent

ddf91e3638

commit

f43243b9f5

23 changed files with 1021 additions and 2419 deletions

|

|

@ -10,12 +10,10 @@ Outras formas de apoiar o HackTricks:

|

||||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

**Esta técnica foi copiada de** [**https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/**](https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/)

|

|

||||||

|

|

||||||

## Informações Básicas sobre Mensagens Mach

|

## Informações Básicas sobre Mensagens Mach

|

||||||

|

|

||||||

Se você não sabe o que são Mensagens Mach, comece verificando esta página:

|

Se você não sabe o que são Mensagens Mach, comece verificando esta página:

|

||||||

|

|

@ -25,7 +23,7 @@ Se você não sabe o que são Mensagens Mach, comece verificando esta página:

|

||||||

{% endcontent-ref %}

|

{% endcontent-ref %}

|

||||||

|

|

||||||

Por enquanto, lembre-se de que:

|

Por enquanto, lembre-se de que:

|

||||||

Mensagens Mach são enviadas através de um _mach port_, que é um canal de comunicação **com um único receptor e múltiplos remetentes** integrado ao kernel mach. **Múltiplos processos podem enviar mensagens** para um mach port, mas em qualquer momento **apenas um único processo pode lê-lo**. Assim como descritores de arquivo e sockets, mach ports são alocados e gerenciados pelo kernel e os processos apenas veem um inteiro, que podem usar para indicar ao kernel qual dos seus mach ports desejam usar.

|

Mensagens Mach são enviadas através de uma _porta mach_, que é um canal de comunicação **com um único receptor e múltiplos remetentes** incorporado ao kernel mach. **Vários processos podem enviar mensagens** para uma porta mach, mas em qualquer momento **apenas um único processo pode lê-la**. Assim como descritores de arquivo e soquetes, as portas mach são alocadas e gerenciadas pelo kernel e os processos apenas veem um inteiro, que podem usar para indicar ao kernel qual das suas portas mach desejam usar.

|

||||||

|

|

||||||

## Conexão XPC

|

## Conexão XPC

|

||||||

|

|

||||||

|

|

@ -37,18 +35,18 @@ Se você não sabe como uma conexão XPC é estabelecida, verifique:

|

||||||

|

|

||||||

## Resumo da Vulnerabilidade

|

## Resumo da Vulnerabilidade

|

||||||

|

|

||||||

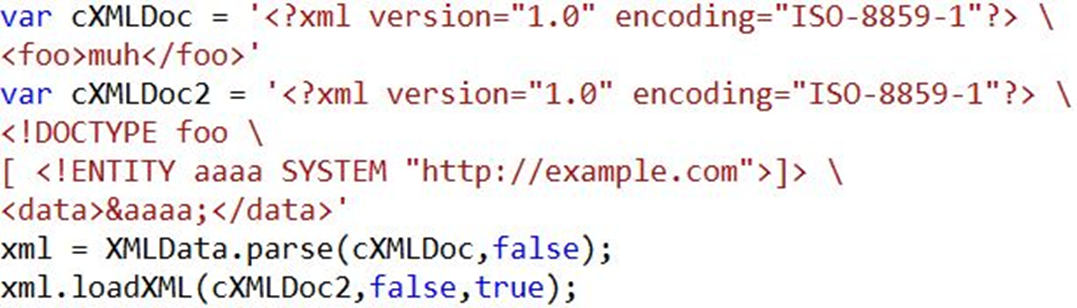

O que é interessante para você saber é que a abstração do **XPC é uma conexão um-para-um**, mas é baseada em uma tecnologia que **pode ter múltiplos remetentes, então:**

|

O que é interessante para você saber é que a **abstração do XPC é uma conexão um-para-um**, mas é baseada em uma tecnologia que **pode ter múltiplos remetentes, então:**

|

||||||

|

|

||||||

* Mach ports são de um único receptor, _**múltiplos remetentes**_.

|

* Portas Mach são de receptor único, **múltiplos remetentes**.

|

||||||

* O audit token de uma conexão XPC é o audit token _**copiado da mensagem mais recentemente recebida**_.

|

* O token de auditoria de uma conexão XPC é o token de auditoria **copiado da mensagem mais recentemente recebida**.

|

||||||

* Obter o **audit token** de uma conexão XPC é crítico para muitas **verificações de segurança**.

|

* Obter o **token de auditoria** de uma conexão XPC é crítico para muitas **verificações de segurança**.

|

||||||

|

|

||||||

Embora a situação anterior pareça promissora, existem alguns cenários onde isso não vai causar problemas:

|

Embora a situação anterior pareça promissora, existem alguns cenários onde isso não vai causar problemas:

|

||||||

|

|

||||||

* Audit tokens são frequentemente usados para uma verificação de autorização para decidir se aceitam uma conexão. Como isso acontece usando uma mensagem para o serviço de porta, **nenhuma conexão está estabelecida ainda**. Mais mensagens nesta porta serão apenas tratadas como solicitações de conexão adicionais. Então, qualquer **verificação antes de aceitar uma conexão não é vulnerável** (isso também significa que dentro de `-listener:shouldAcceptNewConnection:` o audit token é seguro). Portanto, estamos **procurando por conexões XPC que verifiquem ações específicas**.

|

* Tokens de auditoria são frequentemente usados para uma verificação de autorização para decidir se aceitam uma conexão. Como isso acontece usando uma mensagem para o serviço de porta, ainda **não há conexão estabelecida**. Mais mensagens nesta porta serão apenas tratadas como solicitações de conexão adicionais. Então, qualquer **verificação antes de aceitar uma conexão não é vulnerável** (isso também significa que dentro de `-listener:shouldAcceptNewConnection:` o token de auditoria é seguro). Portanto, estamos **procurando por conexões XPC que verifiquem ações específicas**.

|

||||||

* Manipuladores de eventos XPC são tratados de forma síncrona. Isso significa que o manipulador de eventos para uma mensagem deve ser concluído antes de chamá-lo para a próxima, mesmo em filas de despacho concorrentes. Então, dentro de um **manipulador de eventos XPC o audit token não pode ser sobrescrito** por outras mensagens normais (não-resposta!).

|

* Manipuladores de eventos XPC são tratados de forma síncrona. Isso significa que o manipulador de eventos para uma mensagem deve ser concluído antes de chamá-lo para a próxima, mesmo em filas de despacho concorrentes. Então, dentro de um **manipulador de eventos XPC o token de auditoria não pode ser sobrescrito** por outras mensagens normais (não-resposta!).

|

||||||

|

|

||||||

Isso nos deu a ideia de dois métodos diferentes que isso pode ser possível:

|

Isso nos deu a ideia de dois métodos diferentes pelos quais isso pode ser possível:

|

||||||

|

|

||||||

1. Variante1:

|

1. Variante1:

|

||||||

* **Exploit** **conecta** ao serviço **A** e serviço **B**

|

* **Exploit** **conecta** ao serviço **A** e serviço **B**

|

||||||

|

|

@ -56,8 +54,8 @@ Isso nos deu a ideia de dois métodos diferentes que isso pode ser possível:

|

||||||

* Serviço **A** chama **`xpc_connection_get_audit_token`** enquanto _**não**_ está dentro do **manipulador de eventos** para uma conexão em um **`dispatch_async`**.

|

* Serviço **A** chama **`xpc_connection_get_audit_token`** enquanto _**não**_ está dentro do **manipulador de eventos** para uma conexão em um **`dispatch_async`**.

|

||||||

* Então, uma **mensagem diferente** poderia **sobrescrever o Audit Token** porque está sendo despachada de forma assíncrona fora do manipulador de eventos.

|

* Então, uma **mensagem diferente** poderia **sobrescrever o Audit Token** porque está sendo despachada de forma assíncrona fora do manipulador de eventos.

|

||||||

* O exploit passa para o **serviço B o direito de ENVIO para o serviço A**.

|

* O exploit passa para o **serviço B o direito de ENVIO para o serviço A**.

|

||||||

* Então, o svc **B** estará na verdade **enviando** as **mensagens** para o serviço **A**.

|

* Então o svc **B** estará na verdade **enviando** as **mensagens** para o serviço **A**.

|

||||||

* O **exploit** tenta **chamar** a **ação privilegiada**. Em um RC svc **A** **verifica** a autorização desta **ação** enquanto **svc B sobrescreveu o Audit token** (dando ao exploit acesso para chamar a ação privilegiada).

|

* O **exploit** tenta **chamar** a **ação privilegiada**. Em uma RC svc **A** **verifica** a autorização desta **ação** enquanto **svc B sobrescreveu o Audit token** (dando ao exploit acesso para chamar a ação privilegiada).

|

||||||

2. Variante 2:

|

2. Variante 2:

|

||||||

* Serviço **B** pode chamar uma **funcionalidade privilegiada** no serviço A que o usuário não pode

|

* Serviço **B** pode chamar uma **funcionalidade privilegiada** no serviço A que o usuário não pode

|

||||||

* Exploit se conecta com **serviço A** que **envia** ao exploit uma **mensagem esperando uma resposta** em um específico **porto de resposta**.

|

* Exploit se conecta com **serviço A** que **envia** ao exploit uma **mensagem esperando uma resposta** em um específico **porto de resposta**.

|

||||||

|

|

@ -68,65 +66,68 @@ Isso nos deu a ideia de dois métodos diferentes que isso pode ser possível:

|

||||||

|

|

||||||

Cenário:

|

Cenário:

|

||||||

|

|

||||||

* Dois serviços mach **\_A**_ e **\_B**_ aos quais podemos nos conectar (baseado no perfil de sandbox e nas verificações de autorização antes de aceitar a conexão).

|

* Dois serviços mach **`A`** e **`B`** aos quais podemos nos conectar (baseado no perfil de sandbox e nas verificações de autorização antes de aceitar a conexão).

|

||||||

* _**A**_ deve ter uma **verificação de autorização** para uma **ação específica que \_B**_ pode passar (mas nosso aplicativo não pode).

|

* _**A**_ deve ter uma **verificação de autorização** para uma ação específica que **`B`** pode passar (mas nosso aplicativo não pode).

|

||||||

* Por exemplo, se B tem alguns **entitlements** ou está executando como **root**, isso pode permitir que ele peça ao A para realizar uma ação privilegiada.

|

* Por exemplo, se B tem alguns **direitos** ou está executando como **root**, isso pode permitir que ele peça a A para realizar uma ação privilegiada.

|

||||||

* Para esta verificação de autorização, _**A**_ obtém o audit token de forma assíncrona, por exemplo, chamando `xpc_connection_get_audit_token` de **`dispatch_async`**.

|

* Para esta verificação de autorização, **`A`** obtém o token de auditoria de forma assíncrona, por exemplo, chamando `xpc_connection_get_audit_token` de **`dispatch_async`**.

|

||||||

|

|

||||||

{% hint style="danger" %}

|

{% hint style="danger" %}

|

||||||

Neste caso, um atacante poderia desencadear uma **Condição de Corrida** fazendo um **exploit** que **pede ao A para realizar uma ação** várias vezes enquanto faz **B enviar mensagens ao A**. Quando a RC é **bem-sucedida**, o **audit token** do **B** será copiado na memória **enquanto** a solicitação do nosso **exploit** está sendo **tratada** pelo A, dando-lhe **acesso à ação privilegiada que apenas B poderia solicitar**.

|

Neste caso, um atacante poderia desencadear uma **Condição de Corrida** fazendo um **exploit** que **pede a A para realizar uma ação** várias vezes enquanto faz **B enviar mensagens para `A`**. Quando a RC é **bem-sucedida**, o **audit token** de **B** será copiado na memória **enquanto** a solicitação do nosso **exploit** está sendo **tratada** por A, dando-lhe **acesso à ação privilegiada que apenas B poderia solicitar**.

|

||||||

{% endhint %}

|

{% endhint %}

|

||||||

|

|

||||||

Isso aconteceu com _**A**_ como `smd` e _**B**_ como `diagnosticd`. A função [`SMJobBless`](https://developer.apple.com/documentation/servicemanagement/1431078-smjobbless?language=objc) do smb pode ser usada para instalar um novo ajudante privilegiado (como **root**). Se um **processo executando como root contatar** **smd**, nenhuma outra verificação será realizada.

|

Isso aconteceu com **`A`** como `smd` e **`B`** como `diagnosticd`. A função [`SMJobBless`](https://developer.apple.com/documentation/servicemanagement/1431078-smjobbless?language=objc) do smb pode ser usada para instalar uma nova ferramenta de ajuda privilegiada (como **root**). Se um **processo executando como root contatar** **smd**, nenhuma outra verificação será realizada.

|

||||||

|

|

||||||

Portanto, o serviço **B** é **`diagnosticd`** porque ele executa como **root** e pode ser usado para **monitorar** um processo, então, uma vez que o monitoramento começou, ele enviará **várias mensagens por segundo.**

|

Portanto, o serviço **B** é **`diagnosticd`** porque ele executa como **root** e pode ser usado para **monitorar** um processo, então, uma vez que o monitoramento começou, ele enviará **várias mensagens por segundo.**

|

||||||

|

|

||||||

Para realizar o ataque:

|

Para realizar o ataque:

|

||||||

|

|

||||||

1. Estabelecemos nossa **conexão** com **`smd`** seguindo o protocolo XPC normal.

|

1. Estabelecemos nossa **conexão** com **`smd`** seguindo o protocolo XPC normal.

|

||||||

2. Em seguida, estabelecemos uma **conexão** com **`diagnosticd`**, mas em vez de gerar duas novas portas mach e enviá-las, substituímos o direito de envio do porto do cliente por uma cópia do **direito de envio que temos para a conexão com `smd`**.

|

2. Em seguida, estabelecemos uma **conexão** com **`diagnosticd`**, mas em vez de gerar duas novas portas mach e enviá-las, substituímos o direito de envio da porta do cliente por uma cópia do **direito de envio que temos para a conexão com `smd`**.

|

||||||

3. O que isso significa é que podemos enviar mensagens XPC para `diagnosticd`, mas quaisquer **mensagens que `diagnosticd` envia vão para `smd`**.

|

3. O que isso significa é que podemos enviar mensagens XPC para `diagnosticd`, mas quaisquer **mensagens que `diagnosticd` envia vão para `smd`**.

|

||||||

* Para `smd`, as mensagens nossas e de `diagnosticd` parecem chegar na mesma conexão.

|

* Para `smd`, as mensagens nossas e de `diagnosticd` parecem chegar na mesma conexão.

|

||||||

|

|

||||||

<figure><img src="../../../../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt="" width="563"><figcaption></figcaption></figure>

|

<figure><img src="../../../../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt="" width="563"><figcaption></figcaption></figure>

|

||||||

|

|

||||||

4. Pedimos ao **`diagnosticd`** para **começar a monitorar** nosso processo (ou qualquer processo ativo) e **enviamos mensagens de rotina 1004 para `smd`** (para instalar uma ferramenta privilegiada).

|

4. Pedimos a **`diagnosticd`** para **começar a monitorar** nosso processo (ou qualquer processo ativo) e **enviamos mensagens de rotina 1004 para `smd`** (para instalar uma ferramenta privilegiada).

|

||||||

5. Isso cria uma condição de corrida que precisa atingir uma janela muito específica em `handle_bless`. Precisamos que a chamada para `xpc_connection_get_pid` retorne o PID do nosso próprio processo, já que a ferramenta de ajuda privilegiada está no nosso pacote de aplicativos. No entanto, a chamada para `xpc_connection_get_audit_token` dentro da função `connection_is_authorized` deve usar o audit token de `diganosticd`.

|

5. Isso cria uma condição de corrida que precisa atingir uma janela muito específica em `handle_bless`. Precisamos que a chamada para `xpc_connection_get_pid` retorne o PID do nosso próprio processo, já que a ferramenta de ajuda privilegiada está no nosso pacote de aplicativos. No entanto, a chamada para `xpc_connection_get_audit_token` dentro da função `connection_is_authorized` deve usar o token de auditoria de `diganosticd`.

|

||||||

|

|

||||||

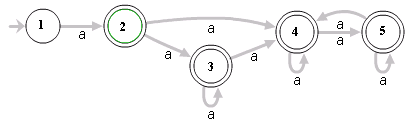

## Variante 2: encaminhamento de resposta

|

## Variante 2: encaminhamento de resposta

|

||||||

|

|

||||||

Como mencionado antes, o manipulador de eventos em uma conexão XPC nunca é executado várias vezes simultaneamente. No entanto, **mensagens de resposta XPC** são tratadas de forma diferente. Existem duas funções para enviar uma mensagem que espera uma resposta:

|

Como mencionado anteriormente, o manipulador de eventos em uma conexão XPC nunca é executado várias vezes simultaneamente. No entanto, **mensagens de resposta XPC são tratadas de forma diferente. Existem duas funções para enviar uma mensagem que espera uma resposta:

|

||||||

|

|

||||||

* `void xpc_connection_send_message_with_reply(xpc_connection_t connection, xpc_object_t message, dispatch_queue_t replyq, xpc_handler_t handler)`, no qual o caso da mensagem XPC é recebida e analisada na fila especificada.

|

* `void xpc_connection_send_message_with_reply(xpc_connection_t connection, xpc_object_t message, dispatch_queue_t replyq, xpc_handler_t handler)`, no qual o caso da mensagem XPC é recebida e analisada na fila especificada.

|

||||||

* `xpc_object_t xpc_connection_send_message_with_reply_sync(xpc_connection_t connection, xpc_object_t message)`, no qual o caso da mensagem XPC é recebida e analisada na fila de despacho atual.

|

* `xpc_object_t xpc_connection_send_message_with_reply_sync(xpc_connection_t connection, xpc_object_t message)`, no qual o caso da mensagem XPC é recebida e analisada na fila de despacho atual.

|

||||||

|

|

||||||

Portanto, **pacotes de resposta XPC podem ser analisados enquanto um manipulador de eventos XPC está sendo executado**. Embora `_xpc_connection_set_creds` use bloqueio, isso apenas impede a sobrescrita parcial do audit token, não bloqueia o objeto de conexão inteiro, tornando possível **substituir o audit token entre a análise** de um pacote e a execução de seu manipulador de eventos.

|

Portanto, **pacotes de resposta XPC podem ser analisados enquanto um manipulador de eventos XPC está executando**. Embora `_xpc_connection_set_creds` use bloqueio, isso apenas impede a sobrescrita parcial do token de auditoria, não bloqueia o objeto de conexão inteiro, tornando possível **substituir o token de auditoria entre a análise** de um pacote e a execução de seu manipulador de eventos.

|

||||||

|

|

||||||

Para este cenário, precisaríamos:

|

Para este cenário, precisaríamos:

|

||||||

|

|

||||||

* Como antes, dois serviços mach _A_ e _B_ aos quais podemos nos conectar.

|

* Como antes, dois serviços mach **`A`** e **`B`** aos quais podemos nos conectar.

|

||||||

* Novamente, _A_ deve ter uma verificação de autorização para uma ação específica que _B_ pode passar (mas nosso aplicativo não pode).

|

* Novamente, **`A`** deve ter uma verificação de autorização para uma ação específica que **`B`** pode passar (mas nosso aplicativo não pode).

|

||||||

* _A_ nos envia uma mensagem que espera uma resposta.

|

* **`A`** nos envia uma mensagem que espera uma resposta.

|

||||||

* Podemos enviar uma mensagem para _B_ que ele responderá.

|

* Podemos enviar uma mensagem para **`B`** que ele responderá.

|

||||||

|

|

||||||

Esperamos que _A_ nos envie uma mensagem que espera uma resposta (1), em vez de responder, pegamos o porto de resposta e o usamos para uma mensagem que enviamos para _B_ (2). Então, enviamos uma mensagem que usa a ação proibida e esperamos que ela chegue simultaneamente com a resposta de _B_ (3).

|

Esperamos que **`A`** nos envie uma mensagem que espera uma resposta (1), em vez de responder, pegamos o porto de resposta e o usamos para uma mensagem que enviamos para **`B`** (2). Então, enviamos uma mensagem que usa a ação proibida e esperamos que ela chegue simultaneamente com a resposta de **`B`** (3).

|

||||||

|

|

||||||

<figure><img src="../../../../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt="" width="563"><figcaption></figcaption></figure>

|

<figure><img src="../../../../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt="" width="563"><figcaption></figcaption></figure>

|

||||||

|

|

||||||

## Problemas de Descoberta

|

## Problemas de Descoberta

|

||||||

|

|

||||||

Passamos muito tempo tentando encontrar outras instâncias, mas as condições tornaram difícil a busca tanto estática quanto dinamicamente. Para procurar chamadas assíncronas para `xpc_connection_get_audit_token`, usamos o Frida para enganchar nesta função para verificar se o backtrace inclui `_xpc_connection_mach_event` (o que significa que não é chamado de um manipulador de eventos). Mas isso só encontra chamadas no processo que atualmente enganchamos e das ações que estão ativamente sendo usadas. Analisar todos os serviços mach acessíveis no IDA/Ghidra foi muito demorado, especialmente quando chamadas envolviam o cache compartilhado dyld. Tentamos scriptar isso para procurar chamadas para `xpc_connection_get_audit_token` acessíveis a partir de um bloco enviado usando `dispatch_async`, mas analisar blocos e chamadas passando para o cache compartilhado dyld tornou isso difícil também. Depois de passar um tempo nisso, decidimos que seria melhor enviar o que tínhamos.

|

Passamos muito tempo tentando encontrar outras instâncias, mas as condições tornaram difícil a busca tanto estática quanto dinamicamente. Para procurar chamadas assíncronas para `xpc_connection_get_audit_token`, usamos o Frida para enganchar nesta função para verificar se o backtrace inclui `_xpc_connection_mach_event` (o que significa que não é chamado de um manipulador de eventos). Mas isso só encontra chamadas no processo que atualmente enganchamos e das ações que estão ativamente sendo usadas. Analisar todos os serviços mach acessíveis no IDA/Ghidra foi muito intensivo em tempo, especialmente quando as chamadas envolviam o cache compartilhado dyld. Tentamos scriptar isso para procurar chamadas para `xpc_connection_get_audit_token` acessíveis a partir de um bloco enviado usando `dispatch_async`, mas analisar blocos e chamadas passando para o cache compartilhado dyld tornou isso difícil também. Depois de passar um tempo nisso, decidimos que seria melhor enviar o que tínhamos.

|

||||||

|

|

||||||

## A correção <a href="#the-fix" id="the-fix"></a>

|

## A correção <a href="#the-fix" id="the-fix"></a>

|

||||||

|

|

||||||

No final, relatamos o problema geral e o problema específico no `smd`. A Apple corrigiu apenas no `smd` substituindo a chamada para `xpc_connection_get_audit_token` por `xpc_dictionary_get_audit_token`.

|

No final, relatamos o problema geral e o problema específico em `smd`. A Apple corrigiu apenas em `smd` substituindo a chamada para `xpc_connection_get_audit_token` por `xpc_dictionary_get_audit_token`.

|

||||||

|

|

||||||

A função `xpc_dictionary_get_audit_token` copia o audit token da mensagem mach na qual esta mensagem XPC foi recebida, o que significa que não é vulnerável. No entanto, assim como `xpc_dictionary_get_audit_token`, isso não faz parte da API pública. Para a API de nível superior `NSXPCConnection`, não existe um método claro para obter o audit token da mensagem atual, pois isso abstrai todas as mensagens em chamadas de método.

|

A função `xpc_dictionary_get_audit_token` copia o token de auditoria da mensagem mach na qual esta mensagem XPC foi recebida, o que significa que não é vulnerável. No entanto, assim como `xpc_dictionary_get_audit_token`, isso não faz parte da API pública. Para a API de nível superior `NSXPCConnection`, não existe um método claro para obter o token de auditoria da mensagem atual, pois isso abstrai todas as mensagens em chamadas de método.

|

||||||

|

|

||||||

Não está claro para nós por que a Apple não aplicou uma correção mais geral, por exemplo, descartando mensagens que não correspondem ao audit token salvo da conexão. Pode haver cenários onde o audit token de um processo muda legitimamente, mas a conexão deve permanecer aberta (por exemplo, chamar `setuid` muda o campo UID), mas mudanças como um PID diferente ou versão do PID são improváveis de serem intencionais.

|

Não está claro para nós por que a Apple não aplicou uma correção mais geral, por exemplo, descartando mensagens que não correspondem ao token de auditoria salvo da conexão. Pode haver cenários em que o token de auditoria de um processo muda legitimamente, mas a conexão deve permanecer aberta (por exemplo, chamar `setuid` muda o campo UID), mas mudanças como um PID diferente ou versão do PID são improváveis de serem intencionais.

|

||||||

|

|

||||||

De qualquer forma, esse problema ainda permanece com o iOS 17 e o macOS 14, então se você quiser ir e procurar por ele, boa sorte!

|

De qualquer forma, esse problema ainda permanece com o iOS 17 e o macOS 14, então se você quiser ir e procurar por ele, boa sorte!

|

||||||

|

|

||||||

|

# Referências

|

||||||

|

* Para mais informações, confira o post original: [https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/](https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/)

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

@ -137,6 +138,6 @@ Outras formas de apoiar o HackTricks:

|

||||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -8,268 +8,102 @@ Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

## **Burlando verificações de root e depurável**

|

## **Burlando verificações de root e depuráveis**

|

||||||

|

|

||||||

**Esta seção do post é um resumo do post** [**https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0**](https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0)

|

**Esta seção do post é um resumo do post** [**https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0**](https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0)

|

||||||

|

|

||||||

### Tornar o app depurável e executá-lo aguardando um depurador

|

### Passos para Tornar um App Android Depurável e Burlar Verificações

|

||||||

|

|

||||||

Passo 1 — Decompilar o APK usando a ferramenta APK-GUI. Editar o arquivo _android-manifest_ e adicionar _**android:debuggable=true**,_ para tornar a aplicação depurável. Recompilar, assinar e alinhar o aplicativo com zipalign.

|

#### **Tornando o App Depurável**

|

||||||

|

|

||||||

Passo 2 — Instalar a aplicação via -

|

Conteúdo baseado em https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0

|

||||||

|

|

||||||

_**adb install \<nome_da_aplicação>**._

|

1. **Descompilar o APK:**

|

||||||

|

- Utilize a ferramenta APK-GUI para descompilar o APK.

|

||||||

|

- No arquivo _android-manifest_, insira `android:debuggable=true` para ativar o modo de depuração.

|

||||||

|

- Recompile, assine e alinhe o aplicativo modificado com zipalign.

|

||||||

|

|

||||||

Passo 3 — Obter o nome do pacote usando _-_

|

2. **Instalar o Aplicativo Modificado:**

|

||||||

|

- Use o comando: `adb install <nome_do_aplicativo>`.

|

||||||

|

|

||||||

_**adb shell pm list packages –3**_ (para listar as aplicações de terceiros).

|

3. **Recuperar o Nome do Pacote:**

|

||||||

|

- Execute `adb shell pm list packages –3` para listar aplicativos de terceiros e encontrar o nome do pacote.

|

||||||

|

|

||||||

Passo 4 — Agora faça a aplicação aguardar pelo depurador através deste comando — _**adb shell am setup-debug-app –w \<nome_do_pacote>**_.

|

4. **Configurar o App para Aguardar Conexão do Depurador:**

|

||||||

|

- Comando: `adb shell am setup-debug-app –w <nome_do_pacote>`.

|

||||||

|

- **Nota:** Este comando deve ser executado cada vez antes de iniciar o aplicativo para garantir que ele aguarde pelo depurador.

|

||||||

|

- Para persistência, use `adb shell am setup-debug-app –w -–persistent <nome_do_pacote>`.

|

||||||

|

- Para remover todas as flags, use `adb shell am clear-debug-app <nome_do_pacote>`.

|

||||||

|

|

||||||

**Nota —** Você precisará executar este comando todas as vezes, antes de iniciar a aplicação, para que a aplicação aguarde pelo depurador.

|

5. **Preparar para Depuração no Android Studio:**

|

||||||

|

- Navegue no Android Studio até _Arquivo -> Abrir Perfil ou APK_.

|

||||||

|

- Abra o APK recompilado.

|

||||||

|

|

||||||

Para torná-lo persistente, você pode usar –

|

6. **Definir Pontos de Interrupção em Arquivos Java Importantes:**

|

||||||

|

- Coloque pontos de interrupção em `MainActivity.java` (especificamente no método `onCreate`), `b.java` e `ContextWrapper.java`.

|

||||||

|

|

||||||

_**adb shell am setup-debug-app –w -–persistent \<nome_do_pacote>**._

|

#### **Burlando Verificações**

|

||||||

|

|

||||||

Para limpar todas as flags –

|

O aplicativo, em certos pontos, verificará se é depurável e também procurará por binários indicando um dispositivo com root. O depurador pode ser usado para modificar informações do app, desmarcar o bit depurável e alterar os nomes dos binários pesquisados para burlar essas verificações.

|

||||||

|

|

||||||

_**adb shell am clear-debug-app \<nome_do_pacote>**._

|

Para a verificação depurável:

|

||||||

|

|

||||||

Passo 5 — Abrir o _**Android Studio -> File -> Open Profile or APK**_ -> Abrir o APK recompilado.

|

1. **Modificar Configurações de Flag:**

|

||||||

|

- Na seção de variáveis do console do depurador, navegue até: `this mLoadedAPK -> mApplicationInfo -> flags = 814267974`.

|

||||||

|

- **Nota:** A representação binária de `flags = 814267974` é `11000011100111011110`, indicando que a "Flag_debuggable" está ativa.

|

||||||

|

|

||||||

Passo 6 — Adicionar pontos de interrupção aos arquivos java

|

|

||||||

|

*Figura: Captura de tela ilustrando a visão do depurador e a modificação das configurações de flag.*

|

||||||

|

|

||||||

* _**MainActivity.java — método onCreate, b.java, ContextWrapper.java**_

|

Esses passos garantem coletivamente que o aplicativo possa ser depurado e que certas verificações de segurança possam ser burladas usando o depurador, facilitando uma análise ou modificação mais aprofundada do comportamento do aplicativo.

|

||||||

|

|

||||||

### Burlar verificações

|

O passo 2 envolve alterar um valor de flag para 814267972, que é representado em binário como 110000101101000000100010100.

|

||||||

|

|

||||||

Em algum momento, o app obterá informações sobre o app para verificar se é depurável e também procurará por alguns binários para ver se o celular está com root. Usando o depurador, é possível alterar as informações do app para desmarcar o bit depurável e também mudar os nomes dos binários procurados, de modo que essas verificações sejam burladas. Por exemplo, para a verificação de depurável:

|

## **Explorando uma Vulnerabilidade**

|

||||||

|

|

||||||

Passo 1 — Na seção de variáveis do console do depurador, navegue até "_**this mLoadedAPK -> mApplicationInfo -> flags = 814267974**_"

|

Uma demonstração foi fornecida usando um aplicativo vulnerável contendo um botão e um textview. Inicialmente, o aplicativo exibe "Crack Me". O objetivo é alterar a mensagem de "Try Again" para "Hacked" em tempo de execução, sem modificar o código-fonte.

|

||||||

|

|

||||||

<figure><img src="https://miro.medium.com/v2/resize:fit:1400/1*-ckiSbWGSoc1beuxxpKbow.png" alt="" height="192" width="700"><figcaption><p>captura de tela 9</p></figcaption></figure>

|

### **Verificando Vulnerabilidade**

|

||||||

|

- O aplicativo foi descompilado usando `apktool` para acessar o arquivo `AndroidManifest.xml`.

|

||||||

|

- A presença de `android_debuggable="true"` no AndroidManifest.xml indica que o aplicativo é depurável e suscetível a exploração.

|

||||||

|

- Vale ressaltar que `apktool` é usado apenas para verificar o status depurável sem alterar nenhum código.

|

||||||

|

|

||||||

_**Nota: flags = 814267974 em bits binários é 11000011100111011110. Isso significa que “Flag_debuggable” está definido.**_

|

### **Preparando o Ambiente**

|

||||||

|

- O processo envolveu iniciar um emulador, instalar o aplicativo vulnerável e usar `adb jdwp` para identificar portas Dalvik VM que estão ouvindo.

|

||||||

|

- O JDWP (Java Debug Wire Protocol) permite a depuração de um aplicativo em execução em uma VM, expondo uma porta única.

|

||||||

|

- O encaminhamento de porta foi necessário para depuração remota, seguido pela conexão do JDB ao aplicativo alvo.

|

||||||

|

|

||||||

Passo 2 — Alterar o valor da flag para 814267972. Conversão de bits binários — 110000101101000000100010100.

|

### **Injetando Código em Tempo de Execução**

|

||||||

|

- A exploração foi realizada definindo pontos de interrupção e controlando o fluxo do aplicativo.

|

||||||

|

- Comandos como `classes` e `methods <nome_da_classe>` foram usados para descobrir a estrutura do aplicativo.

|

||||||

|

- Um ponto de interrupção foi definido no método `onClick`, e sua execução foi controlada.

|

||||||

|

- Os comandos `locals`, `next` e `set` foram utilizados para inspecionar e modificar variáveis locais, particularmente mudando a mensagem "Try Again" para "Hacked".

|

||||||

|

- O código modificado foi executado usando o comando `run`, alterando com sucesso a saída do aplicativo em tempo real.

|

||||||

|

|

||||||

## **Explorando uma vulnerabilidade**

|

Este exemplo demonstrou como o comportamento de um aplicativo depurável pode ser manipulado, destacando o potencial para explorações mais complexas, como obter acesso ao shell no dispositivo no contexto do aplicativo.

|

||||||

|

|

||||||

**A parte seguinte do post foi copiada de** [**https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications/#article**](https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications/#article)

|

|

||||||

|

|

||||||

Para tornar este artigo mais interessante, desenvolvi uma aplicação vulnerável para fins de demonstração, que possui um “**botão**” e um “**textview**“.

|

|

||||||

|

|

||||||

Preencha o formulário abaixo para baixar o código associado a este artigo.

|

# Referências

|

||||||

|

* [https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0](https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0)

|

||||||

Se lançarmos a aplicação, ela mostra a mensagem “**Crack Me**“.

|

* [https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications](https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 1

|

|

||||||

|

|

||||||

Se clicarmos no botão, ele diz “**Tente Novamente**“. Agora, nosso objetivo é mudar a mensagem “Tente Novamente” para “Hackeado” sem modificar o código-fonte da aplicação. Para ser preciso, temos que mudá-lo em tempo de execução.

|

|

||||||

|

|

||||||

### **Ferramentas necessárias**

|

|

||||||

|

|

||||||

* Emulador

|

|

||||||

* adb – Android Debug Bridge

|

|

||||||

* jdb – Java Debugger

|

|

||||||

|

|

||||||

No meu caso, para facilitar as instalações, estou usando o Android Tamer, pois todas as ferramentas acima necessárias já estão pré-instaladas.

|

|

||||||

|

|

||||||

### **Tópicos envolvidos**

|

|

||||||

|

|

||||||

* Verificação de Vulnerabilidade.

|

|

||||||

* Preparando-se com a Configuração.

|

|

||||||

* Injeção de Código em Tempo de Execução.

|

|

||||||

|

|

||||||

Vamos começar o jogo.

|

|

||||||

|

|

||||||

### **Verificação de vulnerabilidade**

|

|

||||||

|

|

||||||

Na verdade, esta é a parte mais fácil de todo o artigo.

|

|

||||||

|

|

||||||

* Decompilar a aplicação usando `apktool` para obter o arquivo `AndroidManifest.xml` usando o seguinte comando.

|

|

||||||

```bash

|

|

||||||

apktool d <vulnerableapp>.apk

|

|

||||||

```

|

|

||||||

* Inspecione o arquivo `Androidmanifest.xml` para a seguinte linha.

|

|

||||||

```bash

|

|

||||||

android_debuggable="true"

|

|

||||||

```

|

|

||||||

Se você encontrar a linha acima no arquivo AndroidManifest.xml, a aplicação é depurável e pode ser explorada.

|

|

||||||

|

|

||||||

**Nota:** Usamos `apktool` para verificar se o aplicativo é depurável ou não. Não vamos tocar ou modificar nenhum trecho de código, como mencionado anteriormente.

|

|

||||||

|

|

||||||

### **Preparando o ambiente**

|

|

||||||

|

|

||||||

Nesta etapa, vamos configurar tudo o que é necessário para injetar código no aplicativo durante sua execução. Como mencionado no artigo anterior, usaremos depuração remota neste artigo.

|

|

||||||

|

|

||||||

* Inicie seu Emulador

|

|

||||||

* Instale o aplicativo vulnerável

|

|

||||||

* Abra seu terminal e execute o seguinte comando para ver as portas da Dalvik VM que estão ouvindo no emulador.

|

|

||||||

|

|

||||||

_**adb jdwp**_

|

|

||||||

|

|

||||||

O comando acima exibe todas as portas nas quais podemos conectar e depurar, conforme mostrado abaixo.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 2

|

|

||||||

|

|

||||||

**Nota:** JDWP significa Java Debug Wire Protocol. Se um aplicativo em execução em sua VM é depurável, ele expõe uma porta única na qual podemos nos conectar usando JDB. Isso é possível em Máquinas Virtuais Dalvik com suporte de JDWP.

|

|

||||||

|

|

||||||

* Agora, inicie nosso aplicativo alvo e execute o mesmo comando para ver a porta de escuta associada ao nosso aplicativo alvo. Parece como mostrado abaixo.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 2

|

|

||||||

|

|

||||||

Se observarmos a diferença entre a Figura 2 e a Figura 3, há uma porta extra 543 ouvindo após o lançamento do aplicativo alvo na Figura 3. Vamos anexar o JDB ao aplicativo usando esta porta, já que este é nosso alvo.

|

|

||||||

|

|

||||||

* Antes de anexar ao aplicativo, precisamos encaminhar a porta usando adb, pois estamos usando depuração remota. Isso é mostrado na Figura 4.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 4

|

|

||||||

|

|

||||||

* Agora, vamos anexar o JDB ao aplicativo conforme mostrado na figura a seguir.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 5

|

|

||||||

|

|

||||||

### **Injeção de código em tempo de execução**

|

|

||||||

|

|

||||||

Nesta etapa, vamos realmente explorar o aplicativo vulnerável modificando seu comportamento em tempo de execução.

|

|

||||||

|

|

||||||

Para modificar o comportamento do aplicativo em tempo de execução, precisamos configurar pontos de interrupção e controlar o fluxo. Mas, não sabemos quais classes e métodos são usados no aplicativo. Então, vamos usar os seguintes comandos para descobrir as classes e métodos usados no aplicativo.

|

|

||||||

|

|

||||||

Para encontrar as classes: “**classes**”

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 6.1

|

|

||||||

|

|

||||||

Como tenho muitas classes listadas, estou listando apenas algumas. Mas se você continuar rolando para baixo, verá algumas classes definidas pelo usuário interessantes, conforme mostrado na figura abaixo.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 6.2

|

|

||||||

|

|

||||||

Agora, vamos ver os métodos associados à classe MainActivity$1 usando o seguinte comando.

|

|

||||||

|

|

||||||

“_**methods com.example.debug.MainActivity$1**_”

|

|

||||||

|

|

||||||

Isso é mostrado na figura 7.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 7

|

|

||||||

|

|

||||||

Agora, vamos configurar um ponto de interrupção no método onClick e controlar a execução do aplicativo, conforme mostrado na Figura 8.

|

|

||||||

|

|

||||||

_**“stop in com.example.debug.MainActivity$1.onClick(android.view.View)”**_

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 8

|

|

||||||

|

|

||||||

Para atingir o ponto de interrupção, teremos que clicar manualmente no botão no aplicativo. Uma vez após clicar no botão, o ponto de interrupção será atingido e aparecerá conforme mostrado na Figura 9.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 9

|

|

||||||

|

|

||||||

A partir daqui, poderemos controlar e ver os valores sensíveis, argumentos de métodos, etc., usando vários comandos.

|

|

||||||

|

|

||||||

Apenas para entender o que está acontecendo nos bastidores, estou seguindo o código associado ao método onClick, que é mostrado na Figura 10.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 10

|

|

||||||

|

|

||||||

Antes de prosseguir, vamos ver se há alguma variável local neste ponto usando o comando “**locals**“.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 11

|

|

||||||

|

|

||||||

Como podemos ver, não há informações interessantes para nós.

|

|

||||||

|

|

||||||

Então, vamos executar a próxima linha usando o comando “**next**”, conforme mostrado abaixo.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 12

|

|

||||||

|

|

||||||

Vamos tentar executar o comando “**locals**” novamente para ver o que aconteceu no comando anterior.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 13

|

|

||||||

|

|

||||||

Está bastante claro que TextView foi carregado nos argumentos do método. Se olharmos para o código-fonte fornecido na Figura 10, a linha associada à instanciação do TextView foi executada.

|

|

||||||

|

|

||||||

Vamos agora executar as próximas linhas executando o comando “**next**” e verificar as variáveis locais, conforme mostrado na figura abaixo.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 14

|

|

||||||

|

|

||||||

Como podemos ver, todas as variáveis locais foram exibidas. A string “**secret**” parece interessante. O valor “Try Again” é o que vai ser impresso quando clicarmos no botão.

|

|

||||||

|

|

||||||

Da Figura 10, está muito claro que o método **setText** está sendo executado para imprimir o valor “**Try Again**“. Então, vamos usar o comando “**step**” para entrar na definição do método “**setText**” e modificar dinamicamente o texto a ser impresso.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 15

|

|

||||||

|

|

||||||

Vamos ver as variáveis locais dentro da definição usando “**locals**“.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 16

|

|

||||||

|

|

||||||

Agora, vamos mudar o valor de “**text**” de “**Try Again**” para “**Hacked**” usando o comando “**set**”.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 17

|

|

||||||

|

|

||||||

Não podemos ver nenhuma mudança no aplicativo, pois ainda não executamos o código modificado.

|

|

||||||

|

|

||||||

Então, vamos executar o aplicativo usando o comando “**run**”, conforme mostrado abaixo, e ver a saída do aplicativo em sua tela.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 18

|

|

||||||

|

|

||||||

Vamos olhar para o aplicativo em execução no emulador.

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Figura 19

|

|

||||||

|

|

||||||

Modificamos com sucesso a saída do aplicativo em tempo de execução. Este é apenas um exemplo para mostrar como o comportamento de um aplicativo pode ser modificado se o aplicativo for depurável. Podemos realizar várias outras coisas, incluindo “**Obter um shell**” no dispositivo no contexto do aplicativo vulnerável.

|

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><strong>Aprenda AWS hacking do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

Outras maneiras de apoiar o HackTricks:

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

* Se você quiser ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga** me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

* **Compartilhe suas dicas de hacking enviando PRs para os repositórios** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,71 +1,64 @@

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

|

# Análise de Aplicativo React Native

|

||||||

|

|

||||||

**Informação copiada de** [**https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7**](https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7)

|

Para confirmar se o aplicativo foi construído com o framework React Native, siga estes passos:

|

||||||

|

|

||||||

React Native é um **framework de aplicativo móvel** que é mais comumente usado para desenvolver aplicativos para **Android** e **iOS** ao permitir o uso do React e das capacidades da plataforma nativa. Nos dias de hoje, tornou-se cada vez mais popular usar o React em várias plataformas.\

|

1. Renomeie o arquivo APK com uma extensão zip e extraia-o para uma nova pasta usando o comando `cp com.example.apk example-apk.zip` e `unzip -qq example-apk.zip -d ReactNative`.

|

||||||

Mas na maioria das vezes, a lógica principal do aplicativo está no **JavaScript do React Native que pode ser obtido** sem precisar usar o dex2jar.

|

|

||||||

|

|

||||||

## **Passo 1**: Vamos confirmar se o aplicativo foi construído no framework React Native.

|

2. Navegue até a pasta ReactNative recém-criada e localize a pasta assets. Dentro desta pasta, você deve encontrar o arquivo `index.android.bundle`, que contém o JavaScript do React em formato minificado.

|

||||||

|

|

||||||

Para verificar isso, renomeie o APK com a extensão zip e extraia o APK para uma nova pasta usando o seguinte comando

|

3. Use o comando `find . -print | grep -i ".bundle$"` para procurar o arquivo JavaScript.

|

||||||

```

|

|

||||||

cp com.example.apk example-apk.zip

|

|

||||||

unzip -qq example-apk.zip -d ReactNative

|

|

||||||

```

|

|

||||||

Navegue até a pasta `ReactNative` recém-criada e encontre a pasta `assets`. Dentro desta pasta, deve conter o arquivo `index.android.bundle`. Este arquivo conterá todo o JavaScript do React em um **formato minificado**. Engenharia reversa do React Native.

|

|

||||||

```bash

|

|

||||||

find . -print | grep -i ".bundle$"

|

|

||||||

```

|

|

||||||

|

|

||||||

|

|

||||||

## **Passo 2**: Criando um arquivo chamado `index.html` no mesmo diretório com o seguinte código.

|

Para analisar mais a fundo o código JavaScript, crie um arquivo chamado `index.html` no mesmo diretório com o seguinte código:

|

||||||

|

```html

|

||||||

Você pode fazer upload do arquivo para [https://spaceraccoon.github.io/webpack-exploder/](https://spaceraccoon.github.io/webpack-exploder/) ou prosseguir com os seguintes passos:

|

|

||||||

```markup

|

|

||||||

<script src="./index.android.bundle"></script>

|

<script src="./index.android.bundle"></script>

|

||||||

```

|

```

|

||||||

|

Você pode fazer o upload do arquivo para [https://spaceraccoon.github.io/webpack-exploder/](https://spaceraccoon.github.io/webpack-exploder/) ou seguir estes passos:

|

||||||

|

|

||||||

Abra o arquivo **index.html** no **Google Chrome**. Abra a barra de ferramentas do desenvolvedor (**Command+Option+J para OS X ou Control+Shift+J para Windows**), e clique em "Sources". Você deve ver um arquivo JavaScript, dividido em pastas e arquivos que compõem o pacote principal.

|

1. Abra o arquivo `index.html` no Google Chrome.

|

||||||

|

|

||||||

> Se você conseguir encontrar um arquivo chamado `index.android.bundle.map`, você poderá analisar o código-fonte em um formato não minificado. Os arquivos `map` contêm o mapeamento de origem que permite mapear identificadores minificados.

|

2. Abra a Barra de Ferramentas do Desenvolvedor pressionando **Command+Option+J para OS X** ou **Control+Shift+J para Windows**.

|

||||||

|

|

||||||

## **Passo 3**: procurar por credenciais e endpoints sensíveis

|

3. Clique em "Sources" na Barra de Ferramentas do Desenvolvedor. Você deve ver um arquivo JavaScript que está dividido em pastas e arquivos, formando o pacote principal.

|

||||||

|

|

||||||

Nesta fase, você deve identificar as **palavras-chave sensíveis** para analisar o código **Javascript**. Um padrão popular com aplicativos React Native é o uso de serviços de terceiros, como Firebase, endpoints de serviços AWS s3, chaves privadas, etc.

|

Se você encontrar um arquivo chamado `index.android.bundle.map`, você poderá analisar o código-fonte em um formato não minificado. Arquivos de mapa contêm mapeamento de fonte, que permite mapear identificadores minificados.

|

||||||

|

|

||||||

Durante meu processo inicial de **reconhecimento**, observei o aplicativo usando o serviço Dialogflow. Então, com base nisso, procurei um padrão relacionado à sua configuração. Felizmente, consegui encontrar **credenciais sensíveis codificadas** no código Javascript.

|

Para procurar por credenciais sensíveis e endpoints, siga estes passos:

|

||||||

|

|

||||||

|

1. Identifique palavras-chave sensíveis para analisar o código JavaScript. Aplicações React Native frequentemente usam serviços de terceiros como Firebase, endpoints do serviço AWS S3, chaves privadas, etc.

|

||||||

|

|

||||||

|

2. Neste caso específico, observou-se que a aplicação estava usando o serviço Dialogflow. Procure por um padrão relacionado à sua configuração.

|

||||||

|

|

||||||

|

3. Foi afortunado que credenciais sensíveis codificadas foram encontradas no código JavaScript durante o processo de reconhecimento.

|

||||||

|

|

||||||

|

No geral, seguindo estes passos, você pode analisar uma aplicação React Native, confirmar seu framework e procurar por informações sensíveis potenciais dentro do código.

|

||||||

|

|

||||||

|

# Referências

|

||||||

|

* [https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7](https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7)

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras maneiras de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF** Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**merchandising oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -8,9 +8,9 @@ Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

|

|

@ -25,52 +25,40 @@ PORT STATE SERVICE

|

||||||

|

|

||||||

## Interceptação da Chave de Autenticação

|

## Interceptação da Chave de Autenticação

|

||||||

|

|

||||||

Se um atacante conseguir se posicionar entre o cliente e o servidor TACACS, **ele pode interceptar a chave de autenticação** em forma criptografada e, em seguida, realizar um bruteforce local contra ela. Assim, você realiza o bruteforce da chave e não aparece nos logs. E se você conseguir realizar o bruteforce da chave, **terá acesso ao equipamento de rede e poderá descriptografar o tráfego** no **Wireshark**.

|

Se a comunicação entre o cliente e o servidor TACACS for interceptada por um atacante, a **chave de autenticação criptografada pode ser interceptada**. O atacante pode então tentar um **ataque de força bruta local contra a chave sem ser detectado nos logs**. Se for bem-sucedido no ataque de força bruta à chave, o atacante ganha acesso ao equipamento de rede e pode descriptografar o tráfego usando ferramentas como o Wireshark.

|

||||||

|

|

||||||

### MitM

|

### Realizando um Ataque MitM

|

||||||

|

|

||||||

Para realizar um ataque MitM, você pode usar um [**ataque de ARP spoofing**](../generic-methodologies-and-resources/pentesting-network/#arp-spoofing).

|

Um **ataque de spoofing ARP pode ser utilizado para realizar um ataque Man-in-the-Middle (MitM)**.

|

||||||

|

|

||||||

### Brute-force da Chave

|

### Força Bruta na Chave

|

||||||

|

|

||||||

Agora você precisa executar o [Loki](https://c0decafe.de/svn/codename_loki/trunk/). Esta é uma ferramenta especial projetada para analisar a segurança dos protocolos L2/L3. Suas capacidades são tão boas quanto as do popular **Yersinia** e é um sério concorrente dele. O Loki também pode realizar bruteforce em chaves TACACS. Se a chave for **bruteforced com sucesso** (**geralmente em formato criptografado MD5)**, **poderemos acessar o equipamento e descriptografar o tráfego criptografado pelo TACACS.**

|

[Loki](https://c0decafe.de/svn/codename\_loki/trunk/) pode ser usado para forçar a chave:

|

||||||

```

|

```

|

||||||

sudo loki_gtk.py

|

sudo loki_gtk.py

|

||||||

```

|

```

|

||||||

```markdown

|

Se a chave for **bruteforced** com sucesso (**geralmente em formato criptografado MD5)**, **podemos acessar o equipamento e descriptografar o tráfego encriptado TACACS.**

|

||||||

Você também precisa especificar o caminho para o dicionário para fazer bruteforce na chave criptografada. Certifique-se de desmarcar a opção **Use Bruteforce**, caso contrário, o Loki fará bruteforce na senha sem usar o dicionário.

|

|

||||||

|

|

||||||

Agora temos que esperar que um administrador faça login no dispositivo através do servidor TACACS. Presume-se que o administrador da rede já tenha feito login, e nós, **interceptando o tráfego via ARP spoofing**, interceptamos o tráfego. E ao fazer isso, os hosts legítimos não percebem que alguém interferiu em sua conexão.

|

### Descriptografando o Tráfego

|

||||||

|

Uma vez que a chave seja quebrada com sucesso, o próximo passo é **descriptografar o tráfego encriptado TACACS**. O Wireshark pode lidar com tráfego TACACS encriptado se a chave for fornecida. Ao analisar o tráfego descriptografado, informações como o **banner utilizado e o nome de usuário do administrador** podem ser obtidas.

|

||||||

|

|

||||||

Agora clique no botão **CRACK** e espere o **Loki** quebrar a senha.

|

Ao ganhar acesso ao painel de controle do equipamento de rede usando as credenciais obtidas, o atacante pode exercer controle sobre a rede. É importante notar que essas ações são estritamente para fins educacionais e não devem ser usadas sem a devida autorização.

|

||||||

|

|

||||||

### Descriptografar Tráfego

|

|

||||||

|

|

||||||