Translated ['README.md', 'forensics/basic-forensic-methodology/specific-

BIN

.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png

Normal file

|

After Width: | Height: | Size: 1.6 KiB |

|

Before Width: | Height: | Size: 1.6 KiB After Width: | Height: | Size: 16 KiB |

|

Before Width: | Height: | Size: 16 KiB After Width: | Height: | Size: 132 KiB |

|

Before Width: | Height: | Size: 132 KiB After Width: | Height: | Size: 20 KiB |

|

Before Width: | Height: | Size: 20 KiB After Width: | Height: | Size: 8.1 KiB |

|

Before Width: | Height: | Size: 8.1 KiB After Width: | Height: | Size: 51 KiB |

|

Before Width: | Height: | Size: 51 KiB After Width: | Height: | Size: 32 KiB |

BIN

.gitbook/assets/image (674).png

Normal file

|

After Width: | Height: | Size: 7.5 KiB |

|

Before Width: | Height: | Size: 32 KiB After Width: | Height: | Size: 7.5 KiB |

48

README.md

|

|

@ -24,17 +24,17 @@ _Sua empresa poderia estar aqui_

|

||||||

|

|

||||||

(1) (1) (1).png>)

|

(1) (1) (1).png>)

|

||||||

|

|

||||||

[**STM Cyber**](https://www.stmcyber.com) é uma ótima empresa de cibersegurança cujo slogan é **HACKEIE O INVIOLÁVEL**. Eles realizam suas próprias pesquisas e desenvolvem suas próprias ferramentas de hacking para **oferecer vários serviços valiosos de cibersegurança** como pentesting, equipes de Red e treinamento.

|

[**STM Cyber**](https://www.stmcyber.com) é uma ótima empresa de segurança cibernética cujo slogan é **HACKEIE O INVIOLÁVEL**. Eles realizam suas próprias pesquisas e desenvolvem suas próprias ferramentas de hacking para **oferecer vários serviços valiosos de segurança cibernética** como pentesting, equipes vermelhas e treinamento.

|

||||||

|

|

||||||

Você pode conferir o **blog** deles em [**https://blog.stmcyber.com**](https://blog.stmcyber.com)

|

Você pode conferir o **blog** deles em [**https://blog.stmcyber.com**](https://blog.stmcyber.com)

|

||||||

|

|

||||||

**STM Cyber** também apoia projetos de código aberto de cibersegurança como o HackTricks :)

|

**STM Cyber** também apoia projetos de código aberto de segurança cibernética como o HackTricks :)

|

||||||

|

|

||||||

### [RootedCON](https://www.rootedcon.com/)

|

### [RootedCON](https://www.rootedcon.com/)

|

||||||

|

|

||||||

<figure><img src=".gitbook/assets/image (1) (3) (3).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src=".gitbook/assets/image (1) (3) (3).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

[**RootedCON**](https://www.rootedcon.com) é o evento de cibersegurança mais relevante na **Espanha** e um dos mais importantes na **Europa**. Com **a missão de promover conhecimento técnico**, este congresso é um ponto de encontro fervilhante para profissionais de tecnologia e cibersegurança em todas as disciplinas.

|

[**RootedCON**](https://www.rootedcon.com) é o evento de segurança cibernética mais relevante na **Espanha** e um dos mais importantes na **Europa**. Com **a missão de promover conhecimento técnico**, este congresso é um ponto de encontro fervilhante para profissionais de tecnologia e segurança cibernética em todas as disciplinas.

|

||||||

|

|

||||||

{% embed url="https://www.rootedcon.com/" %}

|

{% embed url="https://www.rootedcon.com/" %}

|

||||||

|

|

||||||

|

|

@ -42,9 +42,9 @@ Você pode conferir o **blog** deles em [**https://blog.stmcyber.com**](https://

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

**Intigriti** é a plataforma de ethical hacking e bug bounty **número 1 da Europa**.

|

**Intigriti** é a plataforma de ethical hacking e **bug bounty número 1 da Europa.**

|

||||||

|

|

||||||

Dica de bug bounty: **cadastre-se** no **Intigriti**, uma plataforma premium de bug bounty criada por hackers, para hackers! Junte-se a nós em [**https://go.intigriti.com/hacktricks**](https://go.intigriti.com/hacktricks) hoje mesmo e comece a ganhar recompensas de até **$100.000**!

|

Dica de bug bounty: **cadastre-se** no **Intigriti**, uma plataforma premium de **bug bounty criada por hackers, para hackers**! Junte-se a nós em [**https://go.intigriti.com/hacktricks**](https://go.intigriti.com/hacktricks) hoje mesmo e comece a ganhar recompensas de até **$100.000**!

|

||||||

|

|

||||||

{% embed url="https://go.intigriti.com/hacktricks" %}

|

{% embed url="https://go.intigriti.com/hacktricks" %}

|

||||||

|

|

||||||

|

|

@ -53,12 +53,26 @@ Dica de bug bounty: **cadastre-se** no **Intigriti**, uma plataforma premium de

|

||||||

<figure><img src=".gitbook/assets/image (9) (1) (2).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src=".gitbook/assets/image (9) (1) (2).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

\

|

\

|

||||||

Use [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) para construir e **automatizar fluxos de trabalho** com as ferramentas comunitárias **mais avançadas** do mundo.

|

Use [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) para construir e **automatizar fluxos de trabalho** com as ferramentas comunitárias mais avançadas do mundo.

|

||||||

|

|

||||||

Acesse hoje mesmo:

|

Acesse hoje mesmo:

|

||||||

|

|

||||||

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

|

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

|

||||||

|

|

||||||

|

### [Intruder](https://www.intruder.io/?utm\_source=referral\&utm\_campaign=hacktricks)

|

||||||

|

|

||||||

|

<figure><img src=".gitbook/assets/image.png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

|

Fique um passo à frente no jogo da segurança cibernética.

|

||||||

|

|

||||||

|

[**Intruder**](https://www.intruder.io/?utm\_source=referral\&utm\_campaign=hacktricks) torna a gestão de vulnerabilidades fácil. Acompanhe sua superfície de ataque, veja onde sua empresa está vulnerável e priorize problemas que deixam seus sistemas mais expostos para que você possa se concentrar no que mais importa.

|

||||||

|

|

||||||

|

Execute milhares de verificações com uma única plataforma que abrange toda a sua pilha de tecnologia, desde infraestrutura interna até aplicativos da web, APIs e sistemas em nuvem. Integre perfeitamente com [AWS, GCP, Azure](https://www.intruder.io/cloud-vulnerability-scanning-for-aws-google-cloud-and-azure) e agilize o DevOps para que sua equipe possa implementar correções mais rapidamente.

|

||||||

|

|

||||||

|

O Intruder nunca descansa. A proteção 24/7 monitora seus sistemas o tempo todo. Quer saber mais? Visite o site deles e experimente [**um teste gratuito**](https://www.intruder.io/?utm\_source=referral\&utm\_campaign=hacktricks).

|

||||||

|

|

||||||

|

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

|

||||||

|

|

||||||

### [HACKENPROOF](https://bit.ly/3xrrDrL)

|

### [HACKENPROOF](https://bit.ly/3xrrDrL)

|

||||||

|

|

||||||

<figure><img src=".gitbook/assets/image (1) (3) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src=".gitbook/assets/image (1) (3) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

@ -84,46 +98,44 @@ Ganhe pontos de reputação com cada bug verificado e conquiste o topo do leader

|

||||||

|

|

||||||

<figure><img src=".gitbook/assets/logo.svg" alt=""><figcaption></figcaption></figure>

|

<figure><img src=".gitbook/assets/logo.svg" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

[**WebSec**](https://websec.nl) é uma empresa profissional de cibersegurança sediada em **Amsterdã** que ajuda a **proteger** empresas **em todo o mundo** contra as últimas ameaças de cibersegurança, fornecendo serviços de **segurança ofensiva** com uma abordagem **moderna**.

|

[**WebSec**](https://websec.nl) é uma empresa profissional de segurança cibernética sediada em **Amsterdã** que ajuda a **proteger** empresas **em todo o mundo** contra as últimas ameaças de segurança cibernética, fornecendo serviços de **segurança ofensiva** com uma abordagem **moderna**.

|

||||||

|

|

||||||

A WebSec é uma **empresa de segurança completa**, o que significa que eles fazem de tudo; Pentesting, Auditorias de **Segurança**, Treinamentos de Conscientização, Campanhas de Phishing, Revisão de Código, Desenvolvimento de Exploits, Terceirização de Especialistas em Segurança e muito mais.

|

A WebSec é uma **empresa de segurança completa**, o que significa que eles fazem de tudo; Pentesting, Auditorias de Segurança, Treinamentos de Conscientização, Campanhas de Phishing, Revisão de Código, Desenvolvimento de Exploits, Terceirização de Especialistas em Segurança e muito mais.

|

||||||

|

|

||||||

Outra coisa legal sobre a WebSec é que, ao contrário da média do setor, a WebSec tem **muita confiança em suas habilidades**, a ponto de **garantir os melhores resultados de qualidade**, como afirma em seu site "**Se não conseguirmos hackear, você não paga!**". Para mais informações, dê uma olhada em seu [**site**](https://websec.nl/en/) e [**blog**](https://websec.nl/blog/)!

|

Outra coisa legal sobre a WebSec é que, ao contrário da média do setor, a WebSec tem **muita confiança em suas habilidades**, a ponto de **garantir os melhores resultados de qualidade**, como afirma em seu site "**Se não conseguirmos hackear, você não paga!**". Para mais informações, dê uma olhada em seu [**site**](https://websec.nl/en/) e [**blog**](https://websec.nl/blog/)!

|

||||||

|

|

||||||

Além disso, a WebSec também é uma **apoiadora comprometida do HackTricks**.

|

Além do acima, a WebSec também é um **apoiador comprometido do HackTricks**.

|

||||||

|

|

||||||

{% embed url="https://www.youtube.com/watch?v=Zq2JycGDCPM" %}

|

{% embed url="https://www.youtube.com/watch?v=Zq2JycGDCPM" %}

|

||||||

|

|

||||||

### [DragonJAR](https://www.dragonjar.org/)

|

### [DragonJAR](https://www.dragonjar.org/)

|

||||||

|

|

||||||

<figure><img src=".gitbook/assets/image (1) (1) (2) (4) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src=".gitbook/assets/image (1) (1) (2) (4) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

[**DragonJAR é uma empresa líder em cibersegurança ofensiva**](https://www.dragonjar.org/) **localizada na Colômbia**. A DragonJAR oferece [serviços abrangentes de cibersegurança ofensiva, como **pentesting**](https://www.dragonjar.org/servicios-de-seguridad-informatica) em várias áreas e praticamente **qualquer tecnologia**, simulações de ataque **Red Team**, testes de segurança **física**, testes de estresse, engenharia social, revisão de segurança de **código-fonte** e treinamento em cibersegurança. Além disso, eles organizam a **DragonJAR Security Conference**, [um congresso internacional de cibersegurança](https://www.dragonjarcon.org/) que acontece há mais de uma década, tornando-se um ponto de referência para as últimas pesquisas de segurança em espanhol e de grande relevância na região.

|

[**DragonJAR é uma empresa líder em cibersegurança ofensiva**](https://www.dragonjar.org/) **localizada na Colômbia**. A DragonJAR oferece [serviços abrangentes de cibersegurança ofensiva, como **pentesting**](https://www.dragonjar.org/servicios-de-seguridad-informatica) em várias áreas e praticamente **qualquer tecnologia**, simulações de ataque **Red Team**, testes de segurança **física**, testes de estresse, engenharia social, revisão de segurança de **código-fonte** e treinamento em cibersegurança. Além disso, eles organizam a **DragonJAR Security Conference**, [um congresso internacional de cibersegurança](https://www.dragonjarcon.org/) que acontece há mais de uma década, tornando-se uma vitrine para as últimas pesquisas de segurança em espanhol e de grande relevância na região.

|

||||||

|

|

||||||

[**DragonJAR es una empresa líder en ciberseguridad ofensiva**](https://www.dragonjar.org/) **ubicada en Colombia**. DragonJAR ofrece [servicios integrales de ciberseguridad ofensiva, como **pentesting**](https://www.dragonjar.org/servicios-de-seguridad-informatica) en diversas áreas y prácticamente **cualquier tecnología**, simulaciones de ataque **Red Team**, pruebas de seguridad **física**, **pruebas de estrés**, ingeniería social, revisión de seguridad en **código fuente** y capacitación en ciberseguridad. Además, organizan la **DragonJAR Security Conference**, [un congreso internacional de ciberseguridad](https://www.dragonjarcon.org/) que se ha llevado a cabo durante más de una década, convirtiéndose en un escaparate para las últimas investigaciones de seguridad en español y de gran relevancia en la región.

|

|

||||||

### [SYN CUBES](https://www.syncubes.com/)

|

### [SYN CUBES](https://www.syncubes.com/)

|

||||||

|

|

||||||

<figure><img src=".gitbook/assets/image (10) (2) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src=".gitbook/assets/image (10) (2) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

A plataforma **Security Skills as a Service** preenche a lacuna atual de habilidades combinando **talento global de segurança ofensiva com automação inteligente**, fornecendo dados em tempo real que você precisa para tomar decisões informadas.

|

A plataforma **Security Skills as a Service** preenche a lacuna atual de habilidades combinando **talento global em segurança ofensiva com automação inteligente**, fornecendo dados em tempo real que você precisa para tomar decisões informadas.

|

||||||

|

|

||||||

{% embed url="https://www.syncubes.com/" %}

|

{% embed url="https://www.syncubes.com/" %}

|

||||||

|

|

||||||

## Licença

|

## Licença

|

||||||

|

|

||||||

**Direitos autorais © Carlos Polop 2023. Exceto onde especificado de outra forma (as informações externas copiadas para o livro pertencem aos autores originais), o texto em** [**HACK TRICKS**](https://github.com/carlospolop/hacktricks) **de Carlos Polop está licenciado sob a** [**Atribuição-NãoComercial 4.0 Internacional (CC BY-NC 4.0)**](https://creativecommons.org/licenses/by-nc/4.0/)**.**\

|

**Direitos autorais © Carlos Polop 2023. Exceto onde especificado o contrário (as informações externas copiadas para o livro pertencem aos autores originais), o texto em** [**HACK TRICKS**](https://github.com/carlospolop/hacktricks) **de Carlos Polop está licenciado sob a** [**Atribuição-NãoComercial 4.0 Internacional (CC BY-NC 4.0)**](https://creativecommons.org/licenses/by-nc/4.0/)**.**\

|

||||||

**Se você deseja usá-lo para fins comerciais, entre em contato comigo.**

|

**Se você deseja usá-lo para fins comerciais, entre em contato comigo.**

|

||||||

|

|

||||||

## **Aviso Legal**

|

## **Aviso Legal**

|

||||||

|

|

||||||

{% hint style="danger" %}

|

{% hint style="danger" %}

|

||||||

Este livro, 'HackTricks', destina-se apenas a fins educacionais e informativos. O conteúdo deste livro é fornecido "como está" e os autores e editores não fazem representações ou garantias de qualquer tipo, expressas ou implícitas, sobre a integridade, precisão, confiabilidade, adequação ou disponibilidade das informações, produtos, serviços ou gráficos relacionados contidos neste livro. Qualquer confiança que você depositar em tais informações é estritamente de seu próprio risco.

|

Este livro, 'HackTricks', destina-se apenas a fins educacionais e informativos. O conteúdo deste livro é fornecido "como está", e os autores e editores não fazem representações ou garantias de qualquer tipo, expressas ou implícitas, sobre a integridade, precisão, confiabilidade, adequação ou disponibilidade das informações, produtos, serviços ou gráficos relacionados contidos neste livro. Qualquer confiança que você depositar em tais informações é, portanto, estritamente de seu próprio risco.

|

||||||

|

|

||||||

Os autores e editores não serão responsáveis, em nenhuma circunstância, por qualquer perda ou dano, incluindo, sem limitação, perda ou dano indireto ou consequente, ou qualquer perda ou dano decorrente de perda de dados ou lucros decorrentes do uso deste livro.

|

Os autores e editores não serão responsáveis, em nenhuma circunstância, por qualquer perda ou dano, incluindo, sem limitação, perda ou dano indireto ou consequente, ou qualquer perda ou dano decorrente de perda de dados ou lucros decorrentes do uso deste livro.

|

||||||

|

|

||||||

Além disso, as técnicas e dicas descritas neste livro são fornecidas apenas para fins educacionais e informativos e não devem ser usadas para atividades ilegais ou maliciosas. Os autores e editores não apoiam ou apoiam quaisquer atividades ilegais ou antiéticas, e qualquer uso das informações contidas neste livro é de responsabilidade e critério do usuário.

|

Além disso, as técnicas e dicas descritas neste livro são fornecidas apenas para fins educacionais e informativos, e não devem ser usadas para atividades ilegais ou maliciosas. Os autores e editores não apoiam ou apoiam quaisquer atividades ilegais ou antiéticas, e qualquer uso das informações contidas neste livro é de responsabilidade e critério do usuário.

|

||||||

|

|

||||||

O usuário é o único responsável por quaisquer ações tomadas com base nas informações contidas neste livro e deve sempre procurar aconselhamento profissional e assistência ao tentar implementar qualquer uma das técnicas ou dicas descritas aqui.

|

O usuário é o único responsável por quaisquer ações tomadas com base nas informações contidas neste livro e deve sempre buscar aconselhamento e assistência profissional ao tentar implementar qualquer uma das técnicas ou dicas descritas aqui.

|

||||||

|

|

||||||

Ao usar este livro, o usuário concorda em liberar os autores e editores de qualquer responsabilidade por quaisquer danos, perdas ou danos que possam resultar do uso deste livro ou de qualquer uma das informações contidas nele.

|

Ao usar este livro, o usuário concorda em liberar os autores e editores de qualquer responsabilidade por quaisquer danos, perdas ou danos que possam resultar do uso deste livro ou de qualquer uma das informações contidas nele.

|

||||||

{% endhint %}

|

{% endhint %}

|

||||||

|

|

@ -136,6 +148,6 @@ Ao usar este livro, o usuário concorda em liberar os autores e editores de qual

|

||||||

* Descubra [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Descubra [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||||

* **Compartilhe suas técnicas de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e para o** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

* **Compartilhe suas dicas de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e para o** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,4 +1,4 @@

|

||||||

# Descompilar binários python compilados (exe, elf) - Recuperar de .pyc

|

# Descompilar binários compilados de Python (exe, elf) - Recuperar de .pyc

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

|

|

@ -12,7 +12,7 @@

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||||

|

|

||||||

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

||||||

|

|

||||||

|

|

@ -112,7 +112,7 @@ test@test:python python_exe_unpack.py -p unpacked/malware_3.exe/archive

|

||||||

```

|

```

|

||||||

## Analisando o assembly do Python

|

## Analisando o assembly do Python

|

||||||

|

|

||||||

Se você não conseguiu extrair o código "original" do Python seguindo as etapas anteriores, então você pode tentar extrair o assembly (mas não é muito descritivo, então tente extrair novamente o código original). Aqui encontrei um código muito simples para desmontar o arquivo binário _.pyc_ (boa sorte em entender o fluxo do código). Se o _.pyc_ for do Python 2, use o python2:

|

Se você não conseguiu extrair o código "original" do Python seguindo as etapas anteriores, então você pode tentar extrair o assembly (mas não é muito descritivo, então tente extrair novamente o código original). Aqui encontrei um código muito simples para desmontar o arquivo binário _.pyc_ (boa sorte em entender o fluxo do código). Se o _.pyc_ for do Python 2, use o Python 2:

|

||||||

```bash

|

```bash

|

||||||

>>> import dis

|

>>> import dis

|

||||||

>>> import marshal

|

>>> import marshal

|

||||||

|

|

@ -194,7 +194,7 @@ Adding python27.dll as resource to C:\Users\test\Desktop\test\dist\hello.exe

|

||||||

### Para criar um payload usando o PyInstaller:

|

### Para criar um payload usando o PyInstaller:

|

||||||

|

|

||||||

1. Instale o PyInstaller usando o pip (pip install pyinstaller).

|

1. Instale o PyInstaller usando o pip (pip install pyinstaller).

|

||||||

2. Em seguida, digite o comando "pyinstaller --onefile hello.py" (lembrando que 'hello.py' é o nosso payload). Isso irá agrupar tudo em um único executável.

|

2. Em seguida, digite o comando "pyinstaller --onefile hello.py" (lembre-se de que 'hello.py' é o nosso payload). Isso irá agrupar tudo em um único executável.

|

||||||

```

|

```

|

||||||

C:\Users\test\Desktop\test>pyinstaller --onefile hello.py

|

C:\Users\test\Desktop\test>pyinstaller --onefile hello.py

|

||||||

108 INFO: PyInstaller: 3.3.1

|

108 INFO: PyInstaller: 3.3.1

|

||||||

|

|

@ -211,7 +211,7 @@ C:\Users\test\Desktop\test>pyinstaller --onefile hello.py

|

||||||

|

|

||||||

* [https://blog.f-secure.com/how-to-decompile-any-python-binary/](https://blog.f-secure.com/how-to-decompile-any-python-binary/)

|

* [https://blog.f-secure.com/how-to-decompile-any-python-binary/](https://blog.f-secure.com/how-to-decompile-any-python-binary/)

|

||||||

|

|

||||||

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||||

|

|

||||||

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

||||||

|

|

||||||

|

|

|

||||||

|

|

@ -21,7 +21,7 @@ Ele cria dois pipes nomeados por processo .Net em [dbgtransportsession.cpp#L127]

|

||||||

|

|

||||||

Portanto, se você acessar o diretório **`$TMPDIR`** do usuário, poderá encontrar **fifos de depuração** que podem ser usados para depurar aplicações .Net:

|

Portanto, se você acessar o diretório **`$TMPDIR`** do usuário, poderá encontrar **fifos de depuração** que podem ser usados para depurar aplicações .Net:

|

||||||

|

|

||||||

<figure><img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

A função [**DbgTransportSession::TransportWorker**](https://github.com/dotnet/runtime/blob/0633ecfb79a3b2f1e4c098d1dd0166bc1ae41739/src/coreclr/debug/shared/dbgtransportsession.cpp#L1259) lidará com a comunicação de um depurador.

|

A função [**DbgTransportSession::TransportWorker**](https://github.com/dotnet/runtime/blob/0633ecfb79a3b2f1e4c098d1dd0166bc1ae41739/src/coreclr/debug/shared/dbgtransportsession.cpp#L1259) lidará com a comunicação de um depurador.

|

||||||

|

|

||||||

|

|

|

||||||

|

|

@ -1,89 +1,99 @@

|

||||||

# Tarefa, Pilha de Retorno e Atividades em Primeiro Plano

|

# Android Task Hijacking

|

||||||

|

|

||||||

|

<details>

|

||||||

|

|

||||||

|

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||||

|

|

||||||

|

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

|

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

|

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||||

|

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

|

</details>

|

||||||

|

|

||||||

|

## Tarefa, Pilha de Retorno e Atividades em Primeiro Plano

|

||||||

|

|

||||||

Uma tarefa é uma coleção de atividades com as quais os usuários interagem ao realizar um determinado trabalho. As atividades são organizadas em uma pilha - a _**pilha de retorno**_ - na ordem em que cada atividade é aberta.

|

Uma tarefa é uma coleção de atividades com as quais os usuários interagem ao realizar um determinado trabalho. As atividades são organizadas em uma pilha - a _**pilha de retorno**_ - na ordem em que cada atividade é aberta.

|

||||||

|

|

||||||

A atividade que está **exibida** na tela é chamada de **atividade em primeiro plano** e sua **tarefa** é chamada de **tarefa em primeiro plano**. Em um determinado momento, apenas **uma tarefa em primeiro plano é visível na tela**.

|

A atividade que está **exibida** na tela é chamada de **atividade em primeiro plano** e sua **tarefa** é chamada de **tarefa em primeiro plano**. Em um determinado momento, apenas **uma tarefa em primeiro plano é visível na tela**.

|

||||||

|

|

||||||

Este é um fluxo simples de atividade:

|

Aqui está um fluxo de atividade simples:

|

||||||

|

|

||||||

* Há apenas a Atividade 1 em primeiro plano.

|

* Há apenas a Atividade 1 em primeiro plano.

|

||||||

* A Atividade 2 é iniciada, o que empurra a Atividade 1 para a Pilha de Retorno. Agora a Atividade 2 está em primeiro plano.

|

* A Atividade 2 é iniciada, o que coloca a Atividade 1 na Pilha de Retorno. Agora a Atividade 2 está em primeiro plano.

|

||||||

* A Atividade 3 é iniciada, o que empurra tanto a Atividade 1 quanto a 2 para a Pilha de Retorno.

|

* A Atividade 3 é iniciada, o que coloca tanto a Atividade 1 quanto a 2 na Pilha de Retorno.

|

||||||

* Agora, quando a Atividade 3 é fechada, a atividade anterior, ou seja, 2, é trazida automaticamente para o primeiro plano. É assim que a navegação de tarefas funciona no Android.

|

* Agora, quando a Atividade 3 é fechada, a atividade anterior, ou seja, 2, é trazida automaticamente para o primeiro plano. É assim que a navegação de tarefas funciona no Android.

|

||||||

|

|

||||||

.png>)

|

.png>)

|

||||||

|

|

||||||

## Multitarefa do Android - Uma Tarefa

|

### Multitarefa no Android - Uma Tarefa

|

||||||

|

|

||||||

Uma tarefa é composta por várias atividades

|

Uma tarefa é composta por várias atividades

|

||||||

|

|

||||||

.png>)

|

.png>)

|

||||||

|

|

||||||

## Multitarefa do Android - Várias Tarefas

|

### Multitarefa no Android - Várias Tarefas

|

||||||

|

|

||||||

O Android geralmente gerencia várias tarefas

|

O Android geralmente gerencia várias tarefas

|

||||||

|

|

||||||

.png>)

|

.png>)

|

||||||

|

|

||||||

# Controles de Tarefa

|

## Controles de Tarefa

|

||||||

|

|

||||||

.png>)

|

.png>)

|

||||||

|

|

||||||

# Ataque de Afinidade de Tarefa

|

## Ataque de Afinidade de Tarefa

|

||||||

|

|

||||||

## Afinidade de Tarefa e Modos de Inicialização

|

### Afinidade de Tarefa e Modos de Inicialização

|

||||||

|

|

||||||

A **afinidade de tarefa** é um atributo definido em cada tag `<activity>` no arquivo `AndroidManifest.xml`. Ele descreve a qual tarefa uma atividade prefere se juntar.\

|

**Afinidade de tarefa** é um atributo definido em cada tag `<activity>` no arquivo `AndroidManifest.xml`. Ele descreve a qual tarefa uma atividade prefere se juntar.\

|

||||||

Por padrão, cada atividade tem a mesma afinidade que o **nome do pacote**.

|

Por padrão, cada atividade tem a mesma afinidade que o nome do **pacote**.

|

||||||

|

|

||||||

Vamos usar isso ao criar nosso aplicativo PoC.

|

Vamos usar isso ao criar nosso aplicativo PoC.

|

||||||

```markup

|

```markup

|

||||||

<activity android:taskAffinity=""/>

|

<activity android:taskAffinity=""/>

|

||||||

```

|

```

|

||||||

**Modos de lançamento** permitem definir como uma nova instância de uma atividade está associada à tarefa atual. O atributo [`launchMode`](https://developer.android.com/guide/topics/manifest/activity-element#lmode) especifica uma instrução sobre como a atividade deve ser lançada em uma tarefa. Existem quatro modos de lançamento diferentes:

|

**Modos de lançamento** permitem definir como uma nova instância de uma atividade está associada à tarefa atual. O atributo [`launchMode`](https://developer.android.com/guide/topics/manifest/activity-element#lmode) especifica uma instrução sobre como a atividade deve ser lançada em uma tarefa.\

|

||||||

|

Existem quatro modos de lançamento diferentes:

|

||||||

|

|

||||||

1. padrão (padrão)

|

1. padrão (padrão)

|

||||||

2. singleTop

|

2. singleTop

|

||||||

3. **singleTask**

|

3. **singleTask**

|

||||||

4. singleInstance

|

4. singleInstance

|

||||||

|

|

||||||

Quando o `launchMode` é definido como `singleTask`, o sistema Android avalia três possibilidades e uma delas é a razão pela qual nosso ataque é possível. Aqui estão elas:

|

Quando o `launchMode` é definido como `singleTask`, o sistema Android avalia três possibilidades e uma delas é a razão pela qual nosso ataque é possível. Aqui estão elas -

|

||||||

|

|

||||||

* **Se a instância da atividade já existe**:\

|

* **Se a instância da atividade já existe**:\

|

||||||

O Android retoma a instância existente em vez de criar uma nova. Isso significa que há no máximo uma instância de atividade no sistema sob este modo.

|

O Android retoma a instância existente em vez de criar uma nova. Isso significa que há no máximo uma instância de atividade no sistema sob este modo.

|

||||||

* **Se for necessário criar uma nova instância de atividade**:\

|

* **Se for necessário criar uma nova instância da atividade**:\

|

||||||

O Serviço de Gerenciador de Atividades (AMS) seleciona uma tarefa para hospedar a nova instância criada encontrando uma tarefa "correspondente" em todas as tarefas existentes. **Uma atividade "corresponde" a uma tarefa se elas têm a mesma afinidade de tarefa**. Esta é a razão pela qual podemos **especificar a mesma afinidade de tarefa que o aplicativo vulnerável em nosso aplicativo de malware/atacante para que ele seja lançado em sua tarefa em vez de criar a sua própria**.

|

O Serviço de Gerenciador de Atividades (AMS) seleciona uma tarefa para hospedar a nova instância criada encontrando uma tarefa "correspondente" em todas as tarefas existentes. **Uma atividade "corresponde" a uma tarefa se elas têm a mesma afinidade de tarefa**. Esta é a razão pela qual podemos **especificar a mesma afinidade de tarefa do aplicativo vulnerável em nosso aplicativo de malware/atacante para que ele seja lançado em sua tarefa em vez de criar sua própria**.

|

||||||

* **Sem encontrar uma tarefa "correspondente"**:\

|

* **Sem encontrar uma tarefa "correspondente"**:\

|

||||||

O AMS cria uma nova tarefa e torna a nova instância de atividade a atividade raiz da tarefa recém-criada.

|

O AMS cria uma nova tarefa e torna a nova instância da atividade a atividade raiz da tarefa recém-criada.

|

||||||

|

|

||||||

## Ataque

|

### Ataque

|

||||||

|

|

||||||

A vítima precisa ter o **aplicativo malicioso instalado** em seu dispositivo. Em seguida, ele precisa **abri-lo** antes de abrir o **aplicativo vulnerável**. Então, quando o **aplicativo vulnerável é aberto**, o **aplicativo malicioso** será **aberto em seu lugar**. Se este aplicativo malicioso apresentar o **mesmo login** que o aplicativo vulnerável, o **usuário não terá meios de saber que está inserindo suas credenciais em um aplicativo malicioso**.

|

A vítima precisa ter o **aplicativo malicioso** instalado em seu dispositivo. Em seguida, ele precisa **abri-lo** antes de abrir o **aplicativo vulnerável**. Então, quando o **aplicativo vulnerável** é **aberto**, o **aplicativo malicioso** será **aberto** **em seu lugar**. Se este aplicativo malicioso apresentar o **mesmo login** que o aplicativo vulnerável, o **usuário não terá meios de saber que está inserindo suas credenciais em um aplicativo malicioso**.

|

||||||

|

|

||||||

**Você pode encontrar um ataque implementado aqui:** [**https://github.com/az0mb13/Task\_Hijacking\_Strandhogg**](https://github.com/az0mb13/Task\_Hijacking\_Strandhogg)

|

**Você pode encontrar um ataque implementado aqui:** [**https://github.com/az0mb13/Task\_Hijacking\_Strandhogg**](https://github.com/az0mb13/Task\_Hijacking\_Strandhogg)

|

||||||

|

|

||||||

# Prevenindo o sequestro de tarefas

|

## Prevenindo o sequestro de tarefas

|

||||||

|

|

||||||

Definir `taskAffinity=""` pode ser uma solução rápida para este problema. O modo de lançamento também pode ser definido como **singleInstance** se o aplicativo não quiser que outras atividades se juntem a tarefas pertencentes a ele. Uma função personalizada **onBackPressed()** também pode ser adicionada para substituir o comportamento padrão.

|

Definir **`taskAffinity=""`** pode ser uma solução rápida para esse problema. O modo de lançamento também pode ser definido como **singleInstance** se o aplicativo não quiser que outras atividades se juntem às tarefas a que pertence. Uma função personalizada **onBackPressed()** também pode ser adicionada para substituir o comportamento padrão.

|

||||||

|

|

||||||

# **Referências**

|

## **Referências**

|

||||||

|

|

||||||

* [**https://blog.dixitaditya.com/android-task-hijacking/**](https://blog.dixitaditya.com/android-task-hijacking/)

|

* [**https://blog.dixitaditya.com/android-task-hijacking/**](https://blog.dixitaditya.com/android-task-hijacking/)

|

||||||

* [**https://blog.takemyhand.xyz/2021/02/android-task-hijacking-with.html**](https://blog.takemyhand.xyz/2021/02/android-task-hijacking-with.html)

|

* [**https://blog.takemyhand.xyz/2021/02/android-task-hijacking-with.html**](https://blog.takemyhand.xyz/2021/02/android-task-hijacking-with.html)

|

||||||

|

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Descubra [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

- Descubra [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

|

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

|

||||||

|

|

||||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -212,7 +212,7 @@ Se você baixou um dispositivo com a Play Store, não será possível obter aces

|

||||||

$ adb root

|

$ adb root

|

||||||

adbd cannot run as root in production builds

|

adbd cannot run as root in production builds

|

||||||

```

|

```

|

||||||

Usando [rootAVD](https://github.com/newbit1/rootAVD) com [Magisk](https://github.com/topjohnwu/Magisk), consegui fazer o root (siga, por exemplo, [**este vídeo**](https://www.youtube.com/watch?v=Wk0ixxmkzAI) **ou** [**este**](https://www.youtube.com/watch?v=qQicUW0svB8)).

|

Usando o [rootAVD](https://github.com/newbit1/rootAVD) com o [Magisk](https://github.com/topjohnwu/Magisk), consegui fazer o root dele (siga, por exemplo, [**este vídeo**](https://www.youtube.com/watch?v=Wk0ixxmkzAI) **ou** [**este**](https://www.youtube.com/watch?v=qQicUW0svB8)).

|

||||||

|

|

||||||

## Instalar o certificado Burp em uma Máquina Virtual

|

## Instalar o certificado Burp em uma Máquina Virtual

|

||||||

|

|

||||||

|

|

@ -254,13 +254,13 @@ Explicado neste [**vídeo**](https://www.youtube.com/watch?v=qQicUW0svB8), você

|

||||||

|

|

||||||

1. **Instalar um certificado CA**: Basta **arrastar e soltar** o certificado DER do Burp **alterando a extensão** para `.crt` no celular para que ele seja armazenado na pasta Downloads e vá para `Instalar um certificado` -> `Certificado CA`

|

1. **Instalar um certificado CA**: Basta **arrastar e soltar** o certificado DER do Burp **alterando a extensão** para `.crt` no celular para que ele seja armazenado na pasta Downloads e vá para `Instalar um certificado` -> `Certificado CA`

|

||||||

|

|

||||||

<figure><img src="../../.gitbook/assets/image.png" alt="" width="164"><figcaption></figcaption></figure>

|

<figure><img src="../../.gitbook/assets/image (1).png" alt="" width="164"><figcaption></figcaption></figure>

|

||||||

|

|

||||||

* Verifique se o certificado foi armazenado corretamente indo para `Credenciais confiáveis` -> `USUÁRIO`

|

* Verifique se o certificado foi armazenado corretamente indo para `Credenciais confiáveis` -> `USUÁRIO`

|

||||||

|

|

||||||

<figure><img src="../../.gitbook/assets/image (1).png" alt="" width="334"><figcaption></figcaption></figure>

|

<figure><img src="../../.gitbook/assets/image (1) (1).png" alt="" width="334"><figcaption></figcaption></figure>

|

||||||

|

|

||||||

2. **Torná-lo confiável pelo sistema**: Baixe o módulo Magisc [MagiskTrustUserCerts](https://github.com/NVISOsecurity/MagiskTrustUserCerts) (um arquivo .zip), **arraste e solte-o** no telefone, vá para o aplicativo **Magics** no telefone para a seção **`Módulos`**, clique em **`Instalar a partir do armazenamento`**, selecione o módulo `.zip` e uma vez instalado, **reinicie** o telefone:

|

2. **Torná-lo confiável pelo sistema**: Baixe o módulo Magisc [MagiskTrustUserCerts](https://github.com/NVISOsecurity/MagiskTrustUserCerts) (um arquivo .zip), **arraste e solte** no telefone, vá para o aplicativo **Magics** no telefone na seção **`Módulos`**, clique em **`Instalar a partir do armazenamento`**, selecione o módulo `.zip` e uma vez instalado, **reinicie** o telefone:

|

||||||

|

|

||||||

<figure><img src="../../.gitbook/assets/image (2).png" alt="" width="345"><figcaption></figcaption></figure>

|

<figure><img src="../../.gitbook/assets/image (2).png" alt="" width="345"><figcaption></figcaption></figure>

|

||||||

|

|

||||||

|

|

|

||||||

|

|

@ -8,13 +8,13 @@

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||||

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

* **Compartilhe suas técnicas de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

<figure><img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

Se você está interessado em **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

||||||

|

|

||||||

{% embed url="https://www.stmcyber.com/careers" %}

|

{% embed url="https://www.stmcyber.com/careers" %}

|

||||||

|

|

||||||

|

|

@ -26,7 +26,7 @@ Se você está interessado em **carreira de hacking** e hackear o inquebrável -

|

||||||

|

|

||||||

Frida permite que você **insira código JavaScript** dentro de funções de um aplicativo em execução. Mas você pode usar **python** para **chamar** os hooks e até mesmo **interagir** com os **hooks**.

|

Frida permite que você **insira código JavaScript** dentro de funções de um aplicativo em execução. Mas você pode usar **python** para **chamar** os hooks e até mesmo **interagir** com os **hooks**.

|

||||||

|

|

||||||

Este é um script python fácil que você pode usar com todos os exemplos propostos neste tutorial:

|

Este é um script python simples que você pode usar com todos os exemplos propostos neste tutorial:

|

||||||

```python

|

```python

|

||||||

#hooking.py

|

#hooking.py

|

||||||

import frida, sys

|

import frida, sys

|

||||||

|

|

@ -133,7 +133,7 @@ Você pode ver isso no [próximo tutorial](frida-tutorial-2.md).

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

<figure><img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

||||||

|

|

||||||

|

|

|

||||||

|

|

@ -34,7 +34,7 @@ Ele é executado junto com o Objective-C Runtime. Os ambientes de execução sã

|

||||||

|

|

||||||

O diagrama abaixo representa essa arquitetura:

|

O diagrama abaixo representa essa arquitetura:

|

||||||

|

|

||||||

<figure><img src="../.gitbook/assets/image (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../.gitbook/assets/image (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

### O que é o .Net Runtime e o Mono Framework?

|

### O que é o .Net Runtime e o Mono Framework?

|

||||||

|

|

||||||

|

|

@ -63,7 +63,7 @@ Existem duas opções para compilar código Xamarin baseado em C# em um aplicati

|

||||||

\- **iOS**: Existe apenas uma opção no caso do iOS, **compilação ahead-of-time**. Isso ocorre devido às políticas da Apple, que proíbem a execução de código gerado dinamicamente em um dispositivo.

|

\- **iOS**: Existe apenas uma opção no caso do iOS, **compilação ahead-of-time**. Isso ocorre devido às políticas da Apple, que proíbem a execução de código gerado dinamicamente em um dispositivo.

|

||||||

|

|

||||||

{% hint style="info" %}

|

{% hint style="info" %}

|

||||||

Se você encontrar um aplicativo compilado com AOT completo e se os arquivos de assembly IL forem removidos para reduzir o tamanho da compilação pelo desenvolvedor, a reversão exigirá uma etapa extra de extração dos arquivos dll dos arquivos .dll.so da pasta lib ou do arquivo `libmonodroid_bundle_app.so`. Se for um aplicativo compilado com AOT híbrido e os arquivos IL ainda estiverem presentes no pacote do aplicativo, podemos usá-los para engenharia reversa do aplicativo.

|

Se você encontrar um aplicativo compilado com AOT completo e se os arquivos de assembly IL forem removidos para reduzir o tamanho da compilação pelo desenvolvedor, a reversão exigirá uma etapa extra de extração de arquivos dll dos arquivos .dll.so da pasta lib ou do arquivo `libmonodroid_bundle_app.so`. Se for um aplicativo compilado com AOT híbrido e os arquivos IL ainda estiverem presentes no pacote do aplicativo, podemos usá-los para engenharia reversa do aplicativo.

|

||||||

{% endhint %}

|

{% endhint %}

|

||||||

## Obtendo os arquivos dll do APK/IPA

|

## Obtendo os arquivos dll do APK/IPA

|

||||||

|

|

||||||

|

|

@ -71,7 +71,7 @@ Basta **descompactar o arquivo apk/ipa** e copiar todos os arquivos presentes no

|

||||||

|

|

||||||

<figure><img src="../.gitbook/assets/image (2) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

<figure><img src="../.gitbook/assets/image (2) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

No caso dos APKs do Android, esses arquivos dll estão **compactados** e não podem ser diretamente usados para descompilação. Felizmente, existem ferramentas disponíveis que podemos usar para **descompactar esses arquivos dll**, como [XamAsmUnZ](https://github.com/cihansol/XamAsmUnZ) e [xamarin-decompress](https://github.com/NickstaDB/xamarin-decompress).

|

No caso dos APKs do Android, esses arquivos dll estão **compactados** e não podem ser diretamente usados para descompilação. Felizmente, existem ferramentas disponíveis que podemos usar para **descompactar esses arquivos dll**, como o [XamAsmUnZ](https://github.com/cihansol/XamAsmUnZ) e o [xamarin-decompress](https://github.com/NickstaDB/xamarin-decompress).

|

||||||

```

|

```

|

||||||

python3 xamarin-decompress.py -o /path/to/decompressed/apk

|

python3 xamarin-decompress.py -o /path/to/decompressed/apk

|

||||||

```

|

```

|

||||||

|

|

|

||||||

|

|

@ -12,7 +12,7 @@

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

<img src="../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

<img src="../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||||

|

|

||||||

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

||||||

|

|

||||||

|

|

@ -22,7 +22,7 @@ Se você está interessado em uma **carreira de hacking** e hackear o inquebráv

|

||||||

|

|

||||||

Você pode aprender mais sobre o RabbitMQ em [**5671,5672 - Pentesting AMQP**](5671-5672-pentesting-amqp.md).\

|

Você pode aprender mais sobre o RabbitMQ em [**5671,5672 - Pentesting AMQP**](5671-5672-pentesting-amqp.md).\

|

||||||

Nesta porta, você pode encontrar o console web do RabbitMQ Management se o [plugin de gerenciamento](https://www.rabbitmq.com/management.html) estiver habilitado.\

|

Nesta porta, você pode encontrar o console web do RabbitMQ Management se o [plugin de gerenciamento](https://www.rabbitmq.com/management.html) estiver habilitado.\

|

||||||

A página principal deve se parecer com isso:

|

A página principal deve parecer assim:

|

||||||

|

|

||||||

.png>)

|

.png>)

|

||||||

|

|

||||||

|

|

@ -56,7 +56,7 @@ Content-Length: 267

|

||||||

|

|

||||||

* `port:15672 http`

|

* `port:15672 http`

|

||||||

|

|

||||||

<img src="../.gitbook/assets/image (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

<img src="../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||||

|

|

||||||

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

Se você está interessado em uma **carreira de hacking** e hackear o inquebrável - **estamos contratando!** (_fluência em polonês escrita e falada é necessária_).

|

||||||

|

|

||||||

|

|

@ -66,7 +66,7 @@ Se você está interessado em uma **carreira de hacking** e hackear o inquebráv

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||||

|

|

||||||

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

* Você trabalha em uma **empresa de cibersegurança**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||||

|

|

|

||||||

|

|

@ -1,16 +1,38 @@

|

||||||

# Informações Básicas

|

# 500/udp - Pentesting IPsec/IKE VPN

|

||||||

|

|

||||||

|

<details>

|

||||||

|

|

||||||

|

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||||

|

|

||||||

|

* Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||||

|

* Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

|

* **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||||

|

* **Compartilhe seus truques de hacking enviando PRs para o** [**repositório hacktricks**](https://github.com/carlospolop/hacktricks) **e** [**repositório hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

|

</details>

|

||||||

|

|

||||||

|

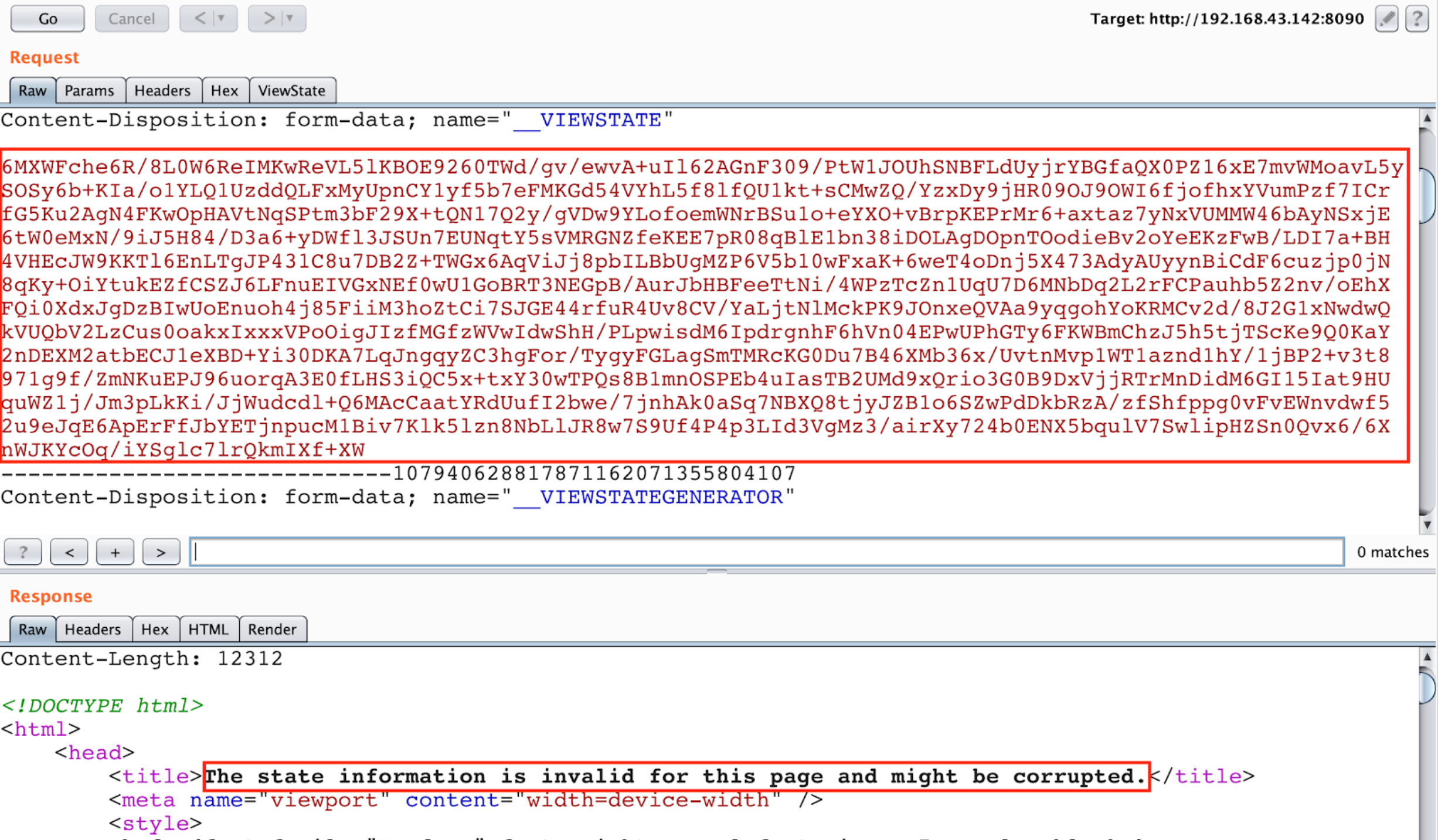

<figure><img src="../.gitbook/assets/image (674).png" alt=""><figcaption></figcaption></figure>

|

||||||

|

|

||||||

|

Encontre vulnerabilidades que são mais importantes para que você possa corrigi-las mais rapidamente. O Intruder rastreia sua superfície de ataque, executa varreduras proativas de ameaças, encontra problemas em toda a sua pilha de tecnologia, desde APIs até aplicativos da web e sistemas em nuvem. [**Experimente gratuitamente**](https://www.intruder.io/?utm\_source=referral\&utm\_campaign=hacktricks) hoje.

|

||||||

|

|

||||||

|

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

|

||||||

|

|

||||||

|

***

|

||||||

|

|

||||||

|

## Informações básicas

|

||||||

|

|

||||||

IPsec é a tecnologia mais comumente usada tanto para soluções de VPN empresarial gateway-to-gateway (LAN-to-LAN) quanto para host-to-gateway (acesso remoto).

|

IPsec é a tecnologia mais comumente usada tanto para soluções de VPN empresarial gateway-to-gateway (LAN-to-LAN) quanto para host-to-gateway (acesso remoto).

|

||||||

|

|

||||||

**IKE é um tipo de implementação ISAKMP** (Internet Security Association Key Management Protocol), que é um framework para autenticação e troca de chaves. O IKE estabelece a associação de segurança (SA) entre dois pontos finais por meio de um processo de três fases:

|

**IKE é um tipo de implementação ISAKMP** (Internet Security Association Key Management Protocol), que é um framework para autenticação e troca de chaves. O IKE estabelece a associação de segurança (SA) entre dois pontos finais por meio de um processo de três fases:

|

||||||

|

|

||||||

* **Fase 1:** Estabelecer um canal seguro entre 2 pontos finais usando uma chave pré-compartilhada (PSK) ou certificados. Pode usar o modo principal (3 pares de mensagens) ou **modo agressivo**.

|

* **Fase 1:** Estabelecer um canal seguro entre 2 pontos finais usando uma Chave Pré-Compartilhada (PSK) ou certificados. Pode usar o modo principal (3 pares de mensagens) ou **modo agressivo**.

|

||||||

* **Fase 1.5:** Isso é opcional, é chamado de Fase de Autenticação Estendida e autentica o usuário que está tentando se conectar (usuário+senha).

|

* **Fase 1.5:** Isso é opcional, é chamado de Fase de Autenticação Estendida e autentica o usuário que está tentando se conectar (usuário+senha).

|

||||||

* **Fase 2:** Negocia o parâmetro para a segurança dos dados usando ESP e AH. Pode usar um algoritmo diferente do usado na fase 1 (Perfect Forward Secrecy (PFS)).

|

* **Fase 2:** Negocia os parâmetros para a segurança dos dados usando ESP e AH. Pode usar um algoritmo diferente do usado na fase 1 (Perfect Forward Secrecy (PFS)).

|

||||||

|

|

||||||

**Porta padrão:** 500/udp

|

**Porta padrão:** 500/udp

|

||||||

|

|

||||||

# **Descubra** o serviço usando nmap

|

## **Descubra** o serviço usando nmap

|

||||||

```

|

```

|

||||||

root@bt:~# nmap -sU -p 500 172.16.21.200

|

root@bt:~# nmap -sU -p 500 172.16.21.200

|

||||||

Starting Nmap 5.51 (http://nmap.org) at 2011-11-26 10:56 IST

|

Starting Nmap 5.51 (http://nmap.org) at 2011-11-26 10:56 IST

|

||||||

|

|

@ -20,45 +42,45 @@ PORT STATE SERVICE

|

||||||

500/udp open isakmp

|

500/udp open isakmp

|

||||||

MAC Address: 00:1B:D5:54:4D:E4 (Cisco Systems)

|

MAC Address: 00:1B:D5:54:4D:E4 (Cisco Systems)

|

||||||

```

|

```

|

||||||

# **Encontrando uma transformação válida**

|

## **Encontrando uma transformação válida**

|

||||||

|

|

||||||

A configuração do IPSec pode ser preparada apenas para aceitar uma ou algumas transformações. Uma transformação é uma combinação de valores. **Cada transformação** contém um número de atributos como DES ou 3DES como o **algoritmo de criptografia**, SHA ou MD5 como o **algoritmo de integridade**, uma chave pré-compartilhada como o tipo de **autenticação**, Diffie-Hellman 1 ou 2 como o algoritmo de **distribuição de chave** e 28800 segundos como o **tempo de vida**.

|

A configuração do IPSec pode ser preparada apenas para aceitar uma ou algumas transformações. Uma transformação é uma combinação de valores. **Cada transformação** contém um número de atributos como DES ou 3DES como o algoritmo de **criptografia**, SHA ou MD5 como o algoritmo de **integridade**, uma chave pré-compartilhada como o tipo de **autenticação**, Diffie-Hellman 1 ou 2 como o algoritmo de **distribuição de chaves** e 28800 segundos como o **tempo de vida**.

|

||||||

|

|

||||||

Então, a primeira coisa que você tem que fazer é **encontrar uma transformação válida**, para que o servidor converse com você. Para fazer isso, você pode usar a ferramenta **ike-scan**. Por padrão, o Ike-scan funciona no modo principal e envia um pacote para o gateway com um cabeçalho ISAKMP e uma única proposta com **oito transformações dentro dela**.

|

Então, a primeira coisa que você precisa fazer é **encontrar uma transformação válida**, para que o servidor possa se comunicar com você. Para fazer isso, você pode usar a ferramenta **ike-scan**. Por padrão, o Ike-scan funciona no modo principal e envia um pacote para o gateway com um cabeçalho ISAKMP e uma única proposta com **oito transformações dentro dela**.

|

||||||

|

|

||||||

Dependendo da resposta, você pode obter algumas informações sobre o endpoint:

|

Dependendo da resposta, você pode obter algumas informações sobre o ponto de extremidade:

|

||||||

```

|

```

|

||||||

root@bt:~# ike-scan -M 172.16.21.200

|

root@bt:~# ike-scan -M 172.16.21.200

|

||||||

Starting ike-scan 1.9 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

|

Starting ike-scan 1.9 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

|

||||||

172.16.21.200 Main Mode Handshake returned

|

172.16.21.200 Main Mode Handshake returned

|

||||||

HDR=(CKY-R=d90bf054d6b76401)

|

HDR=(CKY-R=d90bf054d6b76401)

|

||||||

SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800)

|

SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800)

|

||||||

VID=4048b7d56ebce88525e7de7f00d6c2d3c0000000 (IKE Fragmentation)

|

VID=4048b7d56ebce88525e7de7f00d6c2d3c0000000 (IKE Fragmentation)

|

||||||

|

|

||||||

Ending ike-scan 1.9: 1 hosts scanned in 0.015 seconds (65.58 hosts/sec). 1 returned handshake; 0 returned notify

|

Ending ike-scan 1.9: 1 hosts scanned in 0.015 seconds (65.58 hosts/sec). 1 returned handshake; 0 returned notify

|

||||||

```

|

```

|

||||||

Como você pode ver na resposta anterior, há um campo chamado **AUTH** com o valor **PSK**. Isso significa que a VPN está configurada usando uma chave pré-compartilhada (e isso é realmente bom para um pentester).\

|

Como você pode ver na resposta anterior, há um campo chamado **AUTH** com o valor **PSK**. Isso significa que a VPN está configurada usando uma chave pré-compartilhada (e isso é realmente bom para um pentester).\

|

||||||

**O valor da última linha também é muito importante:**

|

**O valor da última linha também é muito importante:**

|

||||||

|

|

||||||

* _0 handshake retornado; 0 notificação retornada:_ Isso significa que o alvo **não é um gateway IPsec**.

|

* _0 returned handshake; 0 returned notify:_ Isso significa que o alvo **não é um gateway IPsec**.

|

||||||

* _**1 handshake retornado; 0 notificação retornada:**_ Isso significa que o **alvo está configurado para IPsec e está disposto a realizar a negociação IKE, e uma ou mais das transformações que você propôs são aceitáveis** (uma transformação válida será mostrada na saída).

|

* _**1 returned handshake; 0 returned notify:**_ Isso significa que o **alvo está configurado para IPsec e está disposto a realizar a negociação IKE, e uma ou mais das transformações propostas são aceitáveis** (uma transformação válida será mostrada na saída).

|

||||||

* _0 handshake retornado; 1 notificação retornada:_ Os gateways VPN respondem com uma mensagem de notificação quando **nenhuma das transformações é aceitável** (embora alguns gateways não o façam, nesse caso, uma análise adicional e uma proposta revisada devem ser tentadas).

|

* _0 returned handshake; 1 returned notify:_ Os gateways VPN respondem com uma mensagem de notificação quando **nenhuma das transformações é aceitável** (embora alguns gateways não o façam, nesse caso, uma análise adicional e uma proposta revisada devem ser tentadas).

|

||||||

|

|

||||||

Então, neste caso, já temos uma transformação válida, mas se você estiver no terceiro caso, precisará **fazer um pouco de força bruta para encontrar uma transformação válida:**

|

Então, neste caso, já temos uma transformação válida, mas se você estiver no terceiro caso, então você precisa **fazer um pouco de força bruta para encontrar uma transformação válida:**

|

||||||

|

|

||||||

Em primeiro lugar, você precisa criar todas as transformações possíveis:

|

Primeiro, você precisa criar todas as transformações possíveis:

|

||||||

```bash

|

```bash

|

||||||

for ENC in 1 2 3 4 5 6 7/128 7/192 7/256 8; do for HASH in 1 2 3 4 5 6; do for AUTH in 1 2 3 4 5 6 7 8 64221 64222 64223 64224 65001 65002 65003 65004 65005 65006 65007 65008 65009 65010; do for GROUP in 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18; do echo "--trans=$ENC,$HASH,$AUTH,$GROUP" >> ike-dict.txt ;done ;done ;done ;done

|

for ENC in 1 2 3 4 5 6 7/128 7/192 7/256 8; do for HASH in 1 2 3 4 5 6; do for AUTH in 1 2 3 4 5 6 7 8 64221 64222 64223 64224 65001 65002 65003 65004 65005 65006 65007 65008 65009 65010; do for GROUP in 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18; do echo "--trans=$ENC,$HASH,$AUTH,$GROUP" >> ike-dict.txt ;done ;done ;done ;done

|

||||||

```

|

```

|

||||||

E então fazer brute-force em cada um usando o ike-scan (isso pode levar vários minutos):

|

E então faça uma tentativa de força bruta em cada um usando o ike-scan (isso pode levar vários minutos):

|

||||||

```bash

|

```bash

|

||||||

while read line; do (echo "Valid trans found: $line" && sudo ike-scan -M $line <IP>) | grep -B14 "1 returned handshake" | grep "Valid trans found" ; done < ike-dict.txt

|

while read line; do (echo "Valid trans found: $line" && sudo ike-scan -M $line <IP>) | grep -B14 "1 returned handshake" | grep "Valid trans found" ; done < ike-dict.txt

|

||||||

```

|