mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-23 05:03:35 +00:00

Translated ['forensics/basic-forensic-methodology/pcap-inspection/usb-ke

This commit is contained in:

parent

3815636663

commit

79a0696121

49 changed files with 3499 additions and 12582 deletions

|

|

@ -611,7 +611,6 @@

|

|||

* [Login bypass List](pentesting-web/login-bypass/sql-login-bypass.md)

|

||||

* [NoSQL injection](pentesting-web/nosql-injection.md)

|

||||

* [OAuth to Account takeover](pentesting-web/oauth-to-account-takeover.md)

|

||||

* [OAuth - Happy Paths, XSS, Iframes & Post Messages to leak code & state values](pentesting-web/oauth-to-account-takeover/oauth-happy-paths-xss-iframes-and-post-messages-to-leak-code-and-state-values.md)

|

||||

* [Open Redirect](pentesting-web/open-redirect.md)

|

||||

* [Parameter Pollution](pentesting-web/parameter-pollution.md)

|

||||

* [Phone Number Injections](pentesting-web/phone-number-injections.md)

|

||||

|

|

@ -677,7 +676,6 @@

|

|||

* [Sniff Leak](pentesting-web/xss-cross-site-scripting/sniff-leak.md)

|

||||

* [Steal Info JS](pentesting-web/xss-cross-site-scripting/steal-info-js.md)

|

||||

* [XSS in Markdown](pentesting-web/xss-cross-site-scripting/xss-in-markdown.md)

|

||||

* [XSS Tools](pentesting-web/xss-cross-site-scripting/xss-tools.md)

|

||||

* [XSSI (Cross-Site Script Inclusion)](pentesting-web/xssi-cross-site-script-inclusion.md)

|

||||

* [XS-Search/XS-Leaks](pentesting-web/xs-search.md)

|

||||

* [Connection Pool Examples](pentesting-web/xs-search/connection-pool-example.md)

|

||||

|

|

|

|||

|

|

@ -1,41 +1,41 @@

|

|||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert de l'équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

Si vous avez un pcap d'une connexion USB avec beaucoup d'Interruptions, il s'agit probablement d'une connexion de clavier USB.

|

||||

Si vous avez un pcap d'une connexion USB avec beaucoup d'interruptions, il s'agit probablement d'une connexion de clavier USB.

|

||||

|

||||

Un filtre wireshark comme celui-ci pourrait être utile : `usb.transfer_type == 0x01 and frame.len == 35 and !(usb.capdata == 00:00:00:00:00:00:00:00)`

|

||||

Un filtre Wireshark comme celui-ci pourrait être utile : `usb.transfer_type == 0x01 and frame.len == 35 and !(usb.capdata == 00:00:00:00:00:00:00:00)`

|

||||

|

||||

Il pourrait être important de savoir que les données qui commencent par "02" sont saisies en utilisant la touche shift.

|

||||

Il pourrait être important de savoir que les données qui commencent par "02" sont pressées en utilisant la touche Maj.

|

||||

|

||||

Vous pouvez lire plus d'informations et trouver des scripts sur comment analyser ceci dans :

|

||||

Vous pouvez trouver plus d'informations et des scripts sur la façon d'analyser cela dans :

|

||||

|

||||

* [https://medium.com/@ali.bawazeeer/kaizen-ctf-2018-reverse-engineer-usb-keystrok-from-pcap-file-2412351679f4](https://medium.com/@ali.bawazeeer/kaizen-ctf-2018-reverse-engineer-usb-keystrok-from-pcap-file-2412351679f4)

|

||||

* [https://github.com/tanc7/HacktheBox_Deadly_Arthropod_Writeup](https://github.com/tanc7/HacktheBox_Deadly_Arthropod_Writeup)

|

||||

* [https://github.com/tanc7/HacktheBox\_Deadly\_Arthropod\_Writeup](https://github.com/tanc7/HacktheBox_Deadly_Arthropod_Writeup)

|

||||

|

||||

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert de l'équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,19 +1,19 @@

|

|||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert en équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks:

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

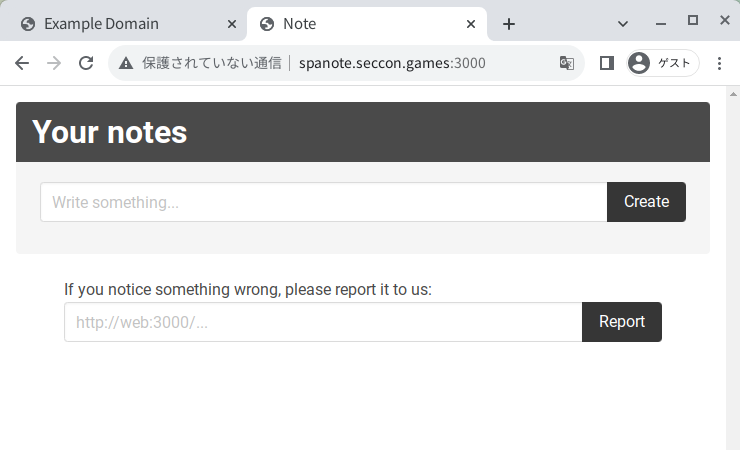

Si vous avez un pcap contenant la communication via USB d'un clavier comme le suivant :

|

||||

Si vous avez un pcap contenant la communication via USB d'un clavier comme celui-ci :

|

||||

|

||||

.png>)

|

||||

|

||||

|

|

@ -22,21 +22,22 @@ Vous pouvez utiliser l'outil [**ctf-usb-keyboard-parser**](https://github.com/ca

|

|||

tshark -r ./usb.pcap -Y 'usb.capdata && usb.data_len == 8' -T fields -e usb.capdata | sed 's/../:&/g2' > keystrokes.txt

|

||||

python3 usbkeyboard.py ./keystrokes.txt

|

||||

```

|

||||

Vous pouvez trouver plus d'informations et quelques scripts sur comment analyser ceci dans :

|

||||

Vous pouvez trouver plus d'informations et des scripts sur la façon d'analyser ceci dans:

|

||||

|

||||

* [https://medium.com/@ali.bawazeeer/kaizen-ctf-2018-reverse-engineer-usb-keystrok-from-pcap-file-2412351679f4](https://medium.com/@ali.bawazeeer/kaizen-ctf-2018-reverse-engineer-usb-keystrok-from-pcap-file-2412351679f4)

|

||||

* [https://github.com/tanc7/HacktheBox_Deadly_Arthropod_Writeup](https://github.com/tanc7/HacktheBox_Deadly_Arthropod_Writeup)

|

||||

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong> !</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks:

|

||||

|

||||

* Si vous voulez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF** Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** nous sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts github.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,21 +1,21 @@

|

|||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert en équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# Vérifier les BSSIDs

|

||||

|

||||

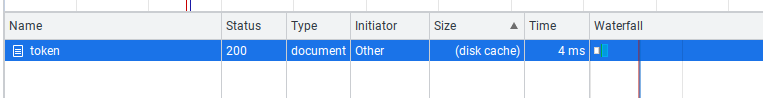

Lorsque vous recevez une capture dont le trafic principal est le Wifi en utilisant WireShark, vous pouvez commencer à enquêter sur tous les SSIDs de la capture avec _Wireless --> WLAN Traffic_ :

|

||||

Lorsque vous recevez une capture dont le trafic principal est le Wifi en utilisant WireShark, vous pouvez commencer à enquêter sur tous les SSID de la capture avec _Wireless --> WLAN Traffic_ :

|

||||

|

||||

.png>)

|

||||

|

||||

|

|

@ -23,42 +23,46 @@ Lorsque vous recevez une capture dont le trafic principal est le Wifi en utilisa

|

|||

|

||||

## Brute Force

|

||||

|

||||

Une des colonnes de cet écran indique si **une authentification a été trouvée dans le pcap**. Si c'est le cas, vous pouvez essayer de la forcer en utilisant `aircrack-ng` :

|

||||

Une des colonnes de cet écran indique si **une authentification a été trouvée à l'intérieur du pcap**. Si c'est le cas, vous pouvez essayer de le forcer en utilisant `aircrack-ng` :

|

||||

```bash

|

||||

aircrack-ng -w pwds-file.txt -b <BSSID> file.pcap

|

||||

```

|

||||

Par exemple, il récupérera la phrase secrète WPA protégeant une PSK (clé pré-partagée), qui sera nécessaire pour déchiffrer le trafic plus tard.

|

||||

Par exemple, il récupérera la phrase de passe WPA protégeant un PSK (clé pré-partagée), qui sera nécessaire pour décrypter le trafic ultérieurement.

|

||||

|

||||

# Données dans les Balises / Canal Latéral

|

||||

# Données dans les balises / Canal latéral

|

||||

|

||||

Si vous soupçonnez que **des données fuient à l'intérieur des balises d'un réseau Wifi**, vous pouvez vérifier les balises du réseau en utilisant un filtre comme le suivant : `wlan contains <NOMduRESEAU>`, ou `wlan.ssid == "NOMduRESEAU"` recherchez à l'intérieur des paquets filtrés des chaînes de caractères suspectes.

|

||||

Si vous soupçonnez que des données sont divulguées à l'intérieur des balises d'un réseau Wifi, vous pouvez vérifier les balises du réseau en utilisant un filtre comme celui-ci : `wlan contains <NOMduRESEAU>`, ou `wlan.ssid == "NOMduRESEAU"` chercher à l'intérieur des paquets filtrés des chaînes suspectes.

|

||||

|

||||

# Trouver des Adresses MAC Inconnues dans Un Réseau Wifi

|

||||

# Trouver des adresses MAC inconnues dans un réseau Wifi

|

||||

|

||||

Le lien suivant sera utile pour trouver les **machines envoyant des données à l'intérieur d'un Réseau Wifi** :

|

||||

Le lien suivant sera utile pour trouver les machines envoyant des données à l'intérieur d'un réseau Wifi :

|

||||

|

||||

* `((wlan.ta == e8:de:27:16:70:c9) && !(wlan.fc == 0x8000)) && !(wlan.fc.type_subtype == 0x0005) && !(wlan.fc.type_subtype ==0x0004) && !(wlan.addr==ff:ff:ff:ff:ff:ff) && wlan.fc.type==2`

|

||||

|

||||

Si vous connaissez déjà **les adresses MAC, vous pouvez les retirer de la sortie** en ajoutant des vérifications comme celle-ci : `&& !(wlan.addr==5c:51:88:31:a0:3b)`

|

||||

Si vous connaissez déjà les adresses MAC, vous pouvez les supprimer de la sortie en ajoutant des vérifications comme celle-ci : `&& !(wlan.addr==5c:51:88:31:a0:3b)`

|

||||

|

||||

Une fois que vous avez détecté des adresses **MAC inconnues** communiquant à l'intérieur du réseau, vous pouvez utiliser des **filtres** comme le suivant : `wlan.addr==<Adresse MAC> && (ftp || http || ssh || telnet)` pour filtrer son trafic. Notez que les filtres ftp/http/ssh/telnet sont utiles si vous avez déchiffré le trafic.

|

||||

Une fois que vous avez détecté des adresses MAC inconnues communiquant à l'intérieur du réseau, vous pouvez utiliser des filtres comme celui-ci : `wlan.addr==<adresse MAC> && (ftp || http || ssh || telnet)` pour filtrer son trafic. Notez que les filtres ftp/http/ssh/telnet sont utiles si vous avez décrypté le trafic.

|

||||

|

||||

# Décrypter le Trafic

|

||||

# Décrypter le trafic

|

||||

|

||||

Éditer --> Préférences --> Protocoles --> IEEE 802.11--> Éditer

|

||||

Modifier --> Préférences --> Protocoles --> IEEE 802.11 --> Modifier

|

||||

|

||||

.png>)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF** Consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** nous sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github repos.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,26 +1,26 @@

|

|||

# Décompiler les binaires Python compilés (exe, elf) - Récupérer depuis .pyc

|

||||

# Décompiler les binaires Python compilés (exe, elf) - Récupérer à partir de .pyc

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert de l'équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

||||

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||

|

||||

Si vous êtes intéressé par une **carrière en hacking** et par hacker l'inviolable - **nous recrutons !** (_polonais courant écrit et parlé requis_).

|

||||

Si vous êtes intéressé par une **carrière en piratage** et pirater l'impiratable - **nous recrutons !** (_maîtrise du polonais écrit et parlé requise_).

|

||||

|

||||

{% embed url="https://www.stmcyber.com/careers" %}

|

||||

|

||||

## Du binaire compilé au .pyc

|

||||

## Du binaire compilé à .pyc

|

||||

|

||||

À partir d'un binaire compilé **ELF**, vous pouvez **obtenir le .pyc** avec :

|

||||

```bash

|

||||

|

|

@ -41,38 +41,38 @@ pyi-archive_viewer <binary>

|

|||

? X binary_name

|

||||

to filename? /tmp/binary.pyc

|

||||

```

|

||||

Dans un **binaire exe python** compilé, vous pouvez **obtenir le .pyc** en exécutant :

|

||||

Dans un **binaire exe Python** compilé, vous pouvez **obtenir le .pyc** en exécutant :

|

||||

```bash

|

||||

python pyinstxtractor.py executable.exe

|

||||

```

|

||||

## De .pyc à code python

|

||||

## De .pyc au code Python

|

||||

|

||||

Pour les données **.pyc** (python "compilé"), vous devriez commencer par essayer d'**extraire** le **code** **python** **original** :

|

||||

Pour les données **.pyc** (Python compilé), vous devriez commencer par essayer d'**extraire** le **code Python** **original** :

|

||||

```bash

|

||||

uncompyle6 binary.pyc > decompiled.py

|

||||

```

|

||||

**Assurez-vous** que le binaire a l'**extension** "**.pyc**" (sinon, uncompyle6 ne fonctionnera pas)

|

||||

|

||||

Lors de l'exécution de **uncompyle6**, vous pourriez rencontrer **les erreurs suivantes** :

|

||||

Lors de l'exécution de **uncompyle6**, vous pourriez rencontrer les **erreurs suivantes**:

|

||||

|

||||

### Erreur : Numéro magique inconnu 227

|

||||

### Erreur: Numéro magique inconnu 227

|

||||

```bash

|

||||

/kali/.local/bin/uncompyle6 /tmp/binary.pyc

|

||||

Unknown magic number 227 in /tmp/binary.pyc

|

||||

```

|

||||

Pour résoudre cela, vous devez **ajouter le bon nombre magique** au début du fichier généré.

|

||||

Pour résoudre cela, vous devez **ajouter le bon numéro magique** au début du fichier généré.

|

||||

|

||||

**Les nombres magiques varient selon la version de python**, pour obtenir le nombre magique de **python 3.8**, vous devrez **ouvrir un terminal python 3.8** et exécuter :

|

||||

**Les numéros magiques varient en fonction de la version de Python**, pour obtenir le numéro magique de **Python 3.8**, vous devrez **ouvrir un terminal Python 3.8** et exécuter :

|

||||

```

|

||||

>> import imp

|

||||

>> imp.get_magic().hex()

|

||||

'550d0d0a'

|

||||

```

|

||||

Le **numéro magique** dans ce cas pour python3.8 est **`0x550d0d0a`**, ensuite, pour corriger cette erreur, vous devrez **ajouter** au **début** du **fichier .pyc** les octets suivants : `0x0d550a0d000000000000000000000000`

|

||||

Le **nombre magique** dans ce cas pour python3.8 est **`0x550d0d0a`**, puis, pour corriger cette erreur, vous devrez **ajouter** au **début** du fichier **.pyc** les octets suivants : `0x0d550a0d000000000000000000000000`

|

||||

|

||||

**Une fois** que vous avez **ajouté** cet en-tête magique, **l'erreur devrait être corrigée.**

|

||||

**Une fois** que vous avez **ajouté** cet en-tête magique, l'**erreur devrait être corrigée.**

|

||||

|

||||

Voici à quoi ressemble un **en-tête magique .pyc python3.8** correctement ajouté :

|

||||

Voici à quoi ressemblera un **en-tête magique .pyc python3.8** correctement ajouté :

|

||||

```bash

|

||||

hexdump 'binary.pyc' | head

|

||||

0000000 0d55 0a0d 0000 0000 0000 0000 0000 0000

|

||||

|

|

@ -80,23 +80,23 @@ hexdump 'binary.pyc' | head

|

|||

0000020 0700 0000 4000 0000 7300 0132 0000 0064

|

||||

0000030 0164 006c 005a 0064 0164 016c 015a 0064

|

||||

```

|

||||

### Erreur : Erreurs de décompilation génériques

|

||||

### Erreur : Décompilation des erreurs génériques

|

||||

|

||||

**D'autres erreurs** comme : `class 'AssertionError'>; co_code devrait être l'un des types (<class 'str'>, <class 'bytes'>, <class 'list'>, <class 'tuple'>); est de type <class 'NoneType'>` peuvent apparaître.

|

||||

**D'autres erreurs** telles que : `class 'AssertionError'>; co_code should be one of the types (<class 'str'>, <class 'bytes'>, <class 'list'>, <class 'tuple'>); is type <class 'NoneType'>` peuvent apparaître.

|

||||

|

||||

Cela signifie probablement que vous n'avez pas **ajouté correctement** le nombre magique ou que vous n'avez pas **utilisé** le **bon nombre magique**, donc **assurez-vous d'utiliser le bon** (ou essayez-en un nouveau).

|

||||

Cela signifie probablement que vous n'avez pas ajouté correctement le nombre magique ou que vous n'avez pas **utilisé** le **bon nombre magique**, donc assurez-vous d'utiliser le bon (ou essayez-en un nouveau).

|

||||

|

||||

Consultez la documentation des erreurs précédentes.

|

||||

Vérifiez la documentation de l'erreur précédente.

|

||||

|

||||

## Outil automatique

|

||||

## Outil Automatique

|

||||

|

||||

L'outil [https://github.com/countercept/python-exe-unpacker](https://github.com/countercept/python-exe-unpacker) combine plusieurs outils disponibles pour la communauté qui **aident les chercheurs à déballer et décompiler des exécutables** écrits en python (py2exe et pyinstaller).

|

||||

L'outil [https://github.com/countercept/python-exe-unpacker](https://github.com/countercept/python-exe-unpacker) assemble plusieurs outils disponibles pour la communauté qui **aident les chercheurs à désassembler et décompiler les exécutables** écrits en python (py2exe et pyinstaller).

|

||||

|

||||

Plusieurs règles YARA sont disponibles pour déterminer si l'exécutable est écrit en python (Ce script confirme également si l'exécutable est créé avec py2exe ou pyinstaller).

|

||||

Plusieurs règles YARA sont disponibles pour déterminer si l'exécutable est écrit en python (ce script confirme également si l'exécutable est créé avec py2exe ou pyinstaller).

|

||||

|

||||

### ImportError : Nom de fichier : 'unpacked/malware\_3.exe/**pycache**/archive.cpython-35.pyc' n'existe pas

|

||||

### ImportError: Nom du fichier : 'unpacked/malware\_3.exe/**pycache**/archive.cpython-35.pyc' n'existe pas

|

||||

|

||||

Actuellement, avec unpy2exe ou pyinstxtractor, le fichier de bytecode Python que nous obtenons peut ne pas être complet et, par conséquent, il **ne peut pas être reconnu par uncompyle6 pour obtenir le code source Python en clair**. Cela est causé par un numéro de version de bytecode Python manquant. Par conséquent, nous avons inclus une option de préfixe ; cela inclura un numéro de version de bytecode Python et aidera à faciliter le processus de décompilation. Lorsque nous essayons d'utiliser uncompyle6 pour décompiler le fichier .pyc, il retourne une erreur. Cependant, **une fois que nous utilisons l'option de préfixe, nous pouvons voir que le code source Python a été décompilé avec succès**.

|

||||

Actuellement, avec unpy2exe ou pyinstxtractor, le fichier de bytecode Python que nous obtenons peut ne pas être complet et, par conséquent, **ne peut pas être reconnu par uncompyle6 pour obtenir le code source Python brut**. Cela est dû à l'absence d'un **numéro de version de bytecode Python**. Par conséquent, nous avons inclus une option de préfixe ; cela inclura un numéro de version de bytecode Python et aidera à faciliter le processus de décompilation. Lorsque nous essayons d'utiliser uncompyle6 pour décompiler le fichier .pyc, une erreur est renvoyée. Cependant, **une fois que nous utilisons l'option de préfixe, nous pouvons voir que le code source Python a été décompilé avec succès**.

|

||||

```

|

||||

test@test: uncompyle6 unpacked/malware_3.exe/archive.py

|

||||

Traceback (most recent call last):

|

||||

|

|

@ -114,7 +114,7 @@ test@test:python python_exe_unpack.py -p unpacked/malware_3.exe/archive

|

|||

```

|

||||

## Analyse de l'assemblage Python

|

||||

|

||||

Si vous n'avez pas réussi à extraire le code "original" Python en suivant les étapes précédentes, alors vous pouvez essayer d'**extraire** l'**assemblage** (mais **il n'est pas très descriptif**, donc **essayez** d'extraire **à nouveau** le code original). Dans [cet article](https://bits.theorem.co/protecting-a-python-codebase/), j'ai trouvé un code très simple pour **désassembler** le binaire _.pyc_ (bonne chance pour comprendre le flux du code). Si le _.pyc_ provient de python2, utilisez python2 :

|

||||

Si vous n'avez pas pu extraire le code Python "original" en suivant les étapes précédentes, vous pouvez essayer d'**extraire** l'**assemblage** Python (mais **il n'est pas très descriptif**, donc essayez d'extraire **à nouveau** le code original).Dans [ce lien](https://bits.theorem.co/protecting-a-python-codebase/), j'ai trouvé un code très simple pour **désassembler** le binaire _.pyc_ (bonne chance pour comprendre le flux du code). Si le _.pyc_ est de Python2, utilisez Python2 :

|

||||

```bash

|

||||

>>> import dis

|

||||

>>> import marshal

|

||||

|

|

@ -163,9 +163,9 @@ Pour commencer, nous allons vous montrer comment les charges utiles peuvent êtr

|

|||

|

||||

### Pour créer une charge utile en utilisant py2exe :

|

||||

|

||||

1. Installez le paquet py2exe depuis [http://www.py2exe.org/](http://www.py2exe.org)

|

||||

2. Pour la charge utile (dans ce cas, nous l'appellerons hello.py), utilisez un script comme celui de la Figure 1. L'option "bundle_files" avec la valeur de 1 regroupera tout, y compris l'interpréteur Python, dans un seul exe.

|

||||

3. Une fois le script prêt, nous exécuterons la commande "python setup.py py2exe". Cela créera l'exécutable, tout comme dans la Figure 2.

|

||||

1. Installez le package py2exe depuis [http://www.py2exe.org/](http://www.py2exe.org)

|

||||

2. Pour la charge utile (dans ce cas, nous l'appellerons hello.py), utilisez un script comme celui de la Figure 1. L'option "bundle\_files" avec la valeur de 1 regroupera tout, y compris l'interpréteur Python, dans un seul exe.

|

||||

3. Une fois le script prêt, nous émettrons la commande "python setup.py py2exe". Cela créera l'exécutable, comme dans la Figure 2.

|

||||

```

|

||||

from distutils.core import setup

|

||||

import py2exe, sys, os

|

||||

|

|

@ -193,10 +193,10 @@ running py2exe

|

|||

copying C:\Python27\lib\site-packages\py2exe\run.exe -> C:\Users\test\Desktop\test\dist\hello.exe

|

||||

Adding python27.dll as resource to C:\Users\test\Desktop\test\dist\hello.exe

|

||||

```

|

||||

### Pour créer un payload avec PyInstaller :

|

||||

### Pour créer une charge utile en utilisant PyInstaller :

|

||||

|

||||

1. Installez PyInstaller en utilisant pip (pip install pyinstaller).

|

||||

2. Ensuite, nous exécuterons la commande « pyinstaller --onefile hello.py » (rappelons que 'hello.py' est notre payload). Cela regroupera tout dans un seul exécutable.

|

||||

2. Ensuite, nous allons exécuter la commande "pyinstaller --onefile hello.py" (un rappel que 'hello.py' est notre charge utile). Cela regroupera tout en un exécutable.

|

||||

```

|

||||

C:\Users\test\Desktop\test>pyinstaller --onefile hello.py

|

||||

108 INFO: PyInstaller: 3.3.1

|

||||

|

|

@ -213,22 +213,22 @@ C:\Users\test\Desktop\test>pyinstaller --onefile hello.py

|

|||

|

||||

* [https://blog.f-secure.com/how-to-decompile-any-python-binary/](https://blog.f-secure.com/how-to-decompile-any-python-binary/)

|

||||

|

||||

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||

<img src="../../../.gitbook/assets/image (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1) (1).png" alt="" data-size="original">

|

||||

|

||||

Si vous êtes intéressé par une **carrière en hacking** et par hacker l'inviolable - **nous recrutons !** (_polonais courant écrit et parlé requis_).

|

||||

Si vous êtes intéressé par une **carrière en piratage** et pirater l'impossible - **nous recrutons !** (_maîtrise du polonais à l'écrit et à l'oral requise_).

|

||||

|

||||

{% embed url="https://www.stmcyber.com/careers" %}

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert de l'équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous voulez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez**-moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFT**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github repos.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,20 +1,19 @@

|

|||

```markdown

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert de l'équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez-moi** sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PRs aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

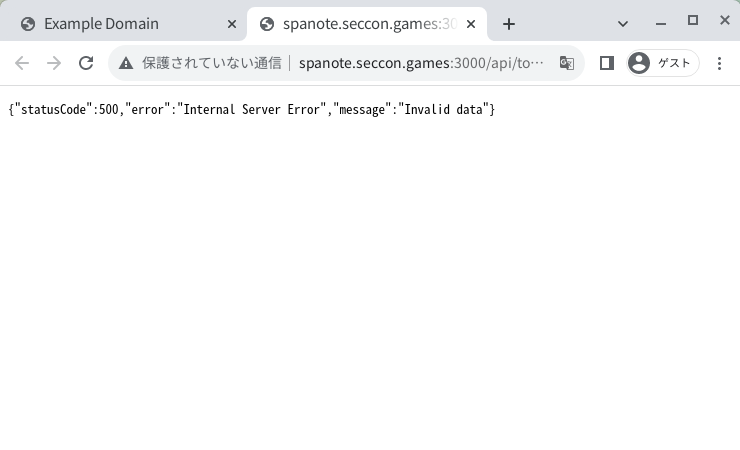

Ici, vous pouvez trouver des astuces intéressantes pour des types de fichiers spécifiques et/ou des logiciels :

|

||||

Ici, vous trouverez des astuces intéressantes pour des types de fichiers spécifiques et/ou des logiciels :

|

||||

|

||||

{% page-ref page=".pyc.md" %}

|

||||

|

||||

|

|

@ -40,15 +39,14 @@ Ici, vous pouvez trouver des astuces intéressantes pour des types de fichiers s

|

|||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert de l'équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez-moi** sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PRs aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

```

|

||||

|

|

|

|||

|

|

@ -1,93 +1,93 @@

|

|||

# Artéfacts de Navigateur

|

||||

# Artéfacts du navigateur

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Apprenez le hacking AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Apprenez le piratage AWS de zéro à héros avec</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Expert en équipe rouge AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Autres moyens de soutenir HackTricks :

|

||||

Autres façons de soutenir HackTricks :

|

||||

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtenez le [**merchandising officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La Famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection d'[**NFTs**](https://opensea.io/collection/the-peass-family) exclusifs

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe telegram**](https://t.me/peass) ou **suivez** moi sur **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Partagez vos astuces de hacking en soumettant des PR aux dépôts github** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si vous souhaitez voir votre **entreprise annoncée dans HackTricks** ou **télécharger HackTricks en PDF**, consultez les [**PLANS D'ABONNEMENT**](https://github.com/sponsors/carlospolop) !

|

||||

* Obtenez le [**swag officiel PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Découvrez [**La famille PEASS**](https://opensea.io/collection/the-peass-family), notre collection exclusive de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Rejoignez le** 💬 [**groupe Discord**](https://discord.gg/hRep4RUj7f) ou le [**groupe Telegram**](https://t.me/peass) ou **suivez-nous** sur **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Partagez vos astuces de piratage en soumettant des PR aux** [**HackTricks**](https://github.com/carlospolop/hacktricks) et [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) dépôts GitHub.

|

||||

|

||||

</details>

|

||||

|

||||

<figure><img src="../../../.gitbook/assets/image (3) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

\

|

||||

Utilisez [**Trickest**](https://trickest.com/?utm_campaign=hacktrics\&utm_medium=banner\&utm_source=hacktricks) pour construire et **automatiser des workflows** grâce aux outils communautaires **les plus avancés**.\

|

||||

Accédez-y dès aujourd'hui :

|

||||

Utilisez [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) pour construire et **automatiser facilement des workflows** alimentés par les outils communautaires les plus avancés au monde.\

|

||||

Accédez dès aujourd'hui :

|

||||

|

||||

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

|

||||

|

||||

## Artéfacts des Navigateurs <a href="#id-3def" id="id-3def"></a>

|

||||

## Artéfacts des navigateurs <a href="#id-3def" id="id-3def"></a>

|

||||

|

||||

Quand nous parlons d'artéfacts de navigateur, nous faisons référence à l'historique de navigation, aux favoris, à la liste des fichiers téléchargés, aux données en cache, etc.

|

||||

Lorsque nous parlons des artéfacts des navigateurs, nous parlons de l'historique de navigation, des favoris, de la liste des fichiers téléchargés, des données de cache, etc.

|

||||

|

||||

Ces artéfacts sont des fichiers stockés dans des dossiers spécifiques du système d'exploitation.

|

||||

Ces artéfacts sont des fichiers stockés à l'intérieur de dossiers spécifiques dans le système d'exploitation.

|

||||

|

||||

Chaque navigateur stocke ses fichiers dans un emplacement différent des autres navigateurs et ils ont tous des noms différents, mais ils stockent tous (la plupart du temps) le même type de données (artéfacts).

|

||||

Chaque navigateur stocke ses fichiers à un endroit différent des autres navigateurs et ils ont tous des noms différents, mais ils stockent tous (la plupart du temps) le même type de données (artéfacts).

|

||||

|

||||

Examinons les artéfacts les plus couramment stockés par les navigateurs.

|

||||

Jetons un coup d'œil aux artéfacts les plus courants stockés par les navigateurs.

|

||||

|

||||

* **Historique de Navigation :** Contient des données sur l'historique de navigation de l'utilisateur. Peut être utilisé pour vérifier si l'utilisateur a visité des sites malveillants par exemple.

|

||||

* **Données d'Autocomplétion :** Ce sont les données que le navigateur suggère en fonction de ce que vous recherchez le plus. Peut être utilisé en tandem avec l'historique de navigation pour obtenir plus d'informations.

|

||||

* **Favoris :** Explicite.

|

||||

* **Extensions et Add-ons :** Explicite.

|

||||

* **Cache :** Lors de la navigation sur des sites web, le navigateur crée toutes sortes de données en cache (images, fichiers javascript, etc.) pour de nombreuses raisons. Par exemple, pour accélérer le temps de chargement des sites web. Ces fichiers en cache peuvent être une excellente source de données lors d'une enquête forensique.

|

||||

* **Connexions :** Explicite.

|

||||

* **Favicons :** Ce sont les petites icônes trouvées dans les onglets, les URL, les favoris, etc. Elles peuvent être utilisées comme une autre source pour obtenir plus d'informations sur le site web ou les endroits visités par l'utilisateur.

|

||||

* **Sessions de Navigateur :** Explicite.

|

||||

* **Téléchargements :** Explicite.

|

||||

* **Données de Formulaire :** Tout ce qui est tapé dans les formulaires est souvent stocké par le navigateur, de sorte que la prochaine fois que l'utilisateur saisit quelque chose dans un formulaire, le navigateur peut suggérer des données précédemment entrées.

|

||||

* **Miniatures :** Explicite.

|

||||

* **Custom Dictionary.txt :** Mots ajoutés au dictionnaire par l'utilisateur.

|

||||

* **Historique de navigation :** Contient des données sur l'historique de navigation de l'utilisateur. Peut être utilisé pour suivre si l'utilisateur a visité des sites malveillants par exemple.

|

||||

* **Données d'autocomplétion :** Ce sont les données que le navigateur suggère en fonction de ce que vous recherchez le plus. Peut être utilisé en tandem avec l'historique de navigation pour obtenir plus d'informations.

|

||||

* **Favoris :** Auto-explicatif.

|

||||

* **Extensions et modules complémentaires :** Auto-explicatif.

|

||||

* **Cache :** Lors de la navigation sur des sites Web, le navigateur crée toutes sortes de données de cache (images, fichiers JavaScript, etc.) pour de nombreuses raisons. Par exemple, pour accélérer le temps de chargement des sites Web. Ces fichiers de cache peuvent être une excellente source de données lors d'une enquête forensique.

|

||||

* **Connexions :** Auto-explicatif.

|

||||

* **Favicons :** Ce sont les petits icônes trouvés dans les onglets, les URL, les favoris, etc. Ils peuvent être utilisés comme une autre source pour obtenir plus d'informations sur le site Web ou les endroits visités par l'utilisateur.

|

||||

* **Sessions du navigateur :** Auto-explicatif.

|

||||

* **Téléchargements :** Auto-explicatif.

|

||||

* **Données de formulaire :** Tout ce qui est tapé dans les formulaires est souvent stocké par le navigateur, de sorte que la prochaine fois que l'utilisateur entre quelque chose dans un formulaire, le navigateur peut suggérer des données précédemment saisies.

|

||||

* **Miniatures :** Auto-explicatif.

|

||||

* **Dictionnaire personnalisé.txt :** Mots ajoutés au dictionnaire par l'utilisateur.

|

||||

|

||||

## Firefox

|

||||

|

||||

Firefox crée le dossier des profils dans \~/_**.mozilla/firefox/**_ (Linux), dans **/Users/$USER/Library/Application Support/Firefox/Profiles/** (MacOS), _**%userprofile%\AppData\Roaming\Mozilla\Firefox\Profiles\\**_ (Windows)_**.**_\

|

||||

Dans ce dossier, le fichier _**profiles.ini**_ devrait apparaître avec le(s) nom(s) du ou des profil(s) utilisateur(s).\

|

||||

Chaque profil a une variable "**Path**" avec le nom du dossier où ses données vont être stockées. Le dossier devrait être **présent dans le même répertoire où le \_profiles.ini**\_\*\* existe\*\*. S'il ne l'est pas, alors, probablement il a été supprimé.

|

||||

À l'intérieur de ce dossier, le fichier _**profiles.ini**_ devrait apparaître avec le(s) nom(s) du(des) profil(s) utilisateur.\

|

||||

Chaque profil a une variable "**Chemin**" avec le nom du dossier où ses données vont être stockées. Le dossier devrait être **présent dans le même répertoire que le \_profiles.ini**\_\*\* existent\*\*. S'il ne l'est pas, alors, probablement il a été supprimé.

|

||||

|

||||

Dans le dossier **de chaque profil** (_\~/.mozilla/firefox/\<ProfileName>/_) vous devriez pouvoir trouver les fichiers intéressants suivants :

|

||||

À l'intérieur du dossier **de chaque profil** (_\~/.mozilla/firefox/\<NomProfil>/_) vous devriez pouvoir trouver les fichiers intéressants suivants :

|

||||

|

||||

* _**places.sqlite**_ : Historique (moz\_\_places), favoris (moz\_bookmarks), et téléchargements (moz\_\_annos). Sous Windows, l'outil [BrowsingHistoryView](https://www.nirsoft.net/utils/browsing_history_view.html) peut être utilisé pour lire l'historique dans _**places.sqlite**_.

|

||||

* _**places.sqlite**_ : Historique (moz\_\_places), favoris (moz\_bookmarks) et téléchargements (moz\_\_annos). Sous Windows, l'outil [BrowsingHistoryView](https://www.nirsoft.net/utils/browsing\_history\_view.html) peut être utilisé pour lire l'historique à l'intérieur de _**places.sqlite**_.

|

||||

* Requête pour extraire l'historique : `select datetime(lastvisitdate/1000000,'unixepoch') as visit_date, url, title, visit_count, visit_type FROM moz_places,moz_historyvisits WHERE moz_places.id = moz_historyvisits.place_id;`

|

||||

* Notez qu'un type de lien est un nombre qui indique :

|

||||

* 1: L'utilisateur a suivi un lien

|

||||

* 2: L'utilisateur a écrit l'URL

|

||||

* 3: L'utilisateur a utilisé un favori

|

||||

* 4: Chargé depuis un Iframe

|

||||

* 5: Accédé via une redirection HTTP 301

|

||||

* 6: Accédé via une redirection HTTP 302

|

||||

* 7: Fichier téléchargé

|

||||

* 8: L'utilisateur a suivi un lien dans un Iframe

|

||||

* 1 : L'utilisateur a suivi un lien

|

||||

* 2 : L'utilisateur a saisi l'URL

|

||||

* 3 : L'utilisateur a utilisé un favori

|

||||

* 4 : Chargé depuis un Iframe

|

||||

* 5 : Accédé via une redirection HTTP 301

|

||||

* 6 : Accédé via une redirection HTTP 302

|

||||

* 7 : Fichier téléchargé

|

||||

* 8 : L'utilisateur a suivi un lien à l'intérieur d'un Iframe

|

||||

* Requête pour extraire les téléchargements : `SELECT datetime(lastModified/1000000,'unixepoch') AS down_date, content as File, url as URL FROM moz_places, moz_annos WHERE moz_places.id = moz_annos.place_id;`

|

||||

*

|

||||

* _**bookmarkbackups/**_ : Sauvegardes des favoris

|

||||

* _**formhistory.sqlite**_ : **Données de formulaire web** (comme les emails)

|

||||

* _**handlers.json**_ : Gestionnaires de protocole (comme, quelle application va gérer le protocole _mailto://_)

|

||||

* _**formhistory.sqlite**_ : **Données de formulaire Web** (comme les e-mails)

|

||||

* _**handlers.json**_ : Gestionnaires de protocole (par exemple, quelle application va gérer le protocole _mailto://_)

|

||||

* _**persdict.dat**_ : Mots ajoutés au dictionnaire

|

||||

* _**addons.json**_ et \_**extensions.sqlite** \_ : Addons et extensions installés

|

||||

* _**cookies.sqlite**_ : Contient **les cookies.** [**MZCookiesView**](https://www.nirsoft.net/utils/mzcv.html) peut être utilisé sous Windows pour inspecter ce fichier.

|

||||

* _**cache2/entries**_ ou _**startupCache**_ : Données en cache (\~350MB). Des astuces comme le **data carving** peuvent également être utilisées pour obtenir les fichiers sauvegardés dans le cache. [MozillaCacheView](https://www.nirsoft.net/utils/mozilla_cache_viewer.html) peut être utilisé pour voir les **fichiers sauvegardés dans le cache**.

|

||||

* _**addons.json**_ et \_**extensions.sqlite** \_ : Modules complémentaires et extensions installés

|

||||

* _**cookies.sqlite**_ : Contient les **cookies**. [**MZCookiesView**](https://www.nirsoft.net/utils/mzcv.html) peut être utilisé sous Windows pour inspecter ce fichier.

|

||||

* _**cache2/entries**_ ou _**startupCache**_ : Données de cache (\~350 Mo). Des astuces comme le **carving de données** peuvent également être utilisées pour obtenir les fichiers enregistrés dans le cache. [MozillaCacheView](https://www.nirsoft.net/utils/mozilla\_cache\_viewer.html) peut être utilisé pour voir les **fichiers enregistrés dans le cache**.

|

||||

|

||||

Informations qui peuvent être obtenues :

|

||||

Informations pouvant être obtenues :

|

||||

|

||||

* URL, nombre de récupérations, nom de fichier, type de contenu, taille de fichier, heure de dernière modification, heure de dernière récupération, dernière modification du serveur, réponse du serveur

|

||||

* URL, nombre de requêtes, nom de fichier, type de contenu, taille du fichier, heure de dernière modification, heure de dernière requête, dernière modification du serveur, réponse du serveur

|

||||

* _**favicons.sqlite**_ : Favicons

|

||||

* _**prefs.js**_ : Paramètres et préférences

|

||||

* _**downloads.sqlite**_ : Ancienne base de données de téléchargements (maintenant c'est dans places.sqlite)

|

||||

* _**downloads.sqlite**_ : Ancienne base de données de téléchargements (maintenant elle est à l'intérieur de places.sqlite)

|

||||

* _**thumbnails/**_ : Miniatures

|

||||

* _**logins.json**_ : Noms d'utilisateur et mots de passe chiffrés

|

||||

* **Anti-phishing intégré au navigateur :** `grep 'browser.safebrowsing' ~/Library/Application Support/Firefox/Profiles/*/prefs.js`

|

||||

* Retournera "safebrowsing.malware.enabled" et "phishing.enabled" comme faux si les paramètres de recherche sécurisée ont été désactivés

|

||||

* _**key4.db**_ ou _**key3.db**_ : Clé principale ?

|

||||

* **Antiphishing intégré du navigateur :** `grep 'browser.safebrowsing' ~/Library/Application Support/Firefox/Profiles/*/prefs.js`

|

||||

* Renvoie "safebrowsing.malware.enabled" et "phishing.enabled" comme faux si les paramètres de recherche sécurisée ont été désactivés

|

||||

* _**key4.db**_ ou _**key3.db**_ : Clé maîtresse ?

|

||||

|

||||

Pour essayer de décrypter le mot de passe principal, vous pouvez utiliser [https://github.com/unode/firefox_decrypt](https://github.com/unode/firefox_decrypt)\

|

||||

Avec le script suivant et l'appel, vous pouvez spécifier un fichier de mots de passe pour forcer le brute force :

|

||||

Pour essayer de décrypter le mot de passe principal, vous pouvez utiliser [https://github.com/unode/firefox\_decrypt](https://github.com/unode/firefox\_decrypt)\

|

||||

Avec le script et l'appel suivants, vous pouvez spécifier un fichier de mot de passe pour la force brute :

|

||||

|

||||

{% code title="brute.sh" %}

|

||||

```bash

|

||||

|

|

@ -100,77 +100,76 @@ echo "Trying $pass"

|

|||

echo "$pass" | python firefox_decrypt.py

|

||||

done < $passfile

|

||||

```

|

||||

```markdown

|

||||

{% endcode %}

|

||||

|

||||

.png>)

|

||||

|

||||

## Google Chrome

|

||||

|

||||

Google Chrome crée le profil dans le répertoire personnel de l'utilisateur _**\~/.config/google-chrome/**_ (Linux), dans _**C:\Users\XXX\AppData\Local\Google\Chrome\User Data\\**_ (Windows), ou dans _**/Users/$USER/Library/Application Support/Google/Chrome/**_ (MacOS).

|

||||

La plupart des informations seront sauvegardées dans les dossiers _**Default/**_ ou _**ChromeDefaultData/**_ dans les chemins indiqués précédemment. Vous pouvez y trouver les fichiers intéressants suivants :

|

||||

Google Chrome crée le profil à l'intérieur du répertoire de l'utilisateur _**\~/.config/google-chrome/**_ (Linux), dans _**C:\Users\XXX\AppData\Local\Google\Chrome\User Data\\**_ (Windows), ou dans \_**/Users/$USER/Library/Application Support/Google/Chrome/** \_ (MacOS).\

|

||||

La plupart des informations seront enregistrées à l'intérieur des dossiers _**Default/**_ ou _**ChromeDefaultData/**_ dans les chemins indiqués précédemment. Vous pouvez trouver les fichiers intéressants suivants ici :

|

||||

|

||||

* _**History**_ : URLs, téléchargements et même mots-clés recherchés. Sous Windows, vous pouvez utiliser l'outil [ChromeHistoryView](https://www.nirsoft.net/utils/chrome_history_view.html) pour lire l'historique. La colonne "Type de Transition" signifie :

|

||||

* Link : L'utilisateur a cliqué sur un lien

|

||||

* Typed : L'URL a été saisie

|

||||

* Auto Bookmark

|

||||

* Auto Subframe : Ajout

|

||||

* Start page : Page d'accueil

|

||||

* Form Submit : Un formulaire a été rempli et envoyé

|

||||

* Reloaded

|

||||

* _**Cookies**_ : Cookies. [ChromeCookiesView](https://www.nirsoft.net/utils/chrome_cookies_view.html) peut être utilisé pour inspecter les cookies.

|

||||

* _**Cache**_ : Cache. Sous Windows, vous pouvez utiliser l'outil [ChromeCacheView](https://www.nirsoft.net/utils/chrome_cache_view.html) pour inspecter le cache.

|

||||

* _**Bookmarks**_ : Favoris

|

||||

* _**Web Data**_ : Historique des formulaires

|

||||

* _**Favicons**_ : Favicons

|

||||

* _**Login Data**_ : Informations de connexion (noms d'utilisateur, mots de passe...)

|

||||

* _**Current Session**_ et _**Current Tabs**_ : Données de la session actuelle et onglets actuels

|

||||

* _**Last Session**_ et _**Last Tabs**_ : Ces fichiers contiennent les sites qui étaient actifs dans le navigateur lorsque Chrome a été fermé pour la dernière fois.

|

||||

* _**Extensions**_ : Dossier des extensions et addons

|

||||

* **Thumbnails** : Miniatures

|

||||

* **Preferences** : Ce fichier contient une multitude de bonnes informations telles que les plugins, les extensions, les sites utilisant la géolocalisation, les popups, les notifications, le préchargement DNS, les exceptions de certificat, et bien plus encore. Si vous essayez de rechercher si un paramètre Chrome spécifique était activé, vous trouverez probablement ce paramètre ici.

|

||||

* **Protection anti-hameçonnage intégrée au navigateur :** `grep 'safebrowsing' ~/Library/Application Support/Google/Chrome/Default/Preferences`

|

||||

* Vous pouvez simplement rechercher "**safebrowsing**" et chercher `{"enabled: true,"}` dans le résultat pour indiquer que la protection anti-hameçonnage et contre les logiciels malveillants est activée.

|

||||

* _**History**_: URLs, téléchargements et même mots-clés recherchés. Sous Windows, vous pouvez utiliser l'outil [ChromeHistoryView](https://www.nirsoft.net/utils/chrome\_history\_view.html) pour lire l'historique. La colonne "Type de transition" signifie :

|

||||

* Lien : L'utilisateur a cliqué sur un lien

|

||||

* Saisi : L'URL a été écrite

|

||||

* Signet automatique

|

||||

* Sous-cadre automatique : Ajouter

|

||||

* Page de démarrage : Page d'accueil

|

||||

* Soumettre un formulaire : Un formulaire a été rempli et envoyé

|

||||

* Rechargé

|

||||

* _**Cookies**_: Cookies. [ChromeCookiesView](https://www.nirsoft.net/utils/chrome\_cookies\_view.html) peut être utilisé pour inspecter les cookies.

|

||||

* _**Cache**_: Cache. Sous Windows, vous pouvez utiliser l'outil [ChromeCacheView](https://www.nirsoft.net/utils/chrome\_cache\_view.html) pour inspecter le cache.

|

||||

* _**Signets**_: Signets

|

||||

* _**Données Web**_: Historique des formulaires

|

||||

* _**Favicons**_: Favicons

|

||||

* _**Données de connexion**_: Informations de connexion (noms d'utilisateur, mots de passe...)

|

||||

* _**Session actuelle**_ et _**Onglets actuels**_: Données de session actuelle et onglets actuels

|

||||

* _**Dernière session**_ et _**Derniers onglets**_: Ces fichiers contiennent les sites qui étaient actifs dans le navigateur lorsque Chrome a été fermé pour la dernière fois.

|

||||

* _**Extensions**_: Dossier des extensions et des modules complémentaires

|

||||

* **Vignettes** : Vignettes

|

||||

* **Préférences** : Ce fichier contient une multitude d'informations utiles telles que les plugins, les extensions, les sites utilisant la géolocalisation, les popups, les notifications, le prefetching DNS, les exceptions de certificat, et bien plus encore. Si vous essayez de vérifier si un paramètre spécifique de Chrome était activé, vous le trouverez probablement dans ce fichier.

|

||||

* **Anti-hameçonnage intégré du navigateur :** `grep 'safebrowsing' ~/Library/Application Support/Google/Chrome/Default/Preferences`

|

||||

* Vous pouvez simplement rechercher "safebrowsing" et chercher `{"enabled: true,"}` dans le résultat pour indiquer que la protection contre le hameçonnage et les logiciels malveillants est activée.

|

||||

|

||||

## **Récupération de données SQLite DB**

|

||||

## **Récupération de données de base de données SQLite**

|

||||

|

||||

Comme vous pouvez le constater dans les sections précédentes, Chrome et Firefox utilisent tous deux des bases de données **SQLite** pour stocker les données. Il est possible de **récupérer des entrées supprimées en utilisant l'outil** [**sqlparse**](https://github.com/padfoot999/sqlparse) **ou** [**sqlparse_gui**](https://github.com/mdegrazia/SQLite-Deleted-Records-Parser/releases).

|

||||

Comme vous pouvez l'observer dans les sections précédentes, Chrome et Firefox utilisent tous deux des bases de données **SQLite** pour stocker les données. Il est possible de **récupérer des entrées supprimées en utilisant l'outil** [**sqlparse**](https://github.com/padfoot999/sqlparse) **ou** [**sqlparse\_gui**](https://github.com/mdegrazia/SQLite-Deleted-Records-Parser/releases).

|

||||

|

||||

## **Internet Explorer 11**

|

||||

|

||||

Internet Explorer stocke les **données** et les **métadonnées** dans différents emplacements. Les métadonnées permettront de trouver les données.

|

||||

Internet Explorer stocke **des données** et **des métadonnées** à différents emplacements. Les métadonnées permettront de trouver les données.

|

||||

|

||||

Les **métadonnées** peuvent être trouvées dans le dossier `%userprofile%\Appdata\Local\Microsoft\Windows\WebCache\WebcacheVX.data` où VX peut être V01, V16 ou V24.

|

||||