mirror of

https://github.com/carlospolop/hacktricks

synced 2025-02-16 22:18:27 +00:00

Translated ['network-services-pentesting/pentesting-printers/README.md',

This commit is contained in:

parent

d659fccc4d

commit

26340a11a7

20 changed files with 820 additions and 552 deletions

|

|

@ -2,31 +2,29 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Consigue el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs exclusivos**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de Telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

Por favor, ten en cuenta que **la mayoría del contenido de toda la información relacionada con el Pentesting de Impresoras** fue tomado **de la enorme y asombrosa investigación** que puedes encontrar en [**http://hacking-printers.net/**](http://hacking-printers.net). He intentado **resumir** esa información aquí, pero siempre puedes **ir a la fuente para aprender más sobre el tema**.

|

||||

Por favor, ten en cuenta que **la mayoría del contenido de toda la información relacionada con \_Pentesting de Impresoras**\_\*\* \*\* fue tomada **de** la **enorme** y **asombrosa investigación** que puedes encontrar en [**http://hacking-printers.net/**](http://hacking-printers.net). He intentado **resumir** esa información aquí, pero siempre puedes **ir a la fuente para aprender más sobre el tema**.

|

||||

|

||||

## Fundamentos

|

||||

|

||||

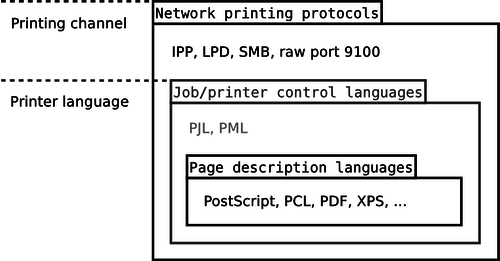

A continuación se muestra una relación esquemática sobre la encapsulación de los lenguajes de impresora:\\

|

||||

A continuación se muestra una relación esquemática sobre la encapsulación de los lenguajes de impresoras:\\

|

||||

|

||||

|

||||

|

||||

|

||||

## Protocolos de impresión en red

|

||||

|

||||

El **envío de datos** a un dispositivo de impresora se puede hacer mediante un **cable USB/paralelo** o a través de una **red**. Esta wiki se centra en la impresión en red, pero la mayoría de los ataques presentados también se pueden realizar contra impresoras locales. Hay varios protocolos exóticos para la impresión en red, como el [_NCP_](https://en.wikipedia.org/wiki/NetWare\_Core\_Protocol) de Novell o [_AppleTalk_](https://en.wikipedia.org/wiki/AppleTalk). En el mundo de Windows, las impresoras compartidas _SMB/CIFS_ se han vuelto bastante populares. Además, algunos dispositivos admiten la impresión a través de protocolos genéricos como la carga de archivos _FTP_ o _HTTP_. Sin embargo, los **protocolos de impresión más comunes** admitidos directamente por las **impresoras de red** son la impresión **_LPD_**, **_IPP_** y el **puerto 9100 de puerto crudo**, que se discutirán a continuación. Los **protocolos de impresión en red pueden ser atacados directamente**, por ejemplo, explotando un desbordamiento de búfer en el demonio LPD de la impresora. En muchos escenarios de ataque, sin embargo, actúan solo como un **transportador/canal** para **implementar código malicioso de lenguaje de impresora**. Tenga en cuenta que una **impresora de red generalmente admite múltiples protocolos para "imprimir"** un documento, lo que amplía la superficie de ataque.

|

||||

**Enviar datos** a un dispositivo de impresión se puede hacer mediante **cable USB/paralelo** o a través de una **red**. Este wiki se centra en la impresión en red, pero la mayoría de los ataques presentados también se pueden realizar contra impresoras locales. Existen varios protocolos exóticos para la impresión en red como el [_NCP_](https://en.wikipedia.org/wiki/NetWare\_Core\_Protocol) de Novell o [_AppleTalk_](https://en.wikipedia.org/wiki/AppleTalk). En el mundo de Windows, las comparticiones de impresoras _SMB/CIFS_ se han vuelto bastante populares. Además, algunos dispositivos admiten la impresión a través de protocolos genéricos como subidas de archivos _FTP_ o _HTTP_. Sin embargo, los **protocolos de impresión más comunes** que admiten directamente las **impresoras en red** son _**LPD**_, _**IPP**_ y la impresión en el **puerto crudo 9100**. Los **protocolos de impresión en red pueden ser atacados directamente**, por ejemplo, explotando un desbordamiento de búfer en el daemon LPD de la impresora. Sin embargo, en muchos escenarios de ataque, solo actúan como un **canal** para **desplegar código malicioso de lenguaje de impresora**. Ten en cuenta que una **impresora en red generalmente admite múltiples protocolos para ‘imprimir’** un documento, lo que amplía la superficie de ataque.

|

||||

|

||||

### **Aprende más sobre** [**el puerto crudo 9100 aquí**](../9100-pjl.md)**.**

|

||||

|

||||

|

|

@ -34,32 +32,30 @@ El **envío de datos** a un dispositivo de impresora se puede hacer mediante un

|

|||

|

||||

### **Aprende más sobre** [**IPP en Pentesting 631 aquí**](../pentesting-631-internet-printing-protocol-ipp.md)**.**

|

||||

|

||||

## Lenguajes de control de impresora

|

||||

## Lenguajes de Control de Impresoras

|

||||

|

||||

Un lenguaje de control de trabajo administra configuraciones como las bandejas de salida para el trabajo de impresión actual. Si bien generalmente se encuentra como una capa opcional entre el protocolo de impresión y el lenguaje de descripción de página, las funciones pueden superponerse. Ejemplos de lenguajes de control de trabajo específicos del proveedor son [CPCA](http://www.undocprint.org/formats/printer\_control\_languages/cpca), [XJCL](http://www.undocprint.org/formats/printer\_control\_languages/xjcl), [EJL](http://www.undocprint.org/formats/printer\_control\_languages/ejl) y **PJL** - que es compatible con una variedad de impresoras y se discutirá a continuación. Además, los **lenguajes de control y gestión de impresoras** están diseñados para **afectar** no solo a un solo trabajo de impresión sino al **dispositivo** en su **totalidad**. Un enfoque para definir un estándar común para esta tarea fue [NPAP](http://www.undocprint.org/formats/printer\_control\_languages/npap). Sin embargo, no se ha establecido y solo es compatible con Lexmark. Otros fabricantes de impresoras en su lugar utilizan SNMP o su metalenguaje basado en **PJL**, **PML**.

|

||||

Un lenguaje de control de trabajos gestiona configuraciones como bandejas de salida para el trabajo de impresión actual. Aunque generalmente se sitúa como una capa opcional entre el protocolo de impresión y el lenguaje de descripción de página, las funciones pueden solaparse. Ejemplos de lenguajes de control de trabajos específicos de proveedores son [CPCA](http://www.undocprint.org/formats/printer\_control\_languages/cpca), [XJCL](http://www.undocprint.org/formats/printer\_control\_languages/xjcl), [EJL](http://www.undocprint.org/formats/printer\_control\_languages/ejl) y **PJL** – que es compatible con una variedad de impresoras y se discutirá a continuación. Además, los **lenguajes de control y gestión de impresoras** están diseñados para **afectar** no solo a un único trabajo de impresión sino al **dispositivo** en su **totalidad**. Un enfoque para definir un estándar común para esta tarea fue [NPAP](http://www.undocprint.org/formats/printer\_control\_languages/npap). Sin embargo, no se ha establecido y solo es compatible con Lexmark. Otros fabricantes de impresoras en cambio utilizan SNMP o su metalenguaje **basado en PJL** **PML**.

|

||||

|

||||

### PJL

|

||||

|

||||

El Lenguaje de Trabajo de Impresora (PJL) fue introducido originalmente por HP, pero pronto se convirtió en un estándar de facto para el control de trabajos de impresión. "PJL reside por encima de otros lenguajes de impresora" y se puede utilizar para cambiar configuraciones como la bandeja o el tamaño del papel. Sin embargo, debe señalarse que **PJL no se limita al trabajo de impresión actual, ya que algunas configuraciones pueden hacerse permanentes**. PJL también se puede utilizar para **cambiar la pantalla de la impresora o leer/escribir archivos en el dispositivo**. Hay muchos dialectos ya que los proveedores tienden a admitir solo un subconjunto de los comandos enumerados en la referencia de PJL y prefieren agregar comandos propietarios. **PJL también se utiliza para establecer el formato de archivo de los datos de impresión reales que seguirán**. Sin un cambio explícito de lenguaje de este tipo, la impresora tiene que identificar el lenguaje de descripción de página en función de los números mágicos. A continuación se muestran los comandos típicos de PJL para establecer el tamaño del papel y el número de copias antes de cambiar el intérprete al modo PostScript:

|

||||

El Lenguaje de Trabajos de Impresora (PJL) fue originalmente introducido por HP pero pronto se convirtió en un estándar de facto para el control de trabajos de impresión. 'PJL se sitúa por encima de otros lenguajes de impresoras' y se puede utilizar para cambiar configuraciones como la bandeja de papel o el tamaño. Sin embargo, se debe señalar que **PJL no se limita al trabajo de impresión actual ya que algunas configuraciones pueden hacerse permanentes**. PJL también se puede utilizar para **cambiar la pantalla de la impresora o leer/escribir archivos en el dispositivo**. Hay muchos dialectos ya que los proveedores tienden a admitir solo un subconjunto de los comandos listados en la referencia de PJL y prefieren agregar los propios. **PJL también se utiliza para establecer el formato de archivo de los datos de impresión reales que seguirán**. Sin un cambio de lenguaje explícito, la impresora tiene que identificar el lenguaje de descripción de página basado en números mágicos. A continuación se muestran comandos típicos de PJL para establecer el tamaño de papel y el número de copias antes de cambiar el intérprete al modo PostScript:

|

||||

```

|

||||

@PJL SET PAPER=A4

|

||||

@PJL SET COPIES=10

|

||||

@PJL ENTER LANGUAGE=POSTSCRIPT

|

||||

```

|

||||

Dentro de la [**página sobre el puerto 9100 'puerto raw'**](../9100-pjl.md) se puede encontrar más información sobre **cómo enumerar PJL**.

|

||||

Dentro de la [**página sobre el puerto 9100 'puerto raw'**](../9100-pjl.md) puedes encontrar más información sobre **cómo enumerar PJL**.

|

||||

|

||||

### PML

|

||||

|

||||

El **Lenguaje de Gestión de Impresoras** (PML) es un lenguaje propietario para controlar **impresoras HP**. Básicamente **combina** las características de **SNMP** **con PJL**. No se ha publicado documentación disponible públicamente, sin embargo, partes del estándar fueron filtradas por el proyecto [LPRng](https://en.wikipedia.org/wiki/LPRng): la **Guía de usuario de PJL Passthrough a PML y SNMP** define PML como "un protocolo de gestión de impresoras de solicitud-respuesta orientado a objetos" y da una introducción a los conceptos básicos de la sintaxis. PML está incrustado dentro de PJL y **se puede utilizar para leer y establecer valores SNMP en un dispositivo de impresora**. Esto es especialmente **interesante** si un **firewall bloquea** el acceso a los servicios **SNMP** (161/udp). El uso de PML dentro de un trabajo de impresión que recupera el valor `hrDeviceDescr` (OID 1.3.6.1.2.1.25.3.2.1.3, descripción textual de un dispositivo) se muestra a continuación:

|

||||

El **Printer Management Language** (PML) es un lenguaje propietario para controlar **impresoras HP**. Básicamente **combina** las características de **SNMP** **con PJL**. No se ha publicado documentación disponible al público, sin embargo, partes del estándar fueron filtradas por el proyecto [LPRng](https://en.wikipedia.org/wiki/LPRng): la **Guía del Usuario de Passthrough de PJL a PML y SNMP** define PML como 'un protocolo de gestión de impresoras basado en el modelo de solicitud-respuesta y orientado a objetos' y ofrece una introducción a los conceptos básicos de la sintaxis. PML está incrustado dentro de PJL y **puede usarse para leer y configurar valores SNMP en un dispositivo de impresión**. Esto es especialmente **interesante** si un **firewall bloquea** el acceso a servicios **SNMP** (161/udp). El uso de PML dentro de un trabajo de impresión para recuperar el valor `hrDeviceDescr` (OID 1.3.6.1.2.1.25.3.2.1.3, descripción textual de un dispositivo) se demuestra a continuación:

|

||||

```

|

||||

> @PJL DMINFO ASCIIHEX="000006030302010301"

|

||||

< "8000000603030201030114106870204c617365724a65742034323530

|

||||

```

|

||||

La parte trasera de la cadena respondida por la impresora, `6870204c617365724a65742034323530`, es hexadecimal para `hp LaserJet 4250`. Como se puede ver, es posible **invocar** (un subconjunto de) **comandos SNMP a través de PJL vía PML**. Un uso de PML sensible a la seguridad es [restablecer las impresoras HP a los valores de fábrica](./#factory-defaults) a través de trabajos de impresión ordinarios, eliminando así mecanismos de protección como contraseñas establecidas por el usuario.

|

||||

|

||||

### UEL

|

||||

|

||||

El Lenguaje Universal de Salida (UEL) en realidad **no es un "lenguaje" real de control de trabajos, sino un solo comando utilizado para terminar la corriente de datos actual**: el carácter de escape (`\x1b`), seguido de `%-12345X`. Fue introducido originalmente con el PCL de HP y es **compatible con la mayoría de las impresoras láser modernas**. Una buena práctica de los "controladores de impresora" es invocar el UEL al principio y al final de cada trabajo de impresión, de modo que la interpretación del lenguaje de la impresora se detenga/reinicie y cada trabajo tenga su propio entorno separado, como se muestra a continuación:

|

||||

El Lenguaje de Salida Universal (UEL) en realidad **no es un verdadero 'lenguaje' de control de trabajos sino un único comando utilizado para terminar la corriente de datos actual**: el carácter de escape (`\x1b`), seguido de `%-12345X`. Fue introducido originalmente con el PCL de HP y es **compatible con la mayoría de las impresoras láser modernas**. Una buena práctica de los 'controladores de impresora' es invocar el UEL al principio y al final de cada trabajo de impresión, de modo que se detenga/reinicie la interpretación del lenguaje de la impresora y cada trabajo tenga su propio entorno separado, como se muestra a continuación:

|

||||

```

|

||||

\x1b%-12345X

|

||||

@PJL SET PAPER=A4

|

||||

|

|

@ -69,27 +65,27 @@ El Lenguaje Universal de Salida (UEL) en realidad **no es un "lenguaje" real de

|

|||

...

|

||||

\x1b%-12345X

|

||||

```

|

||||

De lo contrario, por ejemplo, la configuración PJL como el tamaño del medio de papel o las definiciones de PostScript establecidas en un trabajo de impresión influirían en el siguiente trabajo. **UEL puede ser útil para concatenar varios trabajos en un solo archivo/secuencia de datos enviados a la impresora**. Esto se puede utilizar para engañar a los **contadores de páginas de hardware** o para cambiar el lenguaje de impresión en ataques **de impresión entre sitios**.

|

||||

De lo contrario, por ejemplo, configuraciones de PJL como el tamaño del papel o definiciones de PostScript establecidas en un trabajo de impresión podrían influir en el siguiente trabajo. **UEL puede ser útil para encadenar múltiples trabajos en un solo archivo/flujos de datos enviado a la impresora**. Esto se puede utilizar para engañar a **contadores de páginas de hardware** o para cambiar el lenguaje de impresión en ataques avanzados de **impresión entre sitios**.

|

||||

|

||||

## Lenguajes de descripción de página

|

||||

## Lenguajes de Descripción de Página

|

||||

|

||||

Un **lenguaje de descripción de página** (PDL) especifica la **apariencia del documento real**. Sin embargo, debe señalarse que algunos PDL ofrecen un control de trabajo limitado, por lo que **no siempre es posible una clara demarcación entre la descripción de página y el lenguaje de control de impresora/trabajo**. La función de un "controlador de impresora" es **traducir** el **archivo** que se va a **imprimir** en un **PDL** que es **entendido** por el modelo de impresora. Tenga en cuenta que algunas impresoras de inyección de tinta de bajo costo no admiten ningún lenguaje de descripción de página de alto nivel en absoluto. Las impresoras llamadas basadas en host o [GDI](https://en.wikipedia.org/wiki/Graphics\_Device\_Interface#GDI\_printers) solo aceptan secuencias de datos de mapa de bits simples como [ZJS](http://www.undocprint.org/formats/page\_description\_languages/zjstream) mientras que la representación real la realiza el controlador de impresora. Hay varios lenguajes de descripción de página propietarios como [PRESCRIBE](http://www.undocprint.org/formats/page\_description\_languages/prescribe) de Kyocera, [SPL](http://www.undocprint.org/formats/page\_description\_languages/spl), [XES](http://www.undocprint.org/formats/page\_description\_languages/xes), [CaPSL](http://www.undocprint.org/formats/page\_description\_languages/capsl), [RPCS](http://www.undocprint.org/formats/page\_description\_languages/rpcs), [ESC/P](https://en.wikipedia.org/wiki/ESC/P) que se utiliza principalmente en impresoras de matriz de puntos o [HP-GL](https://en.wikipedia.org/wiki/HPGL) y [HP-GL/2](https://en.wikipedia.org/wiki/HPGL#HP-GL.2F2) que han sido diseñados para plóteres. El soporte para la impresión directa de [PDF](https://en.wikipedia.org/wiki/Portable\_Document\_Format) y [XPS](https://en.wikipedia.org/wiki/Open\_XML\_Paper\_Specification) también es común en impresoras más nuevas. **Sin embargo, los lenguajes de descripción de página "estándar" más comunes son PostScript y PCL**.

|

||||

Un **lenguaje de descripción de página** (PDL) especifica la **apariencia del documento real**. Sin embargo, debe señalarse que algunos PDL ofrecen un control limitado del trabajo, por lo que **una clara demarcación entre el lenguaje de descripción de página y el lenguaje de control de impresora/trabajo no siempre es posible**. La función de un 'controlador de impresora' es **traducir** el **archivo** a ser **impreso** en un **PDL** que sea **entendido** por el modelo de impresora. Cabe destacar que algunas impresoras de inyección de tinta de bajo costo no admiten ningún lenguaje de descripción de página de alto nivel. Las impresoras basadas en el host o [GDI](https://en.wikipedia.org/wiki/Graphics_Device_Interface#GDI_printers) solo aceptan flujos de datos de mapa de bits simples como [ZJS](http://www.undocprint.org/formats/page_description_languages/zjstream) mientras que el renderizado real lo realiza el controlador de impresora. Existen varios lenguajes de descripción de página propietarios como [PRESCRIBE](http://www.undocprint.org/formats/page_description_languages/prescribe) de Kyocera, [SPL](http://www.undocprint.org/formats/page_description_languages/spl), [XES](http://www.undocprint.org/formats/page_description_languages/xes), [CaPSL](http://www.undocprint.org/formats/page_description_languages/capsl), [RPCS](http://www.undocprint.org/formats/page_description_languages/rpcs), [ESC/P](https://en.wikipedia.org/wiki/ESC/P) que se utiliza principalmente en impresoras de matriz de puntos o [HP-GL](https://en.wikipedia.org/wiki/HPGL) y [HP-GL/2](https://en.wikipedia.org/wiki/HPGL#HP-GL.2F2) que se han diseñado para plotters. También es común el soporte para impresión directa de [PDF](https://en.wikipedia.org/wiki/Portable_Document_Format) y [XPS](https://en.wikipedia.org/wiki/Open_XML_Paper_Specification) en impresoras más nuevas. **Sin embargo, los lenguajes de descripción de página 'estándar' más comunes son PostScript y PCL.**

|

||||

|

||||

### PostScript (PS)

|

||||

|

||||

El término "descripción de página" puede ser engañoso, ya que **PostScript es capaz de mucho más que simplemente crear gráficos vectoriales**. PostScript es un lenguaje de programación basado en pila, **completamente Turing** que consta de casi 400 operadores para aritmética, manipulación de pila y gráficos y varios tipos de datos como matrices o diccionarios y fue creado por Adobe.\

|

||||

Técnicamente hablando, el acceso a un intérprete de PostScript ya se puede clasificar como **ejecución de código** porque cualquier función algorítmica puede teóricamente ser implementada en PostScript. Ciertamente, sin acceso a la pila de red o bibliotecas adicionales del sistema operativo, las posibilidades se limitan a cálculos matemáticos arbitrarios como la minería de bitcoins. Sin embargo, PostScript es capaz de E/S básica del sistema de archivos para almacenar código, gráficos o archivos de fuente de uso frecuente.\

|

||||

Originalmente diseñado como una característica, los peligros de tal funcionalidad **eran limitados** antes de que las impresoras se interconectaran y los riesgos se discutieran principalmente en el contexto de los intérpretes de PostScript basados en host. En este sentido, Encapsulated PostScript (EPS) también es notable ya que se puede incluir en otros formatos de archivo para ser interpretado en el host como documentos [LaTeX](https://en.wikipedia.org/wiki/LaTeX). Al igual que **PJL** y **PCL**, **PostScript** admite **comunicación bidireccional** entre el host y la impresora.\

|

||||

A continuación se muestra un ejemplo de código PostScript para imprimir "Hola mundo" en stdout:

|

||||

El término 'descripción de página' puede ser engañoso, ya que **PostScript es capaz de mucho más que solo crear gráficos vectoriales**. PostScript es un lenguaje de programación basado en pila, **Turing-completo** que consta de casi 400 operadores para aritmética, manipulación de pila y gráficos y varios tipos de datos como arreglos o diccionarios y fue creado por Adobe.\

|

||||

Técnicamente hablando, el acceso a un intérprete de PostScript ya se puede clasificar como **ejecución de código** porque cualquier función algorítmica teóricamente se puede implementar en PostScript. Ciertamente, sin acceso a la pila de red o bibliotecas adicionales del sistema operativo, las posibilidades se limitan a cálculos matemáticos arbitrarios como minar bitcoins. Sin embargo, PostScript es capaz de E/S básica del sistema de archivos para almacenar código, gráficos o archivos de fuentes utilizados con frecuencia.\

|

||||

Originalmente diseñado como una característica, los peligros de tal funcionalidad **estaban limitados** antes de que las impresoras se interconectaran y los riesgos se discutían principalmente en el contexto de intérpretes de PostScript basados en el host. En este sentido, también es notable el PostScript Encapsulado (EPS) ya que se puede incluir en otros formatos de archivo para ser interpretado en el host como documentos [LaTeX](https://en.wikipedia.org/wiki/LaTeX). Al igual que **PJL** y **PCL**, **PostScript** admite **comunicación bidireccional** entre el host y la impresora.\

|

||||

A continuación se muestra un ejemplo de código PostScript para hacer eco de Hello world en stdout:

|

||||

```

|

||||

%!

|

||||

(Hello world) print

|

||||

```

|

||||

Brother y Kyocera utilizan sus propios clones de PostScript: **Br-Script** y **KPDL**. Estas versiones del lenguaje PostScript no son 100% compatibles, especialmente en lo que respecta a características de seguridad como salir del bucle del servidor. PostScript se puede utilizar para una variedad de ataques, como [denegación de servicio](http://hacking-printers.net/wiki/index.php/Denial\_of\_service) (por ejemplo, a través de bucles infinitos), manipulación de trabajos de impresión y retención de trabajos de impresión, así como para acceder al [sistema de archivos](http://hacking-printers.net/wiki/index.php/File\_system\_access) de la impresora.

|

||||

Brother y Kyocera utilizan sus propios clones de PostScript: **Br-Script** y **KPDL**. Estas variantes del lenguaje PostScript no son 100% compatibles, especialmente en lo que respecta a características de seguridad como salir del bucle del servidor. PostScript se puede utilizar para una variedad de ataques como [denegación de servicio](http://hacking-printers.net/wiki/index.php/Denial\_of\_service) (por ejemplo, a través de bucles infinitos), [manipulación](http://hacking-printers.net/wiki/index.php/Print\_job\_manipulation) y [retención](http://hacking-printers.net/wiki/index.php/Print\_job\_retention) de trabajos de impresión, así como para obtener acceso al [sistema de archivos](http://hacking-printers.net/wiki/index.php/File\_system\_access) de la impresora.

|

||||

|

||||

#### Salir del bucle del servidor

|

||||

#### Saliendo del bucle del servidor

|

||||

|

||||

Normalmente, cada trabajo de impresión se encapsula en su propio entorno separado. Una característica interesante de **PostScript** es que un programa **puede evitar la encapsulación del trabajo de impresión** y alterar la VM inicial para trabajos posteriores. Para hacerlo, puede usar startjob, una función de nivel 2:

|

||||

Normalmente, cada trabajo de impresión está encapsulado en su propio entorno separado. Una característica interesante de **PostScript** es que un programa **puede eludir la encapsulación del trabajo de impresión** y alterar la VM inicial para trabajos subsiguientes. Para hacerlo, puede utilizar startjob, una característica de Nivel 2:

|

||||

```

|

||||

true 0 startjob

|

||||

```

|

||||

|

|

@ -97,118 +93,133 @@ o exitserver (disponible en todas las implementaciones que incluyen un servidor

|

|||

```

|

||||

serverdict begin 0 exitserver

|

||||

```

|

||||

Esta capacidad está controlada por StartJobPassword, que por defecto es `0` (comparar con la divulgación de credenciales). Dado que el bucle del servidor de trabajos es generalmente responsable de limpiar el estado del intérprete entre trabajos, **cualquier cambio que se haga fuera del bucle del servidor permanecerá como parte del estado permanente del intérprete para todos los trabajos posteriores**. En otras palabras, un trabajo de impresión puede acceder y alterar trabajos posteriores. ¡Bingo!

|

||||

Esta capacidad está controlada por StartJobPassword que por defecto es `0` (comparar divulgación de credenciales). Dado que el bucle del servidor de trabajos generalmente es responsable de limpiar el estado del intérprete entre trabajos, **cualquier cambio realizado fuera del bucle del servidor permanecerá como parte del estado permanente del intérprete para todos los trabajos subsiguientes**. En otras palabras, un trabajo de impresión puede acceder y alterar trabajos futuros. ¡Bingo!

|

||||

|

||||

#### Redefinición de operadores

|

||||

|

||||

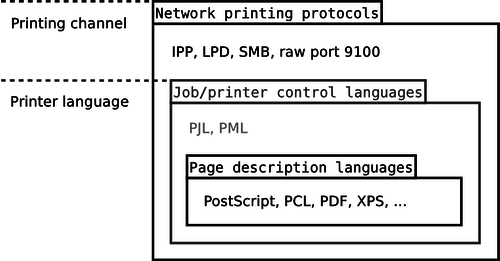

Cuando un documento **PostScript** **llama** a un **operador**, se utiliza la **primera versión encontrada** en la pila de diccionarios. Los operadores suelen residir en el diccionario systemdict, sin embargo, colocando una nueva versión en el diccionario userdict, los operadores pueden ser prácticamente sobrescritos porque **la versión definida por el usuario es la primera encontrada en la pila de diccionarios**. Usando los operadores startjob/exitserver, tales cambios pueden hacerse permanentes, al menos hasta que se reinicie la impresora. Se muestra a continuación un esquema de la pila de diccionarios de PostScript:

|

||||

Cuando un documento **PostScript** **llama** a un **operador**, se utiliza la **primera versión encontrada** en la pila de diccionarios. Los operadores generalmente residen en el diccionario systemdict, sin embargo, al colocar una nueva versión en el diccionario userdict, los operadores pueden ser prácticamente sobrescritos porque **la versión definida por el usuario es la primera encontrada en la pila de diccionarios**. Utilizando los operadores startjob/exitserver, tales cambios pueden hacerse permanentes – al menos hasta que la impresora se reinicie. A continuación se muestra un esquema de la pila de diccionarios de PostScript:

|

||||

|

||||

\

|

||||

[](http://hacking-printers.net/wiki/index.php/File:Dictstack.png)

|

||||

|

||||

\

|

||||

El **impacto potencial de la redefinición de operadores** está limitado solo por la creatividad. Cuando se imprimen más documentos legítimos y llaman a un operador redefinido, se ejecutará la versión del atacante. Esto puede llevar a varios ataques como [denegación de servicio](http://hacking-printers.net/wiki/index.php/Document\_processing#Showpage\_redefinition), retención de trabajos de impresión y manipulación de trabajos de impresión. Sin embargo, tenga en cuenta que esto no es necesariamente un error de seguridad, sino una característica del lenguaje de 32 años de antigüedad, disponible en casi cualquier impresora PostScript y [RIP](https://en.wikipedia.org/wiki/Raster\_image\_processor).

|

||||

El **impacto potencial de redefinir operadores** solo está limitado por la creatividad. Cuando se imprimen documentos legítimos adicionales y llaman a un operador redefinido, se ejecutará la versión del atacante. Esto puede llevar a varios ataques como [denegación de servicio](http://hacking-printers.net/wiki/index.php/Document\_processing#Showpage\_redefinition), retención de trabajos de impresión y [manipulación](http://hacking-printers.net/wiki/index.php/Print\_job\_manipulation). Sin embargo, note que esto no es necesariamente un fallo de seguridad, sino una característica de un lenguaje de 32 años de antigüedad, disponible en casi cualquier impresora PostScript y [RIP](https://en.wikipedia.org/wiki/Raster\_image\_processor).

|

||||

|

||||

### PCL

|

||||

|

||||

PCL 3 y PCL 4 añadieron soporte para fuentes y macros que ambos pueden ser descargados permanentemente en el dispositivo, sin embargo, solo se hace referencia a ellos por un ID numérico, no por un nombre de archivo, ya que **no se pretende el acceso directo al sistema de archivos**. PCL 1 a 5 consisten en secuencias de escape seguidas de uno o más caracteres ASCII que representan un comando a interpretar. PCL 6 Enhanced o 'PCL XL' utiliza un protocolo orientado a objetos codificado en binario. A continuación se muestra un **ejemplo de documento PCL para imprimir 'Hola mundo'**:

|

||||

PCL 3 y PCL 4 agregaron soporte para fuentes y macros que pueden descargarse permanentemente al dispositivo – sin embargo, solo se hace referencia por un id numérico, no por un nombre de archivo, ya que **no se pretende el acceso directo al sistema de archivos**. PCL 1 a 5 consisten en secuencias de escape seguidas por uno o más caracteres ASCII que representan un comando a interpretar. PCL 6 Enhanced o ‘PCL XL’ utiliza un protocolo binario codificado y orientado a objetos. A continuación se muestra un **ejemplo de documento PCL para imprimir ‘Hello world’**:

|

||||

```

|

||||

<Esc>Hello world

|

||||

```

|

||||

Debido a sus capacidades limitadas, PCL es difícil de explotar desde una perspectiva de seguridad a menos que se descubran comandos propietarios interesantes en la versión de PCL de algunos fabricantes de impresoras. La herramienta PRET implementa un sistema de archivos virtual basado en PCL que utiliza macros para guardar el contenido y los metadatos de los archivos en la memoria de la impresora. Este hack muestra que incluso un dispositivo que admite solo lenguajes de descripción de página minimalistas como PCL se puede utilizar para almacenar archivos arbitrarios como material que infringe los derechos de autor. Aunque convertir una impresora en un servicio de intercambio de archivos no es una vulnerabilidad de seguridad en sí misma, puede aplicarse como "uso indebido del servicio" dependiendo de la política corporativa.

|

||||

Debido a sus capacidades limitadas, PCL es **difícil de explotar** desde una perspectiva de seguridad a menos que uno descubra comandos propietarios interesantes en alguna variante del PCL de los fabricantes de impresoras. La herramienta **PRET** implementa un **sistema de archivos virtual basado en PCL** que utiliza macros para **guardar el contenido y los metadatos de los archivos en la memoria de la impresora**. Este hack demuestra que incluso un dispositivo que solo admite lenguajes de descripción de páginas minimalistas como PCL puede usarse para almacenar archivos arbitrarios como material que infringe derechos de autor. Aunque convertir una impresora en un servicio de intercambio de archivos no es una vulnerabilidad de seguridad per se, puede considerarse como 'uso indebido del servicio' dependiendo de la política corporativa.

|

||||

|

||||

## Ataques varios

|

||||

## Ataques Varios

|

||||

|

||||

### Unidad flash USB o cable

|

||||

### Unidad USB o cable

|

||||

|

||||

Los datos se pueden enviar y recibir desde una impresora local mediante cables [USB](https://en.wikipedia.org/wiki/USB) o [paralelos](https://en.wikipedia.org/wiki/IEEE\_1284). Ambos canales son compatibles con **PRET** para comunicarse con el dispositivo. Además, las impresoras y los MFP a menudo se envían con puertos USB de tipo A que permiten a los usuarios imprimir directamente desde un dispositivo USB. Aunque las unidades flash USB conectadas no ofrecen un canal bidireccional, su uso en una sala de copias concurrida puede parecer menos conspicuo. Obviamente, explotar las impresoras USB requiere que el atacante obtenga acceso físico al dispositivo. Sin embargo, no es completamente irrealista para la mayoría de las instituciones y empresas. En general, se puede considerar que obtener acceso físico a la impresora es menos difícil que para otros componentes de la red como servidores o estaciones de trabajo.

|

||||

Los datos pueden enviarse y recibirse de una impresora local por cables [USB](https://en.wikipedia.org/wiki/USB) o [paralelos](https://en.wikipedia.org/wiki/IEEE_1284). Ambos canales son compatibles con **PRET** para comunicarse con el dispositivo. Además, las impresoras y MFPs a menudo vienen con puertos USB tipo A que permiten a los usuarios imprimir directamente desde un dispositivo USB.\

|

||||

Mientras que las unidades USB conectadas no ofrecen un canal bidireccional, su uso en una sala de copias concurrida puede parecer menos sospechoso. Obviamente, explotar impresoras USB requiere que el atacante obtenga acceso físico al dispositivo. Sin embargo, no es completamente irrealista para la mayoría de las instituciones y empresas. Conseguir acceso físico a la impresora generalmente se considera menos difícil que para otros componentes de red como servidores o estaciones de trabajo.

|

||||

|

||||

### Impresión entre sitios

|

||||

|

||||

Abusando de la solicitud web del cliente, un atacante puede abusar de impresoras arbitrarias dentro de la red interna del cliente conectado a su página web maliciosa. [**Aprende cómo es posible aquí.**](cross-site-printing.md)

|

||||

Abusando de **solicitudes web del cliente** un atacante puede **abusar de impresoras arbitrarias** dentro de la red interna del cliente conectado a su página web maliciosa.\

|

||||

[**Aprende cómo es posible esto aquí.**](cross-site-printing.md)

|

||||

|

||||

### Abuso del servicio Spooler en AD

|

||||

### Abusando del servicio Spooler en AD

|

||||

|

||||

Si puede encontrar algún servicio Spool escuchando dentro del dominio, es posible que pueda abusar de él para obtener nuevas credenciales y escalar privilegios. [**Más información sobre cómo encontrar y abusar de los servicios Spooler aquí.**](../../windows-hardening/active-directory-methodology/printers-spooler-service-abuse.md)

|

||||

Si puedes encontrar cualquier **servicio Spooler escuchando** dentro del dominio, podrías ser capaz de **abusar** de él para **obtener nuevas credenciales** y **escalar privilegios**.\

|

||||

[**Más información sobre cómo encontrar y abusar de servicios Spooler aquí.**](../../windows-hardening/active-directory-methodology/printers-spooler-service-abuse.md)

|

||||

|

||||

## Escalada de privilegios

|

||||

## Escalada de Privilegios

|

||||

|

||||

### Valores predeterminados de fábrica

|

||||

### Valores de Fábrica

|

||||

|

||||

Existen varias formas posibles de restablecer un dispositivo a los valores predeterminados de fábrica, y esta es una funcionalidad crítica de seguridad ya que sobrescribe los mecanismos de protección como las contraseñas establecidas por el usuario. [**Aprende más aquí.**](factory-defaults.md)

|

||||

Hay varias formas posibles de **restablecer** un dispositivo a los valores de fábrica, y esta es una funcionalidad crítica de seguridad ya que **sobrescribe mecanismos de protección** como contraseñas establecidas por el usuario.\

|

||||

[**Aprende más aquí.**](factory-defaults.md)

|

||||

|

||||

### **Bypass de contabilidad**

|

||||

### **Evasión de Contabilidad**

|

||||

|

||||

Es posible que pueda suplantar a usuarios existentes o no existentes para imprimir páginas utilizando sus cuentas o manipular el contador de hardware o software para poder imprimir más páginas. [**Aprende cómo hacerlo aquí.**](accounting-bypass.md)

|

||||

Podrías ser capaz de **suplantar a usuarios existentes o inexistentes** para imprimir páginas usando sus cuentas o **manipular** el **contador** de hardware o software para poder imprimir más páginas.\

|

||||

[**Aprende cómo hacerlo aquí.**](accounting-bypass.md)

|

||||

|

||||

### **Escáner y fax**

|

||||

### **Escáner y Fax**

|

||||

|

||||

Accediendo a las funcionalidades de escáner o fax, es posible que pueda acceder a otras funcionalidades, pero todo esto depende del proveedor. [**Aprende más aquí.**](scanner-and-fax.md)

|

||||

Accediendo a las funcionalidades de Escáner o Fax podrías ser capaz de acceder a otras funcionalidades, pero todo esto depende del proveedor.\

|

||||

[**Aprende más aquí.**](scanner-and-fax.md)

|

||||

|

||||

## Acceso a trabajos de impresión

|

||||

## **Acceso a Trabajos de Impresión**

|

||||

|

||||

### **Retención de trabajos de impresión**

|

||||

### **Retención de Trabajos de Impresión**

|

||||

|

||||

Los trabajos se pueden retener en la memoria y se pueden imprimir nuevamente en un momento posterior desde el panel de control, o utilizando PostScript, incluso puede acceder de forma remota a todos los trabajos que se van a imprimir, descargarlos e imprimirlos. [**Aprende más aquí.**](print-job-retention.md)

|

||||

Los trabajos pueden ser **retenidos en memoria** y ser **impresos** nuevamente en un **momento posterior desde el panel de control**, o usando **PostScript** incluso puedes **acceder de forma remota a todos los trabajos que van a ser impresos, descargarlos** e imprimirlos.\

|

||||

[**Aprende más aquí.**](print-job-retention.md)

|

||||

|

||||

### **Manipulación de trabajos de impresión**

|

||||

### **Manipulación de Trabajos de Impresión**

|

||||

|

||||

Puede agregar nuevo contenido a las páginas que se imprimen, cambiar todo el contenido que se va a imprimir o incluso reemplazar solo ciertas letras o palabras. [**Aprende cómo hacerlo aquí.**](print-job-manipulation.md)

|

||||

Puedes **añadir nuevo contenido** a las páginas que se imprimen, **cambiar todo el contenido** que va a ser impreso o incluso **reemplazar solo ciertas letras o palabras.**\

|

||||

[**Aprende cómo hacerlo aquí.**](print-job-manipulation.md)

|

||||

|

||||

## **Divulgación de información**

|

||||

## **Divulgación de Información**

|

||||

|

||||

### **Acceso a la memoria**

|

||||

### **Acceso a Memoria**

|

||||

|

||||

Es posible que pueda volcar la memoria NVRAM y extraer información confidencial (como contraseñas) de allí. [**Lee cómo hacerlo aquí.**](memory-access.md)

|

||||

Podrías ser capaz de **volcar** la memoria **NVRAM** y **extraer información sensible** (como contraseñas) de allí.\

|

||||

[**Lee cómo hacerlo aquí.**](memory-access.md)

|

||||

|

||||

### **Acceso al sistema de archivos**

|

||||

### **Acceso al Sistema de Archivos**

|

||||

|

||||

Es posible que pueda acceder al sistema de archivos abusando de PJL o PostScript. [**Lee cómo hacerlo aquí.**](file-system-access.md)

|

||||

Podrías ser capaz de **acceder al sistema de archivos** abusando de **PJL** o **PostScript**.\

|

||||

[**Lee cómo hacerlo aquí.**](file-system-access.md)

|

||||

|

||||

### **Divulgación de credenciales/fuerza bruta**

|

||||

### **Divulgación de Credenciales/Fuerza Bruta**

|

||||

|

||||

Es posible que pueda revelar la contraseña que se está utilizando abusando de SNMP o de la configuración LDAP o podría intentar forzar PJL o PostScript. [**Lee cómo hacerlo aquí.**](credentials-disclosure-brute-force.md)

|

||||

Podrías ser capaz de **divulgar la contraseña** que se está usando abusando de **SNMP** o la configuración de **LDAP** o podrías intentar **fuerza bruta en PJL** o **PostScript**.\

|

||||

[**Lee cómo hacerlo aquí**](credentials-disclosure-brute-force.md)**.**

|

||||

|

||||

## **Ejecución de código**

|

||||

## **Ejecución de Código**

|

||||

|

||||

### **Desbordamientos de búfer**

|

||||

### **Desbordamientos de Búfer**

|

||||

|

||||

Ya se han encontrado varios desbordamientos de búfer en la entrada PJL y en el demonio LPD, y podría haber más. [**Lee esto para obtener más información.**](buffer-overflows.md)

|

||||

Varios **desbordamientos de búfer** han sido **encontrados** ya en la entrada de **PJL** y en el **daemon LPD**, y podría haber más.\

|

||||

[**Lee esto para más información.**](buffer-overflows.md)

|

||||

|

||||

### Actualizaciones de firmware

|

||||

### Actualizaciones de Firmware

|

||||

|

||||

Es posible que pueda hacer que la impresora actualice el controlador a uno malicioso especialmente diseñado por usted. [**Lee esto para obtener más información.**](firmware-updates.md)

|

||||

Podrías ser capaz de **hacer que la impresora actualice el controlador a uno malicioso** especialmente creado por ti.\

|

||||

[**Lee esto para más información.**](firmware-updates.md)

|

||||

|

||||

### **Paquetes de software**

|

||||

### **Paquetes de Software**

|

||||

|

||||

Los proveedores de impresoras han comenzado a introducir la posibilidad de instalar software personalizado en sus dispositivos, pero la información no está disponible públicamente. La función de escribir software personalizado que se ejecuta en impresoras estaba destinada y está reservada para revendedores y contratistas. [**Lee más sobre esto aquí.**](software-packages.md)

|

||||

Los fabricantes de impresoras han comenzado a introducir la **posibilidad de instalar software personalizado en sus dispositivos** pero la información no está disponible públicamente. La característica de escribir software personalizado que se ejecuta en impresoras fue intencionada y está reservada para revendedores y contratistas.\

|

||||

[**Lee más sobre esto aquí.**](software-packages.md)

|

||||

|

||||

## **Denegación de servicio**

|

||||

## **Denegación de Servicio**

|

||||

|

||||

### **Canal de transmisión**

|

||||

### **Canal de Transmisión**

|

||||

|

||||

Ocupar todas las conexiones y aumentar el tiempo de espera del servidor podría llevar a un DoS. [**Aprende más sobre esto aquí.**](transmission-channel.md)

|

||||

Ocupar todas las **conexiones** e **incrementar** el **tiempo de espera** del servidor podría llevar a un DoS.\

|

||||

[**Aprende más sobre esto aquí.**](transmission-channel.md)

|

||||

|

||||

### **Procesamiento de documentos**

|

||||

### **Procesamiento de Documentos**

|

||||

|

||||

Puede usar PostScript y PJL para realizar bucles infinitos, redefinir comandos para evitar cualquier impresión, apagar cualquier funcionalidad de impresión o incluso poner la impresora en modo sin conexión. [**Aprende más sobre esto aquí.**](document-processing.md)

|

||||

Puedes usar **PostScript** y **PJL** para realizar **bucles infinitos**, **redefinir comandos** para evitar cualquier impresión, **apagar** cualquier funcionalidad de impresión o incluso **poner la impresora en modo fuera de línea**.\

|

||||

[**Aprende más sobre esto aquí.**](document-processing.md)

|

||||

|

||||

### **Daño físico**

|

||||

### **Daño Físico**

|

||||

|

||||

Uno podría abusar de PJL o PostScript para escribir en la NVRAM cientos de miles de veces con el objetivo de romper el chip o al menos hacer que los parámetros se congelen en los valores predeterminados de fábrica. [**Aprende más sobre esto aquí.**](physical-damage.md)

|

||||

Uno podría **abusar de PJL** o **PostScript** para **escribir** en la **NVRAM** cientos de miles de veces con el objetivo de **romper el chip** o al menos hacer que los **parámetros se congelen** en los valores predeterminados de fábrica.\

|

||||

[**Aprende más sobre esto aquí.**](physical-damage.md)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFT exclusivos**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al repositorio [hacktricks](https://github.com/carlospolop/hacktricks) y [hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** revisa los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) en github.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,25 +1,23 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Consigue la [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PRs al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue**me en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

## **PostScript**

|

||||

|

||||

Recupera información sensible como archivos de configuración o trabajos de impresión almacenados, RCE escribiendo archivos (como editar scripts rc o reemplazar archivos binarios). Se definen constructos de lenguaje legítimos para **PostScript** y **PJL** para **acceder al sistema de archivos**.

|

||||

Recupera información sensible como archivos de configuración o trabajos de impresión almacenados, RCE escribiendo archivos (como editar scripts rc o reemplazar archivos binarios). Se definen construcciones de lenguaje legítimas para **PostScript** y **PJL** para **acceder al sistema de archivos**.

|

||||

|

||||

Accede al sistema de archivos con PostScript (ten en cuenta que podría estar limitado a acciones inofensivas):

|

||||

Accede al sistema de archivos con PostScript (nota que podría estar en un entorno aislado limitando a acciones inofensivas):

|

||||

```bash

|

||||

> /str 256 string def (%*%../*) % list all files

|

||||

> {==} str filenameforall

|

||||

|

|

@ -39,7 +37,7 @@ Accede al sistema de archivos con PostScript (ten en cuenta que podría estar li

|

|||

> outfile (Hello World!) writestring

|

||||

> outfile closefile

|

||||

```

|

||||

Puedes utilizar los comandos de [PRET](https://github.com/RUB-NDS/PRET): `ls`, `get`, `put`, `append`, `delete`, `rename`, `find`, `mirror`, `touch`, `mkdir`, `cd`, `pwd`, `chvol`, `traversal`, `format`, `fuzz` y `df`.

|

||||

Puede utilizar comandos de [PRET](https://github.com/RUB-NDS/PRET): `ls`, `get`, `put`, `append`, `delete`, `rename`, `find`, `mirror`, `touch`, `mkdir`, `cd`, `pwd`, `chvol`, `traversal`, `format`, `fuzz` y `df`:

|

||||

```

|

||||

./pret.py -q printer ps

|

||||

Connection to printer established

|

||||

|

|

@ -55,20 +53,6 @@ d - Jan 1 1970 (created Jan 1 1970) tmp

|

|||

d - Jan 1 1970 (created Jan 1 1970) webServer

|

||||

```

|

||||

## PJL

|

||||

|

||||

PJL (Printer Job Language) es un lenguaje de control de impresoras que se utiliza para enviar comandos a la impresora. Los comandos PJL se envían antes de que se envíe el trabajo de impresión y se utilizan para configurar la impresora y controlar el trabajo de impresión.

|

||||

|

||||

Algunos comandos PJL útiles son:

|

||||

|

||||

- `@PJL INFO CONFIG` - Muestra la configuración actual de la impresora.

|

||||

- `@PJL JOB PASSWORD = "password"` - Establece una contraseña para el trabajo de impresión.

|

||||

- `@PJL FSUPLOAD` - Carga un archivo en el sistema de archivos de la impresora.

|

||||

- `@PJL FSINFO` - Muestra información sobre el sistema de archivos de la impresora.

|

||||

- `@PJL DIRLIST` - Muestra una lista de archivos en el sistema de archivos de la impresora.

|

||||

|

||||

Para utilizar los comandos PJL, se puede enviar un archivo de impresión que contenga los comandos PJL necesarios. También se puede utilizar una herramienta como `netcat` para enviar los comandos PJL directamente a la impresora.

|

||||

|

||||

Es importante tener en cuenta que algunos comandos PJL pueden ser peligrosos y permitir el acceso no autorizado al sistema de archivos de la impresora. Por lo tanto, es importante asegurarse de que la impresora esté configurada de manera segura y de que se utilicen contraseñas fuertes para proteger los trabajos de impresión.

|

||||

```

|

||||

> @PJL FSDIRLIST NAME="0:\" ENTRY=1 COUNT=65535 (list all files)

|

||||

< .\:\:TYPE=DIR

|

||||

|

|

@ -86,9 +70,9 @@ Es importante tener en cuenta que algunos comandos PJL pueden ser peligrosos y p

|

|||

> @PJL FSDOWNLOAD SIZE=13 NAME="0:\test.txt" (write to file)

|

||||

> Hello World!

|

||||

```

|

||||

De todas formas, acceder a archivos con PJL no es compatible con muchos impresoras.

|

||||

De todos modos, el acceso a archivos con PJL no es compatible con muchas impresoras.

|

||||

|

||||

Puedes utilizar los comandos de [PRET](https://github.com/RUB-NDS/PRET): `ls`, `get`, `put`, `append`, `delete`, `find`, `mirror`, `touch`, `mkdir`, `cd`, `pwd`, `chvol`, `traversal`, `format`, `fuzz` y `df`.

|

||||

Puede utilizar comandos de [PRET](https://github.com/RUB-NDS/PRET): `ls`, `get`, `put`, `append`, `delete`, `find`, `mirror`, `touch`, `mkdir`, `cd`, `pwd`, `chvol`, `traversal`, `format`, `fuzz` y `df`:

|

||||

```

|

||||

./pret.py -q printer pjl

|

||||

Connection to printer established

|

||||

|

|

@ -105,4 +89,18 @@ d - tmp

|

|||

d - webServer

|

||||

d - xps

|

||||

```

|

||||

Aprende más sobre posibles formas de evitar el sandboxing utilizando limitaciones de PostScript y PJL en [http://hacking-printers.net/wiki/index.php/File\_system\_access](http://hacking-printers.net/wiki/index.php/File\_system\_access).

|

||||

**Aprende más sobre posibles formas de evadir sandbox utilizando limitaciones de PostScript y PJL en** [**http://hacking-printers.net/wiki/index.php/File\_system\_access**](http://hacking-printers.net/wiki/index.php/File\_system\_access)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende a hackear AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** revisa los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,36 +1,102 @@

|

|||

Los peligros de las actualizaciones de firmware maliciosas son bien conocidos y han sido discutidos tempranamente por [\[1\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-1) y [\[2\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-2). A diferencia de otros dispositivos en red, sin embargo, **es común que las impresoras implementen actualizaciones de firmware como trabajos de impresión ordinarios**. Esto abre una amplia puerta de entrada para los atacantes porque el acceso a la funcionalidad de impresión suele ser un obstáculo bajo. Solo se puede especular sobre la motivación de tales decisiones de diseño inseguras, pero parece lógico que las razones históricas jueguen un papel: las impresoras solían estar conectadas por cable paralelo o USB. Sin conectividad de red, la seguridad era menos importante y sin un servidor web protegido por contraseña o una funcionalidad similar, el canal de impresión era la única forma de enviar datos al dispositivo.

|

||||

|

||||

Se han demostrado ataques de modificación de firmware contra impresoras de red por [\[3\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3) para dispositivos HP, por [\[4\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-j

|

||||

| bin, squashfs | 79 | imagen squashfs | |

|

||||

| bin, kmmfp | 41 | u-boot legacy uImage | |

|

||||

| efi, kmpanel | 13 | formato de imagen propietario | |

|

||||

| Konica Minolta | bin | 38 | archivo binario desconocido, archivo adicional de suma de comprobación |

|

||||

| ps | 20 | PostScript \(título: Módulos de carga suave de la impresora\) | |

|

||||

| ftp, prn | 11 | @PJL ENTER LANGUAGE=FIRMUPDATE | |

|

||||

| upg | 1 | @PJL ENTER LANGUAGE=UPGRADE | |

|

||||

|

||||

**¿Cómo probar este ataque?**

|

||||

|

||||

La seguridad de la firma de código se basa en mantener la clave privada como un secreto comercial a largo plazo. Sin embargo, todavía hay impresoras en el mercado que son potencialmente vulnerables a firmware malicioso, ya sea porque aún no se han actualizado o porque los algoritmos de suma de comprobación propietarios se venden como esquemas de firma digital criptográficamente seguros. Ciertamente, hay que señalar que analizar el firmware puede ser difícil si los proveedores no documentan sus formatos de firmware y rutinas de actualización. Por lo general, esto requiere ingeniería inversa. Por lo tanto, probar la viabilidad de los ataques de modificación de firmware no es trivial. En una prueba simple, se puede **cambiar un solo bit** y comprobar si el firmware modificado sigue siendo aceptado por el dispositivo de impresora. Si no es así, la impresora verifica una suma de comprobación o una firma digital. Encontrar la diferencia no siempre es fácil y escribir firmware malicioso \(con una suma de comprobación correcta\) puede ser un proyecto que consume mucho tiempo.

|

||||

|

||||

Otros escenarios de ataque incluyen:

|

||||

|

||||

* Incluso si el firmware está firmado, se puede volver a una cierta versión de firmware \(firmada\) que tiene debilidades de seguridad conocidas.

|

||||

* Incluso si el firmware está firmado, a veces se puede montar para obtener más información \(especialmente el firmware de Konica Minolta es fácilmente montable\).

|

||||

* El hecho de que el firmware esté firmado no significa que sea seguro. Usando binwalk/grep, etc., se pueden encontrar componentes con vulnerabilidades conocidas como [CVE-2015-7547](https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2015-7547).

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende a hackear AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección de exclusivos [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Consigue el [**swag oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** revisa los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

Los peligros de las actualizaciones de firmware maliciosas son bien conocidos y se han discutido anteriormente por [\[1\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-1) y [\[2\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-2). A diferencia de otros dispositivos en red, **es común que las impresoras implementen actualizaciones de firmware como trabajos de impresión ordinarios**. Esto abre una amplia puerta para los atacantes porque el acceso a la funcionalidad de impresión suele ser un obstáculo bajo. Solo se puede especular sobre la motivación de tales decisiones de diseño inseguras, pero parece lógico que razones históricas jueguen un papel: las impresoras solían estar conectadas por cable paralelo o USB. Sin conectividad de red, la seguridad era menos importante y sin un servidor web protegido por contraseña o funcionalidades similares, el canal de impresión era la única forma de enviar datos al dispositivo.

|

||||

|

||||

Los ataques de modificación de firmware contra impresoras de red han sido demostrados por [\[3\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3) para dispositivos HP, por [\[4\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-jordon2014wrestling-4) para la serie Canon PIXMA y por [\[5\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-heiland2011patched-5) y [\[6\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-weidenbach2016pwn-6) para varios modelos de Xerox. Como contramedida, los fabricantes de impresoras comenzaron a firmar digitalmente su firmware [\[7\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-hp2012rfu-7).

|

||||

|

||||

## Fabricantes

|

||||

|

||||

Para dar una visión general de los procedimientos de implementación de firmware, se han descargado y categorizado sistemáticamente 1,400 archivos de firmware de los 10 principales fabricantes de impresoras por [\[8\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-8). Los resultados son los siguientes.

|

||||

|

||||

### HP

|

||||

|

||||

El firmware se puede descargar desde [support.hp.com](http://support.hp.com/) o directamente desde [ftp.hp.com](ftp://ftp.hp.com/pub/networking/software/pfirmware/) vía FTP. Se pueden obtener 419 archivos en el formato tradicional de actualización de firmware remoto de HP \(`.rfu`\) y 206 binarios más nuevos de ‘HP FutureSmart’ \(`.bdl`\). Los archivos `.rfu` contienen comandos PJL propietarios como `@PJL UPGRADE SIZE=…`, indicando que las actualizaciones de firmware se implementan como trabajos de impresión normales. Esto ha sido demostrado por [\[3\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-cui2011print-3) y causó que HP firmara digitalmente todo su firmware de impresora desde marzo de 2012 [\[7\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-hp2012rfu-7).

|

||||

|

||||

### Canon

|

||||

|

||||

El firmware está disponible en [www.canon.com/support](http://www.canon.com/support/). Sin embargo, Canon requiere un número de serie válido del dispositivo para descargar cualquier firmware. Según [\[4\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-jordon2014wrestling-4), quienes pudieron modificar el firmware para la serie Canon PIXMA, ‘no hay firma \(la forma correcta de hacerlo\) pero sí tiene un cifrado muy débil’. Según la correspondencia por correo electrónico con un representante de soporte técnico de Canon, ‘el firmware tiene que estar firmado digitalmente por Canon para que sea aceptado por la impresora’.

|

||||

|

||||

### Epson

|

||||

|

||||

El firmware se puede descargar desde [epson.com](http://epson.com/) y vía FTP desde [download.epson-europe.com](ftp://download.epson-europe.com/). Los archivos vienen como archivos autoextraíbles WinZip `.exe` y se pueden desempaquetar usando unp[\[9\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-9). Los archivos `.efu` contenidos se pueden analizar usando Binwalk[\[10\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-10) que extrae el firmware real. Se pueden obtener 49 archivos `.rcx` de formato desconocido \(‘SEIKO EPSON EpsonNet Form’\) y nueve archivos `.prn` que contienen comandos PJL \(`@PJL ENTER LANGUAGE=DOWNLOAD`\). Epson no ha publicado ninguna información sobre mecanismos de protección. El firmware lanzado antes de 2016 no aplicaba la firma de código y podía ser manipulado como se muestra en [\[11\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-11). Ellos ‘creen que enormes cantidades de dispositivos producidos desde 1999 \[…\] podrían ser vulnerables’.

|

||||

|

||||

### Dell

|

||||

|

||||

El firmware se puede obtener desde [downloads.dell.com](http://downloads.dell.com/) y desde [ftp.us.dell.com/printer](ftp://ftp.us.dell.com/printer). Los archivos se pueden desempaquetar usando unp y los archivos `.zip` incluidos se pueden extraer con una variante de unzip. Dell no produce dispositivos de impresión, sino que cambia la marca de los productos de otros fabricantes. Por lo tanto, se encontró una amplia variedad de archivos de firmware, incluyendo 18 archivos `.hd` que contienen `@PJL FIRMWARE=…`, 25 archivos `.prn` que contienen `@PJL ENTER LANGUAGE=DOWNLOAD` y 30 archivos `.fls`/`.fly` que contienen `@PJL LPROGRAMRIP`. En cuanto a mecanismos de protección, Dell no ha publicado ninguna información disponible públicamente.

|

||||

|

||||

### Brother

|

||||

|

||||

El firmware no se puede descargar fácilmente. En su lugar, se debe ejecutar un binario de Windows que verifica las impresoras disponibles y solicita enlaces de descarga para el firmware más reciente desde un servicio web. Adivinando los parámetros correctos, se pueden obtener los enlaces para 98 archivos. Los archivos de firmware no necesitan ser desempaquetados ya que ya vienen en formato crudo. 79 archivos tienen la extensión `.djf` y contienen `@PJL EXECUTE BRDOWNLOAD`, mientras que 9 archivos `.blf` contienen `@PJL ENTER LANGUAGE=PCL`. Brother no ha publicado ninguna información disponible públicamente sobre mecanismos de protección.

|

||||

|

||||

### Lexmark

|

||||

|

||||

El firmware está disponible en [support.lexmark.com](http://support.lexmark.com/) y se puede desempaquetar usando unp. Se pudieron obtener 63 archivos `fls` que contienen el encabezado PJL `@PJL LPROGRAMRIP` para instalar el firmware. El libro blanco de seguridad de Lexmark afirma que ‘los paquetes deben estar cifrados con un algoritmo de cifrado simétrico a través de una clave que solo es conocida por Lexmark y está incrustada de forma segura en todos los dispositivos. Sin embargo, la medida de seguridad más fuerte proviene de requerir que todos los paquetes de firmware deben incluir múltiples firmas digitales RSA de 2048 bits de Lexmark. Si estas firmas no son válidas \[...\] el firmware se descarta’ [\[12\]](http://hacking-printers.net/wiki/index.php/Firmware_updates#cite_note-12).

|

||||

|

||||

### Samsung

|